Konfigurace tunelu Microsoft Tunnel pro Intune

Microsoft Tunnel Gateway se nainstaluje do kontejneru na linuxovém serveru, který běží místně nebo v cloudu. V závislosti na vašem prostředí a infrastruktuře může být potřeba další konfigurace a software, jako je Azure ExpressRoute.

Před zahájením instalace nezapomeňte provést následující úlohy:

- Projděte si a nakonfigurujte požadavky pro Microsoft Tunnel.

- Spusťte nástroj microsoft tunnel readiness tool a ověřte, že je vaše prostředí připravené na podporu použití tunelu.

Jakmile budou vaše požadavky připravené, vraťte se k tomuto článku a spusťte instalaci a konfiguraci tunelu.

Create konfigurace serveru

Použití konfigurace serveru umožňuje vytvořit konfiguraci najednou a tuto konfiguraci používat více serverů. Konfigurace zahrnuje rozsahy IP adres, servery DNS a pravidla rozděleného tunelového propojení. Později přiřadíte konfiguraci serveru k lokalitě, která tuto konfiguraci serveru automaticky použije na každý server, který se k dané lokalitě připojí.

Vytvoření konfigurace serveru

Přihlaste se k centru> pro správu Microsoft IntuneSpráva> klientaMicrosoft Tunnel Gateway> vyberte kartu>Konfigurace serveruCreate nové.

Na kartě Základy zadejte Název a Popis(volitelné) a vyberte Další.

Na kartě Nastavení nakonfigurujte následující položky:

Rozsah IP adres: IP adresy v tomto rozsahu jsou zapůjčeny zařízením, když se připojují k tunelové bráně. Zadaný rozsah IP adres klienta tunelu nesmí být v konfliktu s rozsahem místní sítě.

- Zvažte použití rozsahu automatického přidělování privátních IP adres (APIPA) 169.254.0.0/16, protože tento rozsah zabraňuje konfliktům s jinými podnikovými sítěmi.

- Pokud je rozsah IP adres klienta v konfliktu s cílem, použije adresu zpětné smyčky a selže komunikace s podnikovou sítí.

- Pokud není v konfliktu s rozsahy IP adres vaší podnikové sítě, můžete vybrat libovolný rozsah IP adres klienta, který chcete použít.

Port serveru: Zadejte port, na který server naslouchá připojením.

Servery DNS: Tyto servery se používají, když požadavek DNS pochází ze zařízení, které se připojuje k bráně tunelu.

Hledání přípon DNS(volitelné):Tato doména se poskytuje klientům jako výchozí doména, když se připojují k bráně tunelu.

Zakázat UDP Connections(volitelné): Pokud je tato možnost vybraná, klienti se k serveru VPN připojují jenom pomocí připojení TCP. Vzhledem k tomu, že samostatný klient tunelu vyžaduje použití protokolu UDP, zaškrtněte políčko a zakažte připojení UDP až poté, co nakonfigurujete zařízení tak, aby používala Microsoft Defender for Endpoint jako klientskou aplikaci tunelu.

Na kartě Nastavení také nakonfigurujte pravidla rozděleného tunelování, která jsou volitelná.

Adresy můžete zahrnout nebo vyloučit. Zahrnuté adresy se směrují do brány tunelu. Vyloučené adresy se nesměrují do brány tunelu. Můžete například nakonfigurovat pravidlo zahrnutí pro 255.255.0.0 nebo 192.168.0.0/16.

K zahrnutí nebo vyloučení adres použijte následující možnosti:

- Rozsahy IP adres, které se mají zahrnout

- Rozsahy IP adres, které se mají vyloučit

Poznámka

Nepoužívejte rozsah IP adres, který určuje 0.0.0.0 v žádné z adres zahrnutí nebo vyloučení, brána tunelu nemůže směrovat provoz při použití tohoto rozsahu.

Na kartě Zkontrolovat a vytvořit zkontrolujte konfiguraci a pak vyberte Create, abyste ji uložili.

Poznámka

Ve výchozím nastavení zůstane každá relace VPN aktivní pouze 3 600 sekund (jednu hodinu), než se odpojí (nová relace se vytvoří okamžitě, pokud je klient nastavený na používání sítě VPN AlwaysOn). Hodnotu časového limitu relace ale můžete upravit společně s dalšími nastaveními konfigurace serveru pomocí volání grafu (microsoftTunnelConfiguration).

Create webu

Lokality jsou logické skupiny serverů, které hostují tunel Microsoft. Konfiguraci serveru přiřadíte každé lokalitě, kterou vytvoříte. Tato konfigurace se použije na každý server, který se k lokalitě připojí.

Vytvoření konfigurace lokality

Přihlaste se k centru> pro správu Microsoft IntuneSpráva> klientaMicrosoft Tunnel Gateway> vyberte kartu>WebyCreate.

V podokně Create webu zadejte následující vlastnosti:

Název: Zadejte název tohoto webu.

Popis: Volitelně můžete zadat popisný popis webu.

Veřejná IP adresa nebo plně kvalifikovaný název domény: Zadejte veřejnou IP adresu nebo plně kvalifikovaný název domény, což je spojovací bod pro zařízení, která používají tunel. Tato IP adresa nebo plně kvalifikovaný název domény může identifikovat jednotlivé servery nebo servery pro vyrovnávání zatížení. IP adresu nebo plně kvalifikovaný název domény musí být možné přeložit ve veřejném DNS a přeložená IP adresa musí být veřejně směrovatelná.

Konfigurace serveru: Pokud chcete vybrat konfiguraci serveru, která se má přidružit k této lokalitě, použijte rozevírací seznam.

Adresa URL pro kontrolu přístupu k interní síti: Zadejte adresu URL protokolu HTTP nebo HTTPS pro umístění v interní síti. Každých pět minut se každý server přiřazený k tomuto webu pokusí o přístup k adrese URL a potvrdí, že má přístup k vaší interní síti. Servery hlásí stav této kontroly jako Interní přístupnost sítě na kartě Kontrola stavu serverů.

Automaticky upgradovat servery v této lokalitě: Pokud ano, upgraduje se servery automaticky, jakmile je upgrade k dispozici. Pokud ne, upgrade je ruční a správce musí před jeho spuštěním schválit upgrade.

Další informace najdete v tématu Upgrade tunelu Microsoft Tunnel.

Omezit upgrady serveru na časové období údržby: Pokud ano, upgrady serveru pro tuto lokalitu se můžou spustit pouze mezi zadaným počátečním a koncovým časem. Mezi časem zahájení a časem ukončení musí být aspoň hodina. Pokud je nastavená možnost Ne, neexistuje žádné časové období údržby a upgrady se spustí co nejdříve v závislosti na konfiguraci automatického upgradu serverů v této lokalitě .

Při nastavení na Ano nakonfigurujte následující možnosti:

- Časové pásmo – časové pásmo, které vyberete, určuje, kdy začíná a končí časové období údržby na všech serverech v lokalitě bez ohledu na časové pásmo jednotlivých serverů.

- Čas zahájení – Určuje nejbližší čas spuštění cyklu upgradu na základě časového pásma, které jste vybrali.

- Čas ukončení – Určuje poslední čas, kdy může cyklus upgradu začít, na základě časového pásma, které jste vybrali. Cykly upgradu, které se spustí před tímto časem, se budou dál spouštět a po této době se můžou dokončit.

Další informace najdete v tématu Upgrade tunelu Microsoft Tunnel.

Výběrem Create web uložte.

Instalace služby Microsoft Tunnel Gateway

Před instalací brány Microsoft Tunnel Gateway na server s Linuxem nakonfigurujte tenanta alespoň s jednou konfigurací serveru a pak vytvořte lokalitu. Později určíte lokalitu, ke které se server připojí při instalaci tunelového propojení na tento server.

S konfigurací serveru a lokalitou pak můžete pomocí následujícího postupu nainstalovat bránu Microsoft Tunnel Gateway.

Pokud ale plánujete nainstalovat bránu Microsoft Tunnel Gateway do kontejneru Podman bez rootu, přečtěte si téma Použití kontejneru Podman bez rootu před zahájením instalace. Propojená část obsahuje podrobnosti o dalších požadavcích na požadavky a upraveném příkazovém řádku pro instalační skript. Po nakonfigurování dalších požadavků se můžete vrátit sem a pokračovat v následujícím postupu instalace.

Použití skriptu k instalaci aplikace Microsoft Tunnel

Pomocí jedné z následujících metod si stáhněte instalační skript microsoft tunnelu:

Stáhněte si nástroj přímo pomocí webového prohlížeče. Přejděte na https://aka.ms/microsofttunneldownload a stáhněte soubor mstunnel-setup.

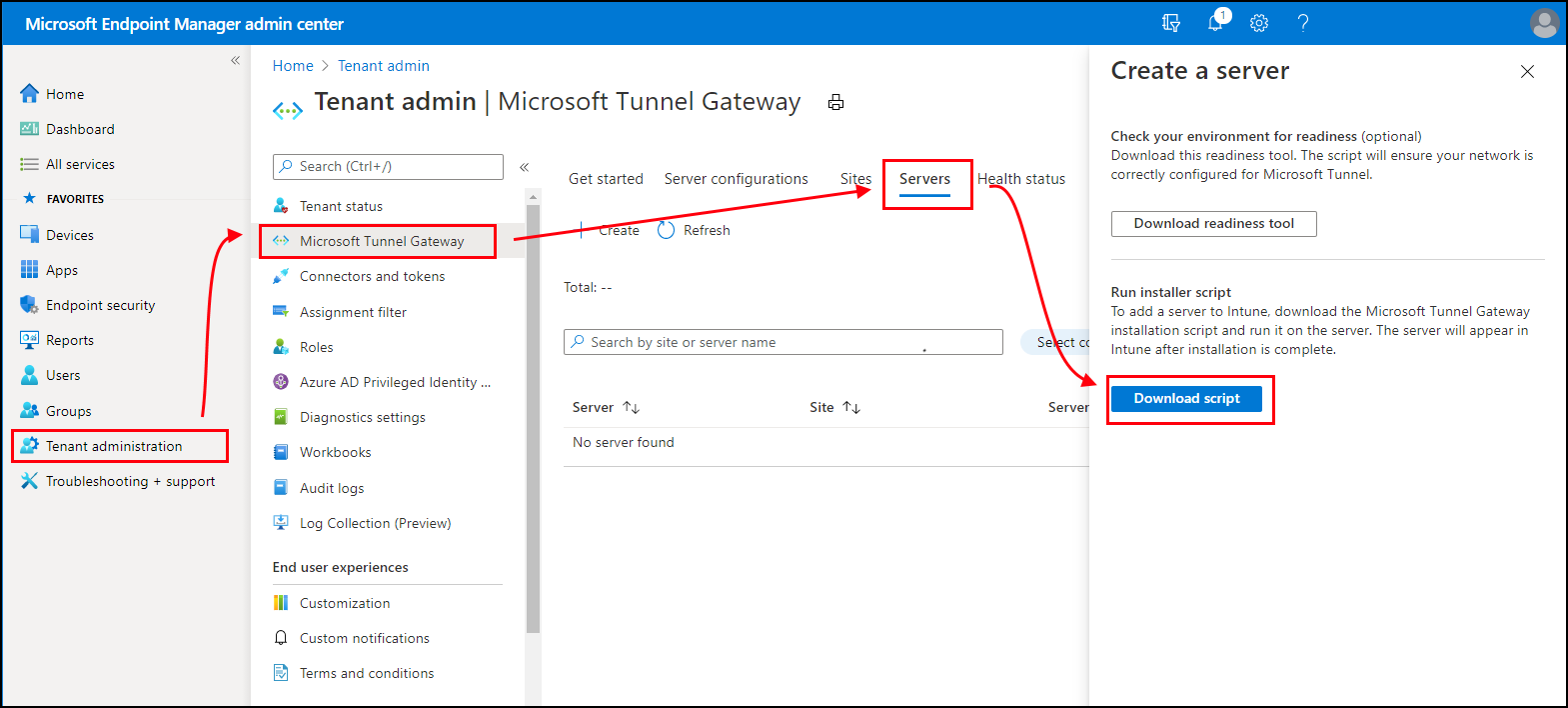

Přihlaste se do centra> pro správu Microsoft IntuneSpráva> klientaMicrosoft Tunnel Gateway, vyberte kartu Servery, vyberte Create otevřete podokno Create serveru a pak vyberte Stáhnout skript.

Pomocí linuxového příkazu stáhněte software tunelu přímo. Například na serveru, na který budete tunel instalovat, můžete pomocí příkazu wget nebo curl otevřít odkaz https://aka.ms/microsofttunneldownload.

Pokud například chcete použít podrobnosti wget a protokolu k mstunnel-setup během stahování, spusťte příkaz

wget --output-document=mstunnel-setup https://aka.ms/microsofttunneldownload

Pokud chcete spustit instalaci serveru, spusťte skript jako root. Můžete například použít následující příkazový řádek:

sudo chmod +x ./mstunnel-setup. Skript vždy nainstaluje nejnovější verzi tunelu Microsoft.Důležité

Pokud instalujete tunel do kontejneru Podman bez root, spusťte skript pomocí následujícího upraveného příkazového řádku:

chmod mst_rootless_mode=1 ./mstunnel-setupZobrazení podrobného výstupu konzoly během procesu tunelu a registrace agenta instalace:

Před spuštěním skriptu ./mstunnel-setup spusťte

export mst_verbose_log="true"příkaz . Pokud chcete ověřit, že je povolené podrobné protokolování, spusťte příkazexport.Po dokončení instalace upravte soubor prostředí /etc/mstunnel/env.sh přidejte nový řádek:

mst_verbose_log="true". Po přidání řádku spusťtemst-cli server restartpříkaz a restartujte server.

Důležité

V případě cloudu pro státní správu USA musí příkazový řádek odkazovat na cloudové prostředí pro státní správu. Uděláte to tak, že spustíte následující příkazy a do příkazového řádku přidáte intune_env=FXP :

- Spustit

sudo chmod +x ./mstunnel-setup - Spustit

sudo intune_env=FXP ./mstunnel-setup

Tip

Pokud instalaci a skript zastavíte, můžete ho restartovat opětovným spuštěním příkazového řádku. Instalace pokračuje od místa, kde jste přestali.

Když skript spustíte, stáhne image kontejneru z imagí kontejneru microsoft Tunnel Gateway ze služby Intune a vytvoří potřebné složky a soubory na serveru.

Během instalace vás skript vyzve k dokončení několika úloh správy.

Po zobrazení výzvy skriptu přijměte licenční smlouvu (EULA).

Zkontrolujte a nakonfigurujte proměnné v následujících souborech pro podporu vašeho prostředí.

- Soubor prostředí: /etc/mstunnel/env.sh. Další informace o těchto proměnných najdete v tématu Proměnné prostředí v článku Referenční informace pro Microsoft Tunnel.

Po zobrazení výzvy zkopírujte celý řetěz souboru certifikátu TLS (Transport Layer Security) na server s Linuxem. Skript zobrazí správné umístění, které se má použít na serveru s Linuxem.

Certifikát TLS zabezpečuje připojení mezi zařízeními, která používají tunel, a koncovým bodem brány tunelu. Certifikát musí mít IP adresu nebo plně kvalifikovaný název domény serveru brány tunelu ve své síti SAN.

Privátní klíč zůstane k dispozici na počítači, na kterém vytvoříte žádost o podepsání certifikátu TLS. Tento soubor musí být exportován s názvem site.key.

Nainstalujte certifikát TLS a privátní klíč. Použijte následující doprovodné materiály, které odpovídají formátu souboru:

PFX:

- Název souboru certifikátu musí být site.pfx. Zkopírujte soubor certifikátu do složky /etc/mstunnel/private/site.pfx.

PEM:

Celý řetězec (kořenový, zprostředkující, koncová entita) musí být v jednom souboru s názvem site.crt. Pokud používáte certifikát vystavený veřejným poskytovatelem, jako je Digicert, máte možnost stáhnout úplný řetěz jako jeden soubor .pem.

Název souboru certifikátu musí být *site.crt. Zkopírujte úplný řetězový certifikát do souboru /etc/mstunnel/certs/site.crt. Například:

cp [full path to cert] /etc/mstunnel/certs/site.crtPřípadně můžete vytvořit propojení s úplným certifikátem řetězu v souboru /etc/mstunnel/certs/site.crt. Například:

ln -s [full path to cert] /etc/mstunnel/certs/site.crtZkopírujte soubor privátního klíče do složky /etc/mstunnel/private/site.key. Například:

cp [full path to key] /etc/mstunnel/private/site.keyPřípadně můžete vytvořit odkaz na soubor privátního klíče v souboru /etc/mstunnel/private/site.key. Příklad:

ln -s [full path to key file] /etc/mstunnel/private/site.keyTento klíč by neměl být šifrovaný heslem. Název souboru privátního klíče musí být site.key.

Jakmile instalační program nainstaluje certifikát a vytvoří služby tunelové brány, zobrazí se výzva k přihlášení a ověření pomocí Intune. Uživatelský účet musí mít přiřazenou roli správce Intune nebo globálního správce. Účet, který použijete k dokončení ověřování, musí mít Intune licenci. Přihlašovací údaje tohoto účtu se neukládají a používají se jenom pro počáteční přihlášení k Microsoft Entra ID. Po úspěšném ověření se k ověřování mezi tunelovou bránou a Microsoft Entra použijí ID aplikací Azure nebo tajné klíče.

Toto ověřování zaregistruje bránu tunelu u Microsoft Intune a vašeho tenanta Intune.

Otevřete webový prohlížeč https://Microsoft.com/devicelogin a zadejte kód zařízení, který poskytuje instalační skript, a pak se přihlaste pomocí přihlašovacích údajů správce Intune.

Jakmile služba Microsoft Tunnel Gateway zaregistruje Intune, získá skript informace o konfiguracích lokalit a serverů z Intune. Skript vás pak vyzve k zadání identifikátoru GUID webu tunelu, ke které se má tento server připojit. Skript vám nabídne seznam dostupných webů.

Jakmile vyberete lokalitu, instalační program načítá konfiguraci serveru pro tuto lokalitu z Intune a použije ji na nový server, aby se dokončila instalace tunelu Microsoft.

Po dokončení instalačního skriptu můžete v Centru pro správu Microsoft Intune přejít na kartu Microsoft Tunnel Gateway a zobrazit stav tunelu na vysoké úrovni. Můžete také otevřít kartu Stav a ověřit, že je server online.

Pokud používáte RHEL 8.4 nebo novější, před pokusem o připojení klientů k němu nezapomeňte restartovat server brány tunelu zadáním příkazu

mst-cli server restart.

Nasazení klientské aplikace Microsoft Tunnel

Aby bylo možné používat tunel Microsoft Tunnel, zařízení potřebují přístup ke klientské aplikaci Microsoft Tunnel. Microsoft Tunnel používá Microsoft Defender for Endpoint jako klientskou aplikaci Tunel:

Android: Stáhněte si Microsoft Defender for Endpoint pro použití jako klientskou aplikaci Microsoft Tunnel z obchodu Google Play. Viz Přidání aplikací z Obchodu pro Android do Microsoft Intune.

Pokud používáte Microsoft Defender for Endpoint jako klientskou aplikaci tunelu a jako aplikaci ochrany před mobilními hrozbami (MTD), přečtěte si důležité pokyny ke konfiguraci v tématu Použití Microsoft Defender for Endpoint pro MTD a jako klientskou aplikaci Microsoft Tunnel.

iOS/iPadOS: Stáhněte si Microsoft Defender for Endpoint pro použití jako klientskou aplikaci Microsoft Tunnel z Apple App Storu. Viz Přidání aplikací z obchodu pro iOS do Microsoft Intune.

Další informace o nasazování aplikací s Intune najdete v tématu Přidání aplikací do Microsoft Intune.

Create profilu VPN

Jakmile se tunel Microsoft Tunnel nainstaluje a zařízení nainstaluje Microsoft Defender for Endpoint, můžete nasadit profily SÍTĚ VPN, které zařízením nasměrují, aby tunel používala. Uděláte to tak, že vytvoříte profily VPN s typem připojení Microsoft Tunnel:

Android: Platforma Android podporuje směrování provozu prostřednictvím sítě VPN pro jednotlivé aplikace a rozdělení pravidel tunelování nezávisle nebo současně.

iOS/iPadOS Platforma iOS podporuje směrování provozu pomocí sítě VPN pro jednotlivé aplikace nebo rozdělených pravidel tunelového propojení, ale ne najednou. Pokud pro iOS povolíte síť VPN pro jednotlivé aplikace, pravidla rozděleného tunelového propojení se ignorují.

Android

Přihlaste se do Centra> pro správu Konfiguracezařízení>> Microsoft Intunena kartě Zásady a vyberte Create.

Jako Platforma vyberte Android Enterprise. V části Profil vyberte VPN pro pracovní profil vlastněný společností nebo pracovní profil v osobním vlastnictví a pak vyberte Create.

Poznámka

Microsoft Tunnel nepodporuje vyhrazená zařízení s Androidem Enterprise.

Na kartě Základy zadejte Název a Popis(volitelné) a vyberte Další.

Jako Typ připojení vyberte Microsoft Tunnel a pak nakonfigurujte následující podrobnosti:

Základní síť VPN:

- Jako Název připojení zadejte název, který se zobrazí uživatelům.

- V části Web tunelového propojení Microsoftu vyberte lokalitu tunelu, kterou tento profil SÍTĚ VPN používá.

Síť VPN pro jednotlivé aplikace:

- Aplikace, které jsou přiřazené v profilu VPN pro jednotlivé aplikace, odesílají provoz aplikace do tunelu.

- V Androidu se spuštěním aplikace nespustí síť VPN pro jednotlivé aplikace. Pokud má ale síť VPN always-on nastavenou na Povolit, je tato síť VPN už připojená a provoz aplikací používá aktivní síť VPN. Pokud síť VPN není nastavená na always-on, musí uživatel ručně spustit síť VPN, aby ji bylo možné použít.

- Pokud používáte aplikaci Defender for Endpoint pro připojení k tunelu, máte povolenou webovou ochranu a používáte vpn pro jednotlivé aplikace, webová ochrana se vztahuje jenom na aplikace v seznamu VPN pro jednotlivé aplikace. Na zařízeních s pracovním profilem doporučujeme v tomto scénáři přidat všechny webové prohlížeče v pracovním profilu do seznamu VPN pro jednotlivé aplikace, aby byl veškerý webový provoz pracovního profilu chráněný.

- Pokud chcete povolit síť VPN pro jednotlivé aplikace, vyberte Přidat a pak přejděte k vlastním nebo veřejným aplikacím, které byly importovány do Intune.

Always-On VPN:

- V části Always-on VPN vyberte Povolit a nastavte klienta VPN tak, aby se automaticky připojovat a znovu připojovat k síti VPN. Nepřetržitá připojení VPN zůstávají připojená. Pokud je síť VPN pro jednotlivé aplikace nastavená na Povolit, tunelem prochází jenom provoz z vybraných aplikací.

Proxy server:

Nakonfigurujte podrobnosti proxy serveru pro vaše prostředí.

Poznámka

Konfigurace proxy serveru se nepodporují ve verzích Androidu starších než 10. Další informace najdete v tématu VpnService.Builder v dokumentaci pro vývojáře androidu.

Další informace o nastavení sítě VPN najdete v tématu Nastavení zařízení s Androidem Enterprise pro konfiguraci sítě VPN.

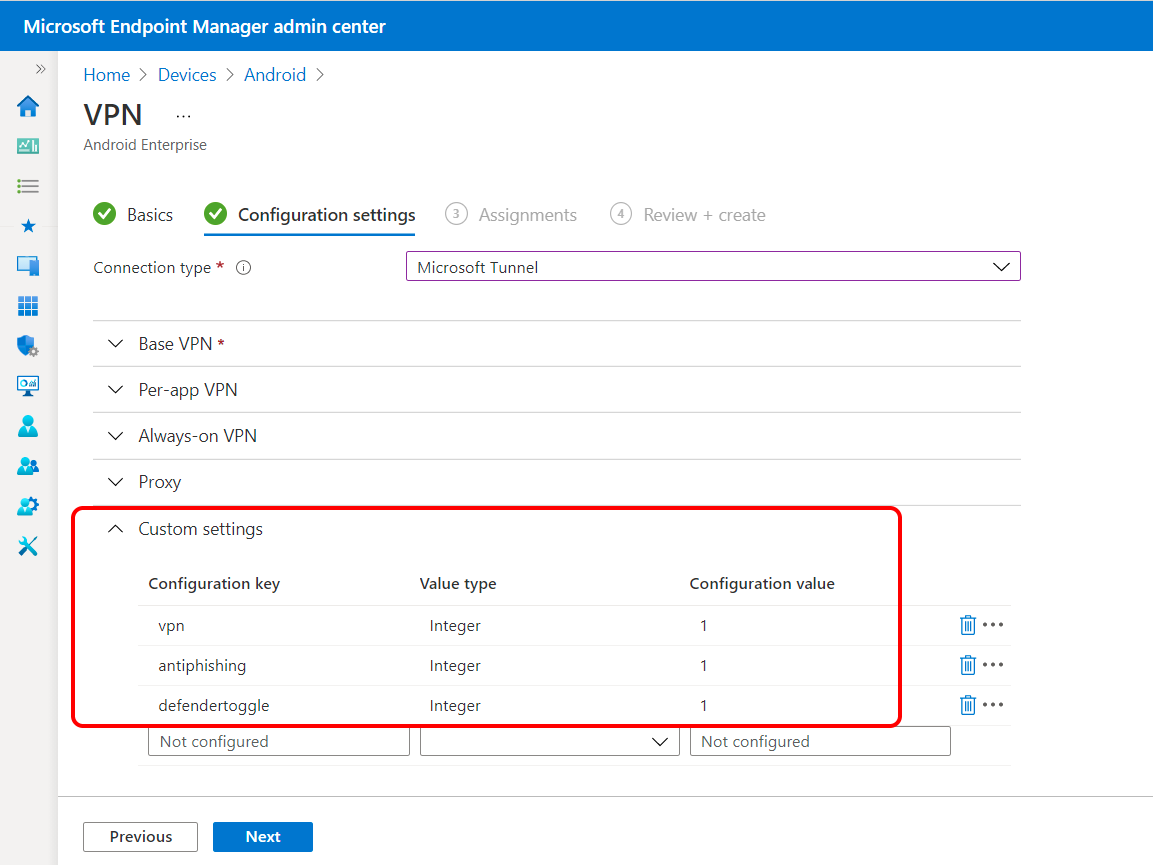

Důležité

U zařízení s Androidem Enterprise, která používají Microsoft Defender for Endpoint jako klientskou aplikaci Microsoft Tunnel a jako aplikaci MTD, musíte ke konfiguraci Microsoft Defender for Endpoint použít vlastní nastavení místo použití samostatného konfiguračního profilu aplikace. Pokud nemáte v úmyslu používat žádné funkce Defenderu for Endpoint, včetně webové ochrany, použijte vlastní nastavení v profilu VPN a nastavte defendertoggle na hodnotu 0.

Na kartě Přiřazení nakonfigurujte skupiny, které obdrží tento profil.

Na kartě Zkontrolovat a vytvořit zkontrolujte konfiguraci a pak vyberte Create, abyste ji uložili.

iOS

Přihlaste se do centra >pro správu Microsoft IntuneKonfigurace >zařízení> Create.

V části Platforma vyberte iOS/iPadOS a pak jako Profil vyberte VPN a pak Create.

Na kartě Základy zadejte Název a Popis(volitelné) a vyberte Další.

Jako Typ připojení vyberte Microsoft Tunnel a pak nakonfigurujte následující položky:

Základní síť VPN:

- Jako Název připojení zadejte název, který se zobrazí uživatelům.

- Jako Web tunelového propojení Microsoft vyberte lokalitu tunelu, kterou tento profil VPN používá.

Poznámka

Pokud na zařízeních s iOSem používáte připojení Microsoft Tunnel VPN i defender Web Protection v kombinovaném režimu, je důležité nakonfigurovat pravidla "Na vyžádání", aby se nastavení Odpojit v režimu spánku aktivovala efektivně. Pokud to neuděláte, odpojí se tunelová síť VPN i síť VPN v programu Defender, když zařízení s iOSem přejde do režimu spánku, zatímco je síť VPN zapnutá.

Síť VPN pro jednotlivé aplikace:

Pokud chcete povolit síť VPN pro jednotlivé aplikace, vyberte Povolit. Pro sítě VPN pro iOS pro jednotlivé aplikace se vyžadují další kroky konfigurace. Když je síť VPN pro jednotlivé aplikace nakonfigurovaná, iOS ignoruje pravidla rozděleného tunelového propojení.Další informace najdete v tématu VPN pro jednotlivé aplikace pro iOS/iPadOS.

Pravidla sítě VPN na vyžádání:

Definujte pravidla na vyžádání, která umožňují použití sítě VPN při splnění podmínek pro konkrétní plně kvalifikované názvy domén nebo IP adresy.Další informace najdete v tématu Automatické nastavení sítě VPN.

Proxy server:

Nakonfigurujte podrobnosti proxy serveru pro vaše prostředí.

Poznámka

Pokud na zařízeních s iOSem používáte připojení Vpn tunelu Microsoft i defender Web Protection v kombinovaném režimu, je důležité nakonfigurovat pravidla "Na vyžádání", aby se nastavení Odpojit v režimu spánku aktivovala efektivně. Postup konfigurace pravidla na vyžádání při konfiguraci profilu tunelové sítě VPN:

- Na stránce Nastavení konfigurace rozbalte část Pravidla sítě VPN na vyžádání .

- V části Pravidla na vyžádání vyberte Přidat a otevřete podokno Přidat řádek .

- V podokně Přidat řádek nastavte I want to do following (Chci provést následující) na Connect VPN (Připojit SÍŤ VPN) a pak pro I want to restrict (Chci omezit) vyberte omezení, například Všechny domény.

- Volitelně můžete přidat adresu URL do pole Ale pouze v případě, že bude sonda adresy URL úspěšná .

- Vyberte Uložit.

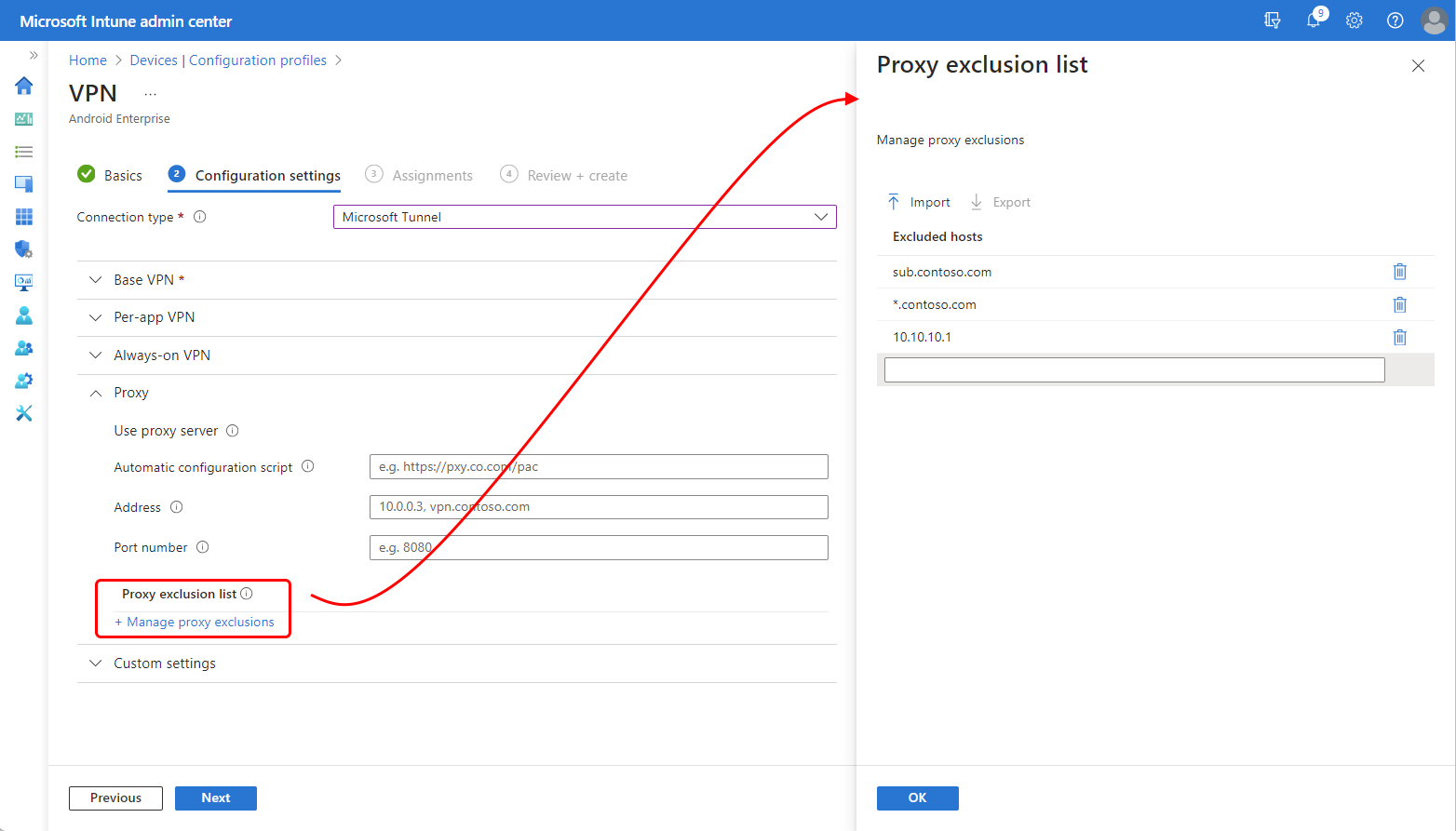

Použití seznamu vyloučení proxy serveru pro Android Enterprise

Pokud ve svém prostředí používáte jeden přímý proxy server, můžete použít seznam vyloučení proxy serveru v profilech sítě VPN tunelu Microsoft pro Android Enterprise. Seznamy vyloučení proxy serveru jsou podporované pro Microsoft Tunnel a Microsoft Tunnel pro MAM.

Důležité

Seznam vyloučení proxy serveru se podporuje pouze v případech, kdy používáte jeden proxy server s přímým proxy serverem. Nejsou podporované v prostředích, kde se používá více proxy serverů.

Seznam vyloučení proxy serveru v profilu SÍTĚ VPN podporuje zadávání konkrétních domén, které jsou pak vyloučeny z konfigurace přímého proxy serveru pro zařízení, která tento profil přijímají a používají.

Pro položky seznamu vyloučení jsou podporované následující formáty:

- Úplné adresy URL s přesnou shodou subdomény Například

sub.contoso.com - Zástupný znak na úvodním místě v adresách URL Například s použitím celé adresy URL můžeme nahradit název domény (sub) na úvodním poddoménách hvězdičkou a rozšířit tak podporu tak, aby zahrnovala všechny subdomény contso.com:

*.contoso.com - Adresy IPv4 a IPv6

Mezi nepodporované formáty patří:

- Interní zástupné cardy. Příklad:

con*oso.com,contos*.comacontoso.*

Konfigurace seznamu vyloučení proxy serveru

Seznam vyloučení můžete nakonfigurovat při úpravě nebo vytvoření profilu VPN tunelu Microsoft pro platformu Android Enterprise.

Na stránce Nastavení konfigurace po nastavení typu připojení na tunel Microsoft:

Rozbalte Proxy a pak jako seznam Vyloučení proxy serveru vyberte Spravovat vyloučení proxy serveru.

V podokně seznamu vyloučení proxy serveru :

- Do textového pole zadejte jednu adresu URL nebo IP adresu. Při každém přidání položky se zobrazí nové textové pole pro další položky.

- Výběrem možnosti Importovat otevřete podokno Importovat vyloučení proxy serveru , kde pak můžete importovat seznam ve formátu souboru CSV.

- Výběrem možnosti Exportovat exportujte aktuální seznam vyloučení z tohoto profilu ve formátu souboru CSV.

Výběrem OK uložte konfiguraci seznamu vyloučení proxy serveru a pokračujte v úpravách profilu sítě VPN.

Použití vlastních nastavení pro Microsoft Defender for Endpoint

Intune podporuje Microsoft Defender for Endpoint jako aplikaci MTD i jako klientskou aplikaci Microsoft Tunnel na zařízeních s Androidem Enterprise. Pokud používáte Defender for Endpoint pro klientskou aplikaci Microsoft Tunnel i jako aplikaci MTD, můžete ke zjednodušení konfigurace použít vlastní nastavení v profilu sítě VPN pro Tunel Microsoft. Použití vlastních nastavení v profilu VPN nahrazuje nutnost používat samostatný konfigurační profil aplikace.

U zařízení zaregistrovaných jako pracovní profil Androidu Enterprise v osobním vlastnictví , která používají Defender for Endpoint pro oba účely, musíte místo konfiguračního profilu aplikace použít vlastní nastavení. Na těchto zařízeních je konfigurační profil aplikace pro Defender for Endpoint v konfliktu s tunelem Microsoft Tunnel a může zařízení bránit v připojení k tunelu Microsoft.

Pokud používáte Microsoft Defender for Endpoint pro Tunel Microsoft, ale ne MTD, budete dál používat konfigurační profil tunelu aplikace ke konfiguraci Microsoft Defender for Endpoint jako klienta tunelu.

Přidání podpory konfigurace aplikace pro Microsoft Defender for Endpoint do profilu SÍTĚ VPN pro tunel Microsoft

Pomocí následujících informací můžete nakonfigurovat vlastní nastavení v profilu SÍTĚ VPN tak, aby se Microsoft Defender for Endpoint místo samostatného konfiguračního profilu aplikace. Dostupná nastavení se liší podle platformy.

Zařízení s Androidem Enterprise:

| Konfigurační klíč | Typ hodnoty | Hodnota konfigurace | Popis |

|---|---|---|---|

| Vpn | Celé číslo | Možnosti: 1 – Povolit (výchozí) 0 – Zakázat | Nastavte na Povolit, aby funkce Microsoft Defender for Endpoint anti-phishingu používala místní síť VPN. |

| Antiphishing | Celé číslo | Možnosti: 1 – Povolit (výchozí) 0 – Zakázat | Pokud chcete zapnout Microsoft Defender for Endpoint anti-phishing, nastavte na Povolit. Pokud je funkce ochrany proti útokům phishing zakázaná, je vypnutá. |

| defendertoggle | Celé číslo | Možnosti: 1 – Povolit (výchozí) 0 – Zakázat | Pokud chcete používat Microsoft Defender for Endpoint, nastavte na Povolit. Pokud je tato možnost zakázaná, nejsou k dispozici žádné funkce Microsoft Defender for Endpoint. |

Zařízení s iOSem/iPadem:

| Konfigurační klíč | Hodnoty | Popis |

|---|---|---|

| TunnelOnly | True – Všechny funkce Defenderu for Endpoint jsou zakázané. Toto nastavení byste měli použít, pokud aplikaci používáte jenom pro funkce tunelu. False(výchozí) – Funkce Defenderu for Endpoint je povolená. | Určuje, jestli je aplikace Defender omezena pouze na tunel Microsoft, nebo jestli aplikace podporuje také úplnou sadu funkcí Defenderu for Endpoint. |

| Webová ochrana | True(default) – Webová ochrana je povolená a uživatelé uvidí v aplikaci Defender for Endpoint kartu Webová ochrana. False – Webová ochrana je zakázaná. Pokud je profil tunelové sítě VPN nasazený, uživatelé uvidí v aplikaci Defender for Endpoint jenom karty Řídicí panel a Tunel. | Určuje, jestli je pro aplikaci povolený Defender for Endpoint Web Protection (anti-phishingová funkce). Ve výchozím nastavení je tato funkce zapnutá. |

| Automatické připojení | True – Pokud je povolená webová ochrana, aplikace Defender for Endpoint se automaticky udělí oprávnění k přidávání připojení VPN, aniž by se uživateli zobrazila výzva. Vyžaduje se pravidlo Připojení VPN na vyžádání. Další informace o pravidlech na vyžádání najdete v tématu Automatické nastavení sítě VPN. False(výchozí) – pokud je povolená webová ochrana, zobrazí se uživateli výzva, aby aplikaci Defender for Endpoint povolil přidávání konfigurací SÍTĚ VPN. | Určuje, jestli je defender for Endpoint Web Protection povolený bez výzvy k přidání připojení VPN (protože pro funkci Webové ochrany je potřeba místní síť VPN). Toto nastavení platí jenom v případě, že je funkce WebProtection nastavená na hodnotu True. |

Konfigurace režimu TunnelOnly tak, aby vyhovoval datovým hranicím Evropské unie

Do konce kalendářního roku 2022 musí být všechny osobní údaje, včetně zákaznického obsahu (CC), EUII, EUPI a údajů podpory uloženy a zpracovány v Evropské unii (EU) pro tenanty EU.

Funkce VPN tunelu Microsoft v Defenderu for Endpoint je kompatibilní s eu union data boundary (EUDB). Zatímco komponenty ochrany před hrozbami Defenderu for Endpoint související s protokolováním ještě nejsou kompatibilní s EUDB, defender for Endpoint je součástí dodatku o ochraně dat (DPA) a je v souladu s obecným nařízením o ochraně dat (GDPR).

Do té doby můžou zákazníci s tunelem Microsoft s tenanty EU povolit režim TunnelOnly v klientské aplikaci Defender for Endpoint. Pokud chcete tento postup nakonfigurovat, postupujte následovně:

Postupujte podle kroků uvedených v tématu Instalace a konfigurace řešení Microsoft Tunnel VPN pro Microsoft Intune | Microsoft Learn umožňuje vytvořit zásadu konfigurace aplikace, která zakáže funkce Defenderu for Endpoint.

Create klíč s názvem TunnelOnly a nastavte hodnotu na True.

Konfigurací režimu TunnelOnly jsou všechny funkce Defenderu for Endpoint zakázané, zatímco funkce tunelového propojení zůstanou dostupné pro použití v aplikaci.

Účty hosta a účty Microsoft (MSA), které nejsou specifické pro tenanta vaší organizace, se nepodporují pro přístup mezi tenanty pomocí tunelové sítě VPN microsoftu. To znamená, že tyto typy účtů nelze použít pro zabezpečený přístup k interním prostředkům prostřednictvím sítě VPN. Toto omezení je důležité mít na paměti při nastavování zabezpečeného přístupu k interním prostředkům pomocí tunelové sítě VPN microsoftu.

Další informace o datové hranici EU najdete v tématu Hranice dat EU pro Microsoft Cloud | Nejčastější dotazy najdete na blogu Microsoftu o zabezpečení a dodržování předpisů.

Upgrade tunelu Microsoft

Intune pravidelně vydává aktualizace serveru tunelu Microsoft. Pokud chcete zachovat podporu, musí tunelové servery používat nejnovější verzi nebo být maximálně o jednu verzi pozadu.

Ve výchozím nastavení je po novém upgradu k dispozici Intune automaticky spustí upgrade tunelových serverů co nejdříve, a to v každé lokalitě tunelu. Pokud chcete usnadnit správu upgradů, můžete nakonfigurovat možnosti, které spravují proces upgradu:

- Můžete povolit automatický upgrade serverů v lokalitě nebo vyžadovat schválení správce před upgradem.

- Můžete nakonfigurovat časové období údržby, které omezuje, když se můžou spustit upgrady v lokalitě.

Další informace o upgradech tunelu Microsoft Tunnel, včetně zobrazení stavu tunelu a konfigurace možností upgradu, najdete v tématu Upgrade tunelu Microsoft Tunnel.

Aktualizace certifikátu TLS na serveru s Linuxem

K aktualizaci certifikátu TLS na serveru můžete použít nástroj příkazového řádku ./mst-cli :

PFX:

- Zkopírujte soubor certifikátu do složky /etc/mstunnel/private/site.pfx.

- Spustit:

mst-cli import_cert - Spustit:

mst-cli server restart

PEM:

- Zkopírujte nový certifikát do souboru /etc/mstunnel/certs/site.crt.

- Zkopírujte privátní klíč do složky /etc/mstunnel/private/site.key

- Spustit:

mst-cli import_cert - Spustit:

mst-cli server restart

Poznámka

Příkaz import-cert s dalším parametrem s názvem delay Tento parametr umožňuje určit prodlevu v minutách před využitím importovaného certifikátu. Příklad: mst-cli import_cert zpoždění 10080

Další informace o mst-cli najdete v tématu Referenční informace o tunelu Microsoft.

Použití kontejneru Podman bez root

Pokud používáte Red Hat Linux s kontejnery Podman k hostování tunelu Microsoft Tunnel, můžete kontejner nakonfigurovat jako kontejner bez rootu.

Použití kontejneru bez root může pomoct omezit dopad řídicího příkazu kontejneru, kdy všechny soubory ve složce /etc/mstunnel a pod složkou /etc/mstunnel na serveru vlastní neprivilegovaný účet služby uživatele. Název účtu na linuxovém serveru, na kterém běží tunel, se oproti standardní instalaci nezmění, ale vytvoří se bez oprávnění uživatele root.

Pokud chcete úspěšně používat kontejner Podman bez rootless, musíte:

- Nakonfigurujte další požadavky popsané v následující části.

- Při spuštění instalace tunelu Microsoftu upravte příkazový řádek skriptu.

Po splnění požadavků pak můžete pomocí postupu instalačního skriptu nejprve stáhnout instalační skript a pak spustit instalaci pomocí příkazového řádku upraveného skriptu.

Další požadavky pro kontejnery Podman bez root

Použití kontejneru Podman bez rootless vyžaduje, aby vaše prostředí splňovalo následující požadavky, které jsou nad rámec výchozích požadavků microsoft tunnelu:

Podporovaná platforma:

Na linuxovém serveru musí běžet Red Hat (RHEL) 8.8 nebo novější.

V kontejneru musí běžet Podman 4.6.1 nebo novější. Docker nepodporuje kontejnery bez rootu.

Kontejner bez root musí být nainstalovaný ve složce /home .

Složka /home musí obsahovat minimálně 10 GB volného místa.

Propustnost

- Maximální propustnost by neměla překročit 230 Mb/s.

Síť: Následující nastavení sítě, která nejsou k dispozici v oboru názvů bez rootu, musí být nastavena v souboru /etc/sysctl.conf:

net.core.somaxconn=8192net.netfilter.nf_conntrack_acct=1net.netfilter.nf_conntrack_timestamp=1

Pokud navíc vytvoříte vazbu brány tunelového propojení bez root s portem, který je menší než 1024, musíte také přidat následující nastavení do souboru /etc/sysctl.conf a nastavit ho na stejný port jako port, který používáte:

net.ipv4.ip_unprivileged_port_start

Pokud chcete například zadat port 443, použijte následující položku: net.ipv4.ip_unprivileged_port_start=443

Po úpravě souboru sysctl.conf je nutné restartovat linuxový server, aby se nové konfigurace projevily.

Odchozí proxy server pro uživatele bez rootu: Pokud chcete podporovat odchozí proxy server pro uživatele bez root, upravte /etc/profile.d/http_proxy.sh a přidejte následující dva řádky. V následujících řádcích je příklad položky address:port 10.10.10.1:3128. Když přidáte tyto řádky, nahraďte 10.10.10.1:3128 hodnotami ip adresy a portu vašeho proxy serveru:

export http_proxy=http://10.10.10.1:3128export https_proxy=http://10.10.10.1:3128

Upravený instalační příkazový řádek pro kontejnery Podman bez rootu

Pokud chcete nainstalovat Microsoft Tunnel do kontejneru Podman bez rootless, spusťte instalační skript pomocí následujícího příkazového řádku. Tento příkazový řádek nastaví mst_rootless_mode jako proměnnou prostředí a nahradí použití výchozího instalačního příkazového řádku během kroku 2postupu instalace:

mst_rootless_mode=1 ./mstunnel-setup

Odinstalace tunelu Microsoft Tunnel

Pokud chcete produkt odinstalovat, spusťte příkaz mst-cli uninstall ze serveru Linux jako root.

Po odinstalaci produktu odstraňte odpovídající záznam serveru v Centru pro správu Microsoft Intune v části Správa> klientaServerybrány> tunelu Microsoft.

Další kroky

Použití podmíněného přístupu s tunelem Microsoft Tunnel

Monitorování tunelu Microsoft

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro