Požadavky na tunel Microsoft v Intune

Než budete moct nainstalovat bránu MICROSOFT Tunnel VPN Gateway pro Microsoft Intune, projděte si a nakonfigurujte požadavky. Mezi požadavky patří použití linuxového serveru, který spouští kontejnery pro hostování softwaru tunelového serveru. Naplánujte také konfiguraci sítě, bran firewall a proxy serverů tak, aby podporovaly komunikaci pro tunel Microsoft Tunnel.

Tunel Microsoftu na vysoké úrovni vyžaduje:

Předplatné Azure.

Předplatné Microsoft Intune Plan 1.

Server s Linuxem, na kterém běží kontejnery. Server může být místní nebo v cloudu a podporuje jeden z následujících typů kontejnerů:

- Podman pro Red Hat Enterprise Linux (RHEL). Projděte si požadavky na server s Linuxem .

- Docker pro všechny ostatní distribuce Linuxu.

Certifikát TLS (Transport Layer Security) pro server s Linuxem pro zabezpečení připojení ze zařízení k serveru tunelové brány.

Zařízení se systémem Android nebo iOS/iPadOS.

Po konfiguraci požadavků doporučujeme spustit nástroj pro připravenost , který vám pomůže ověřit, jestli je vaše prostředí správně nakonfigurované pro úspěšnou instalaci.

Následující části podrobně uvádějí požadavky na tunel Microsoft a poskytují pokyny k používání nástroje pro připravenost.

Poznámka

Tunel a globální zabezpečený přístup (GSA) nelze používat současně na stejném zařízení.

Server s Linuxem

Nastavte virtuální počítač se systémem Linux nebo fyzický server, na který chcete nainstalovat bránu Microsoft Tunnel Gateway.

Poznámka

Podporují se pouze operační systémy a verze kontejnerů uvedené v následující tabulce. Verze, které nejsou uvedené, nejsou podporovány. Až po ověření testování a podpory jsou do tohoto seznamu přidány novější verze. Udržujte operační systém aktuální také díky aktualizacím zabezpečení.

Podporované distribuce Linuxu – následující tabulka uvádí, které verze Linuxu se pro tunelový server podporují a jaký kontejner vyžadují:

Distribuční verze Požadavky na kontejnery Úvahy CentOS 7.4+ Docker CE Podpora končí v červnu 2024. CentOS 8+ se nepodporuje. Red Hat (RHEL) 7.4+ Docker CE Podpora končí v červnu 2024. Red Hat (RHEL) 8,6 Podman 4.0 (výchozí) Podman 3.0 Tato verze RHEL automaticky nenačte modul ip_tables do jádra Linuxu. Pokud používáte tuto verzi, naplánujte ruční načtení ip_tables před instalací tunelu. Kontejnery vytvořené podmanem v3 a staršími verzemi se s Podmanem v4.0 nepoužádají. Pokud upgradujete a měníte kontejnery z verze 3 na verzi 4.0, naplánujte vytvoření nových kontejnerů a odinstalaci a opětovnou instalaci tunelu Microsoft Tunnel. Red Hat (RHEL) 8,7 Podman 4.2 (výchozí) Tato verze RHEL automaticky nenačte modul ip_tables do jádra Linuxu. Pokud používáte tuto verzi, naplánujte ruční načtení ip_tables před instalací tunelu. Kontejnery vytvořené podmanem v3 a dřívějšími verzemi se s podmanem verze 4.2 a novějšími nedají použít. Pokud upgradujete a měníte kontejnery, naplánujte vytvoření nových kontejnerů a odinstalaci a opětovnou instalaci tunelu Microsoft Tunnel. Red Hat (RHEL) 8,8 Podman 4.4.1 Tato verze RHEL automaticky nenačte modul ip_tables do jádra Linuxu. Pokud používáte tuto verzi, naplánujte ruční načtení ip_tables před instalací tunelu. Kontejnery vytvořené podmanem v3 a dřívějšími verzemi se s podmanem verze 4.2 a novějšími nedají použít. Pokud upgradujete a měníte kontejnery, naplánujte vytvoření nových kontejnerů a odinstalaci a opětovnou instalaci tunelu Microsoft Tunnel. Red Hat (RHEL) 8,9 Podman 4.4.1 Tato verze RHEL automaticky nenačte modul ip_tables do jádra Linuxu. Pokud používáte tuto verzi, naplánujte ruční načtení ip_tables před instalací tunelu. Kontejnery vytvořené podmanem v3 a dřívějšími verzemi se s podmanem verze 4.2 a novějšími nedají použít. Pokud upgradujete a měníte kontejnery, naplánujte vytvoření nových kontejnerů a odinstalaci a opětovnou instalaci tunelu Microsoft Tunnel. Red Hat (RHEL) 9.0 Podman 4.4.1 (výchozí) Tato verze RHEL automaticky nenačte modul ip_tables do jádra Linuxu. Pokud používáte tuto verzi, naplánujte ruční načtení ip_tables před instalací tunelu. Kontejnery vytvořené podmanem v3 a dřívějšími verzemi se s podmanem verze 4.2 a novějšími nedají použít. Pokud upgradujete a měníte kontejnery, naplánujte vytvoření nových kontejnerů a odinstalaci a opětovnou instalaci tunelu Microsoft Tunnel. Podpora končí v únoru 2024. Red Hat (RHEL) 9.1 Podman 4.4.1 (výchozí) Tato verze RHEL automaticky nenačte modul ip_tables do jádra Linuxu. Pokud používáte tuto verzi, naplánujte ruční načtení ip_tables před instalací tunelu. Kontejnery vytvořené podmanem v3 a dřívějšími verzemi se s podmanem verze 4.2 a novějšími nedají použít. Pokud upgradujete a měníte kontejnery, naplánujte vytvoření nových kontejnerů a odinstalaci a opětovnou instalaci tunelu Microsoft Tunnel. Red Hat (RHEL) 9,2 Podman 4.4.1 (výchozí) Tato verze RHEL automaticky nenačte modul ip_tables do jádra Linuxu. Pokud používáte tuto verzi, naplánujte ruční načtení ip_tables před instalací tunelu. Kontejnery vytvořené podmanem v3 a dřívějšími verzemi se s podmanem verze 4.2 a novějšími nedají použít. Pokud upgradujete a měníte kontejnery, naplánujte vytvoření nových kontejnerů a odinstalaci a opětovnou instalaci tunelu Microsoft Tunnel. Red Hat (RHEL) 9.3 Podman 4.6.1. (výchozí) Tato verze RHEL automaticky nenačte modul ip_tables do jádra Linuxu. Pokud používáte tuto verzi, naplánujte ruční načtení ip_tables před instalací tunelu. Kontejnery vytvořené podmanem v3 a dřívějšími verzemi se s podmanem verze 4.2 a novějšími nedají použít. Pokud upgradujete a měníte kontejnery, naplánujte vytvoření nových kontejnerů a odinstalaci a opětovnou instalaci tunelu Microsoft Tunnel. Ubuntu 20.04 Docker CE Ubuntu 22.04 Docker CE Důležité

V dubnu 2023 ubuntu ukončí podporu pro Ubuntu 18.04. Po ukončení podpory Ubuntu Intune také ukončí podporu Ubuntu 18.04 pro použití s tunelem Microsoft. Další informace najdete v tématu https://wiki.ubuntu.com/Releases.

Velikost serveru s Linuxem: Pokud chcete splnit očekávané použití, použijte následující doprovodné materiály:

# Zařízení Počet procesorů GB paměti # Servery # Weby Místo na disku v GB 1,000 4 4 1 1 30 2,000 4 4 1 1 30 5,000 8 8 2 1 30 10,000 8 8 3 1 30 20,000 8 8 4 1 30 40,000 8 8 8 1 30 Podpora lineárních škálování I když každý tunel Microsoft podporuje až 64 000 souběžných připojení, jednotlivá zařízení můžou otevřít více připojení.

CPU: 64bitový procesor AMD/Intel.

Instalace Dockeru CE nebo Podmanu: V závislosti na verzi Linuxu, kterou používáte pro tunelový server, nainstalujte na server jednu z následujících možností:

- Docker verze 19.03 CE nebo novější.

- Podman verze 3.0 nebo 4.0 v závislosti na verzi RHEL.

Microsoft Tunnel vyžaduje, aby podpora kontejnerů poskytovala Docker nebo Podman na serveru s Linuxem. Kontejnery poskytují konzistentní spouštěcí prostředí, monitorování stavu a proaktivní nápravu a čisté prostředí pro upgrade.

Informace o instalaci a konfiguraci Dockeru nebo Podmanu najdete tady:

Nainstalujte Modul Dockeru na CentOS nebo Red Hat Enterprise Linux 7.

Poznámka

Předchozí odkaz vás nasměruje na pokyny ke stažení a instalaci CentOS. Stejné pokyny použijte i pro RHEL 7.4. Verze nainstalovaná v RHEL 7.4 je ve výchozím nastavení příliš stará na to, aby podporovala bránu Microsoft Tunnel Gateway.

Nainstalujte Podman na Red Hat Enterprise Linux 8.4 a novější (posuňte se dolů na RHEL8).

Tyto verze RHEL nepodporují Docker. Místo toho tyto verze používají Podman a podman je součástí modulu s názvem "container-tools". V tomto kontextu je modul sada balíčků RPM, které představují komponentu a které se obvykle instalují společně. Typický modul obsahuje balíčky s aplikací, balíčky s knihovnami závislostí specifické pro aplikaci, balíčky s dokumentací k aplikaci a balíčky s pomocnými nástroji. Další informace najdete v tématu Úvod do modulů v dokumentaci k Red Hatu.

Poznámka

Rootless Podman: Microsoft Tunnel podporuje použití kontejneru Podman bez rootu.

Použití rootless Podman vyžaduje další požadavky na ty, které jsou podrobně popsány v tomto článku, a použití upraveného příkazového řádku při spuštění instalačního skriptu tunelu. Informace o dalších požadavcích a instalačním příkazovém řádku najdete v tématu Použití kontejneru Podman bez root v článku Konfigurace tunelu Microsoft pro Intune.

Certifikát TLS (Transport Layer Security): Server s Linuxem vyžaduje důvěryhodný certifikát TLS k zabezpečení připojení mezi zařízeními a serverem brány tunelu. Během instalace brány tunelu přidáte na server certifikát TLS a úplný řetěz důvěryhodných certifikátů.

Alternativní název subjektu (SAN) certifikátu TLS, který používáte k zabezpečení koncového bodu brány tunelu, se musí shodovat s IP adresou nebo plně kvalifikovaným názvem domény serveru brány tunelu.

Certifikát TLS nemůže mít datum vypršení platnosti delší než dva roky. Pokud je datum delší než dva roky, na zařízeních s iOSem se akceptuje.

Podpora zástupných znaků je omezená. Podporuje se například *.contoso.com , ale cont*.com se nepodporuje.

Během instalace serveru brány tunelu musíte na server s Linuxem zkopírovat celý řetěz důvěryhodných certifikátů. Instalační skript poskytuje umístění, kam kopírujete soubory certifikátu, a vyzve vás k tomu.

Pokud používáte certifikát TLS, který není veřejně důvěryhodný, musíte do zařízení odeslat celý řetěz důvěryhodnosti pomocí profilu důvěryhodného certifikátu Intune.

Certifikát TLS může být ve formátu PEM nebo pfx .

Pokud chcete podporovat kontrolu stavu odvolání certifikátu TLS , ujistěte se, že je adresa protokolu OCSP (Online Certificate Status Protocol) nebo seznamu odvolaných certifikátů (CRL) definovaná certifikátem TLS přístupná ze serveru.

Verze protokolu TLS: Ve výchozím nastavení připojení mezi klienty tunelového propojení Microsoft a servery používají protokol TLS 1.3. Pokud není k dispozici protokol TLS 1.3, připojení se může vrátit k používání protokolu TLS 1.2.

Výchozí síť mostu

Kontejnery Podman i Docker používají síť mostu k přesměrování provozu přes hostitele Linuxu. Když je síť přemostění kontejnerů v konfliktu s podnikovou sítí, nemůže brána tunelu úspěšně směrovat provoz do této podnikové sítě.

Výchozí sítě mostu jsou:

- Docker: 172.17.0.0/16

- Podman: 10.88.0.0/16

Abyste se vyhnuli konfliktům, můžete překonfigurovat podman i Docker tak, aby používaly síť mostu, kterou určíte.

Důležité

Než budete moct změnit konfiguraci sítě mostu, musí být nainstalovaný server brány tunelu.

Změna výchozí sítě mostu používané Dockerem

Docker používá soubor /etc/docker/daemon.json ke konfiguraci nové výchozí IP adresy mostu. V souboru musí být IP adresa mostu zadána v zápisu CIDR (Classless inter-domain routing), což je kompaktní způsob, jak znázorňovat IP adresu spolu s přidruženou maskou podsítě a předponou směrování.

Důležité

Příkladem je IP adresa použitá v následujících krocích. Ujistěte se, že IP adresa, kterou používáte, není v konfliktu s vaší podnikovou sítí.

Pomocí následujícího příkazu zastavte kontejner ms Tunnel Gateway:

sudo mst-cli server stop ; sudo mst-cli agent stopDále spuštěním následujícího příkazu odeberte existující zařízení mostu Docker:

sudo ip link del docker0Pokud je soubor /etc/docker/daemon.json na vašem serveru, upravte ho pomocí editoru souborů, jako je vi nebo nano . Spusťte editor souborů s oprávněními root nebo sudo:

- Pokud je položka "bip": k dispozici s IP adresou, upravte ji přidáním nové IP adresy v zápisu CIDR.

- Pokud položka "bip": není k dispozici, musíte přidat hodnotu bip: a novou IP adresu v zápisu CIDR.

Následující příklad ukazuje strukturu souboru daemon.json s aktualizovaným bip: záznamem, který používá upravenou IP adresu 192.168.128.1/24.

Příklad daemon.json:

{ "bip": "192.168.128.1/24" }Pokud se soubor /etc/docker/daemon.json na vašem serveru nenachází, spusťte příkaz podobný následujícímu příkladu, abyste soubor vytvořili a definovali IP adresu mostu, kterou chcete použít.

Například:

sudo echo '{ "bip":"192.168.128.1/24" }' > /etc/docker/daemon.jsonKe spuštění kontejneru MS Tunnel Gateway použijte následující příkaz:

sudo mst-cli agent start ; sudo mst-cli server start

Další informace najdete v tématu Použití sítí mostu v dokumentaci k Dockeru.

Změna výchozí sítě mostu používané podmanem

Podman používá soubor /etc/cni/net.d jako 87-podman-bridge.conflist ke konfiguraci nové výchozí IP adresy mostu.

Pomocí následujícího příkazu zastavte kontejner ms Tunnel Gateway:

sudo mst-cli server stop ; sudo mst-cli agent stopDále spuštěním následujícího příkazu odeberte stávající zařízení s mostem Podman:

sudo ip link del cni-podman0Pomocí kořenových oprávnění a editoru souborů, jako je vi nebo nano, upravte soubor /etc/cni/net.d jako 87-podman-bridge.conflist a aktualizujte výchozí hodnoty pro podsíť abránu nahrazením výchozích hodnot Podman požadovanými adresami podsítě a brány. Adresa podsítě musí být zadána v zápisu CIDR.

Výchozí hodnoty Podman jsou:

- podsíť: 10.88.0.0/16

- brána: 10.88.0.1

Pomocí následujícího příkazu restartujte kontejnery MS Tunnel Gateway:

sudo mst-cli agent start ; sudo mst-cli server start

Další informace najdete v tématu Konfigurace sítí kontejnerů pomocí Nástroje Podman v dokumentaci k Red Hatu.

Síťové

Povolit předávání paketů pro protokol IPv4: Každý linuxový server, který je hostitelem softwaru tunelového serveru, musí mít povolené předávání IP pro protokol IPv4. Pokud chcete zkontrolovat stav předávání IP, spusťte na serveru jeden z následujících obecných příkazů jako root nebo sudo. Oba příkazy vrátí hodnotu 0 pro disabled a hodnotu 1 pro povoleno:

sysctl net.ipv4.ip_forwardcat /proc/sys/net/ipv4/ip_forward

Pokud není povolené, můžete přesměrování IP dočasně povolit spuštěním některého z následujících obecných příkazů jako root nebo sudo na serveru. Tyto příkazy můžou měnit konfiguraci předávání IP, dokud se server nerestartuje. Po restartování server vrátí chování předávání IP do předchozího stavu. Pro oba příkazy použijte hodnotu 1 , abyste povolili přesměrování. Hodnota 0 zakáže přesměrování. Následující příklady příkazů používají k povolení přesměrování hodnotu 1:

sysctl -w net.ipv4.ip_forward=1echo 1 > /proc/sys/net/ipv4/ip_forward

Pokud chcete, aby předávání IP adres trvalo, upravte na každém linuxovém serveru soubor /etc/sysctl.conf a odeberte počáteční hashtag (#) z #net.ipv4.ip_forward=1 , aby bylo možné přesměrování paketů. Po úpravě by se položka měla zobrazit takto:

# Uncomment the next line to enable packet forwarding for IPv4 net.ipv4.ip_forward=1Aby se tato změna projevila, musíte buď restartovat server, nebo spustit příkaz

sysctl -p.Pokud očekávaná položka není v souboru sysctl.conf, přečtěte si dokumentaci k distribuci, kterou používáte, jak povolit předávání IP. Obvykle můžete upravit soubor sysctl.conf a přidat chybějící řádek na konec souboru a trvale povolit předávání IP.

Konfigurace více síťových adaptérů na server(volitelné):Ke zvýšení výkonu doporučujeme použít dva řadiče síťového rozhraní pro každý server s Linuxem, ale použití dvou síťových adaptérů je volitelné.

1 – Tato síťová karta zpracovává provoz ze spravovaných zařízení a měla by být ve veřejné síti s veřejnou IP adresou. Tato IP adresa je adresa, kterou nakonfigurujete v konfiguraci lokality. Tato adresa může představovat jeden server nebo nástroj pro vyrovnávání zatížení.

2. Síťová karta zpracovává provoz do místních prostředků a měla by být ve vaší privátní interní síti bez segmentace sítě.

Ujistěte se, že cloudové virtuální počítače s Linuxem mají přístup k vaší místní síti: Pokud používáte Linux jako virtuální počítač v cloudu, ujistěte se, že má server přístup k vaší místní síti. Například pro virtuální počítač v Azure můžete k poskytnutí přístupu použít Azure ExpressRoute nebo něco podobného. Azure ExpressRoute není potřeba, když server spouštíte v místním virtuálním počítači.

Nástroje pro vyrovnávání zatížení(volitelné): Pokud se rozhodnete přidat nástroj pro vyrovnávání zatížení, projděte si podrobnosti o konfiguraci v dokumentaci od dodavatelů. Vezměte v úvahu síťové přenosy a porty brány firewall specifické pro Intune a tunel Microsoft Tunnel.

Tunelový server reaguje na požadavky GET statickou stránkou. Odpověď se používá jako sonda nástroji pro vyrovnávání zatížení jako způsob, jak zkontrolovat chod tunelového serveru. Odpověď je statická a neobsahuje citlivé informace.

Podpora sítě VPN pro jednotlivé aplikace a domény nejvyšší úrovně – Použití sítě VPN pro jednotlivé aplikace s interním použitím místních domén nejvyšší úrovně není podporováno tunelem Microsoft.

Brány firewall

Ve výchozím nastavení používají tunel a server Microsoftu následující porty:

Příchozí porty:

- TCP 443 – vyžadováno tunelem Microsoftu.

- UDP 443 – vyžadováno tunelem Microsoft.

- TCP 22 – volitelné. Používá se pro připojení SSH/SCP k serveru s Linuxem.

Odchozí porty:

- TCP 443 – vyžaduje se pro přístup ke službám Intune. Vyžadováno Dockerem nebo Podmanem k načítání imagí.

Při vytváření konfigurace serveru pro tunel můžete zadat jiný port, než je výchozí port 443. Pokud zadáte jiný port, nakonfigurujte brány firewall tak, aby podporovaly vaši konfiguraci.

Další požadavky:

Pokud chcete získat přístup ke službě tokenů zabezpečení a úložišti Azure pro protokoly, poskytněte přístup k následujícím plně kvalifikovaným názvům domén:

- Služba tokenů zabezpečení:

*.sts.windows.net - Úložiště Azure pro protokoly tunelu:

*.blob.core.windows.net - Adresy URL jiných koncových bodů úložiště:

*.blob.storage.azure.net

- Služba tokenů zabezpečení:

Tunel sdílí stejné požadavky jako koncové body sítě pro Microsoft Intune s přidáním portu TCP 22 a graph.microsoft.com.

Nakonfigurujte pravidla brány firewall tak, aby podporovala konfigurace popsané v tématu Konfigurace pravidel brány firewall klienta Registr artefaktů Microsoft (MAR).

Proxy

Proxy server můžete použít s tunelem Microsoft Tunnel.

Poznámka

Konfigurace proxy serveru se nepodporují ve verzích Androidu starších než 10. Další informace najdete v tématu VpnService.Builder v dokumentaci pro vývojáře androidu.

Poznámka

Ujistěte se, že obchodní aplikace pro Android podporují přímý proxy server nebo pac (Proxy Auto-Configuration) pro MDM i MAM.

Poznámka

Známý problém: Uživatelé, kteří se pokoušejí přihlásit k Edgi pomocí svého osobního nebo podnikového účtu, můžou při konfiguraci automatické konfigurace proxy serveru (PAC) čelit problémům. V tomto scénáři může proces přihlášení selhat, což uživateli brání v přístupu k interním prostředkům.

Alternativní řešení: Pokud chcete tento problém vyřešit, microsoft Tunnel nabízí jako možnost rozdělené tunelové propojení. Rozdělené tunelové propojení umožňuje uživatelům zahrnout pouze trasy, které vyžadují proxy server a zároveň vyloučit přihlašovací servery a cesty ověřování ze směrování přes tunel. Toto alternativní řešení zajišťuje, že konfigurace PAC neovlivní proces přihlašování, což uživateli umožňuje přístup k interním prostředkům a procházení internetu.

Přímý proxy server je také možnost bez rozděleného tunelování, aby přihlášení fungovalo v Edgi pomocí podnikových účtů. To zahrnuje konfiguraci microsoft tunnelu tak, aby místo adresy URL PAC používal přímý proxy server.

Pokud se v Edgi nevyžaduje přihlášení uživatele, pac se podporuje pro normální procházení a přístup k interním prostředkům.

Následující důležité informace vám můžou pomoct s konfigurací linuxového serveru a vašeho prostředí pro úspěch:

Konfigurace odchozího proxy serveru pro Docker

Pokud používáte interní proxy server, možná budete muset nakonfigurovat hostitele Linuxu tak, aby používal proxy server pomocí proměnných prostředí. Pokud chcete použít proměnné, upravte soubor /etc/environment na serveru s Linuxem a přidejte následující řádky:

http_proxy=[address]

https_proxy=[address]Ověřené proxy servery se nepodporují.

Proxy server nemůže provést přerušení a kontrolu, protože server s Linuxem používá při připojování k Intune vzájemné ověřování TLS.

Nakonfigurujte Docker tak, aby k načítání imagí používal proxy server. Uděláte to tak, že na linuxovém serveru upravíte soubor /etc/systemd/system/docker.service.d/http-proxy.conf a přidáte následující řádky:

[Service] Environment="HTTP_PROXY=http://your.proxy:8080/" Environment="HTTPS_PROXY=https://your.proxy:8080/" Environment="NO_PROXY=127.0.0.1,localhost"Poznámka

Microsoft Tunnel nepodporuje Microsoft Entra proxy aplikací ani podobná proxy řešení.

Konfigurace odchozího proxy serveru pro Podman

Následující podrobnosti vám můžou pomoct s konfigurací interního proxy serveru při použití Podmanu:

Ověřené proxy servery se nepodporují.

Proxy server nemůže provést přerušení a kontrolu, protože server s Linuxem používá při připojování k Intune vzájemné ověřování TLS.

Podman čte informace proxy serveru HTTP uložené v /etc/profile.d/http_proxy.sh. Pokud tento soubor na vašem serveru neexistuje, vytvořte ho. Upravte http_proxy.sh a přidejte následující dva řádky. V následujících řádcích je příklad položky address :port 10.10.10.1:3128 . Když přidáte tyto řádky, nahraďte 10.10.10.1:3128 hodnotami ip adresy proxy serveru :port:

export HTTP_PROXY=http://10.10.10.1:3128

export HTTPS_PROXY=http://10.10.10.1:3128Pokud máte přístup k zákaznickému portálu Red Hat, můžete si prohlédnout znalostní báze článek přidružený k tomuto řešení. Viz Nastavení proměnných proxy serveru HTTP pro Zákaznický portál Podman – Red Hat.

Když tyto dva řádky přidáte do http_proxy.sh před instalací služby Microsoft Tunnel Gateway spuštěním příkazu mstunnel-setup, skript automaticky nakonfiguruje proměnné prostředí proxy tunelové brány v souboru /etc/mstunnel/env.sh.

Pokud chcete nakonfigurovat proxy server po dokončení nastavení služby Microsoft Tunnel Gateway, proveďte následující akce:

Upravte nebo vytvořte soubor /etc/profile.d/http_proxy.sh a přidejte dva řádky z předchozí odrážky.

Upravte soubor /etc/mstunnel/env.sh a na konec souboru přidejte následující dva řádky. Stejně jako v předchozích řádcích nahraďte ukázkovou hodnotu address:port10.10.10.1:3128 hodnotami ip adresy proxy serveru :port:

HTTP_PROXY=http://10.10.10.1:3128

HTTPS_PROXY=http://10.10.10.1:3128Restartujte server brány tunelu: Spusťte příkaz

mst-cli server restart

Mějte na paměti, že RHEL používá SELinux. Vzhledem k tomu, že proxy server, který neběží na portu SELinux pro http_port_t , může vyžadovat další konfiguraci, zkontrolujte použití spravovaných portů SELinux pro http. Konfigurace zobrazíte spuštěním následujícího příkazu:

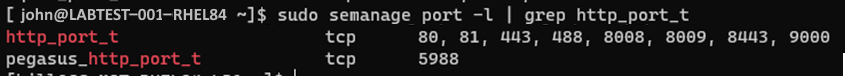

sudo semanage port -l | grep "http_port_t"Příklad výsledků příkazu pro kontrolu portů V tomto příkladu používá proxy server 3128 a není uvedený:

Pokud váš proxy server běží na jednom z portů SELinux pro http_port_t, můžete pokračovat v procesu instalace brány tunelu.

Pokud váš proxy server neběží na portu SELinux pro http_port_t jako v předchozím příkladu, musíte provést další konfigurace.

Pokud port proxy serveru není uvedený v seznamuhttp_port_t, zkontrolujte, jestli ho nepoužívá jiná služba. Pomocí příkazu semanage nejprve zkontrolujte port, který používá váš proxy server, a později ho v případě potřeby změňte. Pokud chcete zkontrolovat port, který používá váš proxy server, spusťte:

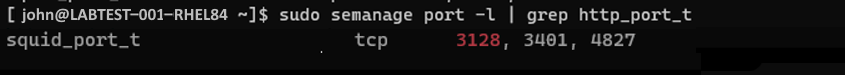

sudo semanage port -l | grep "your proxy port"Příklad výsledků kontroly služby, která by mohla používat port:

V tomto příkladu je port, který očekáváme (3128), používán chobotnicemi, což je proxy služba OSS. Zásady proxy serveru Squid SELinux jsou součástí mnoha běžných distribucí. Vzhledem k tomu , že quid používá port 3128 (náš ukázkový port), musíme upravit porty http_port_t a přidat port 3128, který bude povolený přes SELinux pro proxy server používaný službou Tunnel. Pokud chcete upravit port, spusťte následující příkaz:

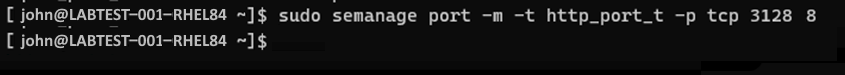

sudo semanage port -m -t http_port_t -p tcp "your proxy port"Příklad příkazu pro úpravu portu:

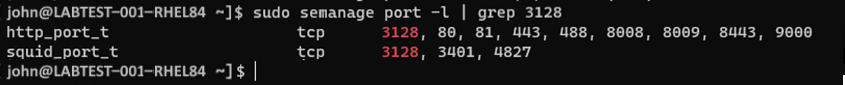

Po spuštění příkazu ke změně portu spusťte následující příkaz a zkontrolujte, jestli port používá jiná služba:

sudo semanage port -l | grep "your proxy port"Příklad příkazu pro kontrolu portu po úpravě portu:

V tomto příkladu je teď port 3128 přidružený k http_port-t i squid_port_t. Tento výsledek se očekává. Pokud váš proxy port není uvedený při spuštění příkazu sudo semanage port -l | grep "your_proxy_port" , spusťte příkaz pro úpravu portu znovu, ale -m v příkazu semanage s -a:

sudo semanage port -a -t http_port_t -p tcp "your proxy port"

Konfigurace podmanu pro použití proxy serveru ke stažení aktualizací imagí

Podman můžete nakonfigurovat tak, aby používal proxy server ke stahování (načítání) aktualizovaných imagí pro Podman:

Na tunelovém serveru pomocí příkazového řádku spusťte následující příkaz, který otevře editor pro soubor přepsání služby Microsoft Tunnel:

systemctl edit --force mstunnel_monitorDo souboru přidejte následující čtyři řádky. Každou instanci [address] nahraďte názvem DN nebo adresou proxy serveru a pak soubor uložte:

[Service] Environment="http_proxy=[address]" Environment="https_proxy=[address]"Potom na příkazovém řádku spusťte následující příkaz:

systemctl restart mstunnel_monitorNakonec na příkazovém řádku spusťte následující příkaz a ověřte, že konfigurace proběhla úspěšně:

systemctl show mstunnel_monitor | grep http_proxyPokud je konfigurace úspěšná, výsledky se podobají následujícím informacím:

Environment="http_proxy=address:port" Environment="https_proxy=address:port"

Aktualizace proxy serveru používaného serverem tunelu

Pokud chcete změnit konfiguraci proxy serveru, kterou používá hostitel tunelového serveru s Linuxem, použijte následující postup:

Na serveru tunelu upravte /etc/mstunnel/env.sh a zadejte nový proxy server.

Spustit

mst-cli install.Tento příkaz znovu sestaví kontejnery s novými podrobnostmi o proxy serveru. Během tohoto procesu se zobrazí výzva k ověření obsahu souboru /etc/mstunnel/env.sh a ověření, že je certifikát nainstalovaný. Certifikát by už měl být k dispozici z předchozí konfigurace proxy serveru.

Pokud chcete obojí potvrdit a dokončit konfiguraci, zadejte ano.

Platformy

Zařízení musí být zaregistrovaná v Intune, aby byla podporována s tunelem Microsoft Tunnel. Podporují se pouze následující platformy zařízení:

iOS/iPadOS

Android Enterprise:

- Plně spravovaná

- pracovní profil Corporate-Owned

- pracovní profil Personally-Owned

Poznámka

Microsoft Tunnel nepodporuje vyhrazená zařízení s Androidem Enterprise.

Všechny platformy podporují následující funkce:

- Microsoft Entra ověřování do tunelu pomocí uživatelského jména a hesla.

- Active Directory Federation Services (AD FS) (AD FS) ověřování k tunelu pomocí uživatelského jména a hesla.

- Podpora pro jednotlivé aplikace

- Ruční tunel pro úplné zařízení prostřednictvím aplikace Tunel, kde uživatel spustí síť VPN a vybere Připojit.

- Rozdělené tunelové propojení V iOSu se ale pravidla rozděleného tunelového propojení ignorují, když váš profil VPN používá síť VPN pro jednotlivé aplikace.

Podpora proxy serveru je omezená na následující platformy:

- Android 10 a novější

- iOS/iPadOS

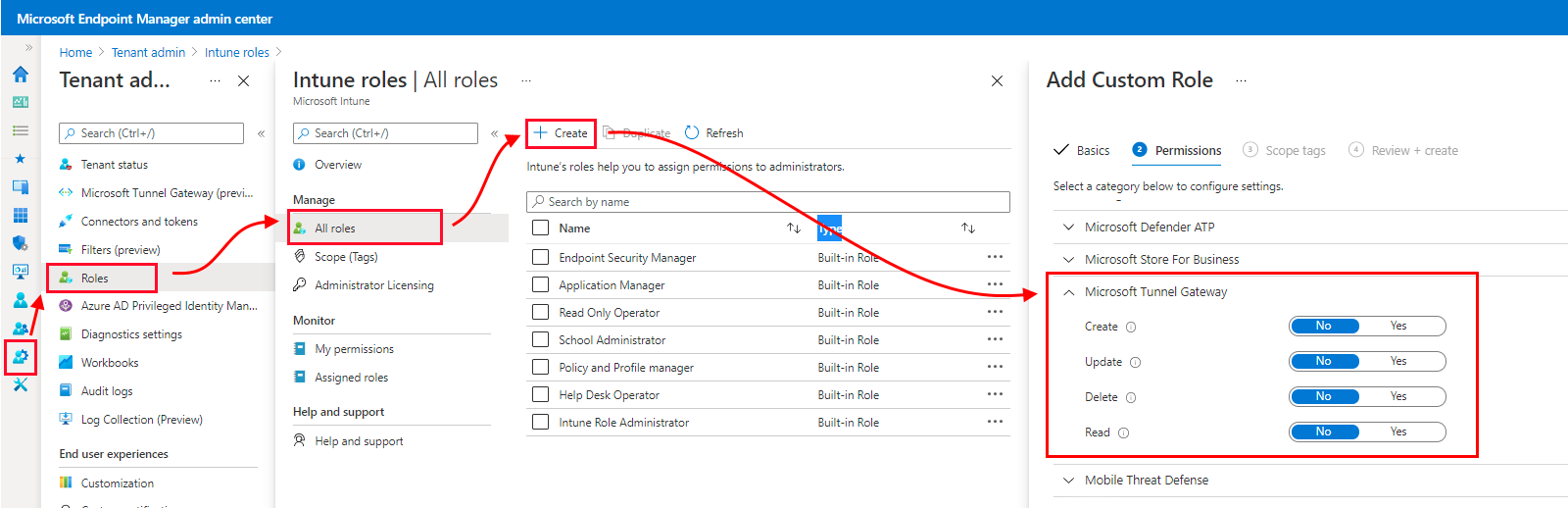

Oprávnění

Pokud chtějí uživatelé spravovat tunel Microsoft Tunnel, musí mít oprávnění, která jsou zahrnutá ve skupině oprávnění služby Microsoft Tunnel Gateway v Intune. Ve výchozím nastavení mají tato oprávnění správci Intune a správci Microsoft Entra. Můžete je také přidat do vlastních rolí, které vytvoříte pro tenanta Intune.

Při konfiguraci role rozbalte na stránce Oprávnění položku Microsoft Tunnel Gateway a vyberte oprávnění, která chcete udělit.

Skupina oprávnění služby Microsoft Tunnel Gateway uděluje následující oprávnění:

Vytvořit – nakonfigurujte servery a lokality brány tunelového propojení Microsoft. Konfigurace serveru zahrnují nastavení rozsahů IP adres, serverů DNS, portů a pravidel rozděleného tunelového propojení. Lokality jsou logická seskupení více serverů, které podporují tunel Microsoft.

Aktualizace (úprava) – Aktualizace konfigurací serveru a lokalit služby Microsoft Tunnel Gateway. Konfigurace serveru zahrnují nastavení rozsahů IP adres, serverů DNS, portů a pravidel rozděleného tunelového propojení. Lokality jsou logická seskupení více serverů, které podporují tunel Microsoft.

Odstranit – odstraňte konfigurace a lokality serveru Microsoft Tunnel Gateway. Konfigurace serveru zahrnují nastavení rozsahů IP adres, serverů DNS, portů a pravidel rozděleného tunelového propojení. Lokality jsou logická seskupení více serverů, které podporují tunel Microsoft.

Čtení – zobrazení konfigurací serveru a lokalit služby Microsoft Tunnel Gateway Konfigurace serveru zahrnují nastavení rozsahů IP adres, serverů DNS, portů a pravidel rozděleného tunelového propojení. Lokality jsou logická seskupení více serverů, které podporují tunel Microsoft.

Spuštění nástroje pro připravenost

Před zahájením instalace serveru doporučujeme stáhnout a spustit nejnovější verzi nástroje mst-readiness . Nástroj je skript, který běží na serveru s Linuxem a provádí následující akce:

Ověří, že účet Microsoft Entra, který používáte k instalaci tunelu Microsoft, má požadované role k dokončení registrace.

Potvrdí, že konfigurace sítě umožňuje tunelu Microsoft Tunnel přístup k požadovaným koncovým bodům Microsoftu.

Zkontroluje přítomnost modulu ip_tables na serveru s Linuxem. Tato kontrola byla přidána do skriptu 11. února 2022, kdy byla přidána podpora RHEL 8.5. RHEL 8.5 později nenačítá modul ip_tables ve výchozím nastavení. Pokud po instalaci linuxového serveru chybí, musíte modul ip_tables načíst ručně.

Důležité

Nástroj pro připravenost neověřuje příchozí porty, což je běžná chybná konfigurace. Po spuštění nástroje pro připravenost zkontrolujte požadavky brány firewall a ručně ověřte, jestli vaše brány firewall procházejí příchozím provozem.

Nástroj mst-readiness je závislý na jq, procesoru JSON příkazového řádku. Před spuštěním nástroje pro připravenost se ujistěte, že je nainstalovaný jq . Informace o tom, jak získat a nainstalovat jq, najdete v dokumentaci k používané verzi Linuxu.

Použití nástroje pro připravenost:

Získejte nejnovější verzi nástroje pro připravenost pomocí jedné z následujících metod:

Stáhněte si nástroj přímo pomocí webového prohlížeče. Přejděte na a https://aka.ms/microsofttunnelready stáhněte soubor s názvem mst-readiness.

Přihlaste se do centra> pro správu Microsoft IntuneSpráva> klientaMicrosoft Tunnel Gateway, vyberte kartu Servery, výběrem možnosti Vytvořit otevřete podokno Vytvořit server a pak vyberte Stáhnout nástroj pro připravenost.

Pomocí linuxového příkazu získejte nástroj pro připravenost přímo. Pomocí příkazu wget nebo curl můžete například otevřít odkaz https://aka.ms/microsofttunnelready.

Pokud chcete například použít podrobnosti o nástroji wget a protokol k mst-readiness během stahování, spusťte příkaz

wget --output-document=mst-readiness https://aka.ms/microsofttunnelready

Skript lze spustit z libovolného linuxového serveru, který je ve stejné síti jako server, který plánujete nainstalovat, což správcům sítě umožňuje používat skript k nezávislému řešení problémů se sítí.

Pokud chcete ověřit konfiguraci sítě a Linuxu, spusťte skript pomocí následujících příkazů. Tyto příkazy nastaví oprávnění ke spuštění skriptu, ověří, že tunel se může připojit ke správným koncovým bodům a pak zkontroluje přítomnost nástrojů, které tunel používá:

sudo chmod +x ./mst-readinesssudo ./mst-readiness network– Tento příkaz spustí následující akce a pak ohlásí úspěch nebo chybu pro obě:- Pokusí se připojit ke každému koncovému bodu Microsoftu, který tunel použije.

- Zkontroluje, jestli jsou požadované porty otevřené v bráně firewall.

sudo ./mst-readiness utils– Tento příkaz ověří, jestli jsou k dispozici nástroje používané tunelem, jako je Docker nebo Podman a ip_tables.

Pokud chcete ověřit, že účet, který použijete k instalaci aplikace Microsoft Tunnel, má požadované role a oprávnění k dokončení registrace, spusťte skript pomocí následujícího příkazového řádku:

./mst-readiness accountSkript vás vyzve k použití jiného počítače s webovým prohlížečem, který používáte k ověření Microsoft Entra ID a Intune. Nástroj hlásí úspěch nebo chybu.

Další informace o tomto nástroji naleznete v referenčních informacích pro mst-cli v referenčním článku o tunelu Microsoft.

Ruční načtení ip_tables

I když většina distribucí Linuxu automaticky načítá modul ip_tables, některé distribuce nemusí. Například RHEL 8.5 ve výchozím nastavení nenačte ip_tables.

Pokud chcete zkontrolovat přítomnost tohoto modulu, spusťte na serveru Linux nejnovější verzi nástroje mst-readiness. Kontrola ip_tables byla přidána do skriptu nástrojů pro připravenost 11. února 2022.

Pokud modul není k dispozici, nástroj se zastaví při kontrole ip_tables modulu. V tomto scénáři můžete spustit následující příkazy a modul načíst ručně.

Ruční načtení modulu ip_tables

V kontextu sudo spusťte na serveru s Linuxem následující příkazy:

Ověřte přítomnost ip_tables na serveru:

lsmod |grep ip_tablesPokud ip_tables není k dispozici, spuštěním následujícího příkazu načtěte modul do jádra okamžitě bez restartování:

/sbin/modprobe ip_tablesZnovu spusťte ověření, abyste potvrdili, že jsou tabulky načtené:

lsmod |grep ip_tables

Důležité

Při aktualizaci serveru tunelu nemusí ručně načtený modul ip_tables trvat. To může vyžadovat opětovné načtení modulu po dokončení aktualizace. Po dokončení aktualizace serveru zkontrolujte, jestli na serveru není modul ip_tables.

Pokud tabulky nejsou k dispozici, pomocí předchozích kroků modul znovu načtěte a po načtení modulu restartujte server.

Konfigurace Linuxu pro načtení ip_tables při spuštění

V kontextu sudo spusťte na serveru s Linuxem následující příkaz, který vytvoří konfigurační soubor, který během spouštění načte ip_tables do jádra: echo ip_tables > /etc/modules-load.d/mstunnel_iptables.conf

Ruční načtení modulu ladění

Microsoft Tunnel vyžaduje modul ladění , ale některé distribuce Linuxu modul ladění ve výchozím nastavení nenačítají.

Pokud chcete ověřit přítomnost modulu ladění na serveru, spusťte následující příkaz: lsmod |grep tun

Pokud ladění není k dispozici, spusťte následující příkaz, který okamžitě bez restartování načte modul do jádra:

/sbin/modprobe tunZnovu spusťte ověření a ověřte, že je teď načtený modul ladění :

lsmod |grep tun

Důležité

Při aktualizaci tunelového serveru nemusí ručně načtený modul ladění zachovat. To může vyžadovat opětovné načtení modulu po dokončení aktualizace. Po dokončení aktualizace serveru zkontrolujte přítomnost modulu ladění na serveru.

Pokud není k dispozici, použijte předchozí kroky k opětovnému načtení modulu a další krok k restartování serveru po načtení modulu.

Konfigurace Linuxu pro načtení ladění při spuštění

V kontextu sudo spusťte na serveru s Linuxem následující příkaz, který vytvoří konfigurační soubor, který během spouštění načte ladění do jádra: echo tun > /etc/modules-load.d/mstunnel_tun.conf

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro