Chraňte svou síť

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

- Antivirová ochrana v Microsoft Defenderu

Platformy

- Windows

- macOS

- Linux

Chcete vyzkoušet Defender pro Endpoint? Zaregistrujte se k bezplatné zkušební verzi.

Přehled ochrany sítě

Ochrana sítě pomáhá chránit zařízení před internetovými událostmi. Ochrana sítě je schopnost omezení potenciální oblasti útoku. Pomáhá zabránit zaměstnancům v přístupu k nebezpečným doménám prostřednictvím aplikací. Domény, které hostují útoky phishing, zneužití a další škodlivý obsah na internetu, se považují za nebezpečné. Ochrana sítě rozšiřuje rozsah Microsoft Defender filtru SmartScreen a blokuje veškerý odchozí provoz HTTP(S), který se pokouší připojit ke zdrojům s nízkou reputací (na základě domény nebo názvu hostitele).

Ochrana sítě rozšiřuje ochranu webové ochrany na úroveň operačního systému a je základní komponentou pro filtrování webového obsahu (WCF). Poskytuje funkce ochrany webu, které se nacházejí v prohlížeči Microsoft Edge, jiným podporovaným prohlížečům a aplikacím, které nejsou prohlížečem. Ochrana sítě také poskytuje viditelnost a blokování indikátorů ohrožení (IOC) při použití s detekcí a odezvou koncového bodu. Ochrana sítě například funguje s vašimi vlastními indikátory , které můžete použít k blokování konkrétních domén nebo názvů hostitelů.

Pokrytí ochrany sítě

Následující tabulka shrnuje oblasti pokrytí ochrany sítě.

| Funkce | Microsoft Edge | Prohlížeče třetích stran | Procesy bez prohlížeče (např. PowerShell) |

|---|---|---|---|

| Ochrana před webovými hrozbami | Filtr SmartScreen musí být povolený. | Ochrana sítě musí být v režimu blokování. | Ochrana sítě musí být v režimu blokování. |

| Vlastní indikátory | Filtr SmartScreen musí být povolený. | Ochrana sítě musí být v režimu blokování. | Ochrana sítě musí být v režimu blokování. |

| Filtrování webového obsahu | Filtr SmartScreen musí být povolený. | Ochrana sítě musí být v režimu blokování. | Není podporováno |

Poznámka

Na Počítačích Mac a Linux musíte mít ochranu sítě v režimu blokování, abyste získali podporu pro tyto funkce v Edgi. Ochrana sítě ve Windows nemonitoruje Microsoft Edge. Pro jiné procesy než Microsoft Edge a Internet Explorer využívají scénáře webové ochrany ke kontrole a vynucování ochranu sítě.

- PROTOKOL IP se podporuje pro všechny tři protokoly (TCP, HTTP a HTTPS (TLS)).

- Ve vlastních indikátorech se podporují pouze jednotlivé IP adresy (žádné bloky CIDR ani rozsahy IP adres).

- Šifrované adresy URL (úplná cesta) se dají blokovat jenom v prohlížečích první strany (Internet Explorer, Edge).

- Šifrované adresy URL (jenom plně kvalifikovaný název domény) můžou být blokované v prohlížečích třetích stran (tj. v jiných prohlížečích než Internet Explorer nebo Edge).

- Pro nešifrované adresy URL je možné použít úplné bloky cest URL.

Mezi časem provedení akce a blokovanou adresou URL a IP adresou může být latence až 2 hodiny (obvykle méně).

V tomto videu se dozvíte, jak ochrana sítě pomáhá omezit prostor pro útoky na vaše zařízení v případě útoků phishing, zneužití a dalšího škodlivého obsahu.

Požadavky na ochranu sítě

Ochrana sítě vyžaduje Windows 10 nebo 11 (Pro nebo Enterprise), Windows Server verze 1803 nebo novější, macOS verze 11 nebo novější nebo verze Linuxu podporované defenderem a Microsoft Defender antivirovou ochranu v reálném čase.

| Verze systému Windows | Antivirová ochrana v Microsoft Defenderu |

|---|---|

| Windows 10 verze 1709 nebo novější, Windows 11, Windows Server 1803 nebo novější | Ujistěte se, že je povolená ochrana Microsoft Defender Antivirus v reálném čase, monitorování chování a cloudová ochrana (aktivní). |

| Windows Server 2012 R2 a Windows Server 2016 pomocí sjednoceného agenta | Aktualizace platformy verze 4.18.2001.x.x nebo novější |

Proč je ochrana sítě důležitá

Ochrana sítě je součástí skupiny řešení pro omezení potenciální oblasti útoku v Microsoft Defender for Endpoint. Ochrana sítě umožňuje síťové vrstvě blokovat adresy URL a IP adresy. Ochrana sítě může blokovat přístup k adresám URL pomocí určitých prohlížečů a standardních síťových připojení. Ochrana sítě ve výchozím nastavení chrání počítače před známými škodlivými adresami URL pomocí informačního kanálu SmartScreen, který blokuje škodlivé adresy URL podobným způsobem jako filtr SmartScreen v prohlížeči Microsoft Edge. Funkce ochrany sítě je možné rozšířit na:

- Blokování IP adres nebo adres URL z vlastní analýzy hrozeb (indikátory)

- Blokovat neschválené služby z Microsoft Defender for Cloud Apps

- Blokování přístupu prohlížeče k webům na základě kategorie (filtrování webového obsahu)

Ochrana sítě je důležitou součástí zásobníku ochrany a odpovědí Microsoftu.

Tip

Podrobnosti o ochraně sítě pro Windows Server, Linux, MacOS a ochranu před mobilními hrozbami (MTD) najdete v tématu Proaktivní vyhledávání hrozeb pomocí rozšířeného proaktivního vyhledávání.

Blokování útoků na příkazy a řízení

Počítače serveru C2 (Command and Control) používají uživatelé se zlými úmysly k odesílání příkazů do systémů, které byly dříve ohroženy malwarem. Útoky C2 se obvykle skrývají v cloudových službách, jako jsou služby sdílení souborů a webové pošty, což serverům C2 umožňuje vyhnout se detekci tím, že se snoubí s typickým provozem.

Servery C2 je možné použít k inicializaci příkazů, které můžou:

- Ukrást data

- Řízení ohrožených počítačů v botnetu

- Narušení legitimních aplikací

- Šíření malwaru, jako je ransomware

Komponenta ochrany sítě Defenderu for Endpoint identifikuje a blokuje připojení k infrastrukturám C2 používaným při útocích ransomware ovládaných lidmi pomocí technik, jako je strojové učení a identifikace ioC (intelligent indicator-of-compromise).

Ochrana sítě: Detekce a náprava C2

Ve své počáteční podobě je ransomware komoditní hrozba, předem naprogramovaná a zaměřená na omezené konkrétní výsledky (například šifrování počítače). Ransomware se ale vyvinul v sofistikovanou hrozbu, která je řízená člověkem, adaptivní a zaměřená na rozsáhlejší a rozsáhlejší výsledky, jako je držení prostředků celé organizace nebo dat za výkupné.

Podpora serverů typu Command and Control (C2) je klíčovou součástí tohoto vývoje ransomwaru a umožňuje těmto útokům přizpůsobit se prostředí, na které cílí. Přerušením propojení s infrastrukturou příkazů a řízení se zastaví postup útoku do další fáze. Další informace o detekci a nápravě C2 najdete v tématu Detekce a náprava útoků na příkazy a řízení na síťové vrstvě.

Ochrana sítě: Nové informační zprávy

| Nové mapování | Kategorie odpovědi | Zdrojů |

|---|---|---|

| Phishing | Útok phishing | Smartscreen |

| Škodlivý | Škodlivý | Smartscreen |

| příkaz a řízení | C2 | Smartscreen |

| příkaz a řízení | COCO | Smartscreen |

| Škodlivý | Nedůvěryhodných | Smartscreen |

| správce IT | CustomBlockList | |

| správce IT | CustomPolicy |

Poznámka

customAllowList negeneruje oznámení o koncových bodech.

Nová oznámení pro určení ochrany sítě

Nová veřejně dostupná funkce v ochraně sítě využívá funkce filtru SmartScreen k blokování phishingových aktivit ze škodlivých řídicích a řídicích webů.

Když se koncový uživatel pokusí navštívit web v prostředí, ve kterém je povolená ochrana sítě, jsou možné tři scénáře:

- Adresa URL má známou dobrou pověst – v tomto případě má uživatel povolený přístup bez překážek a koncový bod neobsahuje informační zprávu. V důsledku toho je doména nebo adresa URL nastavená na Povoleno.

- Adresa URL má neznámou nebo nejistou pověst – Přístup uživatele je zablokovaný, ale má možnost ho obejít (odblokovat). V důsledku toho je doména nebo adresa URL nastavená na Audit.

- Adresa URL má známou špatnou (škodlivou) reputaci – Uživateli je znemožněno přístup. V důsledku toho je doména nebo adresa URL nastavená na Blokovat.

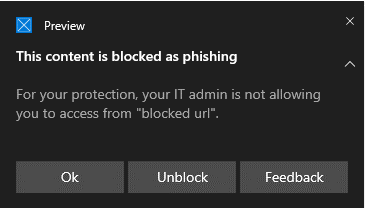

Prostředí upozornění

Uživatel navštíví web:

Pokud má adresa URL neznámou nebo nejistou reputaci, zobrazí se uživateli informační zpráva s následujícími možnostmi:

OK – Informační zpráva se uvolní (odebere) a pokus o přístup k webu se ukončí.

Odblokovat – uživatel bude mít přístup k webu po dobu 24 hodin; v tomto okamžiku je blok znovu povolený. Uživatel může pro přístup k webu dál používat funkci Odblokovat , dokud správce web nezakáže (nezablokuje), a tím možnost Odblokovat odebere.

Zpětná vazba – informační zpráva zobrazí uživateli odkaz na odeslání lístku, který může použít k odeslání zpětné vazby správci ve snaze odůvodnit přístup k webu.

Poznámka

Na obrázcích zobrazených pro prostředí upozornění a blokování (níže) je jako příklad zástupného textu uvedena "blokovaná adresa URL" ; ve funkčním prostředí bude uvedena skutečná adresa URL nebo doména.

Prostředí blokování

Uživatel navštíví web:

- Pokud má adresa URL špatnou reputaci, zobrazí se uživateli informační zpráva s následujícími možnostmi:

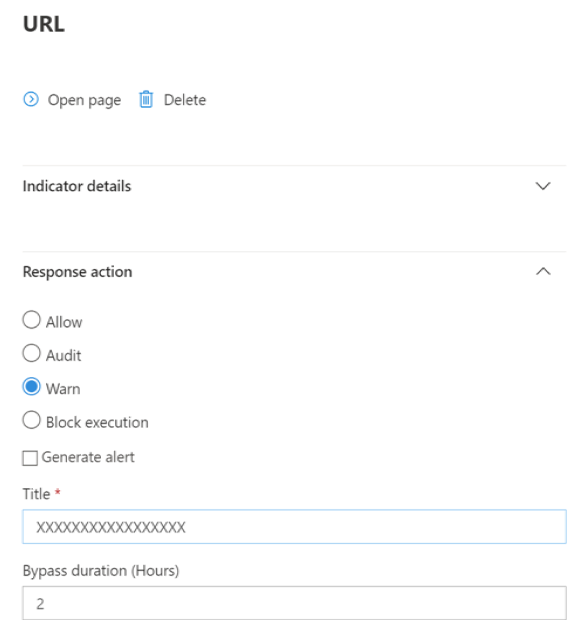

Odblokování filtru SmartScreen

Pomocí indikátorů v Defenderu for Endpoint můžou správci koncovým uživatelům umožnit obejít upozornění generovaná pro některé adresy URL a IP adresy. V závislosti na tom, proč se adresa URL zablokovala, může v případě, že dojde k zablokování filtru SmartScreen, nabídnout možnost odblokovat web až na 24 hodin. V takových případech se zobrazí Zabezpečení Windows informační zpráva, která koncovému uživateli umožní po definovanou dobu odblokovat adresu URL nebo IP adresu.

Microsoft Defender for Endpoint správci můžou nakonfigurovat funkci odblokování filtru SmartScreen na portálu Microsoft Defender pomocí indikátoru povolení pro IP adresy, adresy URL a domény.

Viz Vytváření indikátorů pro IP adresy a adresy URL/domény.

Použití ochrany sítě

Ochrana sítě je povolená pro každé zařízení, což se obvykle provádí pomocí infrastruktury pro správu. Informace o podporovaných metodách najdete v tématu Zapnutí ochrany sítě.

Poznámka

Microsoft Defender Antivirus musí být aktivní, aby bylo možné povolit ochranu sítě.

Ochranu sítě můžete povolit v režimu auditování nebo režimu blokování . Pokud chcete vyhodnotit dopad povolení ochrany sítě před tím, než skutečně zablokujete IP adresy nebo adresy URL, můžete povolit ochranu sítě v režimu auditování, abyste získali data o tom, co by se blokovalo. Protokoly režimu auditu se hlásí, když se koncoví uživatelé připojili k adrese nebo lokalitě, které by jinak zablokovala ochrana sítě. Mějte na paměti, že aby indikátory ohrožení (IoC) nebo filtrování webového obsahu (WCF) fungovaly, musí být ochrana sítě v režimu blokování.

Informace o ochraně sítě pro Linux a macOS najdete v tématech Ochrana sítě pro Linux a Ochrana sítě pro macOS.

Pokročilé rozšířené proaktivní vyhledávání

Pokud k identifikaci událostí auditu používáte rozšířené proaktivní vyhledávání, budete mít z konzoly k dispozici až 30denní historii. Viz Rozšířené proaktivní vyhledávání.

Události auditu najdete v části Rozšířené proaktivní vyhledávání na portálu Defenderu for Endpoint (https://security.microsoft.com).

Události auditu jsou v DeviceEvents s hodnotou ActionType .ExploitGuardNetworkProtectionAudited Bloky se zobrazují s actiontypem ExploitGuardNetworkProtectionBlocked.

Tady je příklad dotazu pro zobrazení událostí služby Network Protection v prohlížečích třetích stran:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

Tip

Tyto položky obsahují data ve sloupci AdditionalFields , což vám poskytuje skvělé informace o akci. Pokud rozbalíte další pole , získáte také pole : IsAudit, ResponseCategory a DisplayName.

Tady je další příklad:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

Kategorie Odpověď vám řekne, co událost způsobilo, například:

| ResponseCategory | Funkce zodpovědná za událost |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Vlastní indikátory |

| CasbPolicy | Defender for Cloud Apps |

| Škodlivý | Webové hrozby |

| Útok phishing | Webové hrozby |

Další informace najdete v tématu Řešení potíží s bloky koncových bodů.

Všimněte si, že Microsoft Defender konkrétně události Filtru SmartScreen pro prohlížeč Microsoft Edge vyžadují jiný dotaz:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

Výsledný seznam adres URL a IP adres můžete použít k určení toho, co by se zablokovalo, kdyby bylo zařízení v režimu blokování a která funkce je zablokovala. Zkontrolujte každou položku v seznamu a zjistěte, jestli jsou adresy URL nebo IP adresy nezbytné pro vaše prostředí. Pokud najdete auditované položky, které jsou důležité pro vaše prostředí, vytvořte indikátor, který je povolí ve vaší síti. Indikátory povolit adresu URL nebo IP adresu mají přednost před jakýmkoli blokem.

Po vytvoření ukazatele se můžete podívat na řešení základního problému:

- SmartScreen – žádost o kontrolu

- Indikátor – úprava existujícího indikátoru

- MCA – kontrola neschválené aplikace

- WCF – rekategorizace požadavků

Pomocí těchto dat můžete učinit informované rozhodnutí o povolení ochrany sítě v režimu blokování. Viz Pořadí priorit pro bloky ochrany sítě.

Poznámka

Vzhledem k tomu, že se jedná o nastavení pro jednotlivá zařízení, můžete zařízení, která se nemůžou přesunout do režimu blokování, jednoduše ponechat v auditování, dokud nebudete moct problém opravit a události auditování se vám budou zobrazovat.

Informace o tom, jak nahlásit falešně pozitivní výsledky, najdete v tématu Hlášení falešně pozitivních výsledků.

Podrobnosti o vytváření vlastních sestav Power BI najdete v tématu Vytváření vlastních sestav pomocí Power BI.

Konfigurace ochrany sítě

Další informace o tom, jak povolit ochranu sítě, najdete v tématu Povolení ochrany sítě. K povolení a správě ochrany sítě v síti použijte Zásady skupiny, PowerShell nebo poskytovatele CSP MDM.

Po povolení ochrany sítě možná budete muset nakonfigurovat síť nebo bránu firewall tak, aby umožňovaly připojení mezi koncovými zařízeními a webovými službami:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

Zobrazení událostí ochrany sítě

Ochrana sítě funguje nejlépe s Microsoft Defender for Endpoint, která poskytuje podrobné sestavy událostí ochrany před zneužitím a bloků v rámci scénářů šetření výstrah.

Když ochrana sítě blokuje připojení, zobrazí se v Centru akcí oznámení. Váš tým pro operace zabezpečení může oznámení přizpůsobit podrobnostmi vaší organizace a kontaktními informacemi. Kromě toho je možné povolit a přizpůsobit individuální pravidla omezení potenciální oblasti útoku tak, aby vyhovovala určitým technikám monitorování.

Režim auditování můžete použít také k vyhodnocení dopadu ochrany sítě na vaši organizaci, pokud by byla povolená.

Kontrola událostí ochrany sítě na portálu Microsoft Defender

Defender for Endpoint poskytuje podrobné sestavy událostí a bloků v rámci scénářů šetření výstrah. Tyto podrobnosti můžete zobrazit na portálu Microsoft Defender (https://security.microsoft.com) ve frontě upozornění nebo pomocí rozšířeného proaktivního vyhledávání. Pokud používáte režim auditování, můžete pomocí rozšířeného proaktivního vyhledávání zjistit, jak by nastavení ochrany sítě ovlivnilo vaše prostředí, pokud by bylo povolené.

Kontrola událostí ochrany sítě ve Windows Prohlížeč událostí

Můžete zkontrolovat protokol událostí Windows a zobrazit události, které se vytvoří, když ochrana sítě blokuje (nebo audituje) přístup ke škodlivé IP adrese nebo doméně:

Vyberte OK.

Tento postup vytvoří vlastní zobrazení, které filtry zobrazí pouze následující události související s ochranou sítě:

| ID události | Popis |

|---|---|

| 5007 | Událost při změně nastavení |

| 1125 | Událost, kdy se ochrana sítě aktivuje v režimu auditování |

| 1126 | Událost, kdy se ochrana sítě aktivuje v režimu blokování |

Ochrana sítě a třícestné metody handshake protokolu TCP

U ochrany sítě se určení, zda povolit nebo zablokovat přístup k lokalitě, provádí po dokončení třícestného metody handshake prostřednictvím protokolu TCP/IP. Proto když je lokalita blokována ochranou sítě, může se na portálu Microsoft Defender zobrazit typ ConnectionSuccessDeviceNetworkEvents akce pod, i když byla lokalita zablokovaná. DeviceNetworkEvents jsou hlášeny z vrstvy PROTOKOLU TCP, nikoli z ochrany sítě. Po dokončení trojcestného metody handshake je přístup k lokalitě povolený nebo blokovaný ochranou sítě.

Tady je příklad, jak to funguje:

Předpokládejme, že se uživatel pokusí o přístup k webu na svém zařízení. Web je hostovaný v nebezpečné doméně a měla by být blokována ochranou sítě.

Spustí se trojcestné handshake přes protokol TCP/IP. Než se akce dokončí,

DeviceNetworkEventszaprotokoluje se a zobrazíActionTypese jakoConnectionSuccess. Jakmile se ale třícestný proces handshake dokončí, ochrana sítě zablokuje přístup k lokalitě. To všechno se děje rychle. K podobnému procesu dochází u Microsoft Defender filtru SmartScreen. Když trojcestný metodou handshake dokončíte rozhodnutí a přístup k webu je buď zablokovaný, nebo povolený.Na portálu Microsoft Defender je ve frontě upozornění uvedená výstraha. Podrobnosti o této výstraze zahrnují i

DeviceNetworkEventsAlertEvidence. Můžete vidět, že web byl zablokován, i když máteDeviceNetworkEventstaké položku s actiontypemConnectionSuccess.

Důležité informace o virtuálních počítačích s Windows se systémem Windows 10 Enterprise více relací

Vzhledem k tomu, že Windows 10 Enterprise má více uživatelů, mějte na paměti následující skutečnosti:

Ochrana sítě je funkce pro celé zařízení a není možné ji cílit na konkrétní uživatelské relace.

Zásady filtrování webového obsahu jsou také pro celé zařízení.

Pokud potřebujete rozlišovat mezi skupinami uživatelů, zvažte vytvoření samostatných fondů hostitelů a přiřazení služby Windows Virtual Desktop.

Před zavedením otestujte ochranu sítě v režimu auditování a vyhodnoťte její chování.

Pokud máte velký počet uživatelů nebo velký počet relací s více uživateli, zvažte změnu velikosti nasazení.

Alternativní možnost ochrany sítě

Pro windows server 2012R2/2016 sjednocený MDE klienta, Windows Server verze 1803 nebo novější, Windows Server 2019 nebo novější a Windows 10 Enterprise multi-session 1909 a novější, který se používá ve Windows Virtual Desktopu v Azure, je možné povolit ochranu sítě pro Microsoft Edge následujícím způsobem:

Použijte možnost Zapnout ochranu sítě a postupujte podle pokynů k použití zásad.

Spusťte následující příkazy PowerShellu:

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Poznámka

V některých případech může mít vliv na výkon sítě v závislosti na vaší infrastruktuře, Set-MpPreference -AllowDatagramProcessingOnWinServer 1 objemu provozu a dalších podmínkách.

Ochrana sítě pro Windows Servery

Níže jsou uvedené informace specifické pro Windows Servery.

Ověřte, že je povolená ochrana sítě.

Pomocí Editor registru ověřte, jestli je na místním zařízení povolená ochrana sítě.

Výběrem tlačítka Start na hlavním panelu a zadáním příkazu regedit otevřete Editor registru.

V boční nabídce vyberte HKEY_LOCAL_MACHINE .

Ve vnořených nabídkách přejděte naZásady>SOFTWARU>Microsoft>Windows Defender>Windows Defender Ochrana sítě Exploit Guard>.

(Pokud klíč není k dispozici, přejděte do části SOFTWARE>.Microsoft>> Windows Defender Windows DefenderOchrana sítěExploit Guard>)

Vyberte EnableNetworkProtection a zobrazte aktuální stav ochrany sítě na zařízení:

- 0 = Vypnuto

- 1 = Zapnuto (povoleno)

- 2 = režim auditování

Další informace najdete v tématu Zapnutí ochrany sítě.

Návrh ochrany sítě

Pro windows server 2012R2/2016 sjednocený MDE klienta, Windows Server verze 1803 nebo novější, Windows Server 2019 nebo novější a Windows 10 Enterprise multi-session 1909 a novější (používá se ve Windows Virtual Desktopu v Azure) je potřeba povolit další klíče registru:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\\ Windows Defender Windows Defender Ochrana sítě Exploit Guard\

- AllowNetworkProtectionOnWinServer (dword) 1 (šestnáctkový)

- EnableNetworkProtection (dword) 1 (šestnáctkový)

- AllowNetworkProtectionDownLevel (dword) 1 (hex) – Windows Server 2012R2 a jenom Windows Server 2016

Poznámka

V závislosti na vaší infrastruktuře, objemu provozu a dalších podmínkách můžou mít na výkon sítě vliv HKEY_LOCAL_MACHINE\ZÁSADY\SOFTWARU\Microsoft\Windows Defender \NIS\Consumers\IPS - AllowDatagramProcessingOnWinServer (dword) 1 (hex).

Další informace najdete v tématu Zapnutí ochrany sítě.

Konfigurace windows serverů a více relací Windows vyžaduje PowerShell.

Pro Windows Servery a Windows Multi-session existují další položky, které musíte povolit pomocí rutin PowerShellu. Pro windows Server 2012R2/2016 sjednocený MDE klienta, Windows Server verze 1803 nebo novější, Windows Server 2019 nebo novější a Windows 10 Enterprise multi-session 1909 a novější, který se používá ve Windows Virtual Desktopu v Azure.

- Set-MpPreference –EnableNetworkProtection Enabled

- Set-MpPreference -AllowNetworkProtectionOnWinServer 1

- Set-MpPreference –AllowNetworkProtectionDownLevel 1

- Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Poznámka

V některých případech může mít set-MpPreference -AllowDatagramProcessingOnWinServer 1 vliv na výkon sítě v závislosti na vaší infrastruktuře, objemu provozu a dalších podmínkách.

Řešení potíží s ochranou sítě

Vzhledem k prostředí, ve kterém běží ochrana sítě, nemusí být funkce schopná rozpoznat nastavení proxy serveru operačního systému. V některých případech se klienti ochrany sítě nemůžou připojit ke cloudové službě. Pokud chcete problém s připojením vyřešit, nakonfigurujte statický proxy server pro Microsoft Defender Antivirus.

Optimalizace výkonu ochrany sítě

Ochrana sítě teď má optimalizaci výkonu, která umožňuje režim blokování spustit asynchronní kontrolu dlouhodobých připojení, což může přinést zlepšení výkonu a také pomoct s problémy s kompatibilitou aplikací. Tato funkce optimalizace je ve výchozím nastavení zapnutá. Tuto funkci můžete vypnout pomocí následující rutiny PowerShellu:

Set-MpPreference -AllowSwitchToAsyncInspection $false

Viz také

- Vyhodnocení ochrany sítě | Proveďte rychlý scénář, který ukazuje, jak funkce funguje a jaké události se obvykle vytvářejí.

- Povolení ochrany sítě | K povolení a správě ochrany sítě v síti použijte Zásady skupiny, PowerShell nebo poskytovatele CSP MDM.

- Konfigurace možností omezení potenciální oblasti útoku v Microsoft Intune

- Ochrana sítě pro Linux | Informace o používání ochrany sítě Microsoft pro zařízení s Linuxem

- Ochrana sítě pro macOS | Další informace o ochraně sítě Microsoft pro macOS

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat Problémy GitHubu jako mechanismus zpětné vazby pro obsah a nahradíme ho novým systémem zpětné vazby. Další informace najdete tady: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro