Ovládací prvky zabezpečení infrastruktury služby Azure Stack Hub

Mezi hlavní faktory ovlivňující výběr hybridních cloudů patří aspekty zabezpečení a požadavky na dodržování předpisů. Azure Stack Hub je navržený pro tyto scénáře. Tento článek vysvětluje ovládací prvky zabezpečení, které jsou zavedeny pro Službu Stack Hub.

Ve službě Azure Stack Hub současně existují dvě vrstvy stavu zabezpečení. První vrstvou je infrastruktura služby Azure Stack Hub, která zahrnuje hardwarové komponenty až do azure Resource Manager. První vrstva zahrnuje správce a uživatelské portály. Druhá vrstva se skládá z úloh vytvořených, nasazených a spravovaných tenanty. Druhá vrstva zahrnuje položky, jako jsou virtuální počítače a weby služby App Services.

Přístup k zabezpečení

Stav zabezpečení služby Azure Stack Hub je navržený tak, aby se chránil před moderními hrozbami, a byl vytvořen tak, aby splňoval požadavky hlavních standardů dodržování předpisů. V důsledku toho je stav zabezpečení infrastruktury služby Azure Stack Hub postaven na dvou pilířích:

Předpokládat porušení zabezpečení

Za předpokladu, že už došlo k porušení zabezpečení systému, se zaměřte na detekci a omezení dopadu porušení zabezpečení v porovnání s tím, že se snažíte útokům zabránit.Posíleno ve výchozím nastavení

Vzhledem k tomu, že infrastruktura běží na dobře definovaném hardwaru a softwaru, Azure Stack Hub ve výchozím nastavení povoluje, konfiguruje a ověřuje všechny funkce zabezpečení .

Vzhledem k tomu, že služba Azure Stack Hub je dodávána jako integrovaný systém, stav zabezpečení infrastruktury služby Azure Stack Hub definuje Microsoft. Stejně jako v Azure jsou tenanti zodpovědní za definování stavu zabezpečení svých úloh tenanta. Tento dokument poskytuje základní znalosti o stavu zabezpečení infrastruktury služby Azure Stack Hub.

Šifrování neaktivních uložených dat

Veškerá uložená data infrastruktury a tenanta služby Azure Stack Hub se šifrují v neaktivním stavu pomocí nástroje BitLocker. Toto šifrování chrání před fyzickou ztrátou nebo odcizení součástí úložiště služby Azure Stack Hub. Další informace najdete v tématu Šifrování neaktivních uložených dat ve službě Azure Stack Hub.

Šifrování přenášených dat

Komponenty infrastruktury služby Azure Stack Hub komunikují pomocí kanálů šifrovaných protokolem TLS 1.2. Šifrovací certifikáty spravuje infrastruktura sama.

Všechny koncové body externí infrastruktury, jako jsou koncové body REST nebo portál služby Azure Stack Hub, podporují protokol TLS 1.2 pro zabezpečenou komunikaci. Pro tyto koncové body musí být poskytnuty šifrovací certifikáty od třetí strany nebo od podnikové certifikační autority.

I když je možné pro tyto externí koncové body používat certifikáty podepsané svým držitelem, Microsoft důrazně nedoporučuje je používat. Další informace o tom, jak vynutit protokol TLS 1.2 na externích koncových bodech služby Azure Stack Hub, najdete v tématu Konfigurace ovládacích prvků zabezpečení služby Azure Stack Hub.

Správa tajných kódů

Infrastruktura služby Azure Stack Hub používá k fungování velké množství tajných kódů, jako jsou hesla a certifikáty. Většina hesel přidružených k interním účtům služby se automaticky obměňuje každých 24 hodin, protože se jedná o skupinové účty spravované služby (gMSA), typ účtu domény spravovaného přímo interním řadičem domény.

Infrastruktura služby Azure Stack Hub používá pro všechny své interní certifikáty 4096bitové klíče RSA. Stejné certifikáty délky klíče je možné použít také pro externí koncové body. Další informace o tajných kódech a obměně certifikátů najdete v tématu Obměna tajných kódů ve službě Azure Stack Hub.

Řízení aplikací programu Windows Defender

Azure Stack Hub využívá nejnovější funkce zabezpečení Windows Serveru. Jedním z nich je Windows Defender řízení aplikací (WDAC, dříve označované jako integrita kódu), které poskytuje filtrování spustitelných souborů a zajišťuje, že v infrastruktuře služby Azure Stack Hub běží jenom autorizovaný kód.

Autorizovaný kód je podepsaný microsoftem nebo partnerem OEM. Podepsaný autorizovaný kód je součástí seznamu povoleného softwaru určeného v zásadách definovaných Microsoftem. Jinými slovy, spustit lze pouze software, který byl schválen pro spuštění v infrastruktuře služby Azure Stack Hub. Jakýkoli pokus o spuštění neautorizovaného kódu se zablokuje a vygeneruje se upozornění. Azure Stack Hub vynucuje integritu kódu v uživatelském režimu (UMCI) i integritu kódu na úrovni hypervisoru (HVCI).

Zásady WDAC také brání spuštění softwaru nebo agentů třetích stran v infrastruktuře služby Azure Stack Hub. Další informace o WDAC najdete v tématu Windows Defender Řízení aplikací a ochrana integrity kódu na základě virtualizace.

antimalware

Každá komponenta ve službě Azure Stack Hub (hostitelé Hyper-V i virtuální počítače) je chráněná Windows Defender Antivirus.

V připojených scénářích se definice antivirového softwaru a aktualizace modulu použijí několikrát denně. V odpojených scénářích se antimalwarové aktualizace použijí jako součást měsíčních aktualizací služby Azure Stack Hub. V případě, že se v odpojených scénářích vyžaduje častější aktualizace definic Windows Defender, podporuje Azure Stack Hub také import Windows Defender aktualizací. Další informace najdete v tématu aktualizace Windows Defender Antivirové ochrany ve službě Azure Stack Hub.

Zabezpečené spouštění

Azure Stack Hub vynucuje zabezpečené spouštění na všech hostitelích Hyper-V a virtuálních počítačích infrastruktury.

Model omezené správy

Správa ve službě Azure Stack Hub se řídí třemi vstupními body, z nichž každý má konkrétní účel:

- Portál pro správu poskytuje prostředí pro každodenní operace správy.

- Azure Resource Manager zveřejňuje všechny operace správy portálu pro správu prostřednictvím rozhraní REST API, které používá PowerShell a Azure CLI.

- Pro konkrétní operace na nízké úrovni (například integrace datacentra nebo scénáře podpory) azure Stack Hub zveřejňuje koncový bod PowerShellu s názvem privileged endpoint. Tento koncový bod zveřejňuje jenom povolenou sadu rutin a je silně auditovaný.

Správa sítě

Infrastruktura služby Azure Stack Hub obsahuje několik vrstev seznamu síťových Access Control (ACL). Seznamy ACL brání neoprávněnému přístupu ke komponentám infrastruktury a omezují komunikaci infrastruktury pouze na cesty, které jsou nezbytné pro její fungování.

Seznamy ACL sítě se vynucují ve třech vrstvách:

- Vrstva 1: Přepínače v horní části racku

- Vrstva 2: Softwarově definovaná síť

- Vrstva 3: Brána firewall operačního systému hostitele a virtuálního počítače

Dodržování legislativní předpisů

Služba Azure Stack Hub prošla formálním posouzením schopností nezávislou auditní firmou třetí strany. V důsledku toho je k dispozici dokumentace k tomu, jak infrastruktura služby Azure Stack Hub splňuje příslušné kontroly z několika hlavních standardů dodržování předpisů. Dokumentace není certifikací služby Azure Stack Hub, protože standardy zahrnují několik ovládacích prvků souvisejících s pracovníky a procesy. Místo toho můžou zákazníci využít tuto dokumentaci k rychlému zahájení procesu certifikace.

Posouzení zahrnují následující standardy:

- PCI-DSS řeší odvětví platebních karet.

- CSA Cloud Control Matrix je komplexní mapování napříč několika standardy, včetně FedRAMP Moderate, ISO27001, HIPAA, HITRUST, ITAR, NIST SP800-53 a dalších.

- FedRAMP High pro zákazníky ze státní správy.

Dokumentaci k dodržování předpisů najdete na portálu Microsoft Service Trust Portal. Průvodci dodržováním předpisů jsou chráněným prostředkem a vyžadují, abyste se přihlásili pomocí přihlašovacích údajů cloudové služby Azure.

Iniciativa EU Schrems II pro Azure Stack Hub

Společnost Microsoft oznámila svůj záměr překonat stávající závazky ukládání dat tím, že zákazníkům se sídlem v EU umožní zpracovávat a ukládat všechna svá data v EU; již nebudete muset ukládat data mimo EU. Tento vylepšený závazek zahrnuje zákazníky služby Azure Stack Hub. Další informace najdete v článku Odpověď na výzvu Evropa: Ukládání a zpracování dat EU v EU .

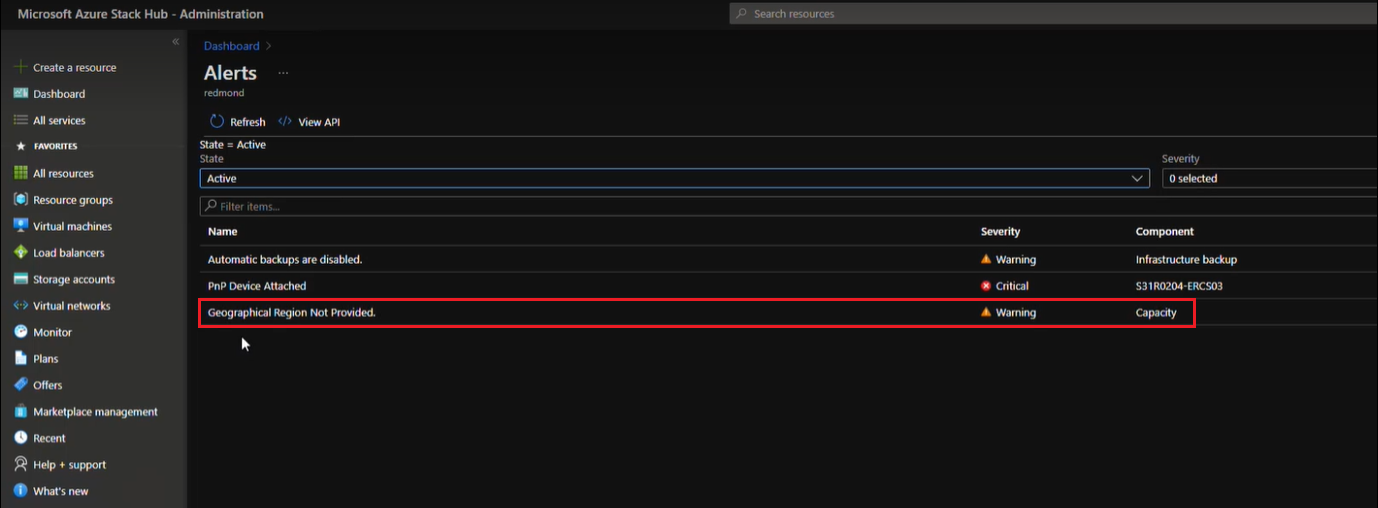

Od verze 2206 můžete vybrat geografickou předvolbu pro zpracování dat v existujících nasazeních služby Azure Stack Hub. Po stažení opravy hotfix se zobrazí následující upozornění.

Poznámka

Odpojená prostředí mohou být také vyžadována k výběru geografické polohy dat. Jedná se o jednorázové nastavení, které má vliv na umístění rezidence dat, pokud operátor poskytuje Microsoftu diagnostická data. Pokud operátor neposkytne microsoftu žádná diagnostická data, nemá toto nastavení žádné důsledky.

Toto upozornění pro stávající nasazení služby Azure Stack Hub můžete vyřešit jedním ze dvou způsobů v závislosti na zeměpisné preferenci ukládání a zpracování dat.

Pokud se rozhodnete mít data uložená a zpracovávaná v rámci EU, spusťte následující rutinu PowerShellu a nastavte geografickou předvolbu. Umístění rezidence pro data bude aktualizováno a všechna data budou uložena a zpracována v EU.

Set-DataResidencyLocation -EuropePokud se rozhodnete data ukládat a zpracovávat mimo EU, nastavte geografickou předvolbu spuštěním následující rutiny PowerShellu. Místo rezidence pro data bude aktualizováno a všechna data se budou zpracovávat mimo EU.

Set-DataResidencyLocation -Europe:$false

Po vyřešení tohoto upozornění můžete v okno Vlastnosti portálu Správa ověřit předvolbu zeměpisné oblasti.

Nová nasazení služby Azure Stack Hub můžou během nastavování a nasazování nastavit geografickou oblast.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro