Povolení přístupových klíčů (FIDO2) pro vaši organizaci

Pro podniky, které dnes používají hesla, poskytují přístupové klíče (FIDO2) bezproblémový způsob ověřování pracovních procesů bez zadání uživatelského jména nebo hesla. Přístupové klíče poskytují lepší produktivitu pracovníkům a mají lepší zabezpečení.

Tento článek uvádí požadavky a kroky pro povolení přístupových klíčů ve vaší organizaci. Po dokončení těchto kroků se uživatelé ve vaší organizaci můžou zaregistrovat a přihlásit ke svému účtu Microsoft Entra pomocí klíče uloženého na klíči zabezpečení FIDO2 nebo v aplikaci Microsoft Authenticator.

Další informace o povolení přístupových klíčů v aplikaci Microsoft Authenticator naleznete v tématu Povolení klíčů v aplikaci Microsoft Authenticator.

Další informace o ověřování pomocí klíče naleznete v tématu Podpora ověřování FIDO2 pomocí Microsoft Entra ID.

Poznámka:

Id Microsoft Entra v současné době podporuje klíče vázané na zařízení uložené na klíčích zabezpečení FIDO2 a v aplikaci Microsoft Authenticator. Microsoft se zavazuje zabezpečit zákazníky a uživatele pomocí přístupových klíčů. Investovali jsme do synchronizovaných i zařízení vázaných přístupových klíčů pro pracovní účty.

Požadavky

- Vícefaktorové ověřování Microsoft Entra (MFA)

- Kompatibilní klíče zabezpečení FIDO2 nebo Microsoft Authenticator.

- Zařízení, která podporují ověřování pomocí klíče (FIDO2). Pro zařízení s Windows, která jsou připojená k Microsoft Entra ID, je nejlepší prostředí ve Windows 10 verze 1903 nebo vyšší. Zařízení připojená k hybridnímu připojení musí používat Windows 10 verze 2004 nebo vyšší.

Klíče se podporují ve velkých scénářích ve Windows, macOS, Androidu a iOSu. Další informace o podporovanýchscénářch

Povolení metody ověřování pomocí klíče

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň zásady ověřování Správa istrator.

Přejděte na zásady metody>ověřování ochrany.>

Pod klíčem zabezpečení FIDO2 vyberte Všichni uživatelé nebo Přidat skupiny a vyberte konkrétní skupiny. Podporují se jenom skupiny zabezpečení.

Uložte konfiguraci.

Poznámka:

Pokud se při pokusu o uložení zobrazí chyba, příčinou může být počet přidaných uživatelů nebo skupin. Jako alternativní řešení nahraďte uživatele a skupiny, které se pokoušíte přidat jednou skupinou, ve stejné operaci a potom znovu klikněte na Uložit .

Volitelná nastavení klíče

Na kartě Konfigurace je několik volitelných nastavení, která vám pomůžou spravovat způsob použití klíčů pro přihlášení.

Povolit samoobslužné nastavení by mělo zůstat nastavené na Ano. Pokud je nastavená hodnota ne, vaši uživatelé nemůžou prostřednictvím MySecurityInfo zaregistrovat klíč, i když jsou povolené zásadami metod ověřování.

Vynucení ověření identity by mělo být nastaveno na Ano , pokud vaše organizace chce mít jistotu, že model klíče zabezpečení FIDO2 nebo poskytovatel klíče je pravý a pochází od oprávněného dodavatele.

- U klíčů zabezpečení FIDO2 vyžadujeme publikování a ověření metadat klíče zabezpečení pomocí služby FIDO Alliance Metadata Service a také předání další sady ověřovacích testů od Microsoftu. Další informace najdete v tématu Co je klíč zabezpečení kompatibilní s Microsoftem?.

- U přístupových klíčů v Microsoft Authenticatoru momentálně nepodporujeme ověření identity.

Upozorňující

Vynucení ověření identity určuje, jestli je klíč povolený jenom během registrace. Uživatelé, kteří můžou zaregistrovat klíč bez ověření identity, nebudou během přihlašování zablokovaní, pokud je ověření identity nastaveno na Ano později.

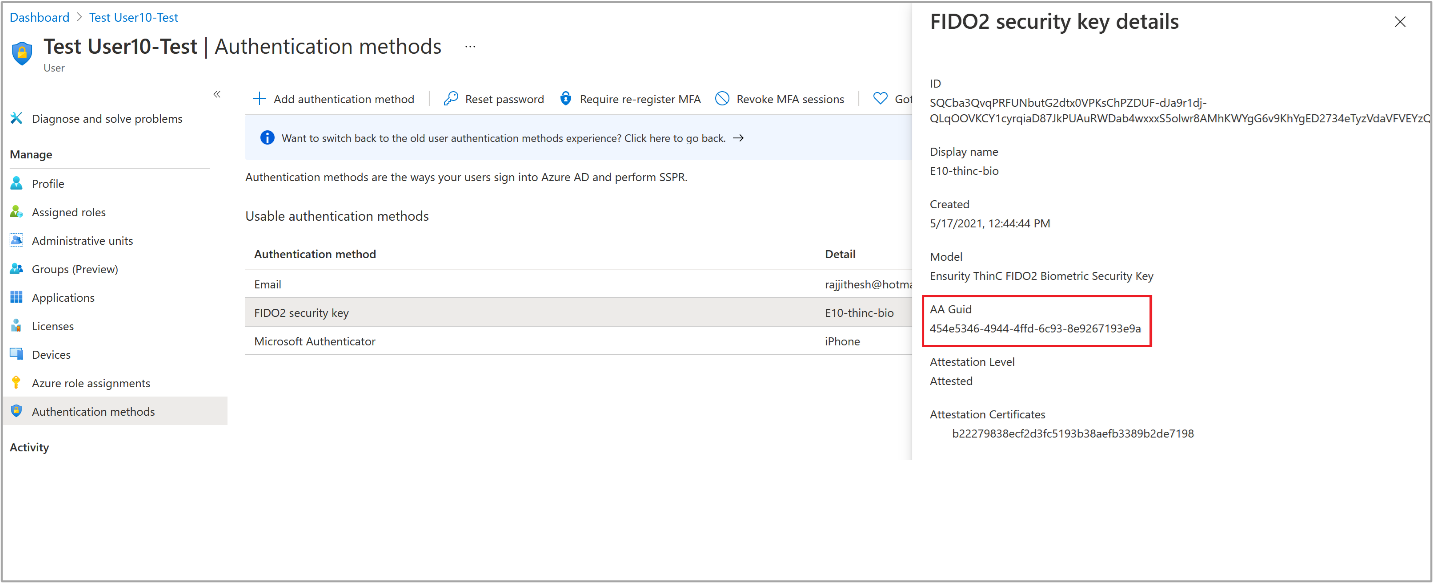

Zásady omezení klíče

Vynucení omezení klíče by mělo být nastaveno na Ano pouze v případě, že vaše organizace chce povolit nebo zakázat pouze určité modely klíčů zabezpečení nebo zprostředkovatele klíče, které jsou identifikovány identifikátorem GUID ověření identity authenticatoru (AAGUID). S dodavatelem klíče zabezpečení můžete určit klíč AAGUID klíče. Pokud je klíč již zaregistrovaný, najdete AAGUID zobrazením podrobností metody ověřování klíče pro uživatele.

Pokud je omezení vynucování klíče nastavena na Ano, můžete vybrat Microsoft Authenticator (Preview), pokud je zaškrtávací políčko zobrazeno v Centru pro správu. Tím se automaticky naplní AAGUID aplikace Authenticator v seznamu omezení klíčů.

Upozorňující

Klíčová omezení nastavily použitelnost konkrétních modelů nebo poskytovatelů pro registraci i ověřování. Pokud změníte omezení klíče a odeberete identifikátor AAGUID, který jste dříve povolili, uživatelé, kteří dříve zaregistrovali povolenou metodu, ji už nemůžou používat pro přihlášení.

GUID ověření identity ověřovacího klíče (AAGUID)

Specifikace FIDO2 vyžaduje, aby každý dodavatel klíče zabezpečení během registrace poskytl GUID ověření identity authenticatoru (AAGUID). AAGUID je 128bitový identifikátor označující typ klíče, například make a model. Očekává se také, že poskytovatelé klíče na stolních a mobilních zařízeních během registrace poskytnou AAGUID.

Poznámka:

Dodavatel musí zajistit, aby byl AAGUID stejný pro všechny podstatně identické klíče zabezpečení nebo zprostředkovatele klíče vytvořené tímto dodavatelem a jiný (s vysokou pravděpodobností) od AAGUID všech ostatních typů klíčů zabezpečení nebo zprostředkovatelů klíčů. Aby se to zajistilo, měl by se AAGUID pro daný model klíče zabezpečení nebo zprostředkovatele klíče náhodně vygenerovat. Další informace najdete v tématu Ověřování webu: Rozhraní API pro přístup k přihlašovacím údajům veřejného klíče – úroveň 2 (w3.org).

Existují dva způsoby, jak získat AAGUID. Můžete se zeptat svého klíče zabezpečení nebo dodavatele zprostředkovatele klíče nebo zobrazit podrobnosti metody ověřování klíče pro jednotlivé uživatele.

Povolení přístupových klíčů pomocí rozhraní Microsoft Graph API

Kromě používání Centra pro správu Microsoft Entra můžete také povolit přístupové klíče pomocí rozhraní Microsoft Graph API. Pokud chcete povolit přístupové klíče, musíte zásady metod ověřování aktualizovat jako globální Správa istrator nebo zásady ověřování Správa istrator.

Konfigurace zásad pomocí Graph Exploreru:

Přihlaste se k Graph Explorerua odsouhlaste oprávnění Policy.Read.All a Policy.ReadWrite.AuthenticationMethod .

Načtěte zásady metod ověřování:

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Pokud chcete zakázat vynucení ověření identity a vynutit omezení klíče tak, aby povolovala pouze AAGUID pro RSA DS100, proveďte operaci PATCH pomocí následujícího textu požadavku:

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }Ujistěte se, že jsou správně aktualizované zásady klíče (FIDO2).

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

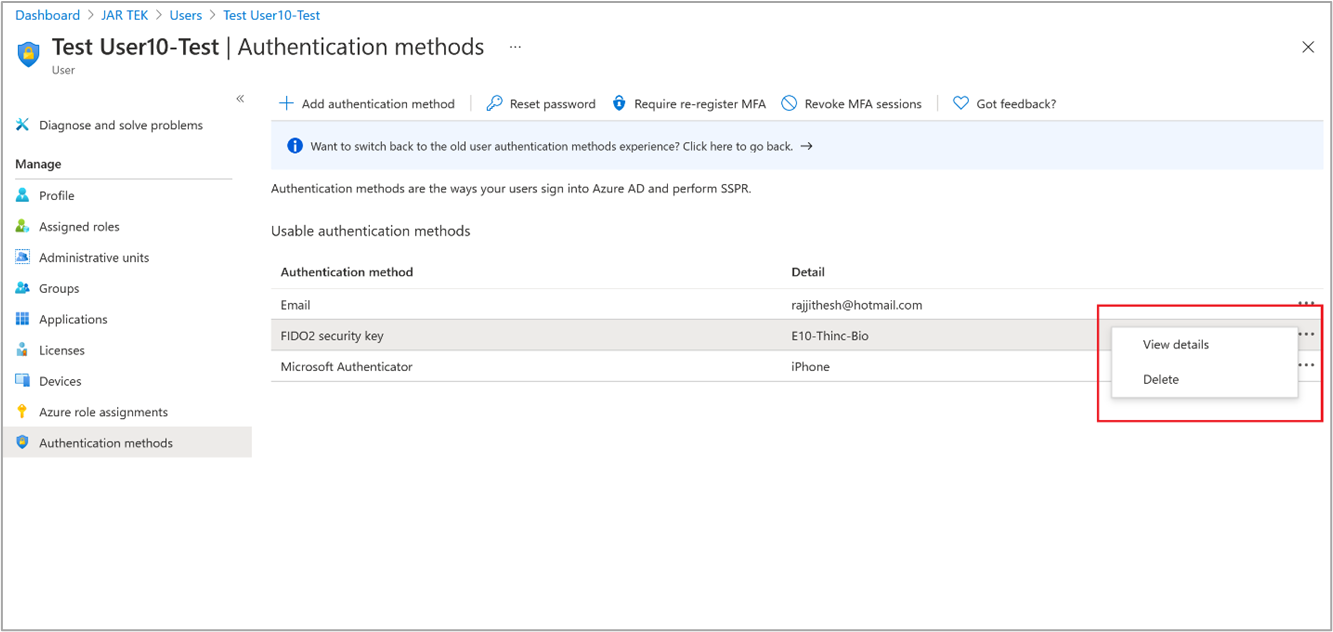

Odstranění klíče

Pokud chcete odebrat klíč přidružený k uživatelskému účtu, odstraňte klíč z metody ověřování uživatele.

Přihlaste se do Centra pro správu Microsoft Entra a vyhledejte uživatele, jehož klíč je potřeba odebrat.

Vyberte metody> ověřování, klikněte pravým tlačítkem myši na Klíč (vázané na zařízení) a vyberte Odstranit.

Vynucení přihlášení pomocí hesla

Pokud chcete, aby se uživatelé při přístupu k citlivému prostředku přihlásili pomocí klíče, můžete:

Použití integrované síly ověřování odolné proti útokům phishing

Nebo

vytvořte vlastní sílu ověřování.

Následující kroky ukazují, jak vytvořit vlastní zásady podmíněného přístupu silného ověřování, které umožňují přihlašování pomocí klíče pouze pro konkrétní model klíče zabezpečení nebo zprostředkovatele klíče. Seznam poskytovatelů FIDO2 najdete v tématu Aktuální partneři dodavatelů hardwaru FIDO2.

- Přihlaste se do Centra pro správu Microsoft Entra jako podmíněný přístup Správa istrator.

- Přejděte na silné stránky ověřování metod>ochrany>.

- Vyberte Novou sílu ověřování.

- Zadejte název nové síly ověřování.

- Volitelně zadejte popis.

- Vyberte klíč (FIDO2).a0>

- Pokud chcete omezit konkrétní možnosti AAGUID, vyberte Rozšířené možnosti a pak přidejte AAGUID. Zadejte povolené identifikátory AAGUID. Zvolte Uložit.

- Zvolte Další a zkontrolujte konfiguraci zásad.

Známé problémy

Uživatelé spolupráce B2B

Registrace přihlašovacích údajů FIDO2 se nepodporuje pro uživatele spolupráce B2B v tenantovi prostředků.

Zřizování klíčů zabezpečení

Správa istrator zřizování a rušení zřizování klíčů zabezpečení není k dispozici.

Změny hlavního názvu uživatele (UPN)

Pokud se hlavní název uživatele (UPN) změní, nebudete už moct měnit klíče tak, aby se tato změna zohlednila. Pokud má uživatel klíč, musí se přihlásit k mým bezpečnostním údajům, odstranit starý klíč a přidat nový.

Další kroky

Nativní aplikace a podpora prohlížeče ověřování bez hesla (FIDO2)

Přihlášení klíče zabezpečení FIDO2 pro Windows 10

Povolení ověřování FIDO2 pro místní prostředky