User Portal pro Azure Multi-Factor Authentication Server

Uživatelský portál je web služby IIS, který umožňuje uživatelům zaregistrovat se do vícefaktorového ověřování Microsoft Entra a spravovat jejich účty. Uživatel může změnit svoje telefonní číslo, změnit PIN kód nebo obejít dvoustupňové ověřování při příštím přihlášení.

Uživatelé se k portálu User Portal přihlašují svým normálním uživatelským jménem a heslem a buďto dokončí dvoustupňový ověřovací hovor, nebo se ověří tak, že odpoví na bezpečnostní otázky. Pokud je povolený zápis uživatelů, uživatelé si při prvním přihlášení na portálu User Portal nastaví telefonní číslo a PIN kód.

Správce portálu User Portal je možné nastavit a udělit jim oprávnění přidávat nové uživatele a aktualizovat existující uživatele.

V závislosti na vašem prostředí můžete chtít portál User Portal nasadit na stejný server jako Azure Multi-Factor Authentication Server, nebo na jiný server s přístupem k internetu.

Důležité

V září 2022 oznámil Microsoft vyřazení Azure Multi-Factor Authentication Serveru. Od 30. září 2024 už nasazení Azure Multi-Factor Authentication Serveru nebudou obsluhovat žádosti o vícefaktorové ověřování, což může způsobit selhání ověřování pro vaši organizaci. Aby se zajistilo nepřerušované ověřování a aby zůstaly v podporovaném stavu, organizace by měly migrovat ověřovací data uživatelů do cloudové služby Azure MFA pomocí nejnovějšího nástroje pro migraci, který je součástí nejnovější aktualizace Azure MFA Serveru. Další informace najdete v tématu Migrace serverů Azure MFA.

Pokud chcete začít s cloudovým vícefaktorovým ověřováním, přečtěte si kurz : Zabezpečení událostí přihlašování uživatelů pomocí vícefaktorového ověřování Microsoft Entra.

Poznámka:

Portál User Portal je k dispozici pouze v Azure Multi-Factor Authentication Serveru. Pokud v cloudu používáte vícefaktorové ověřování, obraťte se na uživatele na nastavení účtu pro dvoustupňové ověření nebo na správu nastavení dvoustupňového ověřování.

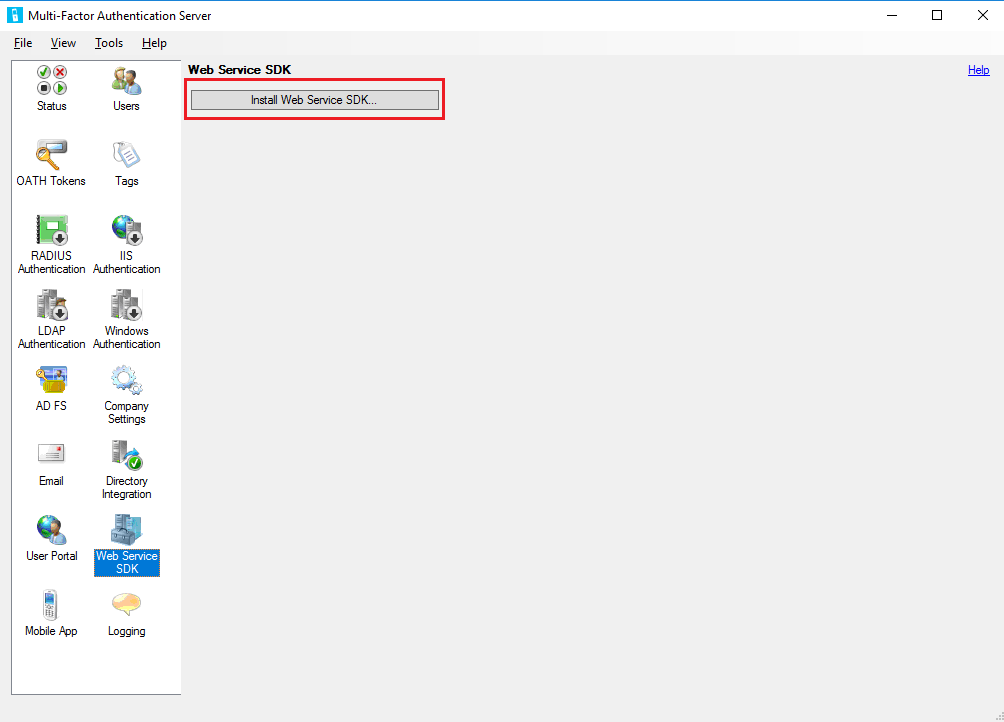

Instalaci sady SDK webové služby

Pokud sada SDK webové služby Microsoft Entra multifactor authentication ještě není na serveru Azure Multi-Factor Authentication nainstalovaná, proveďte následující kroky.

- Otevřete konzolu Multi-Factor Authentication Serveru.

- Přejděte do části Sada SDK webové služby a vyberte Instalovat sadu SDK webové služby.

- Dokončete instalaci s použitím výchozích hodnot, pokud je z nějakého důvodu nepotřebujete změnit.

- Vytvořte vazbu certifikátu TLS/SSL na web ve službě IIS.

Pokud máte dotazy týkající se konfigurace certifikátu TLS/SSL na serveru SLUŽBY IIS, přečtěte si článek Nastavení SSL ve službě IIS.

Sada SDK webové služby musí být zabezpečená certifikátem TLS/SSL. Pro tento účel stačí certifikát podepsaný svým držitelem. Importujte certifikát do úložiště důvěryhodných kořenových certifikačních autorit účtu místního počítače na webovém serveru portálu User Portal, aby tento certifikát při zahájení připojení TLS důvěřoval.

Nasazení portálu User Portal na stejném serveru, jako je Azure Multi-Factor Authentication Server

Pro instalaci portálu User Portal na stejném serveru, jako je Azure Multi-Factor Authentication Server, se vyžaduje následující:

- Služba IIS, včetně kompatibility s ASP.NET a IIS 6 meta base (pro IIS 7 a novější).

- Účet s právy správce počítače a případně domény. Tento účet musí mít oprávnění k vytvoření skupin zabezpečení Active Directory.

- Zabezpečte uživatelský portál pomocí certifikátu TLS/SSL.

- Zabezpečte sadu SDK webové služby Microsoft Entra pro vícefaktorové ověřování pomocí certifikátu TLS/SSL.

Pokud chcete nasadit portál User Portal, postupujte takto:

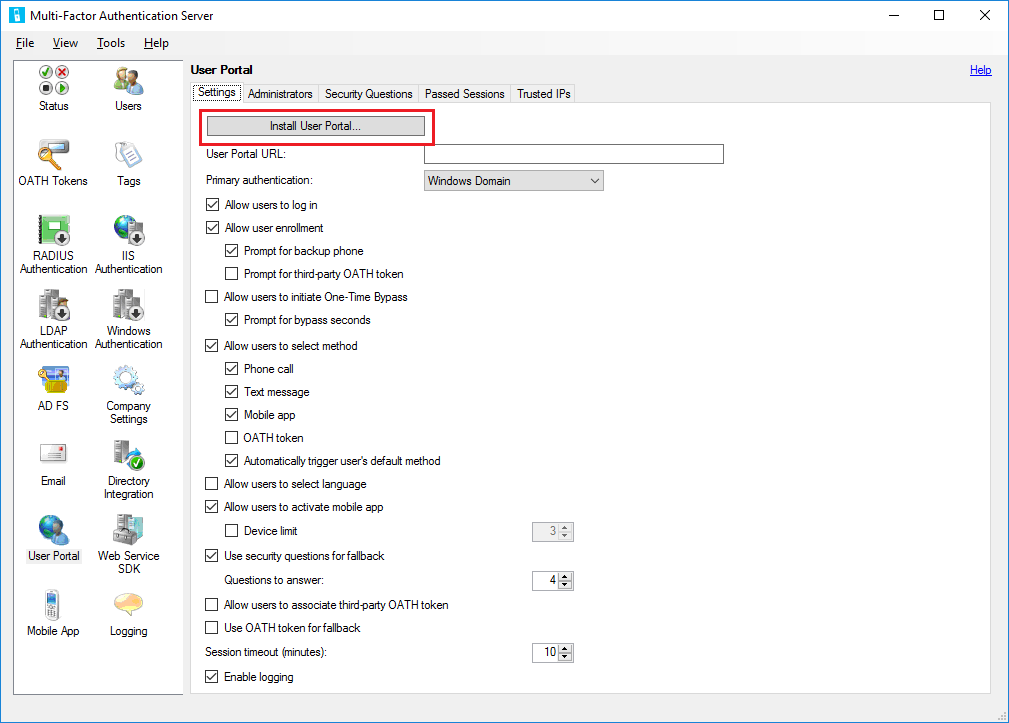

Otevřete konzolu Azure Multi-Factor Authentication Serveru, klikněte v nabídce na levé straně na ikonu User Portal a potom klikněte na Nainstalovat portál User Portal.

Dokončete instalaci s použitím výchozích hodnot, pokud je z nějakého důvodu nepotřebujete změnit.

Vytvoření vazby certifikátu TLS/SSL k lokalitě ve službě IIS

Poznámka:

Tento certifikát TLS/SSL je obvykle veřejně podepsaný certifikát TLS/SSL.

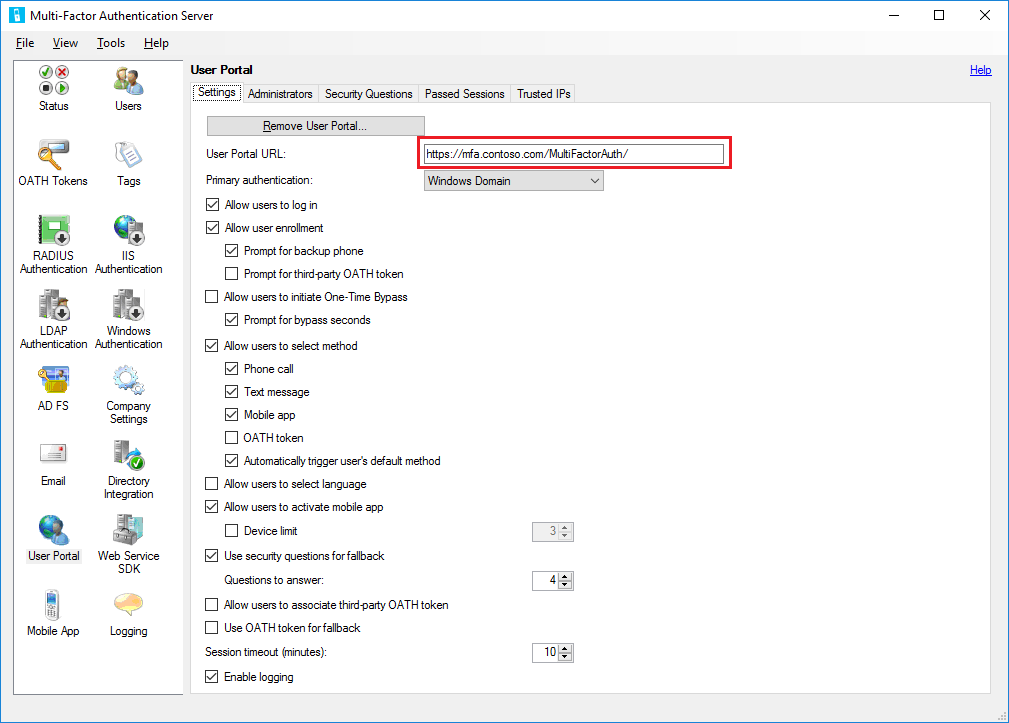

Otevřete webový prohlížeč z libovolného počítače a přejděte na adresu URL, kde byl nainstalovaný portál User Portal (příklad:

https://mfa.contoso.com/MultiFactorAuth). Ujistěte se, že se nezobrazí žádná varování nebo chyby týkající se certifikátu.

Pokud máte dotazy týkající se konfigurace certifikátu TLS/SSL na serveru SLUŽBY IIS, přečtěte si článek Nastavení SSL ve službě IIS.

Nasazení portálu User Portal na samostatný server

Pokud server, na kterém běží Azure Multi-Factor Authentication Server, není přístupný z internetu, měli byste portál User Portal nainstalovat na samostatný internetový server.

Pokud vaše organizace jako jednu z metod ověřování používá aplikaci Microsoft Authenticator a chcete nasadit portál User Portal na vlastním serveru, splňte následující požadavky:

- Použijte Azure Multi-Factor Authentication Server verze 6.0 nebo vyšší.

- Nainstalujte portál User Portal na webovém serveru s přístupem k internetu a s Internetovou informační službou (IIS) verze 6.x nebo vyšší.

- Pokud používáte IIS 6.x, ujistěte se, že je nainstalované ASP.NET v2.0.50727, že je zaregistrované a nastavené na Povoleno.

- Pokud používáte IIS 7.x nebo vyšší, vyžaduje se služba IIS, včetně základního ověřování, ASP.NET a kompatibility s IIS 6 meta base.

- Zabezpečte uživatelský portál pomocí certifikátu TLS/SSL.

- Zabezpečte sadu SDK webové služby Microsoft Entra pro vícefaktorové ověřování pomocí certifikátu TLS/SSL.

- Ujistěte se, že se uživatelský portál může připojit k sadě SDK webové služby Microsoft Entra s vícefaktorovým ověřováním přes protokol TLS/SSL.

- Ujistěte se, že se uživatelský portál může ověřit v sadě SDK webové služby Microsoft Entra s vícefaktorovým ověřováním pomocí přihlašovacích údajů účtu služby ve skupině zabezpečení Telefon Factor Správa s. Tento účet služby a skupina musí existovat ve službě Active Directory, pokud Azure Multi-Factor Authentication Server běží na serveru připojeném k doméně. Tento účet služby a skupina existují místně na Azure Multi-Factor Authentication Serveru, pokud není připojený k doméně.

Instalace portálu uživatele na jiném serveru, než je Azure Multi-Factor Authentication Server, vyžaduje následující kroky:

Na MFA Serveru přejděte do instalační cesty (příklad: C:\Program Files\Multi-Factor Authentication Server) a zkopírujte soubor MultiFactorAuthenticationUserPortalSetup64 do umístění přístupného pro internetový server, kam ho nainstalujete.

Na webovém serveru s přístupem k internetu spusťte instalační soubor MultiFactorAuthenticationUserPortalSetup64 jako správce, změňte v případě potřeby web, a pokud chcete, změňte virtuální adresář na krátký název.

Vytvořte vazbu certifikátu TLS/SSL na web ve službě IIS.

Poznámka:

Tento certifikát TLS/SSL je obvykle veřejně podepsaný certifikát TLS/SSL.

Přejděte do umístění C:\inetpub\wwwroot\MultiFactorAuth.

V Poznámkovém bloku upravte soubor Web.Config.

- Vyhledejte klíč "USE_WEB_SERVICE_SDK" a změňte value="false" na value="true".

- Vyhledejte klíč "WEB_SERVICE_SDK_AUTHENTICATION_USERNAME" a změňte value="" na value="DOMÉNA\Uživatel", kde DOMÉNA\Uživatel je účet služby, který je součástí skupiny PhoneFactor Admins.

- Vyhledejte klíč "WEB_SERVICE_SDK_AUTHENTICATION_PASSWORD" a změňte value="" na value="Heslo", kde Heslo je heslo pro účet úložiště zadaný na předchozím řádku.

- Vyhledejte hodnotu

https://www.contoso.com/MultiFactorAuthWebServiceSdk/PfWsSdk.asmxa změňte tuto zástupnou adresu URL na adresu URL sady SDK webové služby, kterou jsme nainstalovali v kroku 2. - Uložte soubor Web.Config a zavřete Poznámkový blok.

Otevřete webový prohlížeč z libovolného počítače a přejděte na adresu URL, kde byl nainstalovaný portál User Portal (příklad:

https://mfa.contoso.com/MultiFactorAuth). Ujistěte se, že se nezobrazí žádná varování nebo chyby týkající se certifikátu.

Pokud máte dotazy týkající se konfigurace certifikátu TLS/SSL na serveru SLUŽBY IIS, přečtěte si článek Nastavení SSL ve službě IIS.

Konfigurace nastavení portálu User Portal v Azure Multi-Factor Authentication Serveru

Teď, když je portál User Portal nainstalovaný, musíte nakonfigurovat Azure Multi-Factor Authentication Server pro práci s portálem.

- V konzole Multi-Factor Authentication Serveru klikněte na ikonu User Portal. Na kartě Nastavení zadejte adresu URL portálu User Portal do pole Adresa URL portálu User Portal. Pokud je povolená funkce e-mailu, tato adresa URL se zahrne do e-mailů, které se posílají uživatelům při jejich importu do Azure Multi-Factor Authentication Serveru.

- Vyberte nastavení, které chcete v portálu User Portal použít. Pokud si například uživatelé můžou zvolit metodu ověřování, zkontrolujte, že je kromě metod, ze kterých si mohou vybrat, zaškrtnutá i možnost Povolit uživatelům výběr metody.

- Definujte, kdo by měl být Správa istrátory na kartě Správa istrátory. Pomocí zaškrtávacích políček a rozevíracích seznamů v polích Přidat/Upravit můžete vytvořit podrobná oprávnění pro správu.

Volitelná konfigurace:

- Bezpečnostní otázky – Můžete definovat schválené bezpečnostní otázky pro vaše prostředí a jazyk, ve kterém se zobrazí.

- Předané relace – Můžete konfigurovat integraci portálu User Portal s webem na základě formuláře, který používá MFA.

- Důvěryhodné IP adresy – Můžete uživatelům umožnit přeskočení MFA při ověřování z některé z IP adres ze seznamu důvěryhodných IP adres nebo rozsahů IP adres.

Azure Multi-Factor Authentication Server nabízí několik možností uživatelského portálu. Následující tabulka obsahuje seznam těchto možností a vysvětlení toho, k čemu se používají.

| Nastavení uživatelského portálu | Popis |

|---|---|

| Adresa URL portálu User Portal | Zadejte adresu URL, na které se portál hostuje. |

| Primární ověření | Zadejte typ ověřování, které se má použít pro přihlašování k portálu. Ověření Windows, Radius nebo LDAP. |

| Umožnit uživatelům přihlášení | Umožní uživatelům zadat uživatelské jméno a heslo na přihlašovací stránce portálu User Portal. Pokud tato možnost není vybraná, pole se zobrazí šedě. |

| Povolit zápis uživatele | Umožňuje uživateli zaregistrovat se ve vícefaktorovém ověřování tím, že ho převezmou na obrazovku nastavení, která ho vyzve k zadání dalších informací, jako je telefonní číslo. Vyzvat k zadání záložního telefonu umožní uživatelům na telefonu zadat záložní telefonní číslo. Výzva k zadání tokenu OATH jiných výrobců umožní uživatelům zadat token OATH od jiného výrobce. |

| Povolit uživatelům zahájení jednorázového přihlášení | Umožní uživatelům zahájení jednorázového přihlášení. Pokud uživatel tuto možnost nastaví, projeví se při příštím přihlášení uživatele. Vyzvat k zadání počtu sekund jednorázového přihlášení zobrazí uživateli pole pro změnu výchozí hodnoty 300 sekund. Jinak bude přeskočení přihlášení platné jen na 300 sekund. |

| Povolit uživatelům výběr metody | Umožní uživatelům vybrat primární způsob kontaktu. Tento způsob může být telefonní hovor, zpráva SMS, mobilní aplikace nebo token OATH. |

| Povolit uživatelům výběr jazyka | Umožní uživatelům změnit jazyk telefonního hovoru, zprávy SMS, mobilní aplikace nebo tokenu OATH. |

| Povolit uživatelům aktivaci mobilní aplikace | Umožní uživatelům vygenerovat aktivační kód pro dokončení procesu aktivace mobilní aplikace, který se použije se serverem. Můžete také nastavit počet zařízení, na kterých mohu aplikaci aktivovat, v rozmezí 1 až 10. |

| V nouzové situaci použít bezpečnostní otázky | Povolí bezpečnostní otázky, pokud se nezdaří dvoustupňové ověřování. Můžete zadat počet bezpečnostních otázek, které je potřeba správně zodpovědět. |

| Povolit uživatelům přidružení tokenu OATH jiného výrobce | Povolí uživatelům zadat token OATH jiného výrobce. |

| V nouzové situaci použít token OATH | Povolení použití tokenu OATH v případě, že dvoustupňové ověření není úspěšné. Můžete taky zadat časový limit relace v minutách. |

| Povolit protokolování | Povolí protokolování na portálu User Portal. Protokoly se ukládají do: C:\Program Files\Multi-Factor Authentication Server\Logs. |

Důležité

Od března 2019 nebudou možnosti telefonního hovoru dostupné uživatelům MFA Serveru v bezplatných nebo zkušebních tenantech Microsoft Entra. Tato změna nemá vliv na zprávy SMS. Telefon bude nadále k dispozici uživatelům v placených tenantech Microsoft Entra. Tato změna se týká jenom tenantů Microsoft Entra zdarma nebo zkušební verze.

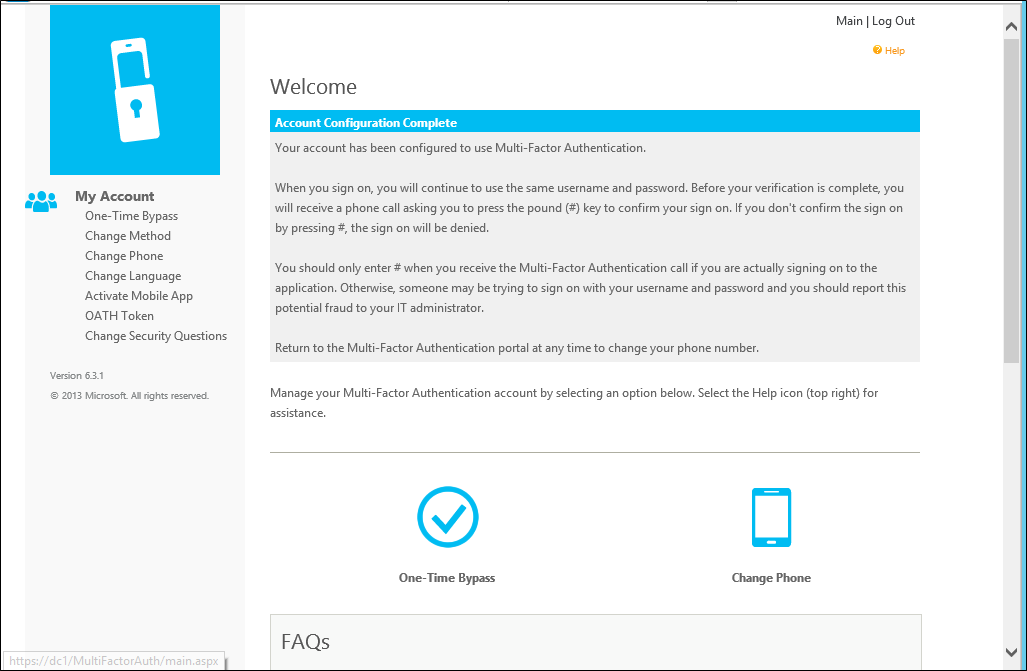

Tato nastavení se uživateli zobrazí po přihlášení k portálu User Portal.

Samoobslužná registrace uživatele

Pokud chcete, aby se vaši uživatelé přihlásili a zaregistrovali, musíte na kartě Nastavení vybrat možnost Povolit uživatelům přihlášení a Povolit registraci uživatelů. Nezapomeňte, že nastavení, která vyberete, ovlivní přihlašovací prostředí uživatele.

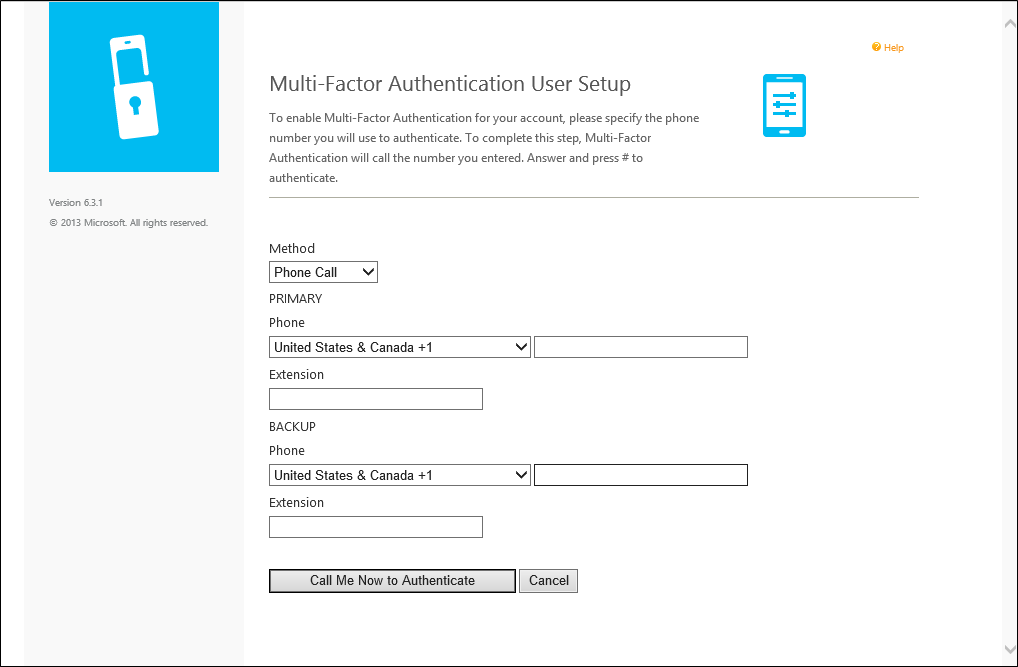

Když se například uživatel poprvé přihlásí k portálu User Portal, přejde na stránku Nastavení uživatele s vícefaktorovým ověřováním Microsoft Entra. V závislosti na tom, jak jste nakonfigurovali vícefaktorové ověřování Microsoft Entra, může uživatel vybrat metodu ověřování.

Pokud si vybere metodu ověření hlasovým hovorem nebo je tato možnost předem nastavená, na stránce se zobrazí výzva k zadání primárního telefonního čísla a případně linky. Možná budou moct zadat záložní telefonní číslo.

Pokud musí uživatel při ověřování zadat kód PIN, zobrazí se na stránce výzva k vytvoření kódu PIN. Po zadání telefonního čísla nebo telefonních čísel a PIN kódu (pokud je potřeba) uživatel klikne na tlačítko Zavolat mi nyní a ověřit mě. Vícefaktorové ověřování Microsoft Entra provádí ověření telefonního hovoru na primární telefonní číslo uživatele. Uživatel musí hovor přijmout, zadat PIN (pokud je tato funkce aktivní) a stisknout #, tím přejde k dalšímu kroku vlastního zápisu.

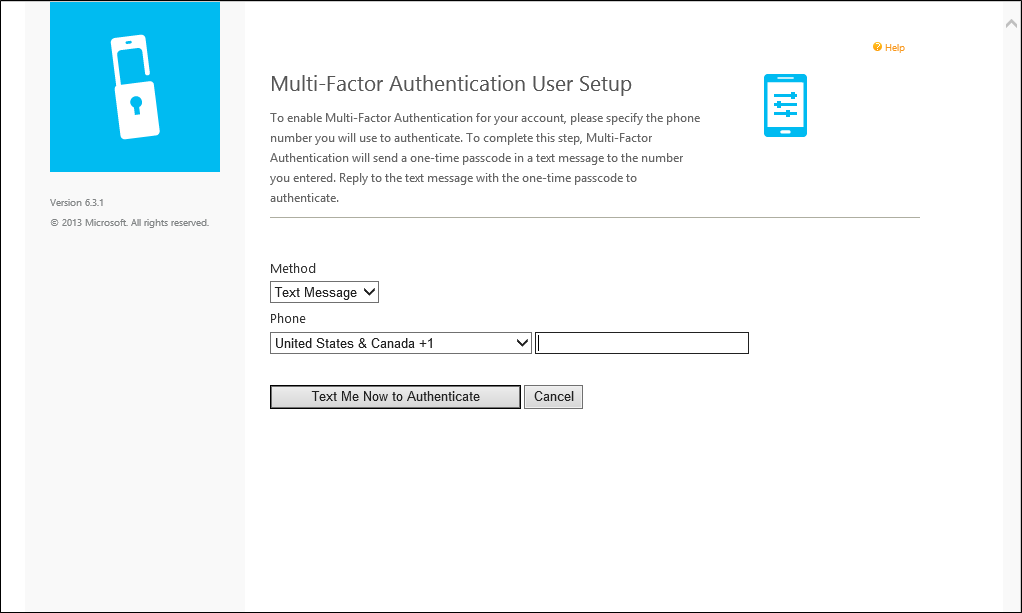

Pokud si uživatel vybere metodu ověření zprávou SMS nebo je tato možnost předem nastavená, na stránce se zobrazí výzva k zadání čísla mobilního telefonu. Pokud musí uživatel při ověřování zadat kód PIN, zobrazí se na stránce také výzva k zadání kódu PIN. Po zadání telefonního čísla a PIN kódu (pokud je potřeba) uživatel klikne na tlačítko Poslat mi nyní zprávu SMS a ověřit mě. Vícefaktorové ověřování Microsoft Entra provádí ověření sms na mobilní telefon uživatele. Uživatel obdrží zprávu SMS s jednorázovým heslem a odpoví na zprávu s použitím jednorázového hesla spolu s PIN kódem (pokud je potřeba).

Pokud si uživatel vybere metodu ověření pomocí mobilní aplikace, na stránce se zobrazí výzva k instalaci aplikace Microsoft Authenticator na mobilní zařízení a vygenerování aktivačního kódu. Po nainstalování aplikace uživatel klikne na tlačítko Generovat aktivační kód.

Poznámka:

Pro používání aplikace Microsoft Authenticator je potřeba, aby měl uživatel ve svém zařízení zapnutý příjem nabízených oznámení.

Na stránce se pak zobrazí aktivační kód, adresa URL a čárový kód. Pokud musí uživatel při ověřování zadat kód PIN, zobrazí se na stránce také výzva k zadání kódu PIN. Uživatel zadá aktivační kód a adresu URL do aplikace Microsoft Authenticator nebo pomocí čtečky čárových kódů naskenuje čárový kód a pak klikne na tlačítko Aktivovat.

Po dokončení aktivace uživatel klikne na tlačítko Ověřit mě nyní. Vícefaktorové ověřování Microsoft Entra provádí ověření v mobilní aplikaci uživatele. Uživatel musí zadat PIN (pokud je tato funkce aktivní) a stisknout tlačítko Ověřit, tím přejde k dalšímu kroku vlastního zápisu.

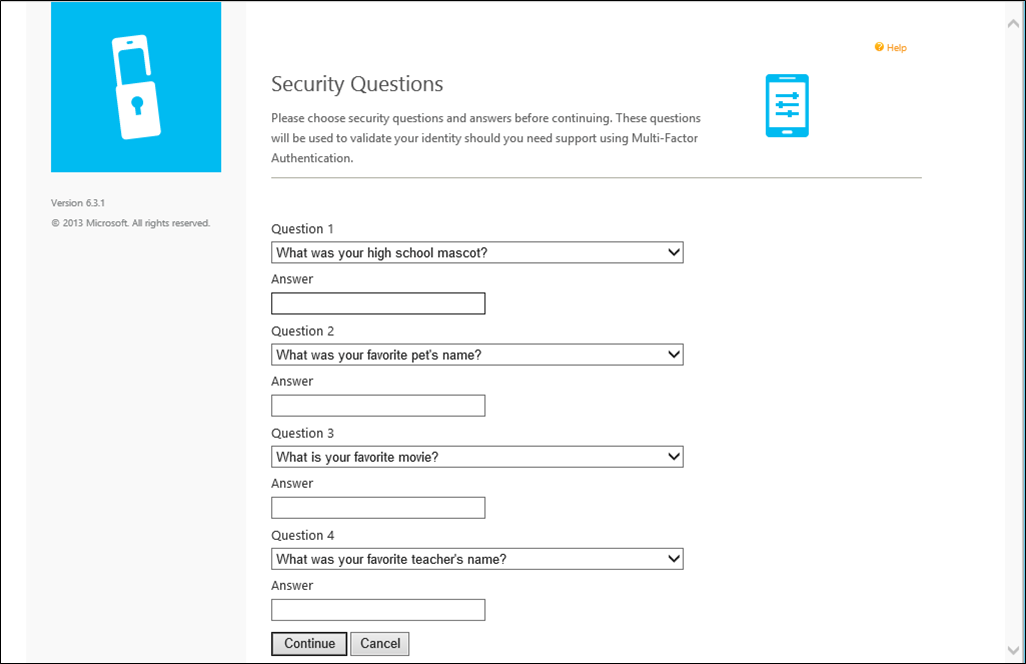

Pokud správci nastavili Azure Multi-Factor Authentication Server tak, aby shromažďoval bezpečnostní otázky a odpovědi, přesměruje uživatele na stránku s bezpečnostními otázkami. Uživatel musí vybrat čtyři bezpečnostní otázky a zadat odpovědi na tyto otázky.

Samoobslužný zápis je teď dokončený a uživatel je přihlášený k portálu User Portal. V budoucnu se uživatel může k portálu User Portal kdykoli znovu přihlásit a pokud má od správce oprávnění ke změně metod, bude moci změnit svá telefonní čísla, kódy PIN, metody ověřování a bezpečnostní otázky.