Integrace ověření služby RADIUS se serverem Azure Multi-Factor Authentication

RADIUS je standardní protokol pro přijímání žádostí o ověření a zpracování těchto žádostí. Azure Multi-Factor Authentication Server může fungovat jako server RADIUS. Jeho vložením mezi klienta RADIUS (zařízení VPN) a cíl ověřování můžete přidat dvoustupňové ověřování. Cíl ověřování může být služba Active Directory, adresář LDAP nebo jiný server RADIUS. Aby fungovalo vícefaktorové ověřování Azure, musíte nakonfigurovat Azure MFA Server, aby mohl komunikovat s klientskými servery i s cílem ověřování. Azure MFA Server přijímá požadavky z klienta RADIUS, ověřuje přihlašovací údaje proti cíli ověřování, přidává vícefaktorové ověřování Azure a odesílá odpověď zpět klientovi RADIUS. Požadavek na ověření proběhne úspěšně pouze v případě, že primární ověřování i vícefaktorové ověřování Azure proběhne úspěšně.

Důležité

V září 2022 oznámil Microsoft vyřazení Azure Multi-Factor Authentication Serveru. Od 30. září 2024 už nasazení Azure Multi-Factor Authentication Serveru nebudou obsluhovat žádosti o vícefaktorové ověřování, což může způsobit selhání ověřování pro vaši organizaci. Aby se zajistilo nepřerušované ověřování a aby zůstaly v podporovaném stavu, organizace by měly migrovat ověřovací data uživatelů do cloudové služby Azure MFA pomocí nejnovějšího nástroje pro migraci, který je součástí nejnovější aktualizace Azure MFA Serveru. Další informace najdete v tématu Migrace serverů Azure MFA.

Pokud chcete začít s cloudovým vícefaktorovým ověřováním, přečtěte si kurz : Zabezpečení událostí přihlašování uživatelů pomocí vícefaktorového ověřování Microsoft Entra.

Pokud používáte cloudové vícefaktorové ověřování, přečtěte si téma Integrace stávající infrastruktury NPS s vícefaktorovým ověřováním Azure.

Poznámka:

Server MFA podporuje pouze PAP (protokol ověřování hesla) a protokoly MSCHAPv2 (protokol ověřování Challenge Handshake společnosti Microsoft) RADIUS při fungování jako server RADIUS. Když server MFA funguje jako proxy server protokolu RADIUS na jiný server protokolu RADIUS, který podporuje tento protokol, je možné použít jiné protokoly, například protokol EAP (Extensible Authentication Protocol).

V této konfiguraci nejsou funkční jednosměrné tokeny SMS a OATH, protože MFA Server nemůže vytvořit úspěšné odpovědi RADIUS na výzvy k ověření pomocí alternativních protokolů.

Přidání klienta protokolu RADIUS

Pro konfiguraci ověřování pomocí protokolu RADIUS nainstalujte server Azure Multi-Factor Authentication na server Windows. Pokud máte prostředí služby Active Directory, server by měl být připojen k doméně uvnitř sítě. Pomocí následujícího postupu nakonfigurujte server Azure Multi-Factor Authentication:

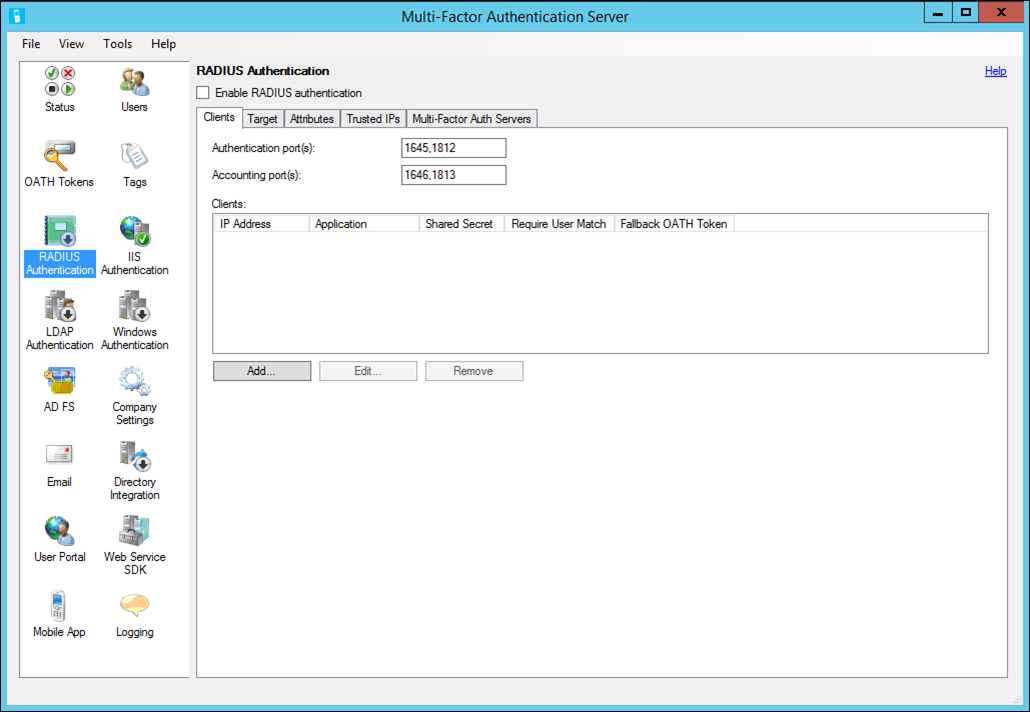

V rámci Azure Multi-Factor Authentication Serveru klikněte na ikonu Ověřování pomocí protokolu RADIUS v levé nabídce.

Zaškrtněte políčko Povolit ověřování pomocí protokolu RADIUS.

Na kartě klienti změňte porty Ověřování a Monitorování, pokud služba Azure MFA RADIUS potřebuje naslouchat požadavkům protokolu RADIUS na nestandardních portech.

Klikněte na Přidat.

Zadejte IP adresu zařízení/serveru, který se bude ověřovat v Azure Multi-Factor Authentication Serveru, název aplikace (volitelné) a sdílený tajný klíč.

Název aplikace se zobrazí v sestavách a může se zobrazit v rámci ověřovacích zpráv SMS nebo ověřovacích zpráv mobilních aplikací.

Sdílený tajný klíč musí být stejný jak na Azure Multi-Factor Authentication Serveru, tak i v zařízení/serveru.

Zaškrtněte políčko Vyžadovat shodu uživatele s vícefaktorovým ověřováním, pokud byli všichni uživatelé importovaní do serveru a podléhají vícefaktorovým ověřováním. Pokud ještě na server nebyl importován velký počet uživatelů nebo budou uživatelé vyloučení z dvoustupňového ověřování, nechte toto políčko nezaškrtnuté.

Zaškrtněte políčko Povolit záložní token OAUTH, pokud chcete použít hesla OAUTH z aplikací pro mobilní ověřování jako záložní metodu.

Klikněte na OK.

Opakováním kroků 4 až 8 přidejte požadovaný počet dalších klientů protokolu RADIUS.

Konfigurace klienta protokolu RADIUS

Klikněte na kartu Cíl.

- Pokud je Azure MFA Server nainstalovaný na serveru připojeném k doméně v prostředí Active Directory, vyberte doménu Windows.

- Pokud musí být uživatelé ověřováni proti adresáři LDAP, vyberte Vázání protokolu LDAP. Vyberte ikonu Integrace adresáře a na kartě Nastavení upravte konfiguraci protokolu LDAP tak, aby server mohl vytvořit vazbu k adresáři. Pokyny ke konfiguraci protokolu LDAP najdete v průvodci konfigurací serveru proxy protokolu LDAP.

- Pokud by se uživatelé měli ověřit na jiném serveru RADIUS, vyberte servery RADIUS.

Klikněte na Přidat a nakonfigurujte server, na který bude Azure MFA Server přes proxy předávat požadavky protokolu RADIUS.

V dialogovém okně Přidat server protokolu RADIUS zadejte IP adresu serveru protokolu RADIUS a sdílený tajný klíč.

Sdílený tajný klíč musí být stejný jak na Azure Multi-Factor Authentication Serveru, tak i na serveru protokolu RADIUS. Změňte port ověřování a port monitorování účtů, pokud server RADIUS využívá jiné porty.

Klikněte na OK.

Přidejte Azure MFA Server jako klienta protokolu RADIUS v druhém serveru protokolu RADIUS, aby mohl zpracovávat požadavky na přístup odeslané z Azure MFA Serveru. Použijte stejný sdílený tajný klíč konfigurovaný na Azure Multi-Factor Authentication Serveru.

Opakováním těchto kroků přidejte další servery RADIUS. Pomocí tlačítek Přesunout nahoru a Přesunout dolů nakonfigurujte pořadí, ve kterém je Azure MFA Server má volat.

Úspěšně jste nakonfigurovali Azure Multi-Factor Authentication Server. Server teď naslouchá na nakonfigurovaných portech požadavkům přístupu protokolu RADIUS z konfigurovaných klientů.

Konfigurace klienta protokolu RADIUS

Chcete-li nakonfigurovat klienta RADIUS, postupujte podle pokynů:

- Nakonfigurujte zařízení nebo server tak, aby se ověřilo prostřednictvím protokolu RADIUS na IP adrese serveru Azure Multi-Factor Authentication, která funguje jako server RADIUS.

- Použijte stejný sdílený tajný klíč, který byl nakonfigurován dříve.

- Nakonfigurujte časový limit protokolu RADIUS na 60 sekund, aby bylo možné ověřit přihlašovací údaje uživatele, provést dvoustupňové ověření, přijmout odpověď a pak odpovědět na žádost o přístup k protokolu RADIUS.

Další kroky

Zjistěte, jak integrovat s ověřováním RADIUS, pokud máte vícefaktorové ověřování Microsoft Entra v cloudu.