Existuje mnoho aspektů zabezpečení pro nasazení aplikací typu infrastruktura jako služba (IaaS) do Azure. Tento článek vychází z referenčních architektur pro úlohy založené na virtuálních počítačích a hybridní síťové infrastruktury, které se zaměřují na zabezpečení vysoce citlivých úloh IaaS v Azure na základě základů zabezpečení Azure.

Podívejte se také na přehled zabezpečení virtuálních počítačů Azure a osvědčené postupy zabezpečení pro úlohy IaaS v Azure.

Virtuální počítače Azure

Výpočetní platforma Azure je založená na virtualizaci počítačů. Hypervisor běží na fyzickém hardwaru každého uzlu Azure nebo koncového bodu sítě a vytvoří v uzlu proměnný počet hostovaných virtuálních počítačů Hyper-V. Na virtuálních počítačích se spustí veškerý uživatelský kód. Základní pokyny k nasazení virtuálních počítačů Azure najdete v tématu Spuštění virtuálního počítače s Linuxem v Azure nebo spuštění virtuálního počítače s Windows v Azure. Většina procesů nasazení je stejná pro dva operační systémy (operační systémy), ale nástroje specifické pro operační systém, jako je šifrování disků, se můžou lišit.

Ke správě oprav virtuálních počítačů a k nasazení a monitorování antimalwarových nástrojů můžete použít Microsoft Defender for Cloud for VM. Alternativně můžete spravovat vlastní nebo antimalwarové nástroje nebo nástroje třetích stran, což je běžné při rozšiřování nebo migraci stávajících infrastruktur do Azure.

Microsoft poskytuje ochranu před útoky DDoS (Basic Distributed Denial of Service) jako součást platformy Azure. Aplikace, které mají veřejné koncové body, můžou pro další ochranu používat službu Azure DDoS Protection úrovně Standard. Vysoce citlivé úlohy ale obvykle nemají veřejné koncové body a dají se k němu přistupovat jenom z konkrétních umístění přes virtuální privátní síť (VPN) nebo zapůjčený řádek.

N-úrovňové architektury

Mnoho aplikací IaaS se skládá z několika vrstev, jako je webová vrstva, obchodní vrstva a datová vrstva, které jsou hostované na několika virtuálních počítačích. Mezi klíčové aspekty nasazení n-úrovňových architektur aplikací na virtuálních počítačích Azure patří:

- Vysoká dostupnost (HA). Aplikace vysoké dostupnosti musí být k dispozici více než 99,9 % času. Umístění virtuálních počítačů v různých zónách dostupnosti Azure (AZ) zajišťuje vysokou dostupnost, protože AZs zahrnuje jedno nebo více datacenter a zajišťuje odolnost proti chybám datacentra. Oblasti, které nepodporují AZ, můžou používat skupiny dostupnosti (AS), které distribuují virtuální počítače mezi několik izolovaných hardwarových uzlů.

- Vyrovnávání zatížení. Nástroje pro vyrovnávání zatížení distribuují provoz mezi virtuální počítače, aby se vyrovnává zatížení a odolnost při selhání virtuálního počítače. Nástroje pro vyrovnávání zatížení nepotřebujete, pokud aplikace spravuje vyrovnávání zatížení a jednotlivé virtuální počítače jsou volajícímu známé.

- Virtuální sítě. Virtuální sítě a podsítě segmentují vaši síť, což usnadňuje správu zabezpečení a pokročilé směrování.

- DNS (Domain Name System). Azure DNS poskytuje vysoce dostupnou a zabezpečenou službu DNS. Privátní zóna v Azure DNS umožňuje používat vlastní domény ve vašich virtuálních sítích.

Zálohování a obnovení

Pokud chcete chránit před lidskými chybami, odstraněním škodlivých dat a ransomwarem, měli byste zálohovat aspoň virtuální počítače datové vrstvy. Azure Backup může zálohovat a obnovovat šifrované virtuální počítače , pokud má přístup k šifrovacím klíčům ve službě Azure Key Vault.

U webových a obchodních vrstev můžete pomocí pravidel automatického škálování škálovací sady virtuálních počítačů automaticky zničit ohrožené virtuální počítače a nasadit nové instance virtuálních počítačů ze základní image.

Izolace výpočetních prostředků

Na každém uzlu Azure nebo koncovém bodu sítě hypervisor a speciální kořenový operační systém zajišťují, že hostovaný virtuální počítač nemá přístup k fyzickému hostitelskému serveru a kód uživatele se spustí jenom na virtuálních počítačích hosta. Tato izolace brání uživatelům v získání nezpracovaného přístupu ke čtení, zápisu nebo spuštění přístupu k systému a snižuje riziko sdílení prostředků. Azure chrání před všemi známými útoky na straně kanálu a hlučných sousedů prostřednictvím hypervisoru a pokročilého algoritmu umístění virtuálních počítačů. Další informace najdete v tématu Izolace výpočetních prostředků.

U vysoce citlivých úloh můžete přidat další ochranu proti útokům na straně kanálu s izolovanými virtuálními počítači nebo vyhrazenými hostiteli.

Izolované virtuální počítače

Izolované virtuální počítače jsou velké velikosti virtuálních počítačů, které jsou izolované od konkrétního typu hardwaru a vyhrazené pro jednoho zákazníka. Použití izolované velikosti virtuálního počítače zaručuje, že váš virtuální počítač je jediný spuštěný na konkrétní instanci serveru. Prostředky izolovaných virtuálních počítačů můžete dále rozdělit pomocí podpora Azure pro vnořené virtuální počítače.

Minimální velikost izolovaného virtuálního počítače je 64 virtuálních jader procesoru a 256 GiB paměti. Tyto virtuální počítače jsou mnohem větší než většina n-vrstvých aplikací a můžou vytvořit velkou nákladovou režii. Pokud chcete snížit režii, můžete na jednom virtuálním počítači s vnořenou virtualizací nebo v různých procesech nebo kontejnerech spustit více vrstev aplikací. Stále potřebujete nasadit různé virtuální počítače v AZ kvůli odolnosti a spouštět na samostatných virtuálních počítačích zařízení demilitarizované zóny (DMZ). Kombinování více aplikací v jedné infrastruktuře z ekonomických důvodů může být také v konfliktu se zásadami oddělení aplikací organizace.

S rozšířením možností oblastí Azure v průběhu času může Azure také odebrat záruky izolace z určitých velikostí virtuálních počítačů s oznámením o jednom roce.

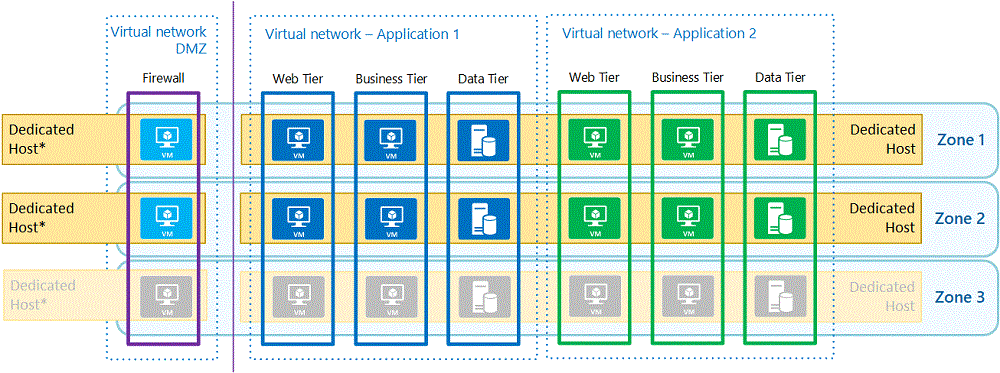

Služby Azure Dedicated Host

Azure Dedicated Host je upřednostňovaným řešením izolace výpočetních prostředků pro vysoce citlivé úlohy. Vyhrazený hostitel je fyzický server vyhrazený pro jednoho zákazníka pro hostování více virtuálních počítačů. Kromě izolování virtuálních počítačů umožňují vyhrazeným hostitelům řídit údržbu a umístění virtuálních počítačů, abyste se vyhnuli hlučným sousedům.

Vyhrazení hostitelé mají stejnou minimální velikost a mnoho stejných aspektů velikosti jako izolované virtuální počítače. Vyhrazený hostitel ale může hostovat virtuální počítače umístěné v různých virtuálních sítích, aby vyhovoval zásadám oddělení aplikací. Stále byste měli spouštět virtuální počítače DMZ na jiném hostiteli, abyste zabránili útokům na virtuální počítač na straně kanálu z ohroženého virtuálního počítače v DMZ.

Šifrování

Šifrování dat je důležitou součástí zabezpečení úloh. Šifrování kóduje informace, aby je mohli dekódovat pouze autorizovaní příjemci pomocí klíče nebo certifikátu. Šifrování zahrnuje šifrování disků pro šifrování neaktivních uložených dat a tls (Transport Level Security) pro přenos dat v sítích.

Azure Key Vault

Šifrovací klíče a certifikáty můžete chránit jejich uložením ve službě Azure Key Vault, cloudovém řešení HSM (Hardware Security Module) ověřeném pro standard FIPS (Federal Information Processing Standards) 140–2 Level 2. Osvědčené postupy, které umožňují přístup ke službě Key Vault pouze autorizovaným aplikacím a uživatelům, najdete v tématu Zabezpečení přístupu k trezoru klíčů.

Pokud chcete chránit klíče ve službě Key Vault, můžete povolit obnovitelné odstranění, které zajistí, že odstraněné klíče se dají obnovit. Pro další ochranu můžete zálohovat jednotlivé klíče do šifrovaného souboru, který můžete použít k obnovení klíčů, potenciálně do jiné oblasti Azure ve stejné zeměpisné oblasti.

Při hostování SQL Serveru na virtuálním počítači můžete použít Konektor SQL Serveru pro Microsoft Azure Key Vault k získání klíčů pro transparentní šifrování dat (TDE), šifrování na úrovni sloupců (CLE) a šifrování záloh. Podrobnosti najdete v tématu Konfigurace integrace služby Azure Key Vault pro SQL Server na virtuálních počítačích Azure.

Azure Disk Encryption

Azure Disk Encryption používá ochranu externího klíče BitLockeru k zajištění šifrování svazků pro virtuální počítače Azure s operačním systémem a datovými disky a je možné ho integrovat se službou Azure Key Vault, která vám pomůže řídit a spravovat šifrovací klíče a tajné kódy disků. Každý virtuální počítač vygeneruje vlastní šifrovací klíče a uloží je ve službě Azure Key Vault. Pokud chcete nakonfigurovat službu Azure Key Vault tak, aby umožňovala službu Azure Disk Encryption, přečtěte si téma Vytvoření a konfigurace trezoru klíčů pro Službu Azure Disk Encryption.

U vysoce citlivých úloh byste také měli použít šifrovací klíč klíče (KEK) pro další vrstvu zabezpečení. Když zadáte klíč KEK, Azure Disk Encryption použije tento klíč k zabalení šifrovacích tajných kódů před zápisem do služby Key Vault. Ve službě Azure Key Vault můžete vygenerovat klíč KEK, ale bezpečnější metodou je vygenerovat klíč v místním modulu HSM a importovat ho do služby Azure Key Vault. Tento scénář se často označuje jako bring your own key (použití vlastního klíče) nebo BYOK. Vzhledem k tomu, že importované klíče nemohou opustit hranici HSM, vygenerování klíče v HSM zajistí, že máte plnou kontrolu nad šifrovacími klíči.

Další informace o klíčích chráněných modulem HSM najdete v tématu Generování a přenos klíčů chráněných modulem HSM pro Azure Key Vault.

Šifrování síťového provozu

Síťové protokoly, jako je HTTPS, šifrují přenášená data pomocí certifikátů. Provoz mezi klienty obvykle používá certifikát od důvěryhodné certifikační autority (CA). Interní aplikace můžou používat certifikát z interní certifikační autority nebo veřejné certifikační autority, jako je DigiCert nebo GlobalSign. Komunikace mezi vrstvami obvykle používá certifikát vystavený interní certifikační autoritou nebo certifikát podepsaný svým držitelem. Azure Key Vault může pojmout libovolný z těchto typů certifikátů. Další informace o vytváření různých typů certifikátů naleznete v tématu Metody vytvoření certifikátu.

Azure Key Vault může fungovat jako certifikační autorita certifikátu podepsaná svým držitelem pro provoz mezi vrstvami. Rozšíření virtuálního počítače služby Key Vault poskytuje monitorování a automatickou aktualizaci zadaných certifikátů na virtuálních počítačích s privátním klíčem nebo bez tohoto privátního klíče v závislosti na případu použití. Pokud chcete použít rozšíření virtuálního počítače se službou Key Vault, přečtěte si téma Rozšíření virtuálního počítače služby Key Vault pro linux nebo rozšíření virtuálního počítače služby Key Vault pro Windows.

Key Vault může také ukládat klíče pro síťové protokoly, které nepoužívají certifikáty. Vlastní úlohy můžou vyžadovat skriptování rozšíření vlastních skriptů, které načte klíč ze služby Key Vault a uloží ho pro aplikace, které můžou používat. Aplikace můžou také použít spravovanou identitu virtuálního počítače k načtení tajných kódů přímo ze služby Key Vault.

Zabezpečení sítě

Skupiny zabezpečení sítě (NSG) filtrují provoz mezi prostředky ve virtuálních sítích Azure. Pravidla zabezpečení NSG povolují nebo zakazují síťový provoz do nebo z prostředků Azure na základě IP adres a portů. Skupiny zabezpečení sítě ve výchozím nastavení blokují příchozí provoz z internetu, ale umožňují odchozí připojení z virtuálních počítačů k internetu. Pokud chcete zabránit náhodnému odchozímu provozu, přidejte vlastní pravidlo s nejnižší možnou prioritou 4096 a zablokujte veškerý příchozí a odchozí provoz. Pak můžete přidat pravidla s vyšší prioritou, která povolí konkrétní provoz.

Skupiny zabezpečení sítě vytvářejí záznamy toku pro existující připojení a povolují nebo zakazují komunikaci na základě stavu připojení záznamu toku. Záznam toku umožňuje, aby skupina zabezpečení sítě byla stavová. Pokud například zadáte odchozí pravidlo zabezpečení na libovolnou adresu přes port 443, není nutné pro odpověď zadat také příchozí pravidlo zabezpečení. Příchozí pravidlo zabezpečení stačí zadat jenom v případě, že se komunikace inicializovala externě.

Většina služeb Azure umožňuje místo skupiny zabezpečení sítě používat značku služby virtuální sítě. Značka služby představuje skupinu předpon IP adres ze služby Azure a pomáhá minimalizovat složitost častých aktualizací pravidel zabezpečení sítě. Značka služby Azure Key Vault umožňuje virtuálnímu počítači načítat certifikáty, klíče a tajné kódy ze služby Azure Key Vault.

Dalším způsobem, jak řídit zabezpečení sítě, je směrování provozu virtuální sítě a vynucené tunelování. Azure automaticky vytvoří systémové trasy a přiřadí je ke každé podsíti ve virtuální síti. Systémové trasy nemůžete vytvářet ani odebírat, ale některé systémové trasy můžete přepsat vlastními trasami. Vlastní směrování umožňuje směrovat provoz přes síťové virtuální zařízení( NVA), jako je brána firewall nebo proxy server, nebo zahodit nežádoucí provoz, který má podobný vliv na blokování provozu se skupinou zabezpečení sítě.

Síťové virtuální zařízení, jako je Azure Firewall , můžete použít k povolení, blokování a kontrole síťového provozu. Azure Firewall je spravovaná služba firewall platformy s vysokou dostupností. Můžete také nasadit síťová virtuální zařízení třetích stran z Azure Marketplace. Pokud chcete zajistit vysokou dostupnost těchto síťových virtuálních zařízení, přečtěte si téma Nasazení vysoce dostupných síťových virtuálních zařízení.

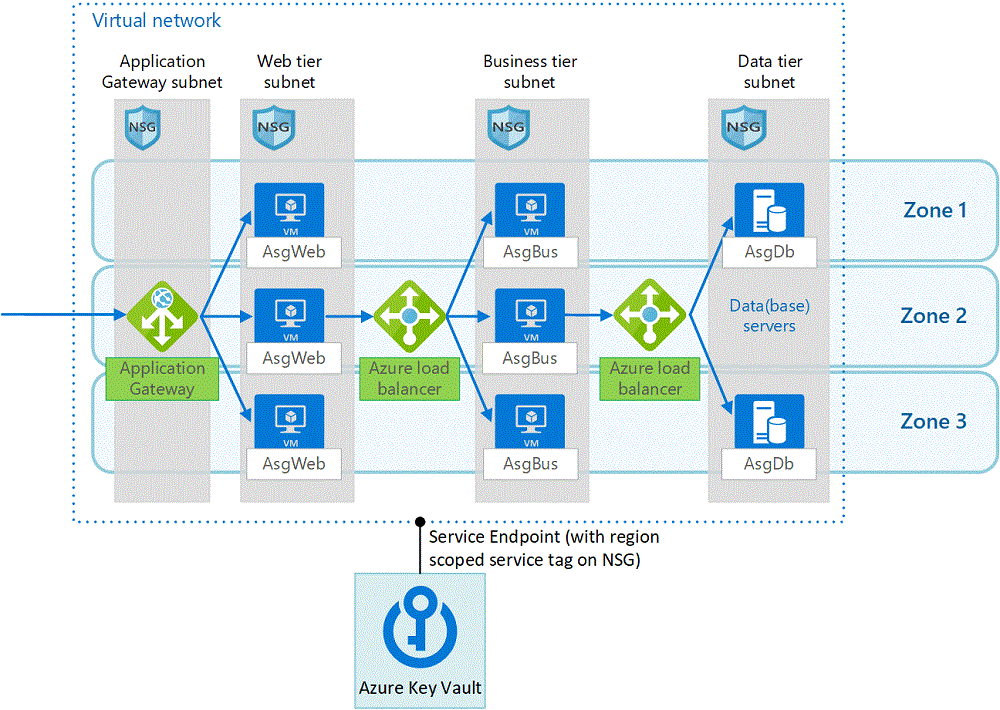

Skupiny zabezpečení aplikace

Pokud chcete filtrovat provoz mezi aplikačními vrstvami ve virtuální síti, použijte skupiny zabezpečení aplikací (ASG). Skupiny zabezpečení sítě umožňují nakonfigurovat zabezpečení sítě jako rozšíření struktury aplikace, která umožňuje seskupit virtuální počítače a definovat zásady zabezpečení sítě na základě skupin. Zásady zabezpečení můžete opakovaně používat ve velkém měřítku, aniž byste museli ručně udržovat explicitní IP adresy.

Vzhledem k tomu, že skupiny ASG se aplikují na síťové rozhraní místo podsítě, umožňují mikrosegmentaci. Můžete přesně určit, které virtuální počítače spolu můžou komunikovat, dokonce blokovat provoz mezi virtuálními počítači ve stejné úrovni a dají se snadno umístit virtuální počítač do karantény odebráním skupin ASG z daného virtuálního počítače.

Hybridní sítě

Hybridní architektury propojují místní sítě s veřejnými cloudy, jako je Azure. Existuje několik způsobů, jak připojit místní sítě k aplikacím běžícím v Azure:

- Veřejný koncový bod přes internet. K ochraně aplikace můžete spoléhat na identitu, zabezpečení na úrovni přenosu (HTTPS) a aplikační bránu, a to v kombinaci s bránou firewall. U vysoce citlivých úloh se ale nedoporučuje zveřejnění veřejného koncového bodu přes internet.

- Azure nebo brána VPN třetích stran. Místní síť můžete připojit k Azure pomocí brány Azure VPN Gateway. Provoz stále prochází přes internet, ale přes šifrovaný tunel, který používá protokol TLS. Bránu třetí strany můžete na virtuálním počítači spustit také v případě, že služba Azure VPN Gateway nepodporuje konkrétní požadavky.

- ExpressRoute. Připojení ExpressRoute používají privátní vyhrazené připojení prostřednictvím poskytovatele připojení třetí strany. Privátní připojení rozšiřuje vaši místní síť do Azure a poskytuje škálovatelnost a spolehlivou smlouvu o úrovni služeb (SLA).

- ExpressRoute s převzetím služeb při selhání sítě VPN Tato možnost používá ExpressRoute za normálních podmínek, ale převezme služby při selhání připojení VPN, pokud dojde ke ztrátě připojení v okruhu ExpressRoute, což poskytuje vyšší dostupnost.

- SÍŤ VPN přes ExpressRoute Tato možnost je nejlepší pro vysoce citlivé úlohy. ExpressRoute poskytuje privátní okruh se škálovatelností a spolehlivostí a síť VPN poskytuje další vrstvu ochrany, která ukončí šifrované připojení v konkrétní virtuální síti Azure.

Další pokyny k výběru mezi různými typy hybridního připojení najdete v tématu Volba řešení pro připojení místní sítě k Azure.

Nasazení DMZ

Připojení místní prostředí a prostředí Azure poskytují místním uživatelům přístup k aplikacím Azure. Hraniční síť nebo demilitarizovaná zóna (DMZ) poskytuje dodatečnou ochranu pro vysoce citlivé úlohy.

Architektura, jako je architektura v síti DMZ mezi Azure a místním datacentrem , nasadí všechny DMZ a aplikační služby ve stejné virtuální síti s pravidly NSG a uživatelsky definovanými trasami pro izolaci podsítí DMZ a aplikací. Tato architektura může zpřístupnit podsíť pro správu prostřednictvím veřejného internetu, aby bylo možné spravovat aplikace i v případě, že místní brána není dostupná. U vysoce citlivých úloh byste ale měli bránu vynechat jenom ve scénáři rozbitého skla. Lepším řešením je použít Azure Bastion, který umožňuje přístup přímo z webu Azure Portal a zároveň omezit vystavení veřejných IP adres.

Přístup k virtuálním počítačům podle potřeby (JIT) můžete použít také pro vzdálenou správu a zároveň omezit vystavení veřejných IP adres. S přístupem k virtuálním počítačům JIT blokuje skupina zabezpečení sítě ve výchozím nastavení porty pro vzdálenou správu, jako je protokol RDP (Remote Desktop Protocol) a secure shell (SSH ). Na vyžádání povolí přístup k virtuálnímu počítači JIT jenom pro zadané časové období a potenciálně pro konkrétní IP adresu nebo rozsah. Přístup JIT funguje také pro virtuální počítače, které mají jenom privátní IP adresy. Azure Bastion můžete použít k blokování provozu na virtuální počítač, dokud nebude povolený přístup k virtuálnímu počítači JIT.

Pokud chcete nasadit více aplikací, můžete použít hvězdicovou síťovou topologii v Azure s DMZ ve virtuální síti centra a aplikacemi v paprskových virtuálních sítích. Virtuální síť centra může obsahovat bránu VPN nebo ExpressRoute, síťové virtuální zařízení brány firewall, hostitele pro správu, infrastrukturu identit a další sdílené služby. Paprskové virtuální sítě jsou připojené k centru pomocí partnerského vztahu virtuálních sítí. Virtuální síť Azure neumožňuje průchodné směrování přes centrum z jednoho paprsku do druhého. Paprskový provoz je možný jenom přes zařízení brány firewall v centru. Tato architektura efektivně izoluje aplikace od sebe.

Nasazení ve více oblastech

Provozní kontinuita a zotavení po havárii můžou vyžadovat nasazení aplikace napříč několika oblastmi Azure, což může mít vliv na rezidenci a zabezpečení dat. Referenční architekturu pro nasazení ve více oblastech najdete v tématu Spuštění N-vrstvé aplikace ve více oblastech Azure pro zajištění vysoké dostupnosti.

Páry oblastí

Zeměpisná oblast Azure je definovaná oblast světa, která obsahuje alespoň jednu oblast Azure, každou s jedním nebo více datovými centry. Každá oblast Azure je spárovaná s jinou oblastí ve stejné zeměpisné oblasti v páru oblastí. Regionální páry se současně neaktualizují a pokud dojde k havárii obou oblastí, jedna z oblastí má prioritu, aby se nejprve vrátila do online režimu. V případě provozní kontinuity byste měli nasadit vysoce citlivé aplikace alespoň do párů oblastí, pokud nasadíte ve více oblastech.

Další podrobnosti najdete v tématu Provozní kontinuita a zotavení po havárii (BCDR): Spárované oblasti Azure. Dokument white paper Probere rezidenci dat a zabezpečení kompatibilní s Azure a popisuje rezidenci dat a co dělat pro splnění požadavků na rezidenci dat.

Replikace mezi oblastmi

V architekturách IaaS zodpovídá replikace dat mezi oblastmi za aplikaci. Nejběžnější scénář replikace používá technologie replikace databáze integrované do produktu databázového serveru, jako jsou skupiny dostupnosti AlwaysOn SYSTÉMU SQL Server, Oracle Data Guard nebo MySQL Replication.

Nastavení replikace mezi databázovými servery IaaS není jednoduché a je potřeba vzít v úvahu požadavky na provozní kontinuitu. Databázové služby Azure, jako je Azure SQL Database, Azure Database for MySQL a Azure Cosmos DB , usnadňují replikaci mezi oblastmi, ale nemusí splňovat požadavky na zabezpečení pro vysoce citlivé úlohy.

Další informace a pokyny pro nasazení SQL Serveru a Oracle pro více oblastí najdete v tématech:

- Konfigurace skupiny dostupnosti na virtuálních počítačích Azure s SQL Serverem v různých oblastech

- Zotavení po havárii pro databázi Oracle Database 12c v prostředí Azure

Partnerský vztah mezi oblastmi

Zabezpečenou komunikaci mezi virtuálními sítěmi v různých oblastech můžete povolit pomocí globálního partnerského vztahu virtuálních sítí. Globální partnerský vztah funguje stejně jako partnerský vztah v rámci oblastí. Provoz mezi oblastmi prochází přes páteřní síť Microsoftu, neprochází internetem a je izolovaný od jiného provozu. Pro větší zabezpečení můžete nasadit síťová virtuální zařízení VPN v obou oblastech a použít trasy definované uživatelem k vynucení provozu mezi oblastmi přes síťové virtuální zařízení, podobně jako nasazení DMZ.

Směrování provozu s podporou převzetí služeb při selhání

S veřejnými koncovými body můžete pomocí Traffic Manageru nebo Služby Azure Front Door směrovat provoz do aktivní oblasti nebo nejbližší oblasti v konfiguraci převzetí služeb při selhání aktivní-aktivní . Traffic Manager i Azure Front Door ale vyžadují, aby veřejné koncové body monitorovaly dostupnost a jejich odpovídající položky DNS jsou veřejné. U vysoce citlivých úloh je alternativním řešením nasazení DNS místně a změna položek na aktivní oblast pro převzetí služeb při selhání.

Správa a zásady správného řízení

Zabezpečení vysoce citlivých aplikací IaaS vyžaduje víc než jen nasazení správných architektur a implementaci pravidel zabezpečení sítě. Vzhledem k tomu, že se cloudová prostředí snadno mění, je obzvláště důležité zajistit, aby změny mohly být provedeny pouze s určitými oprávněními a v rámci hranic zásad zabezpečení. Například musíte zabránit tomu, aby objekt actor se zlými úmysly mohl změnit pravidlo zabezpečení sítě tak, aby umožňoval provoz z internetu.

K nasazení úloh v Azure potřebujete jeden nebo více účtů pro správu. Zabezpečení účtů pro správu je důležité pro zabezpečení vašich úloh. Další informace najdete v tématu Zabezpečení privilegovaného přístupu pro hybridní a cloudová nasazení v Microsoft Entra ID.

Prostředky v podsíti pro správu použijte k udělení přístupu k vrstvě aplikace jenom lidem, kteří potřebují tuto vrstvu spravovat. Můžete například použít Microsoft Identity Manager s ID Microsoft Entra. V případě scénářů nativních pro cloud je však upřednostňovaná služba Microsoft Entra Privileged Identity Management (PIM).

Existuje několik dalších způsobů, jak řídit role a zásady Azure:

- Řízení přístupu na základě role v Azure (Azure RBAC) pro prostředky Azure umožňuje přiřadit uživatelům předdefinované nebo vlastní role, aby měli jenom potřebná oprávnění. Azure RBAC můžete kombinovat s PIM a implementovat auditovaný pracovní postup schvalování, který zvýší oprávnění po omezenou dobu.

- Zásady vynucují firemní pravidla, standardy a smlouvy SLA. Azure Policy je služba Azure, která vytváří, přiřazuje a spravuje zásady a vyhodnocuje vaše prostředky pro dodržování zásad.

- Azure Blueprints kombinuje přiřazení rolí, přiřazení zásad a šablony nasazení k definování sady replikovatelných prostředků Azure, které implementují a dodržují standardy, vzory a požadavky organizace. Podrobné plány představují deklarativní způsob orchestrace nasazení šablon prostředků a dalších artefaktů. Podrobné plány můžete vytvářet sami nebo můžete využít existující podrobné plány. Například podrobný plán ISO 27001 Sdílené služby nasadí centrum sdílených služeb, které můžete upravit a rozšířit na požadavky vaší organizace.

Sledování

Microsoft Defender for Cloud poskytuje monitorování a výstrahy, které vám pomůžou udržovat zabezpečení vašeho prostředí. Bezplatná služba automaticky kontroluje ohrožení zabezpečení, jako jsou chybějící opravy operačního systému, chybná konfigurace zabezpečení a základní zabezpečení sítě. Placená verze Standard poskytuje další funkce, jako jsou analýzy chování, adaptivní posílení zabezpečení sítě a přístup k virtuálním počítačům JIT. Úplný seznam funkcí najdete v tématu Pokrytí funkcí pro počítače. Defender for Cloud také poskytuje ochranu před hrozbami pro další prostředky, jako je Azure Key Vault.

Azure Monitor můžete použít k dalšímu monitorování a analýze. Pokud chcete monitorovat identitu a přístup, můžete směrovat protokoly aktivit Microsoft Entra do služby Azure Monitor. Můžete také monitorovat virtuální počítače, sítě a Službu Azure Firewall a analyzovat importované protokoly s výkonnými možnostmi dotazování na protokoly. Azure Monitor můžete integrovat se službou Security Information and Event Manager (SIEM), což může být SIEM třetí strany nebo Microsoft Sentinel.

Související prostředky

- Další informace o n-vrstvých architekturách najdete v tématu n-vrstvá aplikace v Azure s Apache Cassandra.

- Kompletní kurz použití rozšíření virtuálního počítače azure Key Vault najdete v tématu Zabezpečení webového serveru na virtuálním počítači s Windows v Azure pomocí certifikátů SSL uložených ve službě Key Vault.

- Další informace o službě Azure Disk Encryption najdete v tématu Azure Disk Encryption pro virtuální počítače s Linuxem nebo Azure Disk Encryption pro virtuální počítače s Windows.

- Další informace o zabezpečení sítě Azure najdete v přehledu zabezpečení sítě Azure.