Zabezpečení v Microsoft Cloud Adoption Framework pro Azure

Stejně jako přechod na cloud je zabezpečení cloudu průběžnou cestou přírůstkového pokroku a vyspělosti, nikoli statickým cílem.

Představte si koncový stav zabezpečení

Cesta bez cíle je pouhé bloudění. Tento přístup může nakonec vést k osvětě, ale obchodní cíle a omezení často vyžadují zaměření na cíle a klíčové výsledky.

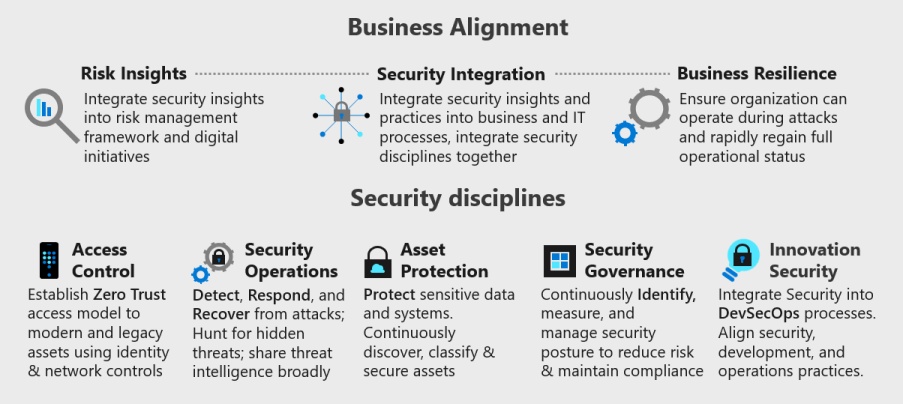

Metodologie zabezpečení poskytuje vizi úplného koncového stavu, který vede ke zlepšování vašeho programu zabezpečení v průběhu času. Následující vizuál mapuje klíčové způsoby integrace zabezpečení s větší organizací a ukazuje disciplíny v rámci zabezpečení.

Touto cestou zabezpečení se řídí Cloud Adoption Framework tím, že poskytuje jasné informace o procesech, osvědčených postupech, modelech a prostředích. Tyto pokyny vycházejí ze získaných poznatků a zkušeností skutečných zákazníků, cesty Microsoftu k zabezpečení a spolupráce s organizacemi, jako jsou NIST, The Open Group a Center for Internet Security (CIS).

Následující video ukazuje, jak metodologie zabezpečení pomáhá při vylepšování zabezpečení v průběhu času.

Mapování na koncepty, architektury a standardy

Zabezpečení je samostatná disciplína organizace a atribut, který je integrovaný nebo překrývající se v jiných disciplínách. Je obtížné přesně definovat a podrobně mapovat. Odvětví zabezpečení používá k provozu, zachytávání rizik a plánování kontrolních mechanismů různé architektury. Disciplíny v metodologii zabezpečení CAF souvisejí s dalšími koncepty zabezpečení a pokyny následujícími způsoby:

nulová důvěra (Zero Trust): Microsoft se domnívá, že všechny disciplíny zabezpečení by se měly řídit principy nulová důvěra (Zero Trust), mezi které patří předpoklady porušení zabezpečení, explicitní ověření a použití nejnižší úrovně oprávnění. Tyto zásady jsou základem každé řádné strategie zabezpečení a musí být vyváženy s cíli pro podporu podnikání . První a nejviditelnější část nulová důvěra (Zero Trust) je v řízení přístupu, takže je zvýrazněná v popisu disciplíny zabezpečení řízení přístupu.

Otevřená skupina: Tyto disciplíny zabezpečení se úzce mapují na nulová důvěra (Zero Trust) komponenty v dokumentu white paper o základních principech publikovaném společností The Open Group, kde se Microsoft aktivně účastní. Významnou výjimkou je, že Microsoft zvýšil disciplínu v oblasti zabezpečení inovací tak, aby byl DevSecOps elementem nejvyšší úrovně, protože tato disciplína je pro mnoho organizací nová, důležitá a transformativní.

Rámec kybernetické bezpečnosti NIST: Pro organizace, které používají rámec pro kybernetickou bezpečnost NIST, jsme zvýraznili tučný text, kde se architektura nejvíce mapuje. Moderní řízení přístupu a DevSecOps se mapují v širokém měřítku na celé spektrum architektury, takže se tyto položky nezaznamenává jednotlivě.

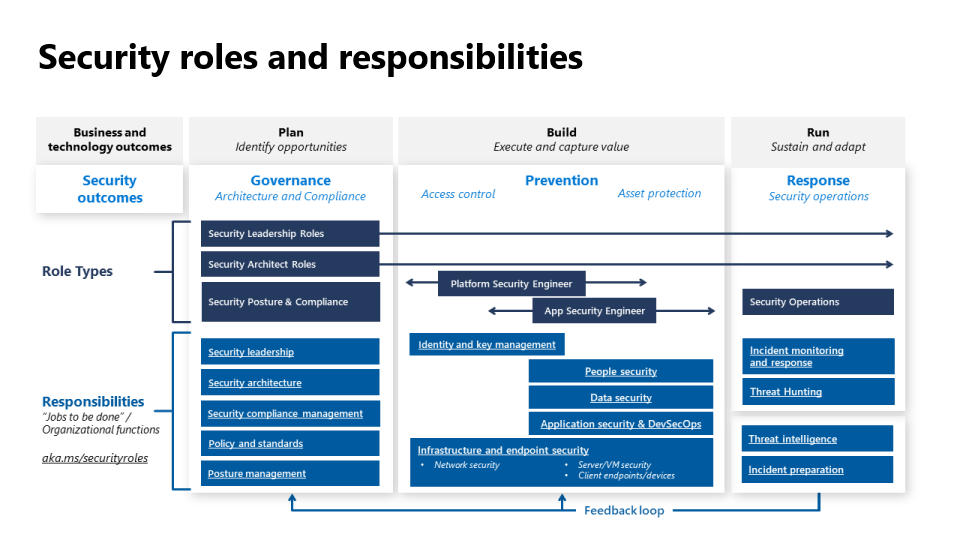

Mapování na role a zodpovědnosti

Následující diagram shrnuje role a odpovědnosti v programu zabezpečení.

Další informace najdete v tématu Funkce zabezpečení cloudu.

Transformace zabezpečení

Když organizace osvojují cloud, rychle zjišťují, že statické procesy zabezpečení nedokážou držet krok se změnami v cloudových platformách, prostředím hrozeb a vývojem technologií zabezpečení. Zabezpečení se musí posunout k neustále se vyvíjejícímu přístupu, aby odpovídalo tempu této změny. Transformuje kulturu organizace a každodenní procesy v celé organizaci.

Tato metodologie řídí integraci zabezpečení s obchodními procesy a technickými disciplínami zabezpečení. Tyto procesy a disciplíny umožňují smysluplný a udržitelný pokrok na vaší cestě k zabezpečení, aby se snížila organizační rizika. Jen málo organizací dokáže zdokonalit všechny tyto postupy najednou, ale všechny organizace by měly postupně zralý každý proces a disciplínu.

Změnit ovladače

Organizace zabezpečení prožívají dva typy hlavních transformací současně.

- Zabezpečení jako obchodní riziko: Zabezpečení se dostalo do sféry řízení obchodních rizik z čistě technické disciplíny zaměřené na kvalitu. Zabezpečení se řídí dvěma silami:

- Digitální transformace: Digitální stopa neustále zvyšuje potenciální prostor pro útoky na organizaci.

- Prostředí hrozeb: Zvýšení objemu útoků a sofistikovanosti, které jsou podporovány průmyslovou ekonomikou útoku se specializovanými dovednostmi a nepřetržitou komoditizací útočných nástrojů a technik.

- Změna platformy: Zabezpečení se potýká se změnou technické platformy na cloud. Tento posun je v měřítku továren, které přejdou od provozování vlastních elektrických generátorů k zapojení do elektrické sítě. I když bezpečnostní týmy mají často správné základní dovednosti, jsou zahlcené změnami téměř všech procesů a technologií, které každý den používají.

- Posun v očekávání: V minulém desetiletí digitální inovace předefinovaly celá odvětví. Obchodní flexibilita, zejména agilita související s digitální transformací, může organizaci rychle sesadit jako vedoucí na trhu. Ztráta důvěry spotřebitelů může mít na firmu podobný dopad. Kdysi bylo přijatelné, aby zabezpečení začalo "ne" blokovat projekt a chránit organizaci. Nyní je nutné přijmout digitální transformaci a změnit model zapojení na "promluvme si o tom, jak zůstat v bezpečí, zatímco vy děláte to, co je potřeba, abyste zůstali relevantní".

Průvodce trvalou transformací

Transformace způsobu, jakým obchodní a technické týmy pohlíží na zabezpečení, vyžaduje sladění zabezpečení s prioritami, procesy a riziky. Mezi klíčové oblasti, které podnětují úspěch, patří:

- Kultury: Kultura bezpečnosti musí být zaměřena na bezpečné plnění obchodního poslání, nikoli na jeho překážku. Zabezpečení se musí stát normalizovanou součástí kultury organizace. Internet, na kterém firma působí, je otevřený a umožňuje nežádoucím uživatelům kdykoli se pokusit o útok. Tento kulturní posun vyžaduje vylepšené procesy, partnerství a průběžnou podporu vedení na všech úrovních, aby bylo možné komunikovat změny, modelovat chování a posílit posun.

- Vlastnictví rizika: Odpovědnost za bezpečnostní rizika by měla být přiřazena stejným rolím, které vlastní všechna ostatní rizika. Tato odpovědnost uvolní zabezpečení a bude důvěryhodným poradcem a odborníkem na danou problematiku, nikoli obětním beránkem. Zabezpečení by mělo být zodpovědné za spolehlivá a vyvážená doporučení, která se komunikují v jazyce těchto vedoucích pracovníků, ale neměla by být zodpovědná za rozhodnutí, která nevlastní.

- Talent v oblasti zabezpečení: Talent v oblasti zabezpečení je v chronickém nedostatku a organizace by měly plánovat, jak nejlépe rozvíjet a distribuovat znalosti a dovednosti v oblasti zabezpečení. Kromě rozrůstání týmů zabezpečení přímo se sadami technických dovedností zabezpečení se vyspělé bezpečnostní týmy zaměřují na:

- Růst sad dovedností a znalostí v oblasti zabezpečení v rámci stávajících týmů v IT a v rámci firmy Tyto dovednosti jsou obzvláště důležité pro týmy DevOps s přístupem DevSecOps. Tyto dovednosti můžou mít mnoho podob, například bezpečnostní helpdesk, identifikaci a školení šampionů v rámci komunity nebo programy pro výměnu pracovních míst.

- Nábor různorodých dovedností do bezpečnostních týmů, které přinášejí nové perspektivy a rámce pro problémy (jako je obchod, lidská psychologie nebo ekonomika) a budování lepších vztahů v rámci organizace.

Obchodní rovnováha

Kvůli těmto posunům by se měl váš program přechodu na cloud zaměřit hlavně na obchodní sladění ve třech kategoriích:

- Přehledy rizik: Srovnejte a integrujte přehledy zabezpečení a rizikové signály nebo zdroje do obchodních iniciativ. Zajistěte, aby opakovatelné procesy poučily týmy o používání těchto přehledů a aby týmy zodpovídaly za vylepšení.

- Integrace zabezpečení: Integrujte znalosti, dovednosti a přehledy o zabezpečení do každodenního provozu obchodního a IT prostředí. Začleňte opakovatelné procesy a hluboké partnerství na všech úrovních organizace.

- Provozní odolnost: Pokračováním operací během útoku (i v případě sníženého výkonu) zajistíte odolnost organizace. Organizace by se měla rychle vrátit k plnému provozu.

Obory zabezpečení

Tato transformace ovlivňuje každou disciplínu zabezpečení odlišně. Každá z těchto disciplín je důležitá a vyžaduje investice. Následující disciplíny jsou seřazené (zhruba) podle toho, které z nich mají při přechodu na cloud nejbližší příležitosti k rychlému vítězství:

- Řízení přístupu: Použití sítě a identity vytváří hranice přístupu a segmentaci, aby se snížila frekvence a dosah porušení zabezpečení.

- Operace zabezpečení: Monitorujte provoz IT, abyste mohli detekovat porušení zabezpečení, reagovat na něj a zotavit se z něj. Pomocí těchto dat můžete průběžně snižovat riziko porušení zabezpečení.

- Ochrana prostředků: Maximalizujte ochranu prostředků, jako jsou infrastruktura, zařízení, data, aplikace, sítě a identity, a minimalizujte tak riziko pro celkové prostředí.

- Zásady správného řízení zabezpečení: Rozhodnutí v přenesené pravomoci urychlují inovace a zavádějí nová rizika. Monitorujte rozhodnutí, konfigurace a data, abyste mohli řídit rozhodnutí přijatá v rámci celého prostředí a v rámci úloh v rámci portfolia.

- Zabezpečení inovací: Vzhledem k tomu, že organizace přijímá modely DevOps, aby zrychlila tempo inovací, musí se zabezpečení stát nedílnou součástí procesu DevSecOps. Přímo do tohoto vysokorychlostního cyklu můžete integrovat odborné znalosti a prostředky týkající se zabezpečení. Tento proces zahrnuje přesun některých rozhodnutí z centralizovaných týmů za účelem posílení týmů zaměřených na úlohy.

Základní principy

Aktivity zabezpečení by měly být sladěné s a formovány dvojím zaměřením na:

- Obchodní povolení: Sladit obchodní cíl a rámec rizik organizace.

- Bezpečnostní záruky: Zaměřte se na uplatňování zásad nulová důvěra (Zero Trust), kterými jsou:

- Předpokládejme porušení zabezpečení: Při návrhu zabezpečení pro součást nebo systém snižte riziko rozšíření přístupu útočníkem tím, že budete předpokládat, že dojde k ohrožení jiných prostředků v organizaci.

- Explicitní ověření: Explicitně ověřte vztah důvěryhodnosti použitím všech dostupných datových bodů, místo abyste vztah důvěryhodnosti předpokládali. Například při řízení přístupu ověřte identitu uživatele, umístění, stav zařízení, službu nebo úlohu, klasifikaci dat a anomálie, místo toho, abyste povolili přístup z implicitně důvěryhodné interní sítě.

- Přístup s nejnižšími oprávněními: Omezte riziko ohroženého uživatele nebo prostředku tím, že poskytnete přístup za běhu a dostatečný přístup (JIT/JEA), adaptivní zásady založené na rizicích a ochranu dat, které vám pomůžou zabezpečit data a produktivitu.

Další kroky

Metodologie zabezpečení je součástí komplexní sady pokynů k zabezpečení, které zahrnují:

- Azure Well-Architected Framework: Pokyny k zabezpečení úloh v Azure.

- Návrh architektury zabezpečení: Cesta našich architektur zabezpečení na úrovni implementace. Projděte si architektury zabezpečení.

- Srovnávací testy zabezpečení Azure: Doporučené osvědčené postupy a kontrolní mechanismy pro zabezpečení Azure

- Cílová zóna na podnikové úrovni: Referenční architektura a implementace Azure s integrovaným zabezpečením

- 10 nejlepších osvědčených postupů zabezpečení pro Azure: Nejlepší osvědčené postupy zabezpečení Azure, které Microsoft doporučuje na základě zkušeností získaných napříč zákazníky a našimi vlastními prostředími.

- Architektury kybernetické bezpečnosti Microsoftu: Diagramy popisují, jak se možnosti zabezpečení Microsoftu integrují s platformami Microsoftu a platformami třetích stran.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro