Ochrana majetku

Prostředky zahrnují fyzické a virtuální položky, jako jsou přenosné počítače, databáze, soubory a účty virtuálního úložiště. Zabezpečení důležitých obchodních prostředků často závisí na zabezpečení základních systémů, jako jsou úložiště, data, zařízení koncových bodů a komponenty aplikací. Nejcennějšími technickými prostředky jsou obvykle data a dostupnost aplikací, jako jsou firemní weby, výrobní linky a komunikace.

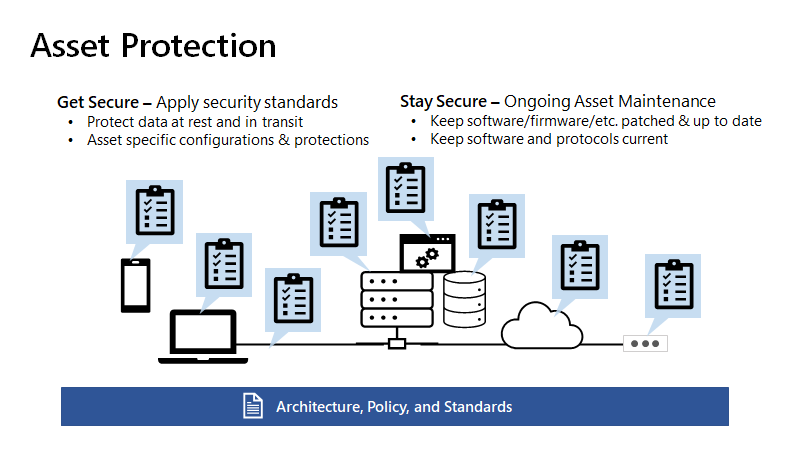

Ochrana prostředků implementuje ovládací prvky pro podporu architektury zabezpečení, standardů a zásad. Každý typ prostředku a požadavky na zabezpečení jsou jedinečné. Standardy zabezpečení pro jakýkoli typ prostředku by se měly konzistentně uplatňovat na všechny instance.

Ochrana prostředků se zaměřuje na konzistentní provádění napříč všemi typy řízení. Preventivní, detektivové a další jsou v souladu se zásadami, standardy a architekturou.

Ochrana majetku funguje jako technický odborník na majetek. Pracuje s dalšími disciplínami, jako jsou zásady správného řízení, architektura, operace zabezpečení a týmy úloh. Ochrana prostředků zajišťuje, že zásady a standardy jsou proveditelné, a umožňuje implementaci kontrolních mechanismů na podporu zásad a standardů. Ochrana prostředků poskytuje zpětnou vazbu pro neustálé zlepšování.

Poznámka

Ochranu prostředků obvykle implementují provozní týmy IT, které spravují prostředky, a jsou doplněné odbornými znalostmi v týmu zabezpečení. Další informace najdete v tématu Návrh ovládacích prvků jako týmu.

Aktéři hrozeb jsou trvalí a hledají slabá místa, která jsou výsledkem nedostatků v uplatňování standardů a zásad. Útočníci můžou přímo cílit na důležitá obchodní data nebo aplikaci. Můžou také cílit na infrastrukturu, která jim uděluje přístup k důležitým obchodním datům a aplikacím. Řízení přístupu se zaměřuje na správu autorizovaného přístupu k prostředkům. Adresy ochrany prostředků ve všech ostatních potenciálních mimosměsních způsobech, jak získat přístup k prostředkům nebo jejich kontrolu. Tyto dvě disciplíny se vzájemně doplňují a měly by být navrženy společně tak, aby vyhovovaly vaší architektuře, zásadám a standardům. Další informace najdete v tématu Řízení přístupu.

Podívejte se na následující video, ve které se dozvíte o historii ochrany prostředků a o tom, jak zajistit zabezpečení starých i nových prostředků.

Zabezpečení

Zajištění zabezpečení se zaměřuje na zvýšení úrovně prostředků tak, aby vyhovovaly aktuálním standardům zabezpečení, zásadám a architektuře vaší organizace. Existují dva typy aktivit:

- Brownfield: Dovybavuje stávající standardy zabezpečení a kontroly u stávajících prostředků. Organizace můžou navrhovat a provozovat IT prostředí s nízkou prioritou zabezpečení. Tento přístup vytváří "technický dluh": slabé konfigurace zabezpečení, neupgradovaný software, nešifrovaná komunikace nebo úložiště, starší verze softwaru a protokolů a další. Převeďte své bezpečnostní prvky na aktuální přístup. Toto vylepšení je nezbytné ke zmírnění rizika, protože útočníci neustále zlepšují svou schopnost tyto příležitosti využívat.

- Greenfield: Ujistěte se, že jsou nové prostředky a nové typy prostředků nakonfigurované podle standardů. Tento proces je důležitý, aby se zabránilo neustálému vytváření okamžitých starších verzí nebo brownfieldů nebo systémů, které nevyhovují aktuálním standardům. Tento technický dluh bude muset být vyřešen později s vyššími náklady, což vede ke zvýšené rizikové expozici, dokud nebude dokončeno.

Z finančního časového časového limitu získáte obvykle bezpečné mapy na dynamiku kapitálových výdajů (CAPEX). Rozpočet na zelené louce pro zabezpečení by měl být mapován co nejblíže k vytvoření prostředku s rezervovaným procentem rozpočtu na zabezpečení pro každý nový softwarový projekt, hlavní upgrade softwaru nebo celkovou iniciativu přechodu na cloud. Mnoho organizací si na zabezpečení vyhradí přibližně 10 procent rozpočtu. Rozpočet brownfieldu je obvykle speciální projekt financovaný tak, aby bezpečnostní kontroly byly v souladu s aktuálními standardy a dodržováním předpisů.

Zůstaňte v bezpečí

Všechno se časem degraduje. Fyzické položky se opotřebovávají. Prostředí se mění kolem virtuálních položek, jako je software, bezpečnostní prvky a zabezpečení. Nemusí už splňovat měnící se požadavky. K těmto směnám dnes dochází rychle kvůli následujícím rychlým změnám:

- Obchodní požadavky řízené digitální transformací.

- Požadavky na technologie řízené rychlým vývojem cloudové platformy a vydáváním funkcí.

- Požadavky na zabezpečení řízené inovacemi útočníků a rychlým vývojem nativních funkcí zabezpečení cloudu.

Tato dynamika ovlivňuje všechny části zabezpečení, včetně operací zabezpečení, řízení přístupu a zejména DevSecOps v oblasti zabezpečení inovací.

Zabezpečení zahrnuje mnoho prvků. Zaměřte se na tyto dvě konkrétní oblasti ochrany majetku:

- Průběžné zlepšování cloudu: Využijte neustálé zlepšování funkcí zabezpečení, které cloud přináší. Například mnoho služeb v Azure, jako je Azure Storage a Azure SQL Database, přidalo v průběhu času funkce zabezpečení pro ochranu před útočníky.

- Konec životnosti softwaru: Veškerý software, včetně operačních systémů, dosáhne vždy konce životnosti, když už nejsou poskytovány aktualizace zabezpečení. Tato situace může vystavit důležitá obchodní data a aplikace levným a snadným útokům. I když software jako služba (SaaS) a cloudovou infrastrukturu a platformy udržuje poskytovatel cloudu, podniky často mají značné množství softwaru, který instalují, vytváří a musí udržovat.

Naplánujte upgrade nebo vyřazení softwaru s ukončenou životností. Investice do stavu zabezpečení snižuje riziko závažného incidentu zabezpečení. Zůstat v bezpečí je součástí dynamiky provozních výdajů (OPEX) pravidelných průběžných investic.

Dilema opravy

Pro vedoucí pracovníky je důležité, aby podporovali své vedoucí pracovníky v oblasti IT a zabezpečení a týmy. Provozování složitého softwaru v nepřátelském prostředí má inherentní riziko. Vedoucí pracovníci v oblasti zabezpečení a IT neustále činí obtížná rozhodnutí ohledně provozního a bezpečnostního rizika.

- Provozní riziko: Změna softwaru, na kterém systém běží, by mohla narušit obchodní procesy. Tyto změny mají vliv na předpoklady provedené při přizpůsobení systému pro organizaci. Tato skutečnost vytváří tlak na to, aby se zabránilo změně systému.

- Bezpečnostní riziko: Útok přináší obchodní riziko výpadku. Útočníci analyzují každou hlavní aktualizaci zabezpečení při vydání. Za 24 až 48 hodin můžou vyvinout funkční zneužití, aby mohli napadnout organizace, které aktualizaci zabezpečení nepoužily.

Vaše organizace může mít toto dilema často kvůli pokračujícím změnám technologií a vývoji techniky útoku. Vedoucí pracovníci firmy si musí uvědomit riziko provozování firmy pomocí složitého softwaru. Podpora aktualizace obchodních procesů, jako jsou například tyto příklady:

- Integrace údržby softwaru do obchodních provozních předpokladů, plánu, prognózování a dalších obchodních procesů

- Investice do architektur , které usnadňují údržbu a snižují dopad na obchodní provoz. Tento přístup může zahrnovat aktualizaci stávajících architektur nebo přechod na nové architektury migrací na cloudové služby nebo architekturu orientovanou na služby.

Bez podpory vedení podniku jsou vedoucí pracovníci zabezpečení a IT odvrácení od podpory důležitých obchodních cílů. Musí neustále řídit politiku bez výhry.

Izolace sítě

Izolace sítě může být platnou možností pro ochranu starších prostředků, které už nelze zabezpečit, ale nelze je okamžitě vyřadit. K tomuto scénáři obvykle dochází u operačních systémů a aplikací s ukončenou životností. Je to běžné v prostředích provozních technologií (OT) a starších systémech.

Samotná izolace je považována za řízení přístupu, i když prostředky, které nelze zabezpečit, jsou identifikovány jako součást ochrany prostředků. Další informace najdete v tématu Vyhněte se bráně firewall a zapomeňte.

Některé systémy na konci životnosti je obtížné odpojit a zcela izolovat. Nedoporučujeme nechávat tyto nezabezpečené systémy plně připojené k produkční síti. Tato konfigurace může útočníkům umožnit ohrozit systém a získat přístup k prostředkům v organizaci.

Nikdy není levné ani snadné upgradovat nebo nahradit počítačovou technologii, která funguje dobře už deset let nebo déle. K jeho funkcím může být k dispozici omezená dokumentace. Potenciální obchodní dopad ztráty kontroly nad několika důležitými obchodními prostředky často překračuje náklady na upgrade nebo výměnu. U těchto prostředků, které nelze izolovat, organizace často zjišťují, že modernizace úloh pomocí cloudových technologií a analýz může vytvořit novou obchodní hodnotu, která může vyrovnát nebo ospravedlnit náklady na upgrade nebo nahrazení.

Zůstat v bezpečí je ve světě, který se neustále mění, náročné. Je důležité neustále rozhodovat, jaké prostředky se mají modernizovat a co nejlépe zabezpečit. K vyhodnocení použijte obchodní rizika a obchodní priority.

Začínáme

Pokud chcete začít s ochranou prostředků, doporučujeme, aby organizace provedly následující kroky.

Nejprve se zaměřte na dobře známé prostředky: Zamyslete se nad virtuálními počítači, sítěmi a identitami v cloudu, které už tým zná. Tato technika umožňuje dosáhnout okamžitého pokroku a často se snadněji spravuje a zabezpečuje pomocí nativních cloudových nástrojů, jako je Microsoft Defender pro cloud.

Začněte se standardními hodnotami pro dodavatele nebo obory: Spusťte konfiguraci zabezpečení pomocí dobře známého a osvědčeného řešení, například:

- Standardní hodnoty zabezpečení ve srovnávacím testu zabezpečení Azure Microsoft poskytuje pokyny ke konfiguraci zabezpečení přizpůsobené jednotlivým službám Azure. Tyto standardní hodnoty aplikují srovnávací testy zabezpečení Azure na jedinečné atributy každé služby. Tento přístup umožňuje bezpečnostním týmům zabezpečit každou službu a podle potřeby upřesnit konfigurace. Další informace najdete v tématu Standardní hodnoty zabezpečení pro Azure.

- Standardní hodnoty zabezpečení od Microsoftu. Microsoft poskytuje pokyny ke konfiguraci zabezpečení pro běžně používané technologie, včetně Windows, Microsoft Office a Microsoft Edge. Další informace najdete v tématu Standardní hodnoty zabezpečení od Microsoftu. Microsoft-security-baselines) pro další informace

- Srovnávací testy CIS. Center for Internet Security (CIS) poskytuje specifické pokyny ke konfiguraci pro mnoho produktů a dodavatelů. Další informace najdete v tématu Srovnávací testy CIS.

Klíčové informace

Tyto klíčové prvky vám pomůžou při procesu ochrany prostředků:

Zodpovědné a zodpovědné týmy

Odpovědnost za zabezpečení by měl vždy nést konečný vlastník prostředku ve firmě, která vlastní všechna ostatní rizika a výhody. Bezpečnostní týmy a odborníci na danou problematiku jsou souhrnně odpovědní za poskytování rad odpovědnému vlastníkovi ohledně rizik, jakéhokoli zmírnění rizik a provádění skutečné implementace.

Odpovědnost za ochranu prostředků můžou plnit it operace, které spravují prostředky v rámci celého podniku, týmy DevOps a DevSecOps zodpovědné za prostředky svých úloh nebo týmy zabezpečení, které pracují s týmy IT nebo DevOps a DevSecOps.

Když organizace přecházejí do cloudu, můžou se mnohé z těchto zodpovědností přenést na poskytovatele cloudu, například aktualizace firmwaru a řešení virtualizace nebo jednodušší kontrola konfigurace zabezpečení a náprava.

Další informace o modelu sdílené odpovědnosti najdete v tématu Sdílená odpovědnost v cloudu.

Elasticita cloudu

Na rozdíl od místních prostředků můžou cloudové prostředky existovat jen krátce. Podle potřeby můžou úlohy vytvořit více instancí serverů, Azure Functions a dalších prostředků, aby mohly provádět určitou práci. Azure pak prostředky odebere. K tomuto scénáři může dojít během měsíců, ale někdy během několika minut nebo hodin. Tuto možnost vezměte v úvahu pro vaše procesy ochrany majetku a měření.

Elasticita cloudu vyžaduje úpravu mnoha procesů. Zlepšuje viditelnost díky inventáři na vyžádání místo statických sestav. Elasticita cloudu také zlepšuje vaši schopnost opravovat problémy. Například vytvoření nového virtuálního počítače z bezpečnostních důvodů může proběhnout rychle.

Správa výjimek

Jakmile určíte osvědčený postup pro prostředek, použijte ho konzistentně u všech instancí prostředku. Možná budete muset udělat dočasné výjimky, ale spravovat výjimky s konkrétními daty vypršení platnosti. Ujistěte se, že dočasné výjimky nejsou trvalými obchodními riziky.

Problémy s měřením hodnoty

Obchodní hodnotu ochrany majetku může být obtížné změřit. Dopad problému není zřejmý, dokud nedojde k selhání z reálného světa. Riziko, že se zabezpečení pro ohrožení zabezpečení neaktualizuje, je tiché a neviditelné.

Preferovat automatizované zásady

Upřednostňování automatizovaných mechanismů vynucování a náprav, jako je Azure Policy pro ochranu prostředků. Tento přístup pomáhá vyhnout se problémům s náklady a morálkou při opakovaném provádění ručních úloh. Snižuje také riziko lidských chyb.

Azure Policy umožňuje centrálním týmům určit konfigurace, které se mají použít pro prostředky napříč cloudy.

Návrh ovládacích prvků jako tým

Všechny kontroly by měly být navrženy jako partnerství s klíčovými zúčastněnými stranami:

- Ochrana majetku poskytuje odborné znalosti týkající se majetku, kontroly, které jsou pro ně k dispozici, a proveditelnost provádění kontrol.

- Tým zásad správného řízení poskytuje kontext toho, jak ovládací prvky zapadají do architektury zabezpečení, zásad a standardů a požadavků na dodržování právních předpisů.

- Operace zabezpečení radí s detektivními kontrolami. Integrují výstrahy a protokoly do nástrojů, procesů a školení operací zabezpečení.

- Dodavatelé a poskytovatelé cloudu můžou poskytnout podrobné odborné znalosti systémů a komponent, aby se vyhnuli známým problémům, ke kterým dochází u zákazníků.

Další kroky

Další disciplínou, která je potřeba zkontrolovat, jsou zásady správného řízení zabezpečení.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro