Použití koncových bodů služeb virtuální sítě a pravidel pro Azure Database for MySQL

PLATÍ PRO: Jednoúčelový server Azure Database for MySQL

Jednoúčelový server Azure Database for MySQL

Důležité

Jednoúčelový server Azure Database for MySQL je na cestě vyřazení. Důrazně doporučujeme upgradovat na flexibilní server Azure Database for MySQL. Další informace o migraci na flexibilní server Azure Database for MySQL najdete v tématu Co se děje s jednoúčelovým serverem Azure Database for MySQL?

Pravidla virtuální sítě jsou jednou funkcí zabezpečení brány firewall, která řídí, jestli server Azure Database for MySQL přijímá komunikaci odesílanou z konkrétních podsítí ve virtuálních sítích. Tento článek vysvětluje, proč je funkce pravidla virtuální sítě někdy nejlepší volbou pro bezpečné povolení komunikace se serverem Azure Database for MySQL.

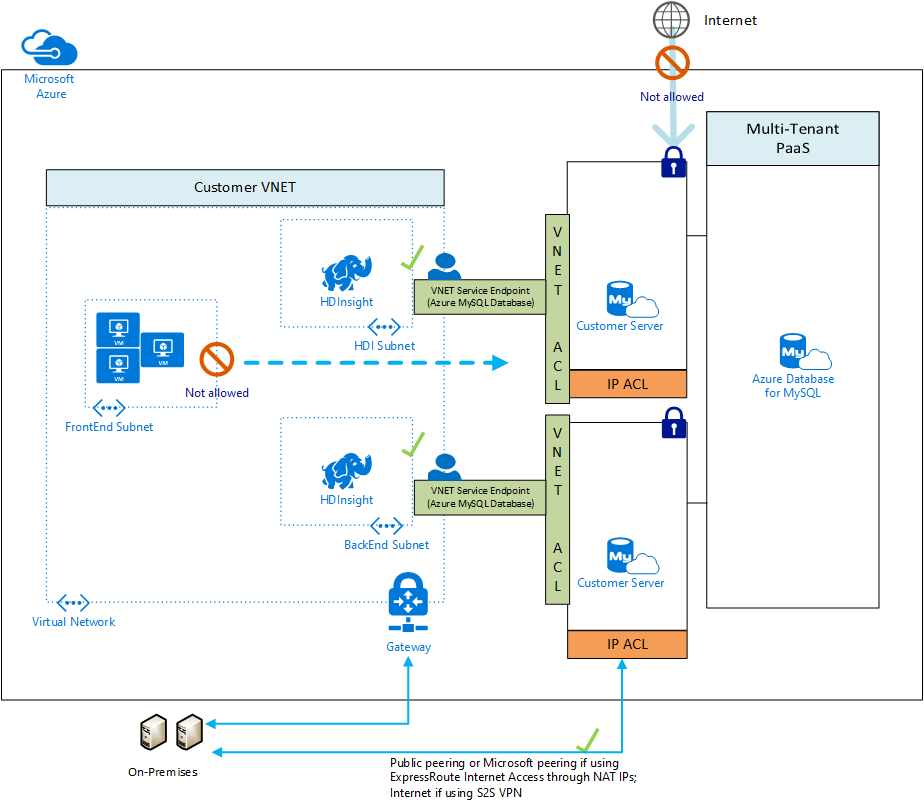

Pokud chcete vytvořit pravidlo virtuální sítě, musí existovat nejprve virtuální síť a koncový bod služby virtuální sítě, na které má pravidlo odkazovat. Následující obrázek znázorňuje, jak funguje koncový bod služby virtuální sítě se službou Azure Database for MySQL:

Poznámka:

Tato funkce je dostupná ve všech oblastech Azure, kde je služba Azure Database for MySQL nasazená pro servery optimalizované pro obecné účely a optimalizováno pro paměť. Pokud v případě partnerského vztahu virtuálních sítí prochází provoz přes společnou bránu virtuální sítě s koncovými body služby a má tok do partnerského uzlu, vytvořte pravidlo seznamu ACL nebo virtuální sítě, které službě Azure Virtual Machines ve virtuální síti brány umožní přístup k serveru Azure Database for MySQL.

Můžete také zvážit použití služby Private Link pro připojení. Private Link poskytuje privátní IP adresu ve vaší virtuální síti pro server Azure Database for MySQL.

Terminologie a popis

Virtuální síť: Virtuální sítě můžete mít přidružené k vašemu předplatnému Azure.

Podsíť: Virtuální síť obsahuje podsítě. Všechny virtuální počítače Azure, které jste přiřadili k podsítím. Jedna podsíť může obsahovat několik virtuálních počítačů nebo jiných výpočetních uzlů. Výpočetní uzly mimo vaši virtuální síť nemají přístup k vaší virtuální síti, pokud nenakonfigurujete zabezpečení tak, aby povolovali přístup.

Koncový bod služby virtuální sítě:Koncový bod služby virtuální sítě je podsíť, jejíž hodnoty vlastností obsahují jeden nebo více formálních názvů typů služeb Azure. V tomto článku nás zajímá název typu Microsoft.Sql, který odkazuje na službu Azure s názvem SQL Database. Tato značka služby se vztahuje také na služby Azure Database for MySQL a PostgreSQL. Při použití značky služby Microsoft.Sql na koncový bod služby virtuální sítě je důležité si uvědomit, že nakonfiguruje provoz koncových bodů služby pro všechny servery Azure SQL Database, Azure Database for MySQL a Azure Database for PostgreSQL v podsíti.

Pravidlo virtuální sítě: Pravidlo virtuální sítě pro váš server Azure Database for MySQL je podsíť uvedená v seznamu řízení přístupu (ACL) vašeho serveru Azure Database for MySQL. Aby byla v seznamu ACL pro váš server Azure Database for MySQL, musí podsíť obsahovat název typu Microsoft.Sql .

Pravidlo virtuální sítě říká vašemu serveru Azure Database for MySQL, aby přijímal komunikaci z každého uzlu, který je v podsíti.

Výhody pravidla virtuální sítě

Dokud neuděláte akci, virtuální počítače ve vašich podsítích nemůžou komunikovat s vaším serverem Azure Database for MySQL. Jednou z akcí, která vytváří komunikaci, je vytvoření pravidla virtuální sítě. Odůvodnění výběru přístupu k pravidlu virtuální sítě vyžaduje diskuzi o porovnání a kontrastu zahrnující konkurenční možnosti zabezpečení nabízené bránou firewall.

A. Povolení přístupu ke službám Azure

Podokno zabezpečení Připojení má tlačítko ZAPNUTO/VYPNUTO s popiskem Povolit přístup ke službám Azure. Nastavení ON umožňuje komunikaci ze všech IP adres Azure a všech podsítí Azure. Tyto IP adresy nebo podsítě Azure nemusí být ve vlastnictví vás. Toto nastavení ZAPNUTO je pravděpodobně více otevřené, než chcete, aby vaše databáze Azure Database for MySQL byla. Funkce pravidla virtuální sítě nabízí mnohem podrobnější řízení.

B. Pravidla PROTOKOLU IP

Brána firewall služby Azure Database for MySQL umožňuje zadat rozsahy IP adres, ze kterých se komunikace přijímá do databáze Azure Database for MySQL. Tento přístup je v pořádku pro stabilní IP adresy, které jsou mimo privátní síť Azure. Mnoho uzlů v privátní síti Azure je ale nakonfigurovaných s dynamickými IP adresami. Dynamické IP adresy se můžou změnit, například při restartování virtuálního počítače. V produkčním prostředí by bylo hloupé zadat dynamickou IP adresu v pravidlu brány firewall.

Možnost IP adresy můžete salvovat získáním statické IP adresy pro váš virtuální počítač. Podrobnosti najdete v tématu Konfigurace privátních IP adres pro virtuální počítač pomocí webu Azure Portal.

Přístup ke statickým IP adresům se ale může obtížně spravovat a je nákladný, když se provádí ve velkém měřítku. Pravidla virtuální sítě se snadněji vytvářejí a spravují.

Podrobnosti o pravidlech virtuální sítě

Tato část popisuje několik podrobností o pravidlech virtuální sítě.

Pouze jedna geografická oblast

Každý koncový bod služby virtuální sítě se vztahuje pouze na jednu oblast Azure. Koncový bod neumožňuje ostatním oblastem přijímat komunikaci z podsítě.

Jakékoli pravidlo virtuální sítě je omezené na oblast, na kterou se vztahuje její základní koncový bod.

Na úrovni serveru, ne na úrovni databáze

Každé pravidlo virtuální sítě platí pro celý server Azure Database for MySQL, nejen pro jednu konkrétní databázi na serveru. Jinými slovy, pravidlo virtuální sítě se vztahuje na úrovni serveru, ne na úrovni databáze.

Role správy zabezpečení

Při správě koncových bodů služby virtuální sítě existuje oddělení rolí zabezpečení. Akce se vyžaduje z každé z následujících rolí:

- Síťové Správa: Zapněte koncový bod.

- Databáze Správa: Aktualizujte seznam řízení přístupu (ACL) a přidejte danou podsíť na server Azure Database for MySQL.

Alternativní řešení Azure RBAC:

Role síťových Správa a databázových Správa mají více možností, než je potřeba ke správě pravidel virtuální sítě. Potřebujete jenom podmnožinu jejich schopností.

Máte možnost použít řízení přístupu na základě role Azure (Azure RBAC) v Azure k vytvoření jedné vlastní role, která má pouze nezbytnou podmnožinu funkcí. Vlastní roli je možné použít místo zapojení síťového Správa nebo databázového Správa. Povrchová oblast ohrožení zabezpečení je nižší, pokud přidáte uživatele do vlastní role a přidáte ho do dalších dvou hlavních rolí správce.

Poznámka:

V některých případech jsou azure Database for MySQL a podsíť virtuální sítě v různých předplatných. V těchto případech musíte zajistit následující konfigurace:

- Obě předplatná musí být ve stejném tenantovi Microsoft Entra.

- Uživatel má požadovaná oprávnění k zahájení operací, jako je povolení koncových bodů služby a přidání podsítě virtuální sítě na daný server.

- Ujistěte se, že předplatné má zaregistrovaného poskytovatele prostředků Microsoft.Sql i Microsoft.DBforMySQL . Další informace najdete v tématu registrace resource-manageru.

Omezení

Pro službu Azure Database for MySQL má funkce pravidel virtuální sítě následující omezení:

Webovou aplikaci je možné mapovat na privátní IP adresu ve virtuální síti nebo podsíti. I když jsou koncové body služby zapnuté z dané virtuální sítě nebo podsítě, připojení z webové aplikace k serveru budou mít veřejný zdroj IP adres Azure, ne zdroj virtuální sítě nebo podsítě. Pokud chcete povolit připojení z webové aplikace k serveru s pravidly brány firewall virtuální sítě, musíte povolit službám Azure přístup k serveru na serveru.

V bráně firewall pro vaši službu Azure Database for MySQL každé pravidlo virtuální sítě odkazuje na podsíť. Všechny tyto odkazované podsítě musí být hostované ve stejné geografické oblasti, která je hostitelem služby Azure Database for MySQL.

Každý server Azure Database for MySQL může mít až 128 položek seznamu ACL pro libovolnou virtuální síť.

Pravidla virtuální sítě se vztahují pouze na virtuální sítě Azure Resource Manageru; a ne do klasických sítí modelu nasazení.

Zapnutí koncových bodů služeb virtuální sítě do služby Azure Database for MySQL pomocí značky služby Microsoft.Sql také umožňuje koncové body pro všechny služby Azure Database: Azure Database for MySQL, Azure Database for PostgreSQL, Azure SQL Database a Azure Synapse Analytics.

Podpora koncových bodů služeb virtuální sítě je pouze pro servery optimalizované pro obecné účely a optimalizováno pro paměť.

Pokud je v podsíti povolená služba Microsoft.Sql , znamená to, že chcete k připojení použít pouze pravidla virtuální sítě. Pravidla brány firewall jiných než virtuální sítě pro prostředky v této podsíti nebudou fungovat.

V bráně firewall se rozsahy IP adres vztahují na následující síťové položky, ale pravidla virtuální sítě ne:

- Virtuální privátní síť (VPN) typu Site-to-Site (S2S)

- Místní prostřednictvím ExpressRoute

ExpressRoute

Pokud je vaše síť připojená k síti Azure pomocí ExpressRoute, je každý okruh nakonfigurovaný se dvěma veřejnými IP adresami v Microsoft Edgi. Tyto dvě IP adresy se používají k připojení ke službám Microsoftu, jako je azure Storage, pomocí veřejného partnerského vztahu Azure.

Pokud chcete povolit komunikaci z okruhu do služby Azure Database for MySQL, musíte vytvořit pravidla sítě IP pro veřejné IP adresy vašich okruhů. Pokud chcete najít veřejné IP adresy okruhu ExpressRoute, otevřete lístek podpory s ExpressRoute pomocí webu Azure Portal.

Přidání pravidla brány firewall virtuální sítě na server bez zapnutí koncových bodů služby virtuální sítě

Pouhé nastavení pravidla brány firewall virtuální sítě nepomůže zabezpečit server s virtuální sítí. Aby se zabezpečení projevilo, musíte také zapnout koncové body služby virtuální sítě. Když zapnete koncové body služby, dojde k výpadku podsítě virtuální sítě, dokud se nepřekončí přechod z Vypnuto na Zapnuto. To platí zejména v kontextu velkých virtuálních sítí. Příznak IgnoreMissingServiceEndpoint můžete použít ke snížení nebo vyloučení výpadků během přechodu.

Příznak IgnoreMissingServiceEndpoint můžete nastavit pomocí Azure CLI nebo portálu.

Související články

Další kroky

Články o vytváření pravidel virtuální sítě najdete tady: