Konfigurace ověřování Microsoft Entra pro cluster Azure Red Hat OpenShift 4 (portál)

Pokud se rozhodnete nainstalovat a používat rozhraní příkazového řádku místně, musíte mít Azure CLI verze 2.6.0 nebo novější. Verzi zjistíte spuštěním příkazu az --version. Pokud potřebujete instalaci nebo upgrade, přečtěte si téma Instalace Azure CLI.

Než začnete

Vytvořte adresu URL zpětného volání OAuth clusteru a poznamenejte si ji. Nezapomeňte nahradit aro-rg názvem vaší skupiny prostředků a clusterem aro-cluster názvem vašeho clusteru.

Poznámka:

Část AAD adresy URL zpětného volání OAuth by měla odpovídat názvu zprostředkovatele identity OAuth, který nastavíte později.

domain=$(az aro show -g aro-rg -n aro-cluster --query clusterProfile.domain -o tsv)

location=$(az aro show -g aro-rg -n aro-cluster --query location -o tsv)

echo "OAuth callback URL: https://oauth-openshift.apps.$domain.$location.aroapp.io/oauth2callback/AAD"

Vytvoření aplikace Microsoft Entra pro ověřování

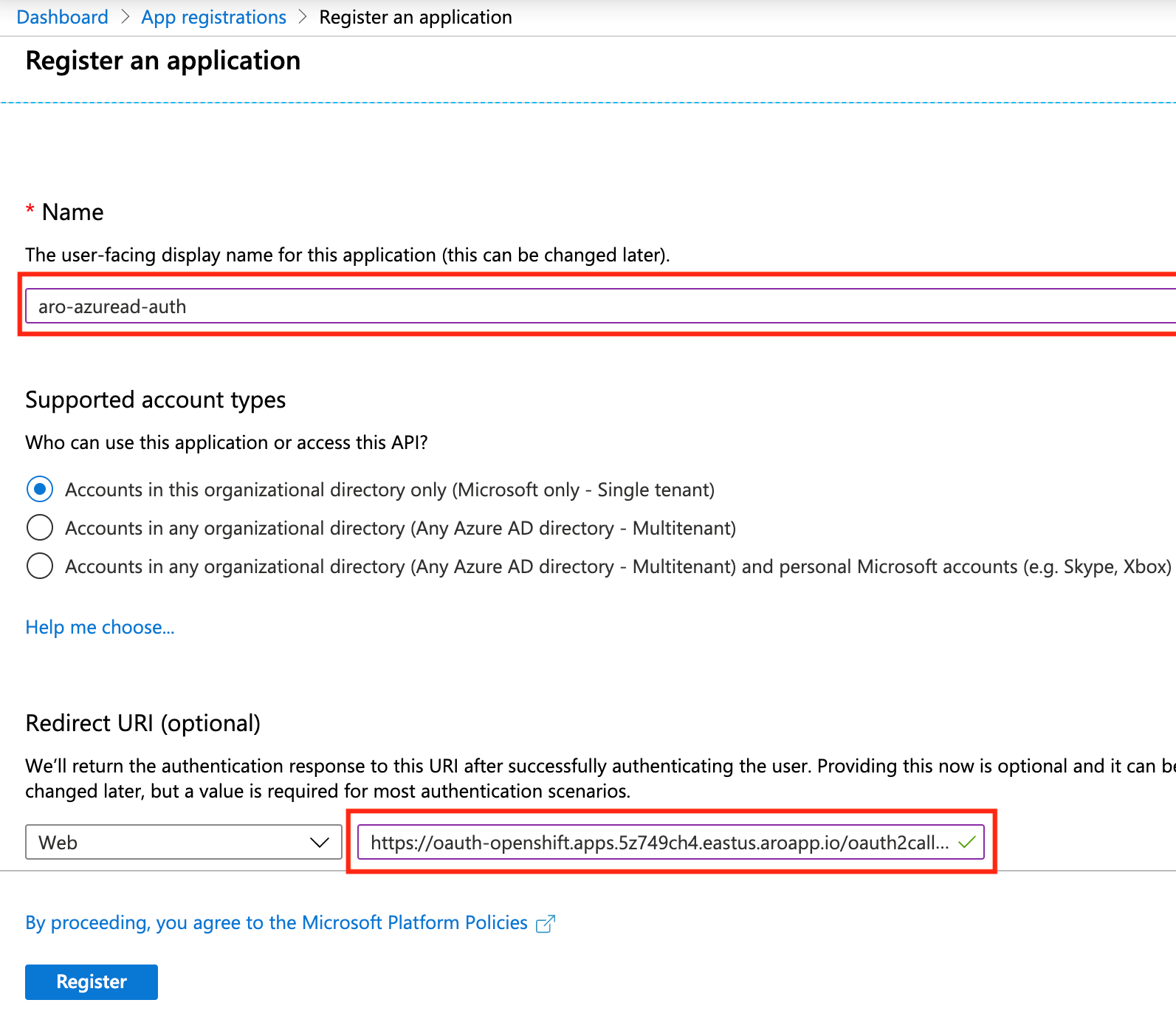

Přihlaste se k webu Azure Portal a přejděte do okna Registrace aplikací a kliknutím na Nová registrace vytvořte novou aplikaci.

Zadejte název aplikace, například aro-azuread-auth, a vyplňte identifikátor URI přesměrování pomocí hodnoty adresy URL zpětného volání OAuth, kterou jste získali dříve.

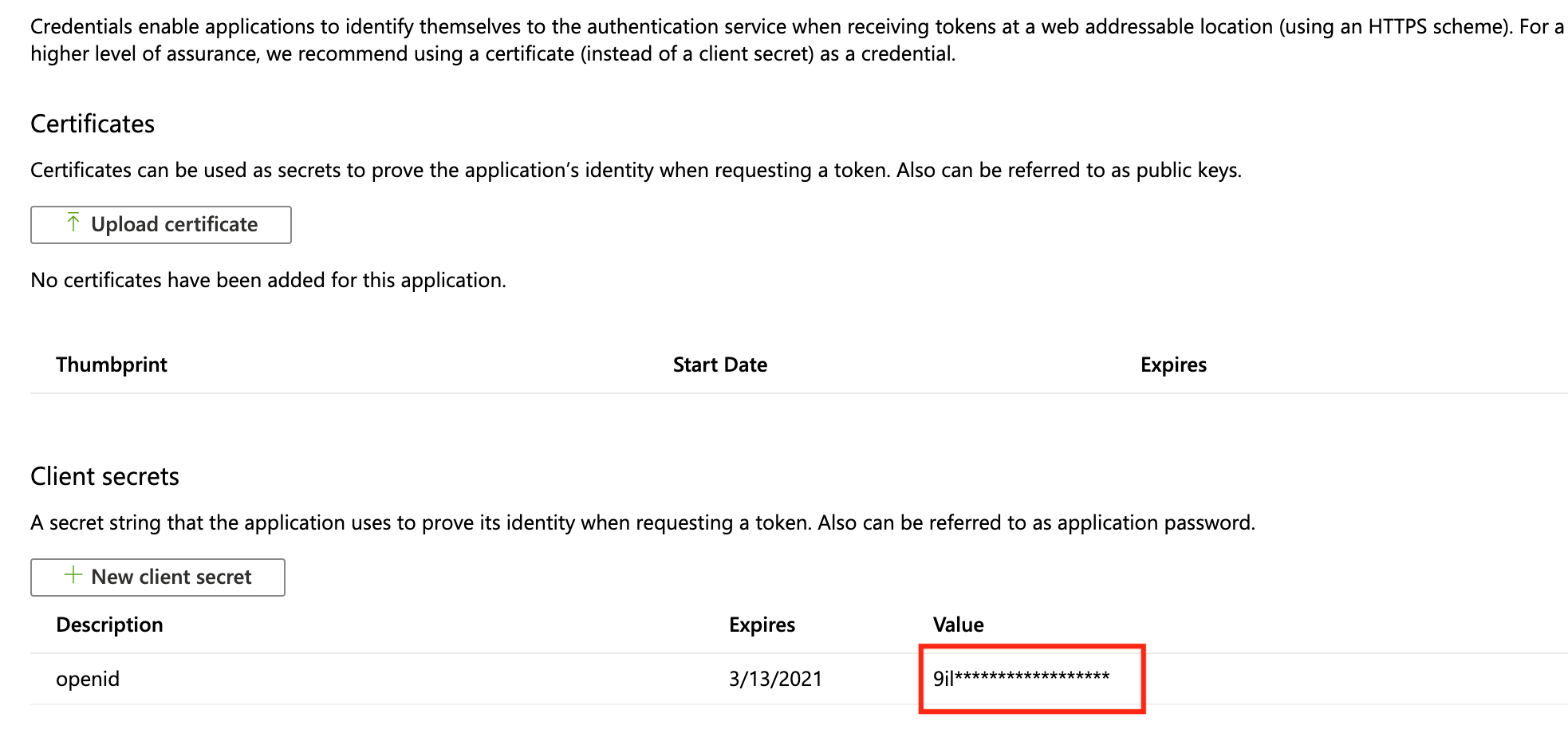

Přejděte na Certifikáty a tajné kódy a klikněte na Nový tajný klíč klienta a vyplňte podrobnosti. Poznamenejte si hodnotu klíče, protože ji použijete v pozdější fázi. Nebudete ho moct znovu načíst.

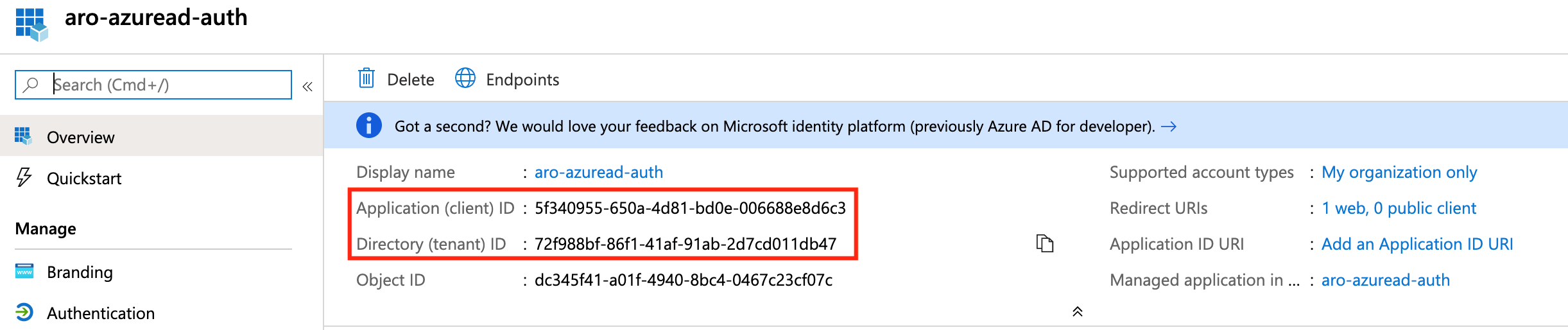

Přejděte do přehledu a poznamenejte si ID aplikace (klienta) a ID adresáře (tenanta). Budete je potřebovat v pozdější fázi.

Konfigurace volitelných deklarací identity

Vývojáři aplikací mohou ve svých aplikacích Microsoft Entra použít volitelné deklarace identity k určení, které deklarace identity chtějí v tokenech odeslaných do své aplikace.

Možné případy použití volitelných deklarací identity:

- Výběr dalších deklarací identity, které se zahrnou do tokenů pro vaši aplikaci

- Změňte chování určitých deklarací identity, které microsoft Entra ID vrací v tokenech.

- Přidání vlastních deklarací identity do vaší aplikace a přístup k nim

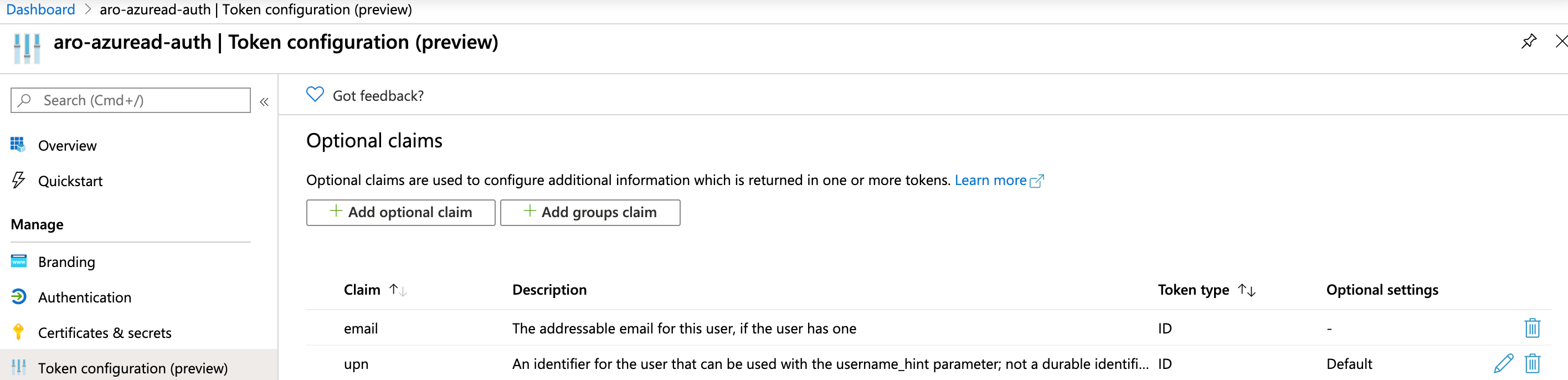

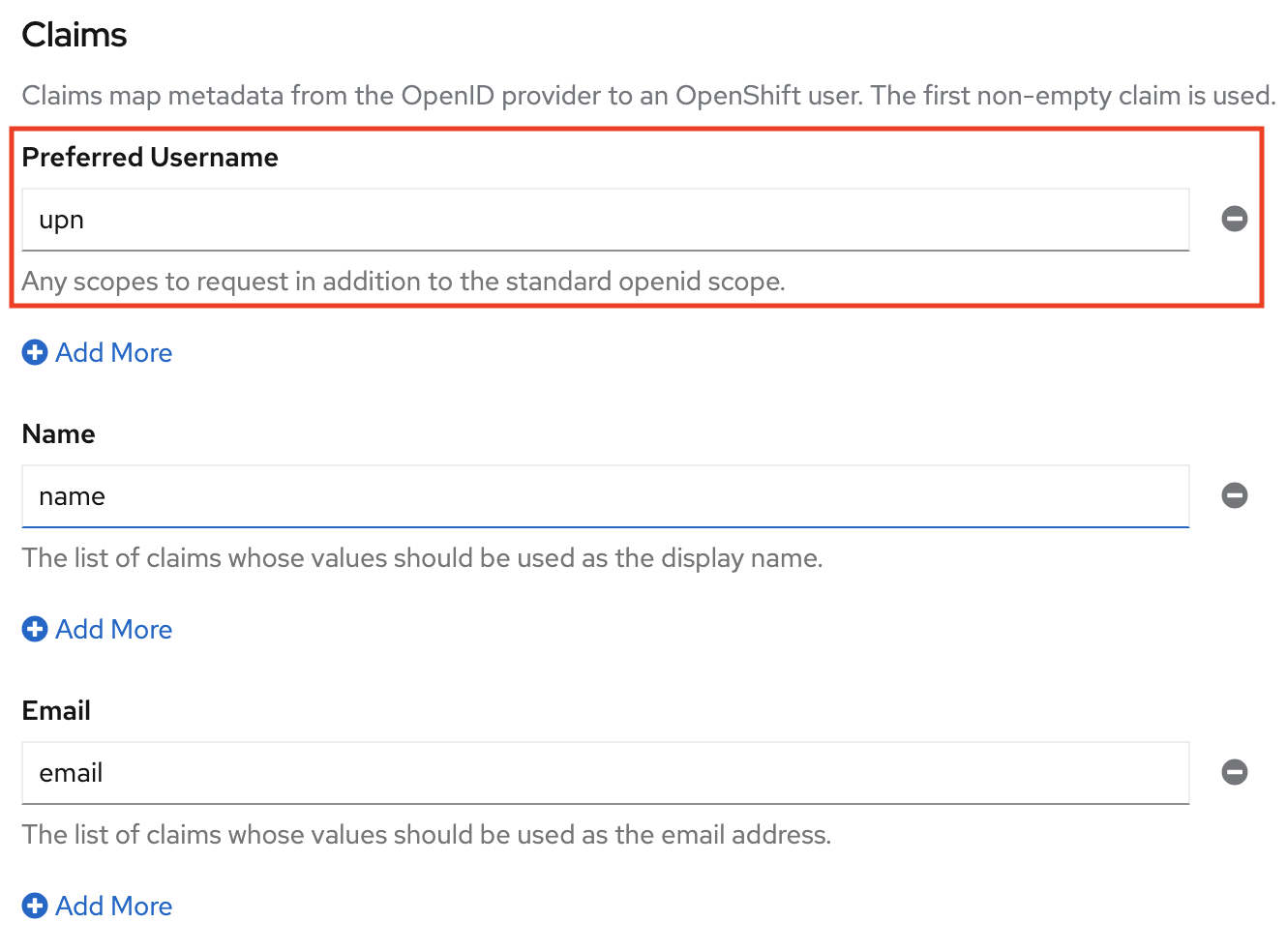

Nakonfigurujeme OpenShift tak, aby používala email deklaraci identity a vrátila se k upn nastavení upřednostňovaného uživatelského jména přidáním upn tokenu ID vráceného id Microsoft Entra ID.

Přejděte do konfigurace tokenu a klikněte na Přidat volitelnou deklaraci identity. Vyberte ID a pak zkontrolujte deklarace identity e-mailu a hlavního názvu uživatele.

Přiřazení uživatelů a skupin ke clusteru (volitelné)

Aplikace zaregistrované v tenantovi Microsoft Entra jsou ve výchozím nastavení dostupné všem uživatelům tenanta, kteří se úspěšně ověřují. Microsoft Entra ID umožňuje správcům tenantů a vývojářům omezit aplikaci na konkrétní sadu uživatelů nebo skupin zabezpečení v tenantovi.

Podle pokynů v dokumentaci k Microsoft Entra přiřaďte uživatele a skupiny k aplikaci.

Konfigurace ověřování OpenShift OpenID

kubeadmin Načtěte přihlašovací údaje. Spuštěním následujícího příkazu vyhledejte heslo uživatele kubeadmin .

az aro list-credentials \

--name aro-cluster \

--resource-group aro-rg

Následující příklad výstupu ukazuje, že heslo bude v kubeadminPassword.

{

"kubeadminPassword": "<generated password>",

"kubeadminUsername": "kubeadmin"

}

Adresu URL konzoly clusteru najdete spuštěním následujícího příkazu, který bude vypadat takto: https://console-openshift-console.apps.<random>.<region>.aroapp.io/

az aro show \

--name aro-cluster \

--resource-group aro-rg \

--query "consoleProfile.url" -o tsv

Spusťte adresu URL konzoly v prohlížeči a přihlaste se pomocí přihlašovacích kubeadmin údajů.

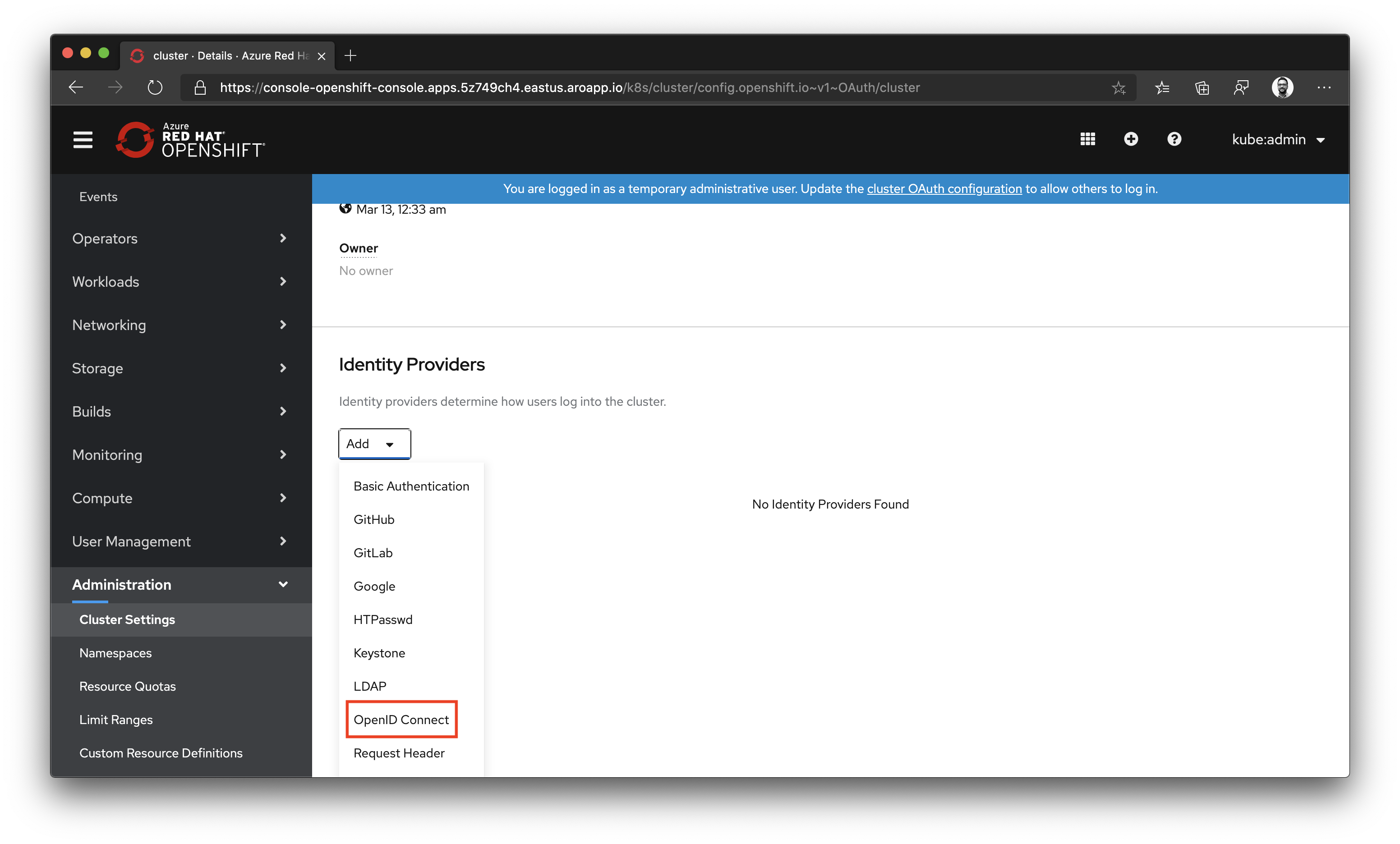

Přejděte na Správa istrace, klikněte na Nastavení clusteru a pak vyberte kartu Konfigurace. Posuňte se a vyberte OAuth.

Posuňte se dolů a vyberte Přidat v části Zprostředkovatelé identity a vyberte OpenID Připojení.

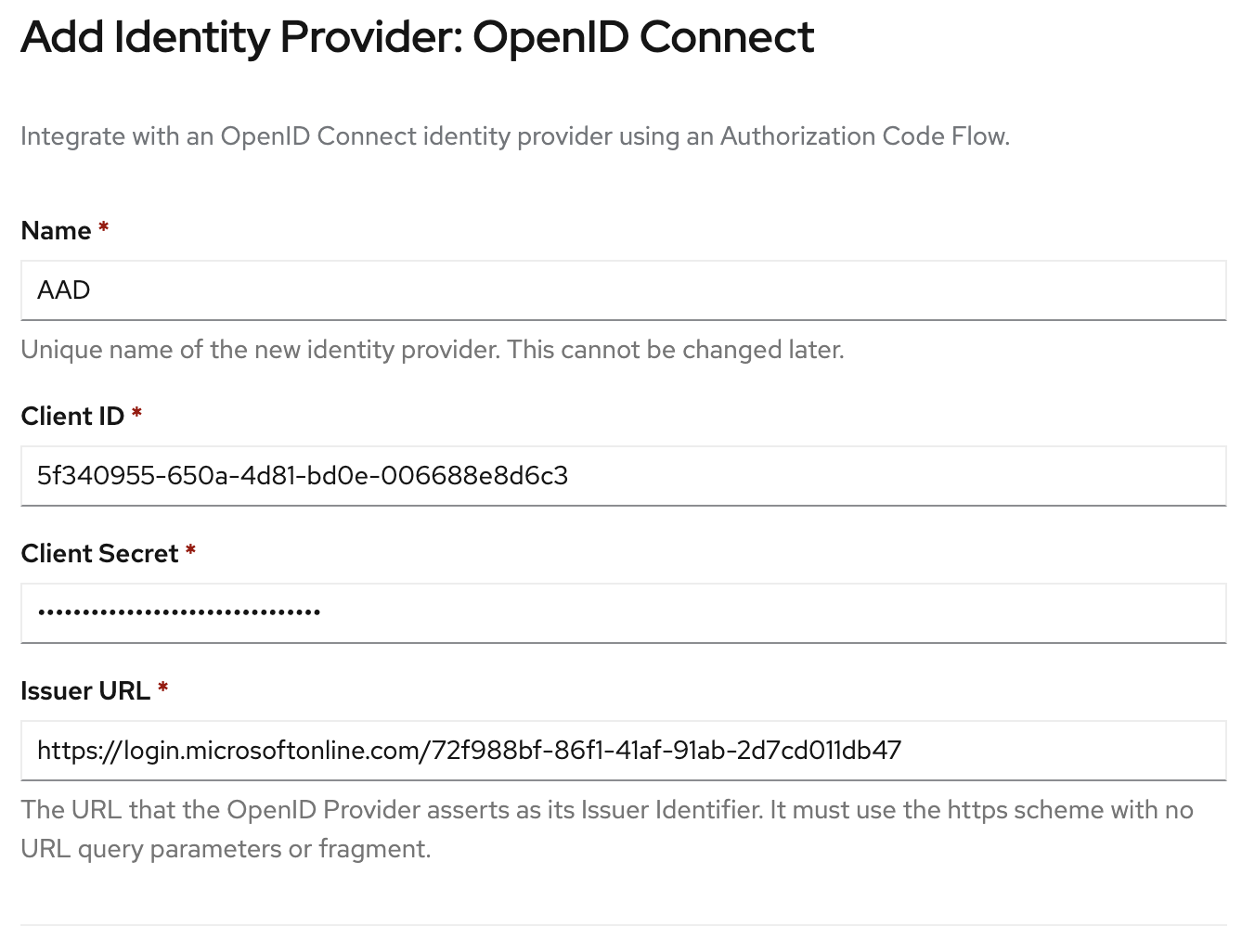

Zadejte název jako Microsoft Entra ID, ID klienta jako ID aplikace a tajný klíč klienta. Adresa URL vystavitele je formátovaná takto: https://login.microsoftonline.com/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/v2.0. Zástupný symbol nahraďte ID tenanta, které jste získali dříve.

Posuňte se dolů do části Deklarace identity a aktualizujte upřednostňované uživatelské jméno tak, aby používalo hodnotu z deklarace identity upn .

Ověření přihlášení prostřednictvím Microsoft Entra ID

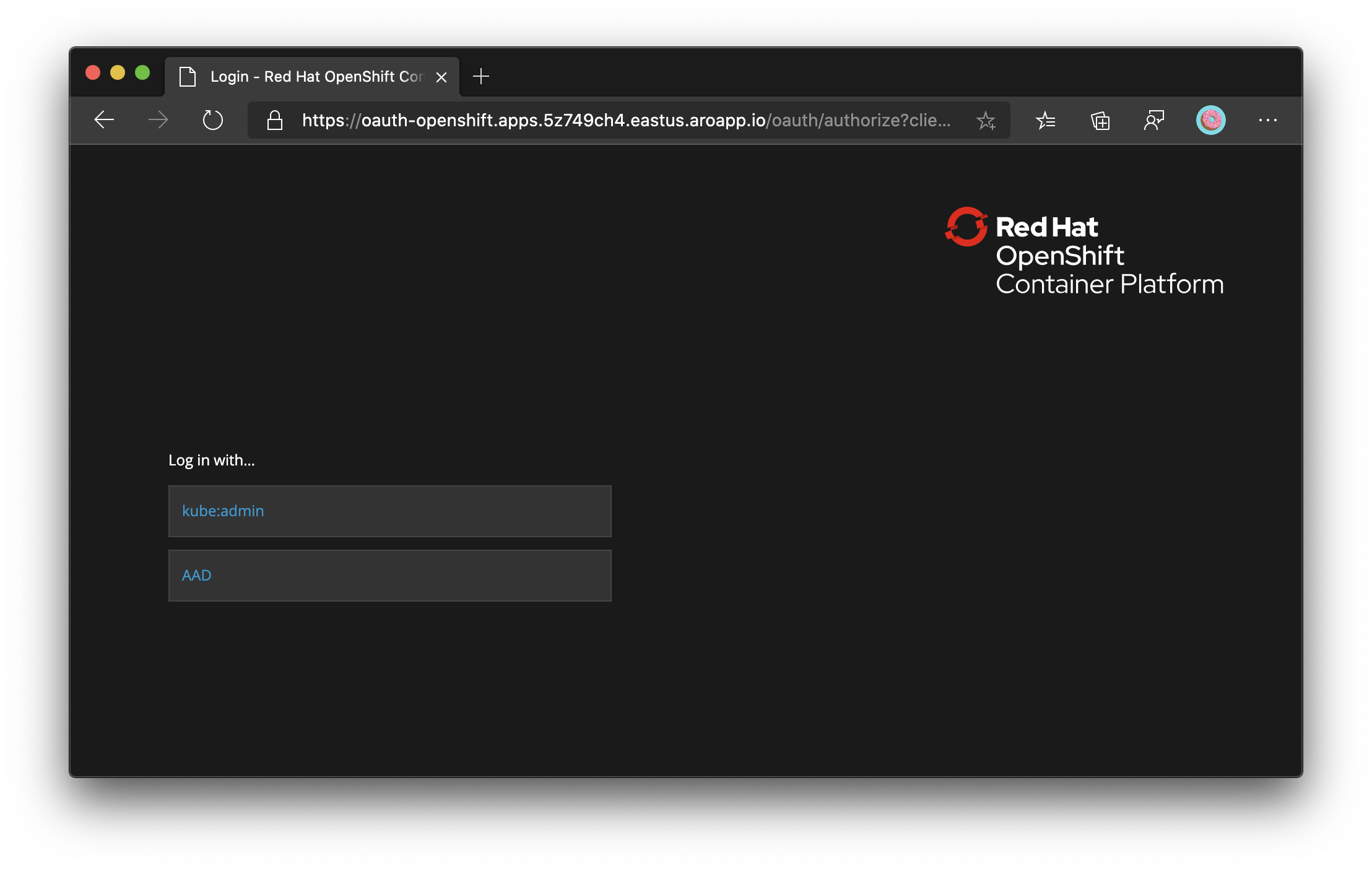

Pokud se teď odhlásíte z webové konzoly OpenShift a pokusíte se znovu přihlásit, zobrazí se nová možnost přihlášení pomocí Microsoft Entra ID. Možná budete muset několik minut počkat.

Poznámka:

Pokud dojde k chybě typu "AADSTS50011: Identifikátor URI https://oauth-openshift.apps.xxxxxxxxxx.xxxxxxx.aroapp.io/oauth2callback/xxxx přesměrování zadaný v požadavku neodpovídá nakonfigurovaným identifikátorům URI přesměrování", můžete postupovat podle průvodce odstraňováním potíží a přihlášení azure AD (OIDC) selhalo, když identifikátor URI přesměrování není správně nastavený, aby se problém vyřešil.