Integrovaná detekce hrozeb

Po nastavení Služby Microsoft Sentinel ke shromažďování dat z celé organizace budete muset projít všechna tato data, abyste mohli detekovat bezpečnostní hrozby pro vaše prostředí. Ale nedělejte si starosti – Microsoft Sentinel poskytuje šablony, které vám pomůžou vytvářet pravidla detekce hrozeb, která vám pomůžou dělat všechno, co pro vás funguje. Tato pravidla se označují jako analytická pravidla.

Tým odborníků na zabezpečení a analytiků Microsoftu navrhl tyto šablony analytických pravidel založených na známých hrozbách, běžných vektorech útoku a řetězcích eskalace podezřelých aktivit. Pravidla vytvořená z těchto šablon automaticky prohledávají všechny aktivity, které vypadají podezřele. Mnohé šablony je možné přizpůsobit tak, aby hledaly aktivity, nebo je vyfiltrovaly podle vašich potřeb. Výstrahy vygenerované těmito pravidly vytvářejí incidenty, které můžete přiřadit a prošetřit ve svém prostředí.

Tento článek vám pomůže pochopit, jak detekovat hrozby pomocí Služby Microsoft Sentinel.

Zobrazení detekcí

Pokud chcete zobrazit nainstalovaná analytická pravidla a detekce v Microsoft Sentinelu, přejděte do šablon analytických> pravidel. Tato karta obsahuje všechny nainstalované šablony pravidel podle typů zobrazených v následující tabulce. Pokud chcete najít další šablony pravidel, přejděte do centra obsahu v Microsoft Sentinelu a nainstalujte související produktová řešení nebo samostatný obsah.

Detekce zahrnují:

| Typ pravidla | Popis |

|---|---|

| Zabezpečení Microsoftu | Šablony zabezpečení Microsoftu automaticky vytvářejí incidenty Microsoft Sentinelu z výstrah generovaných v jiných řešeních zabezpečení Microsoftu v reálném čase. Pravidla zabezpečení Microsoftu můžete použít jako šablonu k vytvoření nových pravidel s podobnou logikou. Další informace opravidlech |

| Fúze (některé detekce ve verzi Preview) |

Microsoft Sentinel používá modul fúzní korelace se svými škálovatelnými algoritmy strojového učení k detekci pokročilých útoků s více fázemi díky korelaci mnoha upozornění a událostí nízké přesnosti napříč několika produkty do vysoce věrných a akčních incidentů. Fúze je ve výchozím nastavení povolená. Protože je logika skrytá a proto není přizpůsobitelná, můžete vytvořit pouze jedno pravidlo s touto šablonou. Modul Fusion může také korelovat výstrahy vytvořené podle plánovaných analytických pravidel s upozorněními z jiných systémů a v důsledku toho vytvářet vysoce věrné incidenty. |

| Analýza chování strojového učení (ML) | Šablony analýzy chování ML jsou založené na proprietárních algoritmech strojového učení Microsoftu, takže nemůžete vidět interní logiku, jak fungují a kdy běží. Vzhledem k tomu, že je logika skrytá a proto není přizpůsobitelná, můžete vytvořit pouze jedno pravidlo s každou šablonou tohoto typu. |

| Analýza hrozeb | Využijte výhod analýzy hrozeb vytvořené Microsoftem k vygenerování vysoce věrných výstrah a incidentů pomocí pravidla Analýzy hrozeb Microsoftu . Toto jedinečné pravidlo není přizpůsobitelné, ale pokud je povolené, automaticky odpovídá protokolům CEF (Common Event Format), datům Syslogu nebo událostem DNS systému Windows s doménou, indikátory hrozeb IP a adresy URL z Microsoft Threat Intelligence. Některé indikátory obsahují více kontextových informací prostřednictvím MDTI (Analýza hrozeb v programu Microsoft Defender). Další informace o povolení tohoto pravidla najdete v tématu Použití odpovídající analýzy k detekci hrozeb. Další informace o MDTI naleznete v tématu Co je Analýza hrozeb v programu Microsoft Defender |

| Anomálie | Šablony pravidel anomálií používají strojové učení k detekci konkrétních typů neobvyklého chování. Každé pravidlo má své vlastní jedinečné parametry a prahové hodnoty, které jsou vhodné pro analyzované chování. Konfigurace předefinovaných pravidel se sice nedají změnit ani doladit, ale můžete duplikovat pravidlo a potom duplikovat a potom duplikovat a vyladit. V takovýchpřípadechch Pak porovnejte výsledky a přepněte duplikát do produkčního prostředí , pokud a kdy je jeho vyladění podle vašich představ. Další informace najdete v tématu Použití přizpůsobitelných anomálií k detekci hrozeb v Microsoft Sentinelu a práci s analytickými pravidly detekce anomálií v Microsoft Sentinelu. |

| Plánováno | Naplánovaná analytická pravidla jsou založená na dotazech psaných odborníky na zabezpečení Microsoftu. Logiku dotazu můžete zobrazit a provést v ní změny. K vytvoření nových pravidel můžete použít šablonu naplánovaných pravidel a přizpůsobit logiku dotazu a nastavení plánování. Několik nových šablon naplánovaných analytických pravidel vytváří výstrahy, které korelují modul Fusion s upozorněními z jiných systémů, aby vznikly vysoce věrné incidenty. Další informace najdete v tématu Pokročilá detekce útoků s více fázemi. Tip: Mezi možnosti plánování pravidel patří konfigurace pravidla tak, aby se spouštělo každých zadaný počet minut, hodin nebo dnů, s hodinami, které začínají při povolení pravidla. Doporučujeme mít na paměti, když povolíte nové nebo upravené analytické pravidlo, abyste zajistili, že pravidla získají nový zásobník incidentů včas. Můžete například chtít spustit pravidlo v synchronizaci s tím, když vaši analytici SOC zahájí svůj pracovní den a pak pravidla povolí. |

| Téměř v reálném čase (NRT) | Pravidla NRT jsou omezená sada plánovaných pravidel, která jsou navržená tak, aby běžela jednou za minutu, aby vám mohla poskytnout co nejvíce informací. Fungují většinou jako plánovaná pravidla a konfigurují se podobně s určitými omezeními. Další informace najdete v tématu Rychlé zjišťování hrozeb pomocí analytických pravidel téměř v reálném čase (NRT) v Microsoft Sentinelu. |

Důležité

Některé šablony fúzní detekce jsou v současné době ve verzi PREVIEW (viz Pokročilé detekce útoků s více fázemi v Microsoft Sentinelu , abyste zjistili, které z nich). Další právní podmínky týkající se funkcí Azure, které jsou v beta verzi, preview nebo jinak ještě nejsou vydané v obecné dostupnosti, najdete v dodatečných podmínkách použití pro Microsoft Azure Preview.

Použití šablon analytických pravidel

Tento postup popisuje, jak používat šablony analytických pravidel.

Použití šablony analytického pravidla:

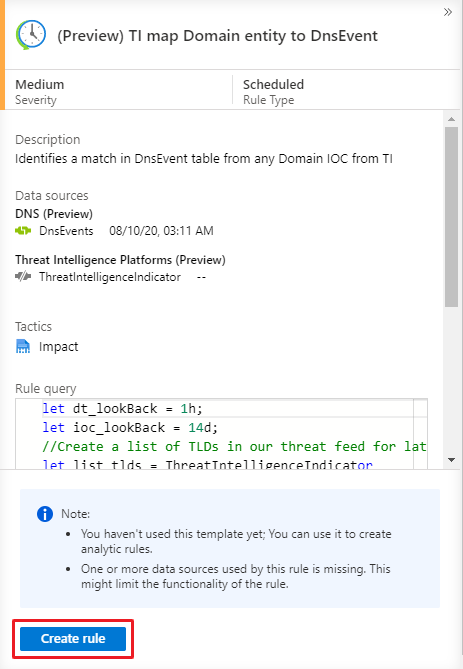

Na stránce šablon analytického pravidla Microsoft Sentinelu >>vyberte název šablony a pak v podokně podrobností vyberte tlačítko Vytvořit pravidlo a vytvořte nové aktivní pravidlo založené na této šabloně.

Každá šablona obsahuje seznam požadovaných zdrojů dat. Při otevření šablony se zdroje dat automaticky kontrolují pro dostupnost. Pokud dojde k problému s dostupností, může být tlačítko Vytvořit pravidlo zakázané nebo se může zobrazit upozornění na tento účinek.

Výběrem možnosti Vytvořit pravidlo se otevře průvodce vytvořením pravidla na základě vybrané šablony. Všechny podrobnosti se automaticky vyplňují a pomocí šablon zabezpečení Scheduled nebo Microsoft můžete přizpůsobit logiku a další nastavení pravidel tak, aby lépe vyhovovala vašim konkrétním potřebám. Tento proces můžete opakovat a vytvořit další pravidla založená na šabloně. Po provedení kroků v průvodci vytvořením pravidla na konec jste dokončili vytvoření pravidla založeného na šabloně. Nová pravidla se zobrazí na kartě Aktivní pravidla .

Další podrobnosti o tom, jak přizpůsobit pravidla v průvodci vytvořením pravidla, najdete v tématu Vytvoření vlastních analytických pravidel pro detekci hrozeb.

Tip

Ujistěte se, že povolíte všechna pravidla přidružená k připojeným zdrojům dat, abyste zajistili úplné pokrytí zabezpečení pro vaše prostředí. Nejúčinnější způsob, jak povolit analytická pravidla, je přímo ze stránky datového konektoru, která uvádí všechna související pravidla. Další informace najdete v tématu Připojení zdroje dat.

Pravidla můžete také odesílat do Microsoft Sentinelu prostřednictvím rozhraní API a PowerShellu, i když to vyžaduje další úsilí.

Při použití rozhraní API nebo PowerShellu musíte před povolením pravidel nejprve exportovat pravidla do formátu JSON. Rozhraní API nebo PowerShell může být užitečné při povolování pravidel v několika instancích Služby Microsoft Sentinel se stejnými nastaveními v každé instanci.

Přístupová oprávnění pro analytická pravidla

Při vytváření analytického pravidla se na pravidlo použije token přístupových oprávnění a uloží se spolu s ním. Tento token zajistí, že pravidlo bude mít přístup k pracovnímu prostoru, který obsahuje data dotazovaná pravidlem, a že tento přístup se zachová i v případě, že autor pravidla ztratí přístup k tomuto pracovnímu prostoru.

Existuje však jedna výjimka: Když se pravidlo vytvoří pro přístup k pracovním prostorům v jiných předplatných nebo tenantech, například co se stane v případě poskytovatele služeb MSSP, Microsoft Sentinel přijímá další bezpečnostní opatření, která brání neoprávněnému přístupu k zákaznickým datům. U těchto typů pravidel se přihlašovací údaje uživatele, který pravidlo vytvořil, použijí na pravidlo místo nezávislého přístupového tokenu, takže když už uživatel nemá přístup k jinému předplatnému nebo tenantovi, přestane pravidlo fungovat.

Pokud provozujete Microsoft Sentinel ve scénáři mezi předplatnými nebo mezi tenanty, když některý z analytiků nebo technik ztratí přístup ke konkrétnímu pracovnímu prostoru, přestanou fungovat všechna pravidla vytvořená tímto uživatelem. Zobrazí se zpráva monitorování stavu týkající se nedostatečného přístupu k prostředku a pravidlo se po určité době nezdaří automaticky.

Export pravidel do šablony ARM

Pravidlo můžete snadno exportovat do šablony Azure Resource Manageru (ARM), pokud chcete spravovat a nasazovat pravidla jako kód. Můžete také importovat pravidla ze souborů šablon, abyste je mohli zobrazit a upravit v uživatelském rozhraní.

Další kroky

Pokud chcete vytvořit vlastní pravidla, použijte existující pravidla jako šablony nebo odkazy. Použití existujících pravidel jako směrného plánu pomáhá vytvořením většiny logiky předtím, než provedete potřebné změny. Další informace najdete v tématu Vytvoření vlastních analytických pravidel pro detekci hrozeb.

Pokud chcete zjistit, jak automatizovat odpovědi na hrozby, nastavte automatizované odpovědi na hrozby v Microsoft Sentinelu.

Informace o tom, jak najít další šablony pravidel, najdete v tématu Zjišťování a správa obsahu od microsoft Sentinelu.