Povolení ověřování Microsoft Entra Domain Services ve službě Azure Files

Azure Files podporuje ověřování na základě identity pro sdílené složky Windows přes protokol SMB (Server Message Block) pomocí ověřovacího protokolu Kerberos pomocí následujících metod:

- Místní Doména služby Active Directory Services (AD DS)

- Microsoft Entra Domain Services

- Microsoft Entra Kerberos pro hybridní identity uživatelů

Tento článek se zaměřuje na povolení a konfiguraci služeb Microsoft Entra Domain Services (dříve Azure Doména služby Active Directory Services) pro ověřování na základě identity pomocí sdílených složek Azure. V tomto scénáři ověřování jsou přihlašovací údaje Microsoft Entra a přihlašovací údaje služby Microsoft Entra Domain Services stejné a lze je zaměnitelně.

Důrazně doporučujeme, abyste si zkontrolovali část Jak funguje, abyste pro ověřování vybrali správný zdroj AD. Nastavení se liší v závislosti na zvoleném zdroji AD.

Pokud se službou Azure Files teprve začínáte, doporučujeme si před přečtením tohoto článku přečíst průvodce plánováním.

Poznámka:

Služba Azure Files podporuje ověřování protokolem Kerberos se službou Microsoft Entra Domain Services s šifrováním RC4-HMAC a AES-256. Doporučujeme používat AES-256.

Azure Files podporuje ověřování pro službu Microsoft Entra Domain Services s úplnou nebo částečnou synchronizací (s vymezeným oborem) s ID Microsoft Entra. V prostředích s vymezenou synchronizací by správci měli vědět, že Služba Azure Files respektuje pouze přiřazení rolí Azure RBAC udělená objektům zabezpečení zabezpečení na základě role, které jsou synchronizované. Přiřazení rolí udělená identitám, která nejsou synchronizována z ID Microsoft Entra do služby Microsoft Entra Domain Services, budou službou Azure Files ignorována.

Platí pro

| Typ sdílené složky | SMB | NFS |

|---|---|---|

| Sdílené složky úrovně Standard (GPv2), LRS/ZRS | ||

| Sdílené složky úrovně Standard (GPv2), GRS/GZRS | ||

| Sdílené složky úrovně Premium (FileStorage), LRS/ZRS |

Požadavky

Než povolíte službu Microsoft Entra Domain Services přes protokol SMB pro sdílené složky Azure, ujistěte se, že jste dokončili následující požadavky:

Vyberte nebo vytvořte tenanta Microsoft Entra.

Můžete použít nového nebo existujícího tenanta. Tenant a sdílená složka, ke které chcete získat přístup, musí být přidružené ke stejnému předplatnému.

Pokud chcete vytvořit nového tenanta Microsoft Entra, můžete přidat tenanta Microsoft Entra a předplatné Microsoft Entra. Pokud máte existujícího tenanta Microsoft Entra, ale chcete vytvořit nového tenanta pro použití se sdílenými složkami Azure, přečtěte si téma Vytvoření tenanta Microsoft Entra.

Povolte službu Microsoft Entra Domain Services v tenantovi Microsoft Entra.

Pokud chcete podporovat ověřování pomocí přihlašovacích údajů Microsoft Entra, musíte pro svého tenanta Microsoft Entra povolit službu Microsoft Entra Domain Services. Pokud nejste správcem tenanta Microsoft Entra, obraťte se na správce a podle podrobných pokynů povolte službu Microsoft Entra Domain Services pomocí webu Azure Portal.

Dokončení nasazení služby Microsoft Entra Domain Services obvykle trvá přibližně 15 minut. Než budete pokračovat k dalšímu kroku, ověřte, že stav služby Microsoft Entra Domain Services zobrazuje Spuštěno se zapnutou synchronizací hodnot hash hesel.

Připojení virtuálního počítače Azure k doméně pomocí služby Microsoft Entra Domain Services

Pokud chcete získat přístup ke sdílené složce Azure pomocí přihlašovacích údajů Microsoft Entra z virtuálního počítače, musí být váš virtuální počítač připojený k doméně ke službě Microsoft Entra Domain Services. Další informace o připojení virtuálního počítače k doméně najdete v tématu Připojení virtuálního počítače Windows Server ke spravované doméně. Ověřování Microsoft Entra Doménových služeb přes protokol SMB se sdílenými složkami Azure je podporováno jen na virtuálních počítačích Azure spuštěných v operačních systémech ve verzích vyšších než Windows 7 nebo Windows Server 2008 R2.

Poznámka:

Virtuální počítače, které nejsou připojené k doméně, můžou přistupovat ke sdíleným složkám Azure pomocí ověřování služby Microsoft Entra Domain Services pouze v případě, že virtuální počítač nemá síťové připojení k řadičům domény pro službu Microsoft Entra Domain Services. Obvykle to vyžaduje vpn typu site-to-site nebo point-to-site.

Vyberte nebo vytvořte sdílenou složku Azure.

Vyberte novou nebo existující sdílenou složku, která je přidružená ke stejnému předplatnému jako váš tenant Microsoft Entra. Informace o vytvoření nové sdílené složky najdete v tématu Vytvoření sdílené složky ve službě Azure Files. Pro zajištění optimálního výkonu doporučujeme, aby vaše sdílená složka byla ve stejné oblasti jako virtuální počítač, ze kterého chcete získat přístup ke sdílené složce.

Ověřte připojení ke službě Soubory Azure připojením sdílených složek Azure pomocí klíče účtu úložiště.

Pokud chcete ověřit, že je váš virtuální počítač a sdílená složka správně nakonfigurované, zkuste sdílenou složku připojit pomocí klíče účtu úložiště. Další informace najdete v tématu Připojení sdílené složky Azure a přístup ke sdílené složce ve Windows.

Regionální dostupnost

Ověřování azure Files se službou Microsoft Entra Domain Services je dostupné ve všech oblastech Azure Public, Gov a China.

Přehled pracovního postupu

Než povolíte ověřování služby Microsoft Entra Domain Services přes protokol SMB pro sdílené složky Azure, ověřte, že jsou vaše prostředí Microsoft Entra ID a Azure Storage správně nakonfigurované. Doporučujeme projít si požadavky , abyste měli jistotu, že jste dokončili všechny požadované kroky.

Pomocí následujících kroků udělte přístup k prostředkům služby Azure Files pomocí přihlašovacích údajů Microsoft Entra:

- Povolte ověřování služby Microsoft Entra Domain Services přes protokol SMB pro váš účet úložiště a zaregistrujte účet úložiště s přidruženým nasazením služby Microsoft Entra Domain Services.

- Přiřaďte oprávnění na úrovni sdílené složky identitě Microsoft Entra (uživatel, skupina nebo instanční objekt).

- Připojení do sdílené složky Azure pomocí klíče účtu úložiště a nakonfigurujte seznamy řízení přístupu (ACL) Windows pro adresáře a soubory.

- Připojte sdílenou složku Azure z virtuálního počítače připojeného k doméně.

Následující diagram znázorňuje ucelený pracovní postup pro povolení ověřování služby Microsoft Entra Domain Services přes protokol SMB pro Azure Files.

Povolení ověřování Microsoft Entra Doménových služeb pro váš účet

Pokud chcete pro Azure Files povolit ověřování Microsoft Entra Doménových služeb přes protokol SMB, pomocí portálu Azure Portal, prostředí Azure PowerShell nebo příkazů Azure CLI můžete nastavit vlastnost účtů úložiště. Nastavením této vlastnosti je účet úložiště s přidruženým nasazením Microsoft Entra Doménových služeb implicitně „připojen k doméně“. Ověřování Microsoft Entra Doménových služeb přes protokol SMB se pak povolí pro všechny nové a existující sdílené složky v účtu úložiště.

Mějte na paměti, že ověřování Microsoft Entra Doménových služeb přes protokol SMB můžete povolit až po úspěšném nasazení Microsoft Entra Doménových služeb do vašeho klienta Microsoft Entra. Další informace najdete v předpokladech.

Pokud chcete povolit ověřování služby Microsoft Entra Domain Services přes protokol SMB pomocí webu Azure Portal, postupujte takto:

Na webu Azure Portal přejděte do stávajícího účtu úložiště nebo vytvořte účet úložiště.

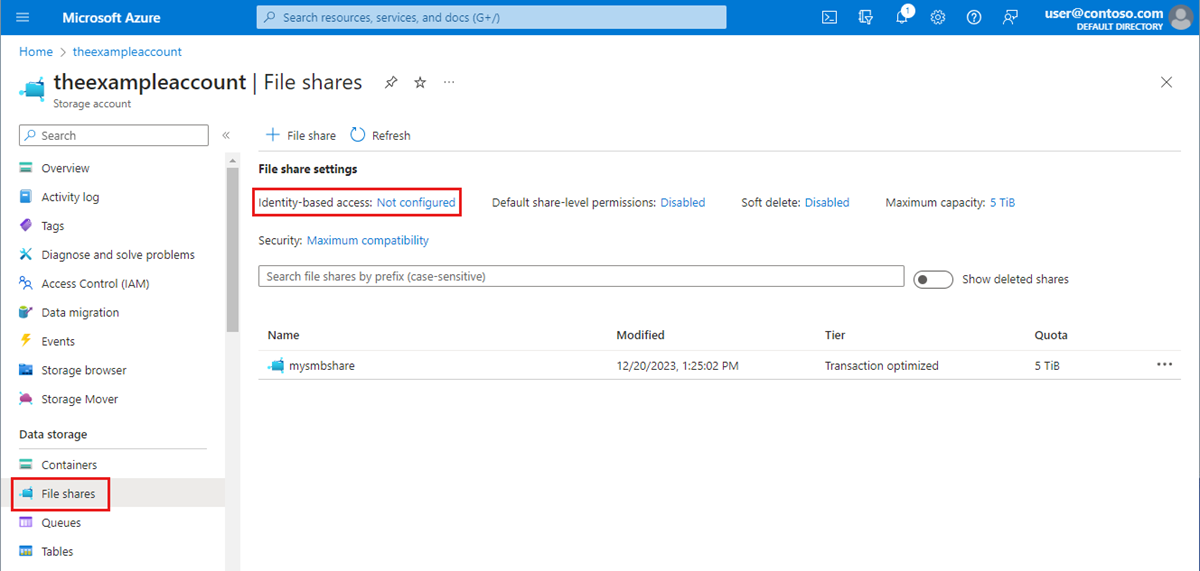

Vyberte sdílené složky datového úložiště>.

V části Nastavení sdílené složky vyberte přístup založený na identitě: Nenakonfigurováno.

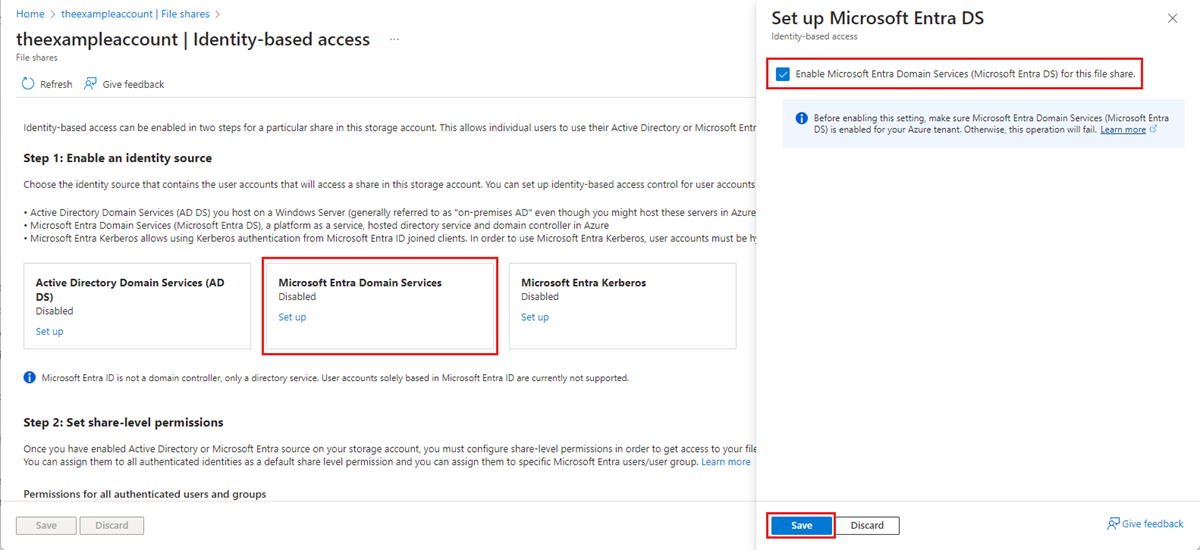

V části Microsoft Entra Domain Services vyberte Nastavit a potom tuto funkci povolte zaškrtnutím políčka.

Zvolte Uložit.

Doporučeno: Použití šifrování AES-256

Ve výchozím nastavení používá ověřování Microsoft Entra Doménových služeb šifrování Kerberos RC4. Doporučujeme ho nakonfigurovat tak, aby místo toho používal šifrování Kerberos AES-256 podle těchto pokynů.

Akce vyžaduje spuštění operace v doméně služby Active Directory spravované službou Microsoft Entra Domain Services, aby se dostala k řadiči domény a požádala o změnu vlastnosti objektu domény. Níže uvedené rutiny jsou rutiny prostředí Windows Server Active Directory PowerShell, nikoli rutiny Azure PowerShellu. Z tohoto důvodu se tyto příkazy PowerShellu musí spouštět z klientského počítače, který je připojený k doméně služby Microsoft Entra Domain Services.

Důležité

Rutiny prostředí Windows Server Active Directory PowerShell v této části musí být spuštěny v prostředí Windows PowerShell 5.1 z klientského počítače, který je připojený k doméně služby Microsoft Entra Domain Services. PowerShell 7.x a Azure Cloud Shell v tomto scénáři nebudou fungovat.

Přihlaste se k klientskému počítači připojenému k doméně jako uživatel služby Microsoft Entra Domain Services s požadovanými oprávněními. Musíte mít přístup k zápisu msDS-SupportedEncryptionTypes k atributu objektu domény. Členové skupiny AAD DC Správa istrators obvykle budou mít potřebná oprávnění. Otevřete normální relaci PowerShellu (bez zvýšených oprávnění) a spusťte následující příkazy.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Důležité

Pokud jste dříve používali šifrování RC4 a aktualizovali účet úložiště tak, aby používal AES-256, měli byste spustit klist purge na klientovi a pak sdílenou složku znovu připojit, abyste získali nové lístky Kerberos s AES-256.

Přiřazení oprávnění na úrovni sdílené složky

Pro přístup k prostředkům Azure Files s ověřováním na základě identity musí mít identita (uživatel, skupina nebo instanční objekt) potřebná oprávnění na úrovni sdílené složky. Tento proces je podobný jako přiřazení oprávnění ke sdílené složce systému Windows, kdy zadáte typ přístupu, který má určitý uživatel ke sdílené složce. Pokyny v této části popisují, jak identitě přiřadit oprávnění ke čtení, zápisu nebo odstranění sdílené složky. Důrazně doporučujeme přiřazovat oprávnění explicitním deklarováním akcí a datových akcí namísto použití zástupného znaku (*).

Většina uživatelů by měla přiřadit oprávnění na úrovni sdílené složky konkrétním uživatelům nebo skupinám Microsoft Entra a pak nakonfigurovat seznamy ACL systému Windows pro podrobné řízení přístupu na úrovni adresáře a souboru. Alternativně však můžete nastavit výchozí oprávnění na úrovni sdílené složky, které umožní přispěvatelům, přispěvatelům s vyššími oprávněními nebo čtenářům přístup ke všem ověřeným identitám.

Pro Azure Files existuje pět předdefinovaných rolí Azure, z nichž některé umožňují udělit uživatelům a skupinám oprávnění na úrovni sdílení:

- Přispěvatel dat souboru úložiště s privilegovaným přístupem umožňuje čtení, zápis, odstraňování a úpravy seznamů ACL systému Windows ve sdílených složkách Azure přes protokol SMB přepsáním existujících seznamů ACL Windows.

- Čtenář dat souboru úložiště s privilegovaným přístupem umožňuje přístup pro čtení ve sdílených složkách Azure přes protokol SMB přepsáním existujících seznamů ACL Windows.

- Přispěvatel sdílené složky SMB s daty úložiště umožňuje přístup ke čtení, zápisu a odstraňování ve sdílených složkách Azure přes protokol SMB.

- Přispěvatel sdílené složky SMB dat souboru úložiště s vyššími oprávněními umožňuje čtení, zápis, odstraňování a úpravy seznamů ACL systému Windows ve sdílených složkách Azure přes protokol SMB.

- Čtečka sdílené složky SMB souborů úložiště umožňuje přístup ke čtení ve sdílených složkách Azure přes protokol SMB.

Důležité

Úplné řízení správy sdílené složky, včetně možnosti převzít vlastnictví souboru, vyžaduje použití klíče účtu úložiště. Správa istrativní řízení se u přihlašovacích údajů Microsoft Entra nepodporuje.

Předdefinované role udělující oprávnění na úrovni sdílení složky můžete přiřadit identitě uživatele Microsoft Entra pomocí portálu Azure Portal, prostředí PowerShell nebo nástroje Azure CLI. Mějte na paměti, že přiřazení role Azure na úrovni sdílené složky může nějakou dobu trvat. Pro správu přístupu vysoké úrovně doporučujeme použít oprávnění na úrovni sdílené složky ke skupině AD představující skupinu uživatelů a identit a pak využít seznamy ACL systému Windows k podrobnému řízení přístupu na úrovni adresáře nebo souboru.

Přiřazení role Azure k identitě Microsoft Entra

Důležité

Oprávnění přiřazujte explicitním deklarováním akcí a datových akcí namísto použití zástupného znaku (*). Jestliže definice vlastní role pro datovou akci obsahuje zástupný znak, všechny identity přiřazené k této roli mají udělen přístup ke všem možným datovým akcím. To znamená, že všem těmto identitám se udělí také každá nová datová akce přidaná na platformu. Přístup a oprávnění navíc udělená prostřednictvím nových akcí nebo datových akcí nemusí být žádoucí pro zákazníky používající zástupný znak.

Pokud chcete přiřadit roli Azure identitě Microsoft Entra pomocí webu Azure Portal, postupujte takto:

- Na webu Azure Portal přejděte do sdílené složky nebo vytvořte sdílenou složku.

- Vyberte Řízení přístupu (IAM).

- Vyberte Přidat přiřazení role.

- V okně Přidat přiřazení role vyberte v seznamu rolí příslušnou předdefinované roli (například Čtenář sdílené složky SMB pro data souboru úložiště nebo Přispěvatel sdílené složky DAT souborů úložiště). Ponechte možnost Přiřadit přístup k výchozímu nastavení: Uživatel, skupina nebo instanční objekt Microsoft Entra. Vyberte cílovou identitu Microsoft Entra podle jména nebo e-mailové adresy.

- Výběrem možnosti Zkontrolovat a přiřadit dokončete přiřazení role.

Konfigurace seznamů ACL systému Windows

Po přiřazení oprávnění na úrovni sdílené složky pomocí RBAC můžete přiřadit seznamy ACL systému Windows na úrovni kořenového adresáře, adresáře nebo souboru. Oprávnění na úrovni sdílené složky si můžete představit jako vrátného vysoké úrovně, který určuje, jestli má uživatel přístup ke sdílené složce, zatímco seznamy ACL systému Windows fungují na podrobnější úrovni a určují, jaké operace může uživatel provádět na úrovni adresáře nebo souboru.

Azure Files podporuje úplnou sadu základních a rozšířených oprávnění. Seznamy ACL systému Windows můžete zobrazit a nakonfigurovat pro adresáře a soubory ve sdílené složce Azure připojením sdílené složky a použitím Průzkumníka souborů Windows nebo spuštěním příkazu Windows icacls nebo Set-ACL.

Kořenový adresář sdílené složky podporuje následující sady oprávnění:

- BUILTIN\Administrators:(OI)(CI)(F)

- NT AUTHORITY\SYSTEM:(OI)(CI)(F)

- BUILTIN\Users:(RX)

- BUILTIN\Users:(OI)(CI)(IO)(GR,GE)

- NT AUTHORITY\Authenticated Users:(OI)(CI)(M)

- NT AUTHORITY\SYSTEM:(F)

- CREATOR OWNER:(OI)(CI)(IO)(F)

Další informace najdete v tématu Konfigurace oprávnění na úrovni adresáře a souboru přes protokol SMB.

Připojení sdílené složky pomocí klíče účtu úložiště

Před konfigurací seznamů ACL systému Windows nejprve musíte pomocí klíče účtu úložiště připojit sdílenou složku k virtuálnímu počítači připojenému k doméně. Přihlaste se jako uživatel Microsoft Entra k virtuálnímu počítači připojenému k doméně, otevřete příkazový řádek Windows a spusťte následující příkaz. Nezapomeňte nahradit <YourStorageAccountName>, <FileShareName>a <YourStorageAccountKey> vlastními hodnotami. Pokud se již používá jednotka Z:, nahraďte ji jiným dostupným písmenem. Klíč účtu úložiště najdete na webu Azure Portal tak, že přejdete na účet úložiště a vyberete Přístupové klíče zabezpečení a sítě>, nebo můžete použít rutinu PowerShelluGet-AzStorageAccountKey.

Je důležité, abyste ke sdílené složce připojili sdílenou složku v této fázi pomocí net use příkazu Windows, a ne Pomocí PowerShellu. Pokud pro připojení sdílené složky použijete PowerShell, nebude sdílená složka viditelná v Průzkumníku souborů Windows ani příkazovém řádku a nebudete tak moci konfigurovat seznamy ACL systému Windows.

Poznámka:

Seznam ACL úplného řízení se může zobrazit už u role. V takovém případě by obvykle bylo možné přiřazovat oprávnění. Nicméně vzhledem k tomu, že kontroly přístupu existují na dvou úrovních (úroveň sdílené složky a úroveň souboru nebo adresáře), v této fázi to není možné. Pouze uživatelé s rolí Přispěvatel se zvýšenými oprávněními SMB mohou přiřazovat oprávnění novým souborům nebo adresářům, které vytvoří, bez použití klíče účtu úložiště. Všechna ostatní přiřazení oprávnění k souborům nebo adresářům vyžadují připojení ke sdílené složce pomocí klíče účtu úložiště.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

Konfigurace seznamů ACL systému Windows s Windows Průzkumník souborů

Po připojení sdílené složky Azure musíte nakonfigurovat seznamy ACL systému Windows. To lze provést v Průzkumníku souborů Windows nebo příkazem icacls.

Pomocí těchto kroků můžete pomocí windows Průzkumník souborů udělit úplná oprávnění všem adresářům a souborům ve sdílené složce, včetně kořenového adresáře.

- Otevřete windows Průzkumník souborů a klikněte pravým tlačítkem na soubor nebo adresář a vyberte Vlastnosti.

- Vyberte kartu Zabezpečení.

- Chcete-li změnit oprávnění, vyberte Upravit .

- Můžete změnit oprávnění stávajících uživatelů nebo vybrat Přidat a udělit oprávnění novým uživatelům.

- V okně výzvy pro přidání nových uživatelů zadejte cílové uživatelské jméno, které chcete udělit oprávnění k výběru do pole Zadat názvy objektů, a výběrem možnosti Zkontrolovat jména vyhledejte úplný název hlavního názvu uživatele (UPN) cílového uživatele.

- Vyberte OK.

- Na kartě Zabezpečení vyberte všechna oprávnění, která chcete novému uživateli udělit.

- Vyberte Použít.

Konfigurace seznamů ACL systému Windows pomocí icacls

Pokud chcete udělit úplná oprávnění všem adresářům a souborům ve sdílené složce, včetně kořenového adresáře, použijte následující příkaz Windows. Nezapomeňte nahradit zástupné hodnoty v příkladu vlastními hodnotami.

icacls <mounted-drive-letter>: /grant <user-email>:(f)

Další informace o tom, jak pomocí icacls nastavit seznamy ACL systému Windows a různé typy podporovaných oprávnění, najdete v referenčních informacích k příkazovému řádku pro icacls.

Připojení sdílené složky z virtuálního počítače připojeného k doméně

Následující proces ověří, že vaše sdílená složka a přístupová oprávnění byla správně nastavená a že máte přístup ke sdílené složce Azure z virtuálního počítače připojeného k doméně. Mějte na paměti, že přiřazení role Azure na úrovni sdílené složky může nějakou dobu trvat.

Přihlaste se k virtuálnímu počítači připojenému k doméně pomocí identity Microsoft Entra, ke které jste udělili oprávnění. Nezapomeňte se přihlásit pomocí přihlašovacích údajů Microsoft Entra. Pokud je jednotka už připojená pomocí klíče účtu úložiště, budete muset jednotku odpojit nebo se znovu přihlásit.

Spusťte níže uvedený skript PowerShellu nebo pomocí webu Azure Portal trvale připojte sdílenou složku Azure a namapujte ji na jednotku Z: ve Windows. Pokud se již používá jednotka Z:, nahraďte ji jiným dostupným písmenem. Vzhledem k tomu, že jste byli ověřeni, nebudete muset zadat klíč účtu úložiště. Skript zkontroluje, jestli je tento účet úložiště přístupný přes port TCP 445, což je port, který protokol SMB používá. Nezapomeňte nahradit <storage-account-name> a <file-share-name> použít vlastní hodnoty. Další informace najdete v tématu Použití sdílené složky Azure s Windows.

Pokud nepoužíváte vlastní názvy domén, měli byste připojit sdílené složky Azure pomocí přípony file.core.windows.net, a to i v případě, že jste pro sdílenou složku nastavili privátní koncový bod.

$connectTestResult = Test-NetConnection -ComputerName <storage-account-name>.file.core.windows.net -Port 445

if ($connectTestResult.TcpTestSucceeded) {

cmd.exe /C "cmdkey /add:`"<storage-account-name>.file.core.windows.net`" /user:`"localhost\<storage-account-name>`""

New-PSDrive -Name Z -PSProvider FileSystem -Root "\\<storage-account-name>.file.core.windows.net\<file-share-name>" -Persist -Scope global

} else {

Write-Error -Message "Unable to reach the Azure storage account via port 445. Check to make sure your organization or ISP is not blocking port 445, or use Azure P2S VPN, Azure S2S VPN, or Express Route to tunnel SMB traffic over a different port."

}

K připojení sdílené složky můžete použít net-use také příkaz z příkazového řádku systému Windows. Nezapomeňte nahradit <YourStorageAccountName> a <FileShareName> použít vlastní hodnoty.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName>

Připojení sdílené složky z virtuálního počítače, který není připojený k doméně, nebo virtuálního počítače připojeného k jiné doméně AD

Virtuální počítače nebo virtuální počítače, které nejsou připojené k doméně připojené k jiné doméně než účet úložiště, mají přístup ke sdíleným složkám Azure pomocí ověřování služby Microsoft Entra Domain Services pouze v případě, že virtuální počítač má nekompilované síťové připojení k řadičům domény pro službu Microsoft Entra Domain Services, která se nachází v Azure. Obvykle to vyžaduje nastavení vpn typu site-to-site nebo point-to-site. Uživatel, který přistupuje ke sdílené složce, musí mít identitu (identitu Microsoft Entra synchronizovanou z ID Microsoft Entra do služby Microsoft Entra Domain Services) ve spravované doméně služby Microsoft Entra Domain Services a musí zadat explicitní přihlašovací údaje (uživatelské jméno a heslo).

Pokud chcete připojit sdílenou složku z virtuálního počítače, který není připojený k doméně, musí uživatel:

- Zadejte přihlašovací údaje, jako je DOMAINNAME\username , kde DOMAINNAME je doména služby Microsoft Entra Domain Services a uživatelské jméno je uživatelské jméno identity ve službě Microsoft Entra Domain Services nebo

- Použijte notaci username@domainFQDN, kde doménaFQDN je plně kvalifikovaný název domény.

Pomocí jednoho z těchto přístupů umožníte klientovi kontaktovat řadič domény v doméně služby Microsoft Entra Domain Services a požádat o přijetí lístků protokolu Kerberos.

Příklad:

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<DOMAINNAME\username>

nebo

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:<username@domainFQDN>

Další kroky

Pokud chcete udělit dalším uživatelům přístup k vaší sdílené složce, postupujte podle pokynů v tématu Přiřazení oprávnění na úrovni sdílené složky a konfigurace seznamů ACL systému Windows.

Další informace o ověřování založeném na identitách pro službu Azure Files najdete v těchto zdrojích informací: