Kurz: Informace o správě virtuálních počítačů s Linuxem pomocí Azure CLI

Při nasazování prostředků do Azure máte značnou flexibilitu při rozhodování, jaké typy prostředků nasadit, do jakého umístění a jak je nastavit. Tato flexibilita však může otevírat více možností, než byste ve vaší organizaci chtěli povolit. Při zvažování nasazení prostředků do Azure si můžete klást následující otázky:

- 如何实现 splňovat právní požadavky na suverenitu dat v některých zemích/oblastech?

- Jak můžu řídit náklady?

- Jak zajistím, že někdo nechtěně nezmění důležitý systém?

- Jak můžu sledovat náklady na prostředky a správně je účtovat?

Těmito otázkami se zabývá tento článek. Konkrétně můžete:

- Přiřadit uživatele k rolím a tyto role přiřadit k rozsahům, aby uživatelé měli oprávnění k provádění očekávaných akcí, ale žádných dalších.

- Použít zásady, které předepisují konvence pro prostředky ve vašem předplatném.

- Uzamknout prostředky, které jsou pro váš systém klíčové.

- Označit prostředky, abyste je mohli sledovat podle hodnot, které dávají smysl pro vaši organizaci.

Tento článek se zaměřuje na úlohy, pomocí kterých můžete implementovat zásady správného řízení. Podrobnější popis těchto konceptů najdete v tématu Zásady správného řízení v Azure.

Požadavky

Použijte prostředí Bash v Azure Cloud Shell.

Pokud tomu dáváte přednost, můžete nainstalovat Azure CLI a spouštět referenční příkazy CLI.

Pokud používáte místní instalaci, přihlaste se k Azure CLI pomocí příkazu az login. Pokud chcete dokončit proces ověřování, postupujte podle kroků zobrazených na terminálu. Další možnosti přihlášení jsou popsané v tématu Přihlášení pomocí Azure CLI.

Po zobrazení výzvy nainstalujte rozšíření Azure CLI při prvním použití. Další informace o rozšířeních najdete v tématu Využití rozšíření v Azure CLI.

Spuštěním příkazu az version zjistěte verzi a závislé knihovny, které jsou nainstalované. Pokud chcete upgradovat na nejnovější verzi, spusťte az upgrade.

- Tento kurz vyžaduje verzi 2.0.30 nebo novější azure CLI. Pokud používáte Azure Cloud Shell, je už nainstalovaná nejnovější verze.

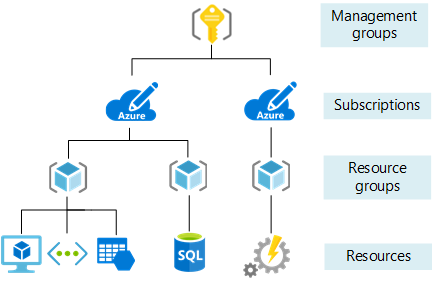

Orientace v oborech

Než začnete vytvářet položky, projdeme si koncept rozsahu. Azure poskytuje čtyři úrovně správy: skupiny pro správu, předplatné, skupina prostředků a prostředek. Skupiny pro správu jsou ve verzi Preview. Následující obrázek ukazuje příklad těchto vrstev.

Nastavení správy můžete použít na jakékoli z těchto úrovní rozsahu. Vybraná úroveň určuje rozsah použití nastavení. Nižší úrovně dědí nastavení z vyšších úrovní. Když nějaké nastavení použijete pro předplatné, použije se toto nastavení pro všechny skupiny prostředků a prostředky v tomto předplatném. Když nějaké nastavení použijete pro skupinu prostředků, použije se toto nastavení pro skupinu prostředků i všechny prostředky, které obsahuje. Jiná skupina prostředků ale toto nastavení nezíská.

Obvykle je vhodné používat důležitá nastavení na vyšších úrovních a nastavení související s požadavky konkrétního projektu na nižších úrovních. Například můžete chtít zajistit, aby se všechny prostředky vaší organizace nasazovaly do konkrétních oblastí. Tento požadavek splníte tak, že pro předplatné použijete zásadu, která udává povolená umístění. Když ostatní uživatelé ve vaší organizaci přidají nové skupiny prostředků a prostředky, automaticky se vynutí použití některého z povolených umístění.

V tomto kurzu se nastavení pro správu aplikují na skupinu prostředků, takže je po skončení můžete snadno odebrat.

Vytvoříme skupinu prostředků.

az group create --name myResourceGroup --location "East US"

V tuto chvíli je skupina prostředků prázdná.

Řízení přístupu na základě role v Azure

Potřebujete zajistit, aby uživatelé ve vaší organizaci měli správnou úroveň přístupu k těmto prostředkům. Nechcete uživatelům dát neomezený přístup, ale zároveň jim potřebujete umožnit dělat svou práci. Řízení přístupu na základě role Azure (Azure RBAC) umožňuje spravovat, kteří uživatelé mají oprávnění k dokončení konkrétních akcí v oboru.

K vytváření a odebírání přiřazení rolí musí mít uživatelé přístup Microsoft.Authorization/roleAssignments/*. Tento přístup se poskytuje prostřednictvím role vlastníka nebo správce uživatelských přístupů.

Pro správu řešení virtuálních počítačů existují v závislosti na prostředcích tři role, které poskytují běžný přístup:

Místo přiřazování rolí jednotlivým uživatelům je často jednodušší použít skupinu Azure Active Directory obsahující uživatele, kteří potřebují provádět podobné akce. Potom této skupině přiřaďte odpovídající role. Pro účely tohoto článku použijte buď existující skupinu pro správu virtuálního počítače, nebo pomocí portálu vytvořte skupinu Azure Active Directory.

Po vytvoření nové skupiny nebo vyhledání existující skupiny pomocí příkazu az role assignment create přiřaďte novou skupinu Azure Active Directory k roli Přispěvatel virtuálních počítačů v dané skupině prostředků.

adgroupId=$(az ad group show --group <your-group-name> --query objectId --output tsv)

az role assignment create --assignee-object-id $adgroupId --role "Virtual Machine Contributor" --resource-group myResourceGroup

Pokud se v adresáři zobrazí chyba oznamující, že guid> objektu zabezpečení <neexistuje, nová skupina se nešírovala v rámci Azure Active Directory. Zkuste příkaz znovu spustit.

Obvykle tento postup zopakujete pro role Přispěvatel sítě a Přispěvatel účtů úložiště, abyste zajistili přiřazení uživatelů ke správě nasazených prostředků. V tomto článku můžete tyto kroky vynechat.

Azure Policy

Azure Policy pomáhá zajistit, aby všechny prostředky v předplatném splňovaly firemní standardy. Vaše předplatné už obsahuje několik definic zásad. Pokud chcete zobrazit definice dostupných zásad, použijte příkaz az policy definition list:

az policy definition list --query "[].[displayName, policyType, name]" --output table

Zobrazí se definice existujících zásad. Typ zásad je buď Předdefinované nebo Vlastní. Najděte definice zásad popisující podmínku, kterou chcete přiřadit. V tomto článku můžete přiřadit zásady s těmito funkcemi:

- Omezení umístění pro všechny prostředky

- Omezení SKU pro virtuální počítače

- Audit virtuálních počítačů, které nepoužívají spravované disky

V následujícím příkladu načtete definice tří zásad na základě zobrazovaného názvu. K přiřazení těchto definic do skupiny prostředků můžete použít příkaz az policy assignment create. U některých zásad určíte povolené hodnoty zadáním hodnot parametrů.

# Get policy definitions for allowed locations, allowed SKUs, and auditing VMs that don't use managed disks

locationDefinition=$(az policy definition list --query "[?displayName=='Allowed locations'].name | [0]" --output tsv)

skuDefinition=$(az policy definition list --query "[?displayName=='Allowed virtual machine SKUs'].name | [0]" --output tsv)

auditDefinition=$(az policy definition list --query "[?displayName=='Audit VMs that do not use managed disks'].name | [0]" --output tsv)

# Assign policy for allowed locations

az policy assignment create --name "Set permitted locations" \

--resource-group myResourceGroup \

--policy $locationDefinition \

--params '{

"listOfAllowedLocations": {

"value": [

"eastus",

"eastus2"

]

}

}'

# Assign policy for allowed SKUs

az policy assignment create --name "Set permitted VM SKUs" \

--resource-group myResourceGroup \

--policy $skuDefinition \

--params '{

"listOfAllowedSKUs": {

"value": [

"Standard_DS1_v2",

"Standard_E2s_v2"

]

}

}'

# Assign policy for auditing unmanaged disks

az policy assignment create --name "Audit unmanaged disks" \

--resource-group myResourceGroup \

--policy $auditDefinition

V předchozím příkladu se předpokládá, že už parametry pro zásadu znáte. K zobrazení parametrů použijte následující příkaz:

az policy definition show --name $locationDefinition --query parameters

Nasazení virtuálního počítače

Přiřadili jste role a zásady, takže jste připravení nasadit řešení. Výchozí velikost je Standard_DS1_v2, což je jedno z povolených SKU. Příkaz vytvoří klíče SSH, pokud neexistují ve výchozím umístění.

az vm create --resource-group myResourceGroup --name myVM --image UbuntuLTS --generate-ssh-keys

Po dokončení nasazování můžete použít další nastavení pro správu řešení.

Uzamčení prostředků

Zámky prostředků zabraňují tomu, aby uživatelé ve vaší organizaci neúmyslně odstranili nebo změnili důležité prostředky. Na rozdíl od řízení přístupu na základě role používají zámky prostředků omezení pro všechny uživatele a role. Zámek můžete nastavit na úroveň CanNotDelete nebo ReadOnly.

K vytvoření nebo odstranění zámků správy musíte mít přístup k akcím Microsoft.Authorization/locks/*. Z předdefinovaných rolí se těmto akcím udělí jenom vlastník a správce uživatelských přístupů .

Pokud chcete zamknout virtuální počítač a skupinu zabezpečení sítě, použijte příkaz az lock create:

# Add CanNotDelete lock to the VM

az lock create --name LockVM \

--lock-type CanNotDelete \

--resource-group myResourceGroup \

--resource-name myVM \

--resource-type Microsoft.Compute/virtualMachines

# Add CanNotDelete lock to the network security group

az lock create --name LockNSG \

--lock-type CanNotDelete \

--resource-group myResourceGroup \

--resource-name myVMNSG \

--resource-type Microsoft.Network/networkSecurityGroups

Zámky otestujete pomocí následujícího příkazu:

az group delete --name myResourceGroup

Zobrazí se chyba s oznámením, že operaci odstranění nelze kvůli zámku dokončit. Skupinu prostředků odstraníte, pouze pokud skutečně odeberete zámky. Tento krok najdete v části o vyčištění prostředků.

Označení prostředků

Značky použijete u prostředků Azure k jejich logickému uspořádání podle kategorií. Každá značka se skládá z názvu a hodnoty. Můžete například použít název Prostředí a hodnotu Produkční na všechny prostředky v produkčním prostředí.

Pokud chcete do skupiny prostředků přidat dvě značky, použijte příkaz az group update:

az group update -n myResourceGroup --set tags.Environment=Test tags.Dept=IT

Předpokládejme, že chcete přidat třetí značku. Spusťte tento příkaz znovu s novou značku. Připojí se k existujícím značkám.

az group update -n myResourceGroup --set tags.Project=Documentation

Prostředky nedědí značky ze skupiny prostředků. Vaše skupiny prostředků momentálně má tři značky, ale prostředky nemají žádné. Pokud chcete na příslušné prostředky použít všechny značky ze skupiny prostředků a zachovat u prostředků stávající značky, použijte tento skript:

# Get the tags for the resource group

jsontag=$(az group show -n myResourceGroup --query tags)

# Reformat from JSON to space-delimited and equals sign

t=$(echo $jsontag | tr -d '"{},' | sed 's/: /=/g')

# Get the resource IDs for all resources in the resource group

r=$(az resource list -g myResourceGroup --query [].id --output tsv)

# Loop through each resource ID

for resid in $r

do

# Get the tags for this resource

jsonrtag=$(az resource show --id $resid --query tags)

# Reformat from JSON to space-delimited and equals sign

rt=$(echo $jsonrtag | tr -d '"{},' | sed 's/: /=/g')

# Reapply the updated tags to this resource

az resource tag --tags $t$rt --id $resid

done

Další možností je použít pro prostředky značky ze skupiny prostředků a nezachovávat stávající značky:

# Get the tags for the resource group

jsontag=$(az group show -n myResourceGroup --query tags)

# Reformat from JSON to space-delimited and equals sign

t=$(echo $jsontag | tr -d '"{},' | sed 's/: /=/g')

# Get the resource IDs for all resources in the resource group

r=$(az resource list -g myResourceGroup --query [].id --output tsv)

# Loop through each resource ID

for resid in $r

do

# Apply tags from resource group to this resource

az resource tag --tags $t --id $resid

done

Pokud chcete sloučit několik hodnot v jedné značce, použijte řetězec JSON.

az group update -n myResourceGroup --set tags.CostCenter='{"Dept":"IT","Environment":"Test"}'

Pokud chcete odebrat všechny značky ve skupině prostředků, použijte příkaz:

az group update -n myResourceGroup --remove tags

K virtuálnímu počítači přidáte značky pomocí příkazu az resource tag. Nezachovají se žádné existující značky prostředku.

az resource tag -n myVM \

-g myResourceGroup \

--tags Dept=IT Environment=Test Project=Documentation \

--resource-type "Microsoft.Compute/virtualMachines"

Hledání prostředků podle značky

K vyhledání prostředků pomocí názvu značky a hodnoty použijte příkaz az resource list:

az resource list --tag Environment=Test --query [].name

Vrácené hodnoty můžete použít pro úlohy správy, jako je zastavení všech virtuálních počítačů s určitou hodnotou značky.

az vm stop --ids $(az resource list --tag Environment=Test --query "[?type=='Microsoft.Compute/virtualMachines'].id" --output tsv)

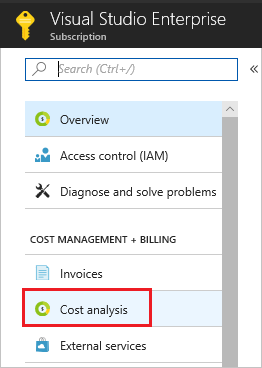

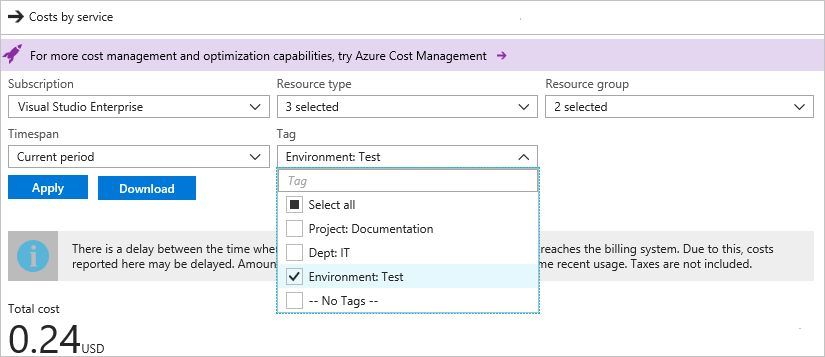

Zobrazení nákladů podle hodnoty značky

Po označení prostředků můžete zobrazit náklady na prostředky s příslušnými značkami. Zobrazení nejnovějšího využití v analýze nákladů nějakou dobu trvá, proto náklady možná ještě nevidíte. Jakmile budou náklady k dispozici, můžete zobrazit náklady na prostředky napříč skupinami prostředků ve vašem předplatném. K zobrazení nákladů musí mít uživatelé přístup k fakturačním údajům na úrovni předplatného.

Pokud chcete na portálu zobrazit náklady podle značky, vyberte své předplatné a pak Analýza nákladů.

Pak vyberte filtr hodnoty značky a vyberte Použít.

Přehled rozhraní API služby Azure Consumption můžete použít také k programovému zobrazení nákladů.

Vyčištění prostředků

Zamčená skupina zabezpečení sítě nejde odstranit, dokud neodstraníte zámek. Zámek odeberete načtením ID zámků a jejich zadáním do příkazu az lock delete:

vmlock=$(az lock show --name LockVM \

--resource-group myResourceGroup \

--resource-type Microsoft.Compute/virtualMachines \

--resource-name myVM --output tsv --query id)

nsglock=$(az lock show --name LockNSG \

--resource-group myResourceGroup \

--resource-type Microsoft.Network/networkSecurityGroups \

--resource-name myVMNSG --output tsv --query id)

az lock delete --ids $vmlock $nsglock

Pokud už nepotřebujete, můžete pomocí příkazu az group delete odebrat skupinu prostředků, virtuální počítač a všechny související prostředky. Ukončete relaci SSH k vašemu virtuálnímu počítači a pak odstraňte prostředky následujícím způsobem:

az group delete --name myResourceGroup

Další kroky

V tomto kurzu jste vytvořili vlastní image virtuálního počítače. Naučili jste se:

- Přiřazení role uživateli

- Použití zásad, které vynucují standardy

- Ochrana důležitých prostředků pomocí zámků

- Označení prostředků pro fakturaci a správu

V dalším kurzu se dozvíte, jak identifikovat změny a spravovat aktualizace balíčků na virtuálním počítači.