Nastavení DKIM pro podepisování pošty z domény Microsoftu 365

Tip

Věděli jste, že si můžete zdarma vyzkoušet funkce v Microsoft Defender XDR pro Office 365 Plan 2? Použijte 90denní zkušební verzi Defender pro Office 365 v centru zkušebních verzí portálu Microsoft Defender Portal. Zde zjistíte více o tom, kdo se může zaregistrovat a o podmínkách zkušební verze.

DKIM (DomainKeys Identified Mail) je metoda ověřování e-mailů , která pomáhá ověřovat poštu poslanou z vaší organizace Microsoft 365, aby se zabránilo zfalšovaným odesílatelům, kteří se používají při ohrožení obchodních e-mailů (BEC), ransomwaru a dalších phishingových útocích.

Primárním účelem DKIM je ověřit, že zpráva nebyla během přenosu změněna. Konkrétně:

- Pro doménu se vygeneruje jeden nebo více privátních klíčů, které zdrojový e-mailový systém používá k digitálnímu podepisování důležitých částí odchozích zpráv. Mezi tyto části zprávy patří:

- Od, To, Předmět, MIME-Version, Content-Type, Date a další pole záhlaví zprávy (v závislosti na zdrojovém e-mailovém systému).

- Text zprávy

- Digitální podpis se uloží do pole hlavičky DKIM-Signature v záhlaví zprávy a zůstane platný, dokud zprostředkující e-mailové systémy neupraví podepsané části zprávy. Podpisová doména je identifikována hodnotou d= v poli hlavičky DKIM-Signature .

- Odpovídající veřejné klíče jsou uložené v záznamech DNS pro podepisující doménu (záznamy CNAME v Microsoftu 365; jiné e-mailové systémy můžou záznamy TXT používat).

- Cílové e-mailové systémy používají hodnotu d= v poli hlavičky DKIM-Signature k:

- Identifikujte podepisující doménu.

- Vyhledejte veřejný klíč v záznamu DNS DKIM pro doménu.

- K ověření podpisu zprávy použijte veřejný klíč v záznamu DNS DKIM pro doménu.

Důležitá fakta o DKIM:

- Doména, která se používá k podepsání zprávy DKIM, se nevyžaduje, aby odpovídala doméně v adresách MAIL FROM nebo From ve zprávě. Další informace o těchto adresách najdete v tématu Proč internetový e-mail potřebuje ověřování.

- Zpráva může mít několik podpisů DKIM v různých doménách. Ve skutečnosti mnoho hostovaných e-mailových služeb podepisuje zprávu pomocí domény služby a poté, co zákazník nakonfiguruje podepisování DKIM pro doménu, podepíše zprávu znovu pomocí domény zákazníka.

Než začneme, potřebujete vědět o DKIM v Microsoftu 365 na základě vaší e-mailové domény:

Pokud pro e-mail používáte jenom doménu MOERA (Microsoft Online Email Routing Address) (například contoso.onmicrosoft.com), nemusíte nic dělat. Microsoft automaticky vytvoří 2048bitový pár veřejného a privátního klíče z počáteční domény *.onmicrosoft.com. Odchozí zprávy se automaticky podepisují pomocí privátního klíče DKIM. Veřejný klíč se publikuje v záznamu DNS, aby cílové e-mailové systémy mohly ověřit podpis DKIM zpráv.

Podepisování DKIM ale můžete nakonfigurovat také ručně pomocí domény *.onmicrosoft.com. Pokyny najdete v části Použití portálu Defender k přizpůsobení podepisování odchozích zpráv přes DKIM pomocí domény *.onmicrosoft.com dále v tomto článku.

Pokud chcete ověřit, že odchozí zprávy jsou automaticky podepsané DKIM, přečtěte si část Ověření podepisování odchozí pošty z Microsoftu 365 pomocí DKIM dále v tomto článku.

Další informace o doménách *.onmicrosoft.com najdete v tématu Proč mám doménu "onmicrosoft.com"?

Pokud pro e-maily používáte jednu nebo více vlastních domén (například contoso.com):I když je veškerá odchozí pošta z Microsoftu 365 automaticky podepsaná doménou MOERA, stále máte ještě víc práce na maximální ochraně e-mailu:

Konfigurace podepisování DKIM pomocí vlastních domén nebo subdomén: Zpráva musí být podepsaná doménou v adrese Od. Doporučujeme také nakonfigurovat DMARC a DKIM projde ověřeníM DMARC pouze v případě, že doména, kterou DKIM podepsal zprávu, a doména v adrese Od jsou v souladu.

Důležité informace o subdoméně:

U e-mailových služeb, které nemáte pod přímou kontrolou (například hromadné e-mailové služby), doporučujeme místo hlavní e-mailové domény (například contoso.com) použít subdoménu (například marketing.contoso.com). Nechcete, aby problémy s poštou odesílanou z těchto e-mailových služeb ovlivnily pověst pošty odeslané zaměstnanci ve vaší hlavní e-mailové doméně. Další informace o přidávání subdomén najdete v článku Můžu do Microsoftu 365 přidat vlastní subdomény nebo více domén?

Každá subdoména, kterou používáte k odesílání e-mailů z Microsoftu 365, vyžaduje vlastní konfiguraci DKIM.

Tip

Email ochranu ověřování pro nedefinované subdomény pokrývá DMARC. Všechny subdomény (definované nebo ne) dědí nastavení DMARC nadřazené domény (které je možné přepsat na každou subdoménu). Další informace najdete v tématu Nastavení DMARC pro ověření domény adresy Odesílatele pro odesílatele v Microsoftu 365.

Pokud vlastníte registrované, ale nepoužívané domény: Pokud vlastníte registrované domény, které se nepoužívají pro e-mail nebo nic jiného ( označované také jako parkované domény), nepublikujte pro tyto domény záznamy DKIM. Nedostatek záznamu DKIM (tedy nedostatek veřejného klíče v DNS pro ověření podpisu zprávy) brání ověřování z falšovaných domén pomocí DKIM.

Samotný DKIM nestačí. Pro zajištění nejlepší úrovně ochrany e-mailu pro vlastní domény je také potřeba nakonfigurovat SPF a DMARC jako součást celkové strategie ověřování e-mailu . Další informace najdete v části Další kroky na konci tohoto článku.

Zbytek tohoto článku popisuje záznamy CNAME DKIM, které je potřeba vytvořit pro vlastní domény v Microsoftu 365, a postupy konfigurace pro DKIM pomocí vlastních domén.

Tip

Konfigurace podepisování DKIM pomocí vlastní domény je kombinací postupů v Microsoftu 365 a postupů u doménového registrátora vlastní domény.

U mnoha doménových registrátorů poskytujeme pokyny k vytváření záznamů CNAME pro různé služby Microsoftu 365. Tyto pokyny můžete použít jako výchozí bod k vytvoření záznamů DKIM CNAME. Další informace najdete v tématu Přidání záznamů DNS pro připojení vaší domény.

Pokud konfiguraci DNS neznáte, obraťte se na svého doménového registrátora a požádejte o pomoc.

Syntaxe záznamů DKIM CNAME

Tip

Pomocí portálu Defender nebo Exchange Online PowerShellu můžete zobrazit požadované hodnoty CNAME pro podepisování odchozích zpráv DKIM pomocí vlastní domény. Zde uvedené hodnoty jsou pouze ilustrační. Pokud chcete získat hodnoty požadované pro vlastní domény nebo subdomény, použijte postupy uvedené dále v tomto článku.

DKIM je podrobně popsán v RFC 6376.

Základní syntaxe záznamů CNAME DKIM pro vlastní domény, které odesílají poštu z Microsoftu 365, je:

Hostname: selector1._domainkey

Points to address or value: selector1-<CustomDomain>._domainkey.<InitialDomain>

Hostname: selector2._domainkey

Points to address or value: selector2-<CustomDomain>._domainkey.<InitialDomain>

V Microsoftu 365 se při povolení podepisování DKIM pomocí vlastní domény nebo subdomény vygenerují dva páry veřejného a privátního klíče. Privátní klíče, které se používají k podepsání zprávy, jsou nepřístupné. Záznamy CNAME ukazují na odpovídající veřejné klíče, které se používají k ověření podpisu DKIM. Tyto záznamy se označují jako selektory.

- Aktivní je pouze jeden selektor, který se používá, když je povolené podepisování DKIM pomocí vlastní domény.

- Druhý selektor je neaktivní. Aktivuje se a používá se až po jakékoli budoucí obměně klíče DKIM a pak až po deaktivaci původního selektoru.

Selektor, který slouží k ověření podpisu DKIM (který odvodí privátní klíč použitý k podepsání zprávy), je uložený v hodnotě s= v poli hlavičky DKIM-Signature (například

s=selector1-contoso-com).Název hostitele: Hodnoty jsou stejné pro všechny organizace Microsoft 365:

selector1._domainkeyaselector2._domainkey.<CustomDomain>: Vlastní doména nebo subdoména s tečkami nahrazenými pomlčkami. Například se

contoso.comstanecontoso-comnebomarketing.contoso.comse stanemarketing-contoso-com.<InitialDomain>: *.onmicrosoft.com, který jste použili při registraci v Microsoftu 365 (například contoso.onmicrosoft.com).

Například vaše organizace má v Microsoftu 365 následující domény:

- Počáteční doména: cohovineyardandwinery.onmicrosoft.com

- Vlastní domény: cohovineyard.com a cohowinery.com

V každé vlastní doméně musíte vytvořit dva záznamy CNAME pro celkem čtyři záznamy CNAME:

Záznamy CNAME v doméně cohovineyard.com:

Název hostitele:

selector1._domainkey

Odkazuje na adresu nebo hodnotu:selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comNázev hostitele:

selector2._domainkey

Odkazuje na adresu nebo hodnotu:selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comZáznamy CNAME v doméně cohowinery.com:

Název hostitele:

selector1._domainkey

Odkazuje na adresu nebo hodnotu:selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comNázev hostitele:

selector2._domainkey

Odkazuje na adresu nebo hodnotu:selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.com

Konfigurace podepisování odchozích zpráv DKIM v Microsoftu 365

Použití portálu Defender k povolení podepisování odchozích zpráv pomocí vlastní domény pomocí DKIM

Tip

Povolení podepisování odchozích zpráv pomocí vlastní domény DKIM efektivně přepne podepisování DKIM z počáteční domény *.onmicrosoft.com na použití vlastní domény.

Vlastní doménu nebo subdoménu můžete použít k odhlášení odchozí pošty DKIM až po úspěšném přidání domény do Microsoftu 365. Pokyny najdete v tématu Přidání domény.

Hlavním faktorem, který určuje, kdy vlastní doména spustí odhlašování odchozí pošty DKIM, je detekce záznamu CNAME v DNS.

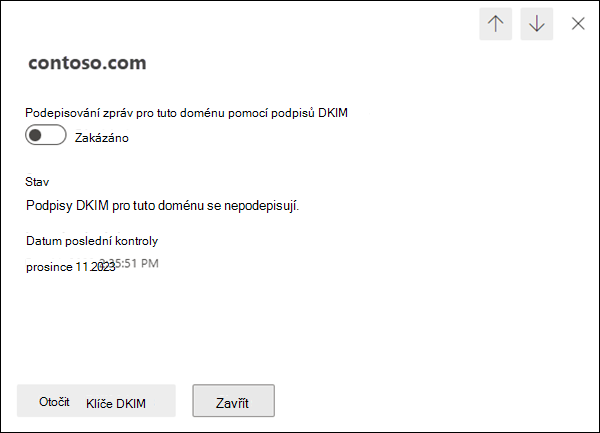

Pokud chcete použít postupy v této části, musí se vlastní doména nebo subdoména zobrazit na kartě DKIM na stránce nastavení ověřování Email na adrese https://security.microsoft.com/authentication?viewid=DKIM. Vlastnosti domény v informačním rámečku podrobností musí obsahovat následující hodnoty:

- Přepínač Podepsat zprávy pro tuto doménu podpisy DKIM je nastavený na Zakázáno

.

. - Hodnota Stav je Nepodepisování podpisů DKIM pro doménu.

- Vytvoření klíčů DKIM není k dispozici. Otočit klíče DKIM je viditelné, ale je neaktivní.

Pokračujte, pokud doména splňuje tyto požadavky.

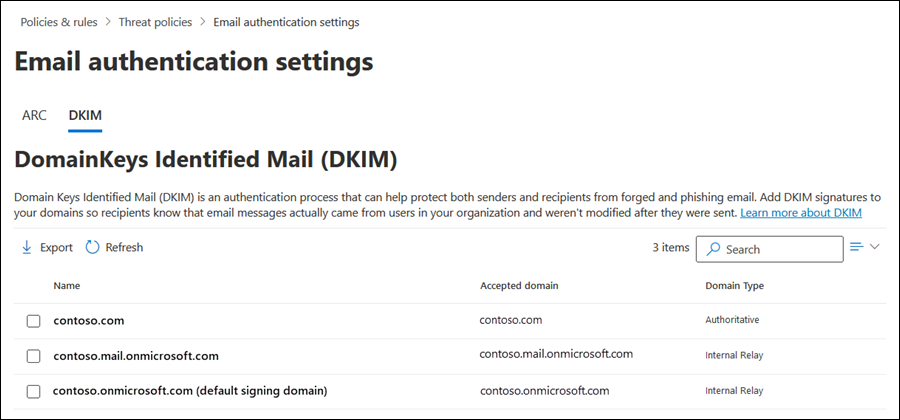

Na portálu Defender na adrese https://security.microsoft.compřejděte na stránku Email & zásady spolupráce>& pravidla>zásad> hrozeb Email nastavení ověřování. Pokud chcete přejít přímo na stránku nastavení ověřování Email, použijte .https://security.microsoft.com/authentication

Na stránce Email nastavení ověřování vyberte kartu DKIM.

Na kartě DKIM vyberte vlastní doménu, kterou chcete nakonfigurovat, kliknutím kamkoli do jiného řádku, než je zaškrtávací políčko vedle názvu.

V informačním rámečku podrobností domény, který se otevře, vyberte přepínač Podepisovat zprávy pro tuto doménu pomocí podpisů DKIM , který je aktuálně nastavený na Zakázáno

.

.Poznamenejte si hodnotu Datum poslední kontroly .

Otevře se dialogové okno Chyby klienta . Chyba obsahuje hodnoty, které se mají použít ve dvou záznamech CNAME, které vytvoříte u doménového registrátora pro danou doménu.

V tomto příkladu je vlastní doména contoso.com a počáteční doména pro organizaci Microsoft 365 je contoso.onmicrosoft.com. Chybová zpráva vypadá takto:

|Microsoft.Exchange.ManagementTasks.ValidationException|CNAME record does not exist for this config. Please publish the following two CNAME records first. Domain Name : contoso.com Host Name : selector1._domainkey Points to address or value: selector1- contoso-com._domainkey.contoso.onmicrosoft.com Host Name : selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.onmicrosoft.com . If you have already published the CNAME records, sync will take a few minutes to as many as 4 days based on your specific DNS. Return and retry this step later.Záznamy CNAME, které potřebujete vytvořit v DNS pro contoso.com doménu, jsou proto:

Název hostitele:

selector1._domainkey

Odkazuje na adresu nebo hodnotu:selector1-contoso-com._domainkey.contoso.onmicrosoft.comNázev hostitele:

selector2._domainkey

Odkazuje na adresu nebo hodnotu:selector2-contoso-com._domainkey.contoso.onmicrosoft.comZkopírujte informace z chybového dialogového okna (vyberte text a stiskněte CTRL+C) a pak vyberte OK.

Ponechte informační panel podrobností domény otevřený.

Na jiné kartě nebo v okně prohlížeče přejděte k doménovému registrátorovi pro doménu a pak pomocí informací z předchozího kroku vytvořte dva záznamy CNAME.

U mnoha doménových registrátorů poskytujeme pokyny k vytváření záznamů CNAME pro různé služby Microsoftu 365. Tyto pokyny můžete použít jako výchozí bod k vytvoření záznamů DKIM CNAME. Další informace najdete v tématu Přidání záznamů DNS pro připojení vaší domény.

Rozpoznání nových záznamů CNAME, které jste vytvořili, Microsoftu 365 trvá několik minut (nebo možná i déle).

Po chvíli se vraťte do podokna vlastností domény, které jste nechali otevřené v kroku 5, a vyberte přepínač Podepisovat zprávy pro tuto doménu pomocí podpisů DKIM .

Po několika sekundách se otevře následující dialogové okno:

Po výběru OK zavřete dialogové okno, ověřte v informačním rámečku podrobností následující nastavení:

- Přepínač Podepsat zprávy pro tuto doménu podpisy DKIM je nastavený na Povoleno

.

. - Hodnota Status (Stav ) je Podpisové podpisy DKIM pro tuto doménu.

- K dispozici je obměna klíčů DKIM.

- Datum poslední kontroly: Datum a čas by měly být novější než původní hodnota v kroku 4.

- Přepínač Podepsat zprávy pro tuto doménu podpisy DKIM je nastavený na Povoleno

Použití portálu Defender k přizpůsobení podepisování odchozích zpráv pomocí domény *.onmicrosoft.com DKIM

Jak je popsáno výše v tomto článku, počáteční doména *.onmicrosoft.com je automaticky nakonfigurovaná tak, aby odhlašovala veškerou odchozí poštu z vaší organizace Microsoft 365, a měli byste nakonfigurovat vlastní domény pro podepisování odchozích zpráv DKIM.

Můžete ale také použít postupy v této části k ovlivnění podepisování DKIM pomocí domény *.onmicrosoft.com:

- Vygenerujte nové klíče. Nové klíče se automaticky přidávají a používají v datacentrech Microsoftu 365.

- Vlastnosti domény *.onmicrosoft.com se správně zobrazí v informačním rámečku podrobností domény na kartě DKIM na stránce nastavení ověřování Email v PowerShellu https://security.microsoft.com/authentication?viewid=DKIM nebo v prostředí PowerShell. Tento výsledek umožňuje budoucí operace s konfigurací DKIM pro doménu (například ruční obměně klíčů).

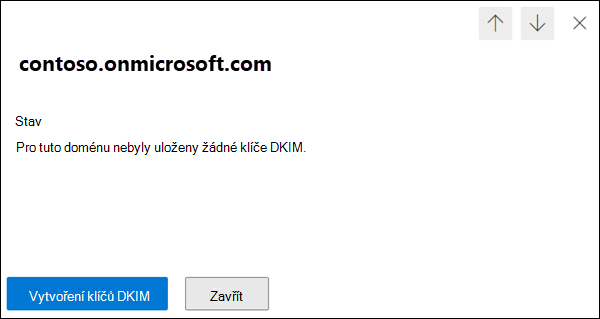

Pokud chcete použít postupy v této části, musí se doména *.onmicrosoft.com zobrazit na kartě DKIM na stránce nastavení ověřování Email na adrese https://security.microsoft.com/authentication?viewid=DKIM. Vlastnosti domény *.onmicrosoft.com v informačním rámečku podrobností musí obsahovat následující hodnoty:

- Přepínač Podepsat zprávy pro tuto doménu pomocí podpisů DKIM není k dispozici.

- Hodnota Status je Žádné klíče DKIM pro tuto doménu neuložené.

- Je k dispozici vytvoření klíčů DKIM.

Pokračujte, pokud doména splňuje tyto požadavky.

Na portálu Defender na adrese https://security.microsoft.compřejděte na stránku Email & zásady spolupráce>& pravidla>zásad> hrozeb Email nastavení ověřování. Pokud chcete přejít přímo na stránku nastavení ověřování Email, použijte .https://security.microsoft.com/authentication

Na stránce Email nastavení ověřování vyberte kartu DKIM.

Na kartě DKIM vyberte doménu *.onmicrosoft.com, kterou chcete nakonfigurovat, kliknutím na libovolném jiném řádku než na zaškrtávací políčko vedle názvu.

V informačním rámečku s podrobnostmi o doméně, který se otevře, vyberte Vytvořit klíče DKIM.

Po vytvoření klíče DKIM se otevře dialogové okno Publikovat CNÁME . Vyberte Zavřít.

Záznamy CNAME pro doménu *.onmicrosoft.com nemůžete vytvořit, takže nemusíte hodnoty kopírovat. O požadovanou konfiguraci DNS se za vás postará Microsoft.

Po výběru možnosti Zavřít se vrátíte k informačnímu rámečku s podrobnostmi o doméně, kde je přepínač Podepsat zprávy pro tuto doménu pomocí podpisů DKIMzakázáno

.

.Posuňte přepínač Podepsat zprávy pro tuto doménu pomocí podpisů DKIM na Povoleno

a pak v potvrzovacím dialogovém okně, které se otevře, vyberte OK .

a pak v potvrzovacím dialogovém okně, které se otevře, vyberte OK .Až budete hotovi v informačním rámečku s podrobnostmi o doméně, vyberte Zavřít.

Použití Exchange Online PowerShellu ke konfiguraci podepisování odchozích zpráv DKIM

Pokud chcete raději použít PowerShell k povolení podepisování odchozích zpráv pomocí DKIM pomocí vlastní domény nebo přizpůsobení podepisování DKIM pro doménu *.onmicrosoft.com, připojte se k Exchange Online PowerShellu a spusťte následující příkazy.

Tip

Než budete moct nakonfigurovat podepisování DKIM pomocí vlastní domény, musíte doménu přidat do Microsoftu 365. Pokyny najdete v tématu Přidání domény. Pokud chcete ověřit, že je vlastní doména dostupná pro konfiguraci DKIM, spusťte následující příkaz: Get-AcceptedDomain.

Jak je popsáno výše v tomto článku, vaše doména *.onmicrosoft.com už ve výchozím nastavení odhlašuje odchozí e-maily. Pokud jste ručně nenakonfigurovali podepisování DKIM pro doménu *.onmicrosoft.com na portálu Defender nebo v PowerShellu, obvykle se *.onmicrosoft.com nezobrazí ve výstupu rutiny Get-DkimSigningConfig.

Spuštěním následujícího příkazu ověřte dostupnost a stav DKIM všech domén v organizaci:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAMEPro doménu, pro kterou chcete nakonfigurovat podepisování DKIM, určuje výstup příkazu v kroku 1, co je potřeba udělat dál:

Doména je uvedená s následujícími hodnotami:

- Povoleno: False

- Stav:

CnameMissing

Přejděte ke kroku 3 a zkopírujte hodnoty selektoru.

Nebo

Doména tu není uvedená:

Nahraďte <Doména> hodnotou domény a spusťte následující příkaz:

New-DkimSigningConfig -DomainName <Domain> -Enabled $false [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>] [-KeySize <1024 | 2048>]- Parametr BodyCanonicalization určuje úroveň citlivosti na změny v textu zprávy:

- Uvolněné: Změny prázdných znaků a změny v prázdných řádcích na konci textu zprávy jsou tolerovány. Tato hodnota je výchozí.

- Jednoduché: Tolerují se jenom změny v prázdných řádcích na konci textu zprávy.

- Parametr HeaderCanonicalization určuje úroveň citlivosti na změny v záhlaví zprávy:

- Uvolněné: Běžné úpravy záhlaví zprávy jsou tolerovány. Například přepsání řádku pole záhlaví, změny nepotřebných prázdných nebo prázdných řádků a změny v případě polí záhlaví. Tato hodnota je výchozí.

- Jednoduché: Nejsou tolerovány žádné změny polí záhlaví.

- Parametr KeySize určuje bitovou velikost veřejného klíče v záznamu DKIM:

-

- Tato hodnota je výchozí.

-

-

Příklady:

New-DkimSigningConfig -DomainName contoso.com -Enabled $false- Parametr BodyCanonicalization určuje úroveň citlivosti na změny v textu zprávy:

Opětovným spuštěním příkazu z kroku 1 ověřte, že je doména uvedená s následujícími hodnotami vlastností:

- Povoleno: False

- Stav:

CnameMissing

Přejděte ke kroku 3 a zkopírujte hodnoty selektoru.

Zkopírujte hodnoty Selector1CNAME a Selector2CNAME pro doménu z výstupu příkazu z kroku 1.

Záznamy CNAME, které musíte vytvořit u doménového registrátora pro doménu, vypadají takto:

Název hostitele:

selector1._domainkey

Odkazuje na adresu nebo hodnotu:<Selector1CNAME value>Název hostitele:

selector2._domainkey

Odkazuje na adresu nebo hodnotu:<Selector2CNAME value>Příklady:

Název hostitele:

selector1._domainkey

Odkazuje na adresu nebo hodnotu:selector1-contoso-com._domainkey.contoso.onmicrosoft.comNázev hostitele:

selector2._domainkey

Odkazuje na adresu nebo hodnotu:selector2-contoso-com._domainkey.contoso.onmicrosoft.comUdělejte jednu z těchto věcí:

Vlastní doména: U doménového registrátora pro doménu vytvořte dva záznamy CNAME pomocí informací z předchozího kroku.

U mnoha doménových registrátorů poskytujeme pokyny k vytváření záznamů CNAME pro různé služby Microsoftu 365. Tyto pokyny můžete použít jako výchozí bod k vytvoření záznamů DKIM CNAME. Další informace najdete v tématu Přidání záznamů DNS pro připojení vaší domény.

Rozpoznání nových záznamů CNAME, které jste vytvořili, Microsoftu 365 trvá několik minut (nebo možná i déle).

*.onmicrosoft.com doména: Přejděte ke kroku 5.

Po chvíli se vraťte do Exchange Online PowerShellu, nahraďte <Doménu> doménou, kterou jste nakonfigurovali, a spusťte následující příkaz:

Set-DkimConfig -Identity \<Domain\> -Enabled $true [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>]- Parametr BodyCanonicalization určuje úroveň citlivosti na změny v textu zprávy:

- Uvolněné: Změny prázdných znaků a změny v prázdných řádcích na konci textu zprávy jsou tolerovány. Tato hodnota je výchozí.

- Jednoduché: Tolerují se jenom změny v prázdných řádcích na konci textu zprávy.

- Parametr HeaderCanonicalization určuje úroveň citlivosti na změny v záhlaví zprávy:

- Uvolněné: Běžné úpravy záhlaví zprávy jsou tolerovány. Například přepsání řádku pole záhlaví, změny nepotřebných prázdných nebo prázdných řádků a změny v případě polí záhlaví. Tato hodnota je výchozí.

- Jednoduché: Nejsou tolerovány žádné změny polí záhlaví.

Příklady:

Set-DkimConfig -Identity contoso.com -Enabled $trueNebo

Set-DkimConfig -Identity contoso.onmicrosoft.com -Enabled $truePokud u vlastní domény Microsoft 365 dokáže rozpoznat záznamy CNAME u doménového registrátora, příkaz se spustí bez chyby a doména se teď používá k odhlašování odchozích zpráv DKIM z domény.

Pokud se záznamy CNAME nezjistí, zobrazí se chyba obsahující hodnoty, které se mají použít v záznamech CNAME. Zkontrolujte překlepy v hodnotách u doménového registrátora (snadno se to dělá s pomlčkami, tečkami a podtržením!), chvíli počkejte a pak spusťte příkaz znovu.

V případě domény *.onmicrosoft.com, která nebyla dříve uvedená, se příkaz spustí bez chyby.

- Parametr BodyCanonicalization určuje úroveň citlivosti na změny v textu zprávy:

Pokud chcete ověřit, že je teď doména nakonfigurovaná na podpisové zprávy DKIM, spusťte příkaz z kroku 1.

Doména by měla mít následující hodnoty vlastností:

- Povoleno: True

- Stav:

Valid

Podrobné informace o syntaxi a parametrech najdete v následujících článcích:

Obměna klíčů DKIM

Ze stejných důvodů, z jakých byste měli pravidelně měnit hesla, byste měli pravidelně měnit klíč DKIM, který se používá k podepisování DKIM. Nahrazení klíče DKIM pro doménu se označuje jako obměně klíčů DKIM.

Relevantní informace o obměně klíčů DKIM pro doménu Microsoft 365 se zobrazují ve výstupu následujícího příkazu v Exchange Online PowerShellu:

Get-DkimSigningConfig -Identity <CustomDomain> | Format-List

- KeyCreationTime: Datum a čas UTC, kdy byl vytvořen pár veřejného a privátního klíče DKIM.

- RotateOnDate: Datum a čas předchozí nebo další obměně klíče DKIM.

- SelectorBeforeRotateOnDate: Nezapomeňte, že podepisování DKIM pomocí vlastní domény v Microsoftu 365 vyžaduje v doméně dva záznamy CNAME. Tato vlastnost zobrazuje záznam CNAME, který DKIM používá před datem a časem RotateOnDate (označovaný také jako selektor). Hodnota je

selector1neboselector2a liší se od hodnoty SelectorAfterRotateOnDate . - SelectorAfterRotateOnDate: Zobrazuje záznam CNAME, který DKIM používá po rotateOnDate date-time. Hodnota je

selector1neboselector2a liší se od hodnoty SelectorBeforeRotateOnDate .

Při obměně klíčů DKIM v doméně, jak je popsáno v této části, změna není okamžitá. Zahájení podepisování zpráv novým privátním klíčem trvá čtyři dny (96 hodin) (datum a čas RotateOnDate a odpovídající hodnota SelectorAfterRotateOnDate ). Do té doby se použije existující privátní klíč (odpovídající hodnota SelectorBeforeRotateOnDate ).

Tip

Hlavním faktorem, který určuje, kdy vlastní doména spustí odhlašování odchozí pošty DKIM, je detekce záznamu CNAME v DNS.

Pokud chcete ověřit odpovídající veřejný klíč, který se používá k ověření podpisu DKIM (který odvodí privátní klíč použitý k podepsání zprávy), zaškrtněte hodnotu s= v poli hlavičky DKIM-Signature (selektor, s=selector1-contoso-comnapříklad ).

Tip

U vlastních domén můžete klíče DKIM obměňovat pouze u domén, které mají povolené podepisování DKIM (hodnota Stav je Povoleno).

V současné době neprobíná automatická obměně klíčů DKIM pro doménu *.onmicrosoft.com. Klíče DKIM můžete ručně otočit, jak je popsáno v této části. Pokud ve vlastnostech domény *.onmicrosoft.com není k dispozici obměna klíčů DKIM , použijte postupy uvedené v části Použití portálu Defender k přizpůsobení podepisování odchozích zpráv pomocí DKIM v části *.onmicrosoft.com doména výše v tomto článku.

Použití portálu Defender k obměně klíčů DKIM pro vlastní doménu

Na portálu Defender na adrese https://security.microsoft.compřejděte na stránku Email & zásady spolupráce>& pravidla>zásad> hrozeb Email nastavení ověřování. Pokud chcete přejít přímo na stránku nastavení ověřování Email, použijte .https://security.microsoft.com/authentication

Na stránce Email nastavení ověřování vyberte kartu DKIM.

Na kartě DKIM vyberte doménu, kterou chcete nakonfigurovat, kliknutím kamkoli do jiného řádku, než je zaškrtávací políčko vedle názvu.

V informačním rámečku podrobností domény, který se otevře, vyberte Otočit klíče DKIM.

Nastavení v informačním rámečku podrobností se změní na následující hodnoty:

- Stav: Obměny klíčů pro tuto doménu a podepisování podpisů DKIM

- Otočit klíče DKIM je neaktivní.

Po čtyřech dnech (96 hodinách) začne nový klíč DKIM odhlašovat odchozí zprávy pro vlastní doménu. Do té doby se použije aktuální klíč DKIM.

Když se hodnota Stav změní z Rotace klíčů pro tuto doménu a podepisování podpisů DKIM na Podpisové podpisy DKIM pro tuto doménu , poznáte, kdy se používá nový klíč DKIM.

Pokud chcete ověřit odpovídající veřejný klíč, který se používá k ověření podpisu DKIM (který odvodí privátní klíč použitý k podepsání zprávy), zaškrtněte hodnotu s= v poli hlavičky DKIM-Signature (selektor, s=selector1-contoso-comnapříklad ).

Použití Exchange Online PowerShellu k obměně klíčů DKIM pro doménu a změně bitové hloubky

Pokud byste k obměně klíčů DKIM pro doménu raději použili PowerShell, připojte se k Exchange Online PowerShellu a spusťte následující příkazy.

Spuštěním následujícího příkazu ověřte dostupnost a stav DKIM všech domén v organizaci:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector1KeySize,Selector2CNAME,Selector2KeySize,KeyCreationTime,RotateOnDate,SelectorBeforeRotateOnDate,SelectorAfterRotateOnDatePro doménu, pro kterou chcete klíče DKIM obměňovat, použijte následující syntaxi:

Rotate-DkimSigningConfig -Identity <CustomDomain> [-KeySize <1024 | 2048>]Pokud nechcete měnit bitovou hloubku nových klíčů DKIM, nepoužívejte parametr KeySize .

Tento příklad obměňuje klíče DKIM pro doménu contoso.com a změní se na 2048bitový klíč.

Rotate-DkimSigningConfig -Identity contoso.com -KeySize 2048Tento příklad obměňuje klíče DKIM pro doménu contoso.com beze změny hloubky bitů klíče.

Rotate-DkimSigningConfig -Identity contoso.comDalším spuštěním příkazu z kroku 1 potvrďte následující hodnoty vlastností:

- KeyCreationTime

- RotateOnDate

- SelectorBeforeRotateOnDate

- SelectorAfterRotateOnDate:

Cílové e-mailové systémy používají veřejný klíč v záznamu CNAME, který je identifikován vlastností SelectorBeforeRotateOnDate , k ověření podpisu DKIM ve zprávách (který odvodí privátní klíč, který byl použit k podepsání zprávy DKIM).

Po datu a čase RotateOnDate používá DKIM nový privátní klíč k podepisování zpráv a cílové e-mailové systémy používají odpovídající veřejný klíč v záznamu CNAME, který je identifikován vlastností SelectorAfterRotateOnDate k ověření podpisu DKIM ve zprávách.

Pokud chcete ověřit odpovídající veřejný klíč, který se používá k ověření podpisu DKIM (který odvodí privátní klíč použitý k podepsání zprávy), zaškrtněte hodnotu s= v poli hlavičky DKIM-Signature (selektor,

s=selector1-contoso-comnapříklad ).

Podrobné informace o syntaxi a parametrech najdete v následujících článcích:

Zákaz podepisování odchozích zpráv DKIM pomocí vlastní domény

Jak je popsáno dříve v tomto článku, povolení podepisování odchozích zpráv pomocí vlastní domény DKIM efektivně přepne podepisování DKIM z domény *.onmicrosoft.com na použití vlastní domény.

Když zakážete podepisování DKIM pomocí vlastní domény, úplně nezakážíte podepisování DKIM pro odchozí poštu. Podepisování DKIM se nakonec přepne zpět na doménu *.onmicrosoft.

Použití portálu Defender k zakázání podepisování odchozích zpráv pomocí vlastní domény pomocí DKIM

Na portálu Defender na adrese https://security.microsoft.compřejděte na stránku Email & zásady spolupráce>& pravidla>zásad> hrozeb Email nastavení ověřování. Pokud chcete přejít přímo na stránku nastavení ověřování Email, použijte .https://security.microsoft.com/authentication

Na stránce Email nastavení ověřování vyberte kartu DKIM.

Na kartě DKIM vyberte doménu, kterou chcete nakonfigurovat, kliknutím kamkoli do jiného řádku, než je zaškrtávací políčko vedle názvu.

V informačním rámečku podrobností domény, který se otevře, posuňte přepínač Podepisovat zprávy pro tuto doménu pomocí podpisů DKIM na Zakázáno

.

.

Použití Exchange Online PowerShellu k zakázání podepisování odchozích zpráv DKIM pomocí vlastní domény

Pokud chcete raději pomocí PowerShellu zakázat podepisování odchozích zpráv DKIM pomocí vlastní domény, připojte se k Exchange Online PowerShellu a spusťte následující příkazy.

Spuštěním následujícího příkazu ověřte dostupnost a stav DKIM všech domén v organizaci:

Get-DkimSigningConfig | Format-List Name,Enabled,StatusKaždá vlastní doména, pro kterou můžete zakázat podepisování DKIM, má následující hodnoty vlastností:

- Povoleno: True

- Stav:

Valid

Pro doménu, pro kterou chcete zakázat podepisování DKIM, použijte následující syntaxi:

Set-DkimSigningConfig -Identity <CustomDomain> -Enabled $falseTento příklad zakáže podepisování DKIM pomocí contoso.com vlastní domény.

Set-DkimSigningConfig -Identity contoso.com -Enabled $false

Ověření podepisování odchozí pošty pomocí DKIM z Microsoftu 365

Tip

Než použijete metody v této části k otestování podepisování odchozí pošty pomocí DKIM, počkejte několik minut po jakýchkoli změnách konfigurace DKIM, aby se změny mohly rozšířit.

K ověření podepisování odchozích e-mailů z Microsoftu 365 pomocí DKIM použijte některou z následujících metod:

Odeslání testovacích zpráv a zobrazení souvisejících polí záhlaví ze záhlaví zprávy v cílovém e-mailovém systému:

Odeslání zprávy z účtu v doméně s povoleným Microsoft 365 DKIM příjemci v jiném e-mailovém systému (například outlook.com nebo gmail.com).

Tip

Neposílejte e-mail do AOL pro testování DKIM. AOL může přeskočit kontrolu DKIM, pokud kontrola SPF projde.

V cílové poštovní schránce zobrazte záhlaví zprávy. Příklady:

- Zobrazení záhlaví internetových zpráv v Outlooku

- Použijte Analyzátor hlaviček zpráv na adrese https://mha.azurewebsites.net.

V záhlaví zprávy vyhledejte pole hlavičky DKIM-Signature . Pole záhlaví vypadá jako v následujícím příkladu:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=contoso.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=UErATeHehIIPIXPeUAfZWiKo0w2cSsOhb9XM9ulqTX0=;- d=: Doména, která byla použita k podepsání zprávy DKIM.

- s=: Selektor (veřejný klíč v záznamu DNS v doméně), který byl použit k dešifrování a ověření podpisu DKIM zprávy.

V záhlaví zprávy vyhledejte pole Authentication-Results header (Výsledky ověřování ). I když cílové e-mailové systémy můžou pro příchozí poštu používat mírně odlišné formáty, pole záhlaví by mělo obsahovat DKIM=pass nebo DKIM=OK. Příklady:

Authentication-Results: mx.google.com; dkim=pass header.i=@contoso.com header.s=selector1 header.b=NaHRSJOb; arc=pass (i=1 spf=pass spfdomain=contoso.com dkim=pass dkdomain=contoso.com dmarc=pass fromdomain=contoso.com); spf=pass (google.com: domain of michelle@contoso.com designates 0000:000:0000:0000::000 as permitted sender) smtp.mailfrom=michelle@contoso.comTip

Podpis DKIM se vynechá za některé z následujících podmínek:

- E-mailová adresa odesílatele a příjemce jsou ve stejné doméně.

- E-mailové adresy odesílatele a příjemce jsou v různých doménách, které řídí stejná organizace.

V obou případech pole hlavičky DKIM-Signature v záhlaví zprávy neexistuje a pole hlavičky Authentication-Results vypadá jako v následujícím příkladu:

authentication-results: dkim=none (message not signed) header.d=none;dmarc=none action=none header.from=contoso.com;

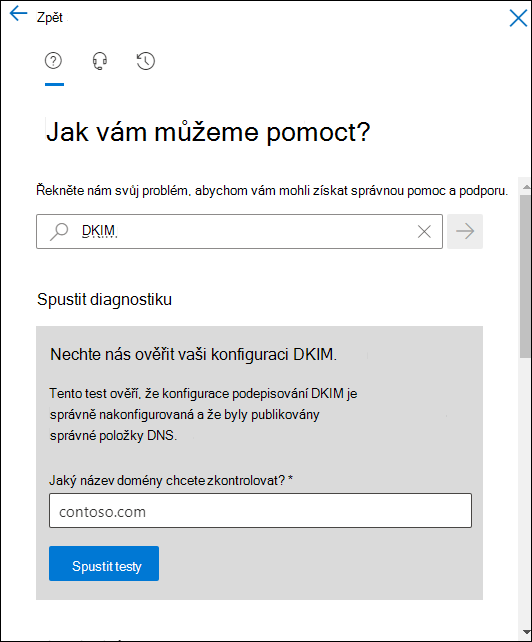

Použijte test v nápovědě k Microsoftu 365: Tato funkce vyžaduje účet globálního správce a není dostupná v Microsoft 365 Government Community Cloud (GCC), GCC High, DoD ani Office 365 provozovaných společností 21Vianet.

Podepisování pošty z vaší vlastní domény v jiných e-mailových službách DKIM

Někteří poskytovatelé e-mailových služeb nebo poskytovatelé softwaru jako služby umožňují povolit podepisování DKIM pro poštu, která pochází ze služby. Metody ale zcela závisejí na e-mailové službě.

Tip

Jak je uvedeno dříve v tomto článku, doporučujeme používat subdomény pro e-mailové systémy nebo služby, které nemáte přímo pod kontrolou.

Například vaše e-mailová doména v Microsoftu 365 je contoso.com a pro marketingové e-maily používáte službu hromadné korespondence Adatum. Pokud Adatum podporuje podepisování zpráv od odesílatelů ve vaší doméně v jejich službě DKIM, můžou zprávy obsahovat následující prvky:

Return-Path: <communication@adatum.com>

From: <sender@marketing.contoso.com>

DKIM-Signature: s=s1024; d=marketing.contoso.com

Subject: This a message from the Adatum infrastructure, but with a DKIM signature authorized by marketing.contoso.com

V tomto příkladu jsou vyžadovány následující kroky:

Adatum poskytne společnosti Contoso veřejný klíč, který bude používat k podepisování odchozích e-mailů společnosti Contoso ze služby DKIM.

Společnost Contoso publikuje veřejný klíč DKIM v DNS u doménového registrátora pro subdoménu marketing.contoso.com (záznam TXT nebo záznam CNAME).

Když Adatum odešle e-mail od odesílatelů v doméně marketing.contoso.com, jsou zprávy podepsány pomocí privátního klíče, který odpovídá veřejnému klíči, který předal společnosti Contoso v prvním kroku.

Pokud cílový e-mailový systém kontroluje DKIM u příchozích zpráv, zprávy předají DKIM, protože jsou podepsané DKIM.

Pokud cílový e-mailový systém kontroluje DMARC u příchozích zpráv, doména v podpisu DKIM (hodnota d= v poli hlavičky DKIM-Podpis ) odpovídá doméně v adrese Odesílatele, která se zobrazuje v e-mailových klientech, takže zprávy můžou předat také DMARC:

Z: sender@marketing.contoso.com

d=: marketing.contoso.com

Další kroky

Jak je popsáno v tématu Jak SPF, DKIM a DMARC spolupracují při ověřování odesílatelů e-mailových zpráv, samotný DKIM nestačí k tomu, aby zabránil falšování identity vaší domény Microsoft 365. Musíte také nakonfigurovat SPF a DMARC pro nejlepší možnou ochranu. Pokyny najdete v těchto tématech:

Pro poštu přicházející do Microsoftu 365 můžete také potřebovat nakonfigurovat důvěryhodné zapečetěče ARC, pokud používáte služby, které upravují přenášené zprávy před doručením do vaší organizace. Další informace najdete v tématu Konfigurace důvěryhodných zapečetěčů ARC.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro