Konfigurer DKIM til at signere mail fra dit Microsoft 365-domæne

Tip

Vidste du, at du kan prøve funktionerne i Microsoft Defender XDR til Office 365 Plan 2 gratis? Brug den 90-dages Defender for Office 365 prøveversion på Microsoft Defender portalen med prøveversionshubben. Få mere at vide om, hvem der kan tilmelde sig og om prøvevilkår her.

DomainKeys Identificeret mail (DKIM) er en metode til godkendelse af mail , der hjælper med at validere mails, der sendes fra din Microsoft 365-organisation, for at forhindre spoofed afsendere, der bruges i business email compromise (BEC), ransomware og andre phishingangreb.

Det primære formål med DKIM er at bekræfte, at en besked ikke er blevet ændret under forsendelsen. Specifikt:

- En eller flere private nøgler genereres for et domæne og bruges af kildemailsystemet til digitalt at signere vigtige dele af udgående meddelelser. Disse meddelelsesdele omfatter:

- Fra, Til, Emne, MIME-version, Indholdstype, Dato og andre felter i meddelelsesoverskriften (afhængigt af kildemailsystemet).

- Meddelelsens brødtekst.

- Den digitale signatur gemmes i feltet DKIM-signaturheader i brevhovedet og forbliver gyldig, så længe mellemliggende mailsystemer ikke ændrer de signerede dele af meddelelsen. Signaturdomænet identificeres af værdien d= i headerfeltet DKIM-Signatur .

- De tilsvarende offentlige nøgler gemmes i DNS-poster for signeringsdomænet (CNAME-poster i Microsoft 365. Andre mailsystemer bruger muligvis TXT-poster).

- Destinationsmailsystemer bruger værdien d= i headerfeltet DKIM-Signature til at:

- Identificer signeringsdomænet.

- Slå den offentlige nøgle op i DKIM DNS-posten for domænet.

- Brug den offentlige nøgle i DKIM DNS-posten for domænet til at bekræfte meddelelsessignaturen.

Vigtige fakta om DKIM:

- Det domæne, der bruges til DKIM-signer meddelelsen, er ikke påkrævet for at matche domænet i MAIL FROM- eller From-adresserne i meddelelsen. Du kan få flere oplysninger om disse adresser under Hvorfor internetmail skal godkendes.

- En meddelelse kan have flere DKIM-signaturer fra forskellige domæner. Mange hostede mailtjenester signerer faktisk meddelelsen ved hjælp af tjenestedomænet og signerer derefter meddelelsen igen ved hjælp af kundedomænet, når kunden konfigurerer DKIM-signering for domænet.

Før vi går i gang, skal du gøre følgende for at få mere at vide om DKIM i Microsoft 365 baseret på dit maildomæne:

Hvis du kun bruger domænet MOERA (Microsoft Online Email Routing Address) til mail (f.eks. contoso.onmicrosoft.com): Du behøver ikke at foretage dig noget. Microsoft opretter automatisk et 2048-bit offentligt-privat nøglepar ud fra dit oprindelige *.onmicrosoft.com domæne. Udgående meddelelser signeres automatisk ved hjælp af den private nøgle. Den offentlige nøgle publiceres i en DNS-post, så destinationsmailsystemer kan bekræfte DKIM-signaturen for meddelelser.

Men du kan også konfigurere DKIM-signering manuelt ved hjælp af domænet *.onmicrosoft.com. Du kan finde instruktioner i afsnittet Brug Defender-portalen til at tilpasse DKIM-signering af udgående meddelelser ved hjælp af domæneafsnittet *.onmicrosoft.com senere i denne artikel.

Hvis du vil kontrollere, at udgående meddelelser automatisk er DKIM-signeret, skal du se afsnittet Bekræft DKIM-signering af udgående mail fra Microsoft 365 senere i denne artikel.

Du kan få flere oplysninger om *.onmicrosoft.com domæner under Hvorfor har jeg et "onmicrosoft.com"-domæne?.

Hvis du bruger et eller flere brugerdefinerede domæner til mail (f.eks. contoso.com): Selvom alle udgående mails fra Microsoft 365 automatisk er signeret af MOERA-domænet, har du stadig mere arbejde at udføre for at opnå maksimal mailbeskyttelse:

Konfigurer DKIM-signering ved hjælp af brugerdefinerede domæner eller underdomæner: En meddelelse skal være DKIM-signeret af domænet i adressen Fra. Vi anbefaler også, at du konfigurerer DMARC, og DKIM kun består DMARC-valideringen, hvis det domæne, som DKIM signerede meddelelsen og domænet i juster Fra-adressen.

Overvejelser i forbindelse med underdomæne:

For mailtjenester, der ikke er under din direkte kontrol (f.eks. massemailtjenester), anbefaler vi, at du bruger et underdomæne (f.eks. marketing.contoso.com) i stedet for dit primære maildomæne (f.eks. contoso.com). Du ønsker ikke, at problemer med mails, der sendes fra disse mailtjenester, skal påvirke omdømmet for mails, der sendes af medarbejdere i dit primære maildomæne. Du kan få flere oplysninger om tilføjelse af underdomæner under Kan jeg føje brugerdefinerede underdomæner eller flere domæner til Microsoft 365?.

Hvert underdomæne, du bruger til at sende mail fra Microsoft 365, kræver sin egen DKIM-konfiguration.

Tip

Beskyttelse mod mailgodkendelse for ikke-afgrænsede underdomæner er dækket af DMARC. Alle underdomæner (defineret eller ej) nedarver DMARC-indstillingerne for det overordnede domæne (som kan tilsidesættes pr. underdomæne). Du kan finde flere oplysninger under Konfigurer DMARC til at validere domænet Fra-adresse for afsendere i Microsoft 365.

Hvis du ejer registrerede, men ubrugte domæner: Hvis du ejer registrerede domæner, der slet ikke bruges til mail eller noget (også kendt som parkerede domæner), må du ikke publicere DKIM-poster for disse domæner. Manglen på en DKIM-post (derfor manglen på en offentlig nøgle i DNS til at validere meddelelsessignaturen) forhindrer DKIM-validering af forfalskede domæner.

DKIM alene er ikke nok. Hvis du vil have den bedste mailbeskyttelse til dine brugerdefinerede domæner, skal du også konfigurere SPF og DMARC som en del af din overordnede mailgodkendelsesstrategi . Du kan finde flere oplysninger i afsnittet Næste trin i slutningen af denne artikel.

I resten af denne artikel beskrives de DKIM CNAME-poster, du skal oprette til brugerdefinerede domæner i Microsoft 365, og konfigurationsprocedurer for DKIM ved hjælp af brugerdefinerede domæner.

Tip

Konfiguration af DKIM-signering ved hjælp af et brugerdefineret domæne er en blanding af procedurer i Microsoft 365 og procedurer hos domæneregistratoren for det brugerdefinerede domæne.

Vi leverer instruktioner til oprettelse af CNAME-poster til forskellige Microsoft 365-tjenester hos mange domæneregistratorer. Du kan bruge disse instruktioner som udgangspunkt for at oprette DKIM CNAME-posterne. Du kan få flere oplysninger under Tilføj DNS-poster for at oprette forbindelse til dit domæne.

Hvis du ikke er fortrolig med DNS-konfigurationen, skal du kontakte din domæneregistrator og bede om hjælp.

Syntaks for DKIM CNAME-poster

Tip

Du kan bruge Defender-portalen eller Exchange Online PowerShell til at få vist de påkrævede CNAME-værdier for DKIM-signering af udgående meddelelser ved hjælp af et brugerdefineret domæne. De værdier, der vises her, er kun til illustration. Hvis du vil hente de værdier, der kræves til dine brugerdefinerede domæner eller underdomæner, skal du bruge procedurerne senere i denne artikel.

DKIM er udtømmende beskrevet i RFC 6376.

Den grundlæggende syntaks for DKIM CNAME-poster for brugerdefinerede domæner, der sender mail fra Microsoft 365, er:

Hostname: selector1._domainkey

Points to address or value: selector1-<CustomDomain>._domainkey.<InitialDomain>

Hostname: selector2._domainkey

Points to address or value: selector2-<CustomDomain>._domainkey.<InitialDomain>

I Microsoft 365 genereres to offentlige-private nøglepar, når DKIM-signering ved hjælp af et brugerdefineret domæne eller underdomæne er aktiveret. Der er ikke adgang til de private nøgler, der bruges til at signere meddelelsen. CNAME-posterne peger på de tilsvarende offentlige nøgler, der bruges til at bekræfte DKIM-signaturen. Disse poster kaldes selektorer.

- Kun én selektor er aktiv og bruges, når DKIM-signering ved hjælp af et brugerdefineret domæne er aktiveret.

- Den anden selektor er inaktiv. Den aktiveres og bruges kun efter en fremtidig DKIM-nøglerotation, og derefter kun efter at den oprindelige selektor er deaktiveret.

Den selektor, der bruges til at bekræfte DKIM-signaturen (som udleder den private nøgle, der blev brugt til at signere meddelelsen) gemmes i værdien s= i headerfeltet DKIM-Signature (f.eks.

s=selector1-contoso-com).Værtsnavn: Værdierne er de samme for alle Microsoft 365-organisationer:

selector1._domainkeyogselector2._domainkey.<CustomDomain>: Det brugerdefinerede domæne eller underdomæne med perioder erstattet af tankestreger. Bliver f.eks.

contoso.comtil ellermarketing.contoso.com.marketing-contoso-comcontoso-com<InitialDomain>: Det *.onmicrosoft.com, du brugte, da du tilmeldte dig Microsoft 365 (f.eks. contoso.onmicrosoft.com).

Din organisation har f.eks. følgende domæner i Microsoft 365:

- Oprindeligt domæne: cohovineyardandwinery.onmicrosoft.com

- Brugerdefinerede domæner: cohovineyard.com og cohowinery.com

Du skal oprette to CNAME-poster i hvert brugerdefinerede domæne for i alt fire CNAME-poster:

CNAME-poster i det cohovineyard.com domæne:

Værtsnavn:

selector1._domainkey

Peger på adresse eller værdi:selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comVærtsnavn:

selector2._domainkey

Peger på adresse eller værdi:selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comCNAME-poster i det cohowinery.com domæne:

Værtsnavn:

selector1._domainkey

Peger på adresse eller værdi:selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comVærtsnavn:

selector2._domainkey

Peger på adresse eller værdi:selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.com

Konfigurer DKIM-signering af udgående meddelelser i Microsoft 365

Brug Defender-portalen til at aktivere DKIM-signering af udgående meddelelser ved hjælp af et brugerdefineret domæne

Tip

Aktivering af DKIM-signering af udgående meddelelser ved hjælp af et brugerdefineret domæne ændrer effektivt DKIM-signering fra at bruge det oprindelige *.onmicrosoft.com domæne til at bruge det brugerdefinerede domæne.

Du kan kun bruge et brugerdefineret domæne eller underdomæne til DKIM-logonmails, når domænet er føjet til Microsoft 365. Du kan finde instruktioner under Tilføj et domæne.

Den vigtigste faktor, der bestemmer, hvornår et brugerdefineret domæne starter DKIM-signering af udgående mail, er registrering af CNAME-poster i DNS.

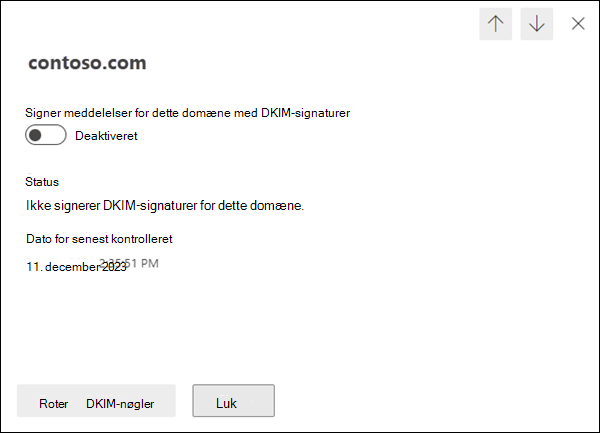

Hvis du vil bruge procedurerne i dette afsnit, skal det brugerdefinerede domæne eller underdomæne vises under fanen DKIM på siden Indstillinger for godkendelse via mail på https://security.microsoft.com/authentication?viewid=DKIM. Egenskaberne for domænet i pop op-vinduet med detaljer skal indeholde følgende værdier:

- Til/ fra-knappen Signer meddelelser for dette domæne med DKIM-signaturer er angivet til Deaktiveret

.

. - Værdien Statussignerer ikke DKIM-signaturer for domænet.

- Opret DKIM-nøgler er ikke til stede. Roter DKIM-taster er synlige, men er nedtonet.

Fortsæt, hvis domænet opfylder disse krav.

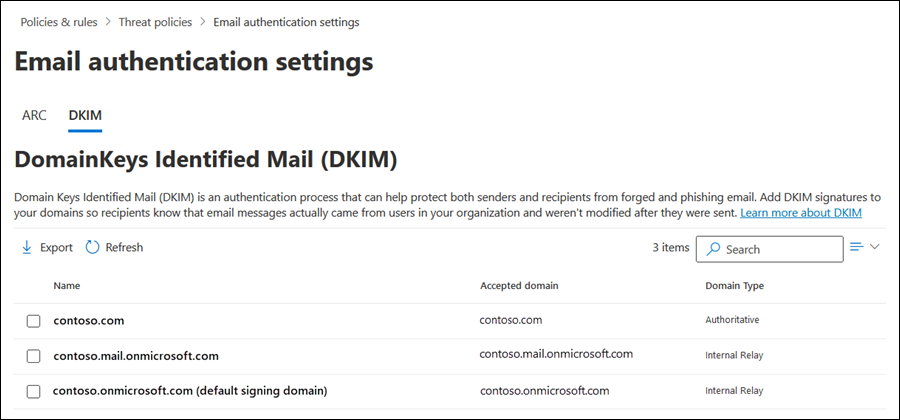

I Defender-portalen på https://security.microsoft.comskal du gå til siden Mail & samarbejdspolitikker>& regler>Trusselspolitikker> SidenIndstillinger for mailgodkendelse. Du kan også gå direkte til siden Indstillinger for godkendelse af mail ved at bruge https://security.microsoft.com/authentication.

På siden Indstillinger for godkendelse af mail skal du vælge fanen DKIM .

Under fanen DKIM skal du vælge det brugerdefinerede domæne, der skal konfigureres, ved at klikke et vilkårligt sted i rækken ud for afkrydsningsfeltet ud for navnet.

I det pop op-vindue med domæneoplysninger, der åbnes, skal du vælge indstillingen Signeringsmeddelelser for dette domæne med DKIM-signaturer , der i øjeblikket er angivet til Deaktiveret

.

.Bemærk den datoværdi, der sidst blev kontrolleret .

Der åbnes en klientfejldialogboks . Fejlen indeholder de værdier, der skal bruges i de to CNAME-poster, som du opretter hos domæneregistratoren for domænet.

I dette eksempel er det brugerdefinerede domæne contoso.com, og det oprindelige domæne for Microsoft 365-organisationen er contoso.onmicrosoft.com. Fejlmeddelelsen ser sådan ud:

|Microsoft.Exchange.ManagementTasks.ValidationException|CNAME record does not exist for this config. Please publish the following two CNAME records first. Domain Name : contoso.com Host Name : selector1._domainkey Points to address or value: selector1- contoso-com._domainkey.contoso.onmicrosoft.com Host Name : selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.onmicrosoft.com . If you have already published the CNAME records, sync will take a few minutes to as many as 4 days based on your specific DNS. Return and retry this step later.Derfor er de CNAME-poster, du skal oprette i DNS for det contoso.com domæne, følgende:

Værtsnavn:

selector1._domainkey

Peger på adresse eller værdi:selector1-contoso-com._domainkey.contoso.onmicrosoft.comVærtsnavn:

selector2._domainkey

Peger på adresse eller værdi:selector2-contoso-com._domainkey.contoso.onmicrosoft.comKopiér oplysningerne fra fejldialogboksen (markér teksten, og tryk på CTRL+C), og vælg derefter OK.

Lad pop op-vinduet med domæneoplysninger være åbent.

Gå til domæneregistratoren for domænet i en anden browserfane eller et andet vindue, og opret derefter de to CNAME-poster ved hjælp af oplysningerne fra det forrige trin.

Vi leverer instruktioner til oprettelse af CNAME-poster til forskellige Microsoft 365-tjenester hos mange domæneregistratorer. Du kan bruge disse instruktioner som udgangspunkt for at oprette DKIM CNAME-posterne. Du kan få flere oplysninger under Tilføj DNS-poster for at oprette forbindelse til dit domæne.

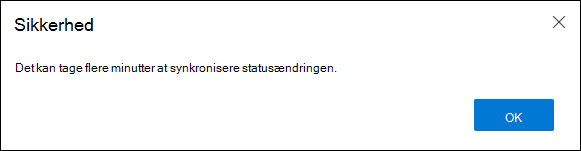

Det tager et par minutter (eller muligvis længere) for Microsoft 365 at registrere de nye CNAME-poster, du har oprettet.

Efter et stykke tid skal du vende tilbage til den tilsidesættelse af domæneegenskaberne, som du lod åbne i trin 5, og vælge til/ fra-knappen Signer meddelelser for dette domæne med DKIM-signaturer .

Efter et par sekunder åbnes følgende dialogboks:

Når du har valgt OK for at lukke dialogboksen, skal du kontrollere følgende indstillinger i pop op-vinduet med detaljer:

- Signeringsmeddelelserne for dette domæne med DKIM-signaturer er angivet til Aktiveret

.

. - Statusværdiensignerer DKIM-signaturer for dette domæne.

- Roter DKIM-nøgler er tilgængelige.

- Dato for seneste kontrol: Datoen og klokkeslættet skal være nyere end den oprindelige værdi i trin 4.

- Signeringsmeddelelserne for dette domæne med DKIM-signaturer er angivet til Aktiveret

Brug Defender-portalen til at tilpasse DKIM-signering af udgående meddelelser ved hjælp af domænet *.onmicrosoft.com

Som beskrevet tidligere i denne artikel konfigureres det oprindelige *.onmicrosoft.com domæne automatisk til at signere alle udgående mails fra din Microsoft 365-organisation, og du bør konfigurere brugerdefinerede domæner til DKIM-signering af udgående meddelelser.

Men du kan også bruge procedurerne i dette afsnit til at påvirke DKIM-signering ved hjælp af domænet *.onmicrosoft.com:

- Opret nye nøgler. De nye nøgler tilføjes automatisk og bruges i Microsoft 365-datacentrene.

- Få egenskaberne for domænet *.onmicrosoft.com vist korrekt i detaljevinduet for domænet på fanen DKIM på siden Indstillinger for mailgodkendelse på https://security.microsoft.com/authentication?viewid=DKIM eller i PowerShell. Dette resultat muliggør fremtidige handlinger på DKIM-konfigurationen for domænet (f.eks. manuel nøglerotation).

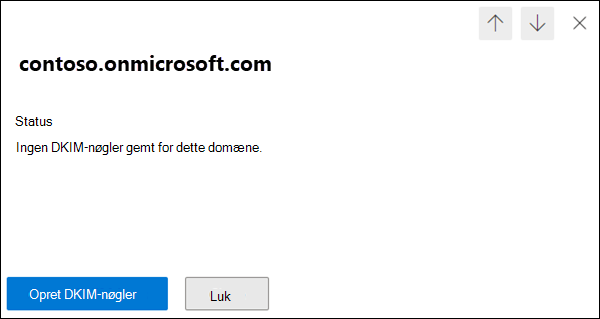

Hvis du vil bruge procedurerne i dette afsnit, skal domænet *.onmicrosoft.com vises under fanen DKIM på siden Indstillinger for mailgodkendelse på https://security.microsoft.com/authentication?viewid=DKIM. Egenskaberne for domænet *.onmicrosoft.com i detaljevinduet skal indeholde følgende værdier:

- Logonmeddelelserne for dette domæne med DKIM-signaturer er ikke tilgængelige.

- Værdien Status er Ingen DKIM-nøgler, der er gemt for dette domæne.

- Opret DKIM-nøgler findes.

Fortsæt, hvis domænet opfylder disse krav.

I Defender-portalen på https://security.microsoft.comskal du gå til siden Mail & samarbejdspolitikker>& regler>Trusselspolitikker> SidenIndstillinger for mailgodkendelse. Du kan også gå direkte til siden Indstillinger for godkendelse af mail ved at bruge https://security.microsoft.com/authentication.

På siden Indstillinger for godkendelse af mail skal du vælge fanen DKIM .

Under fanen DKIM skal du vælge det *.onmicrosoft.com domæne, der skal konfigureres, ved at klikke et vilkårligt sted i rækken ud for afkrydsningsfeltet ud for navnet.

I det pop op-vindue med domæneoplysninger, der åbnes, skal du vælge Opret DKIM-nøgler.

Når oprettelsen af DKIM-nøglen er fuldført, åbnes dialogboksen Publicer CNAMEs . Vælg Luk.

Du kan ikke oprette CNAME-posterne for domænet *.onmicrosoft.com, så du behøver ikke at kopiere værdierne. Microsoft sørger for den påkrævede DNS-konfiguration for dig.

Når du har valgt Luk, er du tilbage på pop op-vinduet med domæneoplysninger, hvor indstillingen Signer meddelelser for dette domæne med DKIM-signaturer er Deaktiveret

.

.Skub signeringsmeddelelserne for dette domæne med DKIM-signaturer til aktiveret

, og vælg derefter OK i den bekræftelsesdialogboks, der åbnes.

, og vælg derefter OK i den bekræftelsesdialogboks, der åbnes.Når du er færdig i pop op-vinduet med domæneoplysninger, skal du vælge Luk.

Brug Exchange Online PowerShell til at konfigurere DKIM-signering af udgående meddelelser

Hvis du hellere vil bruge PowerShell til at aktivere DKIM-signering af udgående meddelelser ved hjælp af et brugerdefineret domæne eller til at tilpasse DKIM-signering for domænet *.onmicrosoft.com, skal du oprette forbindelse til Exchange Online PowerShell for at køre følgende kommandoer.

Tip

Før du kan konfigurere DKIM-signering ved hjælp af det brugerdefinerede domæne, skal du føje domænet til Microsoft 365. Du kan finde instruktioner under Tilføj et domæne. Kør følgende kommando for at bekræfte, at det brugerdefinerede domæne er tilgængeligt til DKIM-konfiguration: Get-AcceptedDomain.

Som beskrevet tidligere i denne artikel logger dit *.onmicrosoft.com-domæne allerede udgående mail som standard. Medmindre du manuelt har konfigureret DKIM-signering for domænet *.onmicrosoft.com på Defender-portalen eller i PowerShell, vises *.onmicrosoft.com normalt ikke i outputtet fra Get-DkimSigningConfig.

Kør følgende kommando for at bekræfte tilgængeligheden og DKIM-status for alle domæner i organisationen:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAMEFor det domæne, du vil konfigurere DKIM-signering for, bestemmer outputtet af kommandoen i trin 1, hvad du skal gøre næste:

Domænet er angivet med følgende værdier:

- Aktiveret: Falsk

- Status:

CnameMissing

Gå til Trin 3 for at kopiere vælgerværdierne.

Eller

Domænet er ikke angivet:

Erstat <Domæne> med domæneværdien, og kør derefter følgende kommando:

New-DkimSigningConfig -DomainName <Domain> -Enabled $false [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>] [-KeySize <1024 | 2048>]- Parameteren BodyCanonicalization angiver følsomhedsniveauet for ændringer i meddelelsens brødtekst:

- Afslappet: Ændringer i mellemrum og ændringer i tomme linjer i slutningen af meddelelsesteksten tolereres. Dette er standardværdien.

- Enkelt: Kun ændringer i tomme linjer i slutningen af meddelelsesteksten tolereres.

- Parameteren HeaderCanonicalization angiver følsomhedsniveauet for ændringer i meddelelsesoverskriften:

- Afslappet: Almindelige ændringer i meddelelsesheaderen tolereres. Det kan f.eks. være omwrapping af overskriftsfelter, ændringer i unødvendige mellemrum eller tomme linjer og ændringer, hvis der er tale om headerfelter. Dette er standardværdien.

- Enkelt: Ingen ændringer af overskriftsfelterne tolereres.

- Parameteren KeySize angiver bitstørrelsen på den offentlige nøgle i DKIM-posten:

-

- Dette er standardværdien.

-

-

Det kan f.eks. være:

New-DkimSigningConfig -DomainName contoso.com -Enabled $false- Parameteren BodyCanonicalization angiver følsomhedsniveauet for ændringer i meddelelsens brødtekst:

Kør kommandoen fra trin 1 igen for at bekræfte, at domænet er angivet med følgende egenskabsværdier:

- Aktiveret: Falsk

- Status:

CnameMissing

Gå til Trin 3 for at kopiere vælgerværdierne.

Kopiér værdierne Selector1CNAME og Selector2CNAME for domænet fra outputtet fra kommandoen fra Trin 1.

De CNAME-poster, du skal oprette hos domæneregistratoren for domænet, ser sådan ud:

Værtsnavn:

selector1._domainkey

Peger på adresse eller værdi:<Selector1CNAME value>Værtsnavn:

selector2._domainkey

Peger på adresse eller værdi:<Selector2CNAME value>Det kan f.eks. være:

Værtsnavn:

selector1._domainkey

Peger på adresse eller værdi:selector1-contoso-com._domainkey.contoso.onmicrosoft.comVærtsnavn:

selector2._domainkey

Peger på adresse eller værdi:selector2-contoso-com._domainkey.contoso.onmicrosoft.comUdfør et af følgende trin:

Brugerdefineret domæne: Hos domæneregistratoren for domænet skal du oprette de to CNAME-poster ved hjælp af oplysningerne fra det forrige trin.

Vi leverer instruktioner til oprettelse af CNAME-poster til forskellige Microsoft 365-tjenester hos mange domæneregistratorer. Du kan bruge disse instruktioner som udgangspunkt for at oprette DKIM CNAME-posterne. Du kan få flere oplysninger under Tilføj DNS-poster for at oprette forbindelse til dit domæne.

Det tager et par minutter (eller muligvis længere) for Microsoft 365 at registrere de nye CNAME-poster, du har oprettet.

*.onmicrosoft.com domæne: Gå til trin 5.

Efter et stykke tid skal du vende tilbage til Exchange Online PowerShell, erstatte <Domæne> med det domæne, du har konfigureret, og køre følgende kommando:

Set-DkimConfig -Identity \<Domain\> -Enabled $true [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>]- Parameteren BodyCanonicalization angiver følsomhedsniveauet for ændringer i meddelelsens brødtekst:

- Afslappet: Ændringer i mellemrum og ændringer i tomme linjer i slutningen af meddelelsesteksten tolereres. Dette er standardværdien.

- Enkelt: Kun ændringer i tomme linjer i slutningen af meddelelsesteksten tolereres.

- Parameteren HeaderCanonicalization angiver følsomhedsniveauet for ændringer i meddelelsesoverskriften:

- Afslappet: Almindelige ændringer i meddelelsesheaderen tolereres. Det kan f.eks. være omwrapping af overskriftsfelter, ændringer i unødvendige mellemrum eller tomme linjer og ændringer, hvis der er tale om headerfelter. Dette er standardværdien.

- Enkelt: Ingen ændringer af overskriftsfelterne tolereres.

Det kan f.eks. være:

Set-DkimConfig -Identity contoso.com -Enabled $trueEller

Set-DkimConfig -Identity contoso.onmicrosoft.com -Enabled $trueHvis Microsoft 365 kan registrere CNAME-posterne hos domæneregistratoren for et brugerdefineret domæne, køres kommandoen uden fejl, og domænet bruges nu til AT DKIM-signering af udgående meddelelser fra domænet.

Hvis CNAME-posterne ikke registreres, får du vist en fejl, der indeholder de værdier, der skal bruges i CNAME-posterne. Kontrollér, om der er stavefejl i værdierne hos domæneregistratoren (nemt at gøre med tankestreger, punktummer og understregninger!), vent et stykke tid, og kør derefter kommandoen igen.

For et *.onmicrosoft.com domæne, der ikke tidligere blev angivet, kører kommandoen uden fejl.

- Parameteren BodyCanonicalization angiver følsomhedsniveauet for ændringer i meddelelsens brødtekst:

Kør kommandoen fra trin 1 for at bekræfte, at domænet nu er konfigureret til ATIM-signerede meddelelser.

Domænet skal have følgende egenskabsværdier:

- Aktiveret: Sand

- Status:

Valid

Du kan finde detaljerede oplysninger om syntaks og parametre i følgende artikler:

Roter DKIM-taster

Af samme årsager som du jævnligt skal ændre adgangskoder, bør du jævnligt ændre den DKIM-nøgle, der bruges til DKIM-signering. Erstatning af DKIM-nøglen for et domæne kaldes DKIM-nøglerotation.

De relevante oplysninger om DKIM-nøglerotation for et domæne Microsoft 365 vises i outputtet af følgende kommando i Exchange Online PowerShell:

Get-DkimSigningConfig -Identity <CustomDomain> | Format-List

- KeyCreationTime: UTC-datoen/-klokkeslættet, hvor det offentlige/private DKIM-nøglepar blev oprettet.

- RotateOnDate: Dato/klokkeslæt for den forrige eller næste DKIM-nøglerotation.

- SelectorBeforeRotateOnDate: Husk, at DKIM-signering ved hjælp af et brugerdefineret domæne i Microsoft 365 kræver to CNAME-poster i domænet. Denne egenskab viser den CNAME-post, som DKIM bruger før dato/klokkeslættet RotateOnDate (også kendt som en selektor). Værdien er

selector1ellerselector2og er forskellig fra værdien SelectorAfterRotateOnDate . - SelectorAfterRotateOnDate: Viser den CNAME-post, som DKIM bruger efter dato/ klokkeslættet RotateOnDate . Værdien er

selector1ellerselector2og er forskellig fra værdien SelectorBeforeRotateOnDate .

Når du foretager en DKIM-nøglerotation på et domæne som beskrevet i dette afsnit, sker ændringen ikke øjeblikkeligt. Det tager fire dage (96 timer) for den nye private nøgle at starte signering af meddelelser (dato/klokkeslættet RoterOnDate og den tilsvarende SelectorAfterRotateOnDate-værdi ). Indtil da bruges den eksisterende private nøgle (den tilsvarende Værdi for SelectorBeforeRotateOnDate ).

Tip

Den vigtigste faktor, der bestemmer, hvornår et brugerdefineret domæne starter DKIM-signering af udgående mail, er registrering af CNAME-poster i DNS.

Hvis du vil bekræfte den tilsvarende offentlige nøgle, der bruges til at bekræfte DKIM-signaturen (som udleder den private nøgle, der blev brugt til at signere meddelelsen), skal du kontrollere værdien s= i headerfeltet DKIM-Signature (selektoren, s=selector1-contoso-comf.eks. ).

Tip

For brugerdefinerede domæner kan du kun rotere DKIM-nøgler på domæner, der er aktiveret til DKIM-signering (værdien Status er Aktiveret).

Der er i øjeblikket ingen automatisk DKIM-nøglerotation for domænet *.onmicrosoft.com. Du kan rotere DKIM-tasterne manuelt som beskrevet i dette afsnit. Hvis Roter DKIM-nøgler ikke er tilgængelige i egenskaberne for domænet *.onmicrosoft.com, skal du bruge procedurerne i Brug Defender-portalen til at tilpasse DKIM-signering af udgående meddelelser ved hjælp af domæneafsnittet *.onmicrosoft.com tidligere i denne artikel.

Brug Defender-portalen til at rotere DKIM-nøgler for et brugerdefineret domæne

I Defender-portalen på https://security.microsoft.comskal du gå til siden Mail & samarbejdspolitikker>& regler>Trusselspolitikker> SidenIndstillinger for mailgodkendelse. Du kan også gå direkte til siden Indstillinger for godkendelse af mail ved at bruge https://security.microsoft.com/authentication.

På siden Indstillinger for godkendelse af mail skal du vælge fanen DKIM .

Under fanen DKIM skal du vælge det domæne, der skal konfigureres, ved at klikke et vilkårligt sted i rækken ud for afkrydsningsfeltet ud for navnet.

I det pop op-vindue med domæneoplysninger, der åbnes, skal du vælge Roter DKIM-nøgler.

Indstillingerne i pop op-vinduet med detaljer ændres til følgende værdier:

- Status: Roterende nøgler for dette domæne og signering af DKIM-signaturer.

- Roter DKIM-taster er nedtonet.

Efter fire dage (96 timer) begynder den nye DKIM-nøgle at signere udgående meddelelser for det brugerdefinerede domæne. Indtil da bruges den aktuelle DKIM-nøgle.

Du kan se, hvornår den nye DKIM-nøgle bruges, når statusværdien skifter fra roterende nøgler for dette domæne og signerer DKIM-signaturer til Signatur DKIM-signaturer for dette domæne.

Hvis du vil bekræfte den tilsvarende offentlige nøgle, der bruges til at bekræfte DKIM-signaturen (som udleder den private nøgle, der blev brugt til at signere meddelelsen), skal du kontrollere værdien s= i headerfeltet DKIM-Signature (selektoren, s=selector1-contoso-comf.eks. ).

Brug Exchange Online PowerShell til at rotere DKIM-nøglerne for et domæne og ændre bitdybden

Hvis du hellere vil bruge PowerShell til at rotere DKIM-nøgler for et domæne, skal du oprette forbindelse til Exchange Online PowerShell for at køre følgende kommandoer.

Kør følgende kommando for at bekræfte tilgængeligheden og DKIM-status for alle domæner i organisationen:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector1KeySize,Selector2CNAME,Selector2KeySize,KeyCreationTime,RotateOnDate,SelectorBeforeRotateOnDate,SelectorAfterRotateOnDateBrug følgende syntaks for det domæne, du vil rotere DKIM-nøgler for:

Rotate-DkimSigningConfig -Identity <CustomDomain> [-KeySize <1024 | 2048>]Hvis du ikke vil ændre bitdybden for de nye DKIM-nøgler, skal du ikke bruge parameteren KeySize .

I dette eksempel roteres DKIM-nøgler for det contoso.com domæne og ændres til en 2048-bit nøgle.

Rotate-DkimSigningConfig -Identity contoso.com -KeySize 2048I dette eksempel roteres DKIM-nøgler for det contoso.com domæne uden at ændre nøglebitdybden.

Rotate-DkimSigningConfig -Identity contoso.comKør kommandoen fra trin 1 igen for at bekræfte følgende egenskabsværdier:

- KeyCreationTime

- Roterondato

- SelectorBeforeRotateOnDate

- SelectorAfterRotateOnDate:

Destinationsmailsystemer bruger den offentlige nøgle i den CNAME-post, der identificeres af egenskaben SelectorBeforeRotateOnDate , til at bekræfte DKIM-signaturen i meddelelser (hvilket udleder den private nøgle, der blev brugt til at DKIM signere meddelelsen).

Efter datoen/klokkeslættet for RoterOnDate bruger DKIM den nye private nøgle til at signere meddelelser, og destinationens mailsystemer bruger den tilsvarende offentlige nøgle i den CNAME-post, der er identificeret af egenskaben SelectorAfterRotateOnDate , til at bekræfte DKIM-signaturen i meddelelser.

Hvis du vil bekræfte den tilsvarende offentlige nøgle, der bruges til at bekræfte DKIM-signaturen (som udleder den private nøgle, der blev brugt til at signere meddelelsen), skal du kontrollere værdien s= i headerfeltet DKIM-Signature (selektoren,

s=selector1-contoso-comf.eks. ).

Du kan finde detaljerede oplysninger om syntaks og parametre i følgende artikler:

Deaktiver DKIM-signering af udgående meddelelser ved hjælp af et brugerdefineret domæne

Som beskrevet tidligere i denne artikel ændrer aktivering af DKIM-signering af udgående meddelelser ved hjælp af et brugerdefineret domæne effektivt DKIM-signering fra at bruge domænet *.onmicrosoft.com til at bruge det brugerdefinerede domæne.

Når du deaktiverer DKIM-signering ved hjælp af et brugerdefineret domæne, deaktiverer du ikke HELT DKIM-signering for udgående post. DKIM-signering skifter til sidst tilbage til at bruge domænet *.onmicrosoft.

Brug Defender-portalen til at deaktivere DKIM-signering af udgående meddelelser ved hjælp af et brugerdefineret domæne

I Defender-portalen på https://security.microsoft.comskal du gå til siden Mail & samarbejdspolitikker>& regler>Trusselspolitikker> SidenIndstillinger for mailgodkendelse. Du kan også gå direkte til siden Indstillinger for godkendelse af mail ved at bruge https://security.microsoft.com/authentication.

På siden Indstillinger for godkendelse af mail skal du vælge fanen DKIM .

Under fanen DKIM skal du vælge det domæne, der skal konfigureres, ved at klikke et vilkårligt sted i rækken ud for afkrydsningsfeltet ud for navnet.

I det pop op-vindue med domæneoplysninger, der åbnes, skal du skubbe signeringsmeddelelserne for dette domæne med DKIM-signaturer til deaktiveret

.

.

Brug Exchange Online PowerShell til at deaktivere DKIM-signering af udgående meddelelser ved hjælp af et brugerdefineret domæne

Hvis du hellere vil bruge PowerShell til at deaktivere DKIM-signering af udgående meddelelser ved hjælp af et brugerdefineret domæne, skal du oprette forbindelse til Exchange Online PowerShell for at køre følgende kommandoer.

Kør følgende kommando for at bekræfte tilgængeligheden og DKIM-status for alle domæner i organisationen:

Get-DkimSigningConfig | Format-List Name,Enabled,StatusAlle brugerdefinerede domæner, som du kan deaktivere DKIM-signering for, har følgende egenskabsværdier:

- Aktiveret: Sand

- Status:

Valid

Brug følgende syntaks for det domæne, du vil deaktivere DKIM-signering for:

Set-DkimSigningConfig -Identity <CustomDomain> -Enabled $falseI dette eksempel deaktiveres DKIM-signering ved hjælp af det brugerdefinerede domæne contoso.com.

Set-DkimSigningConfig -Identity contoso.com -Enabled $false

Bekræft DKIM-signering af udgående post fra Microsoft 365

Tip

Før du bruger metoderne i dette afsnit til at teste DKIM-signering af udgående post, skal du vente et par minutter efter eventuelle ændringer i DKIM-konfigurationen for at tillade, at ændringerne overføres.

Brug en af følgende metoder til at bekræfte DKIM-signering af udgående mail fra Microsoft 365:

Send testmeddelelser, og få vist de relaterede headerfelter fra brevhovedet i destinationens mailsystem:

Send en meddelelse fra en konto i dit DKIM-aktiverede Microsoft 365-domæne til en modtager i et andet mailsystem (f.eks. outlook.com eller gmail.com).

Tip

Send ikke mail til AOL til DKIM-test. AOL kan springe DKIM-kontrollen over, hvis SPF-kontrollen passerer.

I destinationspostkassen skal du få vist brevhovedet. Det kan f.eks. være:

- Vis brevhoveder på internettet i Outlook.

- Brug Analyse af meddelelsesoverskrift på https://mha.azurewebsites.net.

Find headerfeltet DKIM-Signature i brevhovedet. Overskriftsfeltet ser ud som i følgende eksempel:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=contoso.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=UErATeHehIIPIXPeUAfZWiKo0w2cSsOhb9XM9ulqTX0=;- d=: Det domæne, der blev brugt til AT SIGNERE MEDDELELSEN.

- s=: Den selektor (offentlig nøgle i DNS-posten i domænet), der blev brugt til at dekryptere og bekræfte DKIM-signaturen for meddelelsen.

Find headerfeltet Godkendelsesresultater i meddelelsesoverskriften. Selvom destinationens mailsystemer bruger lidt forskellige formater til at stemple indgående mails, skal headerfeltet indeholde DKIM=pass eller DKIM=OK. Det kan f.eks. være:

Authentication-Results: mx.google.com; dkim=pass header.i=@contoso.com header.s=selector1 header.b=NaHRSJOb; arc=pass (i=1 spf=pass spfdomain=contoso.com dkim=pass dkdomain=contoso.com dmarc=pass fromdomain=contoso.com); spf=pass (google.com: domain of michelle@contoso.com designates 0000:000:0000:0000::000 as permitted sender) smtp.mailfrom=michelle@contoso.comTip

DKIM-signaturen er udeladt under en af følgende betingelser:

- Afsenderens og modtagerens mailadresser er i det samme domæne.

- Afsender- og modtagermailadresserne findes i forskellige domæner, der styres af den samme organisation.

I begge tilfælde findes headerfeltet DKIM-Signatur ikke i meddelelsesheaderen, og headerfeltet Godkendelsesresultater ser ud som i følgende eksempel:

authentication-results: dkim=none (message not signed) header.d=none;dmarc=none action=none header.from=contoso.com;

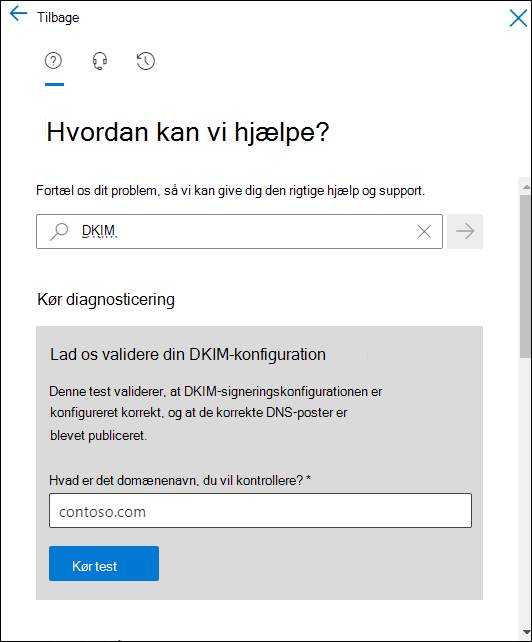

Brug testen i Microsoft 365 Hjælp: Denne funktion kræver en global administratorkonto og er ikke tilgængelig i Microsoft 365 GCC (Government Community Cloud), GCC High, DoD eller Office 365, der drives af 21Vianet.

DKIM signering af mail fra dit brugerdefinerede domæne hos andre mailtjenester

Nogle e-mail-tjenesteudbydere eller software-as-a-serviceudbydere gør det muligt for dig at aktivere DKIM-signering for din mail, der stammer fra tjenesten. Men metoderne afhænger udelukkende af mailtjenesten.

Tip

Som tidligere nævnt i denne artikel anbefaler vi, at du bruger underdomæner til mailsystemer eller -tjenester, som du ikke har direkte kontrol over.

Dit maildomæne i Microsoft 365 er f.eks. contoso.com, og du bruger massemailingtjenesten Adatum til marketingmail. Hvis Adatum understøtter DKIM-signering af meddelelser fra afsendere i dit domæne i deres tjeneste, kan meddelelserne indeholde følgende elementer:

Return-Path: <communication@adatum.com>

From: <sender@marketing.contoso.com>

DKIM-Signature: s=s1024; d=marketing.contoso.com

Subject: This a message from the Adatum infrastructure, but with a DKIM signature authorized by marketing.contoso.com

I dette eksempel kræves følgende trin:

Adatum giver Contoso en offentlig nøgle til brug for DKIM-signering af udgående Contoso-mail fra deres tjeneste.

Contoso udgiver den offentlige DKIM-nøgle i DNS hos domæneregistratoren for det marketing.contoso.com underdomæne (en TXT-post eller en CNAME-post).

Når Adatum sender mail fra afsendere i det marketing.contoso.com domæne, bliver meddelelserne DKIM signeret med den private nøgle, der svarer til den offentlige nøgle, de gav contoso i første omgang.

Hvis destinationens mailsystem kontrollerer DKIM i indgående meddelelser, sender meddelelserne DKIM, fordi de er DKIM-signeret.

Hvis destinationsmailsystemet kontrollerer DMARC på indgående meddelelser, matcher domænet i DKIM-signaturen ( d= værdien i headerfeltet DKIM-signatur ) domænet i den Fra-adresse, der vises i mailklienter, så meddelelserne også kan bestå DMARC:

Fra: sender@marketing.contoso.com

d=: marketing.contoso.com

Næste trin

Som beskrevet i Sådan arbejder SPF, DKIM og DMARC sammen om at godkende afsendere af mails, så alene DKIM er ikke nok til at forhindre spoofing af dit Microsoft 365-domæne. Du skal også konfigurere SPF og DMARC for at opnå den bedst mulige beskyttelse. Du kan finde instruktioner under:

For mails, der kommer til Microsoft 365, skal du muligvis også konfigurere ARC-beseglingsprogrammer, der er tillid til, hvis du bruger tjenester, der ændrer meddelelser under overførsel, før de leveres til din organisation. Du kan få flere oplysninger under Konfigurer ARC-sealere, der er tillid til.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om