Aktivieren von Sicherheits- und DNS-Überwachungen für Microsoft Entra Domain Services

Sicherheits- und DNS-Überwachungen für Microsoft Entra Domain Services ermöglichen Azure das Streamen von Sicherheitsereignissen an gezielte Ressourcen. Zu diesen Ressourcen zählen Azure Storage, Azure Log Analytics-Arbeitsbereiche oder Azure Event Hub. Nach dem Aktivieren von Sicherheitsüberwachungsereignissen sendet Domain Services alle überwachten Ereignisse für die ausgewählte Kategorie an die Zielressource.

Sie können Ereignisse in Azure Storage archivieren und mit Azure Event Hubs Ereignisse an SIEM-Software (Security Information & Event Management) oder eine vergleichbare Lösung streamen oder über das Microsoft Entra Admin Center mithilfe von Azure Log Analytics-Arbeitsbereichen eigene Analysen durchführen.

Ziele der Sicherheitsüberwachung

Für die Domain Services-Sicherheitsüberwachungen können Sie Azure Storage, Azure Event Hubs oder Azure Log Analytics-Arbeitsbereiche als Zielressource verwenden. Diese Ziele können kombiniert werden. Sie können z. B. Azure Storage zum Archivieren von Sicherheitsüberwachungsereignissen, einen Azure Log Analytics-Arbeitsbereich jedoch zum kurzfristigen Analysieren und Melden der Informationen verwenden.

In der folgenden Tabelle sind die Szenarien für die einzelnen Zielressourcentypen dargestellt.

Wichtig

Die Zielressource muss vor der Aktivierung der Sicherheitsüberwachungen von Domain Services erstellt werden. Sie können diese Ressourcen über das Microsoft Entra Admin Center, Azure PowerShell oder die Azure CLI erstellen.

| Zielressource | Szenario |

|---|---|

| Azure Storage | Dieses Ziel sollte verwendet werden, wenn Sie in erster Linie Sicherheitsüberwachungsereignisse zu Archivierungszwecken speichern möchten. Andere Ziele können zwar ebenfalls zu Archivierungszwecken verwendet werden, doch bieten diese Ziele Funktionen, die über die reine Archivierung hinausgehen. Bevor Sie Domain Services-Sicherheitsüberwachungsereignisse aktivieren, müssen Sie zunächst ein Azure Storage-Konto erstellen. |

| Azure Event Hubs | Dieses Ziel sollte verwendet werden, wenn Sie in erster Linie Sicherheitsüberwachungsereignisse an Zusatzsoftware (z.B. SIEM-Software (Security Information & Event Management) oder Datenanalysesoftware) weitergeben möchten. Bevor Sie Domain Services-Sicherheitsüberwachungsereignisse aktivieren, erstellen Sie einen Event Hub im Microsoft Entra Admin Center. |

| Azure Log Analytics-Arbeitsbereich | Dieses Ziel sollte verwendet werden, wenn Sie in erster Linie Sicherheitsüberwachungen direkt über das Microsoft Entra Admin Center analysieren und überprüfen möchten. Bevor Sie Domain Services-Sicherheitsüberwachungsereignisse aktivieren, erstellen Sie einen Log Analytics-Arbeitsbereich im Microsoft Entra Admin Center. |

Aktivieren von Sicherheitsüberwachungsereignissen über das Microsoft Entra Admin Center

Führen Sie die folgenden Schritte aus, um Domain Services-Sicherheitsüberwachungsereignisse über das Microsoft Entra Admin Center zu aktivieren.

Wichtig

Domain Services-Sicherheitsüberwachungen gelten nicht rückwirkend. Ereignisse aus der Vergangenheit können nicht abgerufen oder wiedergegeben werden. Domain Services kann nur Ereignisse senden, die nach der Aktivierung von Sicherheitsüberwachungen auftreten.

Melden Sie sich beim Microsoft Entra-Admin Center als „Globaler Administrator“ an.

Suchen Sie nach Microsoft Entra Domain Services, und wählen Sie den Eintrag aus. Wählen Sie Ihre verwaltete Domäne (z. B. aaddscontoso.com) aus.

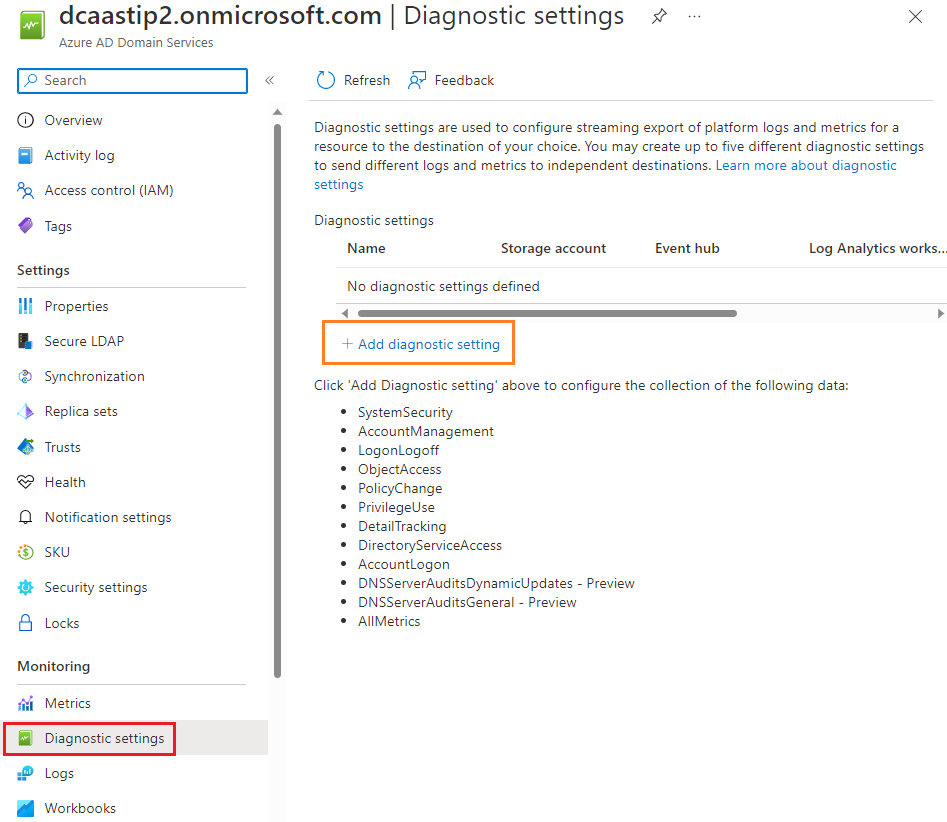

Wählen Sie im Fenster „Domain Services“ auf der linken Seite Diagnoseeinstellungen aus.

Standardmäßig ist keine Diagnoseeinstellung konfiguriert. Wählen Sie als erstes Diagnoseeinstellung hinzufügen aus.

Geben Sie einen Namen für die Diagnosekonfiguration ein, z.B. aadds-auditing.

Aktivieren Sie das Kontrollkästchen für das von Ihnen gewünschte Ziel der Sicherheits- oder DNS-Überwachung. Sie können zwischen einem Log Analytics-Arbeitsbereich, einem Azure Storage-Konto, einem Azure Event Hub oder einer Partnerlösung wählen. Diese Zielressourcen müssen bereits in Ihrem Azure-Abonnement vorhanden sein. In diesem Assistenten können die Zielressourcen nicht erstellt werden.

- Azure Log Analytics-Arbeitsbereiche

- Wählen Sie An Log Analytics senden aus, und wählen Sie dann das Abonnement und den Log Analytics Arbeitsbereich aus, den Sie zum Speichern von Überwachungsereignissen verwenden wollen.

- Azure Storage

- Wählen Sie In einem Speicherkonto archivieren und dann Konfigurieren aus.

- Wählen Sie das Abonnement und dann das Speicherkonto aus, das Sie zum Archivieren von Überwachungsereignissen verwenden wollen.

- Wählen Sie abschließend OKaus.

- Azure Event Hubs

- Wählen Sie An einen Event Hub streamen und dann Konfigurieren aus.

- Wählen Sie das Abonnement und dann den Event Hub-Namespace aus. Geben Sie bei Bedarf auch unter Event Hub-Name und Event Hub-Richtlinienname einen Namen ein.

- Wählen Sie abschließend OKaus.

- Partnerlösung

- Wählen Sie An Partnerlösung senden aus, und wählen Sie dann das Abonnement und das Ziel aus, den Sie zum Speichern von Überwachungsereignissen verwenden wollen.

- Azure Log Analytics-Arbeitsbereiche

Wählen Sie die Protokollkategorien aus, die für die betreffende Zielressource einbezogen werden sollen. Wenn Sie die Überwachungsereignisse an ein Azure Storage-Konto senden, können Sie auch eine Aufbewahrungsrichtlinie mit der Anzahl der Tage für die Aufbewahrung der Daten konfigurieren. Mit der Standardeinstellung 0 werden alle Daten aufbewahrt, und die Ereignisse werden nach einem bestimmten Zeitraum nicht rotiert.

Innerhalb einer einzelnen Konfiguration können für jede Zielressource verschiedene Protokollkategorien ausgewählt werden. Dadurch können Sie beispielsweise auswählen, welche Protokollkategorien für Log Analytics Sie aufbewahren wollen und welche Sie archiviere wollen.

Wenn Sie fertig sind, wählen Sie Speichern aus, um die Änderungen zu übergeben. Unmittelbar nach dem Speichern der Konfiguration beginnen die Zielressourcen, Domain Services-Überwachungsereignisse zu empfangen.

Aktivieren von Sicherheits- und DNS-Überwachungsereignissen mit Azure PowerShell

Führen Sie die folgenden Schritte aus, um Domain Services-Sicherheits- und DNS-Überwachungsereignisse mit Azure PowerShell zu ermöglichen. Führen Sie bei Bedarf zuerst die unter Installieren des Azure PowerShell-Moduls und Verbinden mit Ihrem Azure-Abonnement beschriebenen Schritte aus.

Wichtig

Domain Services-Überwachungen gelten nicht rückwirkend. Ereignisse aus der Vergangenheit können nicht abgerufen oder wiedergegeben werden. Domain Services kann nur Ereignisse senden, die nach der Aktivierung von Überwachungen auftreten.

Authentifizieren Sie sich mit dem Cmdlet Connect-AzAccount bei Ihrem Azure-Abonnement. Geben Sie Ihre Azure-Anmeldeinformationen ein, wenn Sie dazu aufgefordert werden.

Connect-AzAccountErstellen Sie die Zielressource für die Überwachungsereignisse.

Azure Log Analytics-Arbeitsbereiche - Erstellen eines Log Analytics-Arbeitsbereichs mit Azure PowerShell.

Azure Storage - Erstellen eines Speicherkontos mit Azure PowerShell.

Azure Event Hubs - Erstellen eines Event Hubs mit Azure PowerShell. Gegebenenfalls müssen Sie auch mit dem Cmdlet New-AzEventHubAuthorizationRule eine Autorisierungsregel erstellen, um dem Namespace des Event Hubs Domain Services-Berechtigungen zu gewähren. Die Autorisierungsregel muss die Rechte Verwalten, Lauschen und Senden enthalten.

Wichtig

Stellen Sie sicher, dass Sie die Autorisierungsregel für den Namespace des Event Hubs und nicht für den Event Hub selbst festlegen.

Rufen Sie mit dem Cmdlet Get-AzResource die Ressourcen-ID für Ihre verwaltete Domain Services-Domäne ab. Erstellen Sie eine Variable mit dem Namen $aadds.ResourceId für den Wert:

$aadds = Get-AzResource -name aaddsDomainNameKonfigurieren Sie mit dem Cmdlet Set-AzDiagnosticSetting die Azure-Diagnoseeinstellungen, um die Zielressource für Microsoft Entra Domain Services-Überwachungsereignisse zu verwenden. In den folgenden Beispielen wird die Variable $aadds.ResourceId aus dem vorherigen Schritt verwendet.

Azure Storage – Ersetzen Sie storageAccountId durch den Namen Ihres Speicherkontos:

Set-AzDiagnosticSetting ` -ResourceId $aadds.ResourceId ` -StorageAccountId storageAccountId ` -Enabled $trueAzure Event Hubs – Ersetzen Sie eventHubName durch den Namen Ihres Event Hubs und eventHubRuleId durch die ID Ihrer Autorisierungsregel:

Set-AzDiagnosticSetting -ResourceId $aadds.ResourceId ` -EventHubName eventHubName ` -EventHubAuthorizationRuleId eventHubRuleId ` -Enabled $trueAzure Log Analytics-Arbeitsbereich – Ersetzen Sie workspaceId durch die ID des Log Analytics-Arbeitsbereichs:

Set-AzureRmDiagnosticSetting -ResourceId $aadds.ResourceId ` -WorkspaceID workspaceId ` -Enabled $true

Abfragen und Anzeigen von Sicherheits- und DNS-Überwachungsereignissen mit Azure Monitor

Log Analytics-Arbeitsbereiche ermöglichen das Anzeigen und Analysieren der Sicherheits- und DNS-Überwachungsereignisse mithilfe von Azure Monitor und der Kusto-Abfragesprache. Diese Abfragesprache ist für die schreibgeschützte Verwendung konzipiert und bietet leistungsstarke Analysefunktionen mit einer leicht verständlichen Syntax. Weitere Informationen zu den ersten Schritten mit Kusto-Abfragesprachen finden Sie in den folgenden Artikeln:

- Azure Monitor-Dokumentation

- Erste Schritte mit Log Analytics in Azure Monitor

- Erste Schritte mit Protokollabfragen in Azure Monitor

- Erstellen und Freigeben von Dashboards von Log Analytics-Daten

Die folgenden Beispielabfragen können zum Starten der Analyse von Überwachungsereignissen von Domain Services verwendet werden.

Beispielabfrage 1

Alle Kontosperrungsereignisse der letzten sieben Tage anzeigen:

AADDomainServicesAccountManagement

| where TimeGenerated >= ago(7d)

| where OperationName has "4740"

Beispielabfrage 2

Alle Kontosperrungsereignisse (4740) zwischen 3. Juni 2020, 9 Uhr und 10. Juni 2020, Mitternacht aufsteigend sortiert nach Datum und Uhrzeit anzeigen:

AADDomainServicesAccountManagement

| where TimeGenerated >= datetime(2020-06-03 09:00) and TimeGenerated <= datetime(2020-06-10)

| where OperationName has "4740"

| sort by TimeGenerated asc

Beispielabfrage 3

Kontoanmeldeereignisse der letzten sieben Tage (von heute) für das Konto „user“ anzeigen:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

Beispielabfrage 4

Kontoanmeldeereignisse der letzten sieben Tage (von heute) für das Konto „user“ anzeigen, bei denen ein falsches Kennwort verwendet wurde (0xC0000006a):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc000006a" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Beispielabfrage 5

Kontoanmeldeereignisse der letzten sieben Tage (von heute) für das Konto „user“ anzeigen, bei denen versucht wurde, bei gesperrtem Konto eine Anmeldung durchzuführen (0xC0000234):

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "user" == tolower(extract("Logon Account:\t(.+[0-9A-Za-z])",1,tostring(ResultDescription)))

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

Beispielabfrage 6

Die Anzahl von Kontoanmeldeereignissen der letzten sieben Tage (von heute) für alle Anmeldeversuche aller gesperrten Benutzer anzeigen:

AADDomainServicesAccountLogon

| where TimeGenerated >= ago(7d)

| where "0xc0000234" == tolower(extract("Error Code:\t(.+[0-9A-Fa-f])",1,tostring(ResultDescription)))

| summarize count()

Sicherheits- und DNS-Ereigniskategorien überwachen

Domain Services-Sicherheitsüberwachungen und DNS-Überwachungen entsprechen der traditionellen Überwachung für herkömmliche AD DS-Domänencontroller. In Hybridumgebungen können Sie vorhandene Überwachungsmuster wiederverwenden, damit bei der Ereignisanalyse die gleiche Logik verwendet werden kann. Abhängig von dem zu analysierenden Szenario oder dem Szenario, in dem Sie eine Problembehandlung durchführen müssen, sind die verschiedenen Überwachungsereigniskategorien gezielt einzusetzen.

Die folgenden Überwachungsereigniskategorien sind verfügbar:

| Name der Überwachungskategorie | BESCHREIBUNG |

|---|---|

| Kontoanmeldung | Dient zur Überwachung von Versuchen, Kontodaten auf einem Domänencontroller oder in einer lokalen Sicherheitskontenverwaltung (Security Accounts Manager, SAM) zu authentifizieren. – Richtlinieneinstellungen und Ereignisse für Anmeldung und Abmeldung verfolgen Versuche nach, auf einen bestimmten Computer zuzugreifen. Bei den Einstellungen und Ereignissen in dieser Kategorie steht die verwendete Kontodatenbank im Mittelpunkt. Diese Kategorie umfasst folgende Unterkategorien: -Validierung der Anmeldeinformationen überwachen -Kerberos-Authentifizierungsdienst überwachen -Ticketvorgänge des Kerberos-Diensts überwachen -Andere Anmelde-/Abmeldeereignisse überwachen |

| Kontoverwaltung | Dient zur Überwachung von Änderungen an Benutzer- und Computerkonten/-gruppen. Diese Kategorie umfasst folgende Unterkategorien: -Anwendungsgruppenverwaltung überwachen -Computerkontoverwaltung überwachen -Verteilergruppenverwaltung überwachen -Andere Kontoverwaltungsereignisse überwachen -Sicherheitsgruppenverwaltung überwachen -Benutzerkontenverwaltung überwachen |

| DNS-Server | Überwacht Änderungen an DNS-Umgebungen. Diese Kategorie umfasst folgende Unterkategorien: - DNSServerAuditsDynamicUpdates (Preview) - DNSServerAuditsGeneral (Preview) |

| Detaillierte Nachverfolgung | Dient zur Überwachung der Aktivitäten einzelner Anwendungen und Benutzer auf dem Computer, um die Nutzung eines Computers nachzuvollziehen. Diese Kategorie umfasst folgende Unterkategorien: -DPAPI-Aktivität überwachen -PNP-Aktivität überwachen -Prozesserstellung überwachen -Prozessbeendung überwachen -RPC-Ereignisse überwachen |

| Directory Services-Zugriff | Dient zur Überwachung von Zugriffs- und Änderungsversuchen für Objekte in Active Directory Domain Services (AD DS). Diese Überwachungsereignisse werden nur auf Domänencontrollern protokolliert. Diese Kategorie umfasst folgende Unterkategorien: -Detaillierte Verzeichnisdienstreplikation überwachen -Verzeichnisdienstzugriff überwachen -Verzeichnisdienständerungen überwachen -Verzeichnisdienstreplikation überwachen |

| Anmelden/Abmelden | Dient zur Überwachung von Anmeldeversuchen bei einem Computer (interaktiv oder über ein Netzwerk). Diese Ereignisse ermöglichen die Nachverfolgung von Benutzeraktivitäten sowie die Erkennung potenzieller Angriffe auf Netzwerkressourcen. Diese Kategorie umfasst folgende Unterkategorien: -Kontosperrung überwachen -Benutzer-/Geräteansprüche überwachen -IPsec-Erweiterungsmodus überwachen -Gruppenmitgliedschaft überwachen -IPsec-Hauptmodus überwachen -IPsec-Schnellmodus überwachen -Abmelden überwachen -Anmelden überwachen -Netzwerkrichtlinienserver überwachen -Andere Anmelde-/Abmeldeereignisse überwachen -Spezielle Anmeldung überwachen |

| Objektzugriff | Dient zur Überwachung von Zugriffsversuchen auf bestimmte Objekte oder Objekttypen in einem Netzwerk oder auf einem Computer. Diese Kategorie umfasst folgende Unterkategorien: -Generierte Anwendung überwachen -Zertifizierungsdienste überwachen -Detaillierte Dateifreigabe überwachen -Dateifreigabe überwachen -Dateisystem überwachen -Filterplattformverbindung überwachen -Verworfene Filterplattformpakete überwachen -Handleänderung überwachen -Kernelobjekt überwachen -Andere Objektzugriffsereignisse überwachen -Registrierung überwachen -Wechselmedien überwachen -SAM überwachen -Staging zentraler Zugriffsrichtlinien überwachen |

| Richtlinienänderung | Dient zur Überwachung von Änderungen an wichtigen Sicherheitsrichtlinien auf einem lokalen System oder in einem lokalen Netzwerk. Richtlinien werden in der Regel von Administratoren eingerichtet, um Netzwerkressourcen zu schützen. Die Überwachung von Änderungen an diesen Richtlinien bzw. von entsprechenden Änderungsversuchen kann ein wichtiger Aspekt der Sicherheitsverwaltung für ein Netzwerk sein. Diese Kategorie umfasst folgende Unterkategorien: -Richtlinienänderungen überwachen -Authentifizierungsrichtlinienänderung überwachen -Autorisierungsrichtlinienänderung überwachen -Richtlinienänderung für Filterplattform überwachen -MPSSVC-Richtlinienänderung auf Regelebene überwachen -Andere Richtlinienänderungsereignisse überwachen |

| Berechtigungen | Dient zur Überwachung der Verwendung bestimmter Berechtigungen auf einem oder mehreren Systemen. Diese Kategorie umfasst folgende Unterkategorien: -Nicht sensitive Verwendung von Rechten überwachen -Sensitive Verwendung von Rechten überwachen -Andere Rechteverwendungsereignisse überwachen |

| System | Dient zur Überwachung von Änderungen auf der Systemebene eines Computers, die nicht durch die anderen Kategorien abgedeckt sind und potenzielle Auswirkungen auf die Sicherheit haben. Diese Kategorie umfasst folgende Unterkategorien: -IPsec-Treiber überwachen -Andere Systemereignisse überwachen -Sicherheitsstatusänderung überwachen -Sicherheitssystemerweiterung überwachen -Systemintegrität überwachen |

Ereignis-IDs nach Kategorie

Die Sicherheits- und DNS-Überwachungen von Domain Services zeichnen die folgenden Ereignis-IDs auf, wenn die jeweilige Aktion ein überwachbares Ereignis auslöst:

| Name der Ereigniskategorie | Ereignis-IDs |

|---|---|

| Kontoanmeldung | 4767, 4774, 4775, 4776, 4777 |

| Kontoverwaltung | 4720, 4722, 4723, 4724, 4725, 4726, 4727, 4728, 4729, 4730, 4731, 4732, 4733, 4734, 4735, 4737, 4738, 4740, 4741, 4742, 4743, 4754, 4755, 4756, 4757, 4758, 4764, 4765, 4766, 4780, 4781, 4782, 4793, 4798, 4799, 5376, 5377 |

| Detaillierte Nachverfolgung | Keine |

| DNS-Server | 513–523, 525–531, 533–537, 540–582 |

| DS-Zugriff | 5136, 5137, 5138, 5139, 5141 |

| Anmelden/Abmelden | 4624, 4625, 4634, 4647, 4648, 4672, 4675, 4964 |

| Objektzugriff | Keine |

| Richtlinienänderung | 4670, 4703, 4704, 4705, 4706, 4707, 4713, 4715, 4716, 4717, 4718, 4719, 4739, 4864, 4865, 4866, 4867, 4904, 4906, 4911, 4912 |

| Berechtigungen | 4985 |

| System | 4612, 4621 |

Nächste Schritte

Spezielle Informationen zu Kusto finden Sie in den folgenden Artikeln:

- Übersicht über die Kusto-Abfragesprache

- Kusto-Tutorial zur Vermittlung von Abfragegrundlagen

- Beispielabfragen zur Vermittlung neuer Sichtweisen auf Ihre Daten

- Bewährte Methoden für Kusto zur Optimierung Ihrer Abfragen