Steuern von ermittelten Apps

Nachdem Sie die Liste der erkannten Apps in Ihrer Umgebung überprüft haben, können Sie Ihre Umgebung schützen, indem Sie sichere Apps genehmigen (Genehmigt) oder unerwünschte Apps wie folgt verbieten (Nicht genehmigt).

Genehmigen einer App und Aufheben der Genehmigung

Sie können die Genehmigung einer bestimmten riskanten Apps aufheben, indem Sie auf die Auslassungspunkte am Ende der Zeile klicken. Wählen Sie anschließend Genehmigung aufheben. Das Aufheben der Genehmigung einer App führt nicht zur Blockierung von Benutzern, sondern Sie können damit leichter den Gebrauch der App mit den Filtern von Cloud Discovery überwachen. Anschließend können Sie Benutzer*innen über die nicht genehmigte App benachrichtigen und eine alternative sichere App vorschlagen oder ein Blockskript mithilfe der Defender for Cloud Apps-APIs generieren, um alle nicht genehmigten Apps zu blockieren.

Blockieren von Apps mit integrierten Streams

Wenn Ihr Mandant Microsoft Defender for Endpoint verwendet, wird eine App automatisch blockiert, sobald Sie sie als nicht genehmigt markiert haben. Darüber hinaus können Sie die Blockierung auf bestimmte Defender for Endpoint-Gerätegruppen beschränken, Anwendungen überwachen und die Warn- und Aufklärungsfunktionen verwenden. Weitere Informationen finden Sie unter Verwalten ermittelter Apps mit Microsoft Defender for Endpoint.

Andernfalls können Sie, wenn Ihr Mandant Zscaler NSS, iboss, Corrata, Menlo oder Open Systems verwendet, weiterhin die nahtlosen Blockierungsfunktionen nutzen, wenn eine App nicht genehmigt wird. In diesem Fall können Sie den Bereich jedoch nicht nach Gerätegruppen festlegen oder die Warn- und Aufklärungsfunktionen nutzen. Weitere Informationen finden Sie unter Integration mit Zscaler, Integration mit iboss, Integration mit Corrata, Integration mit Menlo und Integration mit Open Systems.

Blockieren von Apps durch Exportieren eines Blockskripts

Mit Defender for Cloud Apps können Sie den Zugriff auf nicht genehmigte Apps mithilfe Ihrer vorhandenen lokalen Sicherheitsanwendungen blockieren. Sie können ein zugeordnetes Blockskript generieren und es in Ihre Anwendung importieren. Eine Umleitung des gesamten Webverkehrs des Betriebs auf einen Proxy ist für diese Lösung nicht erforderlich.

Kennzeichnen Sie im Cloud Discovery-Dashboard alle Apps, die Sie als nicht genehmigt blockieren möchten.

Wählen Sie in der Titelleiste Aktionen und dann Blockskript generieren.

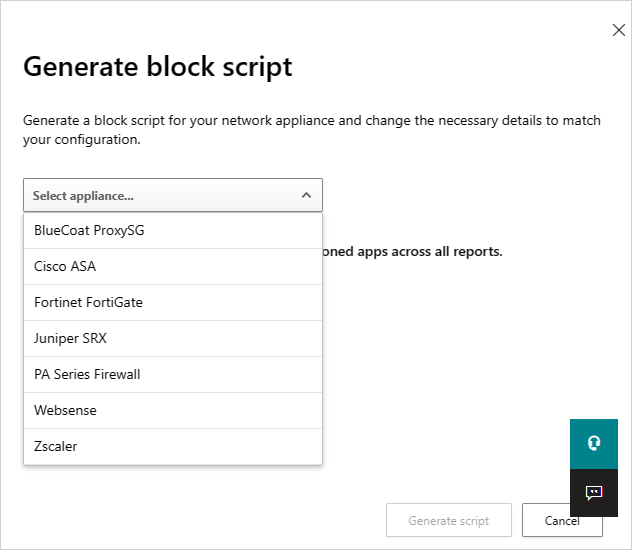

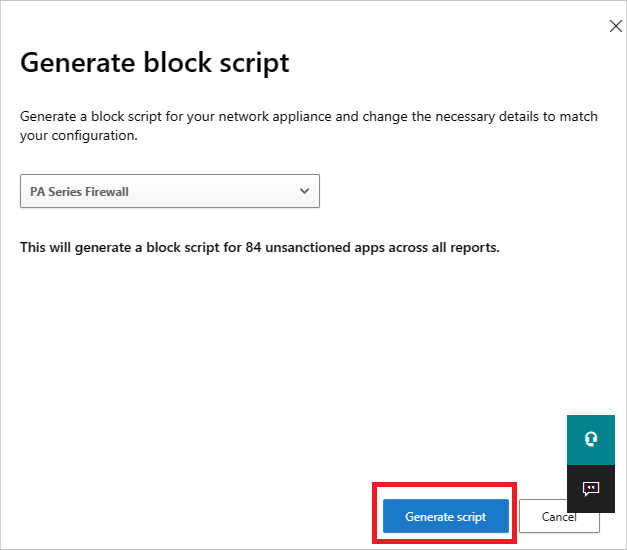

Wählen Sie unter Generate block script (Blockskript generieren) das Gerät aus, für das Sie das Blockskript generieren möchten.

Klicken Sie anschließend auf die Schaltfläche „Skript generieren“, um ein Blockskript für alle nicht genehmigten Apps zu generieren. In der Standardeinstellung wird die Datei mit dem Datum, an dem sie exportiert wurde, sowie dem Gerätetyp, den Sie ausgewählt haben, benannt. Ein Beispieldateiname wäre 2017-02-19_CAS_Fortigate_block_script.txt.

Importieren Sie die erstellte Datei in Ihr Gerät.

Blockieren nicht unterstützter Streams

Wenn Ihr Mandant keinen der obigen Streams verwendet, können Sie weiterhin eine Liste der Domänen aller nicht genehmigten Apps exportieren Ihre nicht unterstützte Drittanbieteranwendung konfigurieren, um diese Domänen zu blockieren.

Filtern Sie auf der Seite Ermittelte Apps alle nicht genehmigten Apps, und verwenden Sie dann die Exportfunktion, um alle Domänen zu exportieren.

Nicht blockierbare Anwendungen

Damit Benutzer*innen nicht versehentlich unternehmenskritische Dienste blockieren und Ausfallzeiten verursachen, können die folgenden Dienste nicht mithilfe von Defender for Cloud Apps über die Benutzeroberfläche oder Richtlinien blockiert werden:

- Microsoft Defender for Cloud Apps

- Microsoft Defender Security Center

- Microsoft 365 Security Center

- Microsoft Defender for Identity

- Microsoft Azure Information Protection

- Microsoft Entra Permissions Management

- Microsoft Anwendungssteuerung für bedingten Zugriff

- Microsoft Secure Score

- Microsoft 365 Compliance Center

- Microsoft Intune

- Microsoft-Support

- Microsoft AD FS-Hilfe

- Microsoft-Support

- Microsoft Online Services

Governancekonflikte

Wenn ein Konflikt zwischen manuellen Governanceaktionen und der richtlinienbasierten Governance besteht, hat der zuletzt stattgefundene Vorgang Vorrang.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.