Erste Schritte zur Compliance mit der Datenschutz-Grundverordnung (DSGVO) in Windows Server

Gilt für: Windows Server 2022, Windows Server 2019, Windows Server 2016

Dieser Artikel enthält Informationen zur DSGVO: was sie ist und welche Microsoft-Produkte Sie bei der Compliance unterstützen.

Einführung

Am 25. Mai 2018 tritt ein europäisches Datenschutzgesetz in Kraft, das eine neue globale Messlatte für Datenschutzrechte, Sicherheit und Konformität setzt.

Die Allgemeine Datenschutz-Grundverordnung oder DSGVO dient dazu, die Daten und Privatsphäre von Einzelpersonen zu schützen. Die DSGVO enthält strenge globale Datenschutzanforderungen, die bestimmen, wie Sie personenbezogene Daten verwalten und schützen und dabei die Entscheidungen von Nutzern berücksichtigen – unabhängig davon, wo die Daten gesendet, verarbeitet oder gespeichert werden.

Microsoft und unsere Kunden arbeiten daran, die Datenschutzziele der DSGVO zu erreichen. Wir bei Microsoft sind überzeugt, dass Privatsphäre ein Grundrecht ist und dass die DSGVO einen wichtigen Fortschritt für die Datenschutz- und Privatsphärerechte natürlicher Personen darstellt. Wir sind uns aber auch bewusst, dass die DSGVO erhebliche Änderungen von Organisationen auf der ganzen Welt verlangt.

Wir legen unser Engagement für die DSGVO und wie wir unsere Kundinnen und Kunden unterstützen in den Blogbeiträgen Get GDPR compliant with the Microsoft Cloud von unserem Chief Privacy Officer Brendon Lynch dar und Earning your trust with contractual commitments to the General Data Protection Regulation von Microsoft Corporate Vice President & Deputy General Counsel Rich Sauer dar.

DSGVO-Compliance kann äußerst kompliziert wirken, aber wir unterstützen Sie dabei. Spezifische Informationen zur DSGVO, zu unserem Engagement und zu den ersten Schritten zur Compliance finden Sie im DSGVO-Bereich des Microsoft Trust Center.

Die DSGVO und ihre Auswirkungen

Die DSGVO ist eine komplexe Verordnung, die von Ihnen erhebliche Änderungen bei der Erfassung, Verwendung und Verwaltung personenbezogener Daten erfordern kann. Wir bei Microsoft haben langjährige Erfahrung dabei, unseren Kunden bei der Einhaltung komplexer Vorschriften zu helfen. Auch bei der Vorbereitung auf die DSGVO stehen wir Ihnen zur Seite.

Die DSGVO gilt für Unternehmen, die Waren und Dienstleistungen für Bürger der Europäischen Union anbieten oder Daten in Bezug auf EU-Bürger sammeln und analysieren – unabhängig davon, wo sich diese Unternehmen befinden. Einige der wichtigsten Bestandteile der DSGVO:

Erweiterte Datenschutzrechte. Die DSGVO schreibt das Recht für EU-Bürger fest, auf ihre personenbezogenen Daten zuzugreifen, Ungenauigkeiten in diesen Daten zu korrigieren, diese Daten löschen zu lassen, der Verarbeitung ihrer personenbezogenen Daten zu widersprechen und Ihre Verschiebung zu veranlassen.

Verstärkte Pflichten zum Schutz personenbezogener Daten. Organisationen, die personenbezogene Daten verarbeiten, tragen nun mehr Verantwortung, unter anderem in Bezug auf die Sicherstellung der Compliance geschaffen wird.

Obligatorische Meldung von Datenschutzverletzungen. Organisationen, die personenbezogene Daten kontrollieren, sind verpflichtet, Datenpannen unverzüglich und, sofern möglich, spätestens 72 Stunden nach Bekanntwerden der Verletzung ihren Aufsichtsbehörden zu melden, sofern die Datenpanne ein Risiko für die Rechte und Freiheiten von Einzelpersonen darstellt.

Wie Sie vielleicht bereits vermuten, kann die DSGVO erhebliche Auswirkungen auf Ihr Unternehmen haben. Sie müssen möglicherweise Datenschutzrichtlinien aktualisieren, Datenschutzkontrollen und Verfahren zur Meldung von Datenpannen implementieren und verbessern, transparente Richtlinien implementieren und verstärkt in IT und Schulungen investieren. Microsoft Windows 10 kann Ihnen dabei helfen, einige dieser Anforderungen effektiv und effizient zu erfüllen.

Personenbezogene und vertrauliche Daten

Um die DSGVO einhalten zu können, müssen Sie verstehen, wie die Verordnung personenbezogene und sensible Daten definiert und inwiefern sich diese Definitionen auf Daten beziehen, die in Ihrer Organisation gespeichert sind. Anhand dieser Informationen können Sie ermitteln, wo diese Daten erstellt, verarbeitet, verwaltet und gespeichert werden.

Im Sinne der DSGVO gelten alle Informationen, die sich auf eine identifizierte oder identifizierbare natürliche Person beziehen, als personenbezogene Daten. Dabei kann es sich um direkte Identitätsbezüge handeln (z. B. den rechtlichen Namen einer Person) oder um indirekte Bezüge (z. B. spezifische Informationen, aus denen sich eindeutig schließen lässt, auf wen sich die Daten beziehen). Die DSGVO macht auch deutlich, dass Online-Identitätsmerkmale (z. B. IP-Adressen, Kennungen mobiler Geräte) und Standortdaten ebenfalls personenbezogene Daten sind.

Die DSGVO führt spezifische Definitionen für genetische Daten (z. B. die Gensequenz einer Person) und biometrische Daten ein. Genetische Daten und biometrische Daten sowie andere Unterkategorien personenbezogener Daten (personenbezogene Daten zu ethnischer Herkunft, politischen Meinungen, religiösen oder philosophischen Überzeugungen oder Gewerkschaftsmitgliedschaft; Daten über die Gesundheit, das Sexualleben oder die sexuelle Orientierung einer Person) gelten im Sinne der DSGVO als sensible personenbezogene Daten. Sensible personenbezogene Daten müssen besonders geschützt werden. In der Regel ist die ausdrückliche Zustimmung der betroffenen Person erforderlich, um diese Daten zu verarbeiten.

Beispiele für Informationen, die sich auf eine identifizierte oder identifizierbare natürliche Person (betroffene Person) beziehen

Diese Liste enthält Beispiele für verschiedene Arten von Informationen, die durch die DSGVO geregelt werden. Diese Liste ist nicht vollständig.

Name

Identifikationsnummer (z. B. Sozialversicherungsnummer)

Standortdaten (z. B. Anschrift)

Online-Identitätsmerkmale (z. B. E-Mail-Adresse, Benutzernamen, IP-Adresse, Gerätekennungen)

Pseudonyme Daten (z. B. Verwendung eines Schlüssels zur Identifizierung einer Person)

Genetische Daten (z. B. biologische Proben einer Person)

Biometrische Daten (z. B. Fingerabdrücke, Gesichtserkennung)

Erste Schritte auf dem Weg zur DSGVO-Compliance

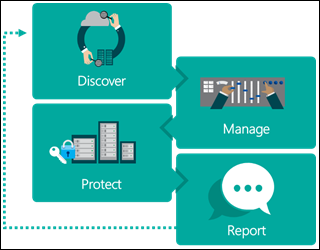

Da DSGVO-Konformität einen äußerst großen Aufwand darstellen kann, empfehlen wir dringend, dass Sie nicht warten, bis die Durchsetzung beginnt. Sie sollten ihre Datenschutz- und Datenverwaltungsmethoden bereits jetzt überprüfen. Wir empfehlen, sich bei der Anpassung Ihrer Methoden auf vier wichtige Schritte zu konzentrieren:

Entdecken. Ermitteln Sie, über welche personenbezogenen Daten Sie verfügen und wo sie gespeichert sind.

Verwaltung Legen Sie fest, wie personenbezogene Daten genutzt werden und wie darauf zugegriffen wird.

Schützen. Richten Sie Sicherheitsmaßnahmen ein, um Sicherheitsrisiken und Sicherheitsverletzungen bei Daten zu verhindern, zu erkennen und darauf zu reagieren.

Bericht Kommen Sie Datenanfragen nach, melden Sie Datenpannen, und bewahren Sie die erforderliche Dokumentation auf.

Zu jedem Schritt haben wir Beispieltools, Ressourcen und Features verschiedener Microsoft-Lösungen aufgeführt, die Sie bei den entsprechenden Maßnahmen unterstützen. Dieser Artikel ist zwar nicht als vollständiger Leitfaden zu verstehen, aber wir haben Links zu Ressourcen mit weiteren Informationen bereitgestellt. Im DSGVO-Bereich des Microsoft Trust Center finden Sie ebenfalls weitere Details zu diesem Thema.

Sicherheit und Datenschutz mit Windows Server

Um die DSGVO einzuhalten, ist es unerlässlich, geeignete technische und organisatorische Sicherheitsmaßnahmen zum Schutz personenbezogener Daten und Verarbeitungssysteme zu implementieren. Ihre physischen und virtuellen Serverumgebungen verarbeiten möglicherweise personenbezogene und sensible Daten im Sinne der DSGVO. Diese Verarbeitung kann beliebige Vorgänge oder Reihen von Vorgängen umfassen, z. B. Erfassung, Speichern und Abrufen von Daten.

Um die Anforderungen der DSGVO zu erfüllen und geeignete technische Sicherheitsmaßnahmen zu implementieren, müssen Sie sich der wachsenden Bedrohungen im IT-Ökosystem bewusst sein. Sicherheitsbedrohungen sind heute extrem aggressiv und hartnäckig. In der Vergangenheit ging es Angreifern hauptsächlich um die Anerkennung in der Community für ihre Angriffe und den Nervenkitzel, ein System vorübergehend offline geschaltet zu haben. Heute sind Angreifer zunehmend finanziell motiviert. Beispielsweise können sie Geräte oder Daten unzugänglich machen, bis der Besitzer ein Lösegeld zahlt.

Immer häufiger beobachten wir den Diebstahl geistigen Eigentums im großen Umfang, zielgerichtete Sabotage, die zu finanziellen Verlusten führt, und inzwischen sogar Cyber-Terrorismus, der eine Gefahr für Personen, Unternehmen und nationale Interessen auf der ganzen Welt darstellt. Diese Angreifer sind üblicherweise hochqualifizierte Einzelpersonen oder Sicherheitsexperten – manchmal im Auftrag von Nationalstaaten mit großen Budgets und scheinbar unbegrenzten menschlichen Ressourcen. Um diesen Bedrohungen zu begegnen, sind entsprechend ausgefeilte Ansätze erforderlich.

Diese Angreifer können nicht nur personenbezogene oder sensible Daten kompromittieren, die Sie gespeichert haben, sondern stellen auch ein erhebliches geschäftliches Risiko dar. Hier sind einige aktuelle Daten von McKinsey, Ponemon Institute, Verizon und Microsoft:

Eine Datenschutzverletzung der Art, die gemäß der DSGVO gemeldet werden muss, kostet das Unternehmen im Durchschnitt 3,5 Millionen US-Dollar.

63 % dieser Datenpannen werden durch schwache oder gestohlene Kennwörter verursacht.

Täglich werden über 300.000 neue Schadsoftwareprogramme erstellt und verbreitet, was Ihre Datenschutzaufgaben noch schwieriger macht.

Jüngste Ransomware-Angriffe (einst als schwarze Pest des Internets bezeichnet) haben aufgezeigt, dass sich Angriffe meistens gegen größere Ziele richten, von denen sich ein höheres Lösegeld einfordern lässt – mit potenziell katastrophalen Folgen. Auch die Strafen, die bei Verstößen gegen die DSGVO verhängt werden können, sind ein wichtiger Grund, um Computer mit personenbezogenen und vertraulichen Daten zu schützen.

Bei der Entwicklung von Windows standen und stehen zwei Prinzipien im Mittelpunkt:

Sicherheit. Die Daten, die unsere Software und Dienste für unsere Kunden speichern, müssen vor Angriffen geschützt werden und dürfen nur für erforderliche Zwecke verwendet oder geändert werden. Wir möchten es Entwicklern möglichst leicht machen, unsere Sicherheitsmodelle zu verstehen und in ihre Anwendungen zu integrieren.

Datenschutz. Benutzer sollen Kontrolle über die Verwendung ihrer Daten haben. Die Richtlinien für die Verwendung von Informationen sollen für Benutzer klar verständlich sein. Benutzer sollen Kontrolle darüber haben, wann und ob sie Informationen erhalten, um ihre Zeit optimal zu nutzen. Wir möchten es Benutzern erleichtern, festzulegen, wie ihre Informationen verwendet werden dürfen, z. B. E-Mails, die sie senden.

Microsoft unterstützt diese Prinzipien, wie Satya Nadella, CEO von Microsoft, kürzlich betont hat:

„Die Welt verändert sich ständig, und die Bedürfnisse von Unternehmen entwickeln sich weiter. Was sich jedoch nicht verändert, ist die Tatsache, dass Kunden Sicherheit und Datenschutz verlangen.“

Bei der DSGVO-Konformität ist es wichtig, die Rolle Ihrer physischen und virtuellen Server beim Erstellen, Zugriff, Verarbeitung, Speichern und der Verwaltung von Daten zu verstehen, die im Rahmen der DSGVO als personenbezogene und potenziell sensible Daten betrachtet werden können. Windows Server bietet Funktionen, die Sie bei der Implementierung technischer und organisatorischer Maßnahmen zum Schutz personenbezogener Daten gemäß der DSGVO unterstützen können.

Die Sicherheitsmaßnahmen von Windows Server 2016 sind von Grund auf in die Systemarchitektur integriert. Sie basieren auf vier Grundprinzipien:

Schützen. Kontinuierliche Verbesserung von Präventivmaßnahmen; Blockieren bekannter Angriffsvektoren und Schadsoftware.

Erkennen. Umfassende Überwachungstools, mit denen Sie Anomalien erkennen und schneller auf Angriffe reagieren können.

Reagieren. Führende Reaktions- und Wiederherstellungstechnologien sowie hochqualifizierte Beratungsteams.

Isolation. Isolieren Sie Betriebssystemkomponenten und Datengeheimnisse, beschränken Sie Administratorberechtigungen und messen Sie die Hostintegrität rigoros.

Windows Server bietet Ihnen erweiterte Möglichkeiten, um Angriffe zu erkennen und abzuwehren, die zu Datenpannen führen können. Angesichts der strengen Anforderungen in Bezug auf das Melden von Sicherheitsverletzungen ist es um so wichtiger, den Schutz Ihrer Desktop- und Laptopsysteme sicherzustellen. So senken Sie das Risiko eines erfolgreichen Angriffs und einer kostspieligen Aufarbeitung und Meldung.

Im folgenden Abschnitt erfahren Sie, welche Windows Server-Funktionen Sie bei der Implementierung von DSGVO-gerechten Schutzmaßnahmen unterstützen. Diese Funktionen lassen sich in drei Bereiche unterteilen:

Schutz von Anmeldeinformationen und Beschränkung von Administratorrechten. Windows Server 2016 hilft Ihnen bei der Implementierung dieser Änderungen und verhindert so, dass Ihr System als Hilfsmittel für weitere Angriffe verwendet wird.

Schutz des Betriebssystems, in dem Ihre Apps und Infrastruktur ausgeführt werden. Windows Server 2016 bietet mehrere Schutzebenen, die verhindern, dass externe Angreifer Schadsoftware ausführen oder Schwachstellen ausnutzen.

Sichere Virtualisierung. Windows Server 2016 ermöglicht eine sichere Virtualisierung mit abgeschirmten virtuellen Computern und Guarded Fabric. Damit können Sie Ihre virtuellen Computer verschlüsseln und auf vertrauenswürdigen Hosts in Ihrem Fabric betreiben, sodass sie besser vor Angriffen geschützt sind.

Diese Funktionen basieren auf dem erweiterten Geräteschutz, der die Integrität und Sicherheit des Betriebssystems und der Daten gewährleistet. Im weiteren Verlauf dieses Dokuments werden die Funktionen und ihr Bezug auf die DSGVO-Anforderungen genauer erläutert.

Die DSGVO schreibt unter anderem standardmäßig aktivierte Datenschutzmaßnahmen vor. Windows 10-Funktionen wie BitLocker-Geräteverschlüsselung helfen Ihnen dabei, diese Anforderung zu erfüllen. BitLocker basiert auf der TPM-Technologie (Trusted Platform Module) für hardwarebasierte Sicherheitsfunktionen. Der Kryptoprozessorchip enthält mehrere physische Sicherheitsmechanismen zum Schutz vor Manipulationen, und die TPM-Sicherheitsfunktionen lassen sich nicht durch Schadsoftware kompromittieren.

Der Chip umfasst mehrere physische Sicherheitsmechanismen, die ihn manipulationssicher machen, und Schadsoftware ist nicht in der Lage, die TPM-Sicherheitsfunktionen zu manipulieren. Die wichtigsten Vorteile der TPM-Technologie bestehen in ihren Möglichkeiten. Sie können:

Kryptografieschlüssel generieren, speichern und deren Einsatz beschränken.

Sie können die TPM-Technologie zur Geräteauthentifizierung nutzen. Dazu wird der individuelle RSA-Schlüssel des TPM-Systems verwendet, der nicht verändert oder entfernt werden kann.

Schützen Sie die Plattformintegrität durch Sicherheitsprüfungen.

Zu den weiteren Geräteschutzfunktionen, die Datenpannen verhindern können, gehört Windows Trusted Boot. Dieses Feature verhindert, dass Schadprogramme ausgeführt werden, bevor die Schutzmaßnahmen gestartet wurden, und schützt so die Systemintegrität.

Windows Server: Unterstützung der DSGVO-Compliance

Windows Server enthält verschiedene Features, die Ihnen dabei helfen können, die von der DSGVO erforderten Sicherheits- und Datenschutzmechanismen effizient und effektiv zu implementieren. Mit der Verwendung dieser Features ist die Konformität zwar nicht garantiert, aber sie unterstützen Ihre Maßnahmen.

Das Serverbetriebssystem nimmt in der Infrastruktur einer Organisation eine strategisch wichtige Position ein. Es kann zusätzlichen Schutz vor Angreifern bieten, die Daten stehlen und Ihr Unternehmen sabotieren wollen. Wichtige Aspekte der DSGVO wie „Privacy by Design“, Datenschutz und Zugriffskontrolle verlangen Vorkehrungen in Ihrer IT-Infrastruktur auf Serverebene.

Windows Server 2016 bietet Schutz auf Identitäts-, Betriebssystems- und Virtualisierungsebene, indem es die häufigsten Angriffsvektoren blockiert, die Angreifer zum unbefugten Zugriff auf Ihre Systeme nutzen: gestohlene Anmeldeinformationen, Schadsoftware und eine kompromittierte Virtualisierungsstruktur. Neben der Verringerung des Geschäftsrisikos tragen die in Windows Server 2016 integrierten Sicherheitskomponenten auch zur Einhaltung wichtiger gesetzlicher Sicherheitsvorschriften und Branchenstandards bei.

Diese Schutzmaßnahmen auf Identitäts-, Betriebssystems- und Virtualisierungsebene tragen zur Sicherheit Ihres Rechenzentrums dabei, wenn Sie Windows Server als cloudbasierte virtuelle Maschine ausführen. Außerdem verhindern sie, dass Angreifer Anmeldedaten kompromittieren, Schadsoftware ausführen und in Ihrem Netzwerk unentdeckt bleiben. Auch bei der Bereitstellung als Hyper-V-Host bietet Windows Server 2016 umfassende Sicherheit für Ihre Virtualisierungsumgebungen durch abgeschirmte virtuelle Computer und verteilte Firewalls. Mit Windows Server 2016 trägt das Serverbetriebssystem aktiv zur Sicherheit Ihres Rechenzentrums bei.

Schutz von Anmeldeinformationen und Beschränkung von Administratorrechten

Die DSGVO enthält spezifische Anforderungen hinsichtlich des Zugriffs auf personenbezogene Daten und der Systeme, die diese Daten verarbeiten, auch beim Zugriff durch Administratoren. Privilegierte Identitäten sind Konten mit erhöhten Rechten, z. B. Benutzerkonten, die den Gruppen Domänenadministratoren, Unternehmensadministratoren, lokale Administratoren oder auch Powerusers angehören. Dazu können auch Konten gehören, denen Berechtigungen direkt gewährt wurden, z. B. die Berechtigung zum Durchführen von Datensicherungen oder zum Herunterfahren des Systems sowie andere Rechte, die in der Konsole für lokale Sicherheitsrichtlinien unter „Zuweisen von Benutzerrechten“ aufgeführt sind.

Als allgemeines Zugriffssteuerungsprinzip sowie gemäß der DSGVO müssen Sie diese privilegierten Identitäten vor der Kompromittierung durch potenzielle Angreifer schützen. Zunächst ist es wichtig zu verstehen, wie Identitäten kompromittiert werden. Dann können Sie Maßnahmen ergreifen, um verhindern, dass Angreifer Zugriff auf diese privilegierten Identitäten erhalten.

Wie werden privilegierte Identitäten kompromittiert?

Privilegierte Identitäten können kompromittiert werden, wenn Organisationen keine Richtlinien zu ihrem Schutz etabliert haben. Hier finden Sie einige Beispiele:

Mehr Berechtigungen als erforderlich. Eines der häufigsten Probleme ist, dass Benutzer über Berechtigungen verfügen, die sie nicht für ihre Aufgaben benötigen. Das ist beispielsweise der Fall, wenn ein Benutzer, der DNS verwaltet, ein AD-Administrator ist. In den meisten Fällen versuchen Unternehmen auf diese Weise, den Arbeitsaufwand für die Konfiguration verschiedener Admin-Zugriffsrechte zu vermeiden. Wenn ein solches Konto jedoch kompromittiert wird, verfügt der Angreifer automatisch über erhöhte Rechte.

Ständige Anmeldung mit erhöhten Rechten. Ein weiteres häufiges Problem ist, dass Benutzer mit erhöhten Rechten die entsprechenden Konten ständig verwenden. IT-Experten melden sich häufig mit einem privilegierten Konto bei einem Desktop-Computer an und verwenden das privilegierte Konto, um im Web zu surfen und auf E-Mails zuzugreifen (typische Aufgaben bei IT-Positionen). Diese durchgehende Verwendung privilegierter Konten macht das Konto anfälliger für Angriffe und erhöht die Wahrscheinlichkeit, dass das Konto kompromittiert wird.

Social Engineering. Der erste Schritt bei der Kompromittierung von Anmeldeinformationen besteht meist darin, dass der Angreifer das Unternehmen recherchiert und anschließend Social Engineering betreibt. Beispielsweise kann ein Angreifer mit einem E-Mail-Phishing-Angriff legitime Konten (aber nicht unbedingt Konten mit erhöhten Rechten) kompromittieren, die Zugriff auf das Netzwerk einer Organisation haben. Der Angreifer verwendet dann diese gültigen Konten, um Ihr Netzwerk weiter auszuspionieren und privilegierte Konten mit Admin-Rechten zu identifizieren.

Nutzung von Konten mit erhöhten Rechten. Auch mit einem normalen Benutzerkonto ohne erhöhte Rechte können Angreifer Zugriff auf Konten mit erhöhten Berechtigungen erhalten. Zu den gängigsten Methoden dafür gehören Pass-the-Hash- oder Pass-the-Token-Angriffe. Weitere Informationen zum Pass-the-Hash-Angriffen und anderen Methoden zum Diebstahl von Anmeldeinformationen finden Sie in den Ressourcen auf der Pass-the-Hash (PtH)-Seite.

Es gibt natürlich noch weitere Methoden, mit denen Angreifer privilegierte Konten identifizieren und kompromittieren können, und jeden Tag werden neue Methoden entwickelt. Es ist daher wichtig, dass Sie Ihre Mitarbeiter anweisen, sich mit Konten mit möglichst geringen Berechtigungen anzumelden. Dadurch haben Angreifer weniger Möglichkeiten, Zugriff auf privilegierte Identitäten zu erhalten. In den folgenden Abschnitten werden die Funktionen beschrieben, mit denen Windows Server diese Risiken minimieren kann.

Just-in-Time-Admin (JIT) und Just-Enough-Admin (JEA)

Obwohl der Schutz vor Pass-the-Hash- oder Pass-the-Ticket-Angriffen wichtig ist, können Administratoranmeldeinformationen auch mit anderen Mitteln kompromittiert werden, etwa durch Social Engineering, unzufriedene Mitarbeiter und Brute Force. Daher sollten Sie nicht nur Anmeldeinformationen so weit wie möglich isolieren, sondern auch Admin-Berechtigungen einschränken, falls diese kompromittiert werden.

Heute haben viele Administratorkonten unnötig viele Privilegien, die oft über ihren Zuständigkeitsbereich hinausgehen. Beispielsweise haben DNS-Administratoren, die nur einige bestimmte Berechtigungen zur Verwaltung von DNS-Servern benötigen, häufig Berechtigungen auf Domänenebene. Da für diese Anmeldeinformationen außerdem keine zeitlichen Beschränkungen gelten, können sie unbegrenzt verwendet werden.

Jedes Konto mit unnötigen Berechtigungen auf Domänenebene stellt einen zusätzlichen Angriffsvektor für die Kompromittierung von Anmeldeinformationen dar. Um die Angriffsfläche zu minimieren, sollten Sie jedem Admin nur die Rechte gewähren, die er für seine Aufgabe benötigt– und nur für den entsprechenden Zeitraum.

Mithilfe von Just-Enough- und Just-in-Time-Administration können Administratoren spezifische Berechtigungen für bestimmte Zeitfenster anfordern. Für einen DNS-Administrator können Sie beispielsweise mithilfe von PowerShell einen Satz an Befehlen erstellen, die für die DNS-Verwaltung benötigt werden.

Wenn der DNS-Administrator einen Server aktualisieren muss, kann er mit Microsoft Identity Manager 2016 den Zugriff auf das DNS-Management anfordern. Diese Anforderungen können Verfahren wie die zweistufige Authentifizierung umfassen. Dabei muss die Identität des Administrators per Telefonanruf bestätigt, bevor er die angeforderten Berechtigungen erhält. Anschließend erhält der Administrator für einen bestimmten Zeitraum Zugriff auf die PowerShell-Rolle für DNS.

Sehen wir uns an, was in diesem Fall passieren würde, wenn die Anmeldeinformationen des DNS-Administrators gestohlen werden. Erstens könnte der Angreifer keinen Zugriff auf den DNS-Server oder andere Systeme erhalten, um Änderungen vorzunehmen, da das Konto über keine Administratorrechte verfügt. Wenn der Angreifer versucht, Berechtigungen für den DNS-Server anzufordern, muss er für die zweistufige Authentifizierung seine Identität bestätigen. Da der Angreifer wahrscheinlich nicht über das Mobiltelefon des DNS-Administrators verfügt, schlägt die Authentifizierung fehl. Dadurch wird der Systemzugriff des Angreifers gesperrt, und die IT-Organisation wird informiert, dass die Anmeldeinformationen möglicherweise kompromittiert sind.

Darüber hinaus verwenden viele Organisationen die kostenlose Local Administrator Password Solution (LAPS) als einfache, aber leistungsstarke JIT-Verwaltungslösung für ihre Server- und Clientsysteme. Mit LAPS lassen sich Kennwörter lokaler Konten auf Computern verwalten, die in eine Domäne eingebunden sind. Die Kennwörter werden in Active Directory (AD) gespeichert und durch eine ACL (Access Control List) geschützt. Nur berechtigte Benutzer können sie lesen oder ihre Zurücksetzung anfordern.

Im Leitfaden zum Verhindern des Diebstahls von Windows-Anmeldeinformationen steht:

„Die Tools und Techniken, die Verbrecher nutzen, um Anmeldeinformationen zu stehlen und für weitere Angriffe zu nutzen, verbessern sich, und böswilligen Angreifern fällt es immer leichter, ihre Ziele zu erreichen. Der Diebstahl von Anmeldeinformationen wird häufig durch Schwachstellen in den Betriebsabläufen oder durch die Offenlegung von Anmeldeinformationen ermöglicht. Um diesem Problem effektiv zu begegnen, ist also ein ganzheitlicher Ansatz nötig, der Personen, Prozesse und Technologie einbezieht. Darüber hinaus hängen diese Angriffe davon ab, dass der Angreifer Anmeldeinformationen stiehlt, nachdem er in ein System eingedrungen ist, um den Zugriff zu erweitern oder zu beibehalten. Organisationen müssen also Sicherheitsverletzungen schnell beheben und verhindern, dass Angreifer frei und unentdeckt in einem kompromittierten Netzwerk agieren.“

Ein wichtiger Gesichtspunkt beim Design von Windows Server war der Umgang mit dem Diebstahl von Anmeldedaten, insbesondere mit abgeleiteten Anmeldeinformationen. Credential Guard stellt eine umfangreiche Schutzmaßnahme gegen den Diebstahl und die Wiederverwendung von abgeleiteten Anmeldeinformationen dar. Dabei handelt es sich um eine erhebliche Änderung in der Windows-Architektur, die hardwarebasierte Isolationsangriffe komplett verhindern soll, anstatt sie lediglich abzuwehren.

Mit Windows Defender Credential Guard, NTLM und Kerberos werden abgeleitete Anmeldeinformationen mithilfe virtualisierungsbasierter Sicherheit geschützt, indem gängige Methoden und Tools zum gezielten Diebstahl von Anmeldeinformationen blockiert werden. Im Betriebssystem ausgeführte Schadsoftware mit Administratorberechtigungen kann geheime Schlüssel, die durch die virtualisierungsbasierte Sicherheit geschützt sind, nicht extrahieren. Auch wenn Windows Defender Credential Guard eine leistungsstarke Lösung darstellt, entwickeln Angreifer ständig neue Methoden. Sie sollten daher außerdem Device Guard (unten beschrieben) und weitere Sicherheitsstrategien und -architekturen nutzen.

Windows Defender Credential Guard

Windows Defender Credential Guard nutzt virtualisierungsbasierte Sicherheitsmaßnahmen, um Anmeldeinformationen zu isolieren und zu verhindern, dass Kennworthashes oder Kerberos-Tickets abgefangen werden. Dazu wird ein komplett neues, isoliertes LSA-Verfahren (Local Security Authority) eingesetzt, auf den der Rest des Betriebssystems keinen Zugriff hat. Alle von der isolierten LSA verwendeten Binärdateien werden mit Zertifikaten signiert, die vor dem Start in der geschützten Umgebung überprüft werden, sodass „Pass-the-Hash“-Angriffe völlig wirkungslos sind.

Windows Defender Credential Guard verwendet:

Virtualisierungsbasierte Sicherheit (erforderlich). Außerdem erforderlich:

64-Bit-CPU

CPU-Virtualisierungserweiterungen und erweiterte Seitentabellen

Windows Hypervisor

Sicherer Start (erforderlich)

TPM 2.0, entweder diskret oder Firmware (bevorzugt wegen Bindung an Hardware)

Mit Windows Defender Credential Guard können Sie den Schutz privilegierte Identitäten verbessern, indem Sie die entsprechenden Anmeldeinformationen und abgeleiteten Anmeldeinformationen auf Windows Server 2016 schützen. Weitere Informationen zu Windows Defender Credential Guard-Anforderungen finden Sie unter Schützen abgeleiteter Domänenanmeldeinformationen mit Windows Defender Credential Guard.

Windows Defender Remote Credential Guard

Windows Defender Remote Credential Guard auf Windows Server 2016 und Windows 10 Anniversary Update schützt auch Anmeldeinformationen von Benutzern mit Remotedesktop-Verbindungen. Bisher mussten sich diese Nutzer zunächst beim lokalen Computer anmelden und anschließend, nachdem die Remoteverbindung mit dem Zielcomputer hergestellt war, erneut anmelden. Bei dieser zweiten Anmeldung wurden die Anmeldeinformationen an den Zielcomputer übergeben, was sie offen für Pass-the-Hash- oder Pass-the-Ticket-Angriffe machte.

Mit Windows Defender Remote Credential Guard implementiert Windows Server 2016 das einmalige Anmelden für Remotedesktopsitzungen, sodass Sie ihren Benutzernamen und Ihr Kennwort nicht mehrmals eingeben müssen. Stattdessen werden die Informationen genutzt, mit denen Sie sich bereits bei Ihrem lokalen Computer angemeldet haben. Um Windows Defender Remote Credential Guard verwenden zu können, müssen der Remote-Client und der Server die folgenden Anforderungen erfüllen:

Sie müssen in eine Active Directory-Domäne eingebunden sein und sich in derselben Domäne oder einer Domäne mit einer Vertrauensstellung befinden.

Sie müssen die Kerberos-Authentifizierung verwenden.

Sie müssen mindestens Windows 10 Version 1607 oder Windows Server 2016 verwenden.

Die klassische Remotedesktop-App für Windows wird benötigt. Die Remotedesktop-App für die universelle Windows-Plattform unterstützt Windows Defender Remote Credential Guard nicht.

Sie können Windows Defender Remote Credential Guard aktivieren, indem Sie die entsprechende Registrierungseinstellung auf dem Remote-Server und eine Gruppenrichtlinie oder einen Parameter für Remote-Desktop-Verbindungen auf dem Remote-Client festlegen. Weitere Informationen zur Konfiguration von Windows Defender Remote Credential Guard finden Sie unter Schützen von Remote Desktop-Anmeldeinformationen mit Windows Defender Remote Credential Guard. Wie auch Windows Defender Credential Guard können Sie Windows Defender Remote Credential Guard verwenden, um privilegierte Identitäten auf Windows Server 2016 zu schützen.

Schutz des Betriebssystems, in dem Ihre Apps und Infrastruktur ausgeführt werden

Die Abwehr von Cyberbedrohungen bedeutet auch, Schadsoftware und Angriffe zu erkennen und zu blockieren, die durch Unterminierung der Betriebsmethoden Ihrer Infrastruktur versuchen, Kontrolle zu erlangen. Wenn ein Angreifer erreicht, dass ein Betriebssystem oder eine Anwendung auf eine nicht vorgesehene Weise ausgeführt wird, nutzt er das System wahrscheinlich für bösartige Zwecke. Windows Server 2016 bietet mehrere Schutzebenen, die externe Angreifer davon abhalten, Schadsoftware auszuführen oder Schwachstellen auszunutzen. Das Betriebssystem übernimmt eine aktive Rolle beim Schutz der Infrastruktur und Anwendungen, indem es Administratoren warnt, wenn Anzeichen einer Sicherheitsverletzung vorliegen.

Windows Defender Device Guard

Windows Server 2016 nutzt Windows Defender Device Guard, um sicherzustellen, dass nur vertrauenswürdige Software auf dem Server ausgeführt werden kann. Mit virtualisierungsbasierter Sicherheit kann das Unternehmen Richtlinien festlegen, um die Ausführung von Binärdateien auf dem System einzuschränken. Wenn das System versucht, eine nicht zugelassene Binärdatei auszuführen, blockiert Windows Server 2016 die Datei und protokolliert den Vorfall, sodass die Administratoren über die potenzielle Sicherheitsverletzung in Kenntnis gesetzt werden. Die Benachrichtigung über Sicherheitsverletzungen ist eine wichtige Vorschrift der DSGVO.

Windows Defender Device Guard ist auch in PowerShell integriert, sodass Sie festlegen können, welche Skripts auf Ihrem System ausgeführt werden dürfen. In früheren Versionen von Windows Server konnten Administratoren die Erzwingung der Codeintegrität außer Kraft setzen, indem sie einfach die Richtlinie aus der Codedatei löschten. Mit Windows Server 2016 können Sie nun eine von Ihrer Organisation signierte Richtlinie konfigurieren, die nur von Personen mit Zugriff auf das Zertifikat, das die Richtlinie signiert hat, geändert werden kann.

Ablaufsteuerungsschutz

Windows Server 2016 bietet außerdem integrierten Schutz gegen bestimmte Arten von Speicherbeschädigungsangriffen. Das Patchen Ihrer Server ist wichtig, aber es besteht immer die Möglichkeit, dass neue Schadsoftware eine noch nicht bekannte Schwachstelle ausnutzt. Einige der häufigsten Methoden dafür basieren auf der Weitergabe ungewöhnlicher oder extremer Daten an ein laufendes Programm. Angreifer können beispielsweise eine Pufferüberlauf auslösen, indem er mehr Daten als erwartet an ein Programm weitergibt, die über den für die Antwort reservierten Speicherbereich hinausgehen. Dadurch können benachbarte Arbeitsspeicheradressen beschädigt werden, die möglicherweise einen Funktionszeiger enthalten.

Wenn das Programm dann diese Funktion aufruft, kann es zu einer unbeabsichtigten Speicheradresse springen, die vom Angreifer festgelegt wurde. Diese Angriffe werden auch als JOP-Angriffe (Jump-Oriented Programming) bezeichnet. Control Flow Guard verhindert JOP-Angriffe, indem es strenge einschränkt, welcher Anwendungscode ausgeführt werden kann – insbesondere indirekte Aufrufanweisungen. Mit einfachen Prüfvorgängen wird ermittelt, welche Funktionen in der Anwendung gültige Ziele für indirekte Aufrufe sind. Wenn eine Anwendung ausgeführt wird, wird überprüft, ob diese indirekten Aufrufziele gültig sind.

Wenn die Control Flow Guard-Überprüfung während der Laufzeit fehlschlägt, beendet Windows Server 2016 das Programm sofort und unterbricht somit jegliche Exploits, die versuchen, eine ungültige Adresse indirekt aufzurufen. Control Flow Guard stellt eine wichtige zusätzliche Schutzebene für Device Guard dar. Wenn eine zugelassene Anwendung kompromittiert wurde, lässt Device Guard weiterhin die Ausführung zu, da es feststellt, dass die Anwendung signiert wurde und als vertrauenswürdig gilt.

Control Flow Guard kann jedoch ermitteln, ob die Anwendung in einer nicht vorgegebenen, nicht realisierbaren Reihenfolge ausgeführt wird. Somit wird die Ausführung der kompromittierten Anwendung verhindert, und der Angriff schlägt fehl. Zusammen machen es diese Schutzmaßnahmen für Angreifer äußerst schwer, Schadsoftware in Software zu injizieren, die auf Windows Server 2016 ausgeführt wird.

Wir empfehlen Entwicklern von Anwendungen, in denen personenbezogene Daten verarbeitet werden, Control Flow Guard (CFG) zu aktivieren. Dieses Feature ist in Microsoft Visual Studio 2015 verfügbar und wird unter „CFG-fähigen“ Versionen von Windows ausgeführt. Dazu zählen die x86- und x64-Versionen von Windows 10 und Windows 8.1 Update (KB3000850) für Desktop und Server. Sie müssen CFG nicht für Ihren kompletten Code aktivieren; eine Mischung aus Code mit und ohne CFG wird einwandfrei ausgeführt. Dadurch können jedoch Schwachstellen entstehen. Außerdem funktioniert CFG-fähiger Code auch in Windows-Versionen ohne CFG-Unterstützung einwandfrei und ist vollständig kompatibel.

Windows Defender Antivirus

Windows Server 2016 blockiert bekannte Schadsoftware mit den branchenführenden aktiven Erkennungsfunktionen von Windows Defender. Windows Defender Antivirus (AV) in Kombination mit Windows Defender Device Guard und Control Flow Guard verhindern die Installation jegliches bösartigen Codes auf Ihren Servern. Die Lösung ist standardmäßig aktiviert; der Administrator muss dafür nichts tun. Windows Defender AV ist außerdem für die Unterstützung der verschiedenen Serverrollen in Windows Server 2016 optimiert. Bisher haben Angreifer Shells wie PowerShell verwendet, um bösartigen Binärcode auszuführen. In Windows Server 2016 ist PowerShell in Windows Defender AV integriert. Dadurch wird der Code vor der Ausführung auf Schadsoftware geprüft.

Windows Defender AV ist eine integrierte Lösung zur Bekämpfung von Schadsoftware, die Funktionen für die Verwaltung der Sicherheit sowie die Bekämpfung von Schadsoftware auf Desktops, tragbaren Computern und Servern bereitstellt. Windows Defender AV wurde seit der Einführung in Windows 8 deutlich verbessert. Windows Defender Antivirus in Windows Server verwendet mehrere Ansätze zur verbesserten Abwehr von Schadsoftware:

Durch Cloud-basierten Schutz lässt sich selbst unbekannte neue Schadsoftware in wenigen Sekunden erkennen und blockieren.

Umfassender lokaler Kontext verbessert die Erkennung von Schadsoftware. Windows Server informiert Windows Defender AV nicht nur über Inhalte wie Dateien und Prozesse, sondern auch über die Quelle der Inhalte, ihren Speicherort und vieles mehr.

Umfangreiche globale Sensoren tragen dazu bei, Windows Defender AV auf dem aktuellen Stand zu halten und Informationen über neue Schadsoftware zu aktualisieren. Dies erfolgt auf zwei Arten: durch Sammeln der Daten des umfassenden lokalen Kontexts von Endpunkten und das zentrale Analysieren dieser Daten.

Der Manipulationsschutz verhindert Schadsoftwareangriffe gegen Windows Defender AV selbst. Windows Defender AV verwendet beispielsweise geschützte Prozesse, um zu verhindern, dass nicht vertrauenswürdige Prozesse versuchen, Windows Defender AV-Komponenten, Registrierungsschlüssel usw. zu manipulieren.

Zu den Features auf Enterprise-Niveau gehören Tools und Konfigurationsoptionen für IT-Experten, die Windows Defender AV zu einer Antischadsoftwarelösung der Spitzenklasse machen.

Erweiterte Sicherheitsüberwachung

Windows Server 2016 benachrichtigt Administratoren aktiv bei potenziellen Sicherheitsverletzungen und nutzt dabei erweiterte Sicherheitsüberwachung, um mehr Detailinformationen bereitzustellen, die für eine schnellere Angriffserkennung und forensische Analyse verwendet werden können. Das Betriebssystem führt ein zentrales Protokoll mit Ereignissen von Control Flow Guard, Windows Defender Device Guard und anderen Sicherheitsfeatures, sodass Administratoren leichter ermitteln können, welche Systeme möglicherweise gefährdet sind.

Zu den neuen Ereigniskategorien gehören:

Überprüfung der Gruppenmitgliedschaft. Damit können Sie die Gruppenmitgliedschaftsinformationen in den Anmeldetokens von Benutzer überprüfen. Ereignisse werden generiert, wenn Informationen zur Gruppenmitgliedschaft auf dem PC, auf dem die Anmeldesitzung erstellt wurde, aufgelistet oder abgefragt werden.

Überprüfung von PnP-Aktivitäten. Damit können Sie überprüfen, wenn ein externes Plug-and-Play-Gerät erkannt wird, das Schadsoftware enthalten könnte. Anhand von PnP-Ereignissen können Sie Änderungen an der Systemhardware nachverfolgen. Das Ereignis enthält eine Liste mit Hardwareanbieter-IDs.

Windows Server 2016 lässt sich problemlos in SIEM-Systeme (Security Incident Event Management) wie Microsoft Operations Management Suite (OMS) integrieren, die die Informationen in Intelligence-Berichte zu potenziellen Sicherheitsverletzungen aufnehmen können. Die durch die erweiterte Überwachung bereitgestellte Informationstiefe ermöglicht es Sicherheitsteams, potenzielle Sicherheitsverletzungen schneller und effektiver zu erkennen und darauf zu reagieren.

Sichere Virtualisierung

Unternehmen virtualisieren heute alles, was sie können – von SQL Server über SharePoint bis hin zu Active Directory-Domäne Controllern. Der Vorteil von virtuellen Maschinen (VMs) ist die einfachere Bereitstellung, Verwaltung, Wartung und Automatisierung Ihrer Infrastruktur. Aber kompromittierte Virtualisierungs-Fabrics stellen einen neuen Angriffsvektor dar, gegen den man sich bisher nur schwer verteidigen konnte. Mit Hinblick auf die DSGVO sollten Sie VMs im gleichen Maße schützen wie physische Server, etwa mithilfe von VM-TPM-Technologie.

Windows Server 2016 bietet komplette neue Möglichkeiten für sichere Virtualisierung – mit verschiedenen neuen Technologien, die es Ihnen ermöglichen, virtuelle Computer zu erstellen, die nur in Ihrem eigenen Fabric ausgeführt werden. Dies erleichtert den Schutz Ihrer Datenspeicher, des Netzwerks und der Host-Geräte.

Abgeschirmte virtuelle Computer

Die gleichen Faktoren, die die Migration, Sicherung und Replikation virtueller Computer so einfach machen, erleichtern auch die Bearbeitung und das Kopieren. Ein virtueller Computer besteht lediglich aus einer Datei. Er ist also nicht im Netzwerk, im Speicher, in Sicherungen oder auf anderen Ebenen geschützt. Ein weiteres Problem besteht darin, dass Fabric-Administratoren Zugriff auf alle virtuellen Computer haben – unabhängig davon, ob sie Speicher- oder Netzwerkadministratoren sind.

Mit einem kompromittierten Admin-Zugang zum Fabric lassen sich die auf virtuellen Computern gespeicherten Daten leicht aufrufen. Der Angreifer muss nur die kompromittierten Anmeldeinformationen verwenden, um die gewünschten VM-Dateien auf ein USB-Laufwerk zu kopieren und es aus der Organisation zu entfernen. Anschließend kann er mit einem beliebigen System auf diese VM-Dateien zugreifen. Wenn eine dieser gestohlenen VMs beispielsweise ein Active Directory-Domänencontroller ist, kann der Angreifer den Inhalt problemlos aufrufen und einfache Brute-Force-Methoden verwenden, um die Kennwörter in der Active Directory-Datenbank zu knacken, sodass er Zugriff auf Ihre komplette Infrastruktur erhält.

Windows Server 2016 führt abgeschirmte Virtual Machines (abgeschirmte VMs) ein, um solche Szenarien zu verhindern. Eine abgeschirmte VM enthält ein virtuelles TPM-Gerät, mit dem das Unternehmen die VM mit BitLocker verschlüsseln können. So wird sichergestellt, dass sie nur auf vertrauenswürdigen Hosts ausgeführt werden, um sie vor kompromittierten Speicher-, Netzwerk- und Hostadministratoren zu schützen. Abgeschirmte VMs werden mit VMs der zweiten Generation erstellt, die UEFI-Firmware (Unified Extensible Firmware Interface) unterstützen und ein virtuelles TPM enthalten.

Host-Überwachungsdienst (Host Guardian Service, HGS)

Neben abgeschirmten VMs ist der Host Guardian Service ein wesentlicher Bestandteil eines sicheren Virtualisierungs-Fabrics. Er bestätigt die Integrität eines Hyper-V-Hosts, bevor eine abgeschirmte VM gestartet oder zu diesem Host migriert werden kann. Er enthält die Schlüssel für abgeschirmte VMs und gibt sie erst frei, wenn die Sicherheitsintegrität sichergestellt ist. Es gibt zwei Möglichkeiten, die Überprüfung von Hyper-V-Hosts mit dem Host Guardian Service zu erfordern.

Die erste und sicherste Möglichkeit ist der Nachweis mit vertrauenswürdiger Hardware. Dafür müssen Ihre abgeschirmten VMs auf Host-Computern ausgeführt werden, die über TPM 2.0-Chips und UEFI 2.3.1 verfügen. Diese Hardware ist erforderlich, um die vom Host Guardian Service benötigten gemessenen Start- und Betriebssystemkernintegritätsinformationen bereitzustellen, um sicherzustellen, dass der Hyper-V-Host nicht manipuliert wurde.

IT-Organisationen können alternativ auch den Nachweis mit vertrauenswürdigen Admins verwenden. Diese Option kann sich anbieten, wenn Ihr Unternehmen nicht über TPM 2.0-Hardware verfügt. Dieses Nachweismodell ist einfach bereitzustellen, da die Hosts einfach zu einer Sicherheitsgruppe hinzugefügt werden. Der Host Guardian-Dienst wird so konfiguriert, dass abgeschirmte VMs auf Hosts ausgeführt werden können, die zur Sicherheitsgruppe gehören. Bei dieser Methode finden keine komplexen Überprüfungen statt, um sicherzustellen, dass der Hostcomputer nicht manipuliert wurde. Sie verhindern jedoch, dass unverschlüsselte VMs mithilfe von USB-Laufwerken auf nicht autorisierten Hosts ausgeführt werden. Das liegt daran, dass die VM-Dateien nicht auf Computern ausgeführt werden können, die nicht zur Sicherheitsgruppe gehören. Wenn Sie noch nicht über TPM 2.0-Hardware verfügen, können Sie zunächst den Nachweis mit vertrauenswürdigen Admins verwenden und später zum hardwarebasierten Nachweis wechseln, nachdem Sie die entsprechenden Upgrades vorgenommen haben.

Trusted Platform Module für virtuelle Maschinen

Windows Server 2016 unterstützt TPM für virtuelle Computer, sodass Sie erweiterte Sicherheitstechnologien wie BitLocker® Drive Encryption auf virtuellen Computern verwenden können. Die TPM-Unterstützung lässt sich auf jeder Hyper-V-VM der 2. Generation aktivieren, entweder mithilfe des Hyper-V-Managers oder des Windows PowerShell-Cmdlets „Enable-VMTPM“.

Sie können das virtuelle TPM (vTPM) schützen, indem Sie lokale Kryptoschlüssel verwenden, die auf dem Host oder im Host Guardian-Dienst gespeichert sind. Der Host Guardian Service benötigt also zwar mehr Infrastruktur, bietet aber auch mehr Schutz.

Verteilte Netzwerk-Firewall mit softwaredefiniertem Netzwerk

Eine Möglichkeit, den Schutz in virtualisierten Umgebungen zu verbessern, besteht darin, das Netzwerk so zu segmentieren, dass VMs nur mit den Systemen kommunizieren können, die für die jeweilige Aufgabe erforderlich sind. Wenn Ihre Anwendung beispielsweise keine Verbindung mit dem Internet herstellen muss, können Sie sie partitionieren und diese Systeme so von externen Angreifern abschirmen. Das softwaredefinierte Netzwerk (Software-Defined Networking, SDN) in Windows Server 2016 enthält eine verteilte Netzwerk-Firewall, mit der Sie die Sicherheitsrichtlinien dynamisch erstellen können, um Ihre Anwendungen vor Angriffen innerhalb oder außerhalb eines Netzwerks zu schützen. Mit dieser verteilten Netzwerk-Firewall können Sie Ihre Anwendungen innerhalb des Netzwerks isolieren, um zusätzliche Sicherheitsebenen zu schaffen. Die Richtlinien lassen sich überall in Ihrer virtuellen Netzwerkinfrastruktur anwenden und isolieren Datenverkehr zwischen VMs, zwischen VM und Host oder zwischen VM und Internet, falls erforderlich – für einzelne Systeme, die möglicherweise kompromittiert wurden, oder auch programmgesteuert über mehrere Subnetze hinweg. Mit den softwaredefinierten Netzwerkfunktionen in Windows Server 2016 können Sie außerdem eingehenden Datenverkehr an virtuelle Appliances von Drittanbietern weiterleiten oder spiegeln. Sie können beispielsweise Ihren kompletten E-Mail-Datenverkehr über eine virtuelle Barracuda-Appliance senden, die als zusätzlicher Spamfilter dient. Dadurch können Sie problemlos zusätzliche Sicherheitsebenen hinzufügen, sowohl lokal als auch in der Cloud.

Andere DSGVO-Überlegungen für Server

Die DSGVO enthält eine explizite Meldepflicht bei Sicherheitsverletzungen. Dabei wird die Verletzung des Schutzes personenbezogener Daten definiert als „eine Verletzung der Sicherheit, die, ob unbeabsichtigt oder unrechtmäßig, zur Vernichtung, zum Verlust, zur Veränderung, oder zur unbefugten Offenlegung von beziehungsweise zum unbefugten Zugang zu personenbezogenen Daten führt, die übermittelt, gespeichert oder auf sonstige Weise verarbeitet wurden“. Natürlich ist es unmöglich, die Meldefrist von 72 Stunden einzuhalten, wenn Sie den Vorfall nicht bemerken.

Wie im Whitepaper des Windows Securitty Center Post Breach: Umgang mit erweiterten Bedrohungen erwähnt:

„Im Gegensatz zu Pre-Breach-Maßnahmen gehen Post-Breach-Maßnahmen davon aus, dass eine Sicherheitsverletzung bereits stattgefunden hat. Sie funktionieren quasi als Flugschreiber und Tatortermittler. Post-Breach-Maßnahmen stellt die nötigen Informationen und Tools bereit, mit denen Sicherheitsteams Angriffe erkennen, untersuchen und darauf reagieren können, die ansonsten unerkannt bleiben würden.“

In diesem Abschnitt erfahren Sie, wie Windows Server Ihnen helfen kann, Ihre Meldepflicht gemäß der DSGVO zu erfüllen. Dazu sehen wir uns zunächst die Bedrohungsdaten an, die Microsoft für Sie sammelt und analysiert, und wie diese Daten mithilfe von Windows Defender Advanced Threat Protection (ATP) eine wichtige Rolle spielen können.

Aufschlussreiche Sicherheitsdiagnosedaten

Seit fast zwei Jahrzehnten sammelt Microsoft nützliche Informationen über Bedrohungen, um seine Plattform zu stärken und Kunden zu schützen. Mit der immensen Rechenleistung der Cloud finden wir heute ständig neue Möglichkeiten, unsere fortschrittlichen Analysesysteme und Threat Intelligence zu nutzen, um unsere Kunden zu schützen.

Durch eine Kombination aus automatisierten und manuellen Prozessen, maschinellem Lernen und menschlichen Experten können wir einen Intelligent Security Graph erstellen, der von sich selbst lernt und sich in Echtzeit weiterentwickelt. Dadurch reduzieren wir die benötigte Zeit für die Erkennung und Reaktion auf neue Vorfälle in unseren Produkten.

Die Threat Intelligence von Microsoft umfasst Milliarden Datenpunkte: 35 Milliarden Nachrichten werden monatlich gescannt, 1 Milliarde Unternehmens- und Privatkunden greifen auf über 200 Clouddienste zu, und jeden Tag werden 14 Milliarden Authentifizierungen durchgeführt. Microsoft trägt für Sie all diese Daten zusammen, um den Intelligent Security Graph zu erstellen, der Ihnen helfen kann, Ihr System dynamisch zu schützen, um sicher und produktiv zu bleiben und die Anforderungen der DSGVO zu erfüllen.

Erkennung von Angriffen und forensische Untersuchungen

Cyberangriffe werden immer komplexer und gezielter, sodass selbst die besten Endpunktschutzmechanismen früher oder später geknackt werden können. Zwei Funktionen tragen zur Erkennung potenzieller Sicherheitsverletzungen bei: Windows Defender Advanced Threat Protection (ATP) und Microsoft Advanced Threat Analytics (ATA).

Windows Defender Advanced Threat Protection (ATP) hilft Ihnen, fortgeschrittene Angriffe und Datenverletzungen in Ihren Netzwerken zu erkennen, zu untersuchen und darauf zu reagieren. Die DSGVO erfordert, dass Sie technische Sicherheitsmaßnahmen implementieren, um sich vor solchen Sicherheitsverletzungen zu schützen und die Vertraulichkeit, Integrität und Verfügbarkeit personenbezogener Daten und Verarbeitungssysteme sicherzustellen.

Windows Defender ATP bietet folgende wichtige Vorteile:

Erkennung unerkennbarer Angriffe. Sensoren, die tief in den Betriebssystemkern integriert sind, Windows-Sicherheitsexperten und einzigartige Daten von über 1 Milliarde Computern und Signalen aus allen Microsoft-Diensten.

Integriert, nicht aufgesetzt. Ohne Agents, mit hoher Leistung und minimalen Auswirkungen auf die System-Performance; cloudbasiert; einfache Verwaltung ohne Bereitstellung.

Windows-Sicherheit auf einen Blick. An einem zentralen Ort finden Sie eine Zeitachse der letzten 6 Monate mit detaillierten Informationen zu allen Sicherheitsereignissen auf dem Computer von Windows Defender ATP, Windows Defender Antivirus und Windows Defender Device Guard.

Die Vorteile von Microsoft Graph. Die Erkennung und Untersuchung von Bedrohungen ist mit dem Microsoft Intelligence Security Graph in das Mit Office 365 ATP-Abonnement integriert, um Angriffe nachzuverfolgen und darauf zu reagieren.

Weitere Informationen finden Sie unter Neuerungen in der Vorschauversion von Windows Defender ATP Creators Update.

ATA ist ein lokales Produkt, das kompromittierte Identitäten innerhalb der Organisation erkennt. ATA kann Netzwerkdatenverkehr für Authentifizierungs-, Autorisierungs- und Informationssammlungsprotokolle erfassen und analysieren (z. B. Kerberos, DNS, RPC, NTLM und andere Protokolle). Anhand dieser Daten erstellt ATA ein Verhaltensprofil über Benutzer und andere Entitäten in einem Netzwerk, um Anomalien und bekannte Angriffsmuster zu erkennen. In der folgenden Tabelle sind die von ATA erkannten Angriffstypen aufgeführt.

| Angriffstyp | BESCHREIBUNG |

|---|---|

| Böswillige Angriffe | Diese Angriffe werden erkannt, indem nach Angriffen aus einer bekannten Liste von Angriffstypen gesucht wird, darunter:

|

| Ungewöhnliches Verhalten | Diese Angriffe werden mithilfe von Verhaltensanalysen und Machine Learning zur Erkennung fragwürdiger Aktivitäten identifiziert, darunter:

|

| Sicherheitsprobleme und Risiken | Diese Angriffe werden durch Analyse der aktuellen Netzwerk- und Systemkonfiguration erkannt, darunter:

|

Mit ATA können Sie Angreifer erkennen, die versuchen, privilegierte Identitäten zu kompromittieren. Weitere Informationen zur Bereitstellung von ATA finden Sie in den Themen Planen, Entwerfen und Bereitstellen in der Dokumentation zu Advanced Threat Analytics.

Verwandte Inhalte für Windows Server 2016-Lösungen zu diesem Thema

Windows Defender Antivirus:

Windows Defender Advanced Threat Protection:

Onboarding von Microsoft Defender for Endpoint auf Windows-Servern

Windows Defender Device Guard:

Bereitstellung von Windows Defender-Anwendungssteuerungsrichtlinien (WDAC)

Windows Defender Credential Guard:Windows Defender Credential Guard (YouTube-Video)

Schützen abgeleiteter Domänenanmeldeinformationen mit Windows Defender Credential Guard

Ablaufsteuerungsschutz:

Sicherheit und Zusicherungen:

Haftungsausschluss

Dieser Artikel ist ein Kommentar zur DSGVO, wie Microsoft sie zum Zeitpunkt der Veröffentlichung interpretiert. Wir haben die DSGVO ausgiebig analysiert und sind der Ansicht, dass wir ihren Zweck und ihre Bedeutung gut verstanden haben. Die Anwendung der DSGVO ist jedoch sehr faktenspezifisch, und nicht alle Aspekte und Interpretationen der DSGVO sind eindeutig geregelt.

Aus diesem Grund dient dieser Artikel nur zu Informationszwecken und nicht als rechtliche Beratung. Sie sollten ihn nicht als einzige Quelle verwenden, um zu ermitteln, wie sich die DSGVO auf Sie und Ihre Organisation auswirken könnte. Wir empfehlen Ihnen, die DSGVO, ihre Auswirkungen auf ihre Organisation und den besten Weg zur Compliance mit einem Experten zu besprechen.

MICROSOFT GIBT IN BEZUG AUF DIE INFORMATIONEN IN DIESEM ARTIKEL KEINERLEI GEWÄHRLEISTUNG, WEDER AUSDRÜCKLICH NOCH KONKLUDENT. Dieser Artikel wird im Ist-Zustand bereitgestellt. Die in diesem Artikel angegebenen Informationen und Ansichten, einschließlich URLs und anderer Verweise auf Internetseiten, können ohne vorherige Ankündigung geändert werden.

Dieses Artikel gewährt Ihnen keinerlei Rechte am geistigen Eigentum irgendwelcher Microsoft-Produkte. Dieser Artikel darf für interne Referenzzwecke kopiert und verwendet werden.

Datum der Veröffentlichung: September 2017

Version 1.0

© 2017 Microsoft. Alle Rechte vorbehalten.