Erzwingen der Microsoft Entra-Multi-Faktor-Authentifizierung bei älteren Anwendungen mithilfe von App-Kennwörtern

Einige ältere, nicht browserbasierte Apps – etwa Office 2010 oder ältere Versionen und Apple Mail vor iOS 11 – kennen keine Pausen oder Unterbrechungen im Authentifizierungsvorgang. Benutzer*innen der Microsoft Entra-Multi-Faktor-Authentifizierung, die versuchen, sich bei einer dieser älteren, nicht browsergestützten Apps anzumelden, können sich nicht erfolgreich authentifizieren. Wenn Sie diese Anwendungen auf sichere Weise mit der Microsoft Entra-Multi-Faktor-Authentifizierung (für Benutzerkonten erzwungen) verwenden möchten, können Sie App-Kennwörter nutzen. Diese App-Kennwörter ersetzen das herkömmliche Kennwort und ermöglichen einer App, die Multi-Faktor-Authentifizierung zu umgehen und ordnungsgemäß zu funktionieren.

Die moderne Authentifizierung für Microsoft Office 2013-Clients und neuere Clients wird unterstützt. Office 2013-Clients (einschließlich Outlook) unterstützen moderne Authentifizierungsprotokolle und können mit der zweistufigen Überprüfung verwendet werden. Nachdem die Microsoft Entra-Multi-Faktor-Authentifizierung erzwungen wurde, sind App-Kennwörter für den Client nicht erforderlich.

In diesem Artikel erfahren Sie, wie Sie App-Kennwörter für ältere Anwendungen verwenden, die keine Aufforderungen zur Multi-Faktor-Authentifizierung unterstützen.

Hinweis

App-Kennwörter funktionieren nicht für Konten, für die die moderne Authentifizierung erforderlich ist.

Übersicht und Überlegungen

Wenn ein Benutzerkonto für die Microsoft Entra-Multi-Faktor-Authentifizierung erzwungen wird, wird die reguläre Anmeldeaufforderung durch eine Anforderung zur zusätzlichen Überprüfung unterbrochen. Einige ältere Anwendungen verstehen diese Unterbrechung beim Anmeldevorgang nicht, sodass die Authentifizierung fehlschlägt. Wenn die Sicherheit von Benutzerkonten weiterhin gewährleistet und die Erzwingung der Microsoft Entra-Multi-Faktor-Authentifizierung beibehalten werden soll, können statt des normalen Benutzernamens und Kennworts App-Kennwörter verwendet werden. Wenn bei der Anmeldung ein App-Kennwort verwendet wird, gibt es keine zusätzliche Überprüfungsaufforderung, sodass die Authentifizierung erfolgreich ist.

App-Kennwörter werden automatisch generiert und nicht vom Benutzer angegeben. Automatisch generierte Kennwörter sind für einen Angreifer schwerer zu erraten und daher sicherer. Benutzer müssen sich die Kennwörter nicht merken oder sie jedes Mal eingeben, da App-Kennwörter nur einmal pro Anwendung eingegeben werden.

Beim Verwenden von App-Kennwörtern sind folgende Überlegungen zu beachten:

- Pro Benutzer können maximal 40 App-Kennwörter festgelegt werden.

- Bei Anwendungen, die Kennwörter zwischenspeichern und in lokalen Szenarien nutzen, können Fehler auftreten, da das App-Kennwort außerhalb des Geschäfts-, Schul- oder Unikontos nicht bekannt ist. Ein Beispiel dafür sind Exchange-E-Mails, die lokal vorhanden sind, bei denen sich die archivierten Nachrichten jedoch in der Cloud befinden. Das gleiche Kennwort funktioniert in diesem Fall nicht.

- Nachdem die Microsoft Entra-Multi-Faktor-Authentifizierung für ein Benutzerkonto erzwungen wurde, können App-Kennwörter für die meisten nicht auf Browsern basierenden Clients wie Outlook oder Microsoft Skype for Business verwendet werden. Bei Verwendung von App-Kennwörtern können jedoch keine administrativen Aufgaben durch nicht auf Browsern basierende Anwendungen (z. B. Windows PowerShell) durchgeführt werden. Die Aufgaben können selbst dann nicht durchgeführt werden, wenn der betreffende Benutzer über ein administratives Konto verfügt.

- Erstellen Sie zum Ausführen von PowerShell-Skripts ein Dienstkonto mit einem sicheren Kennwort, und erzwingen Sie für das Konto nicht die zweistufige Überprüfung.

- Wenn Sie vermuten, dass ein Benutzerkonto gefährdet ist, und das Kontokennwort widerrufen bzw. zurücksetzen, sollten die App-Kennwörter ebenfalls aktualisiert werden. App-Kennwörter werden nicht automatisch widerrufen, wenn das Kennwort eines Benutzerkontos widerrufen bzw. zurückgesetzt wird. Der Benutzer sollte vorhandene App-Kennwörter löschen und neue erstellen.

- Weitere Informationen finden Sie unter Erstellen und Löschen von App-Kennwörtern auf der Seite „Zusätzliche Sicherheitsüberprüfung“.

Warnung

App-Kennwörter funktionieren nicht in Hybridumgebungen, in denen Clients sowohl mit lokalen AutoErmittlung-Endpunkten als auch mit solchen in der Cloud kommunizieren. Für die lokale Authentifizierung werden Domänenkennwörter benötigt. Für die Authentifizierung in der Cloud sind App-Kennwörter erforderlich.

Namen von App-Kennwörtern

Die Namen der App-Kennwörter sollten auf das Gerät hinweisen, auf dem sie verwendet werden. Für einen Laptop, der über Nicht-Browseranwendungen wie Outlook, Word und Excel verfügt, erstellen Sie ein App-Kennwort mit dem Namen Laptop für diese Anwendungen. Erstellen Sie ein weiteres App-Kennwort namens Desktop für die gleichen auf dem Desktopcomputer ausgeführten Anwendungen.

Es empfiehlt sich, ein App-Kennwort pro Gerät und nicht pro Anwendung zu erstellen.

App-Kennwörter im Verbund oder mit einmaligem Anmelden

Microsoft Entra ID unterstützt den Verbund bzw. einmaliges Anmelden (SSO) mit lokalen Active Directory Domain Services (AD DS). Wenn Ihre Organisation einen Verbund mit Microsoft Entra ID bildet und Sie die Microsoft Entra-Multi-Faktor-Authentifizierung verwenden, sind die folgenden Punkte zu App-Kennwörtern zu beachten:

Hinweis

Die folgenden Punkte gelten nur für Verbundkunden (SSO).

- App-Kennwörter werden von Microsoft Entra ID überprüft, sodass der Verbund umgangen wird. Der Verbund wird nur beim Einrichten von App-Kennwörtern aktiv verwendet.

- Im Gegensatz zum passiven Ablauf erfolgt für Verbundbenutzer (SSO) keine Kontaktaufnahme mit dem Identitätsanbieter (Identity Provider, IdP). Die App-Kennwörter werden im Geschäfts-, Schul- oder Unikonto gespeichert. Wenn ein Benutzer das Unternehmen verlässt, werden die Benutzerinformationen mithilfe von DirSync in Echtzeit in das Geschäfts-, Schul- oder Unikonto übertragen. Die Synchronisierung nach dem Deaktivieren oder Löschen des Kontos kann bis zu drei Stunden dauern, wodurch sich auch das Deaktivieren bzw. Löschen des App-Kennworts in Microsoft Entra ID verzögern kann.

- Lokale Einstellungen für die Clientzugriffssteuerung werden vom Feature für App-Kennwörter nicht berücksichtigt.

- Zusammen mit der App-Kennwortfunktion ist keine lokale Funktion zur Protokollierung oder Überwachung der Authentifizierung verfügbar.

In einigen komplexeren Architekturen ist für die Multi-Faktor-Authentifizierung bei Clients eine Kombination aus Anmeldeinformationen erforderlich. Diese Anmeldeinformationen können den Benutzernamen und Kennwörter eines Geschäfts-, Schul- oder Unikontos und App-Kennwörter umfassen. Die jeweiligen Anforderungen hängen davon ab, wie die Authentifizierung durchgeführt wird. Bei Clients, die sich bei einer lokalen Infrastruktur authentifizieren, sind der Benutzername und das Kennwort eines Geschäfts-, Schul- oder Unikontos erforderlich. Für Clients, die sich bei Microsoft Entra ID authentifizieren, wird ein App-Kennwort benötigt.

Angenommen, Sie verfügen über die folgende Architektur:

- Ihre lokale Instanz von Active Directory bildet einen Verbund mit Microsoft Entra ID.

- Sie verwenden Exchange Online.

- Sie verwenden Skype for Business lokal.

- Sie verwenden die Microsoft Entra-Multi-Faktor-Authentifizierung.

In diesem Szenario verwenden Sie die folgenden Anmeldeinformationen:

- Verwenden Sie für die Anmeldung bei Skype for Business den Benutzernamen und das Kennwort für Ihr Geschäfts-, Schul- oder Unikonto.

- Verwenden Sie ein App-Kennwort für den Zugriff auf das Adressbuch über einen Outlook-Client, der die Verbindung mit Exchange Online herstellt.

Zulassen der Erstellung von App-Kennwörtern durch Benutzer

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

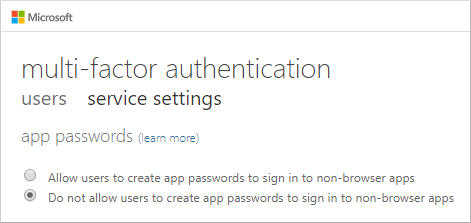

Standardmäßig können Benutzer keine App-Kennwörter erstellen. Die App-Kennwortfunktion muss aktiviert werden, bevor Benutzer sie verwenden können. Um Benutzern die Erstellung von App-Kennwörtern zu ermöglichen, muss ein Administrator die folgenden Schritte ausführen:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

Navigieren Sie zuBedingter Zugriff>Benannte Standorte.

Klicken Sie auf der Leiste im oberen Teil des Fensters Bedingter Zugriff | Benannte Standorte auf Durch MFA bestätigte IPs konfigurieren.

Wählen Sie auf der Seite Multi-Faktor-Authentifizierung die Option Benutzern das Erstellen von App-Kennwörtern zum Anmelden bei nicht browserbasierten Apps gestatten aus.

Hinweis

Wenn Sie das Erstellen von App-Kennwörtern durch Benutzer deaktivieren, sind vorhandene App-Kennwörter weiterhin funktionsfähig. Benutzer können diese vorhandenen App-Kennwörter jedoch weder verwalten noch löschen, nachdem Sie diese Option deaktiviert haben.

Wenn Sie die Möglichkeit zum Erstellen von App-Kennwörtern deaktivieren, empfiehlt es sich auch, eine Richtlinie für bedingten Zugriff zu erstellen, um die Verwendung der Legacy Authentifizierung zu deaktivieren. Diese Vorgehensweise verhindert, dass vorhandene App-Kennwörter weiterhin funktionsfähig sind. Die Verwendung moderner Authentifizierungsmethoden wird erzwungen.

Erstellen eines App-Kennworts

Wenn Benutzer*innen ihre anfängliche Registrierung für die Microsoft Entra-Multi-Faktor-Authentifizierung abgeschlossen haben, können sie am Ende des Registrierungsvorgangs App-Kennwörter erstellen.

Benutzer können auch App-Kennwörter nach der Registrierung erstellen. Weitere Informationen und ausführliche Anleitungen für Ihre Benutzer finden Sie in den folgenden Ressourcen:

Nächste Schritte

- Weitere Informationen zum Gestatten der schnellen Registrierung von Benutzer*innen für die Microsoft Entra-Multi-Faktor-Authentifizierung finden Sie unter Kombinierte Registrierung von Sicherheitsinformationen – Übersicht.

- Weitere Informationen zu aktivierten und erzwungenen Benutzerzuständen für die Microsoft Entra-Multi-Faktor-Authentifizierung finden Sie unter Aktivieren der benutzerspezifischen Microsoft Entra-Multi-Faktor-Authentifizierung zum Schutz von Anmeldeereignissen.