Überprüfen von Wartungsaktionen im Info-Center

Wenn Bedrohungen erkannt werden, kommen Korrekturmaßnahmen ins Spiel. Abhängig von der jeweiligen Bedrohung und der Konfiguration Ihrer Sicherheitseinstellungen können Korrekturaktionen automatisch oder nur nach Genehmigung durchgeführt werden. Beispiele für Korrekturaktionen sind das Beenden eines Prozesses an der Ausführung oder das Entfernen eines geplanten Vorgangs.

Alle Behebungsmaßnahmen werden im Action Center nachverfolgt.

Dieser Artikel beschreibt:

Verwenden des Info-Centers

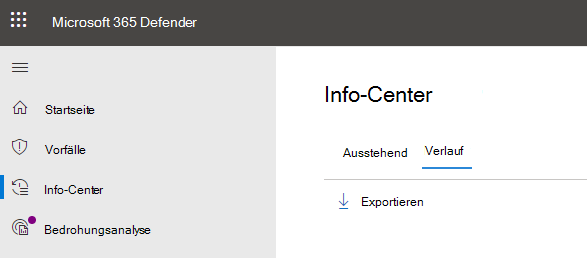

Wechseln Sie zum Microsoft Defender-Portal (https://security.microsoft.com), und melden Sie sich an.

Wählen Sie im Navigationsbereich Info-Center aus.

Wählen Sie die Registerkarte Ausstehend, um alle ausstehenden Aktionen zu sehen und zu genehmigen (oder abzulehnen). Aktionen können durch Antiviren-/Antischadsoftwareschutz, automatisierte Untersuchungen, manuelle Reaktionsaktivitäten oder Live-Antwortsitzungen entstehen.

Wählen Sie die Registerkarte Verlauf aus, um eine Liste der abgeschlossenen Aktionen anzuzeigen.

Wartungsaktionen

Defender für Unternehmen umfasst mehrere Wartungsaktionen. Zu diesen Aktionen gehören manuelle Antwortaktionen, Aktionen nach automatisierter Untersuchung und Live-Antwortaktionen.

In der folgenden Tabelle sind verfügbare Wartungsaktionen aufgeführt.

| Quelle | Aktionen |

|---|---|

| Automatische Angriffsunterbrechung | – Ein Gerät enthalten – Einen Benutzer enthalten – Deaktivieren eines Benutzerkontos |

| Automatisierte Untersuchungen | - Isolieren einer Datei - Entfernen eines Registrierungsschlüssels - Beenden eines Prozesses - Beenden eines Diensts - Deaktivieren eines Treibers - Entfernen eines geplanten Vorgangs |

| Manuelle Antwortaktionen | - Antivirusscan ausführen – Isolieren eines Geräts - Indikator hinzufügen, um eine Datei zu blockieren oder zuzulassen |

| Live-Antwort | - Forensische Daten sammeln - Analysieren einer Datei - Ausführen eines Skripts – Senden einer verdächtigen Entität zur Analyse an Microsoft - Korrigieren einer Datei - Proaktive Suche nach Bedrohungen |

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für