Was ist ein Secured-Core-Server?

Gilt für: Windows Server 2022 und Azure Stack HCI ab Version 21H2

Bei „Secured-Core“ handelt es sich um eine Sammlung von Funktionen, die integrierte Sicherheitsfeatures für Hardware, Firmware, Treiber und Betriebssystem bietet. Der von Secured-Core-Systemen bereitgestellte Schutz beginnt bereits vor dem Start des Betriebssystems und wird auch während der Ausführung aufrechterhalten. Secured-Core-Server wurden entwickelt, um eine sichere Plattform für kritische Daten und Anwendungen bereitzustellen.

Secured-Core-Server basieren auf drei wichtigen Säulen der Sicherheit:

Schaffung eines hardwarebasierten Stamms der Vertrauensstellung

Abwehr von Angriffen auf Firmwareebene

Schutz des Betriebssystems vor der Ausführung von nicht verifiziertem Code

Was macht einen Secured-Core-Server aus?

Die Secured-Core-Initiative begann mit Windows-PCs im Rahmen einer intensiven partnerschaftlichen Zusammenarbeit zwischen Microsoft und PC-Herstellern, um die größtmögliche Windows-Sicherheit zu bieten. Microsoft hat die Partnerschaft mit Serverherstellern erweitert, um eine sichere Betriebssystemumgebung in Windows Server zu bieten.

Windows Server lässt sich eng in die Hardware integrieren, um ein zunehmendes Maß an Sicherheit zu bieten:

Empfohlene Baseline: Das empfohlene Minimum für alle Systeme, um grundlegende Systemintegrität unter Verwendung von TPM 2.0 für einen hardwarebasierten Stamm der Vertrauensstellung sowie für sicheren Start bereitzustellen. TPM 2.0 und sicherer Start sind für die Windows Server-Hardwarezertifizierung erforderlich. Weitere Informationen finden Sie unter Microsoft raises the security standard for next major Windows Server release (Microsoft erhöht Sicherheitsstandard für nächste Windows Server-Hauptversion).

Secured-Core-Server: Empfohlen für Systeme und Branchen, die ein höheres Maß an Sicherheit benötigen. Secured-Core-Server bauen auf den vorherigen Features auf und nutzen erweiterte Prozessorfunktionen, um Schutz vor Firmwareangriffen zu bieten.

Die folgende Tabelle zeigt, wie die einzelnen Sicherheitskonzepte und -features verwendet werden, um einen Secured-Core-Server zu erstellen:

| Konzept | Funktion | Anforderung | Empfohlene Basislinie | Secured-Core-Server |

|---|---|---|---|---|

| Erstellen eines hardwarebasierten Stamms der Vertrauensstellung | ||||

| Sicherer Start | Sicherer Start ist im UEFI-BIOS (Unified Extensible Firmware Interface) standardmäßig aktiviert. | ✓ | ✓ | |

| Trusted Platform Module (TPM) 2.0 | Erfüllung der neuesten Microsoft-Anforderungen für die TCG-Spezifikation (Trusted Computing Group) | ✓ | ✓ | |

| Certified for Windows Server | Zeigt, dass ein Serversystem die höchsten technischen Anforderungen von Microsoft für Sicherheit, Zuverlässigkeit und Verwaltbarkeit erfüllt. | ✓ | ✓ | |

| DMA-Schutz beim Start | Unterstützt auf Geräten mit IOMMU (Input/Output Memory Management Unit). Beispiele sind Intel VT-D und AMD-Vi. | ✓ | ||

| Abwehr von Angriffen auf Firmwareebene | ||||

| System Guard Secure Launch | Aktiviert im Betriebssystem mit DRTM-kompatibler (Dynamic Root of Trust for Measurement) Intel- und AMD-Hardware | ✓ | ||

| Schützen Sie das Betriebssystem vor der Ausführung von nicht verifiziertem Code | ||||

| Virtualisierungsbasierte Sicherheit (VBS) | Erfordert den Windows-Hypervisor, der nur auf 64-Bit-Prozessoren mit Virtualisierungserweiterungen unterstützt wird (einschließlich Intel VT-X und AMD-v) | ✓ | ✓ | |

| Hypervisor Enhanced Code Integrity (HVCI) | Mit Hypervisor Code Integrity (HVCI) kompatible Treiber plus VBS-Anforderungen | ✓ | ✓ |

Erstellen eines hardwarebasierten Stamms der Vertrauensstellung

UEFI Secure Boot (sicherer UEFI-Start) ist ein Sicherheitsstandard, der die Startkomponenten Ihrer Systeme überprüft, um Ihre Server vor schädlichen Rootkits zu schützen. Beim sicheren Start wird überprüft, ob die UEFI-Firmwaretreiber und -anwendungen digital von einem vertrauenswürdigen Ersteller bzw. von einer vertrauenswürdigen Erstellerin signiert wurden. Wenn der Server gestartet wird, überprüft die Firmware die Signatur jeder Startkomponente, einschließlich der Firmwaretreiber und des Betriebssystems. Wenn die Signaturen gültig sind, wird der Server gestartet, und die Firmware übergibt die Kontrolle an das Betriebssystem.

Weitere Informationen zum Startvorgang finden Sie unter Sichern des Startvorgangs von Windows.

TPM 2.0 bietet einen sicheren, hardwaregestützten Speicher für vertrauliche Schlüssel und Daten. Jede während des Startvorgangs geladene Komponente wird gemessen, und die Messungen werden im TPM gespeichert. Die Überprüfung des hardwaregestützten Vertrauensstamms erhöht den Schutz, der durch Funktionen wie BitLocker geboten wird. BitLocker nutzt TPM 2.0 und erleichtert die Erstellung nachweisbasierter Workflows. Diese nachweisbasierten Workflows können in Zero-Trust-Sicherheitsstrategien integriert werden.

Weitere Informationen zu Trusted Platform Modules finden Sie hier. Weitere Informationen zur Verwendung von TPM durch Windows finden Sie hier.

Neben sicherem Start und TPM 2.0 nutzt das Secured-Core-Feature von Windows Server den DMA-Schutz beim Start auf kompatiblen Prozessoren, die über IOMMU (Input/Output Memory Management Unit) verfügen. Beispiele sind Intel VT-D und AMD-Vi. Mit dem DMA-Schutz beim Start werden Systeme während des Startvorgangs sowie während der Betriebssystemlaufzeit vor DMA-Angriffen (Direct Memory Access) geschützt.

Abwehr von Angriffen auf Firmwareebene

Endpunktschutz- und Erkennungslösungen haben in der Regel einen eingeschränkten Einblick in die Firmware, da die Firmware unterhalb des Betriebssystems ausgeführt wird. Firmware hat eine höhere Zugriffs- und Berechtigungsebene als das Betriebssystem und der Hypervisor-Kernel. Das macht sie zu einem attraktiven Ziel für Angreifer*innen. Auf die Firmware ausgerichtete Angriffe untergraben andere Sicherheitsmaßnahmen, die vom Betriebssystem implementiert werden, und erschweren die Erkennung einer Kompromittierung des Systems oder des Benutzers bzw. der Benutzerin.

Ab Windows Server 2022 nutzt System Guard Secure Launch Hardwarefunktionen von AMD und Intel, um den Startprozess vor Firmwareangriffen zu schützen. Mit Prozessorunterstützung für die DRTM-Technologie (Dynamic Root of Trust of Measurement) wird Firmware von Secured-Core-Servern in einer hardwaregestützten Sandbox platziert. Dies trägt dazu bei, die Auswirkungen von Sicherheitsrisiken von hoch privilegiertem Firmwarecode zu begrenzen. Die Systemüberwachung verwendet die DRTM-Funktionen, die in kompatible Prozessoren integriert sind, um das Betriebssystem zu starten. Dabei wird sichergestellt, dass das System unter Verwendung von überprüftem Code in einem vertrauenswürdigen Zustand gestartet wird.

Schützen Sie das Betriebssystem vor der Ausführung von nicht verifiziertem Code

Secured-Core-Server nutzen virtualisierungsbasierte Sicherheit (VBS) und Hypervisor-geschützte Codeintegrität (HVCI), um einen sicheren Arbeitsspeicherbereich zu erstellen und vom normalen Betriebssystem zu isolieren. VBS verwendet den Windows-Hypervisor, um einen virtuellen sicheren Modus (VSM) zu erstellen und Sicherheitsgrenzen innerhalb des Betriebssystems bereitzustellen, die für andere Sicherheitslösungen verwendet werden können.

HVCI (allgemein als Speicherintegritätsschutz bezeichnet) ist eine Sicherheitslösung, mit der sichergestellt wird, dass im Kernel nur signierter und vertrauenswürdiger Code ausgeführt wird. Die reine Verwendung von signiertem und vertrauenswürdigem Code verhindert Angriffe, die eine Änderung des Kernelmoduscodes zum Ziel haben. Beispiele wären etwa Angriffe, die Treiber ändern, oder Exploits wie WannaCry, die versuchen, schädlichen Code in den Kernel einzuschleusen.

Weitere Informationen zu VBS und zu Hardwareanforderungen finden Sie unter Virtualisierungsbasierte Sicherheit (VBS).

Vereinfachte Verwaltung

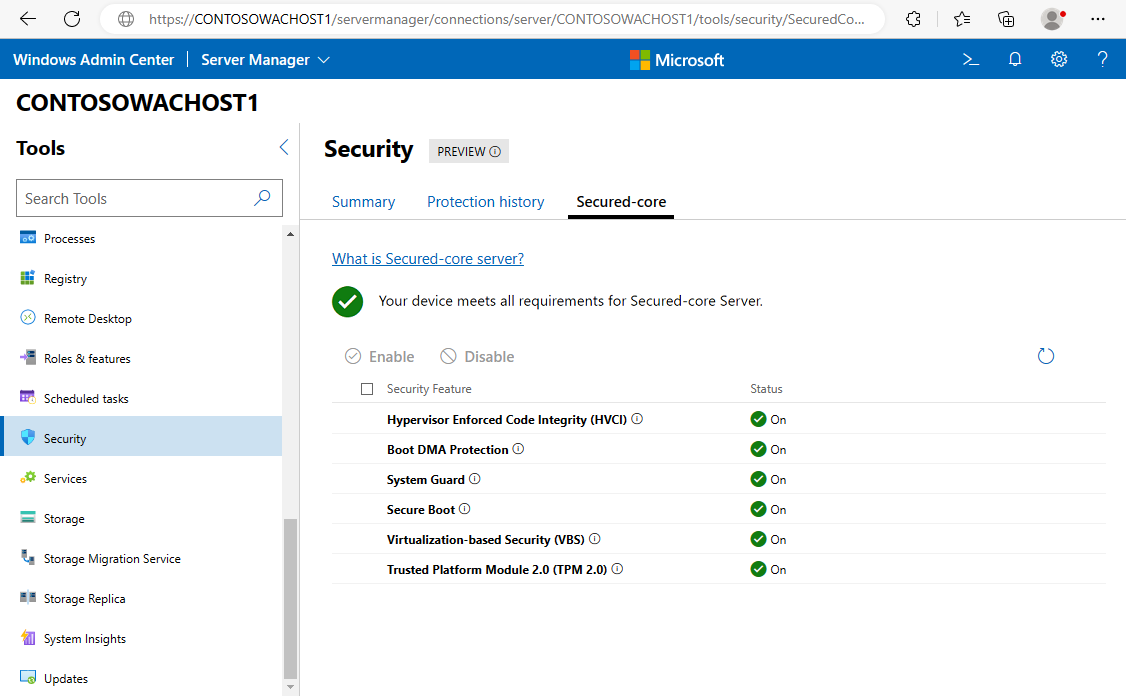

Sie können die Betriebssystemsicherheitsfeatures von Secured-Core-Systemen mithilfe von Windows PowerShell oder mithilfe der Sicherheitserweiterung in Windows Admin Center anzeigen und konfigurieren. Mit integrierten Azure Stack HCI-Systemen haben Hersteller die Konfiguration für Kund*innen weiter vereinfacht, sodass Microsofts beste Serversicherheit direkt zur Verfügung steht.

Weitere Informationen zu Windows Admin Center finden Sie hier.

Vorbeugende Verteidigung

Sie können viele der Möglichkeiten, die Angreifer zum Missbrauch eines Systems nutzen können, proaktiv abwehren und unterbrechen. Secured-Core-Server ermöglichen die Verwendung erweiterter Sicherheitsfeatures auf den unteren Ebenen des Technologiestapels und schützen die am stärksten privilegierten Bereiche des Systems, noch bevor viele Sicherheitstools auf Exploits aufmerksam werden. Dazu sind keine zusätzlichen Aufgaben oder Überwachungsmaßnahmen durch IT- und SecOps-Teams erforderlich.

Einstieg in die Nutzung des Secured-Core-Features

Für Secured-Core-Server zertifizierte Hardware finden Sie im Windows Server-Katalog. Azure Stack HCI-Server finden Sie im Azure Stack HCI-Katalog. Diese zertifizierten Server sind vollständig mit branchenführenden Sicherheitsmaßnahmen ausgestattet, die in Hardware, Firmware und Betriebssystem integriert sind, um einige der komplexesten Angriffsvektoren zu verhindern.

Nächste Schritte

Sie wissen nun, was Secured-Core-Server ist. Im Anschluss finden Sie einige Ressourcen, die Ihnen den Einstieg erleichtern. Diese umfassen Folgendes:

- Konfigurieren Sie einen Secured-Core-Server.

- Microsoft Security-Blog: Microsoft brings advanced hardware security to Server and Edge with Secured-core (Mit Secured-Core bietet Microsoft fortschrittliche Hardwaresicherheit für Server und Edge.)

- Microsoft Security-Blog: New Secured-core servers are now available from the Microsoft ecosystem to help secure your infrastructure (Jetzt verfügbar: Neue Secured-Core-Server aus dem Microsoft-Ökosystem zum Schutz Ihrer Infrastruktur)

- Erstellen Windows-kompatibler Geräte, Systeme und Filtertreiber für alle Windows-Plattformen in Spezifikationen und Richtlinien zum Windows-Hardware-Kompatibilitätsprogramm