Arbeiten mit verdächtigen Aktivitäten

Gilt für: Advanced Threat Analytics, Version 1.9

In diesem Artikel werden die Grundlagen der Arbeit mit Advanced Threat Analytics erläutert.

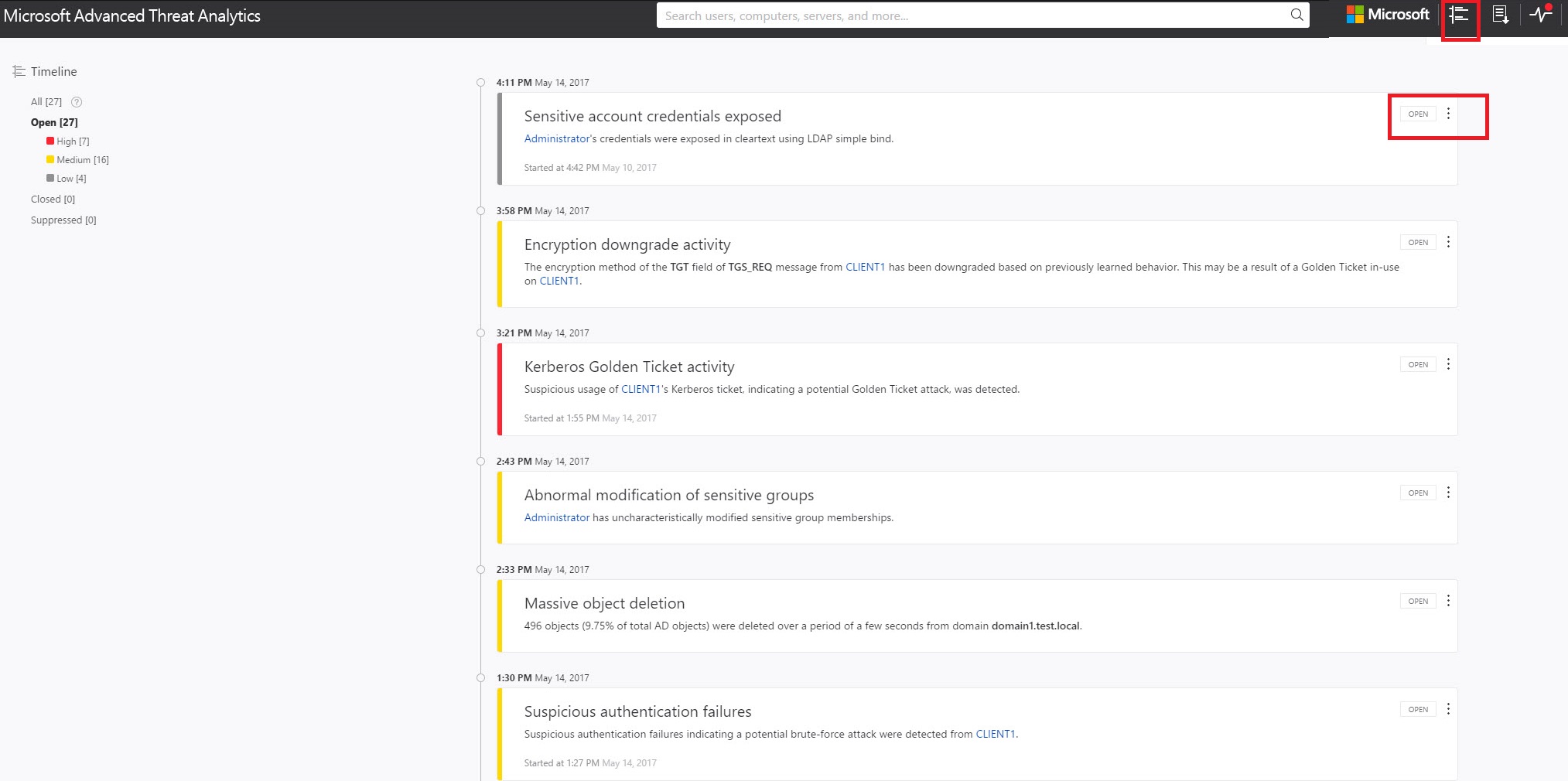

Überprüfen verdächtiger Aktivitäten in der Angriffszeitlinie

Nachdem Sie sich bei der ATA-Konsole angemeldet haben, werden Sie automatisch zur geöffneten Zeitlinie für verdächtige Aktivitäten weitergeleitet. Verdächtige Aktivitäten werden in chronologischer Reihenfolge mit den neuesten verdächtigen Aktivitäten oben in der Zeitlinie aufgeführt. Jede verdächtige Aktivität hat die folgenden Informationen:

Betroffene Entitäten, einschließlich Benutzer, Computer, Server, Domänencontroller und Ressourcen.

Zeiten und Zeitrahmen der verdächtigen Aktivitäten.

Schweregrad der verdächtigen Aktivität, Hoch, Mittel oder Niedrig.

Status: Offen, geschlossen oder unterdrückt.

Möglichkeiten:

Teilen Sie die verdächtigen Aktivitäten mit anderen Personen in Ihrer Organisation per E-Mail.

Exportieren Sie die verdächtige Aktivität nach Excel.

Hinweis

- Wenn Sie mit dem Mauszeiger auf einen Benutzer oder Computer zeigen, wird ein Entitäts-Miniprofil angezeigt, das zusätzliche Informationen zur Entität bereitstellt und die Anzahl verdächtiger Aktivitäten enthält, mit denen die Entität verknüpft ist.

- Wenn Sie auf eine Entität klicken, gelangen Sie zum Entitätsprofil des Benutzers oder Computers.

Liste verdächtiger Aktivitäten filtern

So filtern Sie die Liste verdächtiger Aktivitäten:

Wählen Sie im Bereich Filtern nach auf der linken Seite des Bildschirms eine der folgenden Optionen aus: Alle, Offen, Geschlossen oder Unterdrückt.

Um die Liste weiter zu filtern, wählen Sie Hoch, Mittel oder Niedrig.

Schweregrad verdächtiger Aktivitäten

Niedrig

Gibt verdächtige Aktivitäten an, die zu Angriffen führen können, die für böswillige Benutzer oder Software entwickelt wurden, um Zugriff auf Organisationsdaten zu erhalten.

Mittel

Gibt verdächtige Aktivitäten an, die bestimmte Identitäten für schwerwiegendere Angriffe gefährden können, die zu Identitätsdiebstahl oder Rechteausweitung führen könnten.

Hoch

Gibt verdächtige Aktivitäten an, die zu Identitätsdiebstahl, Berechtigungseskalation oder anderen Angriffen mit hoher Auswirkung führen können

Eindämmen verdächtiger Aktivitäten

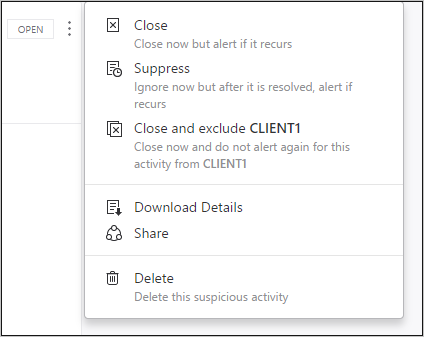

Sie können den Status einer verdächtigen Aktivität ändern, indem Sie auf den aktuellen Status der verdächtigen Aktivität klicken und eine der folgenden Optionen wählen: Öffnen, Unterdrückt, Geschlossen oder Gelöscht. Klicken Sie dazu in der oberen rechten Ecke einer bestimmten verdächtigen Aktivität auf die drei Punkte, um die Liste der verfügbaren Aktionen anzuzeigen.

Verdächtiger Aktivitätsstatus

Offen: Alle neuen verdächtigen Aktivitäten werden in dieser Liste angezeigt.

Geschlossen: Wird verwendet, um verdächtige Aktivitäten nachzuverfolgen, die Sie identifiziert, recherchiert und behoben haben.

Hinweis

Wenn dieselbe Aktivität innerhalb kurzer Zeit erneut erkannt wird, kann ATA eine geschlossene Aktivität erneut öffnen.

Unterdrückt: Das Unterdrücken einer Aktivität bedeutet, dass Sie sie vorerst ignorieren möchten und nur dann erneut benachrichtigt werden, wenn eine neue Instanz vorhanden ist. Dies bedeutet, dass ATA, wenn eine ähnliche Warnung vorhanden ist, sie nicht erneut öffnet. Wenn die Warnung aber sieben Tage lang anhält und dann wieder angezeigt wird, werden Sie erneut benachrichtigt.

Gelöscht: Wenn Sie eine Benachrichtigung löschen, wird sie aus dem System und der Datenbank gelöscht und Sie können sie nicht wiederherstellen. Nachdem Sie „Löschen" klicken, können Sie alle verdächtigen Aktivitäten desselben Typs löschen.

Ausschließen: Die Möglichkeit, eine Entität vom Auslösen eines bestimmten Typs von Warnungen auszuschließen. Beispielsweise können Sie ATA so festlegen, dass eine bestimmte Entität (Benutzer oder Computer) von einer bestimmten Art verdächtiger Aktivitäten erneut benachrichtigt wird, z. B. ein bestimmter Administrator, der Remotecode ausführt, oder einen Sicherheitsscanner, der DNS-Aufklärung durchführt. Zusätzlich dazu, dass Sie Ausschlüsse direkt zu der verdächtigen Aktivität hinzufügen können, wenn sie in der Zeitlinie erkannt wird, können Sie auch auf der Seite „Konfiguration“ zu Ausschlüsse wechseln und für jede verdächtige Aktivität ausgeschlossene Entitäten oder Subnetze manuell hinzufügen und entfernen (z. B. für Pass-the-Ticket).

Hinweis

Die Konfigurationsseiten können nur von ATA-Administratoren geändert werden.