Benutzeranspruchszuordnung für B2B Collaboration in Microsoft Entra External ID

Mit Microsoft Entra External ID können Sie die Ansprüche anpassen, die im SAML-Token für Benutzer*innen von B2B Collaboration ausgegeben werden. Wenn sich ein Benutzer bei der Anwendung authentifiziert, stellt Microsoft Entra ID ein SAML-Token für die App aus, das Informationen (so genannte „Ansprüche“) über den Benutzer enthält, die ihn eindeutig identifizieren. Standardmäßig enthält dieser Anspruch den Benutzernamen, die E-Mail-Adresse, den Vornamen und den Nachnamen des Benutzers.

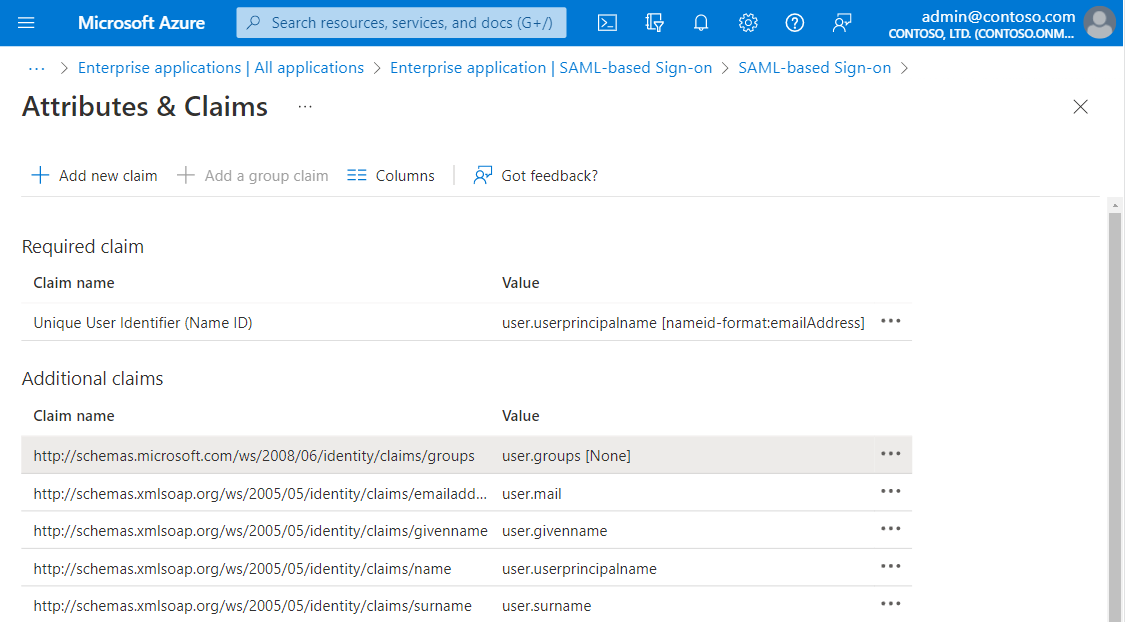

Sie können die im SAML-Token an die Anwendung übermittelten Ansprüche im Microsoft Entra Admin Center anzeigen oder bearbeiten. Wählen Sie unter Identität>Anwendungen>Unternehmensanwendungen> die für einmaliges Anmelden konfigurierte Anwendung und dann >Einmaliges Anmelden aus, um auf die Einstellungen zuzugreifen. Sehen Sie sich die Einstellungen für das SAML-Token im Abschnitt Benutzerattribute an.

Es gibt zwei Gründe dafür, dass Sie die im SAML-Token ausgegebenen Ansprüche möglicherweise bearbeiten müssen:

Die Anwendung wurde erfordert einen anderen Satz an Anspruchs-URIs oder Anspruchswerten.

Die Anwendung erfordert, dass es sich beim NameIdentifier-Anspruch nicht um den in Microsoft Entra ID gespeicherten Benutzerprinzipalnamen (UPN) handelt.

Informationen zum Hinzufügen und Bearbeiten von Ansprüchen finden Sie unter Anpassen ausgestellter Ansprüche im SAML-Token für Unternehmensanwendungen in Microsoft Entra ID.

UPN-Anspruchsverhalten für B2B-Benutzer

Wenn Sie den UPN-Wert als Anwendungstokenanspruch ausgeben müssen, verhält sich die tatsächliche Anspruchszuordnung für B2B-Benutzer möglicherweise anders. Wenn sich eine B2B-Benutzerin bzw. ein B2B-Benutzer mit einer externen Microsoft Entra-Identität authentifiziert und Sie user.userprincipalname als Quellattribut angeben, gibt Microsoft Entra ID das UPN-Attribut des Heimatmandanten für diese Benutzerin bzw. diesen Benutzer aus.

Alle anderen externen Identitätstypen wie SAML/WS-Fed, Google, E-Mail-OTP geben den UPN-Wert anstelle des E-Mail-Werts aus, wenn Sie user.userprincipalname als Anspruch ausstellen. Wenn der tatsächliche UPN im Tokenanspruch für alle B2B-Benutzer ausgegeben werden soll, können Sie stattdessen user.localuserprincipalname als Quellattribut festlegen.

Hinweis

Das in diesem Abschnitt erwähnte Verhalten ist sowohl für rein cloudbasierte B2B-Benutzer als auch für synchronisierte Benutzer identisch, die zur B2B-Zusammenarbeit eingeladen/konvertiert wurden.

Nächste Schritte

- Informationen zu den Eigenschaften von B2B-Zusammenarbeitsbenutzern finden Sie unter Eigenschaften eines Microsoft Entra B2B-Zusammenarbeitsbenutzers.

- Informationen zu Benutzertoken für B2B-Zusammenarbeitsbenutzer finden Sie unter Informationen zu Benutzertoken für die Microsoft Entra B2B-Zusammenarbeit.