Microsoft Entra ID Protection- und B2B-Benutzer

Microsoft Entra ID Protection erkennt kompromittierte Anmeldeinformationen für Microsoft Entra-Benutzer. Wenn Ihre Anmeldeinformationen als kompromittiert erkannt werden, bedeutet dies, dass eine andere Person möglicherweise Ihr Kennwort kennt und es unrechtmäßig verwenden könnte. Um weitere Risiken für Ihr Konto zu vermeiden, ist es wichtig, dass Sie Ihr Kennwort sicher zurücksetzen, damit ein bösartiger Akteur Ihr kompromittiertes Kennwort nicht mehr verwenden kann. ID Protection kennzeichnet möglicherweise kompromittierte Konten als „gefährdet“.

Sie können die Anmeldeinformationen Ihrer Organisation verwenden, um sich als Gast bei einer anderen Organisation anzumelden. Dieser Prozess wird als Business-to-Business oder B2B Collaboration bezeichnet. Organisationen können Richtlinien konfigurieren, um die Anmeldung von Benutzern zu blockieren, wenn deren Anmeldeinformationen als gefährdet gelten. Wenn Ihr Konto gefährdet ist und Sie für die Anmeldung bei einer anderen Organisation als Gast gesperrt sind, könnten Sie Ihr Konto mithilfe der folgenden Schritte möglicherweise selbst bereinigen. Wenn Ihre Organisation die Self-Service-Kennwortzurücksetzung nicht aktiviert hat, muss Ihr Administrator Ihr Konto manuell bereinigen.

Entsperren Ihres Kontos

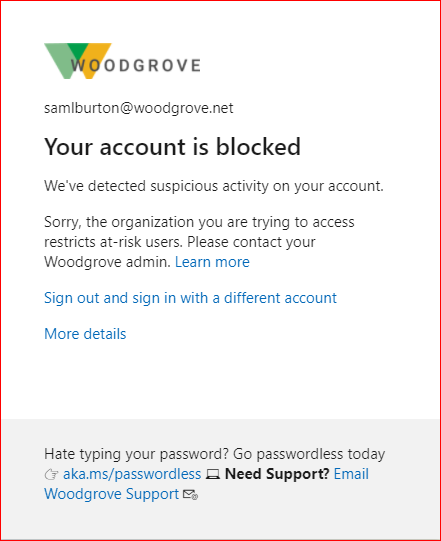

Wenn Sie versuchen, sich bei einer anderen Organisation als Gast anzumelden und aufgrund eines Risikos gesperrt werden, wird die folgende Sperrmeldung angezeigt: „Ihr Konto wurde gesperrt. Für Ihr Konto wurde eine verdächtige Aktivität festgestellt.“

Wenn Ihre Organisation die Self-Service-Kennwortzurücksetzung aktiviert hat, können Sie diese Option verwenden, um Ihr Konto zu entsperren und den sicheren Zustand Ihrer Anmeldeinformationen wiederherzustellen.

- Navigieren Sie zum Portal für die Kennwortzurücksetzung, und initiieren Sie die Kennwortzurücksetzung. Wenn die Self-Service-Kennwortzurücksetzung für Ihr Konto nicht aktiviert ist und Sie nicht fortfahren können, wenden Sie sich mit den folgenden Informationen an Ihren IT-Administrator.

- Wenn die Self-Service-Kennwortzurücksetzung für Ihr Konto aktiviert ist, werden Sie aufgefordert, Ihre Identität mithilfe von Sicherheitsmethoden zu überprüfen, bevor Sie Ihr Kennwort ändern. Weitere Informationen finden Sie im Artikel Zurücksetzen des Kennworts für Ihr Geschäfts-, Schul- oder Unikonto.

- Nachdem Sie Ihr Kennwort erfolgreich und sicher zurückgesetzt haben, wird Ihr Benutzerrisiko bereinigt. Sie können jetzt erneut versuchen, sich als Gastbenutzer anzumelden.

Wenn Sie nach dem Zurücksetzen Ihres Kennworts aufgrund eines Risikos weiterhin als Gast gesperrt sind, wenden Sie sich an den IT-Administrator Ihrer Organisation.

Bereinigen des Risikos eines Benutzers als Administrator

ID Protection erkennt Risikobenutzer für Microsoft Entra-Mandanten automatisch. Wenn Sie die Identity Protection-Berichte vorher nicht überprüft haben, enthalten diese möglicherweise eine große Anzahl von Benutzern mit Risiken. Da Ressourcenmandanten Benutzerrisikorichtlinien auf Gastbenutzer anwenden können, ist es möglich, dass Ihre Benutzer aufgrund von Risiken gesperrt werden, auch wenn sie sich zuvor ihres Risikozustands nicht bewusst waren. Wenn Ihr Benutzer meldet, dass er aufgrund eines Risikos als Gastbenutzer in einem anderen Mandanten gesperrt ist, ist es wichtig, den Benutzer zu „rehabilitieren“, um sein Konto zu schützen und die Zusammenarbeit zu ermöglichen.

Das Kennwort des Benutzers zurücksetzen

Suchen Sie im Microsoft Entra-Sicherheitsmenü im Bericht „Riskante Benutzer“ mithilfe des Filters „Benutzer“ nach dem betroffenen Benutzer. Wählen Sie den betroffen Benutzer im Bericht aus, und klicken Sie auf der oberen Symbolleiste auf „Kennwort zurücksetzen“. Dem Benutzer wird ein temporäres Kennwort zugewiesen, das bei der nächsten Anmeldung geändert werden muss. Durch diesen Vorgang wird das Benutzerrisiko bereinigt, und die Anmeldeinformationen des Benutzers werden wieder in einen sicheren Zustand versetzt.

Manuelles Verwerfen des Benutzerrisikos

Wenn die Kennwortzurücksetzung für Sie nicht in Frage kommt, können Sie das Benutzerrisiko auch manuell ausschalten. Das Beseitigen des Benutzerrisikos hat keine Auswirkungen auf die vorhandenen Kennwörter von Benutzer*innen, aber dieser Vorgang ändert den Risikostatus der Benutzer*innen von „Risiko“ in „Geschlossen“. Es ist wichtig, dass Sie das Kennwort des Benutzers mit den verfügbaren Mitteln ändern, damit die Identität wieder in einen sicheren Zustand versetzt wird.

Um das Benutzerrisiko zu verwerfen, wechseln Sie im Microsoft Entra-Sicherheitsmenü zum Bericht „Riskante Benutzer“. Suchen Sie mithilfe des Filters „Benutzer“ nach dem betroffen Benutzer, und klicken Sie auf den Benutzer. Wählen Sie auf der oberen Symbolleiste die Option „Benutzerrisiko verwerfen“ aus. Es könnte einige Minuten dauern, bis diese Aktion abgeschlossen ist und der Benutzerrisikostatus im Bericht aktualisiert wird.

Unter Was ist Identity Protection? finden Sie weitere Informationen zu Microsoft Entra ID Protection.

Wie funktioniert ID Protection für B2B-Benutzer?

Das Benutzerrisiko für Benutzer von B2B-Zusammenarbeit wird in deren Basisverzeichnis ausgewertet. Das Echtzeit-Anmelderisiko für diese Benutzer wird im Ressourcenverzeichnis ausgewertet, wenn sie versuchen, auf die Ressource zuzugreifen. Microsoft Entra B2B Collaboration bietet Organisationen die Möglichkeit, risikobasierte Richtlinien für B2B-Benutzer mithilfe von ID Protection zu erzwingen. Diese Richtlinien können auf zwei Arten konfiguriert werden:

- Administratoren können eigene Richtlinien für den bedingten Zugriff konfigurieren und das Anmelderisiko als Bedingung verwenden, die auch Gastbenutzer einschließt.

- Administratoren können die integrierten risikobasierten Richtlinien von ID Protection konfigurieren und Gastbenutzer zulassen.

Einschränkungen von ID Protection für Benutzer von B2B-Zusammenarbeit

Es gibt Einschränkungen bei der Implementierung von ID Protection für Benutzer von B2B-Zusammenarbeit in einem Ressourcenverzeichnis, weil sich ihre Identität im eigenen Basisverzeichnis befindet. Die wichtigsten Einschränkungen sind folgende:

- Wenn ein Gastbenutzer die Richtlinie zum Benutzerrisiko von ID Protection auslöst, um eine Kennwortzurücksetzung zu erzwingen, wird er gesperrt. Diese Sperrung ist darauf zurückzuführen, dass Kennwörter nicht im Ressourcenverzeichnis zurückgesetzt werden können.

- Gastbenutzer werden im Bericht „Riskante Benutzer“ nicht angezeigt. Diese Einschränkung ist darauf zurückzuführen, dass die Risikobewertung im Basisverzeichnis des B2B-Benutzers erfolgt.

- Administratoren können einen riskanten Benutzer von B2B-Zusammenarbeit in ihrem Ressourcenverzeichnis nicht verwerfen oder bereinigen. Diese Einschränkung ist darauf zurückzuführen, dass Administratoren im Ressourcenverzeichnis keinen Zugriff auf das Basisverzeichnis des B2B-Benutzers haben.

Warum kann ich riskante Benutzer von B2B-Zusammenarbeit in meinem Verzeichnis nicht bereinigen?

Die Risikobewertung und Bereinigung für B2B-Benutzer erfolgt in deren Basisverzeichnis. Aus diesem Grund werden die Gastbenutzer im Bericht „Riskante Benutzer“ im Ressourcenverzeichnis nicht angezeigt, und Administratoren im Ressourcenverzeichnis können keine sichere Kennwortzurücksetzung für diese Benutzer erzwingen.

Was kann ich tun, wenn ein Benutzer von B2B-Zusammenarbeit aufgrund einer risikobasierten Richtlinie in meiner Organisation gesperrt wurde?

Wenn ein riskanter B2B-Benutzer in Ihrem Verzeichnis durch die risikobasierte Richtlinie gesperrt wird, muss der Benutzer dieses Risiko im eigenen Basisverzeichnis bereinigen. Benutzer können ihr Risiko beseitigen, indem sie eine sichere Kennwortzurücksetzung im eigenen Basisverzeichnis ausführen, wie zuvor beschrieben. Wenn die Self-Service-Kennwortzurücksetzung im Basisverzeichnis der Benutzer nicht aktiviert ist, müssen diese sich an das IT-Personal der eigenen Organisation wenden, damit ein Administrator das Risiko manuell verwirft oder das Kennwort zurücksetzt.

Wie verhindere ich, dass Benutzer von B2B-Zusammenarbeit durch risikobasierte Richtlinien betroffen sind?

Durch das Ausschließen von B2B-Benutzern aus den risikobasierten Richtlinien für den bedingten Zugriff Ihrer Organisation wird verhindert, dass B2B-Benutzer von der Risikobewertung betroffen sind. Zum Ausschließen dieser B2B-Benutzer erstellen Sie eine Gruppe in Microsoft Entra ID, die alle Gastbenutzer Ihrer Organisation enthält. Fügen Sie diese Gruppe dann als Ausschlusselement für Ihre integrierten ID Protection-Benutzerrisiko- und -Anmelderisikorichtlinien sowie für alle Richtlinien für bedingten Zugriff hinzu, die das Anmelderisiko als Bedingung verwenden.

Nächste Schritte

Weitere Artikel zur Microsoft Entra B2B-Zusammenarbeit: