Tutorial: Integration des einmaligen Anmeldens (SSO) von Microsoft Entra in SAP NetWeaver

In diesem Tutorial erfahren Sie, wie Sie SAP NetWeaver in Microsoft Entra ID integrieren. Die Integration von SAP NetWeaver in Microsoft Entra ID ermöglicht Folgendes:

- Steuern Sie in Microsoft Entra ID, wer Zugriff auf SAP NetWeaver hat.

- Ermöglichen Sie es Ihren Benutzer*innen, sich mit ihren Microsoft Entra-Konten automatisch bei SAP NetWeaver anzumelden.

- Verwalten Sie Ihre Konten an einem zentralen Ort.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- Ein SSO-fähiges SAP NetWeaver-Abonnement

- Mindestens SAP NetWeaver V7.20

Beschreibung des Szenarios

- SAP NetWeaver unterstützt sowohl SAML (SP-initiiertes SSO) als auch OAuth. In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

Hinweis

Der Bezeichner dieser Anwendung ist ein fester Zeichenfolgenwert, daher kann in einem Mandanten nur eine Instanz konfiguriert werden.

Hinweis

Konfigurieren Sie die Anwendung je nach Ihren Organisationsanforderungen entweder in SAML oder in OAuth.

Hinzufügen von SAP NetWeaver aus dem Katalog

Zum Konfigurieren der Integration von SAP NetWeaver in Microsoft Entra ID müssen Sie SAP NetWeaver aus dem Katalog der Liste mit den verwalteten SaaS-Apps hinzufügen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff SAP NetWeaver in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich die Option SAP NetWeaver aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra für SAP NetWeaver

Konfigurieren und testen Sie das einmalige Anmelden (SSO) von Microsoft Entra mit SAP NetWeaver mithilfe einer Testbenutzerin mit dem Namen B. Simon. Damit SSO funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in SAP NetWeaver eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens (SSO) von Microsoft Entra mit SAP NetWeaver die folgenden Schritte aus:

- Konfigurieren des einmaligen Anmeldens von Microsoft Entra, um Ihren Benutzer*innen die Verwendung dieses Features zu ermöglichen.

- Erstellen Sie einen Testbenutzer in Microsoft Entra, um das einmalige Anmelden von Microsoft Entra mit B. Simon zu testen.

- Zuweisen der Microsoft Entra-Testbenutzerin, um B. Simon die Verwendung des einmaligen Anmeldens von Microsoft Entra zu ermöglichen.

- Konfigurieren von SAP NetWeaver unter Verwendung von SAML , um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren

- Erstellen eines SAP NetWeaver-Testbenutzers, um in SAP NetWeaver ein Pendant von B.Simon zu erhalten, das mit der Benutzerdarstellung in Microsoft Entra verknüpft ist.

- Testen des einmaligen Anmeldens , um zu überprüfen, ob die Konfiguration funktioniert

- Konfigurieren Sie SAP NetWeaver für OAuth, um die OAuth-Einstellungen auf der Anwendungsseite zu konfigurieren.

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

In diesem Abschnitt aktivieren Sie das einmalige Anmelden von Microsoft Entra.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra mit SAP NetWeaver die folgenden Schritte aus:

Melden Sie sich in einem neuen Webbrowserfenster bei der SAP NetWeaver-Unternehmenswebsite als Administrator an.

Stellen Sie sicher, dass http- und https-Dienste aktiv sind und die entsprechenden Ports im T-Code SMICM zugewiesen wurden.

Melden Sie sich beim Unternehmensclient des SAP-Systems (T01) an, für den das einmalige Anmelden benötigt wird, und aktivieren Sie die Verwaltung der HTTP-Sicherheitssitzung.

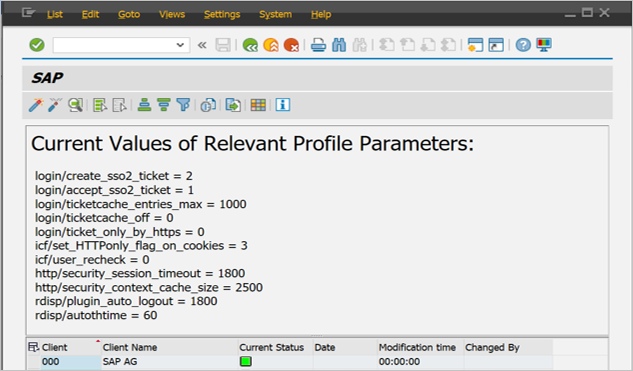

Navigieren Sie zum Transaktionscode SICF_SESSIONS. Hier werden alle relevanten Profilparameter mit ihren aktuellen Werten angezeigt. Sie sehen wie folgt aus:

login/create_sso2_ticket = 2 login/accept_sso2_ticket = 1 login/ticketcache_entries_max = 1000 login/ticketcache_off = 0 login/ticket_only_by_https = 0 icf/set_HTTPonly_flag_on_cookies = 3 icf/user_recheck = 0 http/security_session_timeout = 1800 http/security_context_cache_size = 2500 rdisp/plugin_auto_logout = 1800 rdisp/autothtime = 60Hinweis

Passen Sie die obigen Parameter an die Anforderungen Ihrer Organisation an. Die gezeigten Parameter dienen lediglich als Beispiele.

Passen Sie ggf. die Parameter in der Instanz/im Standardprofil des SAP-Systems an, und starten Sie das SAP-System neu.

Doppelklicken Sie auf den entsprechenden Client, um die HTTP-Sicherheitssitzung zu aktivieren.

Aktivieren Sie die folgenden SICF-Dienste:

/sap/public/bc/sec/saml2 /sap/public/bc/sec/cdc_ext_service /sap/bc/webdynpro/sap/saml2 /sap/bc/webdynpro/sap/sec_diag_tool (This is only to enable / disable trace)

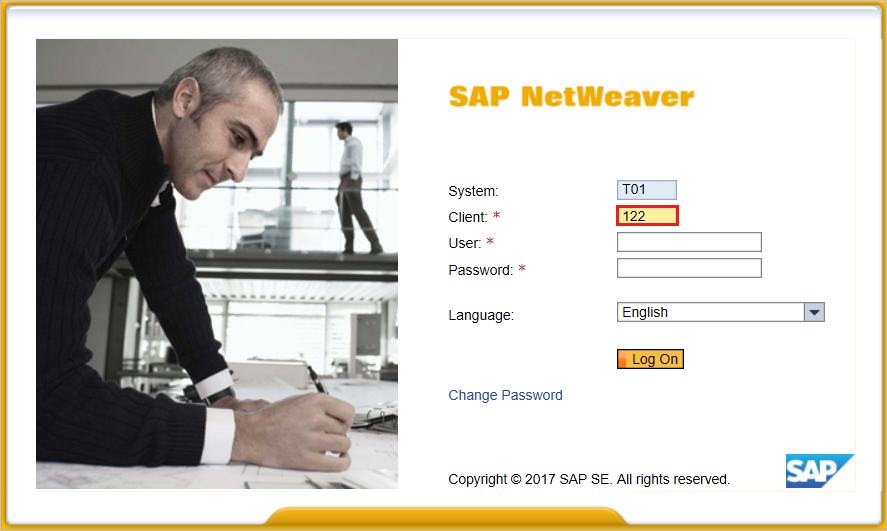

Wechseln Sie im Unternehmensclient des SAP-Systems [T01/122] zum Transaktionscode SAML2. Es wird eine Benutzeroberfläche in einem Browser geöffnet. In diesem Beispiel wird von 122 als SAP-Unternehmensclient ausgegangen.

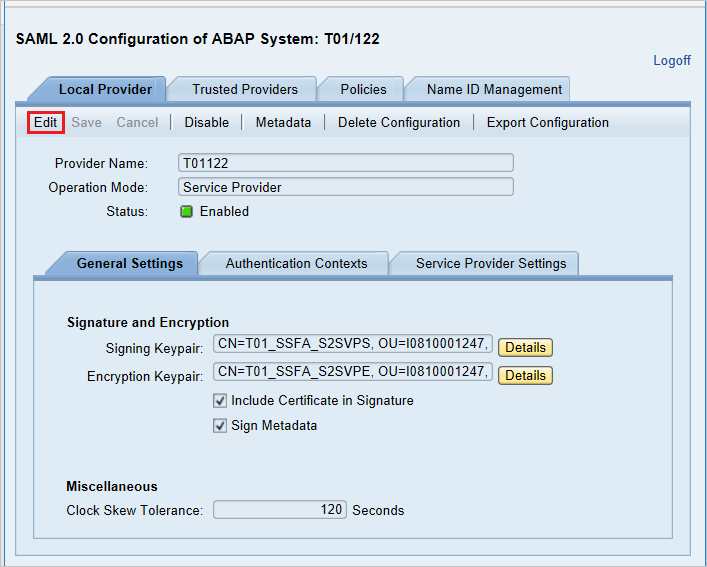

Geben Sie Ihren Benutzernamen und Ihr Kennwort ein, um die Benutzeroberfläche zu starten, und klicken Sie auf Edit (Bearbeiten).

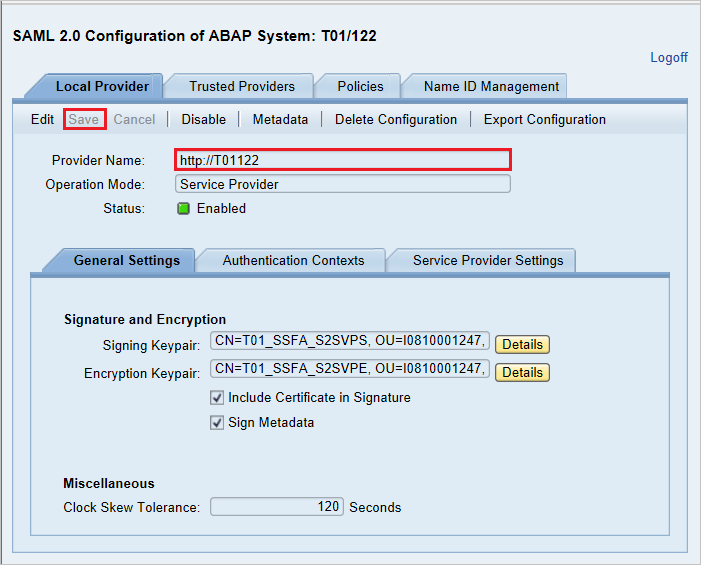

Ersetzen Sie die Angabe „T01122“ im Feld Provider Name (Anbietername) durch

http://T01122, und klicken Sie auf Save (Speichern).Hinweis

In der Standardeinstellung hat der Anbietername das Format

<sid><client>, Microsoft Entra ID erwartet den Namen jedoch im Format<protocol>://<name>. Es wird empfohlen, den Anbieternamen alshttps://<sid><client>anzugeben, damit mehrere SAP NetWeaver ABAP-Engines in Microsoft Entra ID konfiguriert werden können.

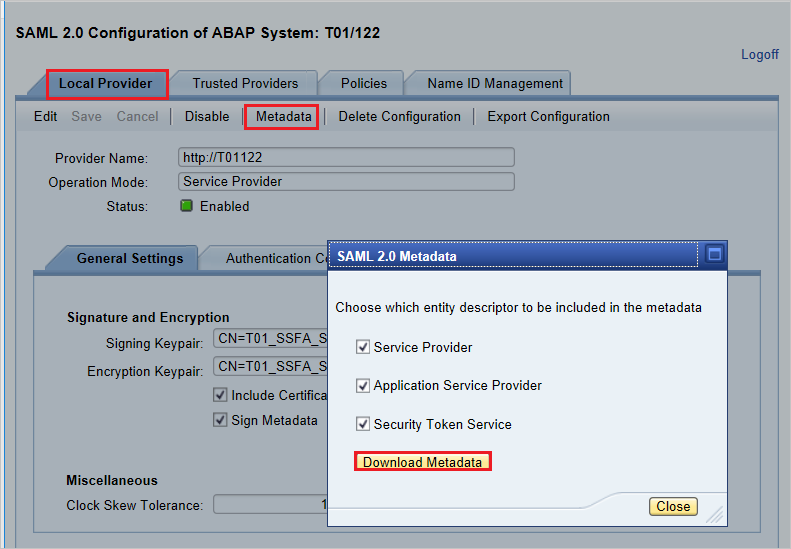

Generieren von Metadaten des Dienstanbieters: Sobald Sie mit dem Konfigurieren der Einstellungen Local Provider (Lokaler Anbieter) und Trusted Providers (Vertrauenswürdige Anbieter) auf der SAML 2.0-Benutzeroberfläche fertig sind, generieren Sie im nächsten Schritt die Metadatendatei des Dienstanbieters (die alle Einstellungen, die Authentifizierungskontexte und andere Konfigurationen in SAP enthält). Nachdem diese Datei generiert wurde, müssen Sie sie in Microsoft Entra ID hochladen.

Wechseln Sie zu Local Provider (Lokaler Anbieter).

Klicken Sie auf Metadata (Metadaten).

Speichern Sie die generierte Metadaten-XML-Datei auf Ihrem Computer, und laden Sie sie im Azure-Portal im Abschnitt Grundlegende SAML-Konfiguration hoch, damit die Werte Bezeichner und Antwort-URL automatisch aufgefüllt werden.

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie über Identität>Anwendungen>Unternehmensanwendungen>SAP NetWeaver zur Anwendungsintegrationsseite und dann zum Abschnitt Verwalten, und wählen Sie Einmaliges Anmelden aus.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

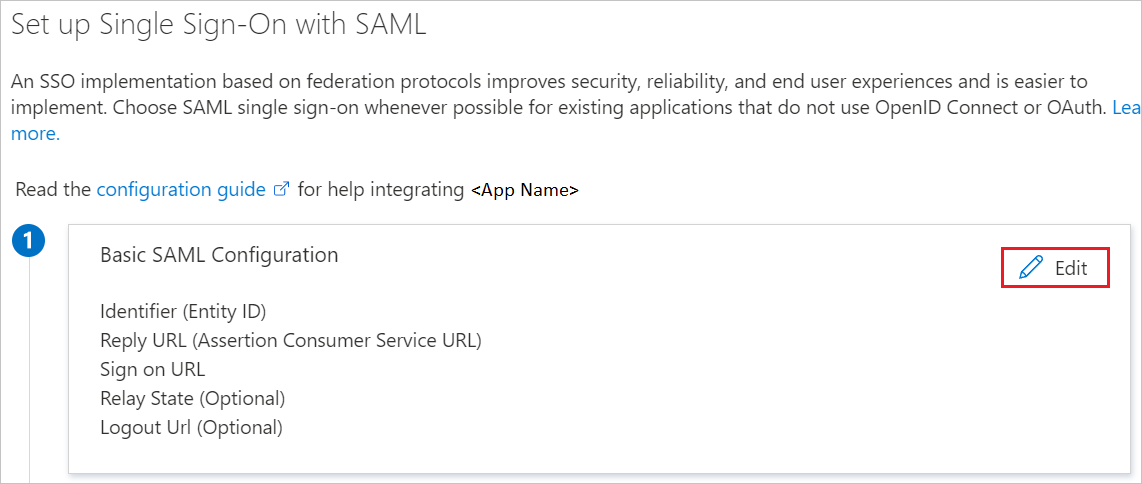

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten auf das Stiftsymbol für Grundlegende SAML-Konfiguration, um die Einstellungen zu bearbeiten.

Führen Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus, wenn Sie die Anwendung im IDP-initiierten Modus konfigurieren möchten:

Klicken Sie auf Metadatendatei hochladen, um die zuvor abgerufene Metadatendatei des Dienstanbieters hochzuladen.

Klicken Sie auf das Ordnerlogo, wählen Sie die Metadatendatei aus, und klicken Sie auf Hochladen.

Nach dem erfolgreichen Upload der Metadatendatei werden die Werte Bezeichner und Antwort-URL im Abschnitt Grundlegende SAML-Konfiguration in den entsprechenden Textfeldern automatisch ausgefüllt (wie unten dargestellt):

Geben Sie im Textfeld Anmelde-URL eine URL im folgenden Format ein:

https://<your company instance of SAP NetWeaver>

Hinweis

Einige Kunden haben einen Fehler einer falschen Antwort-URL festgestellt, die für ihre Instanz konfiguriert ist. Wenn sie einen solchen Fehler erhalten, verwenden Sie diese PowerShell-Befehle. Aktualisieren Sie zuerst die Antwort-URLs im Anwendungsobjekt mit der Antwort-URL, und aktualisieren Sie dann den Dienstprinzipal. Verwenden Sie den Befehl Get-MgServicePrincipal, um den Wert der Dienstprinzipal-ID abzurufen.

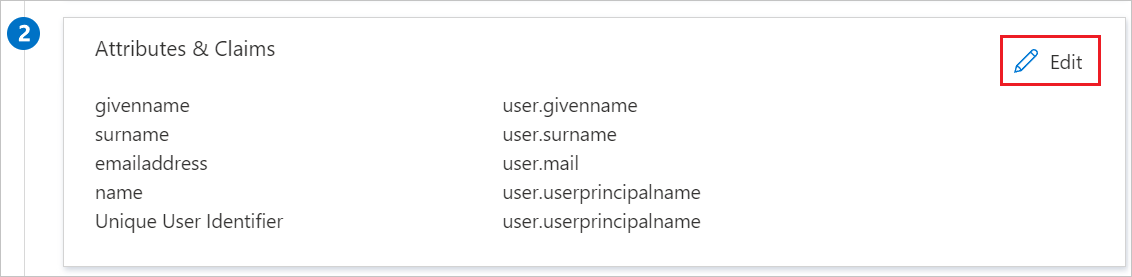

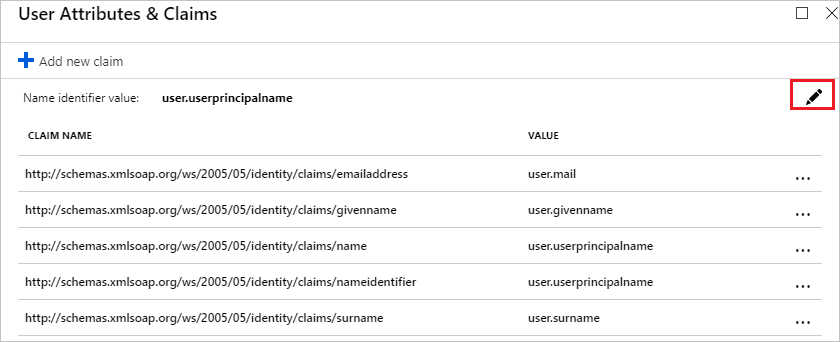

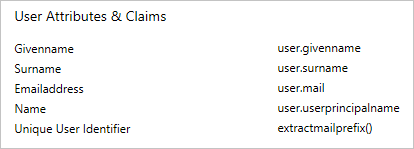

$params = @{ web = @{ redirectUris = "<Your Correct Reply URL>" } } Update-MgApplication -ApplicationId "<Application ID>" -BodyParameter $params Update-MgServicePrincipal -ServicePrincipalId "<Service Principal ID>" -ReplyUrls "<Your Correct Reply URL>"Die SAP NetWeaver-Anwendung erwartet die SAML-Assertionen in einem bestimmten Format. Daher müssen Sie Ihrer Konfiguration der SAML-Tokenattribute benutzerdefinierte Attributzuordnungen hinzufügen. Der folgende Screenshot zeigt die Liste der Standardattribute. Klicken Sie auf das Symbol Bearbeiten, um das Dialogfeld „Benutzerattribute“ zu öffnen.

Konfigurieren Sie im Dialogfeld Benutzerattribute im Abschnitt Benutzeransprüche das SAML-Tokenattribut wie in der obigen Abbildung gezeigt, und führen Sie die folgenden Schritte aus:

Klicken Sie auf das Symbol Bearbeiten, um das Dialogfeld Benutzeransprüche verwalten zu öffnen.

Wählen Sie in der Liste Transformation die Option ExtractMailPrefix() aus.

Wählen Sie in der Liste Parameter 1 die Option user.userprincipalname aus.

Klicken Sie auf Speichern.

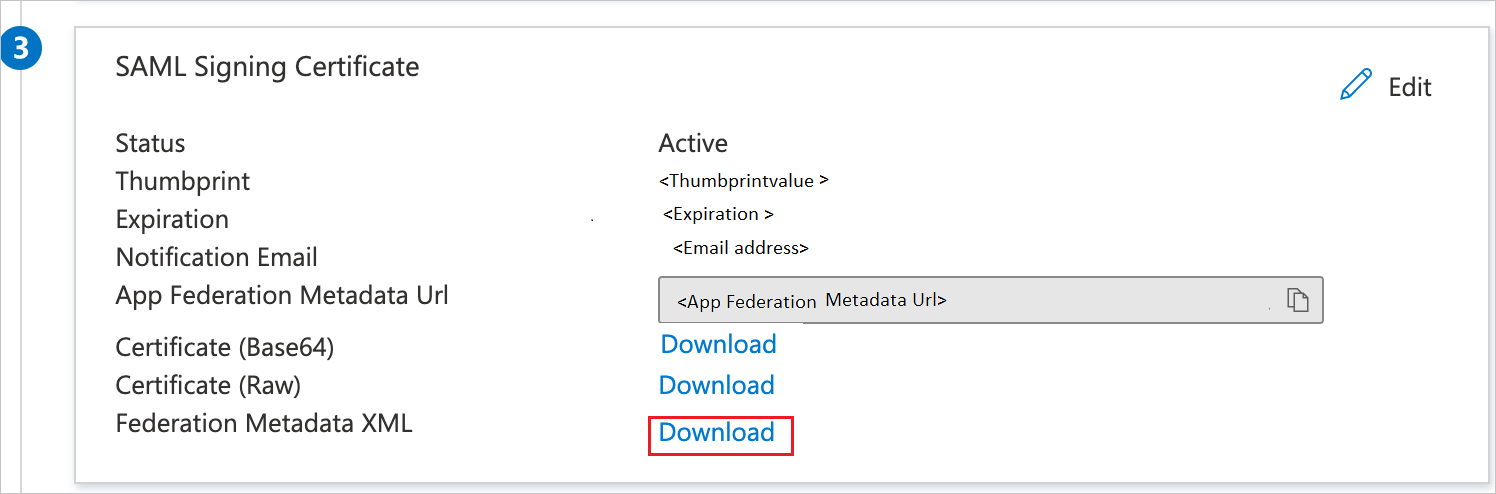

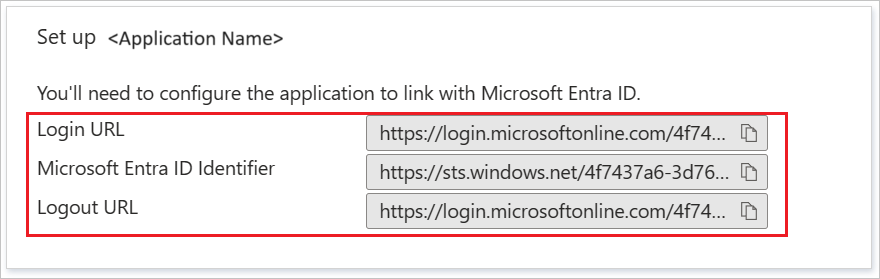

Navigieren Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat zu Verbundmetadaten-XML, und wählen Sie Herunterladen aus, um das Zertifikat herunterzuladen und auf Ihrem Computer zu speichern.

Kopieren Sie im Abschnitt SAP NetWeaver einrichten die entsprechenden URLs gemäß Ihren Anforderungen.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie einen Testbenutzer mit dem Namen B. Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Zuweisen der Microsoft Entra-Testbenutzerin

In diesem Abschnitt ermöglichen Sie B.Simon die Verwendung des einmaligen Anmeldens, indem Sie Zugriff auf SAP NetWeaver gewähren.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>SAP NetWeaver.

- Navigieren Sie auf der Übersichtsseite der App zum Abschnitt Verwalten, und wählen Sie Benutzer und Gruppen aus.

- Wählen Sie Benutzer hinzufügen und anschließend im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

- Wählen Sie im Dialogfeld Benutzer und Gruppen in der Liste „Benutzer“ den Eintrag B. Simon aus, und klicken Sie dann unten auf dem Bildschirm auf die Schaltfläche Auswählen. Wenn den Benutzern eine Rolle zugewiesen werden soll, können Sie sie im Dropdownmenü Rolle auswählen auswählen. Wurde für diese App keine Rolle eingerichtet, ist die Rolle „Standardzugriff“ ausgewählt.

- Klicken Sie im Dialogfeld Zuweisung hinzufügen auf die Schaltfläche Zuweisen.

Konfigurieren von SAP NetWeaver unter Verwendung von SAML

Melden Sie sich beim SAP-System an, und navigieren Sie zum Transaktionscode „SAML2“. Damit öffnen Sie ein neues Browserfenster mit dem SAML-Konfigurationsbildschirm.

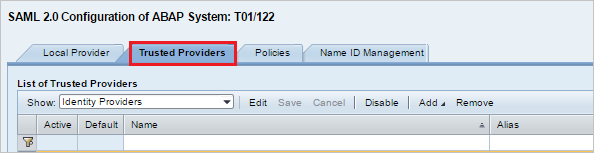

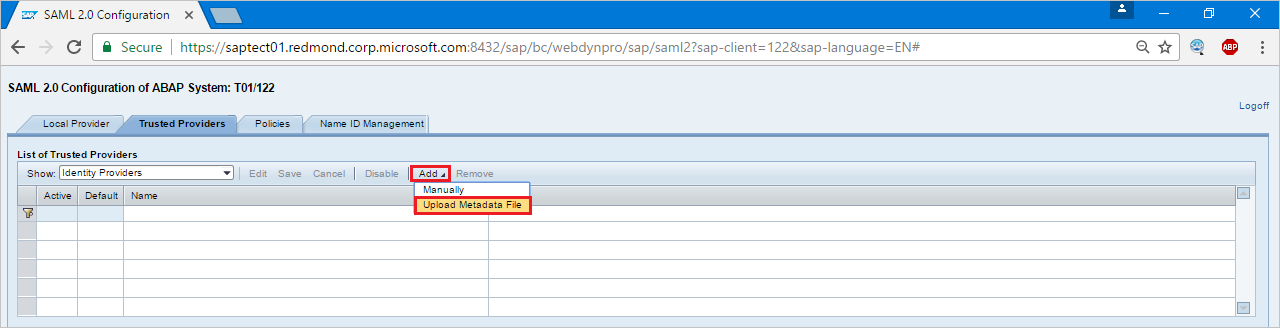

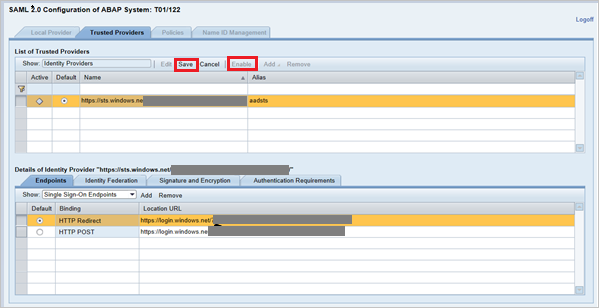

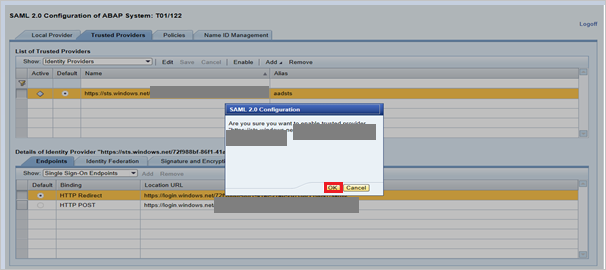

Wechseln Sie zum Konfigurieren von Endpunkten für vertrauenswürdige Identitätsanbieter Provider (Microsoft Entra ID) zur Registerkarte Trusted Providers (Vertrauenswürdige Anbieter).

Wählen Sie Hinzufügen und dann im Kontextmenü Metadatendatei hochladen aus.

Laden Sie die Metadatendatei hoch, die Sie heruntergeladen haben.

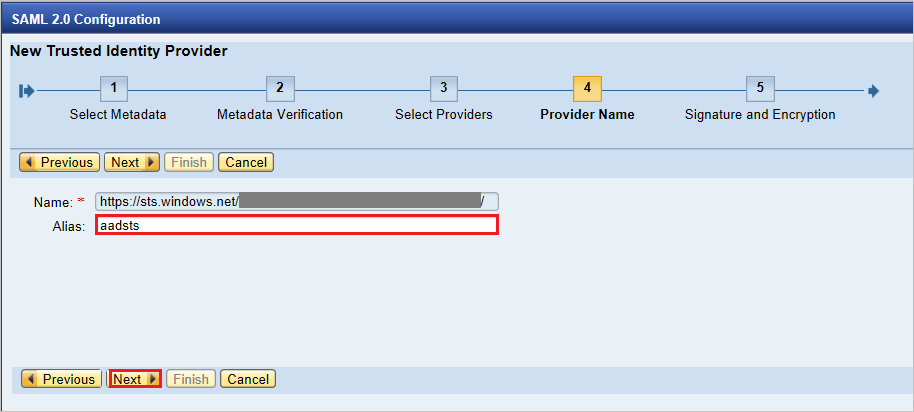

Geben Sie im nächsten Bildschirm den Aliasnamen ein. Geben Sie z. B. „aadsts“ ein, und wählen Sie Next (Weiter) aus, um den Vorgang fortzusetzen.

Stellen Sie sicher, dass Ihr Digest Algorithm (Digest-Algorithmus) SHA-256 lautet und keine Änderungen erfordert. Wählen Sie dann Weiter aus.

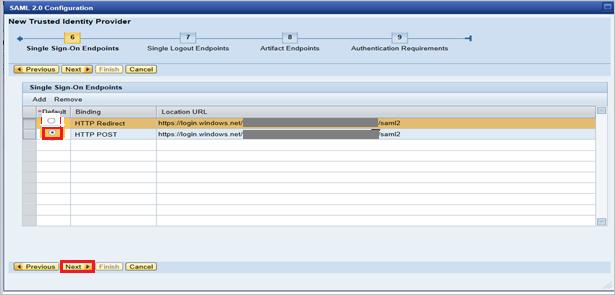

Verwenden Sie für Single Sign-On Endpoints (Endpunkte für einmaliges Anmelden) die Option HTTP POST, und klicken Sie zum Fortfahren auf Weiter.

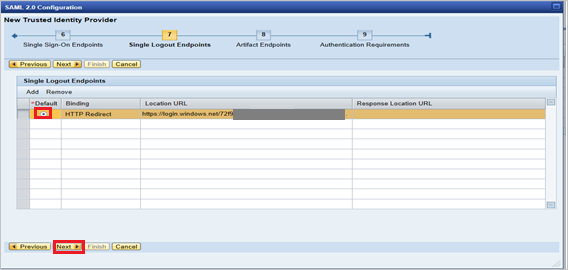

Verwenden Sie für Single Logout Endpoints (Endpunkte für einmaliges Abmelden) die Option HTTPRedirect, und klicken Sie zum Fortfahren auf Weiter.

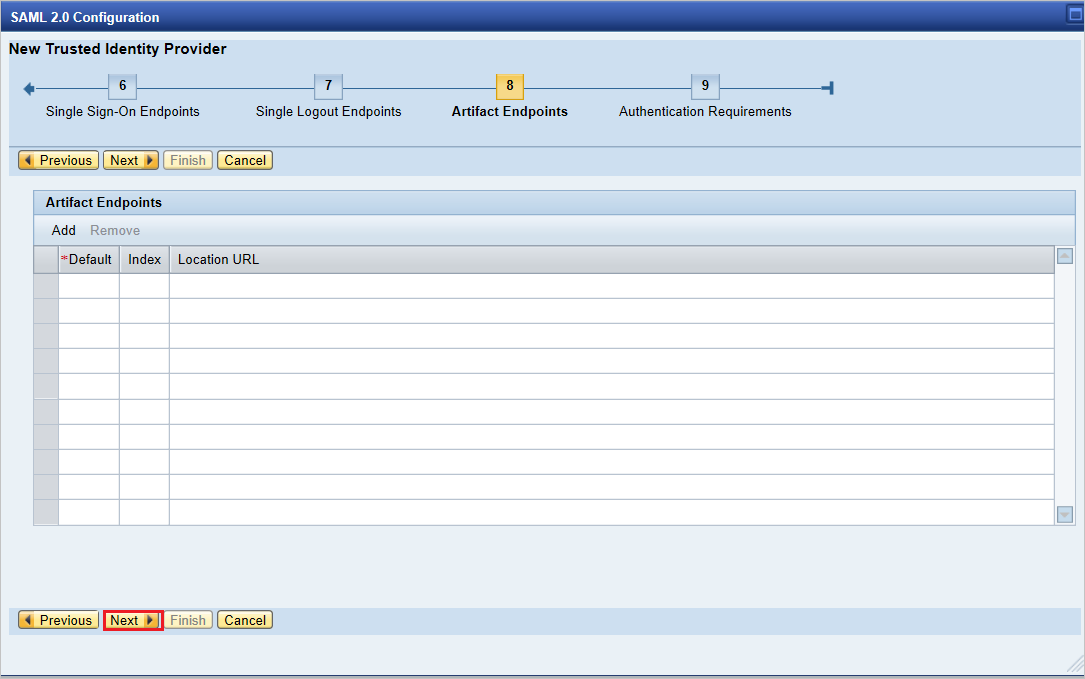

Wählen Sie unter Artifact Endpoints (Artefaktendpunkte) zum Fortfahren Weiter aus.

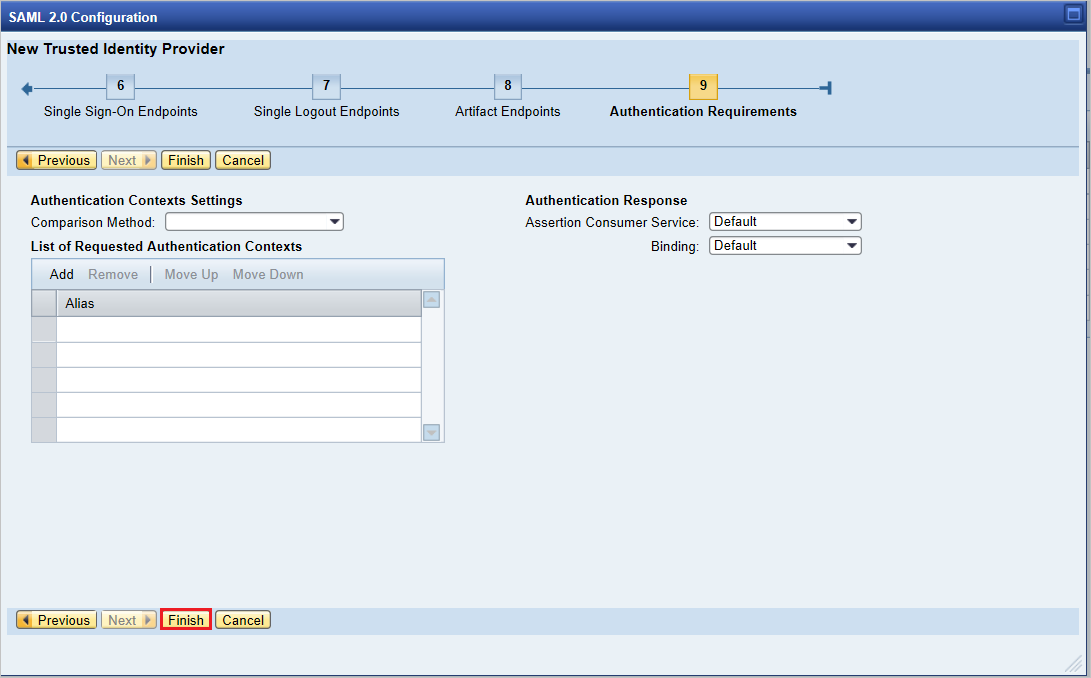

Klicken Sie unter Authentication Requirements (Authentifizierungsanforderungen) auf Fertig stellen.

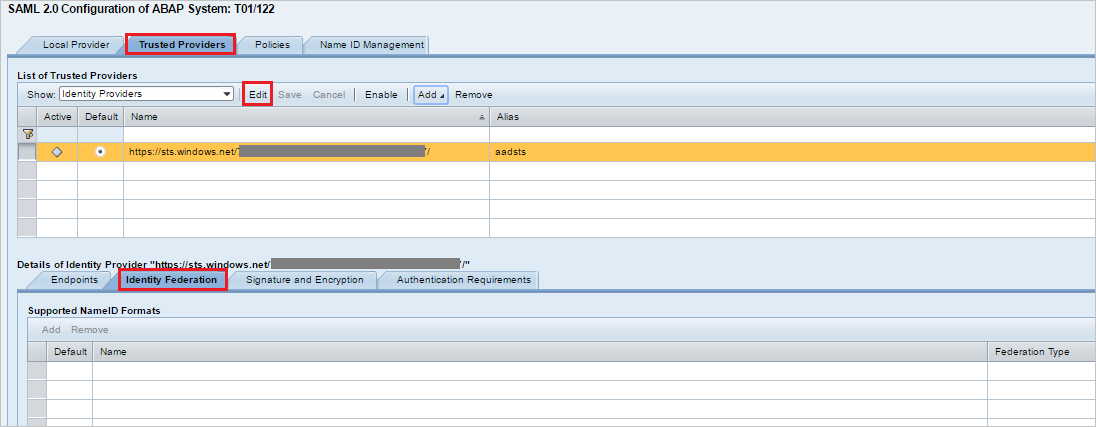

Wechseln Sie zur Registerkarte Trusted Provider>Identity Federation (Vertrauenswürdige Anbieter > Identitätsverbund) (unten auf dem Bildschirm). Klicken Sie auf Bearbeiten.

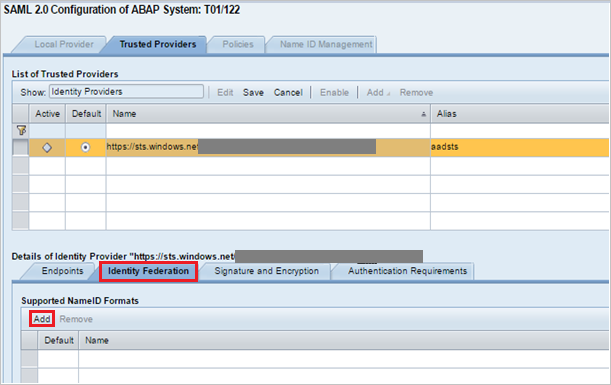

Klicken Sie auf der Registerkarte Identity Federation (Identitätsverbund) (im Fenster unten) auf Add (Hinzufügen).

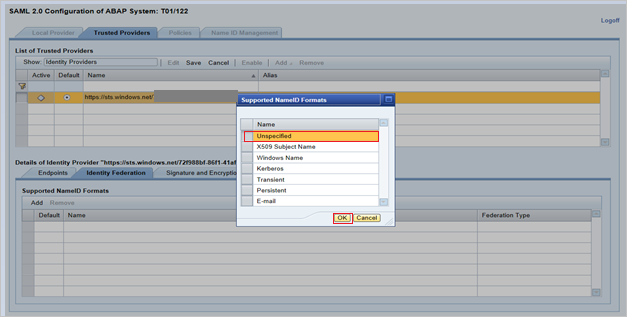

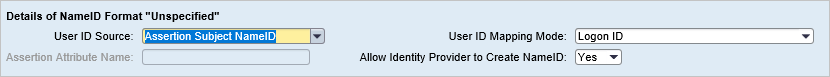

Wählen Sie im Popupfenster unter Supported NameID formats (Unterstützte Formate für die Namens-ID) die Option Unspecified (Nicht angegeben) aus, und klicken Sie auf „OK“.

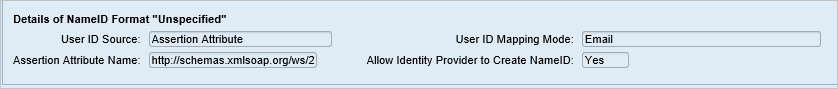

Verwenden Sie für User ID Source (Benutzer-ID-Quelle) den Wert Assertion-Attribut, für Zuordnungsmodus für Benutzer-ID den Wert E-Mail und für Assertion Attribute Name (Assertion-Attributname) den Wert

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name.

Beachten Sie, dass die Werte User ID Source (Benutzer-ID-Quelle) und User ID mapping mode (Zuordnungsmodus für Benutzer-ID) die Verbindung zwischen SAP-Benutzern und Microsoft Entra-Ansprüchen festlegen.

Szenario 1: Benutzerzuordnung zwischen SAP-Benutzer und Microsoft Entra.

Screenshot von „NameID details“ (Details zur Namens-ID) in SAP

Screenshot: Erforderliche Ansprüche aus Microsoft Entra ID

Szenario: Auswählen der SAP-Benutzer-ID basierend auf der konfigurierten E-Mail-Adresse in SU01. In diesem Fall sollte die E-Mail-ID in SU01 für jeden Benutzer konfiguriert werden, der SSO benötigt.

Screenshot von „NameID details“ (Details zur Namens-ID) in SAP

Screenshot: Erforderliche Ansprüche aus Microsoft Entra ID

Klicken Sie auf Save (Speichern) und dann auf Enable (Aktivieren), um den Identitätsanbieter zu aktivieren.

Klicken Sie auf OK, wenn Sie dazu aufgefordert werden.

Erstellen eines SAP NetWeaver-Testbenutzers

In diesem Abschnitt erstellen Sie in SAP NetWeaver einen Benutzer namens B.simon. Arbeiten Sie mit Ihrem SAP-Expertenteam vor Ort oder mit dem SAP-Partner Ihres Unternehmens zusammen, um die Benutzer auf der SAP NetWeaver-Plattform hinzuzufügen.

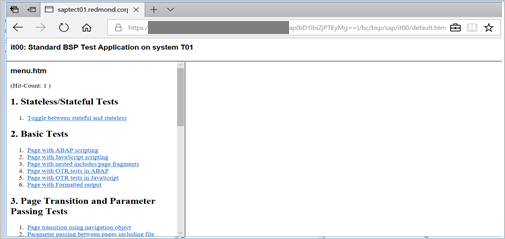

Testen des einmaligen Anmeldens

Nachdem der Identitätsanbieter Microsoft Entra ID aktiviert wurde, versuchen Sie, auf die URL unten zuzugreifen, um das einmalige Anmelden zu testen (es wird kein Benutzername & Passwort angefordert).

https://<sapurl>/sap/bc/bsp/sap/it00/default.htm(Oder:) Verwenden Sie die unten aufgeführte URL.

https://<sapurl>/sap/bc/bsp/sap/it00/default.htmHinweis

Ersetzen Sie „sapurl“ durch den tatsächlichen SAP-Hostnamen.

Über die obige URL sollten Sie zum unten gezeigten Bildschirm gelangen. Wenn Sie die unten abgebildete Seite erreichen können, wurde die Einrichtung des einmaligen Anmeldens von Microsoft Entra erfolgreich abgeschlossen.

Wenn Sie zur Eingabe von Benutzername und Kennwort aufgefordert werden, führen Sie eine Diagnose des Problems durch. Aktivieren Sie dazu die Ablaufverfolgung mithilfe der folgenden URL.

https://<sapurl>/sap/bc/webdynpro/sap/sec_diag_tool?sap-client=122&sap-language=EN#

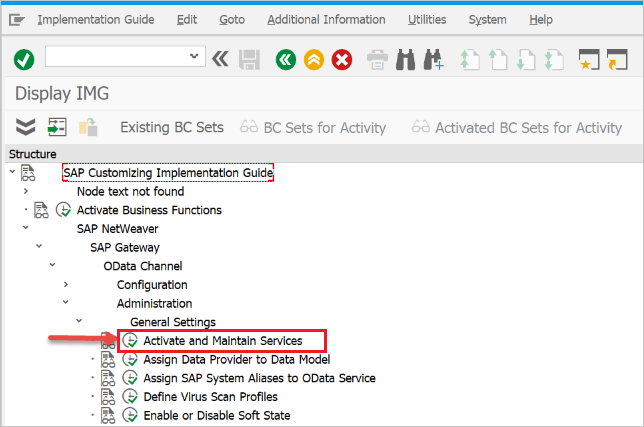

Konfigurieren von SAP NetWeaver für OAuth

Den dokumentierten SAP-Prozess finden Sie hier: NetWeaver Gateway Service Enabling and OAuth 2.0 Scope Creation (NetWeaver-Gatewaydienst: Aktivierung und OAuth 2.0-Bereichserstellung)

Navigieren Sie zu SPRO, und suchen Sie nach Activate and Maintain services (Dienste aktivieren und verwalten).

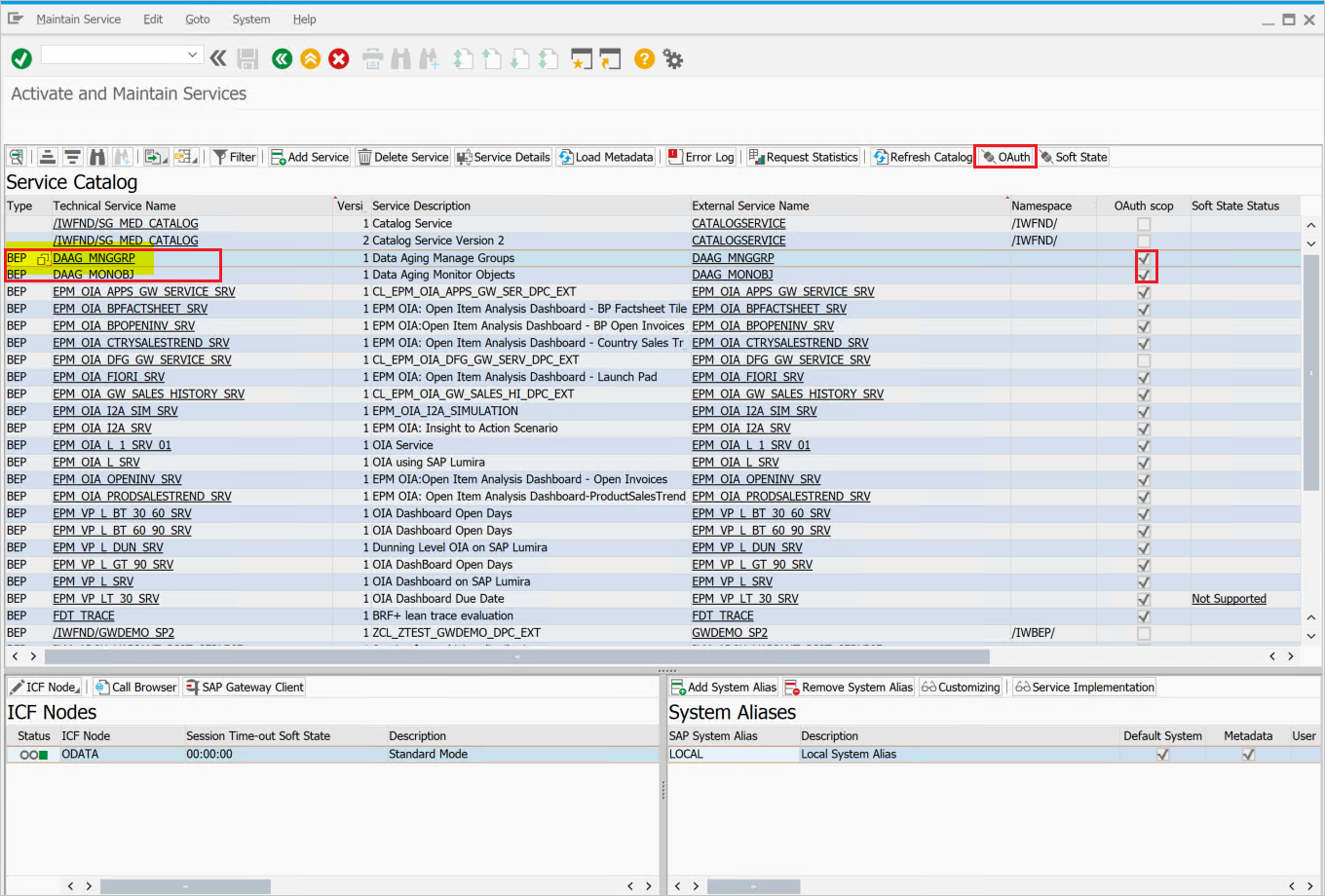

In diesem Beispiel möchten wir mit OAuth eine Verbindung zwischen dem OData-Dienst (

DAAG_MNGGRP) und dem einmaligen Anmelden von Microsoft Entra herstellen. Verwenden Sie die technische Dienstnamensuche für den DienstDAAG_MNGGRP, und aktivieren Sie ihn, falls er noch nicht aktiv ist (grüner Status (green) auf der Registerkarte mit den ICF-Knoten). Vergewissern Sie sich, dass der Systemalias (das verbundene Back-End-System, auf dem der Dienst tatsächlich ausgeführt wird) korrekt ist.

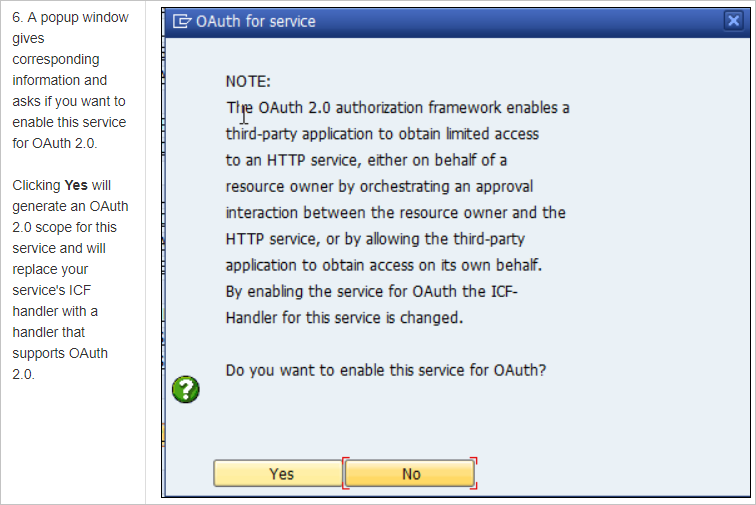

- Klicken Sie als Nächstes auf der oberen Symbolleiste auf OAuth, und weisen Sie

scopezu. Behalten Sie dabei den angegebenen Standardnamen bei.

- Klicken Sie als Nächstes auf der oberen Symbolleiste auf OAuth, und weisen Sie

In unserem Beispiel wird der Bereich

DAAG_MNGGRP_001verwendet. Er wird auf der Grundlage des Dienstnamens generiert, indem automatisch eine Zahl hinzugefügt wird. Der Bericht/IWFND/R_OAUTH_SCOPESkann verwendet werden, um den Namen des Bereichs zu ändern oder manuell zu erstellen.

Hinweis

Die Meldung

soft state status is not supportedkann ignoriert werden, da dies kein Problem darstellt.

Erstellen eines Dienstbenutzers für den OAuth 2.0-Client

OAuth2 verwendet eine Dienst-ID (

service ID), um das Zugriffstoken für den Endbenutzer in dessen Namen abzurufen. Wichtige OAuth-bedingte Einschränkung: Die OAuth 2.0-Client-ID (OAuth 2.0 Client ID) muss exakt dem Benutzernamen (username) entsprechen, den der OAuth 2.0-Client beim Anfordern eines Zugriffstokens für die Anmeldung verwendet. In unserem Beispiel registrieren wir einen OAuth 2.0-Client namens „CLIENT1“. Im SAP-System muss somit ein Benutzer gleichen Namens (CLIENT1) vorhanden sein, und diesen Benutzer konfigurieren wir für die Verwendung durch die referenzierte Anwendung.Bei der Registrierung eines OAuth-Clients verwenden wir den Gewährungstyp „SAML-Bearer“ (

SAML Bearer Grant type).Hinweis

Ausführlichere Informationen finden Sie hier.

T-Code: „SU01“: Erstellen Sie den Benutzer „CLIENT1“ als Systemtyp (

System type), und weisen Sie ein Kennwort zu. Speichern Sie das Kennwort nach Bedarf, um die Anmeldeinformation an den API-Programmierer weiterzugeben, der sie mit dem Benutzernamen im aufrufenden Code zusammenführen muss. Es sollte weder ein Profil noch eine Rolle zugewiesen werden.

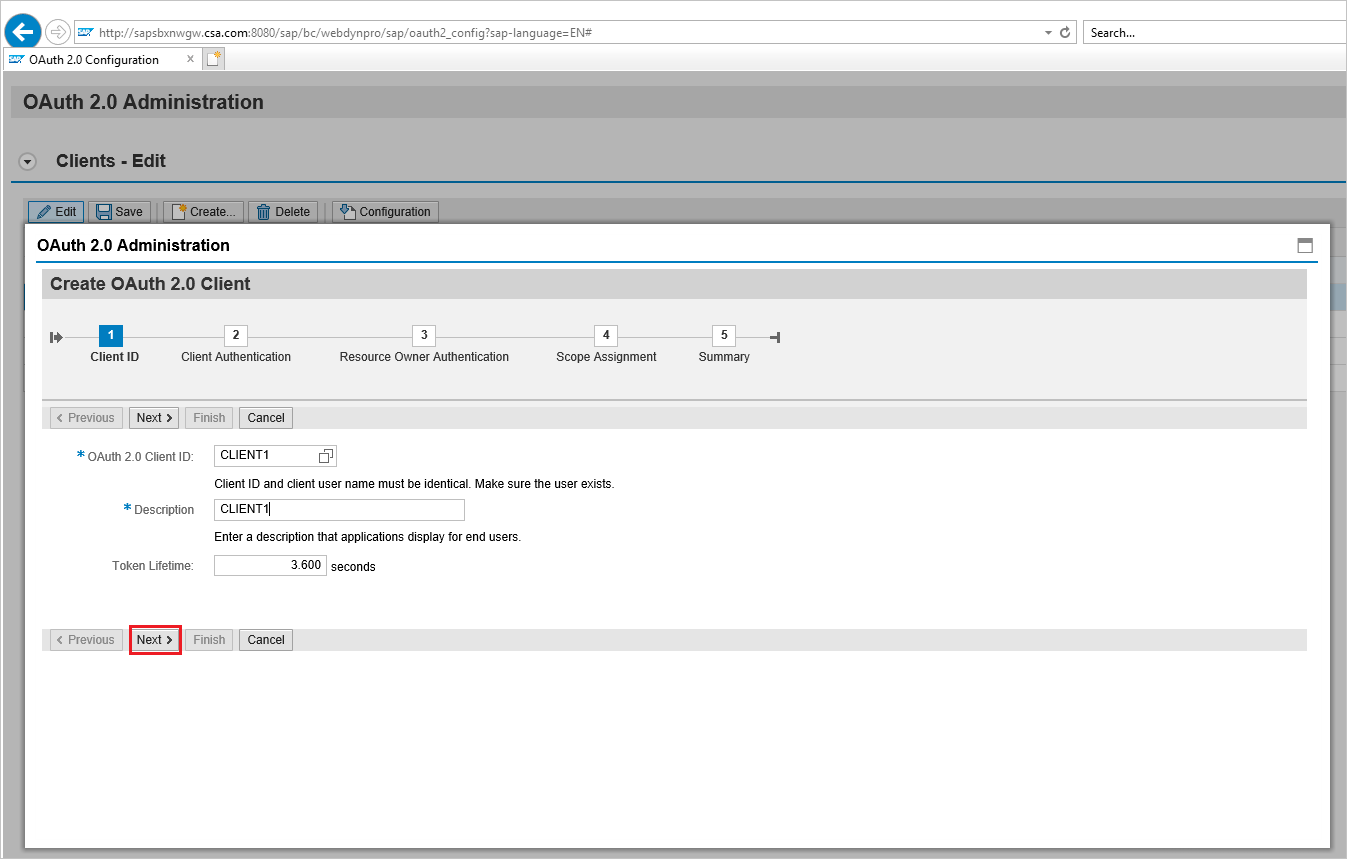

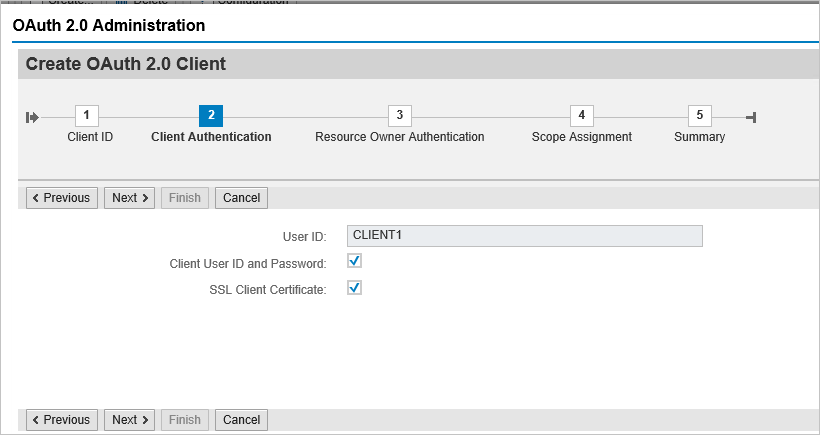

Registrieren der neuen OAuth 2.0-Client-ID mit dem Erstellungs-Assistenten

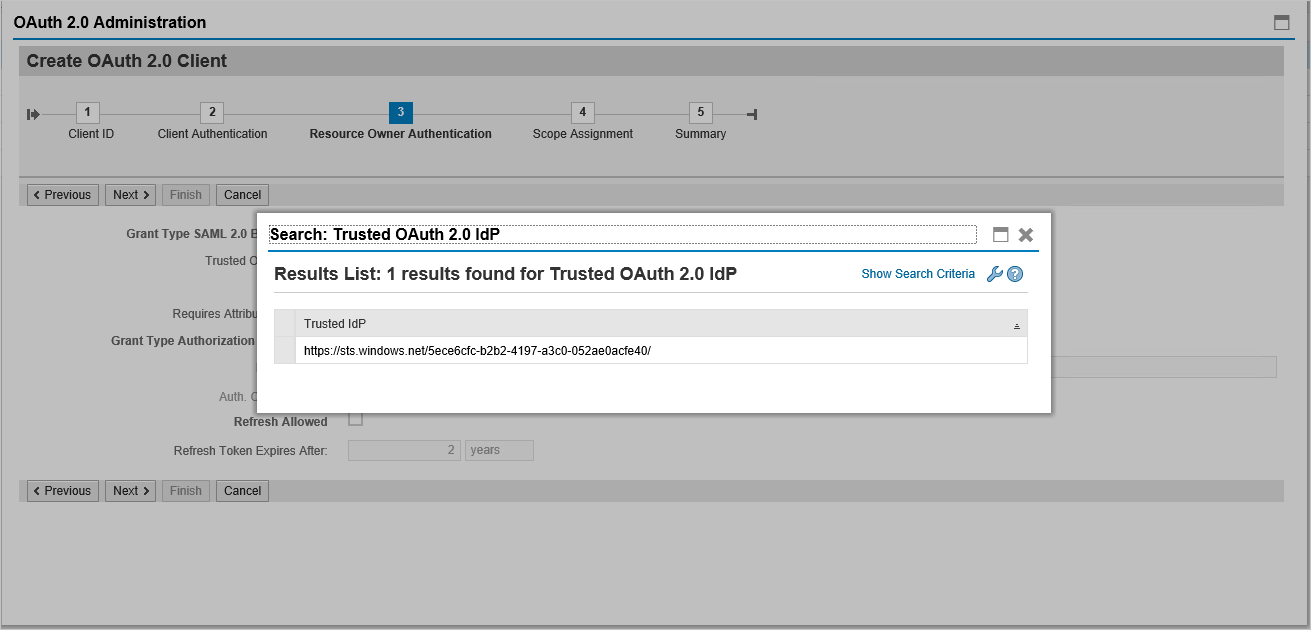

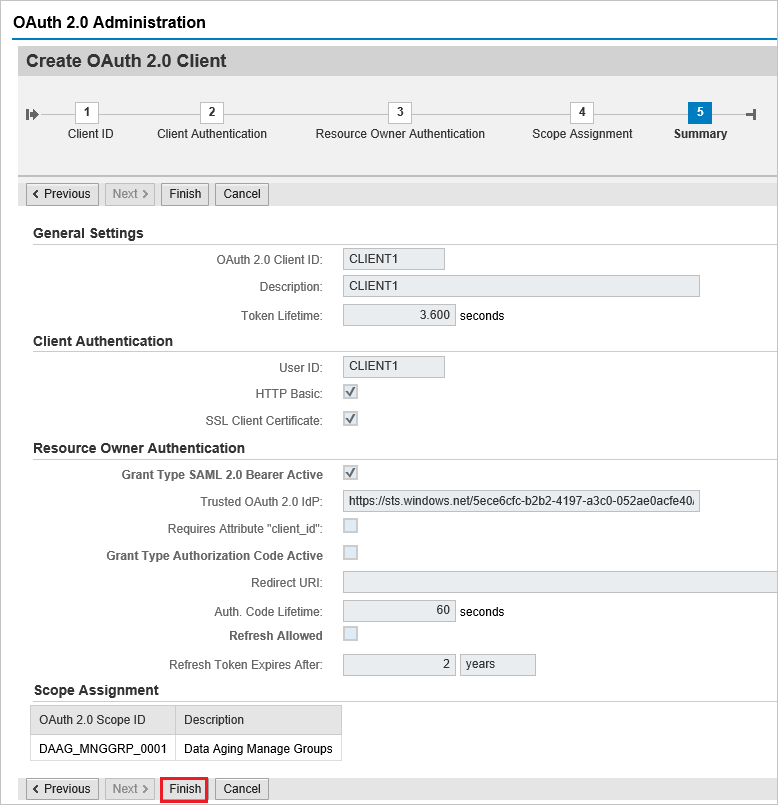

Starten Sie zum Registrieren eines neuen OAuth 2.0-Clients die Transaktion SOAUTH2. Die Transaktion zeigt eine Übersicht über die bereits registrierten OAuth 2.0-Clients an. Wählen Sie Create (Erstellen) aus, um den Assistenten für den neuen OAuth-Client mit namens „CLIENT1“ (in diesem Beispiel) zu starten.

Navigieren Sie zum T-Code SOAUTH2, geben Sie die Beschreibung ein, und klicken Sie auf Next (Weiter).

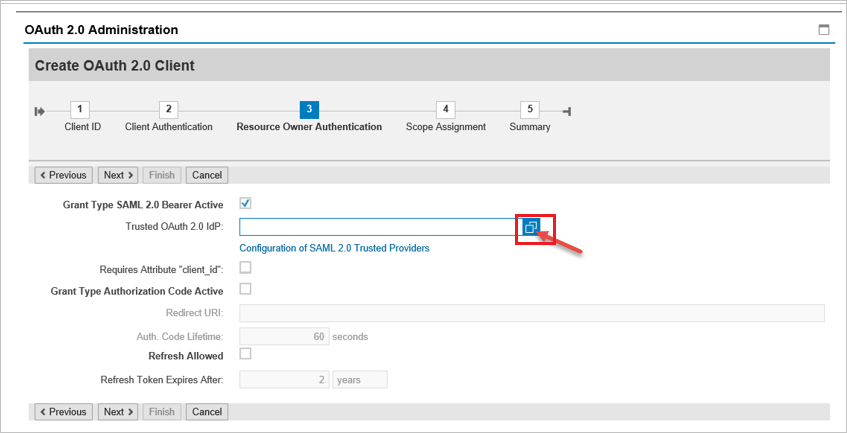

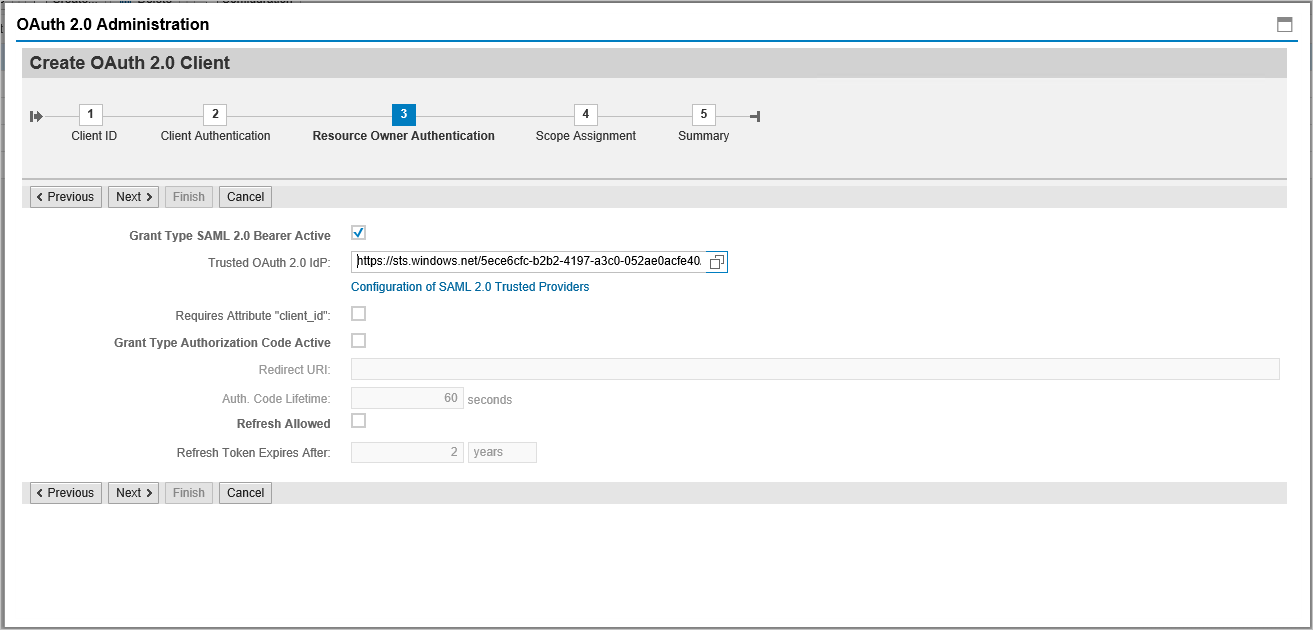

Wählen Sie in der Dropdownliste das bereits hinzugefügte Element SAML2 IdP – Microsoft Entra ID aus, und speichern Sie.

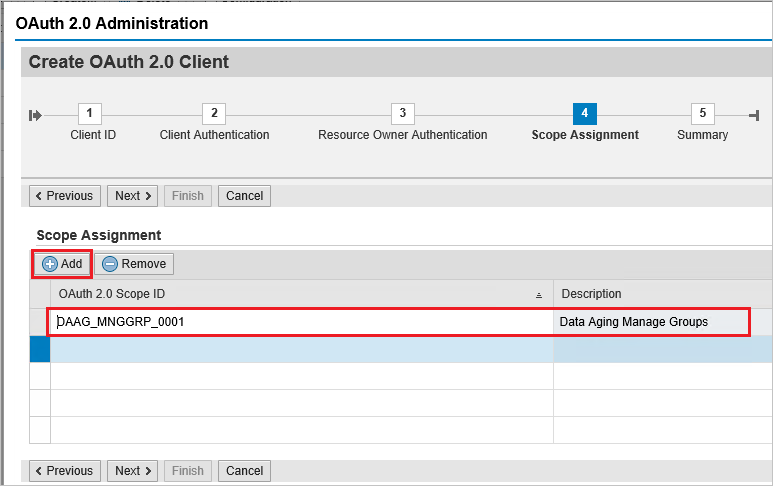

Klicken Sie in der Bereichszuweisung auf Add (Hinzufügen), um den zuvor erstellten Bereich hinzuzufügen:

DAAG_MNGGRP_001

Klicken Sie auf Finish (Fertig stellen).

Nächste Schritte

Nach dem Konfigurieren von Microsoft Entra SAP NetWeaver können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.