Tutorial: Konfigurieren von Templafy OpenID Connect für die automatische Benutzerbereitstellung

In diesem Tutorial werden die Schritte erläutert, die in Templafy SAML2 und Microsoft Entra ID ausgeführt werden müssen, um Microsoft Entra ID für die automatische Bereitstellung und die Aufhebung der Bereitstellung von Benutzer*innen und/oder Gruppen in Templafy SAML2 zu konfigurieren.

Hinweis

In diesem Tutorial wird ein Connector beschrieben, der auf dem Bereitstellungsdienst für Benutzer*innen für Microsoft Entra-Benutzer*innen basiert. Wichtige Details zum Zweck und zur Funktionsweise dieses Diensts sowie häufig gestellte Fragen finden Sie unter Automatisieren der Bereitstellung und Bereitstellungsaufhebung von Benutzer*innen für SaaS-Anwendungen mit Microsoft Entra ID.

Voraussetzungen

Das diesem Tutorial zu Grunde liegende Szenario setzt voraus, dass Sie bereits über die folgenden Voraussetzungen verfügen:

- Ein Microsoft Entra-Mandant.

- Einen Templafy-Mandanten

- Ein Benutzerkonto in Templafy mit Administratorberechtigungen

Schritt 1: Planen der Bereitstellung

- Erfahren Sie, wie der Bereitstellungsdienst funktioniert.

- Bestimmen Sie, wer in den Bereitstellungsbereich einbezogen werden soll.

- Legen Sie fest, welche Daten zwischen Microsoft Entra ID und Templafy SAML2 zugeordnet werden sollen.

Zuweisen von Benutzern zu Templafy OpenID Connect

Microsoft Entra ID ermittelt anhand von Zuweisungen, welche Benutzer*innen Zugriff auf ausgewählte Apps erhalten sollen. Im Kontext der automatischen Bereitstellung von Benutzer*innen werden nur die Benutzer*innen und/oder Gruppen synchronisiert, die einer Anwendung in Microsoft Entra ID zugewiesen wurden.

Vor dem Konfigurieren und Aktivieren der automatischen Bereitstellung von Benutzer*innen müssen Sie entscheiden, welche Benutzer*innen und/oder Gruppen in Microsoft Entra ID Zugriff auf Templafy SAML2 benötigen. Anschließend können Sie diese Benutzer und/oder Gruppen Templafy OpenID Connect wie folgt zuweisen:

Wichtige Tipps zum Zuweisen von Benutzern zu Templafy OpenID Connect

Es wird empfohlen, Templafy OpenID Connect einen einzelnen Azure AD-Benutzer zuzuweisen, um die Konfiguration der automatischen Benutzerbereitstellung zu testen. Später können weitere Benutzer und/oder Gruppen zugewiesen werden.

Beim Zuweisen eines Benutzers zu Templafy OpenID Connect müssen Sie eine gültige anwendungsspezifische Rolle (sofern verfügbar) im Dialogfeld für die Zuweisung auswählen. Benutzer mit der Rolle Standardzugriff werden von der Bereitstellung ausgeschlossen.

Schritt 2: Konfigurieren von Templafy SAML2 für die Unterstützung der Bereitstellung in Microsoft Entra ID

Bevor Sie Templafy OpenID Connect für die automatische Benutzerbereitstellung mit Azure AD konfigurieren, müssen Sie in Templafy OpenID Connect die SCIM-Bereitstellung aktivieren.

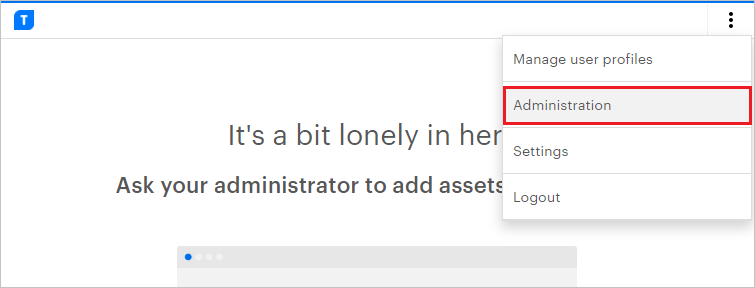

Melden Sie sich bei der Templafy-Verwaltungskonsole an. Klicken Sie auf Administration (Verwaltung).

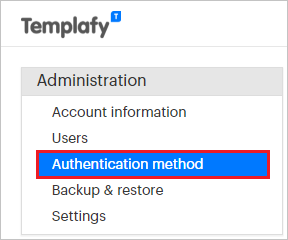

Klicken Sie auf Authentication Method (Authentifizierungsmethode).

Kopieren Sie den Wert von SCIM Api Key (SCIM-API-Schlüssel). Dieser Wert wird in das Feld Geheimnistoken auf der Registerkarte Bereitstellung Ihrer Anwendung Templafy OpenID Connect eingegeben.

Hinzufügen von Templafy OpenID Connect aus dem Katalog

Bevor Sie Templafy OpenID Connect für die automatische Benutzerbereitstellung mit Azure AD konfigurieren, müssen Sie Templafy OpenID Connect aus dem Azure AD-Anwendungskatalog der Liste mit den verwalteten SaaS-Anwendungen hinzufügen.

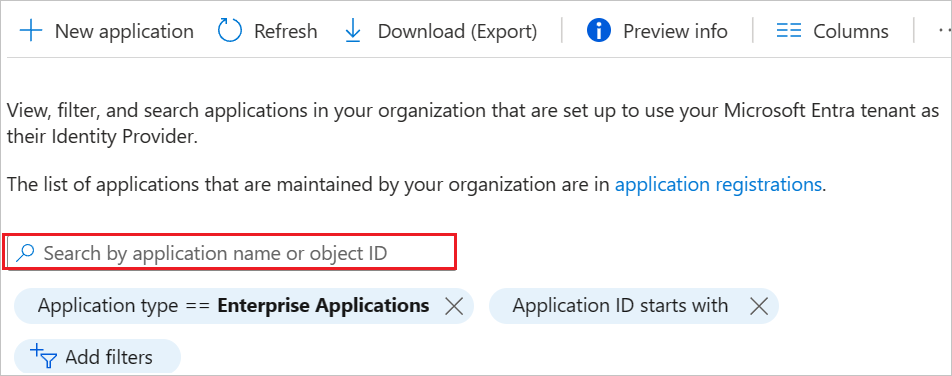

Führen Sie die folgenden Schritte aus, um Templafy OpenID Connect aus dem Azure AD-Anwendungskatalog hinzuzufügen:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

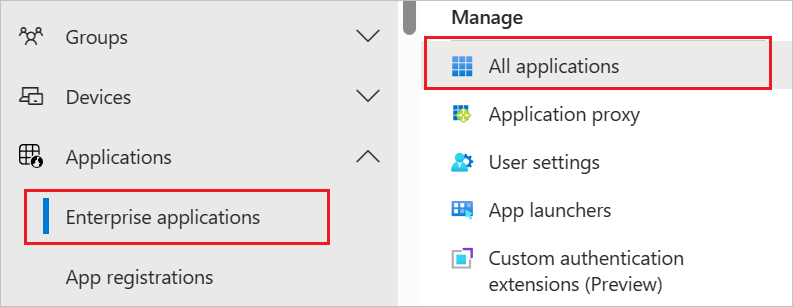

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

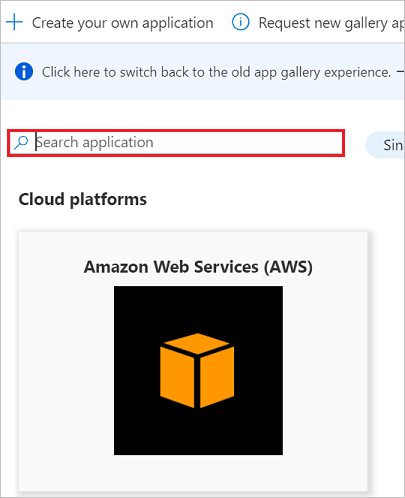

- Geben Sie im Abschnitt Aus Katalog hinzufügenTemplafy OpenID Connect ein, und wählen Sie Templafy OpenID Connect im Suchfeld aus.

- Wählen Sie im Ergebnisbereich die Option Templafy OpenID Connect aus, und fügen Sie dann die Anwendung hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Konfigurieren der automatischen Benutzerbereitstellung in Templafy OpenID Connect

In diesem Abschnitt werden die Schritte zum Konfigurieren des Microsoft Entra-Bereitstellungsdiensts zum Erstellen, Aktualisieren und Deaktivieren von Benutzern bzw. Gruppen in Taskize Connect auf der Grundlage von Benutzer- oder Gruppenzuweisungen in Microsoft Entra ID erläutert.

Tipp

Sie können auch das OpenID Connect-basierte einmalige Anmelden für Templafy aktivieren. Befolgen Sie dazu die Anweisungen im SSO-Tutorial zu Templafy. Einmaliges Anmelden kann unabhängig von der automatischen Benutzerbereitstellung konfiguriert werden, obwohl diese beiden Features einander ergänzen.

So konfigurieren Sie die automatische Benutzerbereitstellung für Templafy OpenID Connect in Azure AD:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

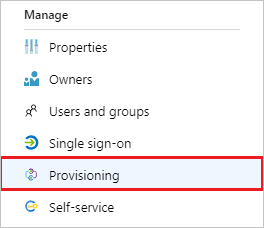

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen.

Wählen Sie in der Anwendungsliste Templafy OpenID Connect aus.

Wählen Sie die Registerkarte Bereitstellung.

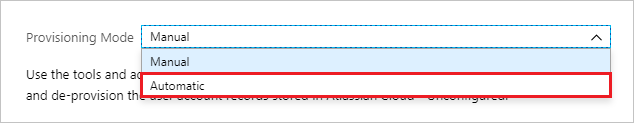

Legen Sie den Bereitstellungsmodus auf Automatisch fest.

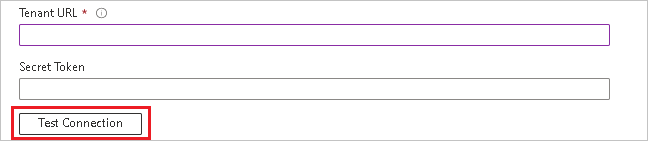

Geben Sie im Abschnitt Administratoranmeldeinformationen im Feld Mandanten-URL die Zeichenfolge

https://scim.templafy.com/scimein. Geben Sie den Wert des SCIM-API-Schlüssels ein, den Sie zuvor unter Geheimes Token abgerufen haben. Klicken Sie auf Verbindung testen, um sicherzustellen, dass Microsoft Entra ID eine Verbindung mit Templafy herstellen kann. Vergewissern Sie sich im Fall eines Verbindungsfehlers, dass Ihr Templafy-Konto über Administratorberechtigungen verfügt, und wiederholen Sie den Vorgang.

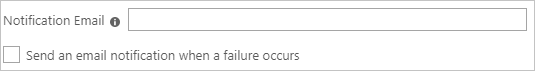

Geben Sie im Feld Benachrichtigungs-E-Mail die E-Mail-Adresse einer Person oder einer Gruppe ein, die Benachrichtigungen zu Bereitstellungsfehlern erhalten soll, und aktivieren Sie das Kontrollkästchen Bei Fehler E-Mail-Benachrichtigung senden.

Klicken Sie auf Speichern.

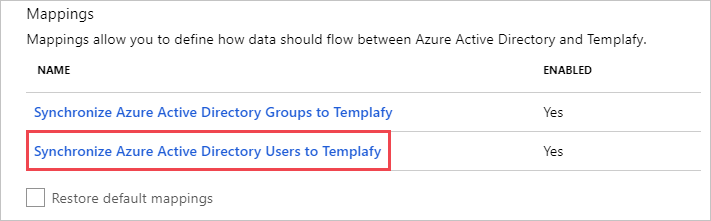

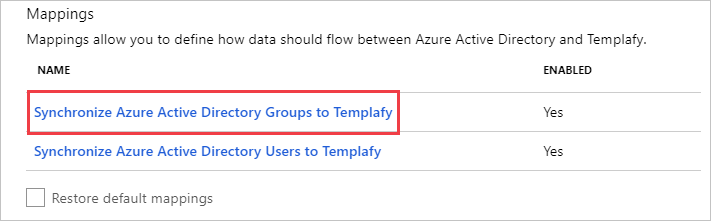

Wählen Sie im Abschnitt Zuordnungen die Option Synchronize Microsoft Entra-Benutzer mit SpaceIQ synchronisieren aus.

Überprüfen Sie im Abschnitt Attributzuordnungen die Benutzerattribute, die von Azure AD mit Templafy OpenID Connect synchronisiert werden. Die als übereinstimmende Eigenschaften ausgewählten Attribute werden für den Abgleich der Benutzerkonten in Templafy OpenID Connect für Updatevorgänge verwendet. Wählen Sie die Schaltfläche Speichern, um alle Änderungen zu übernehmen.

Attribut type Unterstützung für das Filtern userName String ✓ aktiv Boolean displayName String title String preferredLanguage String name.givenName String name.familyName String phoneNumbers[type eq "work"].value String phoneNumbers[type eq "mobile"].value String phoneNumbers[type eq "fax"].value String externalId String addresses[type eq "work"].locality String addresses[type eq "work"].postalCode String addresses[type eq "work"].region String addresses[type eq "work"].streetAddress String addresses[type eq "work"].country String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization String Hinweis

Die Schemaermittlungsfunktion ist für diese Anwendung aktiviert.

Wählen Sie im Abschnitt Zuordnungen die Option Microsoft Entra-Gruppen mit Templafy synchronisieren aus.

Überprüfen Sie im Abschnitt Attributzuordnungen die Gruppenattribute, die von Azure AD mit Templafy OpenID Connect synchronisiert werden. Die als übereinstimmende Eigenschaften ausgewählten Attribute werden für den Abgleich der Gruppen in Templafy OpenID Connect für Updatevorgänge verwendet. Wählen Sie die Schaltfläche Speichern, um alle Änderungen zu übernehmen.

Attribut type Unterstützung für das Filtern displayName String ✓ members Verweis externalId String Hinweis

Die Schemaermittlungsfunktion ist für diese Anwendung aktiviert.

Wenn Sie Bereichsfilter konfigurieren möchten, lesen Sie die Anweisungen unter Attributbasierte Anwendungsbereitstellung mit Bereichsfiltern.

Um den Microsoft Entra-Bereitstellungsdienst für Taskize Connect zu aktivieren, ändern Sie den Bereitstellungsstatus im Abschnitt Einstellungen in Ein.

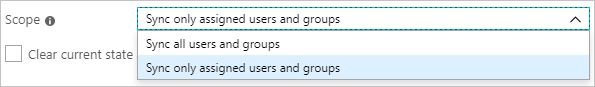

Legen Sie die Benutzer und/oder Gruppen fest, die in Templafy OpenID Connect bereitgestellt werden sollen. Wählen Sie dazu im Abschnitt Einstellungen unter Bereich die gewünschten Werte aus.

Wenn Sie fertig sind, klicken Sie auf Speichern.

Dadurch wird die Erstsynchronisierung aller Benutzer und/oder Gruppen gestartet, die im Abschnitt Einstellungen unter Bereich definiert sind. Die Erstsynchronisierung dauert länger als nachfolgende Synchronisierungen, die ungefähr alle 40 Minuten erfolgen, solange der Microsoft Entra-Bereitstellungsdienst ausgeführt wird. Im Abschnitt Synchronisierungsdetails können Sie den Fortschritt überwachen und Links zu Berichten zur Bereitstellungsaktivität aufrufen. Darin sind alle Aktionen aufgeführt, die vom Microsoft Entra-Bereitstellungsdienst in Templafy SAML2 ausgeführt werden.

Schritt 5: Überwachen der Bereitstellung

Nachdem Sie die Bereitstellung konfiguriert haben, können Sie mit den folgenden Ressourcen die Bereitstellung überwachen:

- Mithilfe der Bereitstellungsprotokolle können Sie ermitteln, welche Benutzer erfolgreich bzw. nicht erfolgreich bereitgestellt wurden.

- Anhand der Fortschrittsleiste können Sie den Status des Bereitstellungszyklus überprüfen und den Fortschritt der Bereitstellung verfolgen.

- Wenn sich die Bereitstellungskonfiguration in einem fehlerhaften Zustand zu befinden scheint, wird die Anwendung unter Quarantäne gestellt. Weitere Informationen zu den verschiedenen Quarantänestatus finden Sie hier.

Änderungsprotokoll

- 04.05.2023 – Unterstützung für die Schemaermittlung hinzugefügt.

Zusätzliche Ressourcen

- Verwalten der Benutzerkontobereitstellung für Unternehmens-Apps

- Was ist Anwendungszugriff und einmaliges Anmelden mit Microsoft Entra ID?