Konfigurieren der Datenträgerverschlüsselung für Azure Cache for Redis-Instanzen mit kundenseitig verwalteten Schlüsseln

Daten auf einem Redis-Server werden standardmäßig im Arbeitsspeicher gespeichert. Diese Daten werden nicht verschlüsselt. Sie können eine eigene Verschlüsselung für die Daten implementieren, bevor Sie sie in den Cache schreiben. In bestimmten Fällen können Daten auf einem Datenträger gespeichert werden – entweder aufgrund der Vorgänge des Betriebssystems oder aufgrund bewusster Aktionen zum persistenten Speichern von Daten mithilfe von Export oder Datenpersistenz.

Azure Cache for Redis bietet plattformseitig verwaltete Schlüssel (Platform-Managed Keys, PMKs), die auch als von Microsoft verwaltete Schlüssel (Microsoft Managed Keys, MMKs) bezeichnet werden, standardmäßig zum Verschlüsseln von Daten auf dem Datenträger auf allen Ebenen. Der Enterprise-Tarif und der Enterprise Flash-Tarif von Azure Cache for Redis ermöglichen zudem die Verschlüsselung des Betriebssystemdatenträgers und des Datenpersistenzdatenträgers mit einem kundenseitig verwalteten Schlüssel (CMK). Kundenseitig verwaltete Schlüssel können zum Umschließen der MMKs verwendet werden, um den Zugriff auf diese Schlüssel zu steuern. Dadurch wird der CMK zu einem Schlüsselverschlüsselungsschlüssel (Key Encryption Key, KEK). Weitere Informationen finden Sie unter Schlüsselverwaltung in Azure.

Verfügbarkeitsbereich für die CMK-Datenträgerverschlüsselung

| Tarif | Basic, Standard und Premium | Enterprise, Enterprise Flash |

|---|---|---|

| Von Microsoft verwaltete Schlüssel (Microsoft Managed Keys, MMKs) | Ja | Ja |

| Kundenseitig verwaltete Schlüssel (Customer Managed Keys, CMKs) | Nein | Ja |

Warnung

Standardmäßig werden in allen Azure Cache for Redis-Tarifen verwaltete Schlüssel von Microsoft verwendet, um Datenträger zu verschlüsseln, die in Cache-Instanzen eingebunden sind. In den Tarifen Basic und Standard unterstützen die C0- und C1-SKUs allerdings keine Datenträgerverschlüsselung.

Wichtig

Im Premium-Tarif werden Daten von der Datenpersistenz direkt an Azure Storage gestreamt, weshalb die Datenträgerverschlüsselung hier weniger wichtig ist. Azure Storage bietet verschiedene Verschlüsselungsmethoden, die stattdessen verwendet werden können.

Verschlüsselungsabdeckung

Enterprise-Tarife

Im Tarif Enterprise wird die Datenträgerverschlüsselung verwendet, um den Persistenzdatenträger, die temporären Dateien und den Betriebssystemdatenträger zu verschlüsseln:

- Persistenzdatenträger: Enthält persistent gespeicherte RDB- oder AOF-Dateien als Teil der Datenpersistenz.

- Temporäre Dateien, die beim Export verwendet werden: Temporäre Daten, die für Exportvorgänge verwendet werden, werden verschlüsselt. Wenn Sie Daten exportieren, wird die Verschlüsselung der endgültigen exportierten Daten durch Einstellungen im Speicherkonto gesteuert.

- Betriebssystemdatenträger

Diese Datenträger werden standardmäßig mit einem MMK verwendet. Es kann aber auch ein CMK verwendet werden.

Im Tarif Enterprise Flash werden Schlüssel und Werte auch teilweise auf einem Datenträger gespeichert (unter Verwendung von NVMe-Flashspeicher). Dieser Datenträger ist jedoch nicht der gleiche Datenträger, der für persistente Daten verwendet wird. Stattdessen handelt es sich hierbei um einen kurzlebigen Datenträger, und die Daten bleiben nicht erhalten, nachdem der Cache beendet, die Zuordnung des Caches aufgehoben oder der Cache neu gestartet wurde. Für diesen Datenträger werden nur MMKs unterstützt, da die Daten flüchtig und kurzlebig sind.

| Dauerhaft in | Datenträger | Verschlüsselungsoptionen |

|---|---|---|

| Persistenzdateien | Persistenzdatenträger | MMK oder CMK |

| RDB-Dateien für den Export | Betriebssystemdatenträger und Persistenzdatenträger | MMK oder CMK |

| Schlüssel und Werte (nur Enterprise Flash-Tarif) | Kurzlebiger NVMe-Datenträger | MMK |

Andere Tarife

In den Tarifen Basic, Standard und Premium wird der Betriebssystemdatenträger standardmäßig mit einem MMK verschlüsselt. Es wird kein Persistenzdatenträger eingebunden. Stattdessen wird Azure Storage verwendet. Die C0- und C1-SKUs verwenden keine Datenträgerverschlüsselung.

Voraussetzungen und Einschränkungen

Allgemeine Voraussetzungen und Einschränkungen

- Die Datenträgerverschlüsselung ist in den Tarifen „Basic“ und „Standard“ für die C0- oder C1-SKUs nicht verfügbar.

- Für die Verbindungsherstellung mit Azure Key Vault wird nur eine benutzerseitig zugewiesene verwaltete Identität unterstützt. Die systemseitig zugewiesene verwaltete Identität wird nicht unterstützt.

- Der Wechsel zwischen MMK und CMK für eine bereits vorhandene Cache-Instanz löst einen zeitintensiven Wartungsvorgang aus. Es wird davon abgeraten, dies in der Produktion zu verwenden, da es zu einer Dienstunterbrechung kommt.

Voraussetzungen und Einschränkungen für Azure Key Vault

- Die Azure Key Vault-Ressource, die den kundenseitig verwalteten Schlüssel enthält, muss sich in der gleichen Region befinden wie die Cacheressource.

- Löschschutz und vorläufiges Löschen müssen in der Azure Key Vault-Instanz aktiviert sein. Der Löschschutz ist standardmäßig nicht aktiviert.

- Wenn Sie Firewallregeln in Azure Key Vault verwenden, muss die Key Vault-Instanz so konfiguriert sein, dass vertrauenswürdige Dienste zugelassen werden.

- Es werden nur RSA-Schlüssel unterstützt.

- Der benutzerseitig zugewiesenen verwalteten Identität müssen in den Key Vault-Zugriffsrichtlinien die Berechtigungen Abrufen, Schlüssel entpacken und Schlüssel packen oder die entsprechenden Berechtigungen innerhalb der rollenbasierten Zugriffssteuerung in Azure erteilt werden. Eine empfohlene integrierte Rollendefinition mit den geringstmöglichen Berechtigungen, die für dieses Szenario erforderlich sind, wird als Key Vault Crypto Service Encryption-Benutzer*in bezeichnet.

Konfigurieren der CMK-Verschlüsselung in Enterprise-Caches

Verwenden des Portals zum Erstellen eines neuen Caches mit aktiviertem CMK

Melden Sie sich beim Azure-Portal an, und beginnen Sie mit der Schnellstartanleitung zum Erstellen einer Redis Cache-Instanz im Enterprise-Tarif.

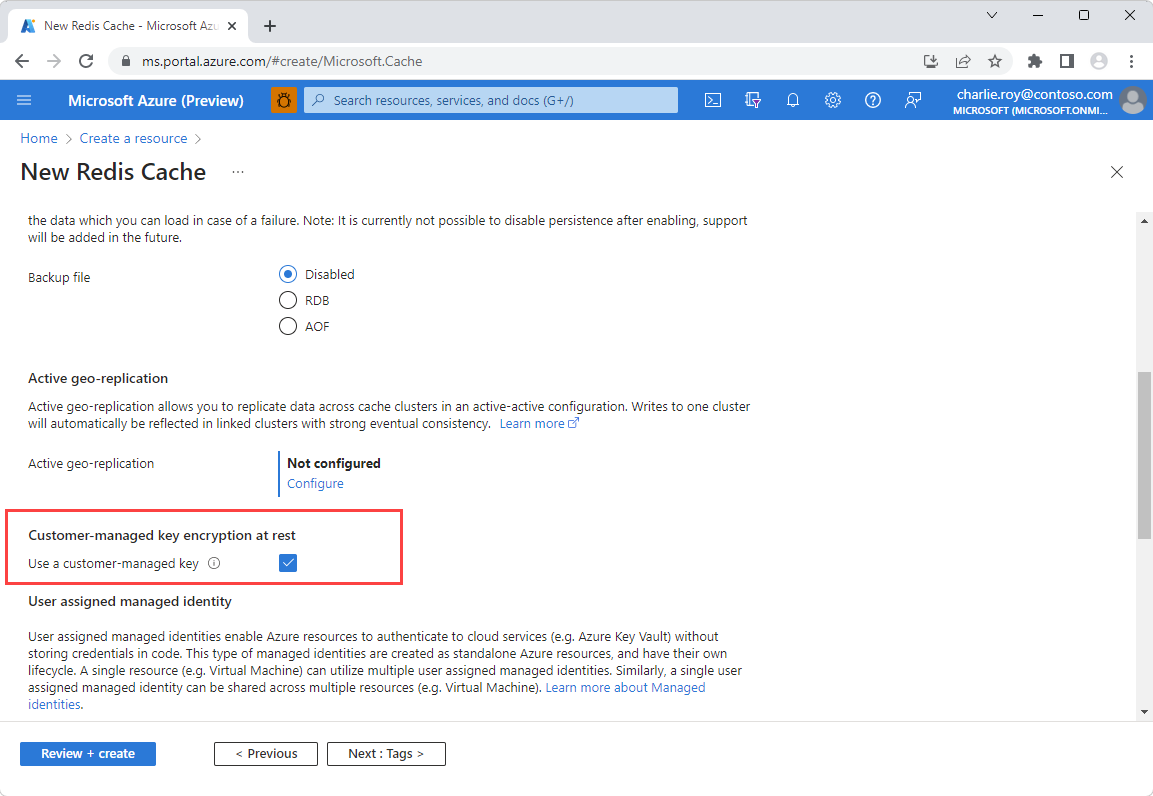

Navigieren Sie auf der Seite Erweitert zum Abschnitt Kundenseitig verwalteter Schlüssel für die Verschlüsselung ruhender Daten, und aktivieren Sie die Option Kundenseitig verwalteten Schlüssel verwenden.

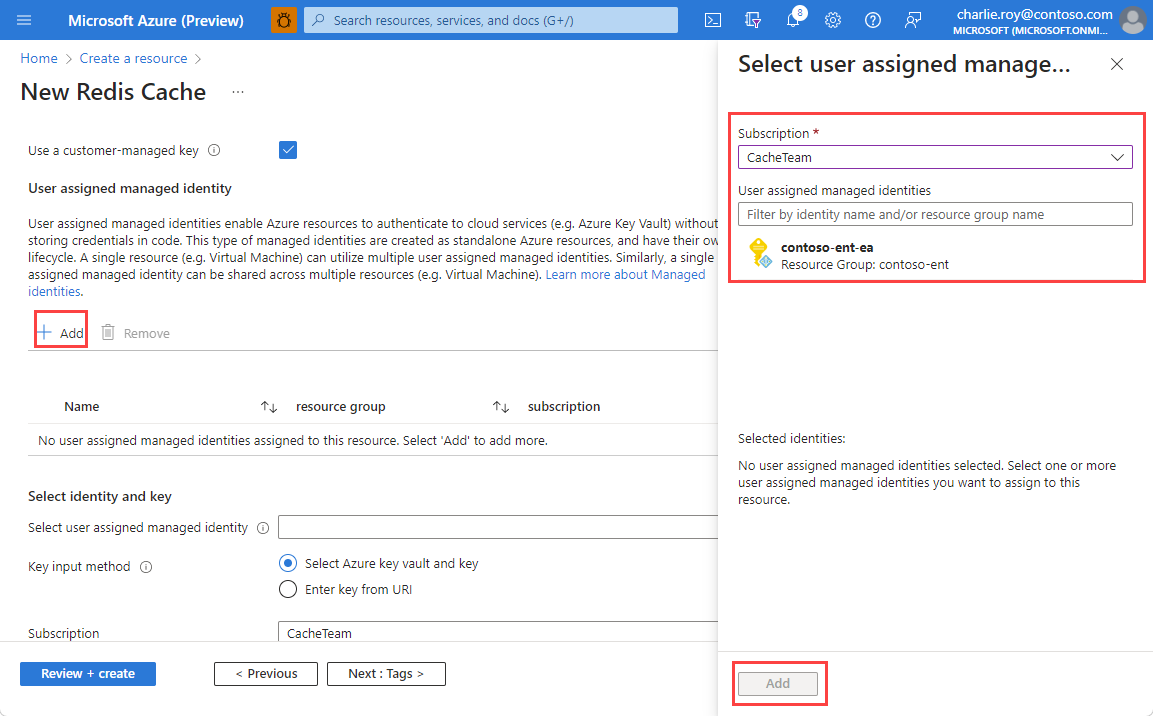

Wählen Sie Hinzufügen aus, um der Ressource eine benutzerseitig zugewiesene verwaltete Identität zuzuweisen. Diese verwaltete Identität wird verwendet, um eine Verbindung mit der Instanz von Azure Key Vault herzustellen, die den kundenseitig verwalteten Schlüssel enthält.

Wählen Sie die von Ihnen gewählte benutzerseitig zugewiesene verwaltete Identität und anschließend die zu verwendende Schlüsseleingabemethode aus.

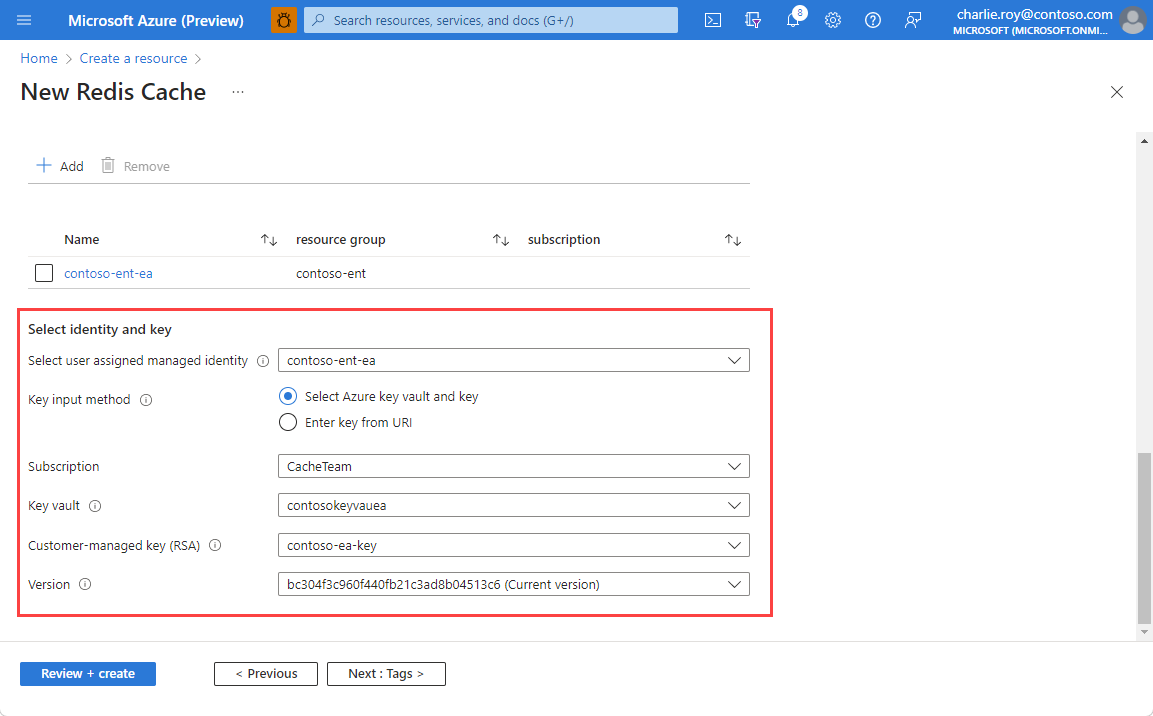

Wählen Sie bei Verwendung der Eingabemethode Azure-Schlüsseltresor und -Schlüssel auswählen die Key Vault-Instanz aus, die Ihren kundenseitig verwalteten Schlüssel enthält. Diese Instanz muss sich in der gleichen Region befinden wie Ihr Cache.

Hinweis

Eine Anleitung zum Einrichten einer Azure Key Vault-Instanz finden Sie unter Schnellstart: Festlegen eines Geheimnisses und Abrufen des Geheimnisses aus Azure Key Vault mithilfe des Azure-Portals. Sie können auch unter der Key Vault-Auswahl den Link Schlüsseltresor erstellen auswählen, um eine neue Key Vault-Instanz zu erstellen. Denken Sie daran, dass sowohl der Bereinigungsschutz als auch das vorläufige Löschen in Ihrer Key Vault-Instanz aktiviert sein müssen.

Wählen Sie mithilfe der Dropdownlisten Kundenseitig verwalteter Schlüssel (RSA) und Version den spezifischen Schlüssel und die Version aus.

Geben Sie bei Verwendung der Eingabemethode URI den Schlüsselbezeichner-URI für den ausgewählten Schlüssel aus Azure Key Vault ein.

Wenn Sie alle Informationen für Ihren Cache eingegeben haben, wählen Sie Überprüfen + erstellen aus.

Hinzufügen der CMK-Verschlüsselung zu einem bereits vorhandenen Enterprise-Cache

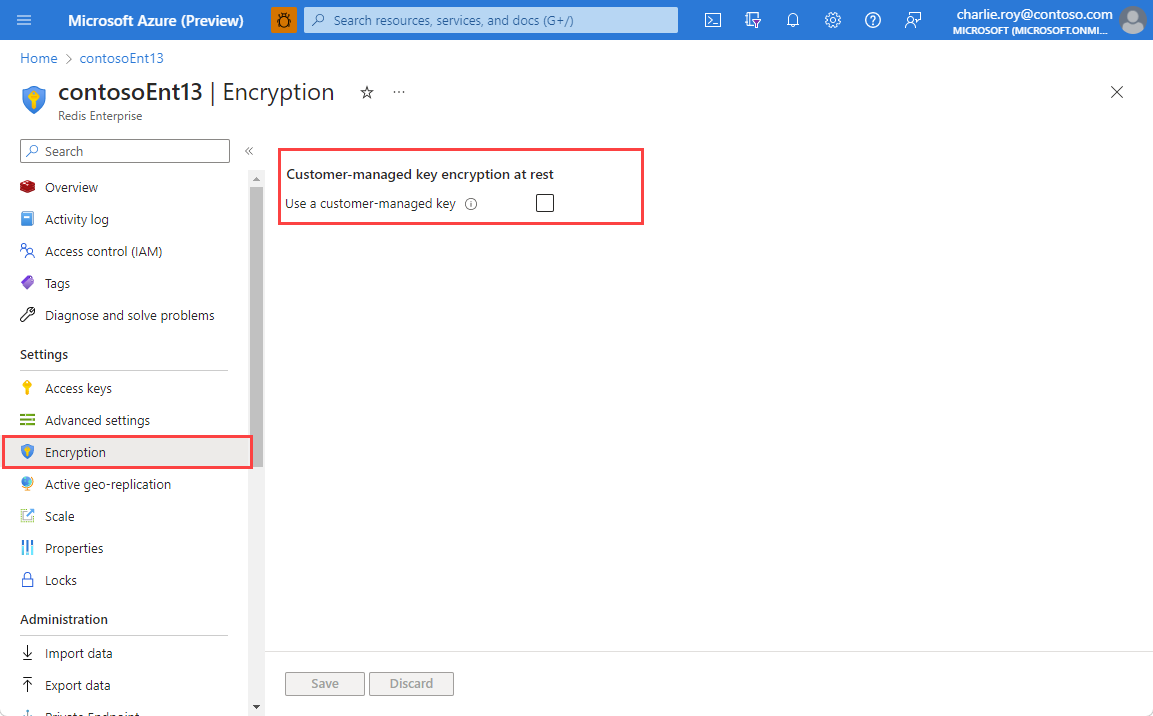

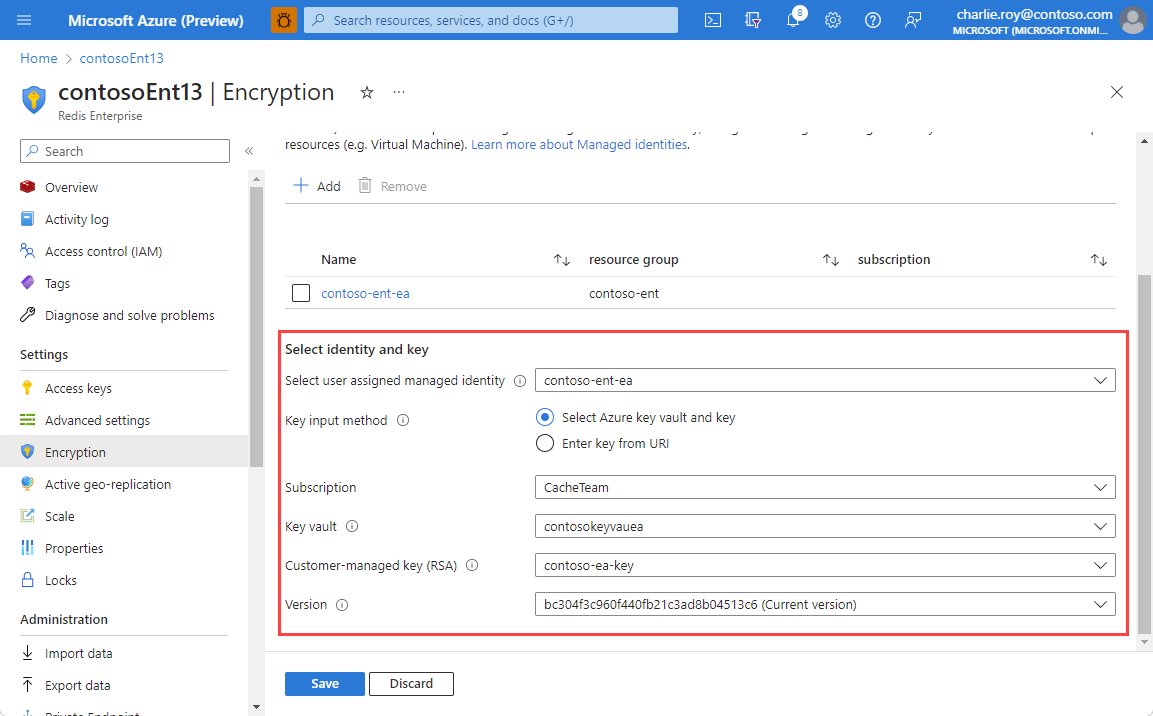

Navigieren Sie im Ressourcenmenü Ihrer Cache-Instanz zu Verschlüsselung. Wenn CMK bereits eingerichtet ist, werden die Schlüsselinformationen angezeigt.

Wenn CMK noch nicht eingerichtet wurde oder Sie die CMK-Einstellungen ändern möchten, wählen Sie Verschlüsselungseinstellungen ändern aus.

Wählen Sie Kundenseitig verwalteten Schlüssel verwenden aus, um die Konfigurationsoptionen anzuzeigen.

Wählen Sie Hinzufügen aus, um der Ressource eine benutzerseitig zugewiesene verwaltete Identität zuzuweisen. Diese verwaltete Identität wird verwendet, um eine Verbindung mit der Instanz von Azure Key Vault herzustellen, die den kundenseitig verwalteten Schlüssel enthält.

Wählen Sie die von Ihnen gewählte benutzerseitig zugewiesene verwaltete Identität und anschließend die zu verwendende Schlüsseleingabemethode aus.

Wählen Sie bei Verwendung der Eingabemethode Azure-Schlüsseltresor und -Schlüssel auswählen die Key Vault-Instanz aus, die Ihren kundenseitig verwalteten Schlüssel enthält. Diese Instanz muss sich in der gleichen Region befinden wie Ihr Cache.

Hinweis

Eine Anleitung zum Einrichten einer Azure Key Vault-Instanz finden Sie unter Schnellstart: Festlegen eines Geheimnisses und Abrufen des Geheimnisses aus Azure Key Vault mithilfe des Azure-Portals. Sie können auch unter der Key Vault-Auswahl den Link Schlüsseltresor erstellen auswählen, um eine neue Key Vault-Instanz zu erstellen.

Wählen Sie mithilfe der Dropdownliste Kundenseitig verwalteter Schlüssel (RSA) den spezifischen Schlüssel aus. Stehen mehrere Versionen des Schlüssels zur Auswahl, verwenden Sie die Dropdownliste Version.

Geben Sie bei Verwendung der Eingabemethode URI den Schlüsselbezeichner-URI für den ausgewählten Schlüssel aus Azure Key Vault ein.

Wählen Sie Speichern aus.

Nächste Schritte

Erfahren Sie mehr über Azure Cache for Redis-Features: