Konfigurieren einer Standort-zu-Standort-VPN-Verbindung in vWAN für Azure VMware Solution

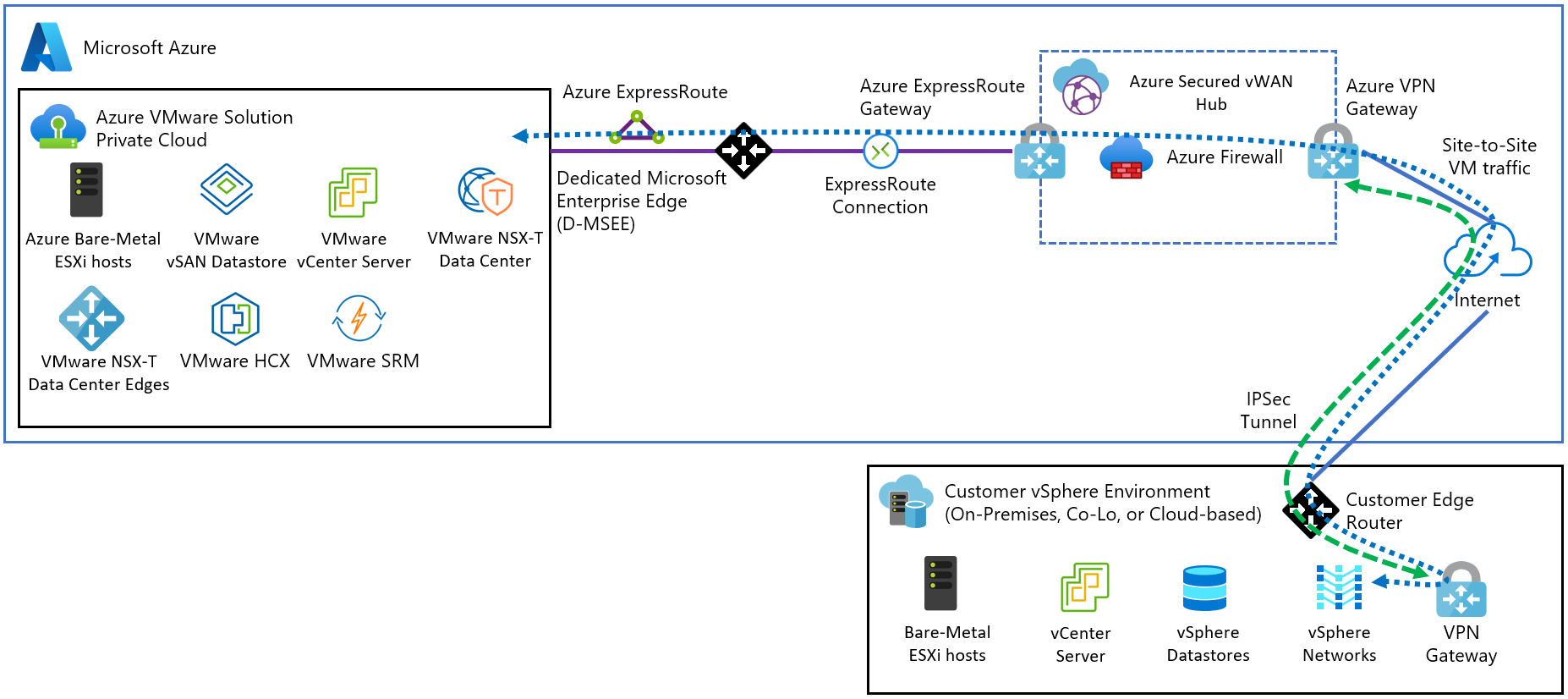

In diesem Artikel lernen Sie, wie Sie einen Site-to-Site-VPN-Tunnel (IPSec IKEv1 und IKEv2) einrichten, der im Microsoft Azure Virtual WAN-Hub endet. Der Azure Virtual-Hub enthält das Azure VMware Solution ExpressRoute-Gateway und das VPN-Standort-zu-Standort Gateway. Er verbindet ein lokales VPN-Gerät mit einem Azure VMware Solution-Endpunkt.

Voraussetzungen

Sie müssen über eine öffentliche IP-Adresse verfügen, die auf einem lokalen VPN-Gerät endet.

Erstellen Sie einen Azure Virtual WAN

Geben Sie im Portal auf der Leiste Ressourcen suchen die Zeichenfolge Virtual WAN in das Suchfeld ein, und drücken Sie die EINGABETASTE.

Wählen Sie in den Ergebnissen Virtual WAN aus. Wählen Sie auf der Seite „Virtual WAN“ die Option + Erstellen aus, um die Seite WAN erstellen zu öffnen.

Füllen Sie auf der Seite WAN erstellen auf der Registerkarte Grundlagen die Felder aus. Ändern Sie die Beispielwerte, um sie an Ihre Umgebung anzupassen.

- Abonnement: Wählen Sie das Abonnement aus, das Sie verwenden möchten.

- Ressourcengruppe: Erstellen Sie eine neue Ressourcengruppe, oder verwenden Sie eine vorhandene.

- Ressourcengruppenstandort: Wählen Sie in der Dropdownliste einen Ressourcengruppenstandort aus. Ein WAN ist eine globale Ressource, die nicht in einer bestimmten Region angeordnet ist. Sie müssen aber eine Region auswählen, damit Sie die von Ihnen erstellte WAN-Ressource verwalten und finden können.

- Name: Geben Sie den für Ihr virtuelles WAN gewünschten Namen ein.

- Typ: Basic oder Standard. Wählen Sie Standard aus. Wenn Sie „Basic“ wählen, müssen Sie wissen, dass virtuelle Basic-WANs nur Basic-Hubs enthalten können. Basic-Hubs können nur für Site-to-Site-Verbindungen verwendet werden.

Nachdem Sie die Felder ausgefüllt haben, wählen Sie unten auf der Seite Überprüfen und erstellen aus.

Wählen Sie nach bestandener Überprüfung Erstellen aus, um das virtuelle WAN zu erstellen.

Erstellen eines virtuellen Hubs

Ein virtueller Hub ist ein virtuelles Netzwerk, das von Azure Virtual WAN erstellt und genutzt wird. Es ist der Kern Ihres Virtual WAN-Netzwerks in einer Region. Er kann Gateways für Site-to-Site und ExpressRoute enthalten.

Tipp

Sie können auch ein Gateway in einem bestehenden Hub erstellen.

Navigieren Sie zur Virtual WAN-Instanz, die Sie erstellt haben. Wählen Sie auf der Seite „Virtual WAN“ im linken Bereich unter Konnektivität die Option Hubs aus.

Wählen Sie auf der Seite Hubs die Option + Neuer Hub aus, um die Seite Virtuellen Hub erstellen zu öffnen.

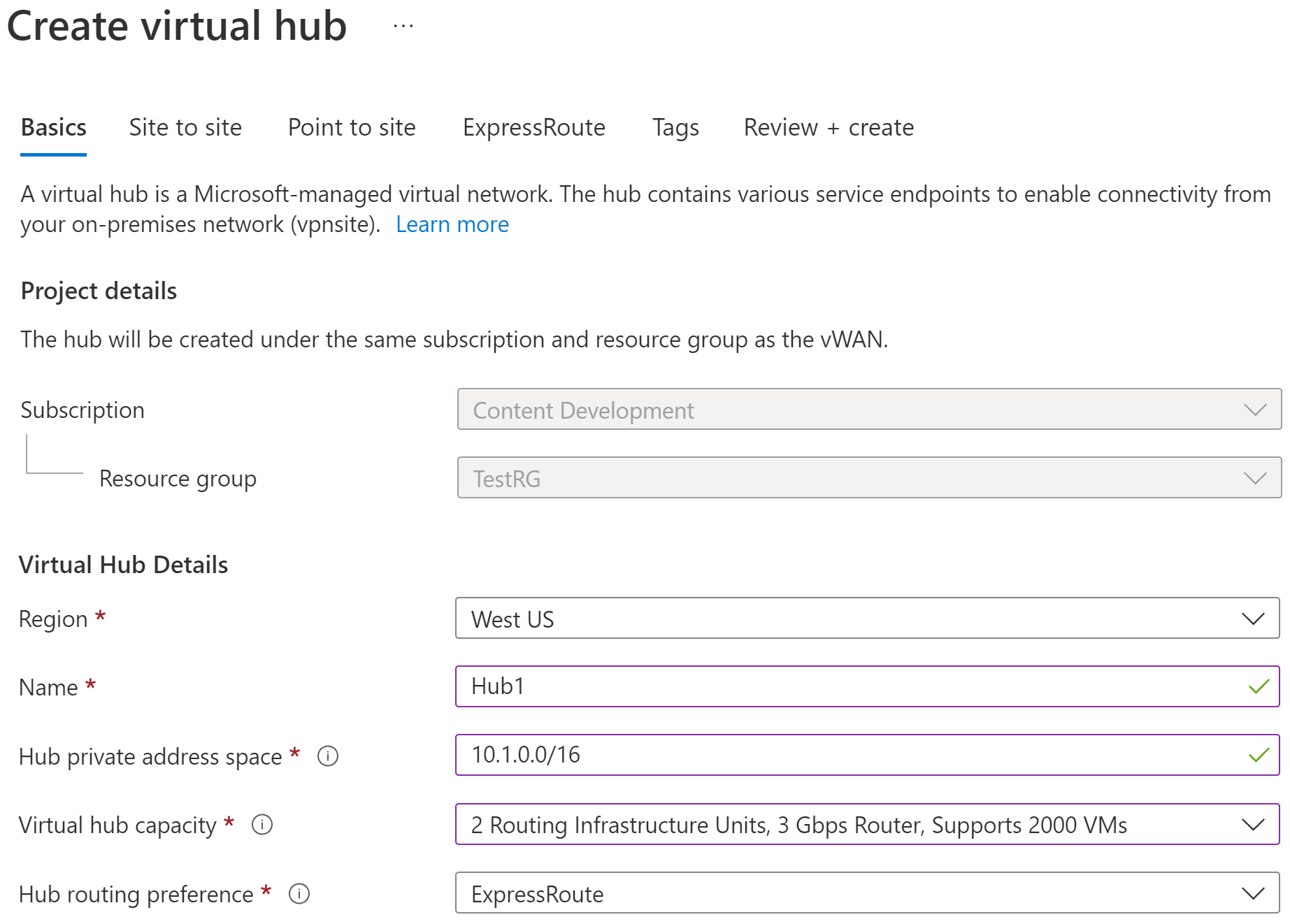

Füllen Sie auf der Seite Virtuellen Hub erstellen auf der Registerkarte Grundlagen die folgenden Felder aus:

- Region: Wählen Sie die Region aus, in der Sie den virtuellen Hub bereitstellen möchten.

- Name: Der Name, der für den virtuellen Hub verwendet werden soll

- Privater Adressraum des Hubs: Der Adressbereich des Hubs in CIDR-Notation. Der minimale Adressraum ist „/24“ zum Erstellen eines Hubs.

- Virtuelle Hub-Kapazität: Wählen Sie aus der Dropdownliste. Weitere Informationen finden Sie unter Einstellungen für virtuelle Hubs.

- Hubroutingpräferenz: Übernehmen Sie die Standardeinstellung. Weitere Informationen finden Sie unter Einstellungen für das Routing virtueller Hubs.

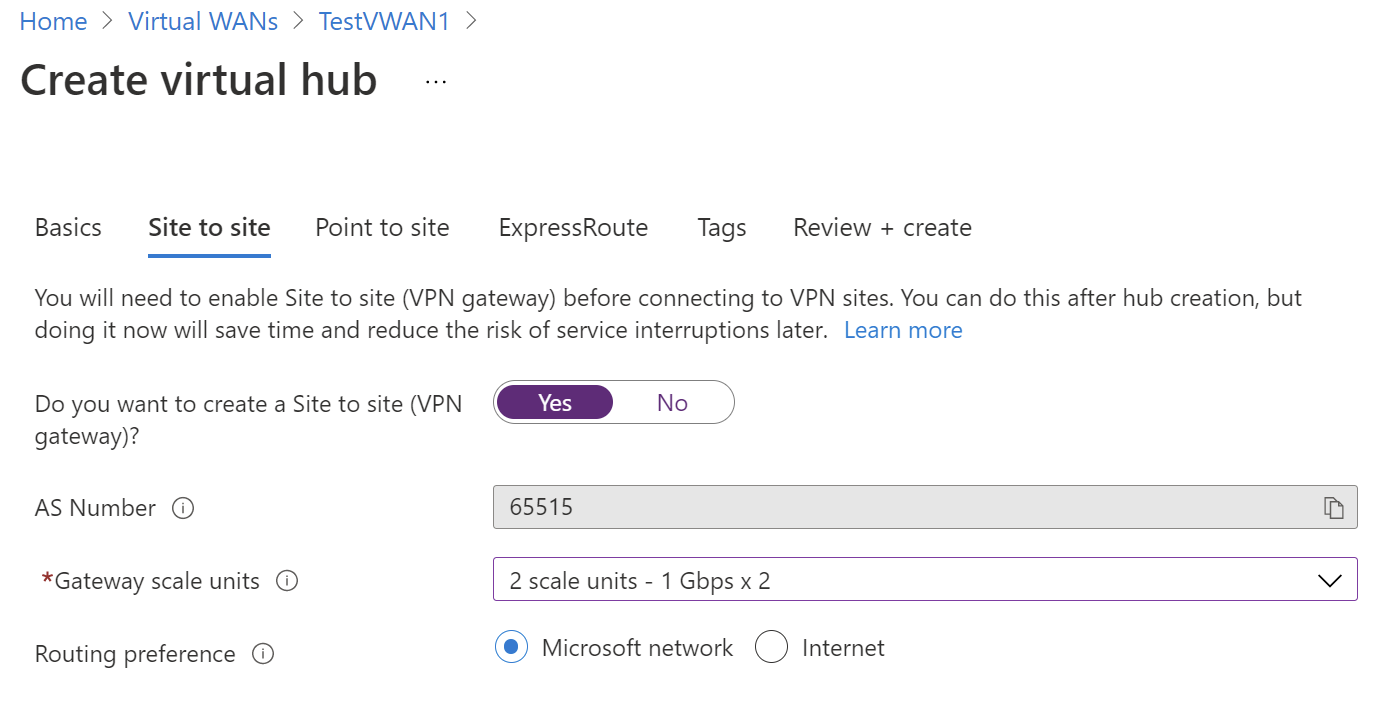

Erstellen eines VPN-Gateways

Klicken Sie auf der Seite Virtuellen Hub erstellen auf Site to site, um die Registerkarte Site to site (Standort zu Standort) zu öffnen.

Füllen Sie auf der Registerkarte Site to site die folgenden Felder aus:

Wählen Sie Ja zum Erstellen eines Site-to-Site-VPN aus.

AS-Nummer: Das Feld „AS-Nummer“ kann nicht bearbeitet werden.

Gatewayskalierungseinheiten: Wählen Sie den Wert Gatewayskaliereneinheiten in der Dropdownliste aus. Mit der Skalierungseinheit können Sie den aggregierten Durchsatz des VPN-Gateways auswählen, das im virtuellen Hub erstellt wird, um eine Verbindung zwischen Sites herzustellen.

Wenn Sie 1 Skalierungseinheit = 500 Mbit/s auswählen, bedeutet dies, dass zwei Instanzen für Redundanz erstellt werden, von denen jede einen maximalen Durchsatz von 500 Mbit/s hat. Wenn Sie z. B. fünf Verzweigungen mit jeweils 10 MBit/s an der Verzweigung hatten, benötigen Sie ein Aggregat von 50 MBit/s am Headend. Die Planung der Aggregatkapazität des Azure-VPN-Gateways sollte nach der Bewertung der Kapazität erfolgen, die zur Unterstützung der Anzahl von Verzweigungen zum Hub benötigt wird.

Routingpräferenz: Über die Azure-Routingpräferenz können Sie auswählen, wie Ihr Datenverkehr zwischen Azure und dem Internet weitergeleitet wird. Sie können auswählen, ob der Datenverkehr entweder über das Microsoft-Netzwerk oder über das ISP-Netzwerk (öffentliches Internet) geleitet werden soll. Diese Optionen werden auch als Cold Potato-Routing bzw. Hot Potato-Routing bezeichnet.

Die öffentliche IP-Adresse in Virtual WAN wird vom Dienst basierend auf der ausgewählten Routingoption zugewiesen. Weitere Informationen zur Routingpräferenz über das Microsoft-Netzwerk oder ISP finden Sie im Artikel Routingpräferenz.

Wählen Sie zum Überprüfen Überprüfen + erstellen aus.

Wählen Sie Erstellen aus, um den Hub und das Gateway zu erstellen. Dies kann bis zu 30 Minuten dauern. Klicken Sie nach 30 Minuten auf Aktualisieren, um den Hub auf der Seite Hubs anzuzeigen. Wählen Sie Zu Ressource wechseln aus, um zur Ressource zu navigieren.

Erstellen eines Site-to-Site-VPN

Öffnen Sie im Azure-Portal das zuvor erstellte virtuelle WAN.

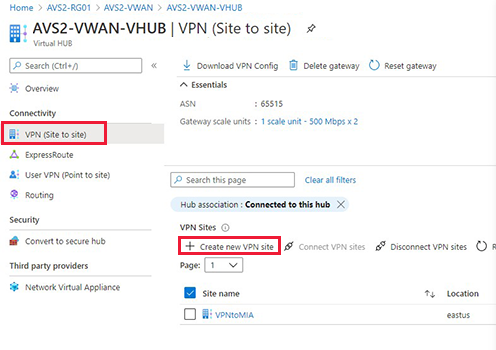

Wählen Sie in der Übersicht des virtuellen Hubs die VPN- Konnektivität> (Standort-zu-Standort)> aus. Erstellen Sie einen neuen VPN-Standort.

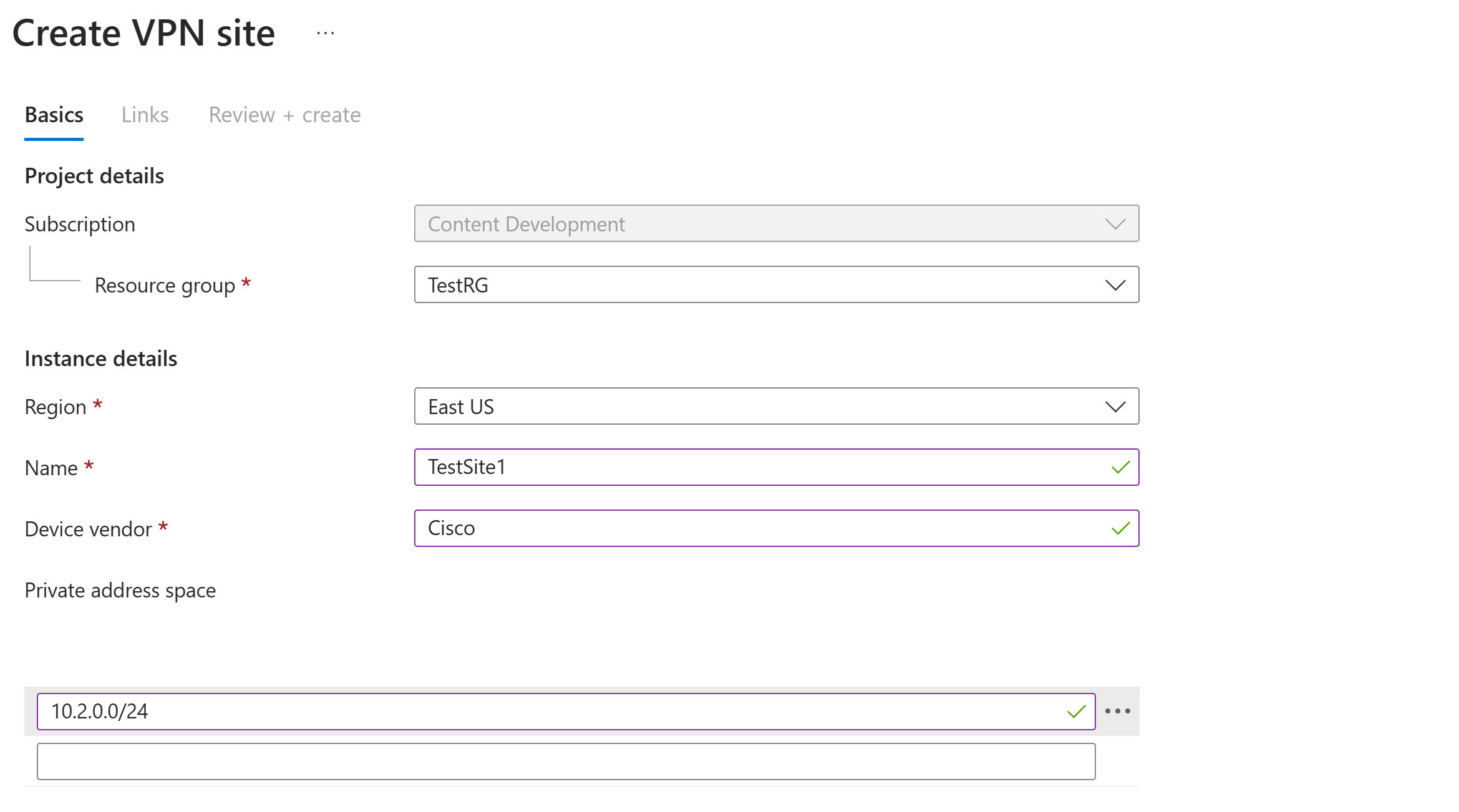

Geben Sie auf der Registerkarte Grundeinstellungen die erforderlichen Informationen ein.

Region: Zuvor als Standort bezeichnet. Dies ist der Standort, an dem Sie diese Standortressource erstellen möchten.

Name: Der Name, den Sie Ihrer lokalen Site geben möchten.

Gerätehersteller: Der Name des VPN-Geräteherstellers, z. B. Citrix, Cisco oder Barracuda. Dieser erleichtert es dem Azure-Team, Ihre Umgebung besser zu verstehen und in Zukunft weitere Optimierungsmöglichkeiten hinzuzufügen oder Sie bei der Problembehandlung unterstützen.

Privater Adressraum: Der CIDR-IP-Adressraum Ihres lokalen Standorts. Der Datenverkehr, der für diesen Adressraum bestimmt ist, wird an Ihre lokale Site geleitet. Der CIDR-Block ist nur erforderlich, wenn BGP für den Standort nicht aktiviert ist.

Hinweis

Wenn Sie den Adressraum nach dem Erstellen des Standorts bearbeiten (indem Sie z. B. einen weiteren Adressraum hinzufügen), kann es 8-10 Minuten dauern, bis die tatsächlichen Routen aktualisiert sind, während die Komponenten neu erstellt werden.

Wählen Sie Links aus, um Informationen über die physischen Verbindungen an der Zweigstelle hinzuzufügen. Falls Sie über ein CPE-Gerät eines Virtual WAN-Partners verfügen, können Sie sich beim Partner erkundigen, ob diese Informationen im Rahmen des im Partnersystem eingerichteten Uploads von Zweigstelleninformationen mit Azure ausgetauscht werden.

Durch Angeben von Verbindungs- und Anbieternamen können Sie jeweils die einzelnen Gateways unterscheiden, die irgendwann als Teil des Hubs erstellt werden. BGP und die ASN (autonome Systemnummer) müssen innerhalb Ihrer Organisation eindeutig sein. BGP stellt sicher, dass sowohl Azure VMware Solution als auch die lokalen Server ihre Routen über den Tunnel veröffentlichen. Wenn diese Option deaktiviert ist, müssen die Subnetze, die angekündigt werden sollen, manuell verwaltet werden. Wenn Subnetze fehlen, kann HCX das Service Mesh nicht bilden.

Wichtig

Standardmäßig weist Azure automatisch eine private IP-Adresse aus dem Präfixbereich des Gatewaysubnetzes als Azure-BGP-IP-Adresse für das Azure-VPN-Gateway zu. Die benutzerdefinierte Azure-APIPA-BGP-Adresse ist erforderlich, wenn Ihre lokalen VPN-Geräte eine APIPA-Adresse (169.254.0.1 bis 169.254.255.254) als BGP-IP-Adresse verwenden. Azure VPN Gateway wählt die benutzerdefinierte APIPA-Adresse aus, wenn die zugehörige lokale Netzwerkgateway-Ressource (lokales Netzwerk) eine APIPA-Adresse als BGP-Peer-IP-Adresse aufweist. Wenn das lokale Netzwerkgateway eine reguläre IP-Adresse (nicht APIPA) verwendet, wird Azure VPN Gateway auf die private IP-Adresse aus dem Bereich des Gatewaysubnetzes zurückgesetzt.

Klicken Sie auf Überprüfen + erstellen.

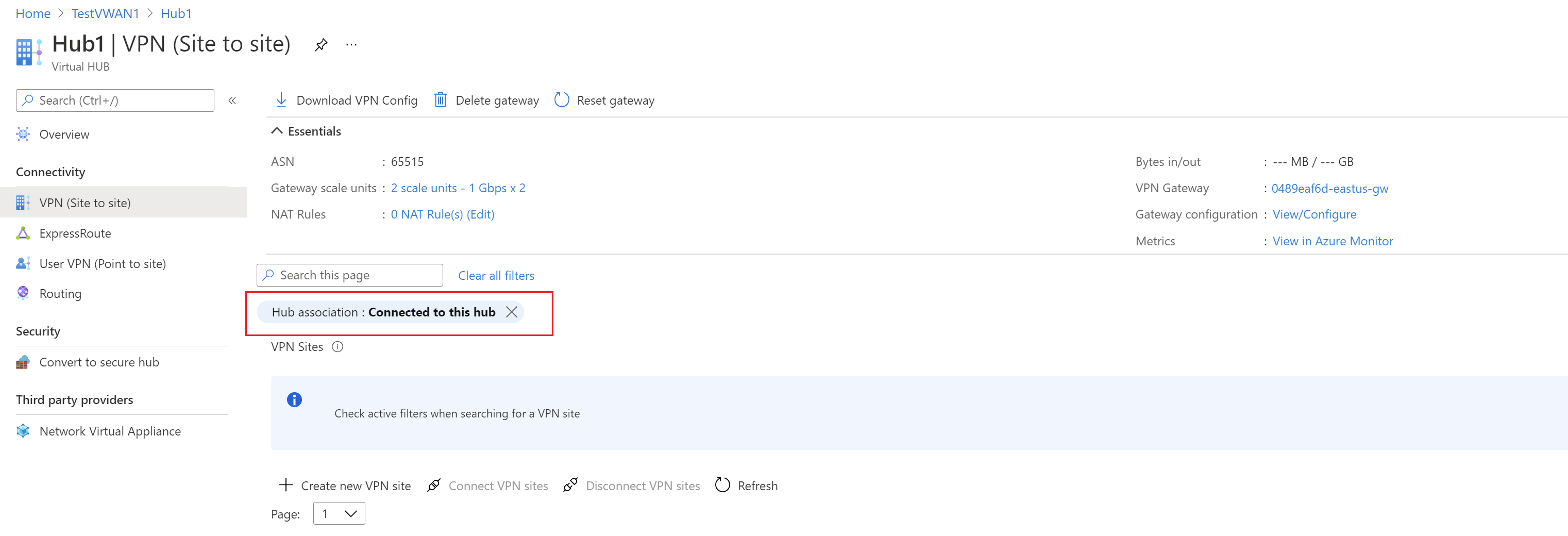

Navigieren Sie zum gewünschten virtuellen Hub, und deaktivieren Sie Hubzuordnung, um Ihren VPN-Standort mit dem Hub zu verbinden.

(Fakultativ) Erstellen von Richtlinien-basierten VPN-Standort-zu-Standort-Tunneln

Wichtig

Dies ist ein optionaler Schritt, der nur für richtlinienbasierte VPNs gilt.

Für richtlinienbasierte VPN-Setups müssen lokale und Azure VMware Solution-Netzwerke angegeben werden, einschließlich der Hubbereiche. Diese Bereiche werden verwendet, um die Verschlüsselungsdomäne für den lokalen Endpunkt des richtlinienbasierten VPN-Tunnels anzugeben. Auf der Azure VMware Solution-Seite muss lediglich der Selektor für richtlinienbasierten Datenverkehr aktiviert werden.

Navigieren Sie im Azure-Portal zu Ihrem Virtual WAN-Hubstandort und wählen Sie unter Konnektivität die Option VPN (Site-to-Site) aus.

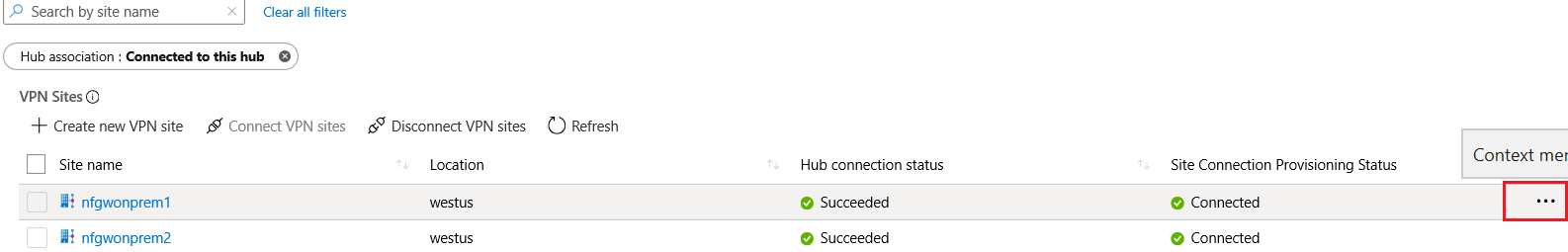

Wählen Sie den VPN-Standort aus, für den Sie eine benutzerdefinierte IPsec-Richtlinie einrichten möchten.

Wählen Sie den Namen Ihres VPN-Standorts aus, anschließend ganz rechts Mehr (...) und dann VPN-Verbindung bearbeiten aus.

Wählen Sie für "IPSec" (Internet Protocol Security) Benutzerdefiniert aus.

Aktivieren Sie den Selektor für richtlinienbasierten Datenverkehr.

Geben Sie die Details für IKE-Phase 1 und IKE-Phase 2 (IPSec) an.

Ändern Sie die Standardeinstellung der IPSec-Einstellung in „Benutzerdefiniert“, und passen Sie die IPSec-Richtlinie an. Klicken Sie dann auf Speichern.

Die Datenverkehrsselektoren oder Subnetze, die Teil der richtlinienbasierten Verschlüsselungsdomäne sind, müssen wie folgt angegeben werden:

Virtueller WAN-Hub

/24Private Azure VMware Solution-Cloud

/22Verbundenes virtuelles Azure-Netzwerk (sofern vorhanden)

Herstellen einer Verbindung zwischen VPN-Standort und Hub

Wählen Sie den Namen Ihres VPN-Standorts aus, und klicken Sie dann auf VPN-Standorte verbinden.

Geben Sie im Feld Vorinstallierter Schlüssel den Schlüssel ein, der zuvor für den lokalen Endpunkt definiert wurde.

Tipp

Wenn Sie über keinen zuvor definierten Schlüssel verfügen, können Sie dieses Feld leer lassen. Es wird automatisch ein Schlüssel für Sie generiert.

Wenn Sie eine Firewall im Hub einsetzen und dieser der nächste Hop ist, setzen Sie die Option Propagate Default Route auf Enable.

Wenn diese Option aktiviert ist, propagiert der Virtual WAN Hub eine Verbindung nur dann, wenn der Hub die Standardroute bereits bei der Einrichtung einer Firewall im Hub gelernt hat oder wenn eine andere angeschlossene Site das Forced Tunneling aktiviert hat. Der Ursprung der Standardroute liegt nicht im Virtual WAN-Hub.

Wählen Sie Verbinden aus. Nach ein paar Minuten zeigt die Seite den Verbindungs- und Konnektivitätsstatus an.

Verbindungsstatus: Status der Azure-Ressource für die Verbindung, mit der der VPN-Standort mit dem VPN-Gateway des Azure-Hubs verbunden wird. Nachdem dieser Vorgang auf der Steuerungsebene erfolgreich abgeschlossen wurde, wird die Konnektivität zwischen Azure-VPN-Gateway und lokalem VPN-Gerät hergestellt.

Konnektivitätsstatus: Der tatsächliche Status der Konnektivität (Datenpfad) zwischen dem VPN-Gateway von Azure im Hub und dem VPN-Standort. Der Status kann wie folgt lauten:

- Unbekannt: Dieser Status tritt normalerweise auf, wenn die Back-End-Systeme aktiv sind und der Übergang in einen anderen Status erfolgt.

- Verbindung wird hergestellt…: Das Azure-VPN-Gateway versucht, den tatsächlichen lokalen VPN-Standort zu erreichen.

- Verbunden: Die Konnektivität zwischen dem Azure-VPN-Gateway und dem lokalen VPN-Standort wurde hergestellt.

- Getrennt: Wird in der Regel angezeigt, wenn die Verbindung aus irgendeinem Grund getrennt wurde (lokal oder in Azure).

Laden Sie die VPN-Konfigurationsdatei herunter, und wenden Sie sie auf den lokalen Endpunkt an.

Klicken Sie oben auf der Seite „VPN (Site-to-Site)“ auf VPN-Konfiguration herunterladen. Azure erstellt ein Speicherkonto in der Ressourcengruppe „microsoft-network-[Standort]“, wobei „Standort“ der Standort des WAN ist. Nachdem Sie die Konfiguration auf Ihre VPN-Geräte angewendet haben, können Sie dieses Speicherkonto löschen.

Nachdem die Datei erstellt wurde, wählen Sie den Link aus, um sie herunterzuladen.

Wenden Sie die Konfiguration auf Ihr lokales VPN-Gerät an.

Weitere Informationen zur Konfigurationsdatei finden Sie unter Informationen zur VPN-Gerätekonfigurationsdatei.

Fügen Sie das Azure VMware Solution-ExpressRoute-Gateway in den Virtual WAN-Hub ein.

Wichtig

Vor dem Patchen der Plattform muss zunächst ein Private Cloud erstellt werden.

Wichtig

Außerdem müssen Sie über ein ExpressRoute-Gateway verfügen, das als Teil des virtuellen WAN-Hubs konfiguriert ist.

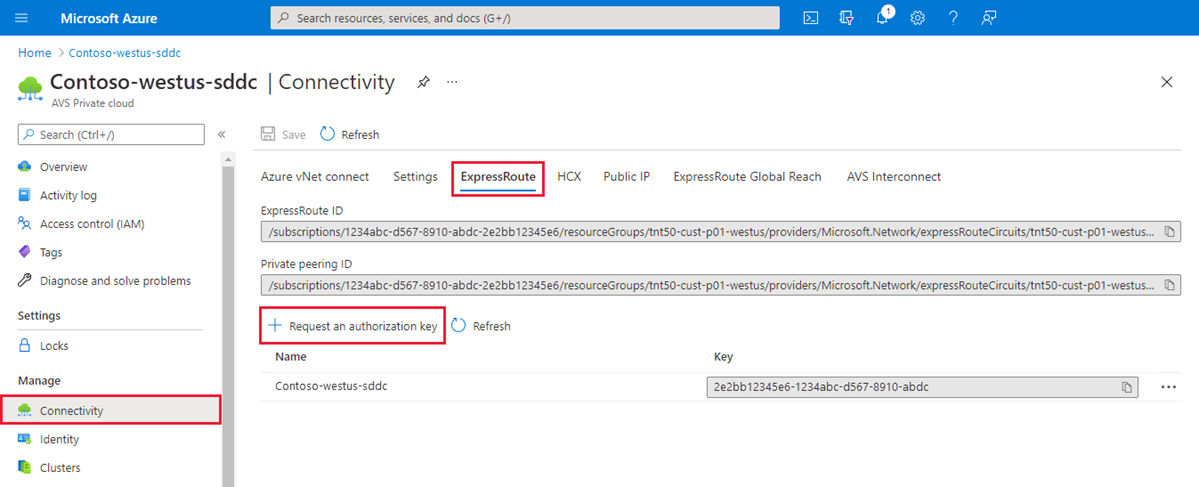

Navigieren Sie im Azure-Portal zur privaten Azure VMware Solution-Cloud. Wählen Sie Verwalten>Konnektivität>ExpressRoute und anschließend + Autorisierungsschlüssel anfordern aus.

Geben Sie einen Namen für ihn an, und wählen Sie Erstellen aus.

Die Erstellung des Schlüssels kann etwa 30 Sekunden dauern. Nach der Erstellung wird der neue Schlüssel in der Liste der Autorisierungsschlüssel für die private Cloud angezeigt.

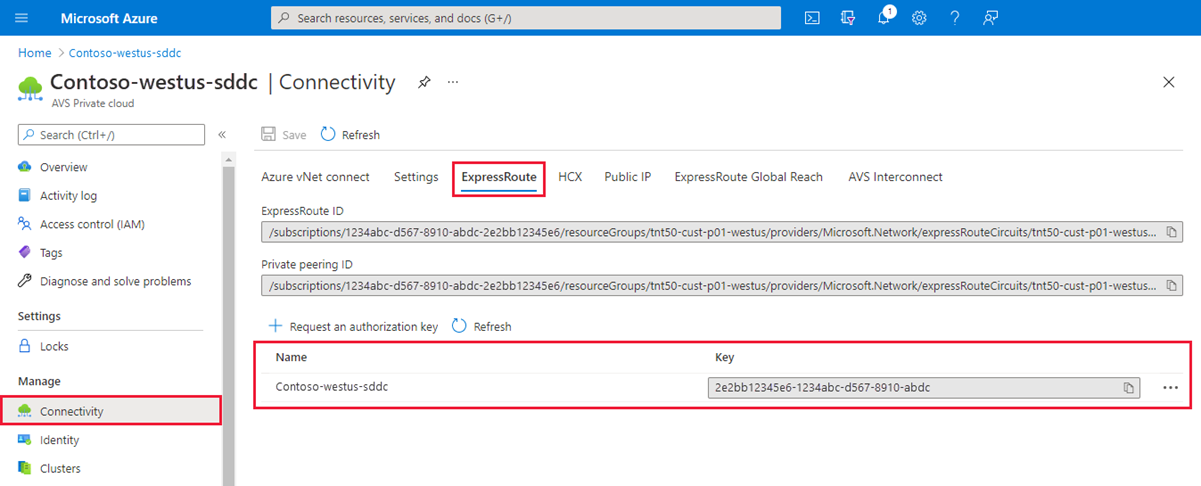

Kopieren Sie den Autorisierungsschlüssel und die ExpressRoute-ID. Sie brauchen diese Angaben, um das Peering abzuschließen. Der Autorisierungsschlüssel wird nach einiger Zeit nicht mehr angezeigt. Kopieren Sie ihn daher, sobald er angezeigt wird.

Verbinden Sie Azure VMware Solution und das VPN-Gateway im Virtual WAN-Hub. Sie verwenden den Autorisierungsschlüssel und die EpressRoute-ID (Peer Circuit URI) aus dem vorherigen Schritt.

Wählen Sie das expressroute-Gateway, und wählen Sie dann Autorisierungsschlüssel einlösenaus.

Fügen Sie den Autorisierungsschlüssel in das Feld Autorisierungsschlüssel ein.

Fügen Sie die ExpressRoute-ID in das Feld Peer Circuit URI ein.

Wählen Sie den Checkbox Diesen ExpressRoute-Kreis automatisch dem Hub zuordnenaus.

Wählen Sie Hinzufügen aus, um die Verbindung zu erstellen.

Testen Sie Ihre Verbindung, indem Sie ein NSX-T Data Center-Segment erstellen und eine VM im Netzwerk bereitstellen. Pingen Sie den lokalen Endpunkt und den Azure VMware Solution-Endpunkt.

Hinweis

Warten Sie ca. 5 Minuten, bevor Sie die Konnektivität auf einem Client hinter Ihrer ExpressRoute-Leitung testen, z. B. einer VM im VNET, das Sie zuvor erstellt haben.