IPSec-Verschlüsselung während der Übertragung für Azure HDInsight

In diesem Artikel wird die Implementierung der Verschlüsselung während der Übertragung für die Kommunikation zwischen Azure HDInsight-Clusterknoten erläutert.

Hintergrund

Azure HDInsight bietet eine Vielzahl von Sicherheitsfeatures zum Schützen von Unternehmensdaten. Diese Lösungen sind unter den Säulen der Umgebungssicherheit, Authentifizierung, Autorisierung, Überwachung, Verschlüsselung und Compliance gruppiert. Die Verschlüsselung kann sowohl auf ruhende Daten als auch auf Daten während der Übertragung angewendet werden.

Die Verschlüsselung ruhender Daten wird durch die serverseitige Verschlüsselung in Azure-Speicherkonten sowie durch die Datenträgerverschlüsselung auf virtuellen Azure-Computern abgedeckt, die Teil Ihres HDInsight-Clusters sind.

Die Verschlüsselung von Daten während der Übertragung in HDInsight wird mit Transport Layer Security (TLS) für Zugreifen auf die Clustergateways und Internetprotokollsicherheit (Internet Protocol Security, IPSec) zwischen Clusterknoten erreicht. IPSec kann optional zwischen allen Hauptknoten, Workerknoten, Edgeknoten, Zookeeper-Knoten sowie Gatewayknoten und Identitätsbrokerknoten aktiviert werden.

Aktivieren der Verschlüsselung während der Übertragung

Azure-Portal

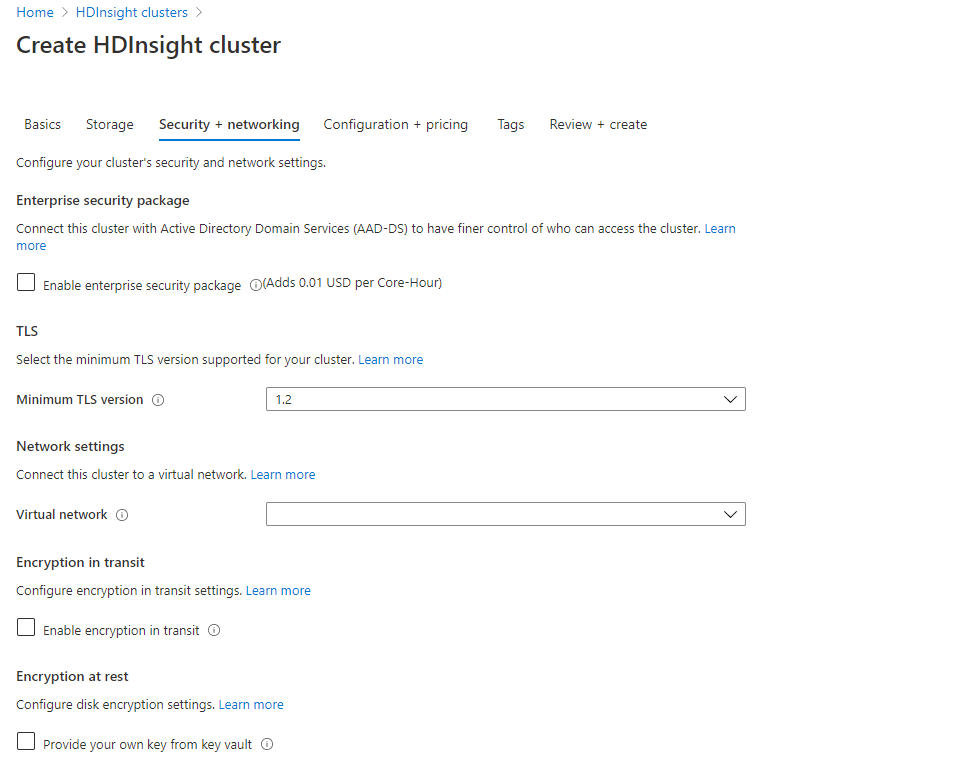

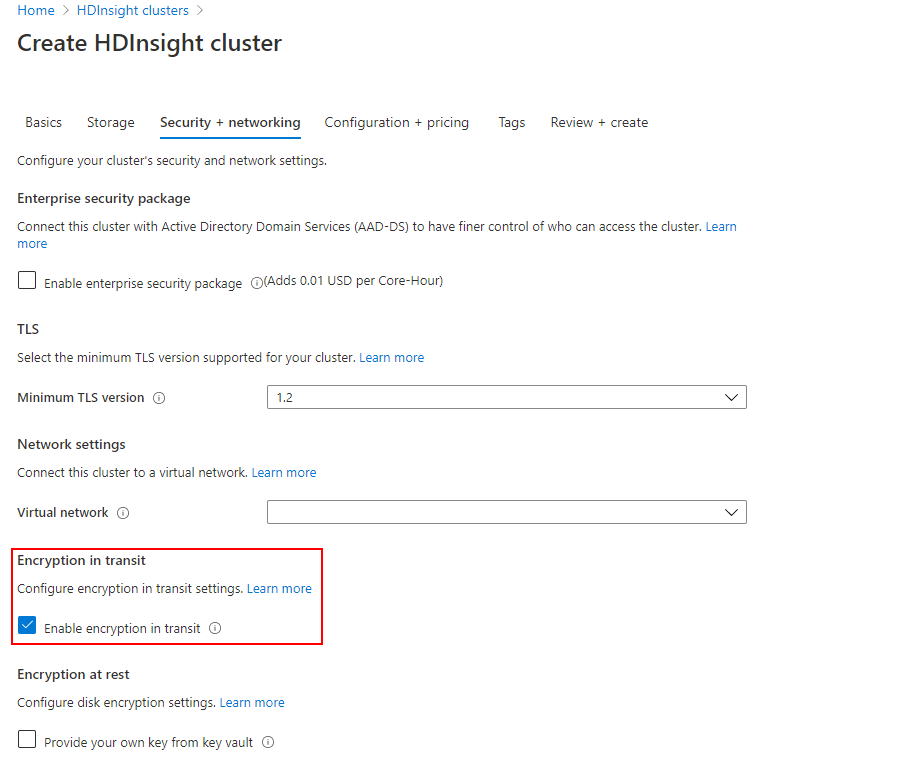

Führen Sie die folgenden Schritte aus, um über das Azure-Portal einen neuen Cluster zu erstellen, für den die Verschlüsselung während der Übertragung aktiviert ist:

Starten Sie den normalen Clustererstellungsprozess. Informationen zu den ersten Schritten bei der Clustererstellung finden Sie unter Erstellen von Linux-basierten Clustern in HDInsight mit dem Azure-Portal.

Vervollständigen Sie die Angaben auf den Registerkarten Grundlagen und Speicher. Fahren Sie mit der Registerkarte Sicherheit + Netzwerkbetrieb fort.

Aktivieren Sie auf der Registerkarte Sicherheit + Netzwerkbetrieb das Kontrollkästchen Verschlüsselung während der Übertragung aktivieren.

Erstellen eines Clusters, für den die Verschlüsselung während der Übertragung, aktiviert ist, über die Azure CLI

Die Verschlüsselung während der Übertragung wird mithilfe der Eigenschaft isEncryptionInTransitEnabled aktiviert.

Sie können eine Beispielvorlage und eine Parameterdatei herunterladen. Ersetzen Sie vor der Verwendung der Vorlage und des Azure CLI-Codeausschnitts unten die folgenden Platzhalter durch die korrekten Werte:

| Platzhalter | BESCHREIBUNG |

|---|---|

<SUBSCRIPTION_ID> |

Die ID Ihres Azure-Abonnements |

<RESOURCE_GROUP> |

Die Ressourcengruppe, in der der neue Cluster und das Speicherkonto erstellt werden sollen |

<STORAGEACCOUNTNAME> |

Das vorhandene Speicherkonto, das mit dem Cluster verwendet werden soll. Der Name sollte im Format ACCOUNTNAME.blob.core.windows.net angegeben werden. |

<CLUSTERNAME> |

Der Name des HDInsight-Clusters. |

<PASSWORD> |

Das gewählte Kennwort für die Anmeldung im Cluster über SSH und das Ambari-Dashboard |

<VNET_NAME> |

Das virtuelle Netzwerk, in dem der Cluster bereitgestellt wird |

Der Codeausschnitt führt die folgenden ersten Schritte durch:

- Anmeldung bei Ihrem Azure-Konto

- Festlegen des aktiven Abonnements, in dem die Erstellung durchgeführt wird

- Erstellen einer neuen Ressourcengruppe für die neuen Bereitstellungsaktivitäten

- Bereitstellen der Vorlage, um einen neuen Cluster zu erstellen

az login

az account set --subscription <SUBSCRIPTION_ID>

# Create resource group

az group create --name <RESOURCEGROUPNAME> --location eastus2

az deployment group create --name HDInsightEnterpriseSecDeployment \

--resource-group <RESOURCEGROUPNAME> \

--template-file hdinsight-enterprise-security.json \

--parameters parameters.json