Was kann ich mit Microsoft Purview DevOps-Richtlinien erreichen?

In diesem Artikel wird beschrieben, wie Sie den Zugriff auf Datenquellen in Ihrem Datenbestand mithilfe des Microsoft Purview-Governanceportals verwalten. Der Schwerpunkt liegt auf grundlegenden Konzepten von DevOps-Richtlinien. Das heißt, es enthält Hintergrundinformationen zu DevOps-Richtlinien, die Sie kennen sollten, bevor Sie andere Artikel befolgen, um Konfigurationsschritte zu erhalten.

Hinweis

Diese Funktion unterscheidet sich von der internen Zugriffssteuerung im Microsoft Purview-Governanceportal.

Der Zugriff auf Systemmetadaten ist für IT- und DevOps-Mitarbeiter von entscheidender Bedeutung, um sicherzustellen, dass wichtige Datenbanksysteme fehlerfrei sind, die Erwartungen erfüllen und sicher sind. Sie können diesen Zugriff effizient und im großen Stil über Microsoft Purview DevOps-Richtlinien gewähren und widerrufen.

Jeder Benutzer, der die Rolle "Richtlinienautor" auf der Stammsammlungsebene in Microsoft Purview besitzt, kann DevOps-Richtlinien erstellen, aktualisieren und löschen. Nachdem DevOps-Richtlinien gespeichert wurden, werden sie automatisch veröffentlicht.

Zugriffsrichtlinien im Vergleich zu DevOps-Richtlinien

Microsoft Purview-Zugriffsrichtlinien ermöglichen Es Kunden, den Zugriff auf Datensysteme in ihrem gesamten Datenbestand zu verwalten, und zwar von einem zentralen Standort in der Cloud aus. Sie können sich diese Richtlinien als Zugriffsgewährungen vorstellen, die über Microsoft Purview Studio erstellt werden können, um code zu vermeiden. Sie legen fest, ob einer Liste von Azure Active Directory-Prinzipalen (Azure AD), z. B. Benutzern und Gruppen, der Zugriff auf eine bestimmte Art von Zugriff auf eine Datenquelle oder ein darin enthaltenes Medienobjekt gestattet oder verweigert werden soll. Microsoft Purview kommuniziert diese Richtlinien an die Datenquellen, wo sie nativ erzwungen werden.

DevOps-Richtlinien sind eine spezielle Art von Microsoft Purview-Zugriffsrichtlinien. Sie gewähren Zugriff auf Datenbanksystemmetadaten anstelle von Benutzerdaten. Sie vereinfachen die Zugriffsbereitstellung für IT-Betriebs- und Sicherheitsüberwachungspersonal. DevOps-Richtlinien gewähren nur Zugriff. Sie verweigern den Zugriff nicht.

Elemente einer DevOps-Richtlinie

Drei Elemente definieren eine DevOps-Richtlinie:

Betreff

Dies ist eine Liste der Azure AD-Benutzer, -Gruppen oder -Dienstprinzipale, denen Zugriff gewährt wird.

Datenressource

Dies ist der Bereich, in dem die Richtlinie erzwungen wird. Der Datenressourcenpfad ist die Zusammensetzung der Datenquelle der Abonnementressourcengruppe >> .

Microsoft Purview DevOps-Richtlinien unterstützen derzeit Datenquellen vom Typ SQL. Sie können sie für einzelne Datenquellen sowie für ganze Ressourcengruppen und Abonnements konfigurieren. Sie können DevOps-Richtlinien erst erstellen, nachdem Sie die Datenressource in Microsoft Purview mit aktivierter Option Datennutzungsverwaltung registriert haben.

Rolle

Eine Rolle ist einer Reihe von Aktionen zugeordnet, die die Richtlinie für die Datenressource zulässt. DevOps-Richtlinien unterstützen die Rollen SQL Leistungsmonitor und SQL-Sicherheitsprüfer. Beide Rollen bieten Zugriff auf SQL-Systemmetadaten, insbesondere auf dynamische Verwaltungssichten (Dynamic Management Views, DMVs) und dynamische Verwaltungsfunktionen (Dynamic Management Functions, DMFs). Der Satz von DMVs und DMFs, die diese Rollen gewähren, unterscheidet sich jedoch. Einige beliebte Beispiele finden Sie weiter unten in diesem Artikel.

Im Artikel Erstellen, Auflisten, Aktualisieren und Löschen von Microsoft Purview DevOps-Richtlinien wird die Rollendefinition für jeden Datenquellentyp ausführlich erläutert. Das heißt, es bietet eine Zuordnung von Rollen in Microsoft Purview zu den Aktionen, die in diesem Datenquellentyp zulässig sind. Die Rollendefinition für SQL Leistungsmonitor und SQL-Sicherheitsprüfer enthält beispielsweise Connect-Aktionen auf Server- und Datenbankebene auf datenquellenseitiger Seite.

Im Wesentlichen weist die DevOps-Richtlinie dem Antragsteller die zugehörigen Berechtigungen der Rolle zu und wird im Bereich des Pfads der Datenressource erzwungen.

Hierarchische Erzwingung von Richtlinien

Eine DevOps-Richtlinie für eine Datenressource wird für die Datenressource selbst und alle darin enthaltenen untergeordneten Ressourcen erzwungen. Beispielsweise gilt eine DevOps-Richtlinie für ein Azure-Abonnement für alle Ressourcengruppen, für alle richtlinienfähigen Datenquellen in jeder Ressourcengruppe und für alle Datenbanken innerhalb jeder Datenquelle.

Beispielszenario zur Veranschaulichen des Konzepts und der Vorteile

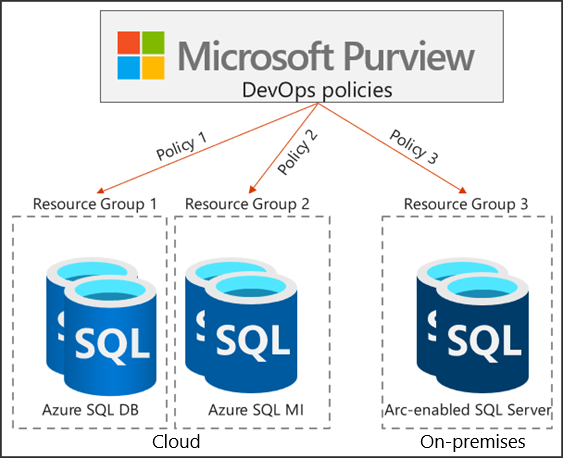

Bob und Alice sind in ihrem Unternehmen am DevOps-Prozess beteiligt. Sie müssen sich bei Dutzenden von SQL Server Instanzen lokal und Azure SQL logischen Servern anmelden, um ihre Leistung zu überwachen, damit kritische DevOps-Prozesse nicht unterbrochen werden. Ihr Vorgesetzter Mateo platziert all diese SQL-Datenquellen in Ressourcengruppe 1. Anschließend erstellt er eine Azure AD-Gruppe und schließt Alice und Bob ein. Als Nächstes verwendet er Microsoft Purview DevOps-Richtlinien (Richtlinie 1 im folgenden Diagramm), um dieser Azure AD-Gruppe Zugriff auf Ressourcengruppe 1 zu gewähren, die die logischen Server hostet.

.

.

Dies sind die Vorteile:

- Mateo muss nicht auf jedem Server lokale Anmeldungen erstellen.

- Die Richtlinien von Microsoft Purview verbessern die Sicherheit, indem sie den lokalen privilegierten Zugriff einschränken. Sie unterstützen das Prinzip der geringsten Rechte. In diesem Szenario gewährt Mateo nur den Minimalzugriff, den Bob und Alice benötigen, um die Systemintegrität und -leistung zu überwachen.

- Wenn der Ressourcengruppe neue Server hinzugefügt werden, muss Mateo die Richtlinie in Microsoft Purview nicht aktualisieren, damit sie auf den neuen Servern erzwungen wird.

- Wenn Alice oder Bob die organization verlässt und der Auftrag verworren ist, aktualisiert Mateo einfach die Azure AD-Gruppe. Er muss keine Änderungen an den Servern oder an den Richtlinien vornehmen, die er in Microsoft Purview erstellt hat.

- Mateo oder der Prüfer des Unternehmens können jederzeit alle Berechtigungen einsehen, die direkt in Microsoft Purview Studio erteilt wurden.

| Prinzip | Nutzen |

|---|---|

| Vereinfachen | Die Rollendefinitionen SQL Leistungsmonitor und SQL-Sicherheitsprüfer erfassen die Berechtigungen, die typische IT- und DevOps-Personas benötigen, um ihre Aufgabe auszuführen. |

| Es besteht weniger Bedarf an Berechtigungskenntnissen für jeden Datenquellentyp. | |

| Reduzieren des Aufwands | Mit einer grafischen Benutzeroberfläche können Sie schnell durch die Datenobjekthierarchie navigieren. |

| Microsoft Purview unterstützt Richtlinien für gesamte Azure-Ressourcengruppen und -Abonnements. | |

| Verbessern der Sicherheit | Der Zugriff wird zentral gewährt und kann problemlos überprüft und widerrufen werden. |

| Es ist weniger erforderlich, dass privilegierte Konten den Zugriff direkt in der Datenquelle konfigurieren. | |

| DevOps-Richtlinien unterstützen das Prinzip der geringsten Rechte über Datenressourcenbereiche und Rollendefinitionen. | |

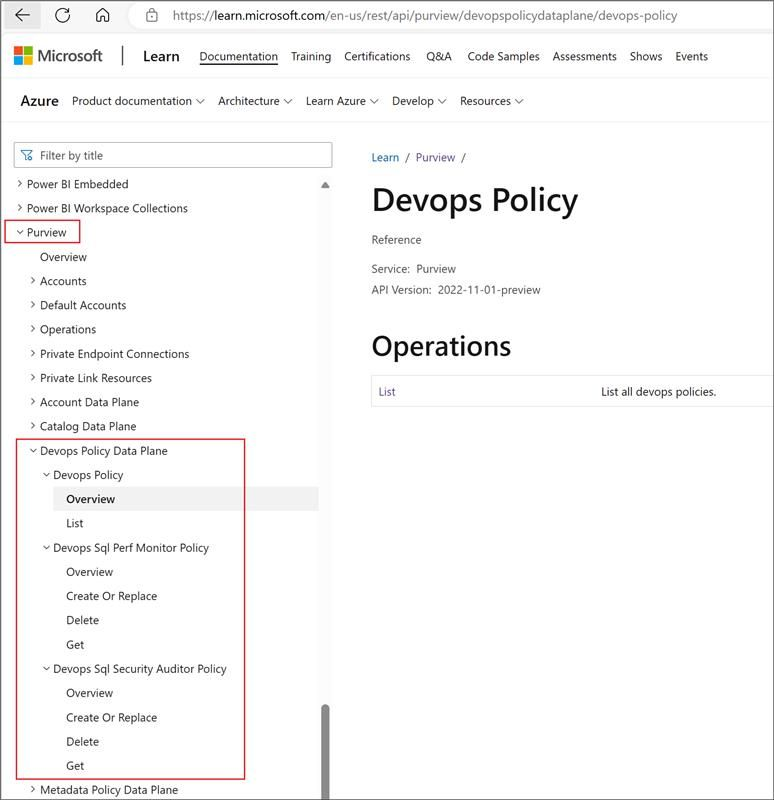

DevOps-Richtlinien-API

Viele anspruchsvolle Kunden bevorzugen die Interaktion mit Microsoft Purview über Skripts statt über die Benutzeroberfläche. Microsoft Purview DevOps-Richtlinien unterstützen jetzt eine REST-API, die eine vollständige CRUD-Funktion (Create, Read, Update, Delete) bietet. Diese Funktion umfasst Auflistungen, Richtlinien für SQL Leistungsmonitor und Richtlinien für SQL-Sicherheitsprüfer. Weitere Informationen finden Sie in der API-Spezifikation.

.

.

Zuordnung beliebter DMVs und DMFs

Dynamische SQL-Metadaten enthalten eine Liste von mehr als 700 DMVs und DMFs. Die folgende Tabelle zeigt einige der beliebtesten. Die Tabelle ordnet die DMVs und DMFs ihren Rollendefinitionen in Microsoft Purview DevOps-Richtlinien zu. Außerdem werden Links zu Referenzinhalten bereitgestellt.

| DevOps-Rolle | Kategorie | Beispiel für DMV oder DMF |

|---|---|---|

| SQL-Leistungsmonitor | Abfragen von Systemparametern, um Ihr System zu verstehen | sys.configurations |

| sys.dm_os_sys_info | ||

| Identifizieren von Leistungsengpässen | sys.dm_os_wait_stats | |

| Analysieren aktuell ausgeführter Abfragen | sys.dm_exec_query_stats | |

| Analysieren von Blockierungsproblemen | sys.dm_tran_locks | |

| sys.dm_exec_requests | ||

| sys.dm_os_waiting_tasks | ||

| Analysieren der Speicherauslastung | sys.dm_os_memory_clerks | |

| Analysieren der Dateinutzung und -leistung | sys.master_files | |

| sys.dm_io_virtual_file_stats | ||

| Analysieren der Indexverwendung und -fragmentierung | sys.indexes | |

| sys.dm_db_index_usage_stats | ||

| sys.dm_db_index_physical_stats | ||

| Verwalten aktiver Benutzerverbindungen und interner Aufgaben | sys.dm_exec_sessions | |

| Abrufen von Prozedurausführungsstatistiken | sys.dm_exec_procedure_stats | |

| Verwenden des Abfragespeicher | sys.query_store_plan | |

| sys.query_store_query | ||

| sys.query_store_query_text | ||

| Abrufen des Fehlerprotokolls (noch nicht unterstützt) | sys.sp_readerrorlog | |

| SQL-Sicherheitsprüfer | Abrufen von Überwachungsdetails | sys.dm_server_audit_status |

| Sowohl SQL Leistungsmonitor als auch SQL-Sicherheitsprüfer | sys.dm_audit_actions | |

| sys.dm_audit_class_type_map | ||

Weitere Informationen dazu, was IT-Supportmitarbeiter tun können, wenn Sie ihnen Über die Microsoft Purview-Rollen Zugriff gewähren, finden Sie in den folgenden Ressourcen:

- SQL Leistungsmonitor: Verwenden Sie Microsoft Purview, um zugriff auf Leistungsdaten in Azure SQL und SQL Server

- SQL-Sicherheitsprüfer: Sicherheitsbezogene dynamische Verwaltungssichten und -funktionen

Nächste Schritte

Informationen zu den ersten Schritten mit DevOps-Richtlinien finden Sie in den folgenden Ressourcen:

- Testen Sie DevOps-Richtlinien für Azure SQL-Datenbank: Schnellstarthandbuch.

- Sehen Sie sich andere Videos, Blogs und Artikel an.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für