Konfigurieren einer Point-to-Site-Verbindung unter Verwendung der Zertifikatauthentifizierung (klassisch)

Dieser Artikel zeigt Ihnen, wie Sie über das klassische (Legacy-)Bereitstellungsmodell ein VNet mit einer Punkt-zu-Standort-Verbindung erstellen. In dieser Konfiguration werden Zertifikate verwendet, um den Client, von dem die Verbindung hergestellt wird, zu authentifizieren (entweder selbstsigniert oder von der Zertifizierungsstelle ausgegeben). Diese Anweisungen gelten für das klassische Bereitstellungsmodell. Sie können kein Gateway mehr mithilfe des klassischen Bereitstellungsmodells erstellen. Lesen Sie stattdessen die Resource Manager-Version dieses Artikels.

Wichtig

Sie können keine neuen virtuellen Netzwerkgateways mehr für virtuelle Netzwerke des klassischen Bereitstellungsmodells (Dienstverwaltung) erstellen. Neue virtuelle Netzwerkgateways können nur für virtuelle Ressourcen-Manager-Netzwerke erstellt werden.

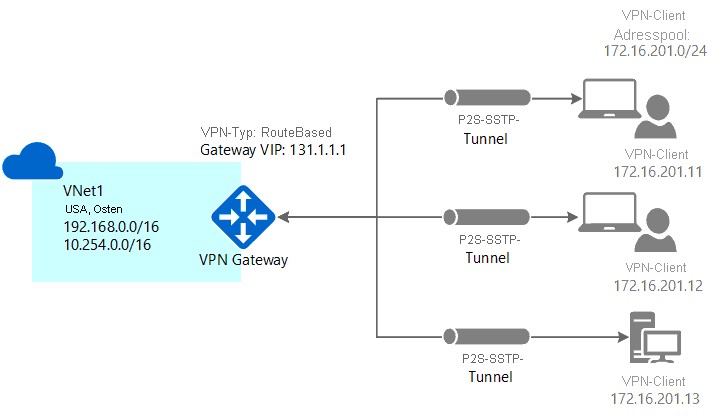

Sie verwenden ein P2S-VPN-Gateway (Point-to-Site), um von einem einzelnen Clientcomputer aus eine sichere Verbindung mit Ihrem virtuellen Netzwerk herzustellen. Eine P2S-VPN-Verbindung ist nützlich, wenn Sie an einem Remotestandort eine Verbindung mit Ihrem VNET herstellen möchten. Wenn nur einige wenige Clients eine Verbindung mit einem VNET herstellen müssen, ist ein P2S-VPN (und nicht ein S2S-VPN) ebenfalls eine nützliche Lösung. Eine P2S-Verbindung wird hergestellt, indem Sie die Verbindung vom Clientcomputer aus starten.

Wichtig

Das klassische Bereitstellungsmodell unterstützt nur Windows-VPN-Clients und verwendet das Secure Socket Tunneling-Protokolls (SSTP), ein SSL-basiertes VPN-Protokoll. Zur Unterstützung anderer VPN-Clients müssen Sie Ihr VNET mit dem Resource Manager-Bereitstellungsmodell erstellen. Das Resource Manager-Bereitstellungsmodell unterstützt neben SSTP auch IKEv2-VPN. Weitere Informationen finden Sie unter Informationen zu P2S-Verbindungen.

Hinweis

Dieser Artikel wurde für das klassische (Legacy-) Bereitstellungsmodell verfasst. Wir empfehlen jedoch, stattdessen das neueste Azure-Bereitstellungsmodell zu verwenden. Das Resource Manager-Bereitstellungsmodell ist das neueste Bereitstellungsmodell. Es bietet mehr Optionen und Funktionskompatibilität als das klassische Modell. Informationen zum Unterschied zwischen diesen beiden Bereitstellungsmodellen finden Sie unter Grundlegendes zu Bereitstellungsmodellen und zum Status Ihrer Ressourcen.

Andere Versionen dieses Artikels finden Sie im Inhaltsverzeichnis im linken Bereich.

Einstellungen und Anforderungen

Anforderungen

Für Point-to-Site-Verbindungen mit Zertifikatauthentifizierung ist Folgendes erforderlich. In diesem Artikel werden die Schritte beschrieben, mit denen Sie diese Elemente erstellen können.

- Ein dynamisches VPN-Gateway.

- Der öffentliche Schlüssel (CER-Datei) für ein Stammzertifikat (in Azure hochgeladen). Dieser Schlüssel wird als vertrauenswürdiges Zertifikat betrachtet und für die Authentifizierung verwendet.

- Ein Clientzertifikat, das über das Stammzertifikat generiert und auf jedem Clientcomputer installiert wurde, der eine Verbindung herstellen wird. Dieses Zertifikat wird für die Clientauthentifizierung verwendet.

- Ein VPN-Clientkonfigurationspaket muss generiert und auf jedem Clientcomputer installiert werden, der eine Verbindung herstellen wird. Das Clientkonfigurationspaket konfiguriert den nativen VPN-Client, der sich bereits im Betriebssystem befindet, mit den notwendigen Informationen für die Herstellung einer Verbindung mit dem VNET.

Point-to-Site-Verbindungen erfordern weder ein VPN-Gerät noch eine lokale öffentliche IP-Adresse. Die VPN-Verbindung wird über das Secure Socket Tunneling-Protokoll (SSTP) hergestellt. Auf Serverseite werden die SSTP-Versionen 1.0, 1.1 und 1.2 unterstützt. Der Client entscheidet, welche Version verwendet wird. Unter Windows 8.1 und höher wird standardmäßig SSTP 1.2 verwendet.

Weitere Informationen finden Sie unter Informationen zu Point-to-Site-Verbindungen und Häufig gestellte Fragen.

Beispieleinstellungen

Nutzen Sie die folgenden Werte zum Erstellen einer Testumgebung oder zum besseren Verständnis der Beispiele in diesem Artikel:

- Ressourcengruppe: TestRG

- VNet-Name: VNet1

- Adressraum: 192.168.0.0/16

In diesem Beispiel verwenden wir nur einen einzelnen Adressraum. Sie können für Ihr VNet aber auch mehrere Adressräume verwenden. - Subnetzname: FrontEnd

- Subnetzadressbereich: 192.168.1.0/24

- GatewaySubnet: 192.168.200.0/24

- Region: (USA) USA, Osten

- Clientadressraum: 172.16.201.0/24

VPN-Clients, die über diese Point-to-Site-Verbindung eine Verbindung mit dem VNET herstellen, erhalten eine IP-Adresse aus dem angegebenen Pool. - Verbindungstyp: Wählen Sie Point-to-Site aus.

Stellen Sie zunächst sicher, dass Sie über ein Azure-Abonnement verfügen. Wenn Sie noch kein Azure-Abonnement besitzen, können Sie Ihre MSDN-Abonnentenvorteile aktivieren oder sich für ein kostenloses Konto registrieren.

Erstellen eines virtuellen Netzwerks

Wenn Sie bereits über ein VNet verfügen, sollten Sie überprüfen, ob die Einstellungen mit Ihrem Entwurf des VPN Gateways kompatibel sind. Achten Sie besonders auf Subnetze, die sich unter Umständen mit anderen Netzwerken überlappen.

- Navigieren Sie in einem Browser zum Azure-Portal , und melden Sie sich, falls erforderlich, mit Ihrem Azure-Konto an.

- Wählen Sie Ressource erstellen aus. Geben Sie im Feld Marketplace durchsuchen die Zeichenfolge „Virtual Network“ ein. Suchen Sie in der zurückgegebenen Liste Virtuelles Netzwerk, und wählen Sie den Eintrag aus, um die Seite Virtuelles Netzwerk zu öffnen.

- Auf der Seite „Virtuelles Netzwerk“ finden Sie unter der Schaltfläche „Erstellen“ „Mit Resource Manager bereitstellen (zu klassischer Darstellung wechseln)“. Resource Manager ist das Standardtool zum Erstellen von VNets. Sie möchten kein Resource Manager-VNet erstellen. Wählen Sie (Zu klassischer Darstellung wechseln) aus, um ein klassisches VNet zu erstellen. Wählen Sie anschließend die Registerkarte Übersicht und dann Erstellen aus.

- Konfigurieren Sie auf der Seite Virtuelles Netzwerk erstellen (klassisch) auf der Registerkarte Grundlagen die VNet-Einstellungen mit den Beispielwerten.

- Wählen Sie Überprüfen und erstellen aus, um Ihr VNet zu überprüfen.

- Die Überprüfung wird ausgeführt. Wählen Sie Erstellen aus, nachdem das VNet überprüft wurde.

Die DNS-Einstellungen sind für diese Konfiguration nicht obligatorisch, aber das DNS wird benötigt, wenn Sie die Namensauflösung zwischen Ihren VMs nutzen möchten. Wenn ein Wert angegeben wird, wird kein neuer DNS-Server erstellt. Die IP-Adresse des angegebenen DNS-Servers muss dazu in der Lage sein, die Namen für die Ressourcen aufzulösen, mit denen Sie eine Verbindung herstellen möchten.

Nach Erstellung des virtuellen Netzwerks können Sie für die Namensauflösung die IP-Adresse eines DNS-Servers hinzufügen. Öffnen Sie die Einstellungen für Ihr virtuelles Netzwerk, wählen Sie „DNS-Server“ aus, und fügen Sie die IP-Adresse des gewünschten DNS-Servers hinzu, den Sie für die Namensauflösung verwenden möchten.

- Suchen Sie im Portal nach dem virtuellen Netzwerk.

- Wählen Sie auf der Seite für Ihr virtuelles Netzwerk im Abschnitt Einstellungen die Option DNS-Server aus.

- Fügen Sie einen DNS-Server hinzu.

- Wählen Sie oben auf der Seite Speichern aus, um Ihre Einstellungen zu speichern.

Erstellen eines VPN-Gateways

Navigieren Sie zu dem VNET, das Sie erstellt haben.

Wählen Sie auf der VNET-Seite unter „Einstellungen“ die Option Gateway aus. Auf der Seite Gateway wird das Gateway für das virtuelle Netzwerk angezeigt. Dieses virtuelle Netzwerk verfügt noch nicht über ein Gateway. Klicken Sie auf den Hinweis mit folgender Angabe: Klicken Sie hier, um eine Verbindung und ein Gateway hinzuzufügen.

Wählen Sie auf der Seite VPN-Verbindung und Gateway konfigurieren die folgenden Einstellungen aus:

- Verbindungstyp: Point-to-Site

- Clientadressraum: Fügen Sie den IP-Adressbereich hinzu, aus dem die VPN-Clients bei der Verbindungsherstellung eine IP-Adresse erhalten. Verwenden Sie einen privaten IP-Adressbereich, der sich nicht mit dem lokalen Standort überschneidet, aus dem Sie Verbindungen herstellen möchten. Der Bereich darf sich auch nicht mit dem VNET überschneiden, mit dem Sie Verbindungen herstellen möchten.

Lassen Sie das Kontrollkästchen Jetzt kein Gateway konfigurieren deaktiviert. Sie erstellen später ein Gateway.

Wählen Sie unten auf der Seite Weiter: Gateway > aus.

Wählen Sie auf der Registerkarte Gateway die folgenden Werte aus:

- Size: Bei der Größe handelt es sich um die Gateway-SKU für Ihr virtuelles Netzwerkgateway. Im Azure-Portal ist standardmäßig die SKU Standard ausgewählt. Weitere Informationen zu Gateway-SKUs finden Sie unter Informationen zu VPN Gateway-Einstellungen.

- Routingtyp: Für eine Point-to-Site-Verbindung müssen Sie Dynamisch auswählen. Statisches Routing funktioniert nicht.

- Gatewaysubnetz: Dieses Feld wurde bereits automatisch ausgefüllt. Sie können den Namen nicht ändern. Wenn Sie den Namen mithilfe von PowerShell oder auf andere Weise ändern, funktioniert das Gateway nicht mehr ordnungsgemäß.

- Adressbereich (CIDR-Block): Es ist zwar möglich, ein Gatewaysubnetz von /29 zu erstellen, wir empfohlen jedoch, ein größeres Subnetz mit mehr Adressen zu erstellen und mindestens /28 oder /27 auszuwählen. Damit steht eine ausreichend hohe Anzahl von Adressen für mögliche zusätzliche Konfigurationen zur Verfügung, die Sie zukünftig vielleicht benötigen. Vermeiden Sie bei der Verwendung von Gatewaysubnetzen die Zuordnung einer Netzwerksicherheitsgruppe (NSG) zum Gatewaysubnetz. Das Zuordnen einer Netzwerksicherheitsgruppe zu diesem Subnetz kann dazu führen, dass das VPN-Gateway nicht mehr wie erwartet funktioniert.

Wählen Sie zum Überprüfen Ihrer Einstellungen Überprüfen + erstellen aus.

Wenn die Validierung erfolgreich war, wählen Sie Erstellen aus. Je nach ausgewählter Gateway-SKU kann die Erstellung eines VPN-Gateways bis zu 45 Minuten dauern.

Erstellen von Zertifikaten

Azure verwendet Zertifikate zur Authentifizierung von VPN-Clients für P2S-VPNs. Sie laden die Informationen des öffentlichen Schlüssels des Stammzertifikats in Azure hoch. Der öffentliche Schlüssel wird dann als vertrauenswürdig betrachtet. Clientzertifikate müssen über das vertrauenswürdige Stammzertifikat erstellt und dann auf jedem Clientcomputer installiert werden, der sich im Zertifikatspeicher „Certificates-Current User\Personal\Certificates“ befindet. Mit diesem Zertifikat wird der Client authentifiziert, wenn er eine Verbindung mit dem VNET herstellt.

Wenn Sie selbstsignierte Zertifikate verwenden, müssen diese anhand bestimmter Parameter erstellt werden. Sie können ein selbstsigniertes Zertifikat anhand der Anweisungen für PowerShell und Windows 10 oder höher oder MakeCert erstellen. Führen Sie unbedingt die Schritte in diesen Anweisungen aus, wenn Sie selbstsignierte Stammzertifikate verwenden und Clientzertifikate aus dem selbstsignierten Stammzertifikat erstellen. Andernfalls sind die von Ihnen erstellten Zertifikate nicht mit P2S-Verbindungen kompatibel, und Ihnen wird ein Verbindungsfehler angezeigt.

Beschaffen des öffentlichen Schlüssels (CER-Format) für das Stammzertifikat

Beschaffen Sie die CER-Datei für das Stammzertifikat. Sie können entweder ein Stammzertifikat verwenden, das mit einer Unternehmenslösung generiert wurde (empfohlen), oder ein selbstsigniertes Zertifikat generieren. Nach dem Erstellen des Stammzertifikats exportieren Sie die Daten des öffentlichen Zertifikats (nicht den privaten Schlüssel) als Base64-codierte X.509-CER-Datei. Sie laden diese Datei später in Azure hoch.

Unternehmenszertifikat: Bei einer Unternehmenslösung können Sie Ihre vorhandene Zertifikatkette verwenden. Rufen Sie die CER-Datei für das Stammzertifikat ab, das Sie verwenden möchten.

Selbstsigniertes Stammzertifikat: Wenn Sie keine Unternehmenszertifikatlösung verwenden, erstellen Sie ein selbstsigniertes Stammzertifikat. Andernfalls sind die erstellten Zertifikate nicht mit Ihren P2S-Verbindungen kompatibel, und auf Clients wird beim Verbindungsversuch ein Verbindungsfehler angezeigt. Sie können Azure PowerShell, MakeCert oder OpenSSL verwenden. Die Schritte in den folgenden Artikeln beschreiben das Generieren eines kompatiblen selbstsignierten Stammzertifikats:

- PowerShell-Anweisungen für Windows 10 oder höher: Für diese Anweisungen wird PowerShell auf einem Computer mit Windows 10 oder höher benötigt. Clientzertifikate, die von der Stammzertifizierungsstelle generiert werden, können auf jedem unterstützten P2S-Client installiert werden.

- MakeCert-Anweisungen: Wenn Sie keinen Zugang zu einem Computer mit Windows 10 oder höher haben, verwenden Sie MakeCert, um Zertifikate zu generieren. MakeCert ist zwar veraltet, kann aber trotzdem zum Generieren von Zertifikaten verwendet werden. Clientzertifikate, die Sie vom Stammzertifikat generieren, können auf jedem unterstützten P2S-Client installiert werden.

- Linux – OpenSSL-Anweisungen

- Linux – strongSwan-Anweisungen

Generieren eines Clientzertifikats

Auf jedem Clientcomputer, für den Sie eine Point-to-Site-Verbindung mit einem VNet herstellen, muss ein Clientzertifikat installiert sein. Sie generieren es aus dem Stammzertifikat und installieren es auf jedem Clientcomputer. Wenn Sie kein gültiges Clientzertifikat installieren, und der Client versucht, eine Verbindung mit dem VNET herzustellen, tritt bei der Authentifizierung ein Fehler auf.

Sie können entweder ein eindeutiges Zertifikat für jeden Client generieren, oder Sie können dasselbe Zertifikat für mehrere Clients verwenden. Der Vorteil beim Generieren von eindeutigen Clientzertifikaten besteht darin, dass Sie ein einzelnes Zertifikat widerrufen können. Falls mehrere Clients das gleiche Clientzertifikat zum Authentifizieren verwenden, und Sie dieses Zertifikat widerrufen, müssen Sie für alle Clients, die das Zertifikat verwenden, neue Zertifikate generieren und installieren.

Sie können mithilfe der folgenden Methoden Clientzertifikate generieren:

Unternehmenszertifikat:

Generieren Sie bei Verwendung einer Unternehmenszertifikatlösung ein Clientzertifikat mit dem gängigen Name-Wert-Format name@yourdomain.com. Verwenden Sie dieses Format anstelle des Formats Domänenname\Benutzername.

Stellen Sie sicher, dass das Clientzertifikat auf einer Benutzerzertifikatvorlage basiert, für die Clientauthentifizierung als erstes Element in der Benutzerliste enthalten ist. Überprüfen Sie das Zertifikat, indem Sie darauf doppelklicken und Erweiterte Schlüsselverwendung auf der Registerkarte Details anzeigen.

Selbstsigniertes Stammzertifikat: Führen Sie die Schritte in einem der folgenden Artikel zu P2S-Zertifikaten aus, damit die von Ihnen erstellten Clientzertifikate mit Ihren P2S-Verbindungen kompatibel sind.

Wenn Sie ein Clientzertifikat auf der Grundlage eines selbstsignierten Stammzertifikats generieren, wird es automatisch auf dem Computer installiert, den Sie für die Generierung verwendet haben. Falls Sie ein Clientzertifikat auf einem anderen Clientcomputer installieren möchten, exportieren Sie es zusammen mit der gesamten Zertifikatkette als PFX-Datei. Dadurch wird eine PFX-Datei mit Angaben zum Stammzertifikat erstellt, die der Client zur Authentifizierung benötigt.

Mit den Schritten in diesen Artikeln wird ein kompatibles Clientzertifikat generiert, das Sie anschließend exportieren und verteilen können.

PowerShell-Anweisungen für Windows 10 oder höher: Für diese Anweisungen sind Windows 10 oder höher und PowerShell erforderlich, um Zertifikate zu generieren. Die generierten Zertifikate können auf jedem unterstützten P2S-Client installiert werden.

MakeCert-Anweisungen: Verwenden Sie MakeCert, wenn Sie keinen Zugriff auf einen Computer mit Windows 10 oder höher haben, um Zertifikate zu generieren. MakeCert ist zwar veraltet, kann aber trotzdem zum Generieren von Zertifikaten verwendet werden. Sie können die generierten Zertifikate auf jedem unterstützten P2S-Client installieren.

Hochladen der CER-Datei des Stammzertifikats

Nachdem das Gateway erstellt wurde, laden Sie die CER-Datei (mit den Informationen zum öffentlichen Schlüssel) für ein vertrauenswürdiges Stammzertifikat auf den Azure-Server hoch. Laden Sie nicht den privaten Schlüssel für das Stammzertifikat hoch. Nach dem Hochladen des Zertifikats verwendet Azure es, um Clients zu authentifizieren, auf denen ein aus dem vertrauenswürdigen Stammzertifikat generiertes Clientzertifikat installiert ist. Sie können später bei Bedarf weitere (insgesamt bis zu 20) vertrauenswürdige Stammzertifikate hochladen.

- Navigieren Sie zu dem virtuellen Netzwerk, das Sie erstellt haben.

- Wählen Sie unter Einstellungen die Option Point-to-Site-Verbindungen aus.

- Wählen Sie Zertifikat verwalten aus.

- Wählen Sie die Option Hochladen.

- Wählen Sie im Bereich Zertifikat hochladen das Ordnersymbol aus, und navigieren Sie zu dem Zertifikat, das hochgeladen werden soll.

- Wählen Sie die Option Hochladen.

- Nachdem das Zertifikat erfolgreich hochgeladen wurde, können Sie es auf der Seite „Zertifikat verwalten“ anzeigen. Möglicherweise müssen Sie Aktualisieren auswählen, um das soeben hochgeladene Zertifikat anzuzeigen.

Konfigurieren des Clients

Um über ein Point-to-Site-VPN eine Verbindung mit einem VNET herstellen zu können, muss auf jedem Client ein Paket zum Konfigurieren des nativen Windows VPN-Clients installiert werden. Das Konfigurationspaket konfiguriert den nativen Windows-VPN-Client mit den Einstellungen, die zum Herstellen einer Verbindung mit dem virtuellen Netzwerk erforderlich sind.

Sie können auf jedem Clientcomputer das gleiche VPN-Clientkonfigurationspaket verwenden – vorausgesetzt, es handelt sich dabei um die passende Version für die Architektur des jeweiligen Clients. Eine Liste mit den unterstützten Clientbetriebssystemen finden Sie unter Informationen zu Point-to-Site-Verbindungen und Häufig gestellte Fragen.

Generieren und Installieren eines VPN-Clientkonfigurationspakets

Navigieren Sie zu den Einstellungen für Point-to-Site-Verbindungen für das VNET.

Wählen Sie oben auf der Seite das Downloadpaket für das Clientbetriebssystem aus, unter dem es installiert wird:

- Wählen Sie für 64-Bit-Clients das Paket VPN-Client (64 Bit) aus.

- Wählen Sie für 32-Bit-Clients das Paket VPN-Client (32 Bit) aus.

In Azure wird ein Paket mit den spezifischen für den Client erforderlichen Einstellungen generiert. Jedes Mal, wenn Sie Änderungen am VNET oder Gateway vornehmen, müssen Sie ein neues Clientkonfigurationspaket herunterladen und auf den Clientcomputern installieren.

Wählen Sie nach dem Generieren des Pakets die Option Herunterladen aus.

Installieren Sie das Clientkonfigurationspaket auf dem Clientcomputer. Wenn bei der Installation das SmartScreen-Popupfenster „Der Computer wurde durch Windows geschützt“ angezeigt wird, wählen Sie Weitere Informationen und dann Trotzdem ausführen aus. Sie können das Paket auch speichern und auf anderen Clientcomputern installieren.

Installieren eines Clientzertifikats

In dieser Übung wurde das Clientzertifikat beim Generieren automatisch auf Ihrem Computer installiert. Um eine P2S-Verbindung mit einem anderen Clientcomputer als dem für die Generierung der Clientzertifikate verwendeten Computer herzustellen, müssen Sie das generierte Clientzertifikat auf dem entsprechenden Computer installieren.

Beim Installieren eines Clientzertifikats benötigen Sie das Kennwort, das beim Exportieren des Clientzertifikats erstellt wurde. In der Regel können Sie das Zertifikat installieren, indem Sie einfach darauf doppelklicken. Weitere Informationen finden Sie unter Installieren eines exportierten Clientzertifikats.

Herstellen der Verbindung mit Ihrem VNet

Hinweis

Auf dem Clientcomputer, von dem aus Sie die Verbindung herstellen, müssen Sie über Administratorrechte verfügen.

- Wechseln Sie auf dem Clientcomputer zu „VPN-Einstellungen“.

- Wählen Sie das VPN aus, das Sie erstellt haben. Wenn Sie die Beispieleinstellungen verwendet haben, hat die Verbindung die Bezeichnung Group TestRG VNet1.

- Wählen Sie Verbinden aus.

- Wählen Sie im Feld „Microsoft Azure Virtual Network“ die Option Verbinden aus. Wenn eine Popupmeldung zum Zertifikat angezeigt wird, wählen Sie Weiter aus, um erhöhte Rechte zu verwenden, Wählen Sie anschließend Ja aus, um die Konfigurationsänderungen zu übernehmen.

- Wenn die Verbindung hergestellt wurde, wird die Benachrichtigung Verbunden angezeigt.

Überprüfen Sie die folgenden Punkte, falls bei der Verbindungsherstellung Probleme auftreten:

Falls Sie ein Clientzertifikat mit dem Zertifikatexport-Assistenten exportiert haben, vergewissern Sie sich, dass Sie es als PFX-Datei exportiert und Wenn möglich, alle Zertifikate im Zertifizierungspfad einbeziehen ausgewählt haben. Bei Verwendung dieses Werts werden auch die Stammzertifikatinformationen exportiert. Nach dem Installieren des Zertifikats auf dem Clientcomputer wird dann auch das Stammzertifikat in der PFX-Datei installiert. Um sicherzustellen, dass das Stammzertifikat installiert ist, öffnen Sie Benutzerzertifikate verwalten und wählen Trusted Root Certification Authorities\Certificates aus. Überprüfen Sie, ob das Stammzertifikat aufgelistet ist, denn sonst funktioniert die Authentifizierung nicht.

Wenn Sie ein Zertifikat verwendet haben, das mit einer Lösung einer Unternehmenszertifizierungsstelle ausgestellt wurde, und können sich nicht authentifizieren, überprüfen Sie die Authentifizierungsreihenfolge auf dem Clientzertifikat. Überprüfen Sie die Reihenfolge der Authentifizierungsliste, indem Sie auf das Clientzertifikat doppelklicken, die Registerkarte Details und dann Erweiterte Schlüsselverwendung auswählen. Achten Sie darauf, dass in der Liste Clientauthentifizierung als erster Eintrag aufgeführt ist. Wenn nicht, müssen Sie ein Clientzertifikat basierend auf der Benutzervorlage ausstellen, die als ersten Eintrag in der Liste Clientauthentifizierung enthält.

Zusätzliche Informationen zur Problembehandlung für P2S finden Sie unter Problembehandlung: Azure Punkt-zu-Standort-Verbindungsprobleme.

Überprüfen der VPN-Verbindung

Stellen Sie sicher, dass Ihre VPN-Verbindung aktiv ist. Öffnen Sie eine Eingabeaufforderung mit erhöhten Rechten auf Ihrem Clientcomputer, und führen Sie ipconfig/all aus.

Zeigen Sie die Ergebnisse an. Beachten Sie, dass die IP-Adresse, die Sie erhalten, eine Adresse aus dem Adressbereich der P2S-Verbindung ist, den Sie beim Erstellen des virtuellen Netzwerks angegeben haben. Die Ergebnisse sollten in etwa wie folgt aussehen:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.11 (Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

So stellen Sie eine Verbindung mit einer virtuellen Maschine her

Stellen Sie eine Remotedesktopverbindung mit einer VM her, die in Ihrem VNet bereitgestellt wird. Die beste Möglichkeit, zu überprüfen, ob Sie eine Verbindung mit Ihrer VM herstellen können, ist das Herstellen der Verbindung mit der privaten IP-Adresse anstelle des Computernamens. Auf diese Weise können Sie testen, ob die Verbindungsherstellung möglich ist, anstatt zu überprüfen, ob die Namensauflösung richtig konfiguriert ist.

- Ermitteln Sie die private IP-Adresse für Ihren virtuellen Computer. Um die private IP-Adresse einer VM zu ermitteln, zeigen Sie entweder die Eigenschaften für die VM im Azure-Portal an, oder verwenden Sie PowerShell.

- Vergewissern Sie sich, dass eine Point-to-Site-VPN-Verbindung mit Ihrem VNET besteht.

- Um eine Remotedesktopverbindung zu öffnen, geben Sie RDP oder Remotedesktopverbindung im Suchfeld auf der Taskleiste ein, und wählen Sie dann Remotedesktopverbindung aus. Sie können auch den Befehl mstsc in PowerShell verwenden, um eine Remotedesktopverbindung zu öffnen.

- Geben Sie in Remotedesktopverbindung die private IP-Adresse der VM ein. Wählen Sie bei Bedarf Optionen anzeigen aus, um weitere Einstellungen anzupassen und dann die Verbindung herzustellen.

So führen Sie die Problembehandlung für die RDP-Verbindung mit einer VM durch

Falls Sie beim Herstellen einer Verbindung mit einem virtuellen Computer per VPN-Verbindung Probleme haben sollten, können Sie einige Dinge überprüfen.

- Stellen Sie sicher, dass die Herstellung der VPN-Verbindung erfolgreich war.

- Stellen Sie sicher, dass Sie die Verbindung mit der privaten IP-Adresse für die VM herstellen.

- Überprüfen Sie mit ipconfig die IPv4-Adresse, die dem Ethernet-Adapter auf dem Computer zugewiesen ist, von dem aus Sie die Verbindung herstellen. Wenn sich die IP-Adresse im Adressbereich des VNETs befindet, mit dem Sie die Verbindung herstellen, oder im Adressbereich von VPNClientAddressPool liegt, wird dies als sich überschneidender Adressraum bezeichnet. Falls sich Ihr Adressraum auf diese Weise überschneidet, kommt der Netzwerkdatenverkehr nicht bei Azure an, sondern verbleibt im lokalen Netzwerk.

- Falls Sie mit der privaten IP-Adresse eine Verbindung mit der VM herstellen können, aber nicht mit dem Computernamen, sollten Sie sich vergewissern, dass das DNS richtig konfiguriert ist. Weitere Informationen zur Funktionsweise der Namensauflösung für virtuelle Computer finden Sie unter Namensauflösung für virtuelle Computer.

- Stellen Sie sicher, dass das VPN-Clientkonfigurationspaket generiert wurde, nachdem Sie die IP-Adressen des DNS-Servers für das VNET angegeben hatten. Wenn Sie die IP-Adressen des DNS-Servers aktualisieren, generieren Sie ein neues VPN-Clientkonfigurationspaket, und installieren Sie es.

Weitere Informationen zur Problembehandlung finden Sie unter Behandeln von Problemen bei Remotedesktopverbindungen mit einem virtuellen Azure-Computer.

So können Sie vertrauenswürdige Stammzertifikate hinzufügen oder entfernen

Sie können vertrauenswürdige Stammzertifikate hinzufügen und aus Azure entfernen. Wenn Sie ein Stammzertifikat entfernen, können Clients, für die über diesen Stamm ein Zertifikat generiert wurde, nicht mehr authentifiziert werden und keine Verbindung mehr herstellen. Damit diese Clients sich wieder authentifizieren und eine Verbindung herstellen können, müssen Sie ein neues, aus einem für Azure vertrauenswürdigen Stammzertifikat generiertes Clientzertifikat installieren.

Hinzufügen eines vertrauenswürdigen Stammzertifikats

Mit den gleichen Schritten, die Sie zum Hinzufügen des ersten vertrauenswürdigen Stammzertifikats ausgeführt haben, können Sie bis zu 20 vertrauenswürdige CER-Stammzertifikatsdateien in Azure hinzufügen.

Entfernen eines vertrauenswürdigen Stammzertifikats

- Wählen Sie auf der Seite für das VNET im Abschnitt Point-to-Site-Verbindungen die Option Zertifikat verwalten aus.

- Wählen Sie neben dem Zertifikat, das Sie entfernen möchten, die Auslassungspunkte und anschließend Löschen aus.

So sperren Sie ein Clientzertifikat

Bei Bedarf können Sie ein Clientzertifikat sperren. Anhand der Zertifikatsperrliste können Sie basierend auf einzelnen Clientzertifikaten selektiv Punkt-zu-Standort-Verbindungen verweigern. Diese Methode unterscheidet sich vom Entfernen eines vertrauenswürdigen Stammzertifikats. Wenn Sie ein vertrauenswürdiges Stammzertifikat (CER-Datei) aus Azure entfernen, wird der Zugriff für alle Clientzertifikate gesperrt, die mit dem gesperrten Stammzertifikat generiert oder signiert wurden. Wenn Sie anstelle des Stammzertifikats ein Clientzertifikat sperren, können die anderen Zertifikate, die auf der Grundlage des Stammzertifikats generiert wurden, weiterhin zur Authentifizierung für die P2S-Verbindung verwendet werden.

Üblicherweise wird das Stammzertifikat zum Verwalten des Zugriffs auf Team- oder Organisationsebene verwendet. Eine genauer abgestufte Steuerung des Zugriffs für einzelne Benutzer erfolgt hingegen mit gesperrten Clientzertifikaten.

Sie können ein Clientzertifikat sperren, indem Sie den Fingerabdruck der Sperrliste hinzufügen.

- Rufen Sie den Fingerabdruck des Clientzertifikats ab. Weitere Informationen finden Sie unter Vorgehensweise: Abrufen des Fingerabdrucks eines Zertifikats.

- Kopieren Sie die Informationen in einen Text-Editor, und entfernen Sie alle Leerzeichen, sodass eine fortlaufende Zeichenfolge entsteht.

- Navigieren Sie zu Point-to-Site-VPN-Verbindung, und wählen Sie dann Zertifikat verwalten aus.

- Wählen Sie Sperrliste zum Öffnen der Seite Sperrliste aus.

- Fügen Sie in Fingerabdruck den Zertifikatfingerabdruck als durchgehende Textzeile (ohne Leerzeichen) ein.

- Wählen Sie + Zu Liste hinzufügen aus, um den Fingerabdruck in der Zertifikatssperrliste (CRL) hinzuzufügen.

Nach Abschluss der Aktualisierung kann das Zertifikat nicht mehr für die Verbindungsherstellung verwendet werden. Clients, die versuchen, unter Verwendung dieses Zertifikats eine Verbindung herzustellen, erhalten eine Meldung mit dem Hinweis, dass das Zertifikat nicht mehr gültig ist.

Häufig gestellte Fragen

Diese häufig gestellten Fragen beziehen sich auf P2S-Verbindungen, die das klassische Bereitstellungsmodell verwenden.

Welche Clientbetriebssysteme kann ich für Point-to-Site verwenden?

Folgende Clientbetriebssysteme werden unterstützt:

- Windows 7 (32 Bit und 64 Bit)

- Windows Server 2008 R2 (nur 64 Bit)

- Windows 8 (32 Bit und 64 Bit)

- Windows 8.1 (32 Bit und 64 Bit)

- Windows Server 2012 (nur 64 Bit)

- Windows Server 2012 R2 (nur 64 Bit)

- Windows 10

- Windows 11

Kann ich für Point-to-Site-Verbindungen einen beliebigen VPN-Softwareclient mit SSTP-Unterstützung verwenden?

Nein. Nur die aufgelisteten Windows-Betriebssystemversionen werden unterstützt.

Wie viele VPN-Clientendpunkte kann meine Point-to-Site-Konfiguration umfassen?

Die Anzahl der VPN-Clientendpunkte hängt von der Gateway-SKU und dem Protokoll ab.

| VPN Gateway Generation |

SKU | S2S/VNet-zu-VNet Tunnel |

P2S SSTP-Verbindungen |

P2S IKEv2/OpenVPN-Verbindungen |

Aggregat aggregierten Durchsatz |

BGP | Zonenredundant | Unterstützte Anzahl der virtuellen Computer im virtuellen Netzwerk |

|---|---|---|---|---|---|---|---|---|

| Generation 1 | Grundlegend | Maximal 10 | Maximal 128 | Nicht unterstützt | 100 MBit/s | Nicht unterstützt | Nein | 200 |

| Generation 1 | VpnGw1 | Maximal 30 | Maximal 128 | Maximal 250 | 650 MBit/s | Unterstützt | Nein | 450 |

| Generation 1 | VpnGw2 | Maximal 30 | Maximal 128 | Maximal 500 | 1 GBit/s | Unterstützt | Nein | 1300 |

| Generation 1 | VpnGw3 | Maximal 30 | Maximal 128 | Maximal 1000 | 1,25 GBit/s | Unterstützt | Nein | 4000 |

| Generation 1 | VpnGw1AZ | Maximal 30 | Maximal 128 | Maximal 250 | 650 MBit/s | Unterstützt | Ja | 1.000 |

| Generation 1 | VpnGw2AZ | Maximal 30 | Maximal 128 | Maximal 500 | 1 GBit/s | Unterstützt | Ja | 2.000 |

| Generation 1 | VpnGw3AZ | Maximal 30 | Maximal 128 | Maximal 1000 | 1,25 GBit/s | Unterstützt | Ja | 5000 |

| Generation 2 | VpnGw2 | Maximal 30 | Maximal 128 | Maximal 500 | 1,25 GBit/s | Unterstützt | Nein | 685 |

| Generation 2 | VpnGw3 | Maximal 30 | Maximal 128 | Maximal 1000 | 2,5 GBit/s | Unterstützt | Nein | 2240 |

| Generation 2 | VpnGw4 | Maximal 100* | Maximal 128 | Maximal 5.000 | 5 GBit/s | Unterstützt | Nein | 5300 |

| Generation 2 | VpnGw5 | Maximal 100* | Maximal 128 | Maximal 10000 | 10 GBit/s | Unterstützt | Nein | 6700 |

| Generation 2 | VpnGw2AZ | Maximal 30 | Maximal 128 | Maximal 500 | 1,25 GBit/s | Unterstützt | Ja | 2.000 |

| Generation 2 | VpnGw3AZ | Maximal 30 | Maximal 128 | Maximal 1000 | 2,5 GBit/s | Unterstützt | Ja | 3300 |

| Generation 2 | VpnGw4AZ | Maximal 100* | Maximal 128 | Maximal 5.000 | 5 GBit/s | Unterstützt | Ja | 4400 |

| Generation 2 | VpnGw5AZ | Maximal 100* | Maximal 128 | Maximal 10000 | 10 GBit/s | Unterstützt | Ja | 9000 |

Kann ich eine eigene interne PKI-Stammzertifizierungsstelle für Punkt-zu-Standort-Verbindungen nutzen?

Ja. Bisher konnten nur selbstsignierte Stammzertifikate verwendet werden. Sie können immer noch bis zu 20 Stammzertifikate hochladen.

Können Proxys und Firewalls mit der Point-to-Site-Funktion durchlaufen werden?

Ja. Wir verwenden das Secure Socket Tunneling-Protokoll (SSTP), um eine Tunnelverbindung durch Firewalls zu ermöglichen. Dieser Tunnel wird als HTTPS-Verbindung angezeigt.

Wird das VPN automatisch erneut verbunden, wenn ich einen für Punkt-zu-Standort-Verbindungen konfigurierten Clientcomputer neu starte?

Standardmäßig wird die VPN-Verbindung des Clientcomputers nicht automatisch wiederhergestellt.

Werden die automatische Verbindungswiederherstellung und DDNS bei Point-to-Site-Verbindungen auf den VPN-Clients unterstützt?

Nein. Die automatische Verbindungswiederherstellung und DDNS werden in Point-to-Site-VPNs derzeit nicht unterstützt.

Kann ich im gleichen virtuellen Netzwerk sowohl Site-to-Site- als auch Point-to-Site-Konfigurationen verwenden?

Ja. Beide Lösungen können verwendet werden, wenn Sie über einen routenbasierten VPN-Typ für Ihr Gateway verfügen. Für das klassische Bereitstellungsmodell benötigen Sie ein dynamisches Gateway. Point-to-Site-Konfigurationen werden für VPN-Gateways mit statischem Routing oder Gateways, die das -VpnType PolicyBased-Cmdlet verwenden, nicht unterstützt.

Kann ein Punkt-zu-Standort-Client so konfiguriert werden, dass er Verbindungen mit mehreren virtuellen Netzwerken gleichzeitig herstellt?

Ja. Allerdings dürfen sich weder die IP-Präfixe noch die Point-to-Site-Adressräume der virtuellen Netzwerke überschneiden.

Wie viel Durchsatz kann ich bei einer Site-to-Site- oder bei einer Point-to-Site-Verbindung erwarten?

Der genaue Durchsatz der VPN-Tunnel lässt sich nur schwer ermitteln. IPsec und SSTP sind VPN-Protokolle mit hohem Kryptografieaufwand. Außerdem wird der Durchsatz durch die Latenz und die Bandbreite zwischen Ihrem Standort und dem Internet eingeschränkt.

Nächste Schritte

Sobald die Verbindung hergestellt ist, können Sie Ihren virtuellen Netzwerken virtuelle Computer hinzufügen. Weitere Informationen finden Sie unter Virtuelle Computer .

Weitere Informationen zu Netzwerken und virtuellen Computern finden Sie unter Azure- und Linux-VM-Netzwerke (Übersicht).

Informationen zur P2S-Problembehandlung finden Sie unter Problembehandlung: Azure Punkt-zu-Standort-Verbindungsprobleme.