So schützt Defender for Cloud Apps Ihr OneLogin

Als Identitäts- und Zugriffsverwaltungslösung enthält OneLogin die Schlüssel zu den unternehmenskritischen Diensten Ihrer Organisation. OneLogin verwaltet die Authentifizierungs- und Autorisierungsprozesse für Ihre Benutzer. Jeder Missbrauch von OneLogin durch einen böswilligen Akteur oder einen menschlichen Fehler kann Ihre wichtigsten Ressourcen und Dienste potenziellen Angriffen zur Verfügung stellen.

Die Verbindung von OneLogin zu Defender for Cloud Apps verschafft Ihnen verbesserten Einblick in Ihre OneLogin-Administratoraktivitäten und verwalteten Benutzeranmeldungen und bietet Bedrohungserkennung für anomales Verhalten.

Größte Bedrohungen

- Kompromittierte Konten und Insider-Bedrohungen

- Datenlecks

- Unzureichendes Sicherheitsbewusstsein

- Unkontrollierte Bring Your Own Device (BYOD)-Strategie

So hilft Ihnen Defender for Cloud Apps beim Schutz Ihrer Umgebung

Erkennen von Cloudbedrohungen, kompromittierten Konten und böswilligen Insidern

Verwenden des Überwachungspfads von Aktivitäten für forensische Untersuchungen

Steuern von OneLogin mit Richtlinien

| Typ | Name |

|---|---|

| Integrierte Anomalieerkennungsrichtlinie | Aktivitäten von anonymen IP-Adressen Aktivität aus selten verwendetem Land Aktivität von verdächtigen IP-Adressen Unmöglicher Ortswechsel Aktivität, die vom beendeten Benutzer ausgeführt wird (erfordert Microsoft Entra-ID als IdP) Mehrere fehlerhafte Anmeldeversuche Ungewöhnliche Administratoraktivitäten Ungewöhnliche Identitätswechsel |

| Aktivitätsrichtlinie | Erstellt eine angepasste Richtlinie durch die OneLogin-Aktivitäten |

Weitere Informationen zum Erstellen von Richtlinien finden Sie unter Erstellen einer Richtlinie.

Automatisieren von Governance-Steuerelementen

Zusätzlich zur Überwachung potenzieller Bedrohungen können Sie die folgenden OneLogin-Governanceaktionen anwenden und automatisieren, um erkannte Bedrohungen zu beheben:

| Typ | Aktion |

|---|---|

| Benutzer-Governance | Mitteilen des Benutzers über die Benachrichtigung (über Microsoft Entra-ID) Benutzer müssen sich erneut anmelden (über Microsoft Entra-ID) Benutzer sperren (über Microsoft Entra-ID) |

Weitere Informationen zum Beheben von Bedrohungen aus Apps finden Sie unter Verwalten verbundener Apps.

Schützen von OneLogin in Echtzeit

Überprüfen Sie unsere bewährten Methoden für die Sicherung und die Zusammenarbeit mit externen Benutzern und zum Blockieren und Schützen des Downloads vertraulicher Daten auf nicht verwaltete oder riskante Geräte.

Verbinden von OneLogin mit Microsoft Defender for Cloud Apps

Dieser Abschnitt enthält Anweisungen zum Verbinden von Microsoft Defender für Cloud-Apps mit Ihrer vorhandenen OneLogin-App mithilfe der App-Verbinden or-APIs. Durch diese Verbindung erhalten Sie Einblick in und Kontrolle über die Nutzung von OneLogin in Ihrem Unternehmen.

Voraussetzungen

- Das für die Anmeldung bei OneLogin verwendete OneLogin-Konto muss ein Super-Benutzer sein. Weitere Informationen zu Administratorrechten in OneLogin finden Sie in diesem Artikel.

Konfigurieren von OneLogin

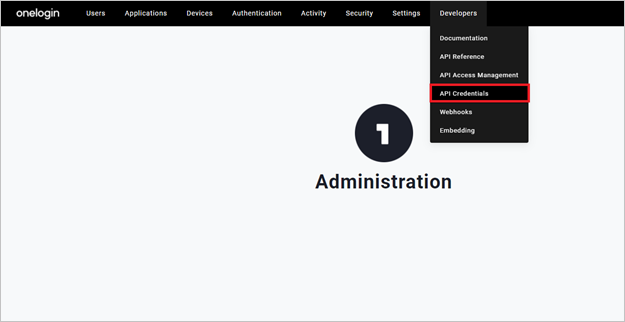

Wechseln Sie zum OneLogin-Verwaltungsportal. Wählen Sie API-Anmeldedaten im Einblendmenü Entwickler.

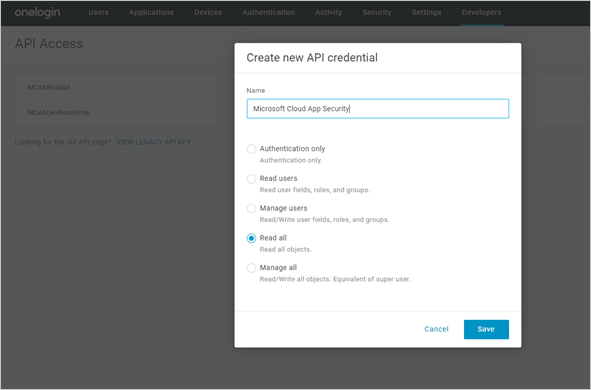

Wählen Sie Neue Anmeldedaten.

Nennen Sie Ihre neue Anwendung als Microsoft Defender for Cloud Apps, wählen Sie Alle Berechtigungen lesen und dann Speichern.

Kopieren Sie die Client-ID und den geheimen Clientschlüssel. Sie benötigen sie in den folgenden Schritten.

Konfigurieren von Defender for Cloud Apps

Klicken Sie im Microsoft Defender-Portal auf Einstellungen. Wählen Sie dann Cloud-Apps. Wählen Sie unter Verbundene Apps die Option App-Connectors.

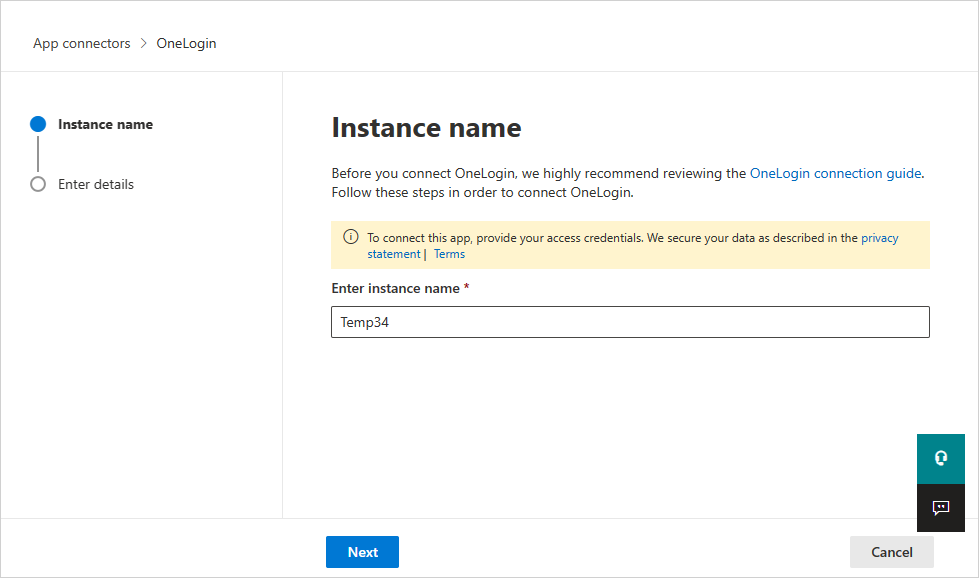

Wählen Sie auf der Seite App-Connectors die Option +App verbinden und dann OneLogin.

Geben Sie dem Connector im nächsten Fenster einen beschreibenden Namen, und wählen Sie Weiter.

Geben Sie im Fenster Details eingeben die Client-ID und den geheimen Clientschlüssel ein, den Sie kopiert haben, und wählen Sie Senden.

Klicken Sie im Microsoft Defender-Portal auf Einstellungen. Wählen Sie dann Cloud-Apps. Wählen Sie unter Verbundene Apps die Option App-Connectors. Stellen Sie sicher, dass der Status des verbundenen App-Connectors Verbunden lautet.

Bei der ersten Verbindung kann es bis zu 4 Stunden dauern, bis alle Benutzer und ihre Aktivitäten abgerufen sind, nachdem der Connector eingerichtet wurde.

Wenn der Status des Connectors Verbunden lautet, ist der Connector live und funktionsbereit.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.