Tutorial: Untersuchung von Risikobenutzern

Sicherheitsteams stehen vor der Herausforderung, Benutzeraktivitäten, verdächtig oder anderweitig, über alle Dimensionen der Identitätsangriffsoberfläche hinweg zu überwachen, und verwenden dabei mehrere Sicherheitslösungen, die häufig nicht verbunden sind. Während viele Unternehmen jetzt Suchteams haben, die Bedrohungen in ihren Umgebungen proaktiv identifizieren sollen, kann es eine Herausforderung sein zu wissen, wonach denn in der enormen Datenmenge gesucht werden soll. Microsoft Defender for Cloud Apps vereinfacht dies jetzt, indem die Notwendigkeit entfernt wird, komplexe Korrelationsregeln zu erstellen. So können Sie Angriffen suchen, die sich über Ihr gesamtes Cloud- und lokales Netzwerk erstrecken.

Damit Sie sich auf die Benutzeridentität konzentrieren können, bietet Microsoft Defender for Cloud Apps Verhaltensanalysen (User Entity Behavior Analytics, UEBA) in der Cloud. Dies kann auf Ihre lokale Umgebung erweitert werden, wenn Sie Microsoft Defender for Identity integrieren. Wenn Sie in Defender for Identity integriert sind, erhalten Sie auch Kontext zur Benutzeridentität aus der nativen Integration in Active Directory.

Unabhängig davon, ob Ihr Trigger eine Warnung ist, die Sie im Defender for Cloud Apps-Dashboard sehen, oder ob Sie Informationen von einem Sicherheitsdienst eines Drittanbieters haben, starten Sie Ihre Untersuchung über das Defender for Cloud Apps-Dashboard, um detaillierte Einblicke in riskante Benutzer zu erhalten.

In diesem Lernprogramm erfahren Sie, wie Sie Defender for Cloud Apps verwenden, um Risikobenutzer zu untersuchen:

Erhöhte Untersuchungsprioritäts-Punktzahl – Veralterungszeitleiste

Bis Juli 2024 werden wir die Unterstützung der Funktion „Erhöhte Untersuchungsprioritäts-Punktzahl“ Microsoft Defender für Cloud-Apps schrittweise einstellen.

Nach sorgfältiger Analyse und Überprüfung haben wir beschlossen, den Support für diese Warnung einzustellen, da die hohe Anzahl der falsch positiven Ergebnisse keine effektive Wirkung in Bezug auf die allgemeine Sicherheit Ihrer Organisation zeigte.

Unsere Untersuchungen haben ergeben, dass diese Funktion keinen signifikanten Mehrwert generierte und unserem Ziel, qualitativ hochwertige, zuverlässige Sicherheitslösungen zu bieten, nicht entsprach.

Wir sind bestrebt, unsere Dienste gemäß Ihrer Anforderungen und Erwartungen stets zu verbessern.

Für diejenigen, die diese Warnung weiterhin verwenden möchten, empfehlen wir die dedizierte Abfrage „Erweitertes Hunting“:

let time_back = 1d;

let last_seen_threshold = 30;

// the number of days which the resource is considered to be in use by the user lately, and therefore not indicates anomaly resource usage

// anomaly score based on LastSeenForUser column in CloudAppEvents table

let last_seen_scores =

CloudAppEvents

| where Timestamp > ago(time_back)

| where isnotempty(LastSeenForUser)

| mv-expand LastSeenForUser

| extend resource = tostring(bag_keys(LastSeenForUser)[0])

| extend last_seen = LastSeenForUser[resource]

| where last_seen < 0 or last_seen > last_seen_threshold

// score is calculated as the number of resources which were never seen before or breaching the chosen threshold

| summarize last_seen_score = dcount(resource) by ReportId, AccountId;

// anomaly score based on UncommonForUser column in CloudAppEvents table

let uncommonality_scores =

CloudAppEvents

| where Timestamp > ago(time_back)

| where isnotempty(UncommonForUser)

| extend uncommonality_score = array_length(UncommonForUser)

// score is calculated as the number of uncommon resources on the event

| project uncommonality_score, ReportId, AccountId;

last_seen_scores | join kind=innerunique uncommonality_scores on ReportId and AccountId

| project-away ReportId1, AccountId1

| extend anomaly_score = last_seen_score + uncommonality_score

// joined scores

- Diese Abfrage ist ein Vorschlag, verwenden Sie sie als Vorlage, und modifizieren Sie sie basierend auf Ihren Anforderungen.

Grundlegendes zur Bewertung der Untersuchungspriorität

Die Bewertung der Untersuchungspriorität ist eine Bewertung, die Defender for Cloud Apps für jeden Benutzer vergibt, um Ihnen mitzuteilen, wie riskant ein Benutzer im Verhältnis zu anderen Benutzern in Ihrer Organisation ist.

Verwenden Sie die Bewertung der Untersuchungspriorität , um zu bestimmen, welche Benutzer zuerst untersucht werden sollen. Defender for Cloud Apps erstellt Benutzerprofile für jeden Benutzer basierend auf Analysen, die Zeit, Peergruppen und erwartete Benutzeraktivitäten berücksichtigen. Aktivitäten, die anomale Werte gegenüber dem Basisplan eines Benutzers sind, werden ausgewertet und bewertet. Nach Abschluss der Bewertung werden die proprietären dynamischen Peerberechnungen von Microsoft und maschinelles Lernen für die Benutzeraktivitäten ausgeführt, um die Untersuchungspriorität für jeden Benutzer zu berechnen.

Die Bewertung der Untersuchungspriorität bietet Ihnen die Möglichkeit, sowohl böswillige Insider als auch externe Angreifer zu erkennen, die sich lateral in Ihren Organisationen bewegen, ohne sich auf standardmäßige deterministische Erkennungen verlassen zu müssen.

Die Bewertung der Untersuchungspriorität basiert auf Sicherheitswarnungen, ungewöhnlichen Aktivitäten und potenziellen Auswirkungen auf Geschäft und Ressourcen im Zusammenhang mit jedem Benutzer, um zu beurteilen, wie dringend es ist, jeden bestimmten Benutzer zu untersuchen.

Wenn Sie den Bewertungswert für eine Warnung oder eine Aktivität auswählen, können Sie die Nachweise anzeigen, die erläutern, wie Defender for Cloud Apps die Aktivität bewertet hat.

Jeder Microsoft Entra-Benutzer verfügt über eine dynamische Bewertung der Untersuchungspriorität, die ständig basierend auf dem aktuellen Verhalten und den Auswirkungen aktualisiert wird, basierend auf Daten, die aus Defender for Identity und Defender for Cloud Apps ausgewertet wurden. Sie können jetzt sofort verstehen, wer die wirklich riskanten Benutzer sind, indem Sie nach der Bewertung der Untersuchungspriorität filtern, direkt überprüfen, was ihre geschäftlichen Auswirkungen hat, und alle zugehörigen Aktivitäten untersuchen – ob sie kompromittiert, Daten exfiltrieren oder als Insider-Bedrohungen fungieren.

Defender for Cloud Apps verwendet Folgendes, um Risiken zu messen:

Bewertung von Warnungen

Die Warnungsbewertung stellt die potenziellen Auswirkungen einer bestimmten Warnung auf jeden Benutzer dar. Die Warnungsbewertung basiert auf Schweregrad, Benutzerwirkung, Warnungspopularität für Benutzer und allen Entitäten in der Organisation.Aktivitätsbewertung

Der Aktivitätsscore bestimmt die Wahrscheinlichkeit, dass bestimmte Benutzer*innen bestimmte Aktivitäten ausführen, basierend auf dem Verhaltenslernen der Benutzer*innen und ihrer Kolleg*innen. Aktivitäten, die als besonders anormal eingestuft werden, erhalten die höchste Bewertung.

Phase 1: Verbinden für die Apps, die Sie schützen möchten

- Verbinden Sie mindestens eine App mit Microsoft Defender for Cloud Apps mithilfe der API-Connectors. Es wird empfohlen, mit der Verbindung von Microsoft 365 zu beginnen.

- Verbinden Sie zusätzliche Apps, die den Proxy verwenden, um die App-Steuerung für bedingten Zugriff zu erreichen.

Phase 2: Identifizieren der am meisten risikobehafteten Benutzer

So identifizieren Sie, wer Ihre riskanten Benutzer in Defender for Cloud Apps sind:

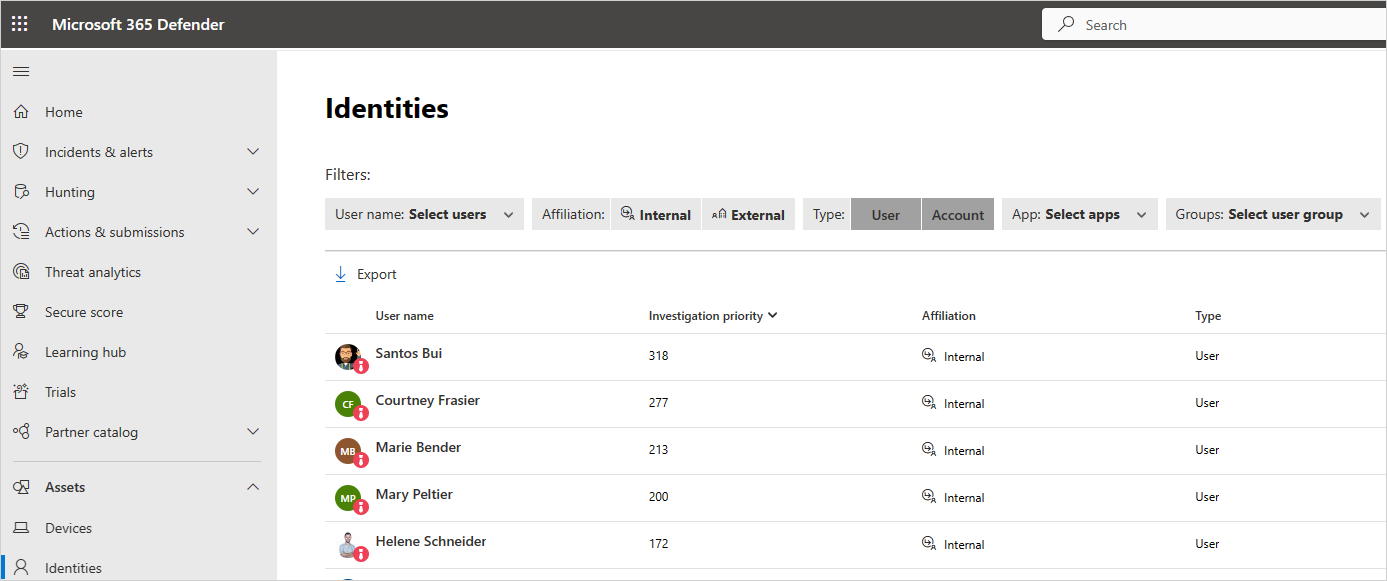

Wählen Sie im Microsoft Defender Portal unter Objekte die Option Identitäten aus. Sortieren Sie die Tabelle nach Untersuchungspriorität. Dann wechseln Sie einzeln zu ihrer Benutzerseite, um sie zu untersuchen.

Die Nummer der Untersuchungspriorität, die neben dem Benutzernamen gefunden wird, ist eine Summe aller riskanten Aktivitäten des Benutzers in der letzten Woche.

Wählen Sie die drei Punkte rechts neben dem Benutzer und dann die Seite Benutzer anzeigen aus.

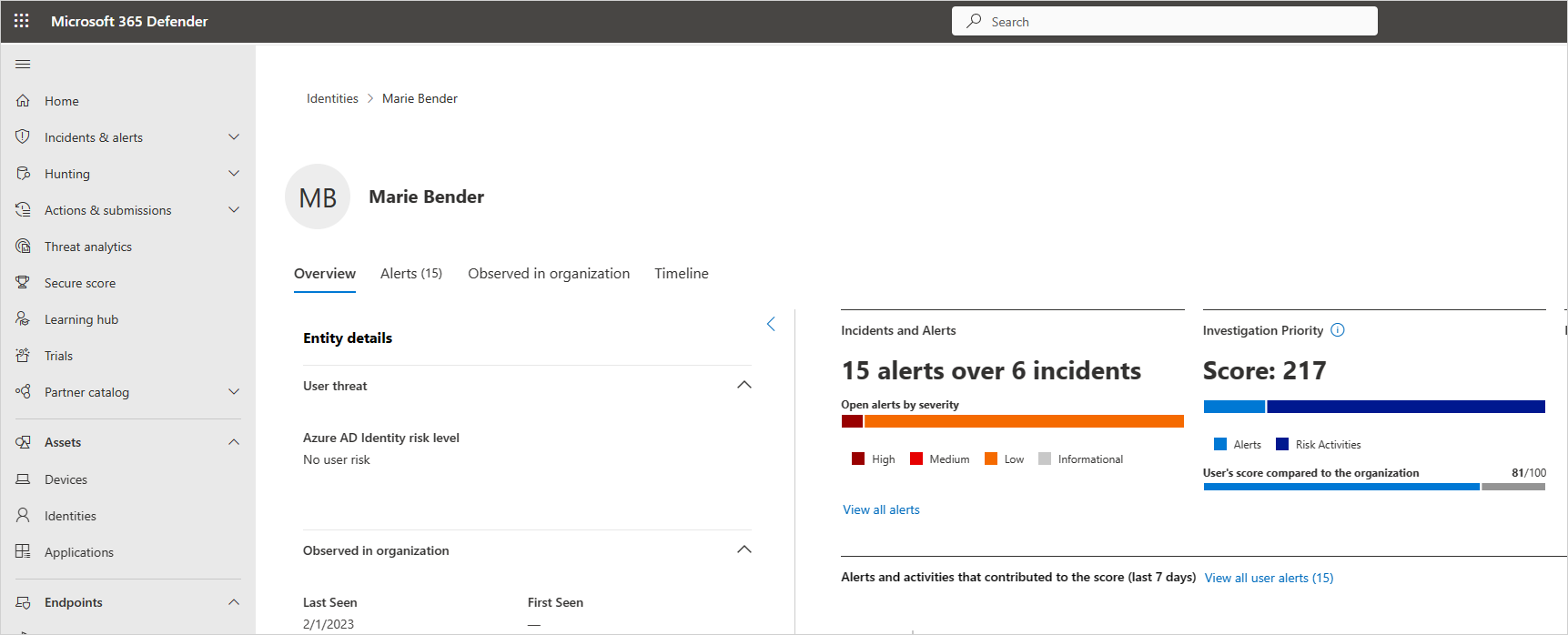

Überprüfen Sie die Informationen auf der Seite „Benutzer“, um einen Überblick über den Benutzer zu erhalten und festzustellen, ob es Punkte gibt, an denen der Benutzer Aktivitäten ausgeführt hat, die für diesen Benutzer ungewöhnlich waren oder zu einem ungewöhnlichen Zeitpunkt ausgeführt wurden. Die Bewertung des Benutzers im Vergleich zur Organisation stellt dar, welches Quantil der Benutzer basierend auf ihrer Rangfolge in Ihrer Organisation ist – wie hoch sie in der Liste der Benutzer sind, die Sie untersuchen sollten, relativ zu anderen Benutzern in Ihrer Organisation. Die Zahl ist rot, wenn sich ein Benutzer in oder oberhalb des 90. Quantils von riskanten Benutzern in Ihrer Organisation befindet.

Auf der Seite „Benutzer“ können Sie die Fragen beantworten:Wer ist der Benutzer?

Sehen Sie sich den linken Bereich an, um Informationen darüber zu erhalten, wer der Benutzer ist und was über ihn bekannt ist. Dieser Bereich enthält Informationen zur Rolle des Benutzers in Ihrem Unternehmen und deren Abteilung. Ist der Benutzer ein DevOps-Techniker, der häufig ungewöhnliche Aktivitäten als Teil seiner Arbeit ausführt? Ist der Benutzer ein verärgerter Mitarbeiter, der gerade für eine Werbeaktion vorbeigekommen ist?Ist der Benutzer riskant?

Sehen Sie sich den oberen Rand des rechten Bereichs an, damit Sie wissen, ob es sich lohnt, den Benutzer zu untersuchen. Was ist die Risikobewertung des Mitarbeiters?Was ist das Risiko, das der Benutzer für Ihre Organisation darstellt?

Sehen Sie sich die Liste im unteren Bereich an, die Ihnen jede Aktivität und jede Warnung im Zusammenhang mit dem Benutzer bereitstellt, um zu verstehen, welche Art von Risiko der Benutzer darstellt. Wählen Sie in der Zeitleiste jede Zeile aus, damit Sie einen Drilldown tiefer in die Aktivität oder Warnung selbst ausführen können. Sie können auch die Zahl neben der Aktivität auswählen, damit Sie die Nachweise verstehen können, die die Bewertung selbst beeinflusst haben.Was ist das Risiko für andere Vermögenswerte in Ihrer Organisation?

Wählen Sie die RegisterkarteLateral Bewegungspfade aus, um zu verstehen, welche Pfade ein Angreifer verwenden kann, um die Kontrolle über andere Objekte in Ihrer Organisation zu erlangen. Selbst wenn der von Ihnen untersuchte Benutzer über ein nicht vertrauliches Konto verfügt, kann ein Angreifer Verbindungen mit dem Konto verwenden, um vertrauliche Konten in Ihrem Netzwerk zu ermitteln und zu kompromittieren. Weitere Informationen finden Sie unter Verwenden von Lateral Movement Paths.

Hinweis

Beachten Sie, dass während die Seite „Benutzer“ Informationen für Geräte, Ressourcen und Konten für alle Aktivitäten bereitstellt, die Bewertung der Untersuchungspriorität die Summe aller riskanten Aktivitäten und Warnungen in den letzten 7 Tagen darstellt.

Zurücksetzen der Benutzerbewertung

Wenn der Benutzer untersucht wurde und kein Verdacht auf Kompromittierung gefunden wurde, oder aus irgendeinem Grund, den Sie bevorzugen, die Bewertung der Untersuchungspriorität des Benutzers zurückzusetzen, können Sie die Bewertung manuell zurücksetzen.

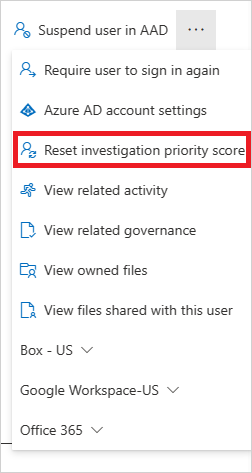

Wählen Sie im Microsoft Defender Portal unter Objekte die Option Identitäten aus.

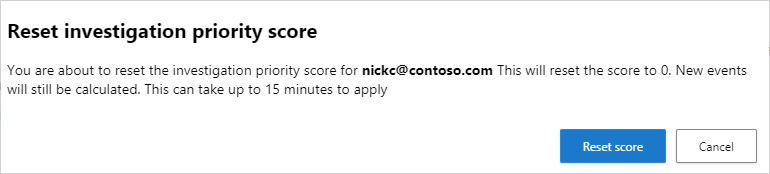

Wählen Sie die drei Punkte rechts neben dem untersuchten Benutzer und dann die Bewertung der Untersuchungspriorität zurücksetzen aus. Sie können auch Benutzerseite anzeigen auswählen und dann Bewertung der Untersuchungspriorität zurücksetzen aus den drei Punkten auf der Seite „Benutzer“ auswählen.

Hinweis

Nur Benutzer mit einer Prioritätsbewertung ohne Null können zurückgesetzt werden.

Klicken Sie im Bestätigungsfenster auf Schließen.

Phase 3: Weitere Untersuchung von Benutzern

Wenn Sie einen Benutzer anhand einer Warnung untersuchen oder eine Warnung in einem externen System gesehen haben, kann es Aktivitäten geben, die allein nicht zu Alarm führen, aber wenn Defender for Cloud Apps sie zusammen mit anderen Aktivitäten aggregiert, kann die Warnung ein Hinweis auf ein verdächtiges Ereignis sein.

Wenn Sie einen Benutzer untersuchen, sollten Sie diese Fragen zu den Aktivitäten und Benachrichtigungen stellen, die Sie sehen:

Gibt es eine geschäftliche Begründung für diesen Mitarbeiter, diese Aktivitäten auszuführen? Wenn beispielsweise jemand aus Marketing auf die Codebasis zugreift oder jemand aus der Entwicklungsdatenbank auf die Datenbank „Finance“ zugreift, sollten Sie den Mitarbeiter nachverfolgen, um sicherzustellen, dass dies eine beabsichtigte und gerechtfertigte Aktivität war.

Wechseln Sie zum Aktivitätsprotokoll , um zu verstehen, warum diese Aktivität einen Highscore erhalten hat, während andere nicht. Sie können die Untersuchungspriorität auf Ist festgelegt festlegen, um zu verstehen, welche Aktivitäten verdächtig sind. Sie können z. B. basierend auf der Untersuchungspriorität nach allen Aktivitäten filtern, die in der Ukraine aufgetreten sind. Dann können Sie sehen, ob es andere Aktivitäten gab, die riskant waren, von denen der Benutzer verbunden ist, und Sie können problemlos zu anderen Drilldowns navigieren, z. B. zu den neuesten nicht anomalen Cloud- und On-Premises-Aktivitäten, um Ihre Untersuchung fortzusetzen.

Phase 4: Schützen Sie Ihre Organisation

Wenn Ihre Untersuchung zu dem Schluss führt, dass ein Benutzer kompromittiert ist, führen Sie die folgenden Schritte aus, um das Risiko zu verringern.

Wenden Sie sich an den Benutzer – Mithilfe der in Defender for Cloud Apps integrierten Kontaktinformationen aus Active Directory können Sie einen Drilldown zu jeder Warnung und Aktivität ausführen und die Benutzeridentität erfahren. Stellen Sie sicher, dass der Benutzer von den Aktivitäten weiß.

Wählen Sie direkt über das Microsoft Defender Portal auf der Seite Identitäten die drei Punkte des untersuchten Benutzers aus, und wählen Sie aus, ob Sie den Benutzer zwingen sich erneut anzumelden, den Benutzer sperren oder den Benutzer als kompromittiert bestätigen .

Im Falle einer kompromittierten Identität können Sie den Benutzer bitten, sein Kennwort zurückzusetzen, und dabei sicherzustellen, dass das Kennwort den Best Practice-Richtlinien für Länge und Komplexität entspricht.

Wenn Sie einen Drilldown zu einer Warnung durchführen und feststellen, dass die Aktivität keine Warnung hätte auslösen sollen, wählen Sie in der Aktivitätsschublade den Link Feedback senden aus, damit wir sicher sein können, unser Benachrichtigungssystem mit Ihrer Organisation zu optimieren.

Nachdem Sie das Problem behoben haben, schließen Sie die Warnung.

Weitere Informationen

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für