Funktionsweise von Azure DDoS Protection

Durch das vorherige Kapitel konnten Sie feststellen, dass Contoso von den zusätzlichen Sicherheitsvorkehrungen profitiert, die der DDoS Protection-Dienst im Vergleich zum Infrastructure Protection-Dienst bietet. In dieser Lerneinheit erfahren Sie mehr über die Features von DDoS Protection und die Funktionsweise des Diensts.

Features von DDoS Protection

Wie in der vorherigen Lerneinheit erläutert, bietet Azure DDoS Protection umfangreichere Funktionen als Infrastructure Protection.

DDoS Protection

Beim Aktivieren von DDoS Protection besteht der erste Schritt darin, virtuelle Netzwerke oder IP-Adressen zuzuordnen. Nur Dienste mit einer öffentlichen IP-Adresse in den virtuellen Netzwerken werden geschützt. Beispielsweise wird die öffentliche IP-Adresse einer Azure Web Application Firewall geschützt, die in Azure Application Gateway verfügbar und für Ebene-7-Schutz bereitgestellt ist. Alle Systeme, die nicht routingfähige IP-Adressen im geschützten virtuellen Netzwerk verwenden, sind nicht im Schutzplan enthalten. Dies ist ein Kundenvorteil, da diese Systeme nicht über das Internet verfügbar sind und keine Kosten für den Schutz anfallen.

Hinweis

Um die Bereitstellung zu vereinfachen, können Sie DDoS Network Protection für Ihre Organisation konfigurieren und virtuelle Netzwerke aus mehreren Abonnements mit demselben Plan verknüpfen.

Nach dem Konfigurieren von DDoS Network Protection müssen Sie geschützte Ressourcen hinzufügen. Sie können die Dienste, für die DDoS Protection verwendet wird, über Ihre benutzerdefinierten Azure-Ressourcengruppen, -Verwaltungsgruppen oder -Abonnements auswählen. Alternativ können Sie DDoS IP Protection für eine einzelne IP-Adresse aktivieren. Dies ist nützlich, wenn Sie Schutz für weniger als 100 IP-Adressen benötigen oder DDoS Protection in Ihrer Umgebung testen.

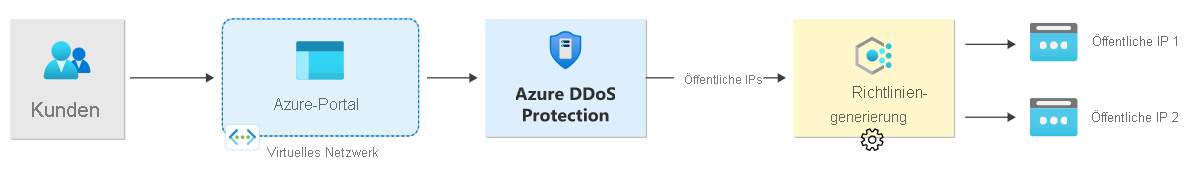

Ihre DDoS-Richtlinie wird generiert, wenn Sie DDoS Protection aktivieren. Sie wird automatisch konfiguriert und optimiert, indem Algorithmen für maschinelles Lernen angewendet werden und der Netzwerkdatenverkehr überwacht wird.

DDoS Protection überwacht den Netzwerkdatenverkehr und vergleicht ihn ständig mit den in der DDoS-Richtlinie definierten Grenzwerten. Wenn Ihr Datenverkehr den maximalen Grenzwert überschreitet, wird die DDoS-Entschärfung automatisch initiiert. Während der Entschärfung erfolgt das Routing von an eine geschützte Ressource gesendeten Paketen durch DDoS Protection erneut. Für diesen Datenverkehr werden mehrere Überprüfungen durchgeführt, um sicherzustellen, dass die Pakete Internetspezifikationen entsprechen und nicht falsch formatiert sind. Gültiger IP-Datenverkehr wird an den vorgesehenen Dienst weitergeleitet. DDoS Protection wendet drei automatisch optimierte Entschärfungsrichtlinien (TCP SYN, TCP und UDP) auf jede öffentliche IP-Adresse an, die einer geschützten Ressource zugeordnet ist.

Wenn der Datenverkehr weniger als den anwendbaren Schwellenwert erreicht, wird die Entschärfung angehalten. Dieser Schutz gilt nicht für App Service-Umgebungen.

Die folgende Abbildung zeigt den Datenfluss durch DDoS Protection.

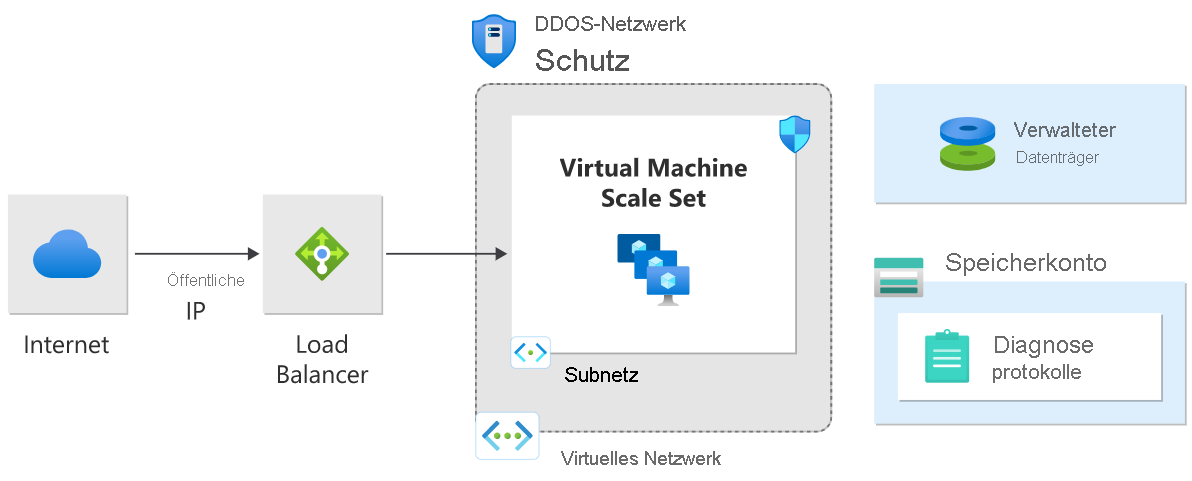

In der folgenden Abbildung ist DDoS Network Protection im virtuellen Netzwerk des Azure-Lastenausgleichsmoduls (für das Internet) aktiviert, dem die öffentliche IP-Adresse zugeordnet wurde.

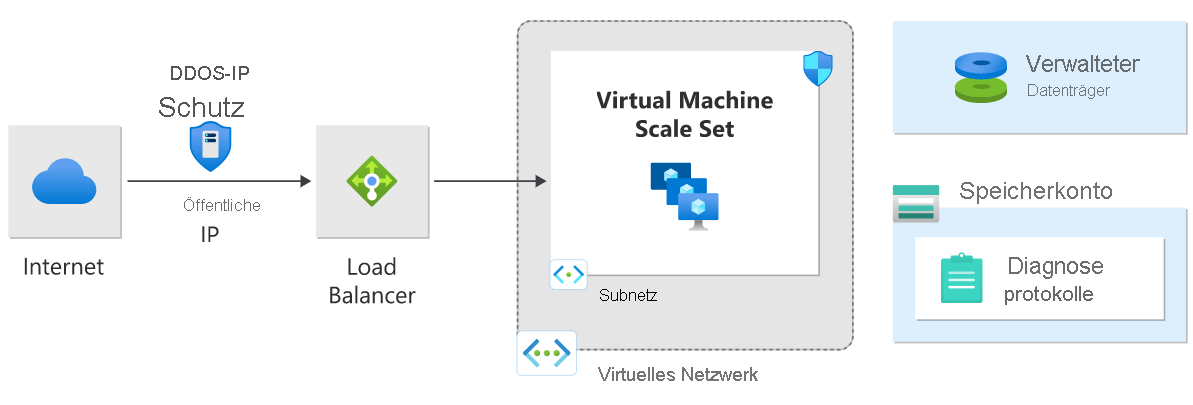

Im folgenden Diagramm ist DDoS IP Protection auf der öffentlichen Front-End-IP-Adresse eines öffentlichen Lastenausgleichsmoduls aktiviert.

Adaptive Optimierung von Azure DDoS Protection

Jede Azure-Anwendung verfügt über ein eigenes Datenverkehrsmuster, das eindeutig wie der Fingerabdruck eines Menschen ist. Bei DDoS Protection besteht der Prozess darin, den Angriff zu erkennen und dann zu beenden. DDoS Protection verwendet einen proprietären Machine Learning-Algorithmus, der das Datenverkehrsmuster (Fingerabdruck) für Ihre Anwendung identifiziert und dieses Muster verwendet, um ein Profil für Anwendungsdatenverkehr zu erstellen.

Für den Fall, dass diese Anwendung anfängt, Datenverkehr außerhalb des Standardbereichs zu empfangen, wird die Obergrenze Ihrer DDoS Protection-Risikominderungsrichtlinie erhöht, um einen potenziellen saisonalen Anstieg zu unterstützen.

Wenn ein Benutzer versucht, Ihre Anwendung mit DDoS anzugreifen, würde der Datenverkehr weiter anwachsen. An diesem Punkt werden von DDoS Protection Warnungen ausgelöst, da der Datenverkehr anormal zu sein scheint. Der eingehende Datenverkehr für die Anwendung wird in Echtzeit überprüft, um auf gültige Pakete zu testen. Ungültige Pakete werden gelöscht, sodass sie sich nicht auf die Verfügbarkeit und Leistung Ihrer Anwendung auswirken.

DDoS Protection-Metriken

Im vorherigen Beispiel sendet DDoS Protection kurz nach der Erkennung eines Angriffs Benachrichtigungen mithilfe von Azure Monitor-Metriken und DDoS-Schutzwarnungen. Sie sollten den Angriff analysieren, indem Sie die Daten verwenden, die während dieses Angriffs protokolliert wurden. Zu diesem Zweck können Sie Microsoft Sentinel, SIEM-Tools von Partnern, Azure Monitor-Protokolle und andere Diagnosedienste verwenden. Die protokollierten Daten werden für 30 Tage beibehalten.

Testen des DDoS-Schutzes

Das Testen und Validieren ist entscheidend, um zu verstehen, wie ein System während eines DDoS-Angriffs funktioniert. Azure-Kunden können unsere bewährten Testpartner einsetzen, um die Leistung ihrer geschützten Dienste während eines DDoS-Angriffs zu testen:

- BreakingPoint Cloud: Ein Self-Service-Datenverkehrsgenerator, mit dem Azure-Kunden zu Simulationszwecken Datenverkehr für öffentliche Endpunkte generieren können, für die DDoS Protection aktiviert ist.

- Red Button: Arbeiten Sie mit einem dedizierten Team von Experten zusammen, um DDoS-Angriffsszenarien in einer kontrollierten Umgebung zu simulieren.

- RedWolf ist ein Self-Service- oder geführter DDoS-Testanbieter mit Echtzeitsteuerung.

Sie können Angriffssimulatoren für Folgendes verwenden:

Überprüfen, ob Ihre Schlüsseldienste während eines DDoS-Angriffs geschützt sind.

Üben der Reaktion auf Incidents bei DDoS-Angriffen.

Schulen Ihrer Sicherheitsmitarbeiter.

Weitere Informationen zu diesen Diensten finden Sie in den Referenzlinks in der zusammenfassenden Lerneinheit.