Verwalten der Gerätesicherheit mit Endpunktsicherheitsrichtlinien in Microsoft Intune

Verwenden Sie Intune Endpunktsicherheitsrichtlinien, um Sicherheitseinstellungen auf Geräten zu verwalten. Jede Endpunktsicherheitsrichtlinie unterstützt mindestens ein Profil. Diese Profile ähneln im Konzept einer Gerätekonfigurationsrichtlinienvorlage, einer logischen Gruppe verwandter Einstellungen.

Als Sicherheitsadministrator, der sich mit der Gerätesicherheit befasst, können Sie diese sicherheitsorientierten Profile verwenden, um den Mehraufwand für Gerätekonfigurationsprofile oder Sicherheitsbaselines zu vermeiden. Gerätekonfigurationsprofile und -baselines enthalten eine vielzahl unterschiedlicher Einstellungen außerhalb des Bereichs der Endpunktsicherung. Im Gegensatz dazu konzentriert sich jedes Endpunktsicherheitsprofil auf eine bestimmte Teilmenge der Geräteeinstellungen, die zum Konfigurieren eines Aspekts der Gerätesicherheit bestimmt sind.

Wenn Sie Endpunktsicherheitsrichtlinien zusammen mit anderen Richtlinientypen wie Sicherheitsbaselines oder Endpoint Protection-Vorlagen aus Gerätekonfigurationsrichtlinien verwenden, ist es wichtig, einen Plan für die Verwendung mehrerer Richtlinientypen zu entwickeln, um das Risiko von in Konflikt stehenden Einstellungen zu minimieren. Sicherheitsbaselines, Gerätekonfigurationsrichtlinien und Endpunktsicherheitsrichtlinien werden von Intune als gleiche Quellen für Gerätekonfigurationseinstellungen behandelt. Ein Einstellungskonflikt tritt auf, wenn ein Gerät zwei verschiedene Konfigurationen für eine Einstellung aus mehreren Quellen empfängt. Mehrere Quellen können separate Richtlinientypen und mehrere Instanzen derselben Richtlinie enthalten.

Wenn Intune die Richtlinie für ein Gerät auswertet und in Konflikt stehende Konfigurationen für eine Einstellung identifiziert, kann die betroffene Einstellung für einen Fehler oder Konflikt gekennzeichnet werden und nicht angewendet werden. Jeder Typ von Konfigurationsrichtlinie unterstützt das Identifizieren und Beheben von Konflikten, wenn sie auftreten:

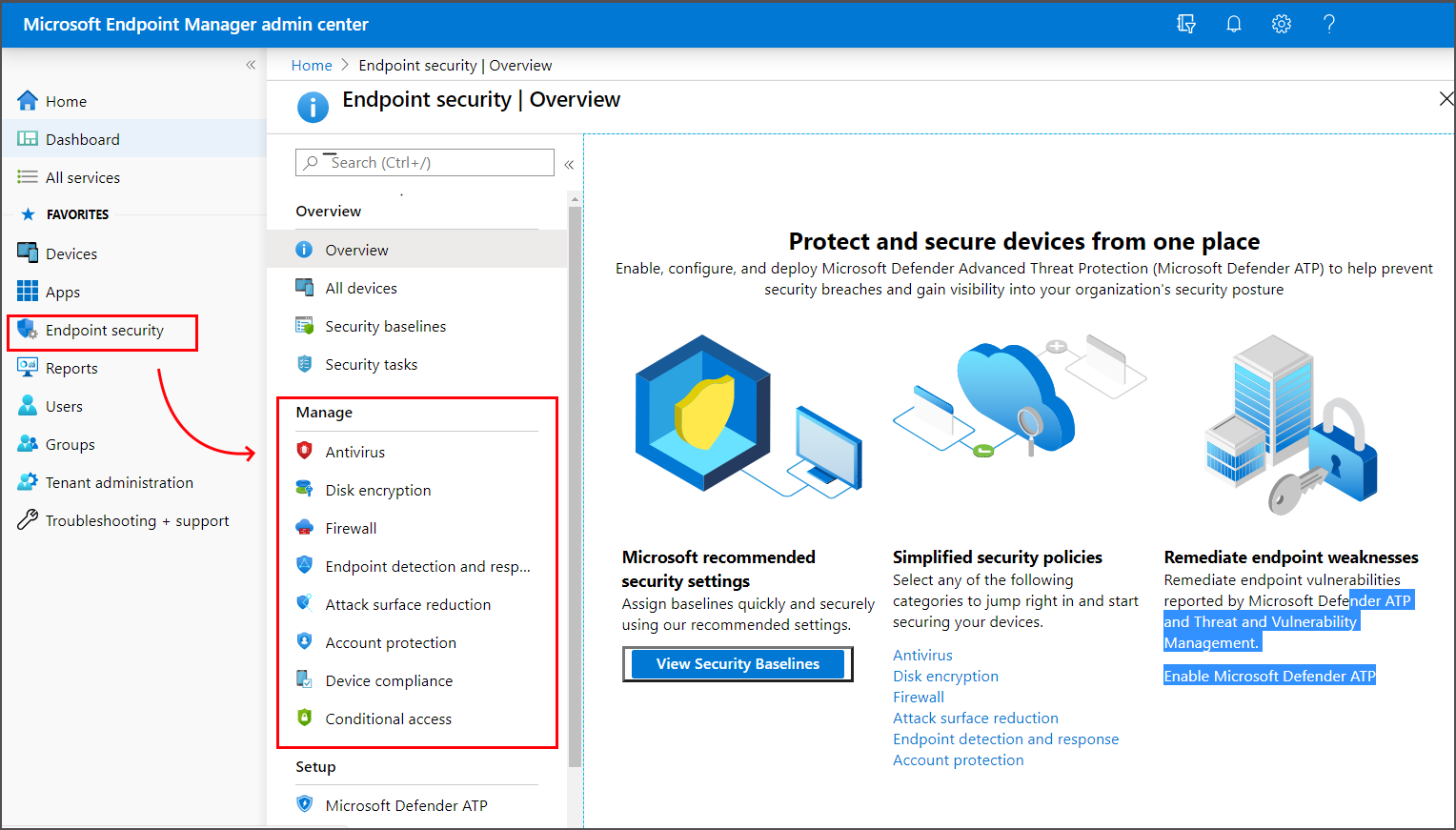

Endpunktsicherheitsrichtlinien finden Sie unter Verwalten im Knoten Endpunktsicherheit im Microsoft Intune Admin Center.

Im Folgenden sind kurze Beschreibungen der einzelnen Endpunktsicherheitsrichtlinientypen aufgeführt. Weitere Informationen dazu, einschließlich der jeweils verfügbaren Profile, finden Sie unter den Links zu inhalten, die den einzelnen Richtlinientypen zugeordnet sind:

Kontoschutz : Mithilfe von Kontoschutzrichtlinien können Sie die Identität und die Konten Ihrer Benutzer schützen. Die Kontoschutzrichtlinie konzentriert sich auf Einstellungen für Windows Hello und Credential Guard, die Teil der Identitäts- und Zugriffsverwaltung von Windows sind.

Antivirus : Antivirenrichtlinien helfen Sicherheitsadministratoren, sich auf die Verwaltung der diskreten Gruppe von Antivireneinstellungen für verwaltete Geräte zu konzentrieren.

App Control for Business (Vorschau): Verwalten Sie genehmigte Apps für Windows-Geräte mit der App Control for Business-Richtlinie und verwalteten Installern für Microsoft Intune. Intune App Control for Business-Richtlinien sind eine Implementierung von Windows Defender Application Control (WDAC).

Verringerung der Angriffsfläche: Wenn Defender Antivirus auf Ihren Windows 10/11-Geräten verwendet wird, verwenden Sie Intune Endpunktsicherheitsrichtlinien für die Verringerung der Angriffsfläche, um diese Einstellungen für Ihre Geräte zu verwalten.

Datenträgerverschlüsselung : Endpunktsicherheit Datenträgerverschlüsselungsprofile konzentrieren sich nur auf die Einstellungen, die für eine integrierte Verschlüsselungsmethode für Geräte wie FileVault oder BitLocker relevant sind. Dieser Fokus erleichtert Sicherheitsadministratoren die Verwaltung der Einstellungen für die Datenträgerverschlüsselung, ohne in einer Vielzahl nicht verwandter Einstellungen navigieren zu müssen.

Endpunkterkennung und -antwort: Wenn Sie Microsoft Defender for Endpoint in Intune integrieren, verwenden Sie die Endpunktsicherheitsrichtlinien für Endpunkterkennung und -reaktion (EDR), um die EDR-Einstellungen zu verwalten und Geräte in Microsoft Defender for Endpoint zu integrieren.

Firewall: Verwenden Sie die Endpunktsicherheitsfirewallrichtlinie in Intune, um eine integrierte Gerätefirewall für Geräte zu konfigurieren, auf denen macOS und Windows 10/11 ausgeführt werden.

Die folgenden Abschnitte gelten für alle Endpunktsicherheitsrichtlinien.

Erstellen einer Endpunktsicherheitsrichtlinie

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Endpunktsicherheit und dann den Richtlinientyp aus, den Sie konfigurieren möchten, und wählen Sie dann Richtlinie erstellen aus. Wählen Sie aus den folgenden Richtlinientypen:

- Kontoschutz

- Antivirus

- Anwendungssteuerelement (Vorschau)

- Verringerung der Angriffsfläche

- Datenträgerverschlüsselung

- Endpunkterkennung und -reaktion

- Firewall

Geben Sie die folgenden Eigenschaften ein:

- Plattform: Wählen Sie die Plattform aus, für die Sie die Richtlinie erstellen. Die verfügbaren Optionen hängen vom ausgewählten Richtlinientyp ab.

- Profil: Wählen Sie aus den verfügbaren Profilen für die ausgewählte Plattform aus. Informationen zu den Profilen finden Sie im entsprechenden Abschnitt in diesem Artikel für den von Ihnen gewählten Richtlinientyp.

Wählen Sie Erstellen aus.

Geben Sie auf der Seite Grundeinstellungen einen Namen und eine Beschreibung für das Profil ein, und klicken Sie dann auf Weiter.

Erweitern Sie auf der Seite Konfigurationseinstellungen jede Gruppe von Einstellungen, und konfigurieren Sie die Einstellungen, die Sie mit diesem Profil verwalten möchten.

Wenn Sie fertig sind mit dem Konfigurieren der Einstellungen, klicken Sie auf Weiter.

Wählen Sie auf der Seite Bereichstags die Option Bereichstags auswählen aus, um den Bereich Tags auswählen zu öffnen, um dem Profil Bereichstags zuzuweisen.

Wählen Sie Weiter aus, um fortzufahren.

Wählen Sie auf der Seite Zuweisungen die Gruppen aus, die dieses Profil erhalten sollen. Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Wählen Sie Weiter aus.

Klicken Sie, wenn Sie fertig sind, auf der Seite Bewerten + erstellen auf Erstellen. Das neue Profil wird in der Liste angezeigt, wenn Sie den Richtlinientyp für das Profil auswählen, das Sie erstellt haben.

Duplizieren einer Richtlinie

Endpunktsicherheitsrichtlinien unterstützen duplizieren, um eine Kopie der ursprünglichen Richtlinie zu erstellen. Ein Szenario, in dem das Duplizieren einer Richtlinie nützlich ist, ist, wenn Sie verschiedenen Gruppen ähnliche Richtlinien zuweisen müssen, aber nicht die gesamte Richtlinie manuell neu erstellen möchten. Stattdessen können Sie die ursprüngliche Richtlinie duplizieren und dann nur die Änderungen einführen, die die neue Richtlinie erfordert. Sie können nur eine bestimmte Einstellung und die Gruppe ändern, der die Richtlinie zugewiesen ist.

Wenn Sie ein Duplikat erstellen, geben Sie der Kopie einen neuen Namen. Die Kopie wird mit denselben Einstellungskonfigurationen und Bereichstags wie das Original erstellt, aber ohne Zuweisungen. Sie müssen die neue Richtlinie später bearbeiten, um Zuweisungen zu erstellen.

Die folgenden Richtlinientypen unterstützen Duplizierung:

- Kontoschutz

- Anwendungssteuerung (Vorschau)

- Antivirus

- Verringerung der Angriffsfläche

- Datenträgerverschlüsselung

- Endpunkterkennung und -reaktion

- Firewall

Nachdem Sie die neue Richtlinie erstellt haben, überprüfen und bearbeiten Sie die Richtlinie, um Änderungen an der Konfiguration vorzunehmen.

So duplizieren Sie eine Richtlinie

- Melden Sie sich beim Microsoft Intune Admin Center an.

- Wählen Sie die Richtlinie aus, die Sie kopieren möchten. Wählen Sie als Nächstes Duplizieren aus, oder wählen Sie die Auslassungspunkte (...) rechts neben der Richtlinie aus, und wählen Sie Duplizieren aus.

- Geben Sie einen neuen Namen für die Richtlinie an, und wählen Sie dann Speichern aus.

So bearbeiten Sie eine Richtlinie

- Wählen Sie die neue Richtlinie und dann Eigenschaften aus.

- Wählen Sie Einstellungen aus, um eine Liste der Konfigurationseinstellungen in der Richtlinie zu erweitern. Sie können die Einstellungen in dieser Ansicht nicht ändern, aber Sie können überprüfen, wie sie konfiguriert sind.

- Um die Richtlinie zu ändern, wählen Sie Bearbeiten für jede Kategorie, in der Sie eine Änderung vornehmen möchten:

- Grundlagen

- Aufgaben

- Bereichstags

- Konfigurationseinstellungen

- Nachdem Sie Änderungen vorgenommen haben, wählen Sie Speichern aus, um Ihre Änderungen zu speichern. Änderungen an einer Kategorie müssen gespeichert werden, bevor Sie Änderungen an zusätzlichen Kategorien einführen können.

Verwalten von Konflikten

Viele der Geräteeinstellungen, die Sie mit Endpunktsicherheitsrichtlinien (Sicherheitsrichtlinien) verwalten können, sind auch über andere Richtlinientypen in Intune verfügbar. Zu diesen anderen Richtlinientypen gehören Gerätekonfigurationsrichtlinien und Sicherheitsbaselines. Da Einstellungen über mehrere verschiedene Richtlinientypen oder mehrere Instanzen desselben Richtlinientyps verwaltet werden können, sollten Sie darauf vorbereitet sein, Richtlinienkonflikte für Geräte zu identifizieren und zu lösen, die nicht den erwarteten Konfigurationen entsprechen.

- Sicherheitsbaselines können einen nicht standardmäßigen Wert für eine Einstellung festlegen, um der empfohlenen Konfiguration zu entsprechen, die die Baseline adressiert.

- Andere Richtlinientypen, einschließlich der Endpunktsicherheitsrichtlinien, legen standardmäßig den Wert Nicht konfiguriert fest. Diese anderen Richtlinientypen erfordern, dass Sie Einstellungen in der Richtlinie explizit konfigurieren.

Unabhängig von der Richtlinienmethode kann die Verwaltung derselben Einstellung auf demselben Gerät durch mehrere Richtlinientypen oder durch mehrere Instanzen desselben Richtlinientyps zu Konflikten führen, die vermieden werden sollten.

Die Informationen unter den folgenden Links können Ihnen helfen, Konflikte zu identifizieren und zu lösen:

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für