Netzwerkisolation und Sicherheit

Gilt für: Windows Server 2022, Windows Server 2019, Windows Server 2016

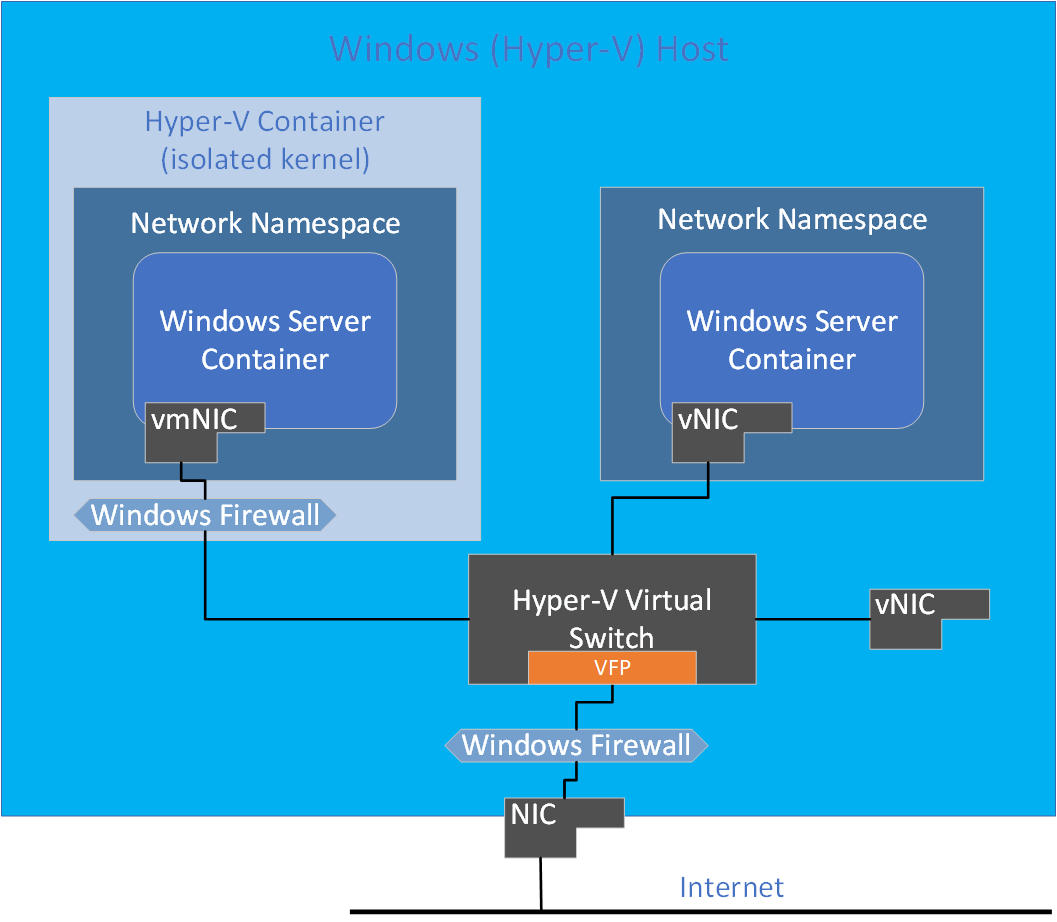

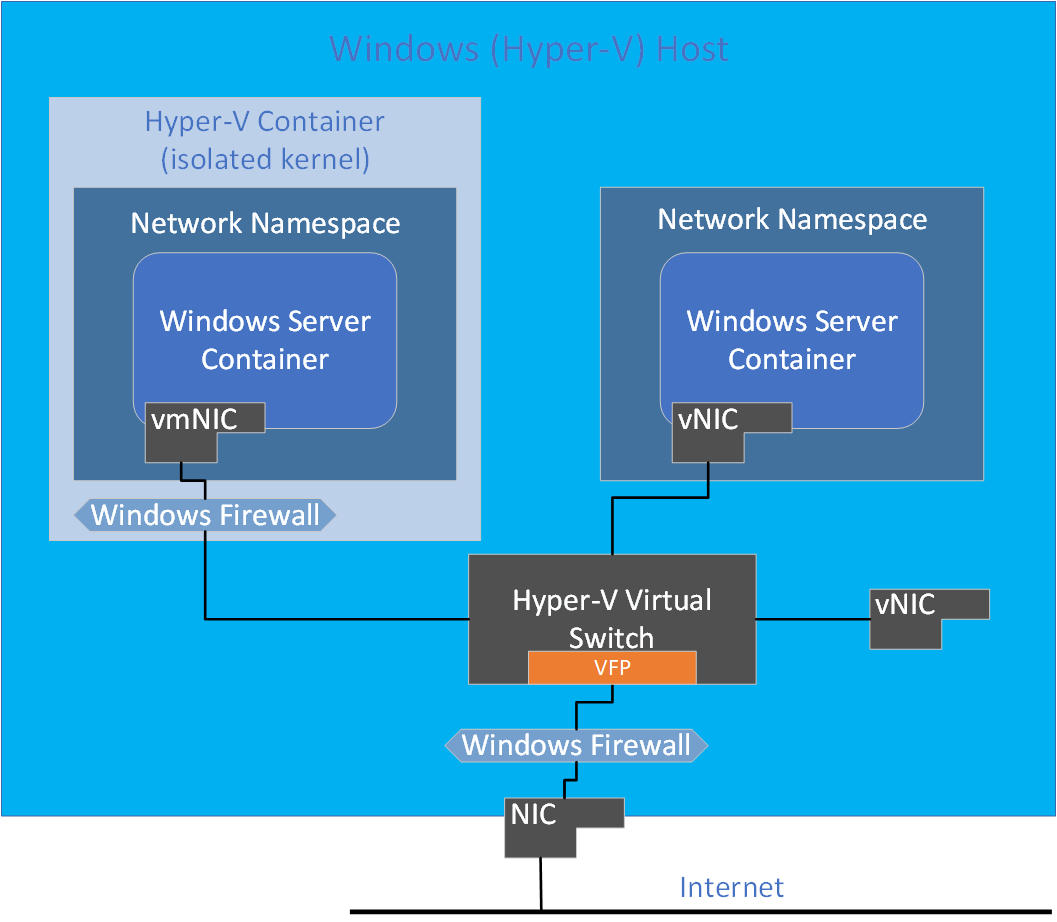

Isolation mit Netzwerknamespaces

Jeder Containerendpunkt wird in einem eigenen Netzwerknamespace platziert. Der virtuelle Netzwerkadapter des Verwaltungshosts und der Hostnetzwerkstapel befinden sich im Standardnetzwerknamespace. Um die Netzwerkisolation zwischen Containern auf demselben Host zu erzwingen, wird ein Netzwerknamespace für jeden Windows Server-Container erstellt, und Container werden unter Hyper-V-Isolation ausgeführt, in der der Netzwerkadapter für den Container installiert ist. Windows Server-Container verwenden einen Host-VNET-Adapter zum Anfügen an den virtuellen Switch. Die Hyper-V-Isolation verwendet einen synthetischen VM-Netzwerkadapter (der nicht für die Hilfsprogramm-VM verfügbar gemacht wird), um an den virtuellen Switch anzufügen.

Führen Sie das folgende PowerShell-Cmdlet aus, um alle Netzwerkfächer im Protokollstapel abzurufen:

Get-NetCompartment

Netzwerksicherheit

Je nachdem, welcher Container und Netzwerktreiber verwendet wird, werden Port-ACLs durch eine Kombination aus Windows-Firewall und Azure Virtual Filtering Platform (VFP) erzwungen.

Windows Server-Container

Die folgenden Werte verwenden die Firewall der Windows-Hosts (aufgeklärt mit Netzwerknamespaces) sowie VFP:

- Standardausgang: ALLE ZULASSEN

- Standardeingang: UNGEFRAGTER NETZWERKDATENVERKEHR ZULASSEN (TCP, UDP, ICMP, IGMP)

- ALLEN anderen Netzwerkdatenverkehr verweigern, der nicht aus diesen Protokollen stammt

Hinweis

Vor Windows Server Version 1709 und Windows 10 Fall Creators Update war die Standardregel für eingehenden Datenverkehr DENY all. Benutzer, die diese älteren Releases ausführen, können eingehende ALLOW-Regeln mit docker run -p (Portweiterleitung) erstellen.

Hyper-V-Isolierung

Container, die in der Hyper-V-Isolation ausgeführt werden, verfügen über einen eigenen isolierten Kernel und führen daher eine eigene Instanz der Windows-Firewall mit der folgenden Konfiguration aus:

- Standardmäßig ALLE ZULASSEN in der Windows-Firewall (ausgeführt in der Hilfsprogramm-VM) und in VFP.

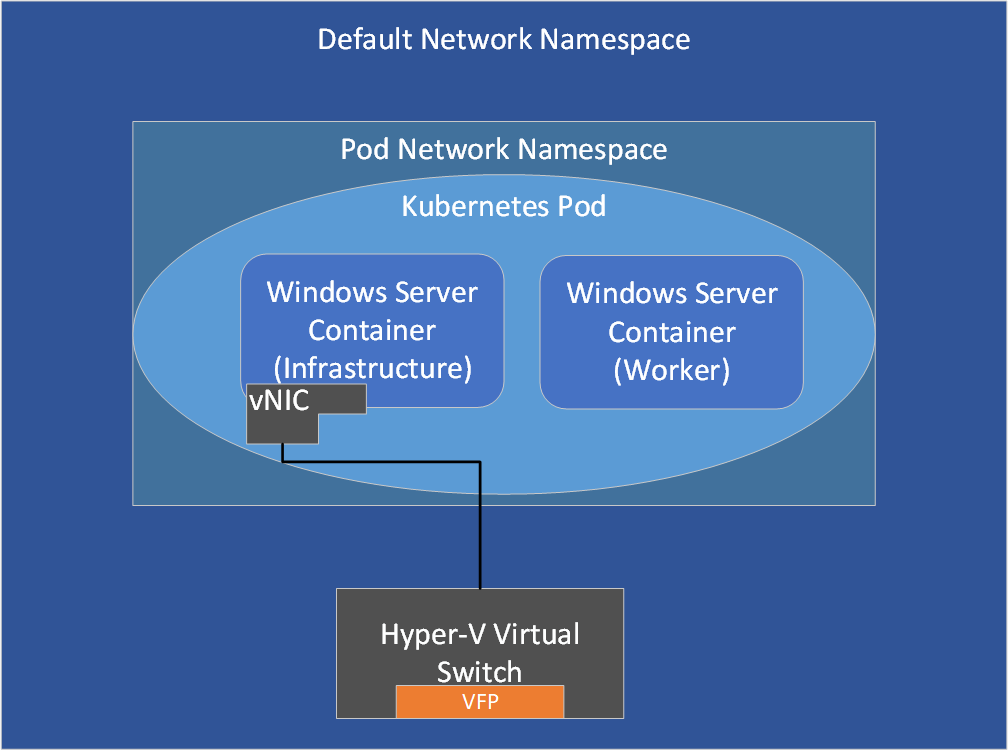

Kubernetes-Pods

In einem Kubernetes-Pod wird zunächst ein Infrastrukturcontainer erstellt, an den ein Endpunkt angefügt ist. Container, die zum gleichen Pod gehören, einschließlich Infrastruktur- und Workercontainern, nutzen einen gemeinsamen Netzwerknamespace (z. B. denselben IP- und Portbereich).

Anpassen von Standardport-ACLs

Wenn Sie die Standardport-ACLs ändern möchten, lesen Sie das Thema Hostnetzwerkdienst , bevor Sie die Ports ändern. Sie müssen Richtlinien in den folgenden Komponenten aktualisieren:

Hinweis

Für die Hyper-V-Isolation im Transparent- und NAT-Modus können Sie derzeit die Standardport-ACLs nicht neu konfigurieren, was in der folgenden Tabelle durch ein "X" reflektiert wird:

| Netzwerktreiber | Windows Server-Container | Hyper-V-Isolierung |

|---|---|---|

| Transparent | Windows-Firewall | X |

| NAT | Windows-Firewall | X |

| L2Bridge | Beide | VFP |

| L2Tunnel | Beide | VFP |

| Überlagerung | Beide | VFP |