Problembehandlung bei Active Directory-Verbunddienste (AD FS) mit Ereignissen und Protokollierung

Active Directory-Verbunddienste (AD FS) (AD FS) stellt zwei primäre Protokolle bereit, die Sie für die Problembehandlung verwenden können. Sie lauten wie folgt:

- Administratorprotokoll

- Ablaufverfolgungsprotokoll

Anzeigen des Administratorprotokolls

Das Administratorprotokoll bietet allgemeine Informationen zu auftretenden Problemen und ist standardmäßig aktiviert. So zeigen Sie das Administratorprotokoll an

Öffnen Sie die Ereignisanzeige.

Erweitern Sie Anwendungs- und Dienstprotokoll.

Erweitern Sie AD FS.

Wählen Sie Administrator aus.

Verwenden des Ablaufverfolgungsprotokolls

Im Ablaufverfolgungsprotokoll werden detaillierte Meldungen protokolliert. Dies ist bei der Problembehandlung besonders nützlich. Da in kurzer Zeit zahlreiche Ablaufverfolgungsprotokoll-Informationen generiert werden können und sich dies auf die Systemleistung auswirken kann, sind die Protokolle standardmäßig deaktiviert.

So wird das Ablaufverfolgungsprotokoll aktiviert und angezeigt

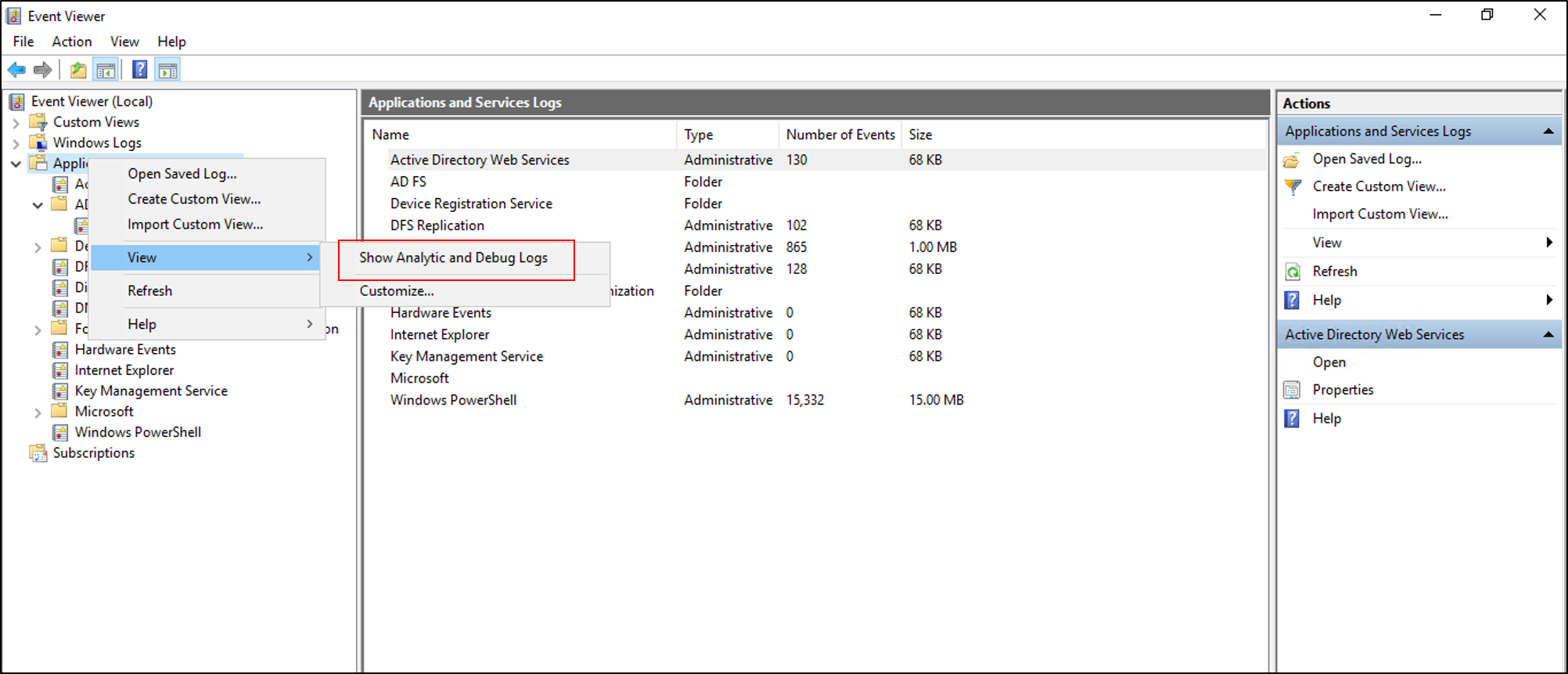

Öffnen Sie die Ereignisanzeige, und erweitern Sie Anwendungs- und Dienstprotokoll.

Klicken Sie mit der rechten Maustaste auf Anwendungs- und Dienstprotokoll, und wählen Sie Anzeigen aus. Wählen Sie anschließend Analyse- und Debugprotokolle anzeigen aus. In diesem Bereich werden weitere Knoten angezeigt.

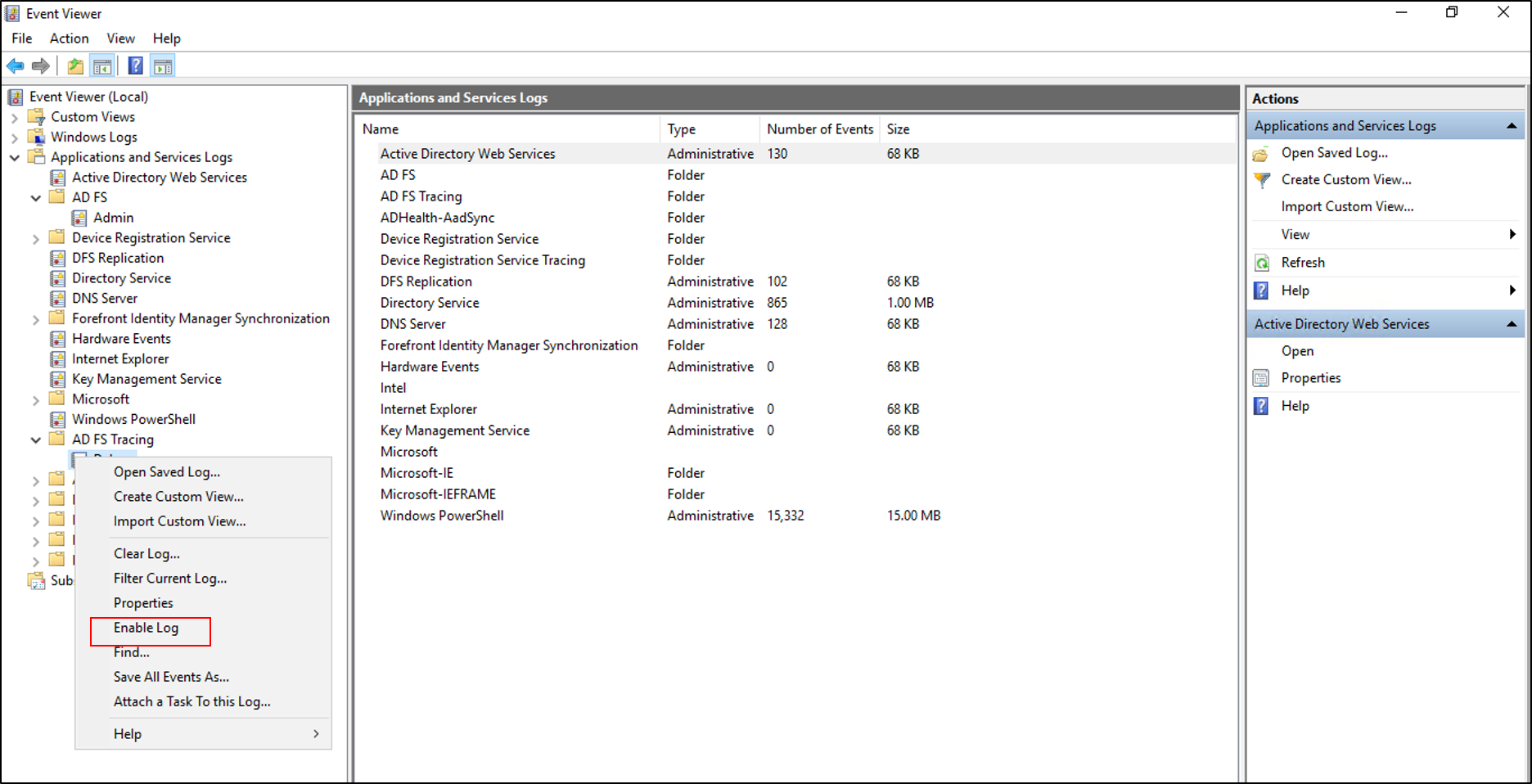

Erweitern Sie AD FS-Ablaufverfolgung.

Klicken Sie mit der rechten Maustaste auf Debuggen, und wählen Sie Protokoll aktivieren aus.

Informationen der Ereignisüberwachung für AD FS unter Windows Server 2016

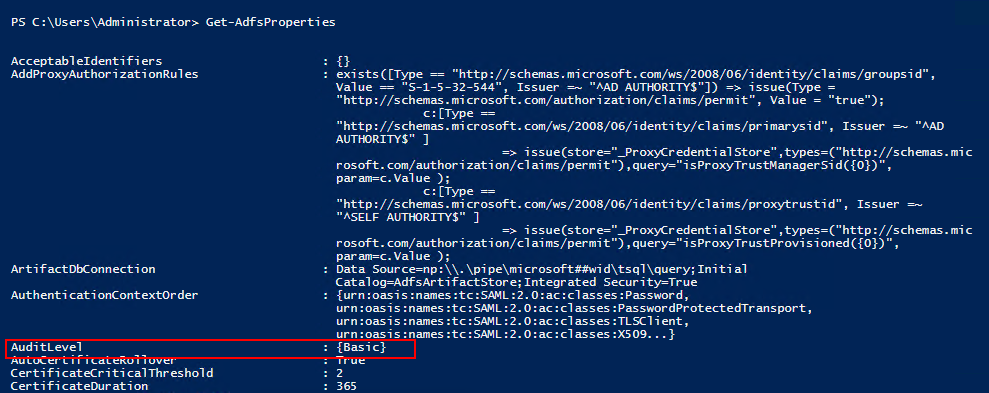

Standardmäßig ist für AD FS in Windows Server 2016 eine grundlegende Überwachungsebene aktiviert. Mit der grundlegenden Überwachung können Administrator*innen fünf oder weniger Ereignisse für eine einzelne Anforderung sehen. So wird die Anzahl der Ereignisse, die Administrator*innen sich zur Anzeige einer einzigen Anforderung ansehen müssen, erheblich verringert. Sie können die Überwachungsebene mithilfe des PowerShell-Cmdlets erhöhen oder senken:

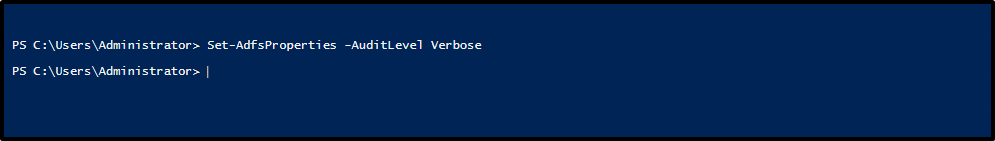

Set-AdfsProperties -AuditLevel

In der folgenden Tabelle werden die verfügbaren Überwachungsebenen erläutert:

| Überwachungsebene | PowerShell-Syntax | BESCHREIBUNG |

|---|---|---|

| Keine | Set-AdfsProperties -AuditLevel None | Die Überwachung ist deaktiviert, und es werden keine Ereignisse protokolliert. |

| Einfach (Standard) | Set-AdfsProperties -AuditLevel Basic | Für eine einzige Anforderung werden höchstens fünf Ereignisse protokolliert. |

| Ausführlich | Set-AdfsProperties -AuditLevel Verbose | Alle Ereignisse werden protokolliert. Dadurch wird eine erhebliche Menge an Informationen pro Anforderung protokolliert. |

Sie können das folgende PowerShell-Cmdlet verwenden, um die aktuelle Überwachungsebene anzuzeigen: Get-AdfsProperties.

Sie können die Überwachungsebene mithilfe des PowerShell-Cmdlets Set-AdfsProperties -AuditLevel erhöhen oder senken.

Arten von Ereignissen

AD FS-Ereignisse können unterschiedliche Typen aufweisen, je nach den verschiedenen Arten von Anforderungen, die von AD FS verarbeitet werden. Jedem Ereignistyp sind bestimmte Daten zugeordnet. Bei den Ereignistypen kann zwischen Anmeldeanforderungen und Systemanforderungen unterschieden werden. Bei Anmeldeanforderungen kann es sich um Tokenanforderungen und bei Systemanforderungen um Server-Server-Aufrufe (einschließlich Abrufen von Konfigurationsinformationen) handeln.

In der folgenden Tabelle werden die grundlegenden Ereignistypen beschrieben:

| Ereignistyp | Ereignis-ID | BESCHREIBUNG |

|---|---|---|

| Erfolgreiche Überprüfung neuer Anmeldeinformationen | 1202 | Eine Anforderung, bei der der Verbunddienst neue Anmeldeinformationen erfolgreich überprüft. Zu diesem Ereignis gehören WS-Trust, WS-Verbund, SAML-P (erster Abschnitt zum Generieren von einmaligem Anmelden) und OAuth-Autorisierungsendpunkte. |

| Fehler bei Überprüfung neuer Anmeldeinformationen | 1203 | Eine Anforderung, bei der während der Überprüfung neuer Anmeldeinformationen beim Verbunddienst ein Fehler aufgetreten ist. Zu diesem Ereignis gehören WS-Trust, WS-Verbund, SAML-P (erster Abschnitt zum Generieren von einmaligem Anmelden) und OAuth-Autorisierungsendpunkte. |

| Anwendungstoken erfolgreich | 1200 | Eine Anforderung, bei der der Verbunddienst erfolgreich ein Sicherheitstoken ausgibt. Für WS-Verbund und SAML-P wird dieses Ereignis protokolliert, wenn die Anforderung mit dem SSO-Artefakt (z. B. dem SSO-Cookie) verarbeitet wird. |

| Fehler bei Anwendungstoken | 1201 | Eine Anforderung, bei der kein Sicherheitstoken für den Verbunddienst ausgestellt werden konnte. Für WS-Verbund und SAML-P wird dieses Ereignis protokolliert, wenn die Anforderung mit dem SSO-Artefakt (z. B. dem SSO-Cookie) verarbeitet wurde. |

| Erfolgreiche Anforderung zur Kennwortänderung | 1204 | Eine Transaktion, bei der die Kennwortänderungsanforderung vom Verbunddienst erfolgreich verarbeitet wurde. |

| Fehler bei Anforderung zur Kennwortänderung | 1205 | Eine Transaktion, bei der die Kennwortänderungsanforderung vom Verbunddienst nicht verarbeitet werden konnte. |

| Erfolgreiches Abmelden | 1206 | Beschreibt eine erfolgreiche Abmeldeanforderung. |

| Fehler beim Abmelden | 1207 | Beschreibt eine fehlgeschlagene Abmeldeanforderung. |

Sicherheitsüberwachung

Die Sicherheitsüberwachung des AD FS-Dienstkontos kann manchmal helfen, Probleme mit Kennwortupdates, Anforderungs-/Antwortprotokollierung, Anforderungsinhaltsheadern und Geräteregistrierungsergebnissen nachzuverfolgen. Die Überwachung des AD FS-Dienstkontos ist standardmäßig deaktiviert.

Aktivieren der Sicherheitsüberwachung

Wählen Sie Starten aus. Navigieren Sie anschließend zu Programme>Verwaltungstools, und wählen Sie Lokale Sicherheitsrichtlinie aus.

Navigieren Sie zum Ordner Sicherheitseinstellungen\Lokale Richtlinien\Zuweisen von Benutzerrechten, und doppelklicken Sie dann auf Generieren von Sicherheitsüberwachungen.

Vergewissern Sie sich auf der Registerkarte Lokale Sicherheitseinstellung, dass das AD FS-Dienstkonto aufgeführt wird. Wenn es nicht vorhanden ist, wählen Sie Benutzer oder Gruppe hinzufügen aus, und fügen Sie es der Liste hinzu. Klicken Sie anschließend auf OK.

Öffnen Sie eine Eingabeaufforderung mit erhöhten Rechten, und führen Sie den folgenden Befehl zum Aktivieren der Überwachung aus:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enable.Schließen Sie Lokale Sicherheitsrichtlinie, und öffnen Sie dann das Snap-In AD FS-Verwaltung.

Um das AD FS-Verwaltungs-Snap-In zu öffnen, wählen Sie Start aus. Navigieren Sie zu Programme>Verwaltungstools, und wählen Sie dann AD FS-Verwaltung aus.

Wählen Sie im Bereich Aktionen die Option Verbunddiensteigenschaften bearbeiten aus.

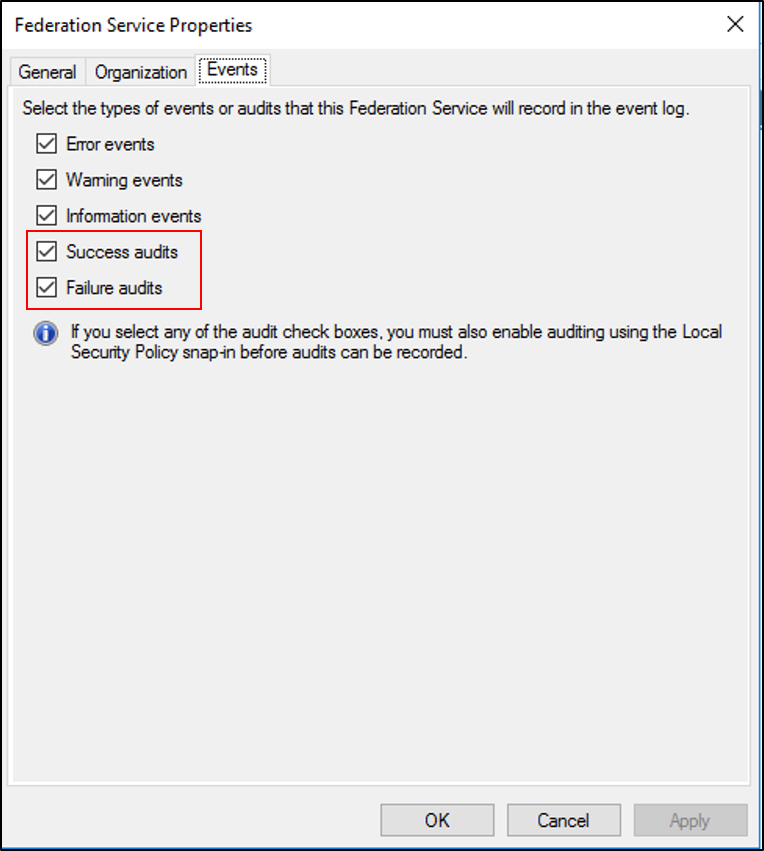

Wählen Sie im Dialogfeld Verbunddiensteigenschaften die Registerkarte Ereignisse aus.

Aktivieren Sie die Kontrollkästchen Erfolgreiche Überprüfungen und Fehlerüberprüfungen.

Klicken Sie auf OK.

Hinweis

Die obigen Anweisungen werden nur verwendet, wenn sich AD FS auf einem eigenständigen Mitgliedsserver befindet. Wenn AD FS auf einem Domänencontroller ausgeführt wird, verwenden Sie anstelle der lokalen Sicherheitsrichtlinie die Standarddomänencontroller-Richtlinie unter Gruppenrichtlinienverwaltung/Gesamtstruktur/Domänen/Domänencontroller. Wählen Sie Bearbeiten aus, und navigieren Sie zu Computerkonfiguration\Richtlinien\Windows-Einstellungen\Sicherheitseinstellungen\Lokale Richtlinien\Zuweisen von Benutzerrechten.

Meldungen der Windows Communication Foundation und der Windows Identity Foundation

Zusätzlich zur Ablaufverfolgungsprotokollierung kann es vorkommen, dass Sie Meldungen von Windows Communication Foundation (WCF) und Windows Identity Foundation (WIF) anzeigen müssen, um ein Problem zu beheben. Zum Anzeigen dieser Meldungen können Sie die Datei Microsoft.IdentityServer.ServiceHost.Exe.Config auf dem AD FS-Server ändern.

Diese Datei befindet sich unter <%system root%>\Windows\ADFS und liegt im XML-Format vor. Die relevanten Teile der Datei werden im folgenden Beispiel gezeigt:

<!-- To enable WIF tracing, change the following switchValue to the desired trace level - Verbose, Information, Warning, Error, Critical -->

<source name="Microsoft.IdentityModel" switchValue="Off"> … </source>

<!-- To enable WCF tracing, change the following switchValue to the desired trace level - Verbose, Information, Warning, Error, Critical -->

<source name="System.ServiceModel" switchValue="Off" > … </source>

Nachdem Sie diese Änderungen angewendet haben, speichern Sie die Konfiguration, und starten Sie den AD FS-Dienst neu. Sobald Sie diese Ablaufverfolgungen durch Festlegen der entsprechenden Optionen aktiviert haben, werden sie im AD FS-Ablaufverfolgungsprotokoll der Windows-Ereignisanzeige aufgeführt.

Korrelieren von Ereignissen

Besonders schwierig bei der Problembehandlung sind Zugriffsprobleme, die zahlreiche Fehler oder Debugereignisse generieren.

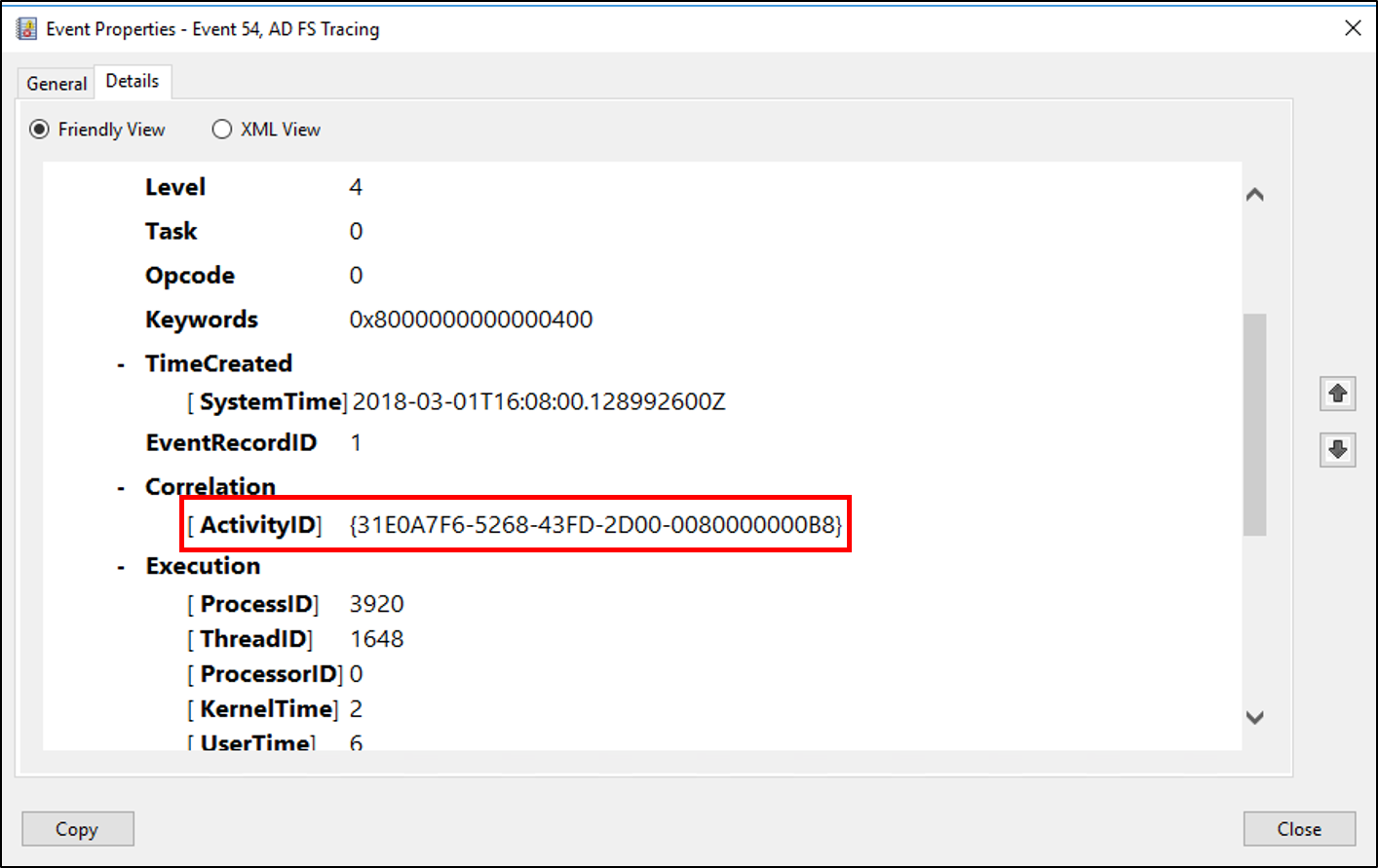

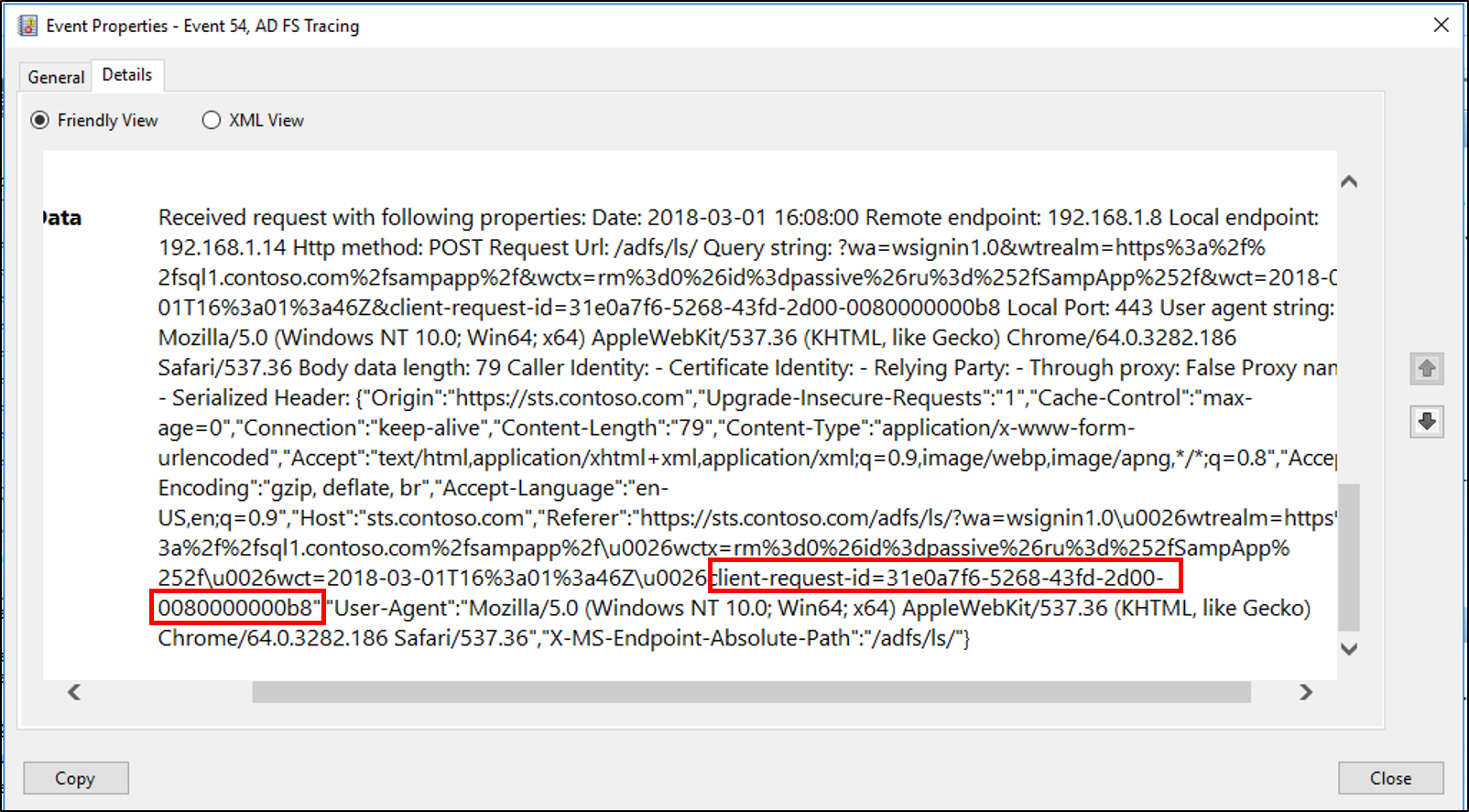

Um Sie dabei zu unterstützen, korreliert AD FS alle in der Ereignisanzeige aufgezeichneten Ereignisse sowohl in den Administrator- als auch in den Debugprotokollen. Jedes dieser Protokolle entspricht einer bestimmten Anforderung. Sie werden durch einen eindeutigen GUID (Globally Unique Identifier), die sogenannte Aktivitäts-ID, bezeichnet. AD FS generiert diese ID, wenn die Tokenausstellungsanforderung an die Webanwendung für Anwendungen gesendet wird, die das passive Anforderungsprofil verwenden. AD FS generiert außerdem eine ID, wenn Anforderungen direkt an den Anspruchsanbieter für Anwendungen gesendet werden, die WS-Trust verwenden.

Diese Aktivitäts-ID bleibt für die gesamte Dauer der Anforderung dieselbe und wird als Teil der einzelnen Ereignisse protokolliert, die in der Ereignisanzeige für diese Anforderung aufgezeichnet werden. Das bedeutet:

- Indem Sie die Ereignisanzeige anhand dieser Aktivitäts-ID filtern oder durchsuchen, können Sie alle zugehörigen Ereignisse nachverfolgen, die der Tokenanforderung entsprechen.

- Dieselbe Aktivitäts-ID wird computerübergreifend protokolliert, sodass Sie eine Benutzeranforderung auf mehreren Computern wie z. B. dem Verbundserverproxy (Federation Server Proxy, FSP) behandeln können.

- Die Aktivitäts-ID wird auch im Browser des Benutzers bzw. der Benutzerin angezeigt, wenn die AD FS-Anforderung in irgendeiner Weise fehlschlägt, sodass der Benutzer bzw. die Benutzerin diese ID an den Helpdesk oder den IT-Support übermitteln kann.

Um die Problembehandlung zu unterstützen, protokolliert AD FS auch das Aufrufer-ID-Ereignis, wenn der Tokenausstellungsprozess auf einem AD FS-Server fehlschlägt. Dieses Ereignis enthält den Anspruchstyp und den Wert eines der folgenden Anspruchstypen, vorausgesetzt, dass diese Informationen im Rahmen einer Tokenanforderung an den Verbunddienst übergeben wurden:

https://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifierhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhhttps://schemas.microsoft.com/ws/2008/06/identity/claims/upnhttp://schemas.xmlsoap.org/claims/UPNhttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddresshhttps://schemas.microsoft.com/ws/2008/06/identity/claims/emailaddresshttp://schemas.xmlsoap.org/claims/EmailAddresshttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/namehttps://schemas.microsoft.com/ws/2008/06/identity/claims/namehttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/privatepersonalidentifier

Das Aufrufer-ID-Ereignis protokolliert auch die Aktivitäts-ID, damit Sie die Ereignisprotokolle anhand dieser Aktivitäts-ID nach einer bestimmten Anforderung filtern oder durchsuchen können.