Authentifizierungsmethoden in Microsoft Entra ID – OATH-Token

OATH TOTP (Time-based One Time Password) ist ein offener Standard, der angibt, wie Einmalkennwortcodes (One-Time Password, OTP) generiert werden. OATH TOTP kann entweder mit Hardware oder Software zum Generieren der Codes implementiert werden. OATH HOTP, ein anderer Standard zum Generieren von Code, wird in Microsoft Entra ID nicht unterstützt.

OATH-Softwaretoken

Bei OATH-Softwaretoken handelt es sich in der Regel um Anwendungen (z. B. die Microsoft Authenticator-App und andere Authentifizierungs-Apps). Microsoft Entra ID generiert den geheimen Schlüssel (Ausgangswert), der in der App eingegeben und zum Generieren des jeweiligen Einmalkennworts (OTP) verwendet wird.

Die Authentizierungs-App generiert automatisch Codes, wenn sie für Push-Benachrichtigungen eingerichtet wurde. Daher verfügt der Benutzer über eine Sicherung, selbst wenn sein Gerät keine Verbindung herstellen kann. Anwendungen von Drittanbietern, die OATH TOTP zum Generieren von Codes verwenden, können ebenfalls zum Einsatz kommen.

Einige OATH TOTP-Hardwaretoken sind programmierbar, d. h., sie sind nicht mit einem geheimen Schlüssel oder Ausgangswert vorprogrammiert. Diese programmierbaren Hardwaretoken können mithilfe des geheimen Schlüssels oder Ausgangswerts, der aus dem Softwaretoken-Setupflow abgerufen wird, eingerichtet werden. Kunden können diese Token bei dem Anbieter ihrer Wahl erwerben und den geheimen Schlüssel bzw. den Ausgangswert beim Setupvorgang ihres Anbieters verwenden.

OATH-Hardwaretoken (Vorschau)

Microsoft Entra ID unterstützt die Verwendung von OATH-TOTP SHA-1-Token, die Codes alle 30 oder 60 Sekunden aktualisieren. Kunden können diese Token beim Anbieter ihrer Wahl erwerben. OATH-Hardwaretoken sind für Benutzer mit einer Microsoft Entra ID P1- oder P2-Lizenz verfügbar.

Wichtig

Die Vorschau wird nur in globalen Azure-Clouds und Azure Government unterstützt.

OATH TOTP-Hardwaretoken sind in der Regel mit einem geheimen, im Token vorprogrammierten Schlüssel oder Anfangswert versehen. Diese Schlüssel müssen in Microsoft Entra ID eingegeben werden, wie in den folgenden Schritten beschrieben. Geheime Schlüssel sind auf 128 Zeichen beschränkt, was nicht mit allen Token kompatibel ist. Der geheime Schlüssel darf nur die Zeichen a-z oder A-Z und die Ziffern 2-7 enthalten und muss in Base32 codiert sein.

Programmierbare OATH TOTP-Hardwaretoken, die mit einem neuen Ausgangswert versehen werden können, können ebenfalls im Softwaretoken-Setupflow mit Microsoft Entra ID eingerichtet werden.

OATH-Hardwaretoken werden in der öffentlichen Vorschau unterstützt. Weitere Informationen zu Vorschauversionen finden Sie unter Zusätzliche Nutzungsbestimmungen für Microsoft Azure-Vorschauen.

Nachdem Token erhalten wurden, müssen sie im CSV-Dateiformat (kommagetrennte Werte) hochgeladen werden. Die Datei sollte den UPN, die Seriennummer, den geheimen Schlüssel, das Zeitintervall, den Hersteller und das Modell enthalten, wie in diesem Beispiel gezeigt:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,2234567abcdef2234567abcdef,60,Contoso,HardwareKey

Hinweis

Stellen Sie sicher, dass Sie die Kopfzeile in Ihre CSV-Datei einschließen.

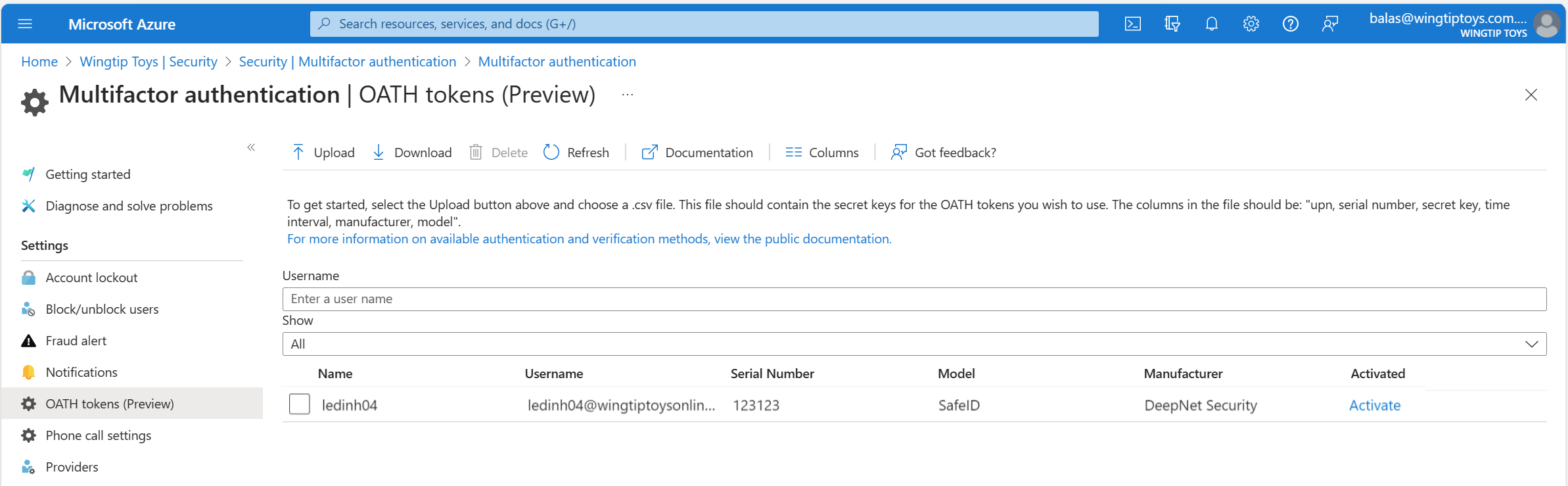

Sobald die Datei ordnungsgemäß als CSV-Datei formatiert ist, kann sich ein globaler Administrator beim Microsoft Entra Admin Center anmelden, zu Schutz>Multi-Faktor-Authentifizierung>OATH-Token navigieren und die resultierende CSV-Datei hochladen.

Je nach Größe der CSV-Datei kann die Verarbeitung ein paar Minuten dauern. Wählen Sie die Schaltfläche Aktualisieren aus, um den aktuellen Status abzurufen. Wenn die Datei Fehler enthält, können Sie eine CSV-Datei herunterladen, in der alle zu behebenden Fehler aufgeführt sind. Die Feldnamen in der heruntergeladenen CSV-Datei unterscheiden sich von der hochgeladenen Version.

Sobald alle Fehler behoben sind, kann der Administrator die einzelnen Schlüssel aktivieren, indem er für das Token Aktivieren auswählt und das für das Token angezeigte Einmalkennwort eingibt. Sie können maximal 200 OATH-Token alle 5 Minuten aktivieren.

Benutzer verfügen möglicherweise über eine Kombination aus bis zu fünf OATH-Hardwaretoken oder Authentifizierungsanwendungen wie die Microsoft Authenticator-App, die für die jederzeitige Verwendung konfiguriert sind. Hardware-OATH-Token können nicht Gastbenutzern im Ressourcenmandanten zugewiesen werden.

Wichtig

Stellen Sie sicher, dass Sie jedes Token nur einem einzelnen Benutzer zuweisen. In Zukunft wird die Unterstützung für die Zuweisung eines einzelnen Tokens zu mehreren Benutzern beendet, um ein Sicherheitsrisiko zu verhindern.

Behandeln eines Fehlers während der Uploadverarbeitung

Manchmal können bei der Verarbeitung eines Uploads der CSV-Datei Konflikte oder Probleme auftreten. Wenn ein Konflikt oder Problem auftritt, erhalten Sie eine Benachrichtigung ähnlich der folgenden:

Damit Sie die Fehlermeldung sehen können, achten Sie darauf, dass Details anzeigen ausgewählt ist. Das Blatt Hardwaretokenstatus wird geöffnet und stellt eine Zusammenfassung des Uploadstatus bereit. Es zeigt, dass ein Fehler oder mehrere Fehler aufgetreten sind, wie im folgenden Beispiel:

Um die Ursache des aufgelisteten Fehlers zu ermitteln, müssen Sie auf das Kontrollkästchen neben dem Status klicken, den Sie anzeigen möchten. Dadurch wird die Option Herunterladen aktiviert. Hiermit wird eine CSV-Datei heruntergeladen, die den identifizierten Fehler enthält.

Die heruntergeladene Datei hat den Namen failures_Dateiname.csv, wobei Dateiname der Name der hochgeladenen Datei ist. Sie wird im Standarddownloadverzeichnis für Ihren Browser gespeichert.

Dieses Beispiel zeigt, dass der Fehler als Benutzer identifiziert wurde, der derzeit nicht im Mandantenverzeichnis vorhanden ist:

Nachdem Sie die aufgelisteten Fehler behoben haben, laden Sie die CSV-Datei erneut hoch, bis sie erfolgreich verarbeitet wird. Die Statusinformationen für jeden Versuch werden 30 Tage lang beibehalten. Die CSV-Datei kann manuell entfernt werden, indem Sie auf das Kontrollkästchen neben dem Status klicken und dann bei Bedarf Status löschen auswählen.

Bestimmen des Registrierungstyps des OATH-Tokens

Benutzer können Registrierungen für OATH-Token verwalten und hinzufügen, indem sie auf mysecurityinfo zugreifen oder Sicherheitsinformationen unter Mein Konto auswählen. Bestimmte Symbole werden verwendet, um zu unterscheiden, ob die Registrierung für OATH-Token auf Hardware oder Software basiert.

| Registrierungstyp des Tokens | Schaltfläche |

|---|---|

| OATH-Softwaretoken | |

| OATH-Hardwaretoken |

Nächste Schritte

Im Artikel Übersicht über die Azure AD-Authentifizierungsmethoden finden Sie weitere Informationen zum Konfigurieren von Authentifizierungsmethoden. Informieren Sie sich über FIDO2-Sicherheitsschlüsselanbieter, die mit der kennwortlosen Authentifizierung kompatibel sind.