Ändern von Ressourcenrollen für ein Zugriffspaket in der Berechtigungsverwaltung

Als Zugriffspaket-Manager können Sie die Ressourcen innerhalb eines Zugriffspakets jederzeit ändern, ohne dass Sie Benutzern den Zugriff auf die neuen Ressourcen bereitstellen oder den Zugriff auf die bisherigen Ressourcen entfernen müssen. In diesem Artikel erfahren Sie, wie Sie die Ressourcenrollen für ein vorhandenes Zugriffspaket ändern.

Das folgende Video enthält eine Übersicht über das Ändern eines Zugriffspakets:

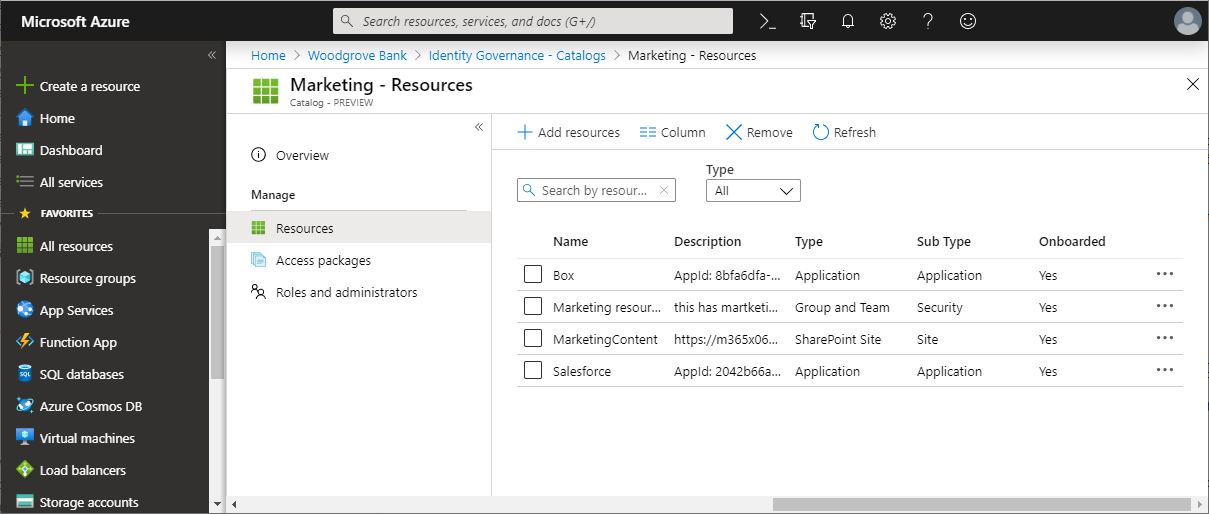

Überprüfen des Katalogs auf Ressourcen

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Wenn Sie einem Zugriffspaket Ressourcen hinzufügen möchten, müssen Sie überprüfen, ob die benötigten Ressourcen im Katalog des Zugriffspakets verfügbar sind. Als Zugriffspaket-Manager können Sie einem Katalog keine Ressourcen hinzufügen, auch wenn Sie deren Besitzer sind. Sie können nur die im Katalog verfügbaren Ressourcen verwenden.

Erforderliche Rollen: Globaler Administrator, Identity-Governance-Administrator, Katalogbesitzer oder Zugriffspaket-Manager

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspaket.

Öffnen Sie auf der Seite Zugriffspakete das Zugriffspaket, das Sie überprüfen möchten, um sicherzustellen, dass der Katalog über die erforderlichen Ressourcen verfügt.

Wählen Sie im linken Menü Katalog, und öffnen Sie den Katalog.

Wählen Sie im linken Menü Ressourcen, um die Liste mit den Ressourcen in diesem Katalog anzuzeigen.

Wenn die Ressourcen noch nicht im Katalog enthalten sind und Sie ein Administrator oder ein Katalogbesitzer sind, können Sie einem Katalog Ressourcen hinzufügen. Bei den Typen von Ressourcen, die Sie hinzufügen können, handelt es sich um Gruppen, Anwendungen und SharePoint Online-Websites. Zum Beispiel:

- Die Gruppen können in der Cloud erstellte Microsoft 365-Gruppen oder in der Cloud erstellte Microsoft Entra-Sicherheitsgruppen sein. Gruppen, die aus einer lokalen Active Directory-Instanz stammen, können nicht als Ressourcen zugewiesen werden, da ihre Besitzer- oder Mitgliedsattribute in Microsoft Entra ID nicht geändert werden können. Um Benutzer*innen Zugriff auf eine Anwendung zu gewähren, die AD-Sicherheitsgruppenmitgliedschaften verwendet, erstellen Sie eine neue Gruppe in Microsoft Entra ID, konfigurieren Sie das Gruppenrückschreiben in AD, und ermöglichen Sie das Schreiben dieser Gruppe in AD. Gruppen, die ursprünglich als Verteilergruppen in Exchange Online vorliegen, können in Microsoft Entra ID ebenfalls nicht geändert werden.

- Anwendungen können Microsoft Entra-Unternehmens-Apps sein, die sowohl Software-as-a-Service-Apps (SaaS-Apps), lokale Apps als auch Ihre eigenen in Microsoft Entra ID integrierten Apps beinhalten. Wenn Ihre Anwendung noch nicht in Ihr Microsoft Entra-Verzeichnis integriert wurde, lesen Sie bitte den Abschnitt Zugriff für Anwendungen in Ihrer Umgebung regeln und eine Anwendung mit Microsoft Entra ID integrieren.

- Websites können SharePoint Online-Websites oder SharePoint Online-Websitesammlungen sein.

Falls Sie Zugriffspaket-Manager sind und dem Katalog Ressourcen hinzufügen möchten, können Sie den Katalogbesitzer bitten, die erforderlichen Ressourcen hinzuzufügen.

Ermitteln der Ressourcenrollen, die in ein Zugriffspaket eingeschlossen werden sollen

Eine Ressourcenrolle ist eine Sammlung von Berechtigungen, die einer Ressource zugeordnet sind. Damit Benutzer Ressourcen anfordern können, müssen Sie dem Zugriffspaket Ressourcenrollen aus jeder im Katalog enthaltenen Ressource hinzufügen. Sie können Ressourcenrollen hinzufügen, die von Gruppen, Teams, Anwendungen und SharePoint-Websites bereitgestellt werden. Wenn Benutzer oder Benutzerinnen eine Zuweisung zu einem Zugriffspaket erhalten, werden sie allen Ressourcenrollen im Zugriffspaket hinzugefügt.

Wenn ihnen eine Zuweisung zu einem Zugriffspaket entzogen wird, werden sie aus allen Ressourcenrollen im Zugriffspaket entfernt.

Hinweis

Wenn Benutzer den Ressourcen außerhalb der Berechtigungsverwaltung hinzugefügt wurden und sie den Zugriff behalten müssen, auch wenn sie später Zugriffspaketzuweisungen erhalten und ihre Zugriffspaketzuweisungen ablaufen, fügen Sie keine Ressourcenrollen zu einem Zugriffspaket hinzu.

Wenn Sie einigen Benutzern andere Rollen zuweisen möchten als anderen, müssen Sie im Katalog mehrere Zugriffspakete mit separaten Zugriffspaketen für jede Ressourcenrolle erstellen. Sie können die Zugriffspakete auch als nicht miteinander kompatibel markieren, sodass Benutzer keinen Zugriff auf Zugriffspakete anfordern können, die ihnen übermäßigen Zugriff gewähren würden.

Insbesondere können Anwendungen über mehrere App-Rollen verfügen. Wenn Sie einem Zugriffspaket eine App-Rolle einer Anwendung als Ressourcenrolle hinzufügen, die mehr als eine App-Rolle besitzt, müssen Sie für diese Benutzer in jedem Zugriffspaket die entsprechende Rolle angeben.

Hinweis

Wenn eine Anwendung über mehrere Rollen verfügt und mehrere Rollen dieser Anwendung in einem Zugriffspaket enthalten sind, erhält der Benutzer alle Rollen dieser Anwendung. Wenn Benutzer stattdessen nur einige der App-Rollen erhalten sollen, müssen Sie im Katalog mehrere Zugriffspakete mit separaten Zugriffspaketen für jede Anwendungsrolle erstellen.

Darüber hinaus können auch Anwendungen Sicherheitsgruppen für das Ausdrücken von Berechtigungen verwenden. Beispielsweise kann eine Anwendung eine einzelne App-Rolle haben User und auch die Mitgliedschaft von zwei Gruppen überprüfen - eine Ordinary Users-Gruppe und eine Administrative Access-Gruppe. Ein Benutzer der Anwendung muss Mitglied genau einer dieser beiden Gruppen sein. Wenn Sie konfigurieren möchten, dass Benutzer eine der beiden Berechtigungen anfordern könnten, würden Sie in einen Katalog drei Ressourcen einfügen: die Anwendung, die Gruppe Ordinary Users und die Gruppe Administrative Access. Anschließend würden Sie in diesem Katalog zwei Zugriffspakete erstellen und angeben, dass jedes Zugriffspaket nicht kompatibel mit dem anderen ist:

- ein erstes Zugriffspaket mit zwei Ressourcenrollen, der App-Rolle

Userund der Mitgliedschaft der GruppeOrdinary Users - ein zweites Zugriffspaket mit zwei Ressourcenrollen, der App-Rolle

Userund der Mitgliedschaft der GruppeAdministrative Access

Überprüfen Sie, ob den Endbenutzern bereits eine Ressourcenrolle zugewiesen ist

Wenn einem Zugriffspaket eine Ressourcenrolle von einem Administrator hinzugefügt wird, bleiben Benutzer, die sich in dieser Ressourcenrolle befinden, aber keinem Zugriffspaket zugeordnet sind, weiterhin in der Ressourcenrolle, werden aber nicht dem Zugriffspaket zugewiesen. Beispiel: Wenn ein Benutzer Mitglied einer Gruppe ist und dann ein Zugriffspaket erstellt und die Mitgliederrolle dieser Gruppe zu einem Zugriffspaket hinzugefügt wird, erhält der Benutzer nicht automatisch eine Zuordnung zum Zugriffspaket.

Wenn die Benutzer, die Mitglied einer Ressourcenrolle waren, auch dem Zugriffspaket zugewiesen werden sollen, können Sie über das Microsoft Entra Admin Center oder per Massenvorgang über Graph oder PowerShell einem Zugriffspaket Benutzer direkt zuweisen. Die Benutzer, die Sie dem Zugangspaket zuweisen, erhalten dann auch Zugriff auf die anderen Ressourcenrollen im Zugriffspaket. Da jedoch Benutzer und Benutzerinnen, die sich in der Ressourcenrolle befanden, bereits Zugriff hatten, bevor sie dem Zugriffspaket hinzugefügt wurden, werden sie aus dieser Ressourcenrolle entfernt, wenn ihre Zugriffspaketzuweisung aufgehoben wird.

Ressourcenrollen hinzufügen

Erforderliche Rolle: Globaler Administrator, Identity-Governance-Administrator, Katalogbesitzer oder Zugriffspaket-Manager

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspaket.

Öffnen Sie auf der Seite Zugriffspakete das Zugriffspaket, dem Sie Ressourcenrollen hinzufügen möchten.

Wählen Sie im linken Menü die Option Ressourcenrollen aus.

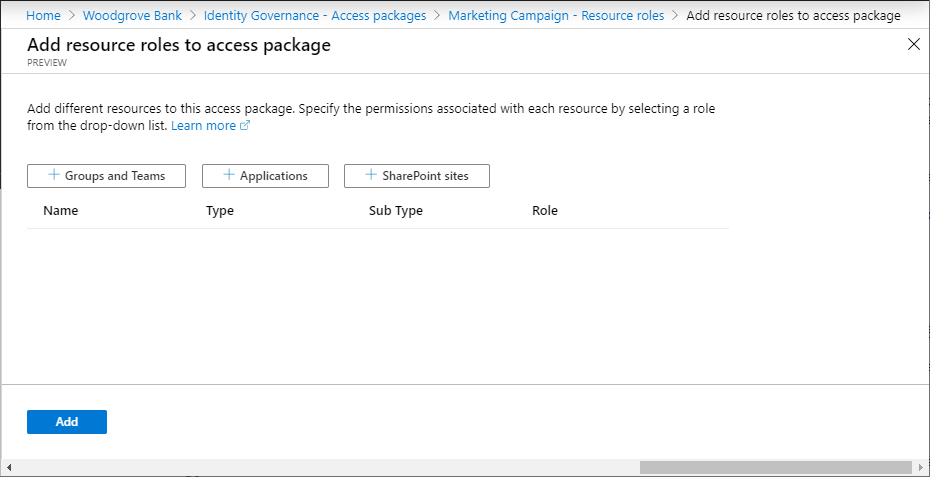

Wählen Sie Ressourcenrollen hinzufügen, um die Seite „Hinzufügen von Ressourcenrollen zu einem Zugriffspaket“ zu öffnen.

Je nachdem, ob Sie eine Mitgliedschaft in einer Gruppe oder einem Team, den Zugriff auf eine Anwendung, eine SharePoint-Site oder eine Microsoft Entra-Rolle (Vorschau) hinzufügen möchten, führen Sie die Schritte in einem der folgenden Abschnitte zur Ressourcenrolle aus.

Hinzufügen einer Ressourcenrolle für eine Gruppe oder ein Team

Von der Berechtigungsverwaltung können Benutzer automatisch einer Gruppe oder einem Team in Microsoft Teams hinzugefügt werden, wenn sie einem Zugriffspaket zugewiesen werden.

- Wenn es sich bei der Mitgliedschaft in einer Gruppe oder einem Team um eine Ressourcenrolle handelt, die Teil eines Zugriffspakets ist, und ein Benutzer diesem Zugriffspaket zugewiesen ist, wird der Benutzer als Mitglied zu dieser Gruppe oder diesem Team hinzugefügt, sofern er noch nicht vorhanden ist.

- Läuft die Zuweisung des Benutzers zu einem Zugriffspaket ab, wird er aus der Gruppe oder dem Team entfernt, sofern er keinem anderen Zugriffspaket zugewiesen ist, dem diese Gruppe oder dieses Team angehört.

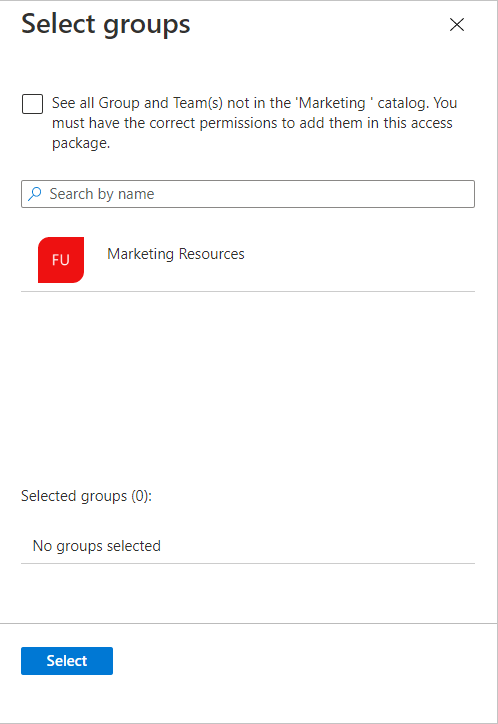

Sie können eine beliebige Microsoft Entra-Sicherheitsgruppe oder Microsoft 365-Gruppe auswählen. Benutzer mit einer Administratorrolle können einem Katalog jede beliebige Gruppe hinzufügen. Das gleiche gilt für Katalogbesitzer, wenn sie Besitzer der Gruppe sind. Beachten Sie beim Auswählen einer Gruppe die folgenden Microsoft Entra-Einschränkungen:

- Wird ein Benutzer als Gruppen- oder Teammitglied hinzugefügt, sind alle anderen Mitglieder dieser Gruppe oder dieses Teams für ihn sichtbar. (Dies gilt auch für Gastbenutzer.)

- In Microsoft Entra ID kann die Mitgliedschaft einer Gruppe, die über Windows Server Active Directory mit Microsoft Entra Connect synchronisiert oder in Exchange Online als Verteilergruppe erstellt wurde, nicht geändert werden. Wenn Sie den Zugriff auf Anwendungen verwalten möchten, die AD-Sicherheitsgruppen verwenden, lesen Sie den Artikel So richten Sie eine Gruppenrückschreibung mit Berechtigungsverwaltung ein.

- Die Mitgliedschaft von dynamischen Gruppen kann nicht durch Hinzufügen oder Entfernen eines Mitglieds aktualisiert werden. Daher eignen sich dynamische Gruppenmitgliedschaften nicht für die Azure AD-Berechtigungsverwaltung.

- Für Microsoft 365-Gruppen gelten zusätzliche Einschränkungen, die in der Übersicht über Microsoft 365-Gruppen für Administratoren und Administratorinnen beschrieben werden, dazu gehören z. B. ein Grenzwert von 100 Besitzern pro Gruppe, Grenzwerte für die Anzahl von Mitgliedern, die gleichzeitig auf Gruppenunterhaltungen zugreifen können, und 7.000 Gruppen pro Mitglied.

Weitere Informationen finden Sie unter Vergleichen von Gruppen und Microsoft 365-Gruppen und Microsoft-Teams.

Wählen Sie auf der Seite Hinzufügen von Ressourcenrollen zu einem Zugriffspaket die Option Gruppen und Teams, um den Bereich „Gruppen auswählen“ zu öffnen.

Wählen Sie die Gruppen und Teams aus, die Sie in das Zugriffspaket einschließen möchten.

Wählen Sie Auswählen.

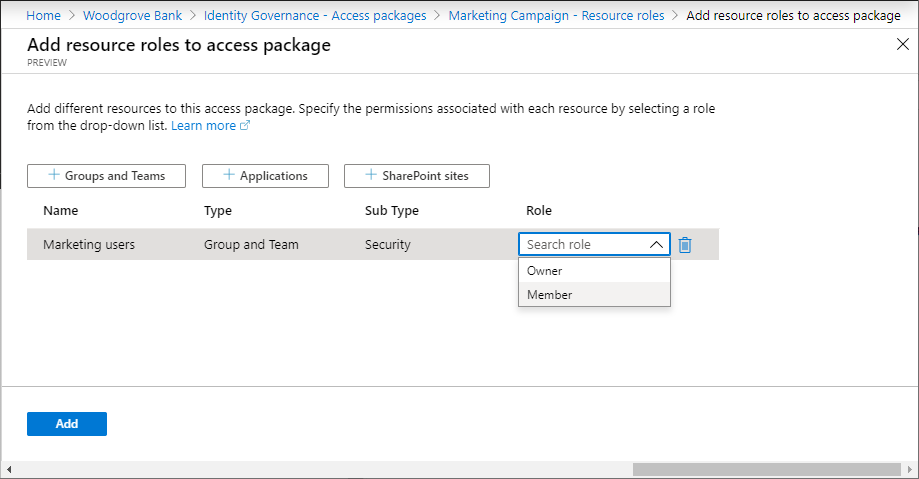

Nachdem Sie die Gruppe oder das Team ausgewählt haben, wird in der Spalte Untertyp einer der folgenden Untertypen aufgelistet:

Untertyp BESCHREIBUNG Sicherheit Gewähren des Zugriffs auf Ressourcen Distribution Senden von Benachrichtigungen an eine Gruppe von Personen Microsoft 365 Nicht Teams-fähige Microsoft 365-Gruppe. Wird für die Zusammenarbeit zwischen Benutzern sowohl innerhalb als auch außerhalb des Unternehmens verwendet. Team Teams-fähige Microsoft 365-Gruppe. Wird für die Zusammenarbeit zwischen Benutzern sowohl innerhalb als auch außerhalb des Unternehmens verwendet. Wählen Sie in der Liste Rolle die Option Besitzer oder Mitglied aus.

In der Regel wird die Rolle „Mitglied“ ausgewählt. Wenn Sie die Rolle „Besitzer“ auswählen, werden Benutzer/Benutzerinnen Besitzer der Gruppe, sodass sie andere Mitglieder oder Besitzer hinzufügen oder entfernen können.

Wählen Sie Hinzufügen aus.

Alle Benutzer, die bereits dem Zugangspaket zugeordnet sind, werden automatisch Mitglieder (oder Inhaber) dieser Gruppe oder dieses Teams, nachdem es hinzugefügt wurde. Weitere Informationen finden Sie im Abschnitt zur Wenn Änderungen vorgenommen sind.

Hinzufügen einer Ressourcenrolle für eine Anwendung

Sie können Microsoft Entra ID veranlassen, Benutzern automatisch Zugriff auf eine Microsoft Entra-Unternehmensanwendung zu gewähren, einschließlich SaaS-Anwendungen, lokale Anwendungen und Anwendungen Ihres Unternehmens, die in Microsoft Entra ID integriert sind, wenn einem Benutzer ein Zugriffspaket zugewiesen wird. Für Anwendungen, die in Microsoft Entra ID über die einmalige Verbundanmeldung integriert sind, stellt Microsoft Entra ID Benutzer*innen, die diesen Anwendungen zugewiesen sind, Verbundtoken aus.

Wenn Ihre Anwendung noch nicht in Ihr Microsoft Entra-Verzeichnis integriert wurde, lesen Sie bitte den Abschnitt Zugriff für Anwendungen in Ihrer Umgebung regeln und eine Anwendung mit Microsoft Entra ID integrieren.

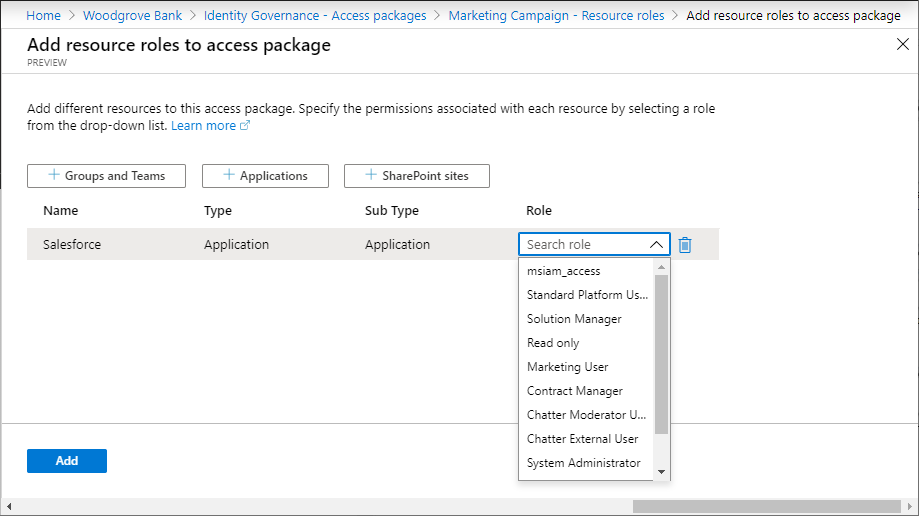

Für Anwendungen können mehrere App-Rollen im Manifest definiert sein und durch die Benutzeroberfläche in den App-Rollen verwaltet werden. Wenn Sie die Anwendungsrolle einer Anwendung als Ressourcenrolle zu einem Zugriffspaket hinzufügen, müssen Sie, wenn diese Anwendung mehr als eine Anwendungsrolle hat, die entsprechende Rolle für diese Benutzer in diesem Zugriffspaket angeben. Wenn Sie Anwendungen entwickeln, finden Sie weitere Informationen zum Hinzufügen dieser Rollen zu Ihren Anwendungen unter Gewusst wie: Konfigurieren von im SAML-Token ausgestellten Rollenansprüchen für Unternehmensanwendungen. Wenn Sie die Microsoft-Authentifizierungsbibliotheken verwenden, gibt es auch Beispielcode zum Verwenden von App-Rollen für die Zugriffssteuerung.

Hinweis

Wenn eine Anwendung über mehrere Rollen verfügt und mehrere Rollen dieser Anwendung in einem Zugriffspaket enthalten sind, erhält der Benutzer alle Rollen dieser Anwendung. Wenn Benutzer stattdessen nur einige der App-Rollen erhalten sollen, müssen Sie im Katalog mehrere Zugriffspakete mit separaten Zugriffspaketen für jede Anwendungsrolle erstellen.

Sobald eine Anwendungsrolle Teil eines Zugriffspakets ist, gilt Folgendes:

- Wird ein Benutzer dem Zugriffspaket zugewiesen, wird er der Anwendungsrolle hinzugefügt (sofern noch nicht vorhanden). Wenn die Anwendung Attribute erfordert, werden die Werte der von der Anforderung gesammelten Attribute in den Benutzer geschrieben.

- Läuft die Zuweisung des Benutzers zu einem Zugriffspaket ab, wird dessen Zugriff aus der Anwendung entfernt, sofern er keinem anderen Zugriffspaket zugewiesen ist, dem diese Anwendungsrolle angehört. Wenn die Anwendung Attribute erfordert, werden diese Attribute vom Benutzer bzw. der Benutzerin entfernt.

Beachten Sie Folgendes, wenn Sie eine Anwendung auswählen:

- Anwendungen können auch Gruppen besitzen, die ihren App-Rollen zugewiesen sind. Sie können wählen, ob Sie einem Zugriffspaket anstelle einer Anwendungsrolle eine Gruppe hinzufügen möchten. In diesem Fall wird die Anwendung dem Benutzer jedoch nicht als Teil des Zugriffspakets im Portal „Mein Zugriff“ angezeigt.

- Im Microsoft Entra Admin Center werden möglicherweise auch Dienstprinzipale für Dienste angezeigt, die nicht als Anwendungen ausgewählt werden können. Exchange Online und SharePoint Online sind beispielsweise keine Anwendungen, die über Ressourcenrollen im Verzeichnis verfügen, sondern Dienste. Daher können sie nicht in ein Zugriffspaket einbezogen werden. Verwenden Sie stattdessen die gruppenbasierte Lizenzierung, um geeignete Lizenzen für Benutzer einzurichten, die Zugriff auf diese Dienste benötigen.

- Anwendungen, die nur Benutzer mit persönlichem Microsoft-Konto für die Authentifizierung und keine Unternehmenskonten in Ihrem Verzeichnis unterstützen, verfügen nicht über Anwendungsrollen und können nicht zu Zugriffspaketkatalogen hinzugefügt werden.

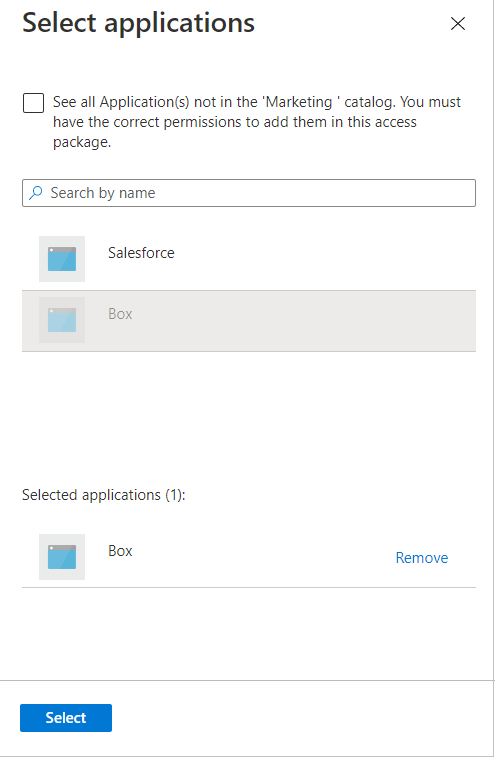

Wählen Sie auf der Seite Hinzufügen von Ressourcenrollen zu einem Zugriffspaket die Option Anwendungen, um den Bereich „Anwendungen auswählen“ zu öffnen.

Wählen Sie die Anwendungen aus, die Sie in das Zugriffspaket einschließen möchten.

Wählen Sie Auswählen.

Wählen Sie in der Liste Rolle eine Anwendungsrolle aus.

Wählen Sie Hinzufügen.

Alle Benutzer mit einer bestehenden Zuweisung zu dem Zugriffspaket erhalten durch das Hinzufügen der Anwendung automatisch Zugriff auf diese Anwendung. Weitere Informationen finden Sie im Abschnitt zur Wenn Änderungen vorgenommen sind.

Hinzufügen einer Ressourcenrolle für eine SharePoint-Website

Mit Microsoft Entra ID kann Benutzer*innen, die einem Zugriffspaket zugewiesen sind, automatisch Zugriff auf eine Website oder Websitesammlung von SharePoint Online zugewiesen werden.

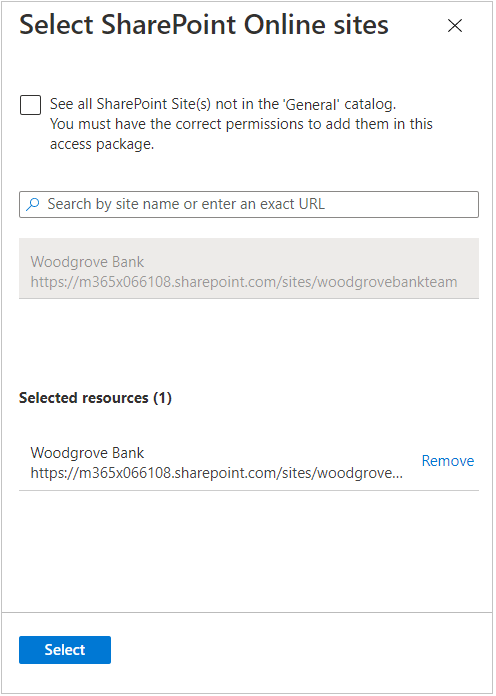

Wählen Sie auf der Seite Hinzufügen von Ressourcenrollen zu einem Zugriffspaket die Option SharePoint-Websites, um den Bereich „SharePoint Online-Websites auswählen“ zu öffnen.

Wählen Sie die SharePoint Online-Websites aus, die Sie in das Zugriffspaket einschließen möchten.

Wählen Sie Auswählen.

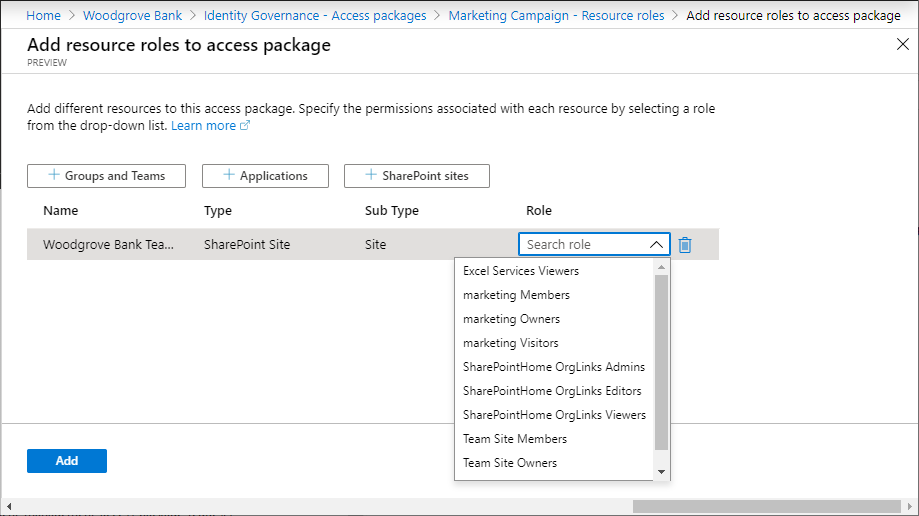

Wählen Sie in der Liste Rolle eine Rolle für die SharePoint Online-Website aus.

Wählen Sie Hinzufügen.

Alle Benutzer mit einer bestehenden Zuweisung zu dem Zugriffspaket erhalten durch das Hinzufügen der SharePoint Online-Website automatisch Zugriff auf diese Website. Weitere Informationen finden Sie im Abschnitt zur Wenn Änderungen vorgenommen sind.

Hinzufügen einer Microsoft Entra-Rollenzuweisung

Wenn Benutzer zusätzliche Berechtigungen für den Zugriff auf die Ressourcen Ihrer Organisation benötigen, können Sie diese Berechtigungen verwalten, indem Sie diesen Microsoft Entra-Rollen über Zugriffspakete zuweisen. Durch das Zuweisen von Microsoft Entra-Rollen zu Arbeitskräften und Gästen mithilfe der Berechtigungsverwaltung können Sie die Berechtigungen einzelner Benutzer/Benutzerinnen anzeigen, um schnell zu bestimmen, welche Rollen diesem Benutzer bzw. dieser Benutzerin zugewiesen sind. Wenn Sie eine Microsoft Entra-Rolle als Ressource in ein Zugriffspaket einschließen, können Sie darüber hinaus angeben, ob diese Rollenzuweisung berechtigt oder aktiv ist.

Durch das Zuweisen von Microsoft Entra-Rollen über Zugriffspakete können Rollenzuweisungen effizient und im großen Stil verwaltet werden. Außerdem wird der Lebenszyklus der Rollenzuweisung optimiert.

Hinweis

Es wird empfohlen, Privileged Identity Management zu verwenden, um Benutzern und Benutzerinnen Just-In-Time-Zugriff bereitzustellen, wenn diese eine Aufgabe ausführen möchten, die erhöhte Berechtigungen erfordert. Diese Berechtigungen werden über die Microsoft Entra-Rollen bereitgestellt, die in der Dokumentation als privilegiert gekennzeichnet sind: Integrierte Microsoft Entra-Rollen. Die Berechtigungsverwaltung eignet sich besser für das Zuweisen eines Bündels von Ressourcen, die auch eine Microsoft Entra-Rolle einschließen können und für eine bestimmte Aufgabe erforderlich sind, zu einzelnen Benutzerkonten. Benutzer und Benutzerinnen, denen Zugriffspakete zugewiesen werden, haben tendenziell über einen längeren Zeitraum Zugriff auf Ressourcen. Es wird jedoch empfohlen, privilegierte Rollen über Privileged Identity Management zu verwalten. Sie können die Berechtigung für diese Rollen über Zugriffspakete in der Berechtigungsverwaltung einrichten.

Befolgen Sie diese Schritte, um eine Microsoft Entra-Rolle als Ressource in ein Zugriffspaket einzuschließen:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspaket.

Öffnen Sie auf der Seite „Zugriffspakete“ das Zugriffspaket, dem Sie Ressourcenrollen hinzufügen möchten, und wählen Sie Ressourcenrollen aus.

Wählen Sie auf der Seite Ressourcenrollen zu Zugriffspaket hinzufügen die Option Microsoft Entra-Rollen (Vorschau) aus, um den Bereich „Microsoft Entra-Rollen auswählen“ zu öffnen.

Wählen Sie die Microsoft Entra-Rollen aus, die Sie in das Zugriffspaket einschließen möchten.

Wählen Sie in der Liste Rolle die Option Berechtigtes Mitglied oder Aktives Mitglied aus.

Wählen Sie Hinzufügen aus.

Hinweis

Wenn Sie Berechtigt auswählen, gelten die zugehörigen Benutzerkonten als für diese Rolle berechtigt und können ihre Aufgabe mithilfe von Privileged Identity Management im Microsoft Entra Admin Center aktivieren. Wenn Sie Aktiv auswählen, erhalten die Benutzerkonten eine aktive Rollenzuweisung, bis sie keinen Zugriff mehr auf das Zugriffspaket haben. Bei Entra-Rollen, die als privilegiert gekennzeichnet sind, können Sie nur Berechtigt auswählen. Eine Liste privilegierter Rollen finden Sie unter Integrierte Microsoft Entra-Rollen.

Informationen zum programmgesteuerten Hinzufügen einer Microsoft Entra-Rolle finden Sie unter: Programmgesteuertes Hinzufügen einer Microsoft Entra-Rolle als Ressource in einem Zugriffspaket.

Programmgesteuertes Hinzufügen von Benutzerrollen

Es gibt zwei Möglichkeiten, programmgesteuert eine Ressourcenrolle zu einem Zugriffspaket hinzuzufügen: über Microsoft Graph und über die PowerShell-Cmdlets für Microsoft Graph.

Hinzufügen von Ressourcenrollen zu einem Zugriffspaket mit Microsoft Graph

Sie können einem Zugriffspaket mithilfe von Microsoft Graph eine Ressourcenrolle hinzufügen. Ein Benutzer in einer passenden Rolle mit einer Anwendung, die über die delegierte EntitlementManagement.ReadWrite.All-Berechtigung verfügt, kann die API aufrufen, um

- Listen Sie die Ressourcen im Katalog auf und erstellen Sie eine accessPackageResourceRequest, die sich auf alle Ressourcen bezieht, die noch nicht im Katalog enthalten sind.

- Rufen Sie die Rollen und Bereiche jeder Ressource im Katalog ab. Diese Rollenliste wird dann zum Auswählen einer Rolle verwendet, wenn anschließend ein resourceRoleScope erstellt wird.

- Erstellen eines resourceRoleScope für jede Ressourcenrolle, die im Zugriffspaket benötigt wird.

Hinzufügen von Ressourcenrollen zu einem Zugriffspaket mit Microsoft PowerShell

Sie können auch Ressourcenrollen zu einem Zugriffspaket in PowerShell mit den Cmdlets aus dem Modul Microsoft Graph PowerShell-Cmdlets für Identity Governance (Version 2.1.x oder höhere Modulversionen) hinzufügen.

Zunächst rufen Sie die ID des Katalogs und der Ressource in diesem Katalog sowie deren Bereiche und Rollen ab, die Sie in das Zugriffspaket aufnehmen möchten. Verwenden Sie ein Skript ähnlich dem folgenden Beispiel. Dies setzt voraus, dass im Katalog eine einzelne Anwendungsressource vorhanden ist.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Marketing'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'AadApplication'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Weisen Sie dann die Ressourcenrolle aus dieser Ressource dem Zugriffspaket zu. Wenn Sie beispielsweise die erste Ressourcenrolle der Ressource, die zuvor zurückgegeben wurde, als Ressourcenrolle in ein Zugriffspakets einbeziehen möchten, verwenden Sie ein Skript, das mit dem folgenden vergleichbar ist.

$apid = "cdd5f06b-752a-4c9f-97a6-82f4eda6c76d"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams

Entfernen von Ressourcenrollen

Erforderliche Rolle: Globaler Administrator, Identity-Governance-Administrator, Katalogbesitzer oder Zugriffspaket-Manager

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Identity Governance-Administrator an.

Navigieren Sie zu Identitätsgovernance>Berechtigungsverwaltung>Zugriffspaket.

Öffnen Sie auf der Seite Zugriffspakete das Zugriffspaket, für das Sie Ressourcenrollen entfernen möchten.

Wählen Sie im linken Menü die Option Ressourcenrollen aus.

Suchen Sie in der Liste der Ressourcenrollen nach der Ressourcenrolle, die Sie entfernen möchten.

Wählen Sie die Auslassungspunkte (...) und dann Ressource entfernen.

Allen Benutzern mit einer bestehenden Zuweisung zu dem Zugriffspaket wird durch das Entfernen der Ressourcenrolle automatisch der Zugriff darauf widerrufen.

Wann werden Änderungen angewendet?

In der Microsoft Entra ID-Berechtigungsverwaltung werden Massenänderungen an Zuweisungen und Ressourcen in Zugriffspaketen mehrmals täglich verarbeitet. Wenn Sie daher eine Zuweisung vornehmen oder die Ressourcenrollen Ihres Zugriffspakets ändern, kann es bis zu 24 Stunden dauern, bis diese Änderungen in Microsoft Entra ID übernommen werden. Hinzu kommt die Zeit für die Weitergabe der Änderungen an andere Microsoft Online Services oder verbundene SaaS-Anwendungen. Betrifft Ihre Änderung nur wenige Objekte, wird sie wahrscheinlich innerhalb einiger Minuten in Microsoft Entra ID übernommen. Anschließend wird diese Änderung von anderen Microsoft Entra-Komponenten erkannt, und die SaaS-Anwendungen werden aktualisiert. Betrifft die Änderung hingegen Tausende von Objekten, dauert die Übernahme länger. Enthält Ihr Zugriffspaket beispielsweise zwei Anwendungen und 100 Benutzerzuweisungen, und Sie möchten dem Zugriffspaket eine Rolle für eine SharePoint-Site hinzufügen, kann es möglicherweise eine Weile dauern, bis alle Benutzer Teil dieser SharePoint-Rolle sind. Sie können den Fortschritt über das Microsoft Entra-Überwachungsprotokoll, das Microsoft Entra-Bereitstellungsprotokoll und die Überwachungsprotokolle der SharePoint-Website überwachen.

Wenn Sie ein Teammitglied entfernen, wird es auch aus der Microsoft 365-Gruppe entfernt. Das Entfernen aus der Chatfunktion des Teams kann etwas länger dauern. Weitere Informationen finden Sie unter Gruppenmitgliedschaft.