Bewährte Methoden für Azure RBAC

In diesem Artikel werden einige bewährte Methoden für die Verwendung der rollenbasierten Zugriffssteuerung in Azure (Azure RBAC) beschrieben. Diese bewährten Methoden leiten sich aus unseren Erfahrungen mit Azure RBAC und den Erfahrungen von Kunden wie Ihnen ab.

Es wird nur der für die Benutzer*innen erforderliche Zugriff gewährt.

Mithilfe von Azure RBAC können Sie Aufgaben in Ihrem Team verteilen und Benutzern nur den Zugriff gewähren, den sie zur Ausführung ihrer Aufgaben benötigen. Anstatt allen uneingeschränkte Berechtigungen in Ihrem Azure-Abonnement oder Ihren Ressourcen zu gewähren, können Sie die Berechtigungen auf bestimmte Aktionen in einem bestimmten Bereich beschränken.

Bei der Planung Ihrer Strategie für die Zugriffssteuerung hat es sich bewährt, Benutzern die geringsten Rechte zum Ausführen ihrer Aufgaben zu erteilen. Vermeiden Sie es, umfangreichere Rollen in umfassenderen Bereichen zuzuweisen, auch wenn dies anfänglich bequemer erscheint. Wenn Sie benutzerdefinierte Rollen erstellen, schließen Sie nur die Berechtigungen ein, die Benutzer benötigen. Durch das Einschränken von Rollen und Bereichen begrenzen Sie die Ressourcen, die gefährdet sind, wenn der Sicherheitsprinzipal kompromittiert wird.

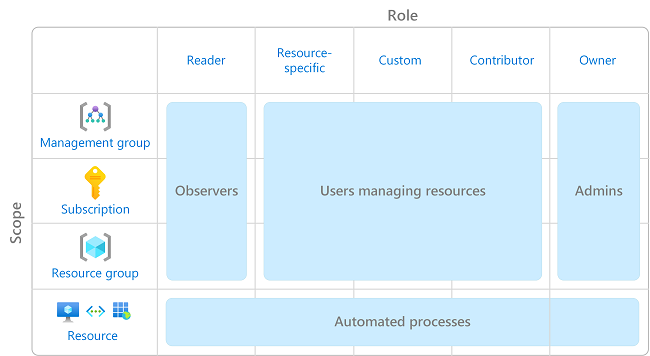

Das folgende Diagramm zeigt ein vorgeschlagenes Muster für die Verwendung von Azure RBAC.

Weitere Informationen zum Zuweisen von Rollen finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal.

Begrenzen der Anzahl von Abonnementbesitzern

Sie sollten höchstens 3 Abonnementbesitzer haben, um die Möglichkeit einer Sicherheitsverletzung durch einen kompromittierten Besitzer zu verringern. Diese Empfehlung kann in Microsoft Defender für Cloud überwacht werden. Weitere Identitäts- und Zugriffsempfehlungen in Defender für Cloud finden Sie unter Sicherheitsempfehlungen – ein Referenzhandbuch.

Einschränken privilegierter Administratorrollenzuweisungen

Einige Rollen werden als privilegierte Administratorrollen identifiziert. Erwägen Sie die folgenden Maßnahmen, um Ihren Sicherheitsstatus zu verbessern:

- Entfernen Sie unnötige privilegierte Rollenzuweisungen.

- Vermeiden Sie das Zuweisen einer privilegierten Administratorrolle, wenn stattdessen eine Rollenfunktion einer Auftragsfunktion verwendet werden kann.

- Wenn Sie eine Privilegierte Administratorrolle zuweisen müssen, verwenden Sie einen schmalen Bereich, z. B. Ressourcengruppe oder Ressource, anstelle eines breiteren Bereichs, z. B. Verwaltungsgruppe oder Abonnement.

- Wenn Sie eine Rolle mit der Berechtigung zum Erstellen von Rollenzuweisungen zuweisen, sollten Sie eine Bedingung hinzufügen, um die Rollenzuweisung einzuschränken. Weitere Informationen finden Sie unter Delegieren der Azure-Rollenzuweisungsverwaltung für andere Personen mit Bedingungen.

Weitere Informationen finden Sie unter "Auflisten oder Verwalten privilegierter Administratorrollenzuweisungen".

Verwenden von Microsoft Entra Privileged Identity Management

Um privilegierte Konten vor böswilligen Cyberangriffen zu schützen, können Sie Microsoft Entra Privileged Identity Management (PIM) verwenden, um die Gefährdungszeit von Berechtigungen zu senken und Ihre Sichtbarkeit in ihre Verwendung durch Berichte und Warnungen zu erhöhen. PIM trägt zum Schutz privilegierter Konten bei, indem sie just-in-time privilegierten Zugriff auf Microsoft Entra-ID- und Azure-Ressourcen bereitstellt. Der Zugriff kann zeitgebunden sein, sodass Berechtigungen nach dessen Ablauf automatisch entzogen werden.

Weitere Informationen finden Sie unter Was ist Microsoft Entra Privileged Identity Management?.

Zuweisen von Rollen zu Gruppen,nicht zu Benutzern

Damit Rollenzuweisungen besser verwaltbar sind, sollten Sie Benutzern keine Rollen direkt zuweisen. Weisen Sie Rollen stattdessen Gruppen zu. Das Zuweisen von Rollen zu Gruppen anstelle von Benutzern trägt auch dazu bei, die Anzahl von Rollenzuweisungen zu minimieren, die auf eine bestimmte Anzahl von Rollenzuweisungen pro Abonnement beschränkt sind.

Zuweisen von Rollen mithilfe der eindeutigen Rollen-ID anstelle des Rollennamens

In bestimmten Fällen kann sich ein Rollenname ändern, z. B.:

- Sie verwenden eine eigene benutzerdefinierte Rolle und beschließen, den Namen zu ändern.

- Sie verwenden eine als Vorschauversion verfügbare Rolle, deren Name den Zusatz (Vorschauversion) enthält. Beim Veröffentlichen wird die Rolle umbenannt.

Auch wenn eine Rolle umbenannt wird, ändert sich die Rollen-ID nicht. Wenn Sie Ihre Rollenzuweisungen mithilfe von Skripts oder mittels Automatisierung erstellen, wird empfohlen, die eindeutige Rollen-ID anstelle des Rollennamens zu verwenden. Wird eine Rolle umbenannt, ist auf diese Weise die Wahrscheinlichkeit größer, dass Ihre Skripts funktionieren.

Weitere Informationen finden Sie unter Zuweisen einer Rolle mithilfe der eindeutigen Rollen-ID und Azure PowerShell und Zuweisen einer Rolle mithilfe der eindeutigen Rollen-ID und Azure CLI.

Vermeiden der Verwendung eines Platzhalters beim Erstellen von benutzerdefinierten Rollen

Beim Erstellen von benutzerdefinierten Rollen kann das Platzhalterzeichen (*) verwendet werden, um Berechtigungen zu definieren. Es empfiehlt sich, explizit Actions und DataActions anzugeben, anstatt das Platzhalterzeichen (*) zu verwenden. Die zusätzlichen Zugriffe und Berechtigungen, die in Zukunft Actions gewährt werden, oder DataActions möglicherweise unerwünschtes Verhalten mit dem Wild Karte. Weitere Informationen finden Sie unter Benutzerdefinierte Azure-Rollen.