Erstellen und Bereitstellen von Richtlinien für Antischadsoftware für Endpoint Protection in Configuration Manager

Gilt für: Configuration Manager (Current Branch)

Sie können Antischadsoftwarerichtlinien für Sammlungen von Configuration Manager Clientcomputern bereitstellen, um anzugeben, wie Endpoint Protection sie vor Schadsoftware und anderen Bedrohungen schützt. Diese Richtlinien enthalten Informationen zum Überprüfungszeitplan, zu den Typen der zu überprüfenden Dateien und Ordner sowie zu den Aktionen, die ausgeführt werden müssen, wenn Schadsoftware erkannt wird. Wenn Sie Endpoint Protection aktivieren, wird eine Standardrichtlinie für Antischadsoftware auf Clientcomputer angewendet. Sie können auch eine der bereitgestellten Richtlinienvorlagen verwenden oder eine benutzerdefinierte Richtlinie erstellen, um die spezifischen Anforderungen Ihrer Umgebung zu erfüllen.

Configuration Manager stellt eine Auswahl vordefinierter Vorlagen bereit. Diese sind für verschiedene Szenarien optimiert und können in Configuration Manager importiert werden. Diese Vorlagen sind im Ordner <ConfigMgr Install Folder>\AdminConsole\XMLStorage\EPTemplates verfügbar.

Wichtig

Wenn Sie eine neue Richtlinie für Antischadsoftware erstellen und für eine Sammlung bereitstellen, setzt diese Richtlinie die Standardrichtlinie für Antischadsoftware außer Kraft.

Verwenden Sie die Verfahren in diesem Thema, um Richtlinien für Antischadsoftware zu erstellen oder zu importieren und sie Configuration Manager Clientcomputern in Ihrer Hierarchie zuzuweisen.

Hinweis

Bevor Sie diese Verfahren ausführen, stellen Sie sicher, dass Configuration Manager für Endpoint Protection konfiguriert ist, wie unter Konfigurieren von Endpoint Protection beschrieben.

Ändern der Standardrichtlinie für Antischadsoftware

Klicken Sie in der Configuration Manager-Konsole auf Bestand und Kompatibilität.

Erweitern Sie im Arbeitsbereich Bestand und Kompatibilitätden Eintrag Endpoint Protection, und klicken Sie dann auf Antischadsoftwarerichtlinien.

Wählen Sie die Antischadsoftwarerichtlinie Standardrichtlinie für Antischadsoftware aus, und klicken Sie dann auf der Registerkarte Start in der Gruppe Eigenschaften auf Eigenschaften.

Konfigurieren Sie im Dialogfeld Standardrichtlinie für Antischadsoftware die Einstellungen, die Sie für diese Antischadsoftwarerichtlinie benötigen, und klicken Sie dann auf OK.

Hinweis

Eine Liste der Einstellungen, die Sie konfigurieren können, finden Sie unter Liste der Richtlinieneinstellungen für Antischadsoftware in diesem Thema.

Erstellen einer neuen Richtlinie für Antischadsoftware

Klicken Sie in der Configuration Manager-Konsole auf Bestand und Kompatibilität.

Erweitern Sie im Arbeitsbereich Bestand und Kompatibilitätden Eintrag Endpoint Protection, und klicken Sie dann auf Antischadsoftwarerichtlinien.

Klicken Sie auf der Registerkarte Start in der Gruppe Erstellen auf Antischadsoftwarerichtlinie erstellen.

Geben Sie im Abschnitt Allgemein des Dialogfelds Richtlinie für Antischadsoftware erstellen einen Namen und eine Beschreibung für die Richtlinie ein.

Konfigurieren Sie im Dialogfeld Richtlinie für Antischadsoftware erstellen die Einstellungen, die Sie für diese Antischadsoftwarerichtlinie benötigen, und klicken Sie dann auf OK. Eine Liste der Einstellungen, die Sie konfigurieren können, finden Sie unter Liste der Richtlinieneinstellungen für Antischadsoftware.

Vergewissern Sie sich, dass die neue Richtlinie für Antischadsoftware in der Liste Antischadsoftwarerichtlinien angezeigt wird.

Importieren einer Richtlinie für Antischadsoftware

Klicken Sie in der Configuration Manager-Konsole auf Bestand und Kompatibilität.

Erweitern Sie im Arbeitsbereich Bestand und Kompatibilitätden Eintrag Endpoint Protection, und klicken Sie dann auf Antischadsoftwarerichtlinien.

Klicken Sie auf der Registerkarte Start in der Gruppe Erstellen auf Importieren.

Navigieren Sie im Dialogfeld Öffnen zu der zu importierenden Richtliniendatei, und klicken Sie dann auf Öffnen.

Überprüfen Sie im Dialogfeld Richtlinie für Antischadsoftware erstellen die zu verwendenden Einstellungen, und klicken Sie dann auf OK.

Vergewissern Sie sich, dass die neue Richtlinie für Antischadsoftware in der Liste Antischadsoftwarerichtlinien angezeigt wird.

Bereitstellen einer Richtlinie für Antischadsoftware auf Clientcomputern

Klicken Sie in der Configuration Manager-Konsole auf Bestand und Kompatibilität.

Erweitern Sie im Arbeitsbereich Bestand und Kompatibilitätden Eintrag Endpoint Protection, und klicken Sie dann auf Antischadsoftwarerichtlinien.

Wählen Sie in der Liste Antischadsoftwarerichtlinien die richtlinie aus, die bereitgestellt werden soll. Klicken Sie dann auf der Registerkarte Start in der Gruppe Bereitstellung auf Bereitstellen.

Hinweis

Die Option Bereitstellen kann nicht mit der Standardmäßigen Client-Schadsoftwarerichtlinie verwendet werden.

Wählen Sie im Dialogfeld Sammlung auswählen die Gerätesammlung aus, für die Sie die Antischadsoftwarerichtlinie bereitstellen möchten, und klicken Sie dann auf OK.

Liste der Richtlinieneinstellungen für Antischadsoftware

Viele der Antischadsoftwareeinstellungen sind selbsterklärend. In den folgenden Abschnitten erfahren Sie mehr über die Einstellungen, die möglicherweise weitere Informationen erfordern, bevor Sie sie konfigurieren.

- Einstellungen für geplante Überprüfungen

- Scaneinstellungen

- Einstellungen für Standardaktionen

- Echtzeitschutzeinstellungen

- Ausschlusseinstellungen

- Erweiterte Einstellungen

- Einstellungen für Bedrohungsüberschreibungen

- Cloud Protection-Dienst

- Definitionseinstellungen Aktualisierungen

Einstellungen für geplante Überprüfungen

Scantyp : Sie können einen von zwei Überprüfungstypen angeben, die auf Clientcomputern ausgeführt werden sollen:

Schnellüberprüfung : Diese Art von Überprüfung überprüft die In-Memory-Prozesse und Ordner, in denen Schadsoftware normalerweise gefunden wird. Sie erfordert weniger Ressourcen als eine vollständige Überprüfung.

Vollständige Überprüfung : Diese Art von Überprüfung fügt eine vollständige Überprüfung aller lokalen Dateien und Ordner zu den in der Schnellüberprüfung gescannten Elementen hinzu. Diese Überprüfung dauert länger als eine schnelle Überprüfung und verwendet mehr CPU-Verarbeitungs- und Arbeitsspeicherressourcen auf Clientcomputern.

Verwenden Sie in den meisten Fällen die Schnellüberprüfung , um die Verwendung von Systemressourcen auf Clientcomputern zu minimieren. Wenn das Entfernen von Schadsoftware eine vollständige Überprüfung erfordert, generiert Endpoint Protection eine Warnung, die in der Configuration Manager-Konsole angezeigt wird. Der Standardwert ist Schnellüberprüfung.

Scaneinstellungen

Überprüfen von E-Mails und E-Mail-Anlagen : Legen Sie diese Option auf Ja fest, um die E-Mail-Überprüfung zu aktivieren.

Überprüfen von Wechseldatenträgern wie USB-Laufwerken : Legen Sie diese Einstellung auf Ja fest, um Wechseldatenträger während vollständiger Überprüfungen zu überprüfen.

Netzwerkdateien überprüfen : Legen Sie diese Einstellung auf Ja fest, um Netzwerkdateien zu überprüfen.

Zugeordnete Netzlaufwerke beim Ausführen einer vollständigen Überprüfung überprüfen : Legen Sie auf Ja fest, um alle zugeordneten Netzlaufwerke auf Clientcomputern zu überprüfen. Wenn Sie diese Einstellung aktivieren, kann die Überprüfungszeit auf Clientcomputern erheblich erhöht werden.

Die Einstellung Netzwerkdateien überprüfen muss auf Ja festgelegt werden, damit diese Einstellung konfiguriert werden kann.

Standardmäßig ist diese Einstellung auf Nein festgelegt, was bedeutet, dass eine vollständige Überprüfung nicht auf zugeordnete Netzlaufwerke zugreift.

Überprüfen archivierter Dateien : Legen Sie diese Einstellung auf Ja fest, um archivierte Dateien wie .zip oder .rar Dateien zu überprüfen.

Benutzern das Konfigurieren der CPU-Auslastung während Überprüfungen erlauben : Legen Sie diese Einstellung auf Ja fest, damit Benutzer den maximalen Prozentsatz der CPU-Auslastung während einer Überprüfung angeben können. Scans verwenden nicht immer die maximale Last, die von Benutzern definiert wird, aber sie darf sie nicht überschreiten.

Benutzersteuerung geplanter Überprüfungen : Geben Sie die Ebene der Benutzersteuerung an. Benutzern das Festlegen der Überprüfungszeit oder der vollständigen Kontrolle über Antivirenscans auf ihren Geräten ermöglichen.

Einstellungen für Standardaktionen

Wählen Sie die Aktion aus, die ausgeführt werden soll, wenn Schadsoftware auf Clientcomputern erkannt wird. Die folgenden Aktionen können abhängig von der Bedrohungsstufe der erkannten Schadsoftware angewendet werden.

Empfohlen : Verwenden Sie die in der Schadsoftwaredefinitionsdatei empfohlene Aktion.

Quarantäne : Stellen Sie die Schadsoftware unter Quarantäne, aber entfernen Sie sie nicht.

Entfernen – Entfernen Sie die Schadsoftware vom Computer.

Zulassen : Entfernen Oder isolieren Sie die Schadsoftware nicht.

Echtzeitschutzeinstellungen

| Name der Einstellung | Beschreibung |

|---|---|

| Echtzeitschutz aktivieren | Legen Sie diese Einstellung auf Ja fest, um Echtzeitschutzeinstellungen für Clientcomputer zu konfigurieren. Es wird empfohlen, diese Einstellung zu aktivieren. |

| Überwachen von Datei- und Programmaktivitäten auf Ihrem Computer | Legen Sie diese Einstellung auf Ja fest, wenn Endpoint Protection überwachen soll, wann Dateien und Programme auf Clientcomputern ausgeführt werden, und Um Sie über aktionen zu informieren, die sie ausführen oder aktionen, die auf diesen Computern ausgeführt wurden. |

| Überprüfen von Systemdateien | Mit dieser Einstellung können Sie konfigurieren, ob eingehende, ausgehende oder eingehende und ausgehende Systemdateien auf Schadsoftware überwacht werden. Aus Leistungsgründen müssen Sie möglicherweise den Standardwert ein - und ausgehende Dateien überprüfen ändern, wenn ein Server eine hohe Aktivität für eingehende oder ausgehende Dateien aufweist. |

| Aktivieren der Verhaltensüberwachung | Aktivieren Sie diese Einstellung, um Computeraktivitäts- und Dateidaten zu verwenden, um unbekannte Bedrohungen zu erkennen. Wenn diese Einstellung aktiviert ist, kann die Zeit für die Überprüfung von Computern auf Schadsoftware erhöht werden. |

| Aktivieren des Schutzes vor netzwerkbasierten Exploits | Aktivieren Sie diese Einstellung, um Computer vor bekannten Netzwerk-Exploits zu schützen, indem Sie den Netzwerkdatenverkehr überprüfen und verdächtige Aktivitäten blockieren. |

| Aktivieren der Skriptüberprüfung | Nur für Configuration Manager ohne Service Pack. Aktivieren Sie diese Einstellung, wenn Sie Skripts, die auf Computern ausgeführt werden, auf verdächtige Aktivitäten überprüfen möchten. |

| Potenziell unerwünschte Anwendungen beim Download und vor der Installation blockieren | Potential Unwanted Applications (PUA) ist eine Bedrohungsklassifizierung, die auf Reputation und forschungsgesteuerter Identifizierung basiert. In der Regel handelt es sich dabei um unerwünschte Anwendungsbündelr oder deren gebündelte Anwendungen. Microsoft Edge bietet auch Einstellungen zum Blockieren potenziell unerwünschter Anwendungen. Erkunden Sie diese Optionen für den vollständigen Schutz vor unerwünschten Anwendungen. Diese Schutzrichtlinieneinstellung ist verfügbar und standardmäßig auf Aktiviert festgelegt. Wenn diese Einstellung aktiviert ist, wird PUA zum Zeitpunkt des Downloads und der Installation blockiert. Sie können jedoch bestimmte Dateien oder Ordner ausschließen, um die spezifischen Anforderungen Ihres Unternehmens oder Ihrer Organisation zu erfüllen. Ab Configuration Manager Version 2107 können Sie diese Einstellung überwachen auswählen. Verwenden Sie PUA-Schutz im Überwachungsmodus, um potenziell unerwünschte Anwendungen zu erkennen, ohne sie zu blockieren. PUA-Schutz im Überwachungsmodus ist nützlich, wenn Ihr Unternehmen die Auswirkungen der Aktivierung von PUA-Schutz auf Ihre Umgebung messen möchte. Wenn Sie den Schutz im Überwachungsmodus aktivieren, können Sie die Auswirkungen auf Ihre Endpunkte ermitteln, bevor Sie den Schutz im Blockmodus aktivieren. |

Ausschlusseinstellungen

Informationen zu Ordnern, Dateien und Prozessen, die für den Ausschluss in Configuration Manager 2012 und Current Branch empfohlen werden, finden Sie unter Empfohlene Antivirenausschlüsse für Configuration Manager 2012- und Current Branch-Standortserver, Standortsysteme und Clients.

Ausgeschlossene Dateien und Ordner:

Klicken Sie auf Festlegen , um das Dialogfeld Datei- und Ordnerausschlüsse konfigurieren zu öffnen und die Namen der Dateien und Ordner anzugeben, die von Endpoint Protection-Überprüfungen ausgeschlossen werden sollen.

Wenn Sie Dateien und Ordner ausschließen möchten, die sich auf einem zugeordneten Netzlaufwerk befinden, geben Sie den Namen der einzelnen Ordner auf dem Netzlaufwerk einzeln an. Wenn z. B. ein Netzlaufwerk als F:\MyFolder zugeordnet ist und die Unterordner Ordner1, Ordner2 und Ordner 3 enthält, geben Sie die folgenden Ausschlüsse an:

F:\MyFolder\Folder1

F:\MyFolder\Folder2

F:\MyFolder\Folder3

Ab Version 1602 wurde die vorhandene Einstellung Dateien und Ordner ausschließen im Abschnitt Ausschlusseinstellungen einer Antischadsoftwarerichtlinie verbessert, um Geräteausschlüsse zuzulassen. Sie können jetzt z. B. Folgendes als Ausschluss angeben: \device\mvfs (für Multiversion File System). Die Richtlinie überprüft den Gerätepfad nicht. Die Endpoint Protection-Richtlinie wird der Antischadsoftware-Engine auf dem Client bereitgestellt, die in der Lage sein muss, die Gerätezeichenfolge zu interpretieren.

Ausgeschlossene Dateitypen:

Klicken Sie auf Festlegen , um das Dialogfeld Dateitypausschlüsse konfigurieren zu öffnen und die Dateierweiterungen anzugeben, die von Endpoint Protection-Überprüfungen ausgeschlossen werden sollen. Sie können Beim Definieren von Elementen in der Ausschlussliste Wildcards verwenden. Weitere Informationen finden Sie unter Verwenden von Wildcards in den Ausschlusslisten für Dateinamen und Ordnerpfad oder Erweiterungen.

Ausgeschlossene Prozesse:

Klicken Sie auf Festlegen , um das Dialogfeld Prozessausschlüsse konfigurieren zu öffnen und die Prozesse anzugeben, die von Endpoint Protection-Überprüfungen ausgeschlossen werden sollen. Sie können Beim Definieren von Elementen in der Ausschlussliste Einen Werthalter verwenden, es gibt jedoch einige Einschränkungen. Weitere Informationen finden Sie unter Verwenden von Wildcards in der Prozessausschlussliste.

Erweiterte Einstellungen

Überprüfung von Analysepunkten aktivieren : Legen Sie diese Option auf Ja fest, wenn Endpoint Protection NTFS-Analysepunkte überprüfen soll.

Weitere Informationen zu Analysepunkten finden Sie unter Analysepunkte im Windows Dev Center.

Zufällige Startzeiten der geplanten Überprüfung (innerhalb von 30 Minuten) – Legen Sie diese Einstellung auf Ja fest, um eine Überflutung des Netzwerks zu vermeiden, die auftreten kann, wenn alle Computer ihre Ergebnisse für Antischadsoftwarescans gleichzeitig an die Configuration Manager-Datenbank senden. Für Windows Defender Antivirus wird die Startzeit der Überprüfung auf ein beliebiges Intervall von 0 bis 4 Stunden oder für FEP und SCEP auf ein beliebiges Intervall plus oder minus 30 Minuten randomisiert. Dies kann bei VM- oder VDI-Bereitstellungen nützlich sein. Diese Einstellung ist auch nützlich, wenn Sie mehrere virtuelle Computer auf einem einzelnen Host ausführen. Wählen Sie diese Option aus, um den gleichzeitigen Datenträgerzugriff für die Antischadsoftwareüberprüfung zu reduzieren.

Ab Version 1602 von Configuration Manager kann die Antischadsoftware-Engine die Übermittlung von Dateiproben an Microsoft zur weiteren Analyse anfordern. Standardmäßig wird immer eine Aufforderung angezeigt, bevor solche Beispiele gesendet werden. Administratoren können nun die folgenden Einstellungen verwalten, um dieses Verhalten zu konfigurieren:

Aktivieren Sie die automatische Beispieldateiübermittlung, um Microsoft zu ermitteln, ob bestimmte erkannte Elemente böswillig sind. Legen Sie diese Einstellung auf Ja fest, um die automatische Übermittlung von Beispieldateien zu aktivieren. Standardmäßig ist diese Einstellung Nein , was bedeutet, dass die automatische Beispieldateiübermittlung deaktiviert ist und Benutzer vor dem Senden von Beispielen aufgefordert werden.

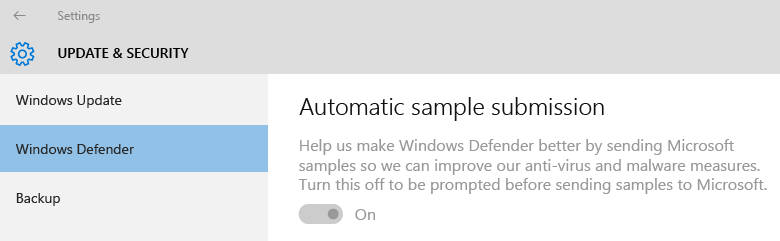

Benutzern das Ändern der Einstellungen für die automatische Beispieldateiübermittlung erlauben : Dadurch wird bestimmt, ob ein Benutzer mit lokalen Administratorrechten auf einem Gerät die Einstellung für die automatische Übermittlung von Beispieldateien in der Clientschnittstelle ändern kann. Standardmäßig ist diese Einstellung "Nein", was bedeutet, dass sie nur über die Configuration Manager-Konsole geändert werden kann, und lokale Administratoren auf einem Gerät können diese Konfiguration nicht ändern.

Im folgenden Beispiel wird diese Einstellung dargestellt, die vom Administrator als aktiviert festgelegt und abgeblendet ist, um Änderungen durch den Benutzer zu verhindern.

Einstellungen für Bedrohungsüberschreibungen

Bedrohungsname und Außerkraftsetzungsaktion : Klicken Sie auf Festlegen , um die Korrekturaktion anzupassen, die für jede Bedrohungs-ID ausgeführt werden soll, wenn sie während einer Überprüfung erkannt wird.

Hinweis

Die Liste der Bedrohungsnamen ist möglicherweise nicht sofort nach der Konfiguration von Endpoint Protection verfügbar. Warten Sie, bis der Endpoint Protection-Punkt die Bedrohungsinformationen synchronisiert hat, und versuchen Sie es dann erneut.

Cloud Protection-Dienst

Cloud Protection Service ermöglicht das Sammeln von Informationen über erkannte Schadsoftware auf verwalteten Systemen und die ausgeführten Aktionen. Diese Informationen werden an Microsoft gesendet.

Cloud Protection Service-Mitgliedschaft

- Cloud Protection Service nicht beitreten : Es werden keine Informationen gesendet.

- Basic : Sammeln und Senden von Listen erkannter Schadsoftware

- Erweitert : Grundlegende Informationen sowie umfassendere Informationen, die personenbezogene Informationen enthalten können. Beispiel: Dateipfade und teilweise Speicherabbilder.

Benutzern das Ändern von Cloud Protection Service-Einstellungen erlauben : Schaltet die Benutzersteuerung der Cloud Protection Service-Einstellungen ein.

Ebene zum Blockieren verdächtiger Dateien : Geben Sie die Ebene an, auf der der Endpoint Protection Cloud Protection-Dienst verdächtige Dateien blockiert.

- Normal: Die standardmäßige Windows Defender Blockierungsstufe

- Hoch : Blockiert aggressive unbekannte Dateien, während die Leistung optimiert wird (höhere Wahrscheinlichkeit, dass nicht schädliche Dateien blockiert werden)

- Hoch mit zusätzlichem Schutz : Blockiert aggressive Unbekannte Dateien und wendet zusätzliche Schutzmaßnahmen an (kann sich auf die Leistung des Clientgeräts auswirken)

- Unbekannte Programme blockieren : Blockiert alle unbekannten Programme

Zulassen, dass die erweiterte Cloudüberprüfung bis zu (Sekunden) blockiert und überprüft wird: Gibt die Anzahl der Sekunden an, die cloud protection service eine Datei blockieren kann, während der Dienst überprüft, ob die Datei nicht als böswillig bekannt ist.

Hinweis

Die Anzahl der Sekunden, die Sie für diese Einstellung auswählen, ist zusätzlich zu einem Standardmäßigen 10-Sekunden-Timeout. Wenn Sie beispielsweise 0 Sekunden eingeben, blockiert der Cloud Protection-Dienst die Datei für 10 Sekunden.

Details zur Cloud Protection Service-Berichterstellung

| Frequency | Gesammelte oder gesendete Daten | Verwendung von Daten |

|---|---|---|

| Wenn Windows Defender Viren- und Spywareschutz- oder Definitionsdateien aktualisiert | - Version der Viren- und Spywaredefinitionen- Viren- und Spywareschutzversion | Microsoft verwendet diese Informationen, um sicherzustellen, dass die neuesten Viren- und Spyware-Updates auf Computern vorhanden sind. Wenn nicht vorhanden, Windows Defender automatisch aktualisiert, damit der Computerschutz auf dem neuesten Stand bleibt. |

| Wenn Windows Defender potenziell schädliche oder unerwünschte Software auf Computern findet | - Name der potenziell schädlichen oder unerwünschten Software- Wie die Software gefunden wurde - Alle Aktionen, die Windows Defender ergriffen, um mit der Software umzugehen - Dateien, die von der Software betroffen sind - Informationen über den Computer vom Hersteller (Sysconfig, SysModel, SysMarker) | Windows Defender verwendet diese Informationen, um die Art und den Schweregrad potenziell unerwünschter Software zu bestimmen und die besten Maßnahmen zu ergreifen. Microsoft verwendet diese Informationen auch, um die Genauigkeit des Viren- und Spyware-Schutzes zu verbessern. |

| Einmal pro Monat | - Status der Viren- und Spywaredefinitionsaktualisierung: Status der Überwachung von Viren und Spyware in Echtzeit (ein oder aus) | Windows Defender verwendet diese Informationen, um zu überprüfen, ob computer über die neueste Viren- und Spywareschutzversion und -definitionen verfügen. Microsoft möchte auch sicherstellen, dass die Überwachung von Viren und Spyware in Echtzeit aktiviert ist. Dies ist ein wichtiger Teil des Schutzes von Computern vor potenziell schädlicher oder unerwünschter Software. |

| Während der Installation oder wenn Benutzer manuell Viren- und Spywarescans ihres Computers durchführen | Liste der ausgeführten Prozesse im Arbeitsspeicher Ihres Computers | Um Prozesse zu identifizieren, die möglicherweise durch potenziell schädliche Software kompromittiert wurden. |

Microsoft sammelt nur die Namen der betroffenen Dateien, nicht den Inhalt der Dateien selbst. Anhand dieser Informationen können Sie feststellen, welche Systeme besonders anfällig für bestimmte Bedrohungen sind.

Definitionseinstellungen Aktualisierungen

Festlegen von Quellen und Reihenfolge für Endpoint Protection-Clientupdates : Klicken Sie auf Quelle festlegen , um die Quellen für Definitions- und Überprüfungsmodulupdates anzugeben. Sie können auch die Reihenfolge angeben, in der diese Quellen verwendet werden. Wenn Configuration Manager als eine der Quellen angegeben ist, werden die anderen Quellen nur verwendet, wenn softwareupdates die Clientupdates nicht herunterladen können.

Wenn Sie eine der folgenden Methoden verwenden, um die Definitionen auf Clientcomputern zu aktualisieren, müssen die Clientcomputer auf das Internet zugreifen können.

Aktualisierungen verteilt über Microsoft Update

Aktualisierungen verteilt über Microsoft Center zum Schutz vor Malware

Wichtig

Clients laden Definitionsupdates mithilfe des integrierten Systemkontos herunter. Sie müssen einen Proxyserver für dieses Konto konfigurieren, damit diese Clients eine Verbindung mit dem Internet herstellen können.

Wenn Sie eine Automatische Bereitstellungsregel für Softwareupdates konfiguriert haben, um Definitionsupdates für Clientcomputer bereitzustellen, werden diese Updates unabhängig von den Definitionsupdateeinstellungen bereitgestellt.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für