Bereitstellen der App-Steuerung für bedingten Zugriff für Katalog-Apps mit Microsoft Entra ID

Zugriffs- und Sitzungssteuerelemente in Microsoft Defender for Cloud Apps arbeiten mit Anwendungen aus dem Cloud-App-Katalog und mit benutzerdefinierten Anwendungen. Eine Liste der Apps, die bereits integriert sind und sofort funktionieren, finden Sie unter Schützen von Apps mit der App-Steuerung für bedingten Zugriff in Defender for Cloud Apps.

Voraussetzungen

Ihre Organisation muss über die folgenden Lizenzen verfügen, um die App-Steuerung für bedingten Zugriff zu verwenden:

- Microsoft Entra ID P1 oder höher

- Microsoft Defender for Cloud Apps

Apps müssen mit Single Sign-On konfiguriert werden.

Apps müssen eines der folgenden Authentifizierungsprotokolle verwenden:

IdP Protokolle Microsoft Entra ID SAML 2.0- oder OpenID Connect Andere SAML 2.0

Konfigurieren der Microsoft Entra ID-Integration

Hinweis

Wenn Sie eine Anwendung mit SSO in Microsoft Entra ID oder anderen Identitätsanbietern konfigurieren, ist ein Feld, das als optional aufgeführt werden kann, die Anmelde-URL-Einstellung. Beachten Sie, dass dieses Feld möglicherweise erforderlich ist, damit die App-Steuerung für bedingten Zugriff funktioniert.

Führen Sie die folgenden Schritte aus, um eine Richtlinie für den bedingten Zugriff von Microsoft Entra zu erstellen, die App-Sitzungen an Defender for Cloud Apps weiterleitet. Weitere IdP-Lösungen finden Sie unter Konfigurieren der Integration mit anderen IdP-Lösungen.

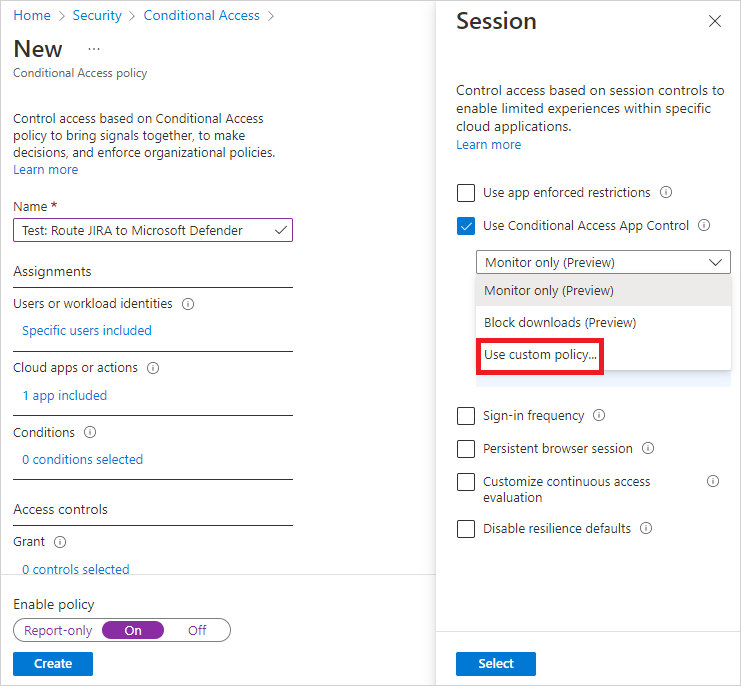

Suchen Sie in Microsoft Entra ID nach Sicherheit>Bedingter Zugriff.

Wählen Sie im Bereich Bedingter Zugriff oben auf der Symbolleiste Neue Richtlinie –>Neue Richtlinie erstellen aus.

Geben Sie im Bereich Neu im Textfeld Name den Richtliniennamen ein.

Wählen Sie unter Aufgaben die Identitäten der Benutzer oder Arbeitsaufträgeaus, und weisen Sie den Benutzern und Gruppen zu, die die App nutzen werden (anfängliche Anmeldung und Überprüfung).

Wählen Sie unter AufgabenCloud-Apps oder -Aktionen aus, und weisen Sie die Apps und Aktionen zu, die Sie mit der App-Steuerung für bedingten Zugriff steuern möchten.

Wählen Sie unter Zugriffssteuerung die Option Sitzungaus, wählen Sie App-Steuerung für bedingten Zugriff verwenden aus, und wählen Sie eine integrierte Richtlinie aus (Nur Überwachen (Vorschau) oder Downloads blockieren (Vorschau) oder Benutzerdefinierte Richtlinie verwenden, um eine erweiterte Richtlinie in Defender for Cloud Apps festzulegen, und wählen Sie dann Auswählenaus.

Fügen Sie optional Bedingungen hinzu, und erteilen Sie bei Bedarf Steuerelemente.

Legen Sie Richtlinie aktivieren auf Ein fest, und wählen Sie Erstellen aus.

Hinweis

Vergewissern Sie sich, dass Sie sich zuvor von den bestehenden Sitzungen abgemeldet haben.

Nachdem Sie die Richtlinie erstellt haben, melden Sie sich bei jeder in dieser Richtlinie erstellten App an. Stellen Sie sicher, dass Sie sich über einen in der Richtlinie konfigurierten Benutzer anmelden.

Defender for Cloud Apps synchronisiert Ihre Richtliniendetails für jede neue App, in der Sie sich anmelden, auf deren Server. Dies kann bis zu einer Minute dauern.

Stellen Sie sicher, dass Zugriffs- und Sitzungssteuerungen konfiguriert sind.

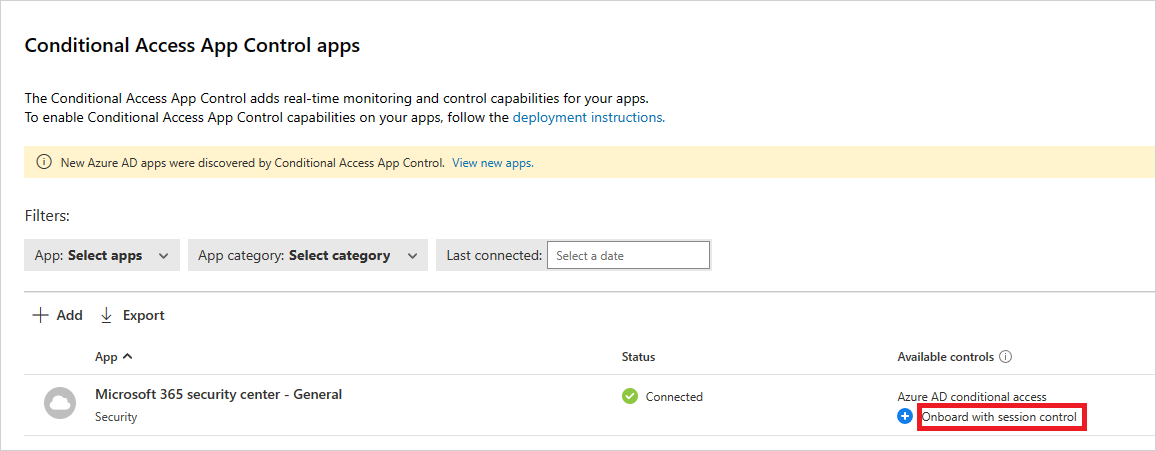

Die vorstehenden Anweisungen haben Ihnen geholfen, eine integrierte Defender for Cloud Apps-Richtlinie für Katalog-Apps direkt in Microsoft Entra ID zu erstellen. Vergewissern Sie sich in diesem Schritt, dass die Apps für Verwendung von Zugriffs- und Sitzungssteuerelementen konfiguriert sind.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen. Wählen Sie dann Cloud Apps aus.

Wählen Sie unter Verbundene Apps die Option App-Steuerung für bedingten Zugriff. Überprüfen Sie in der Spalte Verfügbare Steuerelemente, ob sowohl Access Control oder Azure AD Conditional Access als auch Session Control für Ihre Anwendungen angezeigt werden.

Wenn die App nicht für die Sitzungssteuerung aktiviert ist, fügen Sie sie hinzu, indem Sie Onboard mit Sitzungssteuerung auswählen und Diese App mit Sitzungssteuerelementen verwenden überprüfen. Zum Beispiel:

Aktivieren Ihrer App für die Verwendung in der Produktion

Wenn Sie bereit sind, wird in diesem Verfahren beschrieben, wie Sie die App für die Verwendung in der Produktionsumgebung Ihrer Organisation aktivieren.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen. Wählen Sie dann Cloud Apps aus.

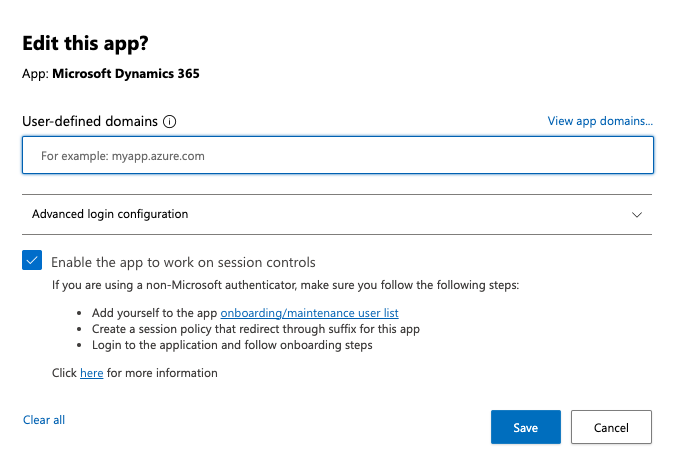

Wählen Sie unter Verbundene Apps die Option App-Steuerung für bedingten Zugriff. Wählen Sie in der Liste der Apps in der Zeile, in der die App, die Sie bereitstellen möchten, angezeigt wird, die drei Punkte am Ende der Zeile und wählen Sie dann App bearbeiten.

Wählen Sie App zur Verwendung in Sitzungssteuerungen aktivieren und dann Speichern aus. Zum Beispiel:

Melden Sie sich zunächst von der bestehenden Sitzungen ab. Versuchen Sie anschließend, sich bei jeder App anzumelden, die erfolgreich bereitgestellt wurde. Melden Sie sich mit einem Benutzer an, der der In Microsoft Entra-ID konfigurierten Richtlinie entspricht, oder für eine SAML-App, die mit Ihrem Identitätsanbieter konfiguriert ist.

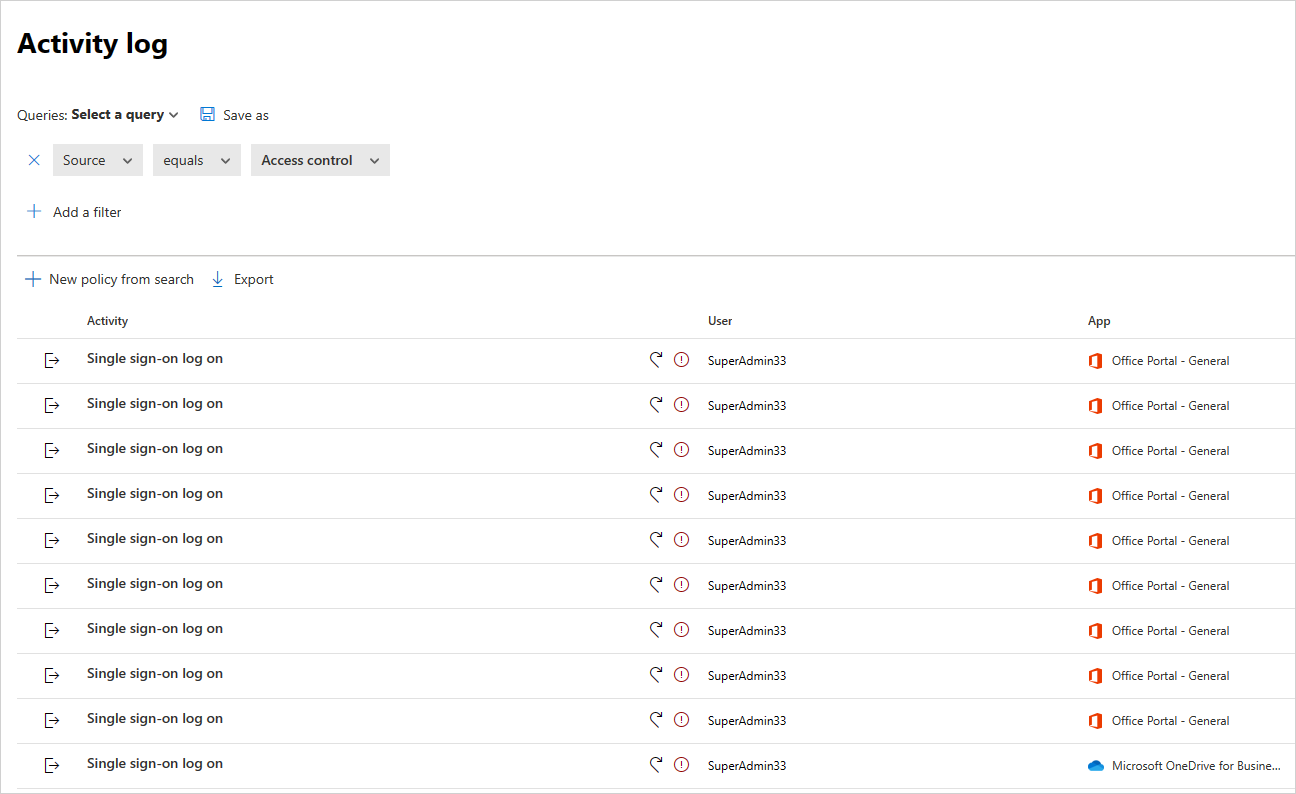

Wählen Sie im Microsoft Defender Portal unter Cloud Apps die Option Aktivitätsprotokoll aus und stellen Sie sicher, dass die Anmeldeaktivitäten für jede App erfasst werden.

Wenn Sie auf Erweitert klicken, können Sie filtern. Filtern Sie dann nach der Bedingung Quelle ist gleich Zugriffssteuerung. Zum Beispiel:

Es wird empfohlen, sich auf verwalteten und nicht verwalteten Geräten bei mobilen Apps und Desktop-Apps anzumelden. So können Sie sicherstellen, dass die Aktivitäten ordnungsgemäß im Aktivitätsprotokoll erfasst werden.

Um zu überprüfen, dass eine Aktivität ordnungsgemäß erfasst wurde, klicken Sie auf eine Anmeldeaktivität mit Single Sign-On, so dass sie die Detailansicht für Aktivität öffnet. Vergewissern Sie sich, dass der Benutzer-Agent-Tag korrekt angibt, ob es sich bei dem Gerät um einen nativen Client (also entweder um eine mobile App oder um eine Desktop-App) handelt, oder ob das Gerät verwaltet ist (kompatibel, mit der Domäne verknüpft oder gültiges Clientzertifikat).

Hinweis

Sie können keine App von der Seite „App-Steuerung für bedingten Zugriff“ entfernen, nachdem sie bereitgestellt wurde. Solange Sie keine Sitzungs- oder Zugriffsrichtlinie für die App festlegen, ändert die App-Steuerung für bedingten Zugriff kein Verhalten für die App.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für