Übersicht über die Surface-Sicherheit

Die jüngsten Fortschritte in der Sicherheitsforschung zeigen, dass Angreifer nach anderen Möglichkeiten der Ausnutzung suchen, da immer mehr Schutz in das Betriebssystem und verbundene Dienste integriert sind.

Heutzutage ist die Verwaltung von Gerätefirmware eine inkonsistente Erfahrung, und häufig sind Drittanbieter dazu verpflichtet, die Firmware zu überwachen und kompliziert zu warten. Letztendlich kann dies die Fähigkeit von Hardwareherstellern einschränken, updates als Reaktion auf Bedrohungen rechtzeitig zu erkennen und zu pushen.

Microsoft Surface verwendet seit 2015 einen einheitlichen Ansatz für Firmwareschutz und Gerätesicherheit durch vollständige End-to-End-Besitz des Hardwaredesigns, interne Firmwareentwicklung und einen ganzheitlichen Ansatz für Geräteupdates und -verwaltung.

Für Surface wird unsere Unified Extensible Firmware Interface (UEFI) intern gewartet, regelmäßig über Windows Update aktualisiert und nahtlos für die Verwaltung über Windows Autopilot bereitgestellt, wodurch risiken minimiert und die Kontrolle auf Firmwareebene maximiert wird, bevor das Gerät gestartet wird. Microsoft bietet vollständige Transparenz der Codebasis in unserer UEFI über das Open Source Project Mu auf GitHub, das von Microsoft Intune Admin Center verwaltet wird.

Von Microsoft entworfene und erstellte Komponenten

Jede Surface-Ebene vom Chip bis zur Cloud wird von Microsoft verwaltet und bietet Ihnen ultimative Kontrolle, proaktiven Schutz und Sicherheit, wo immer und wie die Arbeit erledigt wird. Surface-Geräte werden mit den stärksten Sicherheitsprotokollen ausgeliefert, die Microsoft bietet und ermöglicht eine optimierte Verwaltung, die die IT-Komplexität reduziert und Benutzern hilft, sich auf ihre Arbeit zu konzentrieren.

Surface steuert die Sicherheit durch einen defense-in-depth-Ansatz, indem eine Schichtung unabhängiger defensiver Unterkomponenten verwendet wird. Von Chip zu Cloud oder einer UEFI, die einen Vertrauensstamm für die KI-gestützte Microsoft Defender for Endpoint sicherstellt, die dazu dient, erweiterte Bedrohungen zu verhindern, zu erkennen, zu untersuchen und darauf zu reagieren. Surface erzwingt die position, die von Microsoft integriert ist besser als bolt-on.

| Feature | Beschreibung | Weitere Informationen |

|---|---|---|

| Von Microsoft erstellte UEFI | Software, die das Gerät konfiguriert und Windows 10 startet Steuert den anfänglichen Start von Geräten und Windows 10 und stellt dann Firmwareruntime-Dienste für das Betriebssystem bereit. Stellt eine deutlich mehr Kontrolle über die Hardware eines Geräts durch die lokale SEMM-Verwaltung und die cloudbasierte DFCI-Verwaltung über Microsoft Intune Admin Center sicher. |

Verwalten von Surface UEFI-Einstellungen |

| Physisches TPM 2.0 | Trusted Platform Module : Dedizierter Mikrocontroller, der zum Sichern von Hardware durch integrierte kryptografische Schlüssel entwickelt wurde. Verschlüsselt und speichert Schlüssel (BitLocker, Windows Hello, AD-Anmeldeinformationen) PCR – Plattformkonfigurationsregister, die Messungen und relevante Metriken schützen, um Änderungen an der vorherigen Konfiguration zu erkennen |

Trusted Platform Module – Technologieübersicht |

| Windows Hello for Business | Ersetzt Kennwörter durch eine sichere zweistufige Authentifizierung auf PCs und mobilen Geräten. Diese biometrische Authentifizierung besteht aus einem neuen Typ von Benutzeranmeldeinformationen, der an ein Gerät gebunden ist. | Funktionsweise von Windows Hello for Business – Microsoft 365 Security |

| Integrierte Verschlüsselung | Die integrierte Verschlüsselung wird von BitLocker aktiviert, um Ihre Daten zu schützen und zu verschlüsseln, und Windows Hello, um die kennwortlose Anmeldung in Kombination mit physischem TPM und UEFI zu ermöglichen. | BitLocker (Windows 10) – Microsoft 365 Security |

| Microsoft Defender für Endpunkt | Stellt eine Sicherheitsplattform für Unternehmensendpunkte bereit, die Netzwerken dabei helfen soll, erweiterte Bedrohungen zu verhindern, zu erkennen, zu untersuchen und darauf zu reagieren. | Microsoft Defender for Endpoint |

Sicherheitsprotokolle und Inspektion auf Werksebene

Von der Firmware über das Betriebssystem bis hin zu jeder Hardwarekomponente vor der Endmontage sind Surface-Geräte vor Angriffen auf die Lieferkette in unseren physisch gesicherten Entwicklungs- und Fertigungsstätten sicher.

Per Definition liefert eine sichere Lieferkette fertige Produkte, die Die Qualität, Leistung und betrieblichen Ziele erfüllen. Einfach ausgedrückt, stellt eine sichere Lieferkette sicher, dass alle Komponenten echt und frei von unbefugter oder böswilliger Manipulation oder Sabotage sind. Wir fertigen Geräte in hoch gesicherten Fabriken, in denen alles von der UEFI-Firmware bis zum Betriebssystem direkt von Microsoft stammt. Es sind keine BIOS-Drittanbieter beteiligt. Dies ist ein wichtiger Bestandteil des Schutzes vor Lieferkettenangriffen für Surface-Produkte. Wir haben den Angriffs-Surface in unserer UEFI reduziert, indem wir nicht verwendeten Code entfernt haben, einschließlich SMM-Funktionen des Systemverwaltungsmodus, die unsere Geräte nicht benötigen.

Der Schutz von Einrichtungen vor externen internetbasierten Angriffen, Eindringversuchen und anderen Bedrohungen erfordert kontinuierliche Investitionen in kritische Bereiche, einschließlich:

- Strenge Inspektion und Prüfung aller Komponenten an Endmontagestandorten.

- Aufrechterhaltung eines hohen Niveaus der physischen Sicherheit im Werk.

- Ausschließliche Verwendung von Firmware, Treibern und Betriebssystemen von Microsoft.

- Sichere Logistik und vertrauenswürdige Lieferung von Surface-Geräten direkt an Microsoft-Handelspartner.

Beim Verlassen der Fabrik werden Surface for Business Geräte während des gesamten Lebenszyklus über Windows Update geschützt.

Erweiterte Windows-Sicherheitsfeatures

Die Eskalation von Berechtigungsangriffen ist der beste Freund eines böswilligen Akteurs, und sie zielen häufig auf vertrauliche Informationen ab, die im Arbeitsspeicher gespeichert sind. Diese Arten von Angriffen können eine geringfügige Kompromittierung des Benutzermodus zu einer vollständigen Kompromittierung Ihres Betriebssystems und Geräts machen. Um diese Arten von Angriffen zu bekämpfen, hat Microsoft virtualisierungsbasierte Sicherheit (VBS) und Hypervisor-geschützte Codeintegrität (HVCI, auch als Speicherintegrität bezeichnet) entwickelt. VBS und HVCI nutzen die Leistungsfähigkeit von Hardwarefunktionen wie Virtualisierung, um einen besseren Schutz vor gängiger und komplexer Schadsoftware zu bieten, indem sensible Sicherheitsvorgänge in einer isolierten Umgebung ausgeführt werden.

Surface wird mit diesen erweiterten Windows-Hardwaresicherheitsfeatures ausgeliefert, die standardmäßig aktiviert sind, um Kunden noch stabilere Sicherheit zu bieten, die standardmäßig integriert und aktiviert ist.

Virtualisierungsbasierte Sicherheit

Virtualisierungsbasierte Sicherheit (VBS) verwendet Hardwarevirtualisierungsfeatures, um eine sichere Speicherregion vom regulären Betriebssystem zu erstellen und zu isolieren. Windows kann diesen "virtuellen sicheren Modus" verwenden, um eine Reihe von Sicherheitslösungen zu hosten, um ihnen einen erheblich erhöhten Schutz vor Sicherheitsrisiken im Betriebssystem zu bieten und die Verwendung böswilliger Exploits zu verhindern, die versuchen, Schutzmechanismen zu besiegen.

Hypervisor-Enforced Codeintegrität (HVCI)

HVCI verwendet VBS, um die Durchsetzung von Codeintegritätsrichtlinien erheblich zu verbessern. Die Codeintegrität im Kernelmodus überprüft alle Kernelmodustreiber und Binärdateien, bevor sie gestartet werden, und verhindert, dass nicht signierte Treiber oder Systemdateien in den Systemspeicher geladen werden. Wie im folgenden Diagramm gezeigt, wird HVCI in einer isolierten Ausführungsumgebung ausgeführt und überprüft die Integrität des Kernelcodes gemäß der Kernelsignaturrichtlinie.

Sowohl VBS als auch HVCI sind in den folgenden Surface-Geräten sofort aktiviert:

- Surface Pro 8

- Surface Pro 9

- Surface Pro 9 mit 5G

- Surface Pro 10

- Surface Laptop Studio

- Surface Laptop Studio 2

- Surface Go 3

- Surface Go 4

- Surface Laptop 4

- Surface Laptop 5

- Surface Laptop 6

- Surface Pro 7+

- Surface Book 3

- Surface Laptop Go

- Surface Laptop Go 2

- Surface Pro X

- Surface Studio 2+

Sicherer Start und Startschutz

Der Vertrauensstamm von Surface-Geräten überprüft Signaturen und Messungen, um sicherzustellen, dass jede Phase sicher und authentisch ist, bevor die nächste Startphase fortgesetzt wird. Aktiviert durch UEFI und TPM 2.0 stellt der sichere Start sicher, dass nur codesignierter, gemessener und richtig implementierter Code auf einem Surface-Gerät ausgeführt werden kann.

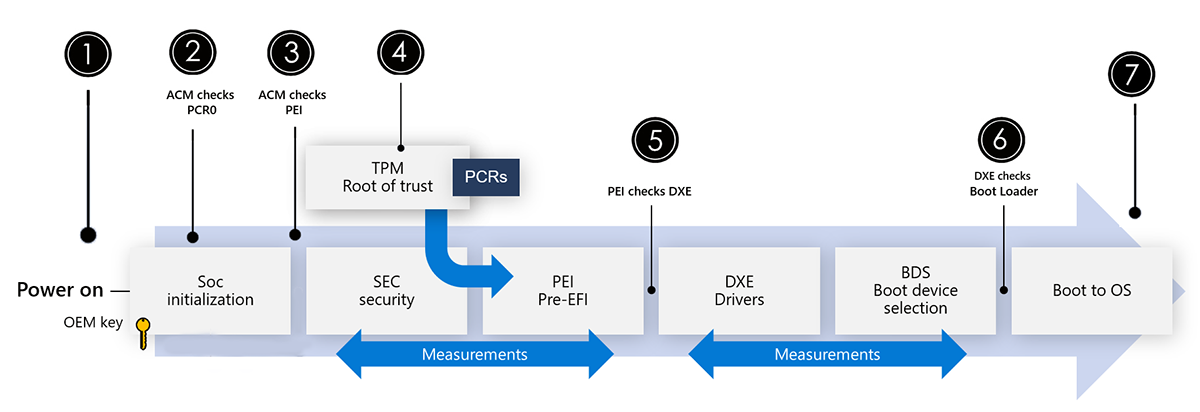

Wie in der folgenden Abbildung dargestellt, wird die Integrität der Firmware in jeder Phase vom Drücken des Netzschalters bis zum Ausführen des Betriebssystems überprüft.

Abbildung 1. Sicherer Start für Surface-Geräte

Abbildung 1. Sicherer Start für Surface-Geräte

| Schritt | Sichere Startphase |

|---|---|

| 1 | Die Sicherheit wird jedes Mal instanziiert, wenn der Netzschalter aus einem vom TPM bereitgestellten Vertrauensstamm gedrückt wird. Wenn ein Gerät zum ersten Mal eingeschaltet wird, führt das System eine Reihe von Sicherheitsüberprüfungen durch, um sicherzustellen, dass die Gerätefirmware nicht manipuliert oder beschädigt wurde. |

| 2 | Wenn das SoC eingeschaltet ist, verwendet der SoC einen Chipsatzanbieterschlüssel, um den Microcode zu überprüfen und das Laden von Microcode mithilfe des Authentifizierten Codemoduls (Authenticated Code Module, ACM) (auf Intel-basierten Geräten) zu überprüfen und zu initiieren. |

| 3 | Der ACM misst den UEFI-Code vor dem Laden und vergleicht ihn mit der bekannten Messung im PCR [Platform Configuration Register] des TPM, um sicherzustellen, dass der UEFI-Code nicht geändert wurde. |

| 4 | Bevor UEFI ausgeführt werden kann, überprüft Boot Guard, ob die UEFI mit einem Surface OEM-Schlüssel signiert ist. Das anfänglich überprüfte UEFI-Modul ist die SEC-Sicherheit und die im Diagramm dargestellten PEI Pre-EFI-Abschnitte. |

| 5 | Der PEI-Abschnitt sucht nach einer Surface-Signatur in der Treiberausführungsumgebung, dem DXE-Modul, während es geladen wird. Das DXE-Modul enthält die Startgeräteauswahlphase. |

| 6 | Nachdem das Startgerät ausgewählt wurde, liest UEFI das Startgerät und überprüft die Signatur des Betriebssystem-Startladeprogramms, bevor es ausgeführt werden kann. |

| 7 | Das Betriebssystem überprüft dann seine Signaturen für seine Standard Komponente, während das Betriebssystem angezeigt wird. |

Schutz vor Schadsoftware

Um Ihr Gerät vor Angriffen durch schadhafte Software zu schützen, aktiviert Surface den sicheren Start, um sicherzustellen, dass eine authentische Version von Windows 10 gestartet wird und dass die Firmware so echt ist wie beim Verlassen der Fabrik.

Das SoC auf Surface-Geräten verfügt über einen sicherheitsrelevanten Prozessor, der von jedem anderen Kern getrennt ist. Wenn Sie ein Surface-Gerät zum ersten Mal starten, wird nur der Sicherheitsprozessor gestartet, bevor etwas anderes geladen werden kann. Der sichere Start wird verwendet, um zu überprüfen, ob die Komponenten des Startprozesses, einschließlich Treiber und Betriebssystem, anhand einer Datenbank mit gültigen und bekannten Signaturen überprüft werden. Dies hilft, Angriffe von einem geklonten oder geänderten System zu verhindern, das schädlichen Code ausführt, der in einer ansonsten alltäglichen Benutzererfahrung verborgen ist. Weitere Informationen finden Sie unter Übersicht des sicheren Starts.

Sobald überprüft wurde, ob das Betriebssystem von Microsoft stammt und Ihr Surface-Gerät den Startvorgang abgeschlossen hat, überprüft das Gerät den ausführbaren Code. Unser Ansatz zur Sicherung des Betriebssystems umfasst die Identifizierung der Codesignatur aller ausführbaren Dateien, so dass nur diejenigen in die Laufzeit geladen werden können, die unseren Einschränkungen entsprechen. Diese Codesignaturmethode ermöglicht es dem Betriebssystem, den Autor zu überprüfen und zu bestätigen, dass der Code nicht geändert wurde, bevor es auf dem Gerät ausgeführt wird.

DRTM-Schutz in AMD-Geräten

Surface-Geräte mit AMD-Prozessoren implementieren den sicheren Start entsprechend. Surface Laptop 4 mit AMD Ryzen Microsoft Surface Edition-Prozessor schützt firmware vor dem anfänglichen Einschalten mithilfe von Dynamic Root of Trust Measurements (DRTM). DRTM steuert alle CPUs, erzwingt die Ausführung entlang eines gemessenen Pfads und stellt in verschiedenen Phasen das Vertrauen wieder her, um die Integrität der Systemfirmware/-software zu überprüfen. Der frühzeitige Übergang in diesen vertrauenswürdigen Zustand bietet zusätzlichen Schutz vor potenziellen Angriffen in den Startphasen.

DRTM schützt Messungen, indem sie mithilfe von Total System Memory Encryption (TSME) verschlüsselt werden. Sobald TSME festgelegt ist, kann es nur durch eine Systemzurücksetzung gelöscht werden. Ein neuer Verschlüsselungsschlüssel für jede Zurücksetzung stellt aus Sicherheitsgründen die Verschlüsselung mit einmaliger Verwendung sicher.

Laufzeitaufrufe an den Systemverwaltungsmodus (System Management Mode, SMM) werden auf der höchsten Ebene ausgeführt, was riskant sein kann, wenn der SMM-Code Probleme aufweist. Surface Laptop 4 mit AMD Ryzen schützt das System durch Abfangen der Systemverwaltungsunterbrechungen (System Management Interrupts, SMI) und sendet die Ausführung des SMM-Codes an eine geringere Ebene (Benutzer), um das System vor ungültigem Zugriff auf Code und Daten zu schützen. Der SMM-Schutz verwendet Hardwareschutz, um den Code, die Daten und die Systemressourcen einzuschränken, auf die zugegriffen werden kann, und erzwingt den Schutz vor unbeabsichtigten oder böswilligen Vorfällen.

Surface Laptop 4 mit AMD Ryzen unterstützt NIST 800-193 Platform Firmware Resiliency Guidelines, zusätzlich zur unterstützung robuster Firmwareupdates. Der robuste Updatemechanismus für die Startfirmware verwendet einen A-B-Wiederherstellungsmechanismus, der eine automatische Wiederherstellung für eine Sicherungskopie der Firmware ermöglicht, wenn die Startsequenz während des Starts eine beschädigte Kopie der Firmware erkennt.

Weitere Informationen zu DRTM und SMM finden Sie unter Wie ein Windows Defender Systemüberwachung Windows 10 schützt.

Remotegeräteverwaltungssteuerung

IT-Administratoren können Surface-Geräte remote verwalten, ohne jedes Gerät physisch zu berühren. Microsoft Intune Admin Center mit Intune und Windows Autopilot ermöglicht die vollständige Remoteverwaltung von Surface-Geräten aus der Azure-Cloud und stellt vollständig konfigurierte Geräte für Benutzer beim Start bereit. Mithilfe von Features zum Zurücksetzen und Außerkraftsetzen kann die IT ein Gerät problemlos für einen neuen Remotebenutzer verwenden und ein gestohlenes Gerät zurücksetzen. Dies ermöglicht schnelle und sichere Reaktionsfunktionen bei Verlust oder Diebstahl eines Surface-Geräts, sodass Sie alle Unternehmensdaten remote entfernen und Surface als völlig neues Gerät neu konfigurieren können.

| Feature | Beschreibung | Weitere Informationen |

|---|---|---|

| DCFI (Device Firmware Configuration Interface) | Bietet Remotefirmwareverwaltung auf Cloudebene mit Gerätebereitstellung ohne Toucheingabe. Die UEFI von Microsoft ermöglicht eine stärkere DCFI-Implementierung, sodass Organisationen Hardwareelemente deaktivieren und UEFI mithilfe von Intune remote sperren können. ¹ | Intune-Verwaltung von Surface UEFI-Einstellungen Verwalten von Surface UEFI-Einstellungen |

| SEMM (Surface Enterprise-Verwaltungsmodus) | Ermöglicht die zentralisierte Einbeziehung von UEFI-Firmwareeinstellungen in lokalen, Hybrid- und Cloudumgebungen.¹ | Surface Enterprise Management-Modus |

| Windows Update for Business | Ermöglicht ES IT-Administratoren, die Windows 10 Geräte in ihrem organization kontinuierlich mit den neuesten Sicherheitsschutzmaßnahmen, Windows-Features und Surface-Firmware auf dem neuesten Stand zu halten, indem sie diese Systeme direkt mit dem Windows Update-Dienst verbinden. Sie können Gruppenrichtlinie- oder MDM-Lösungen wie Microsoft Intune verwenden, um die Windows Update for Business-Einstellungen zu konfigurieren, die steuern, wie und wann Surface-Geräte aktualisiert werden. | Windows Update for Business Verwalten und Bereitstellen von Treiber- und Firmwareupdates für Surface |

Weitere Informationen

- Neue Surface-PCs ermöglichen standardmäßig virtualisierungsbasierte Sicherheit (VBS), damit Kunden mehr und sicherer erledigen können

- Studie hebt wichtige Rolle des Surface-Firmwareschutzes hervor

- Verbessern der Sicherheit und Compliance mit Microsoft Surface und Microsoft 365

- Verwalten von Surface UEFI-Einstellungen

- Intune-Verwaltung von Surface UEFI-Einstellungen

- Projekt Mu

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für