Deaktivieren der Standardauthentifizierung in Exchange Online

Wichtig

Ab Dezember 2022 ist das klassische Exchange Admin Center für kunden weltweit veraltet. Microsoft empfiehlt die Verwendung des neuen Exchange Admin Center, sofern noch nicht geschehen.

Während die meisten Features zum neuen EAC migriert wurden, wurden einige zu anderen Admin Centern migriert, und die restlichen werden bald in das neue EAC migriert. Suchen Sie unter Andere Features nach Features, die noch nicht im neuen EAC vorhanden sind, oder verwenden Sie die globale Suche, mit der Sie durch das neue EAC navigieren können.

Hinweis

Wenn Sie sicherheitsstandards in Ihrem organization aktiviert haben, ist die Standardauthentifizierung in Exchange Online bereits deaktiviert. Weitere Informationen finden Sie unter Sicherheitsstandards in Microsoft Entra ID.

Wenn Sie diese Seite erreicht haben, weil die Standardauthentifizierung in Ihrem Mandanten nicht funktioniert und Sie keine Sicherheitsstandards oder Authentifizierungsrichtlinien eingerichtet haben, haben wir möglicherweise die Standardauthentifizierung in Ihrem Mandanten im Rahmen unseres umfassenderen Programms deaktiviert, um die Sicherheit in Exchange Online zu verbessern. Überprüfen Sie Ihr Nachrichtencenter auf Beiträge, die sich auf die Standardauthentifizierung beziehen, und lesen Sie Standardauthentifizierung und Exchange Online, um die neuesten Ankündigungen zur Standardauthentifizierung zu finden.

Die Standardauthentifizierung in Exchange Online verwendet einen Benutzernamen und ein Kennwort für Clientzugriffsanforderungen. Das Blockieren der Standardauthentifizierung kann dazu beitragen, Ihre Exchange Online organization vor Brute-Force- oder Kennwortspray-Angriffen zu schützen. Wenn Sie die Standardauthentifizierung für Benutzer in Exchange Online deaktivieren, müssen deren E-Mail-Clients und Apps die moderne Authentifizierung unterstützen. Diese Clients sind:

- Outlook 2013 oder höher (Outlook 2013 erfordert eine Änderung des Registrierungsschlüssels. Weitere Informationen finden Sie unter Aktivieren der modernen Authentifizierung für Office 2013 auf Windows-Geräten.

- Outlook 2016 für Mac oder höher

- Outlook für iOS und Android

- Mail für iOS 11.3.1 oder höher

Wenn Ihr organization über keine Legacy-E-Mail-Clients verfügt, können Sie Authentifizierungsrichtlinien in Exchange Online verwenden, um Standardauthentifizierungsanforderungen zu deaktivieren. Das Deaktivieren der Standardauthentifizierung erzwingt, dass alle Clientzugriffsanforderungen die moderne Authentifizierung verwenden. Weitere Informationen zur modernen Authentifizierung finden Sie unter Verwenden der modernen Authentifizierung mit Office-Clients.

In diesem Thema wird erläutert, wie die Standardauthentifizierung in Exchange Online verwendet und blockiert wird, und die entsprechenden Verfahren für Authentifizierungsrichtlinien.

Funktionsweise der Standardauthentifizierung in Exchange Online

Die Standardauthentifizierung wird auch als Proxyauthentifizierung bezeichnet, da der E-Mail-Client den Benutzernamen und das Kennwort an Exchange Online überträgt und Exchange Online die Anmeldeinformationen im Namen des E-Mail-Clients oder der App an einen autoritativen Identitätsanbieter (Authoritative Identity Provider, IdP) weiterleitet oder proxyt. Der IdP hängt vom Authentifizierungsmodell Ihres organization ab:

- Cloudauthentifizierung: Der IdP ist Microsoft Entra ID.

- Verbundauthentifizierung: Der IdP ist eine lokale Lösung wie Active Directory-Verbunddienste (AD FS) (AD FS).

Diese Authentifizierungsmodelle werden in den folgenden Abschnitten beschrieben. Weitere Informationen finden Sie unter Auswählen der richtigen Authentifizierungsmethode für Ihre Microsoft Entra Hybrididentitätslösung.

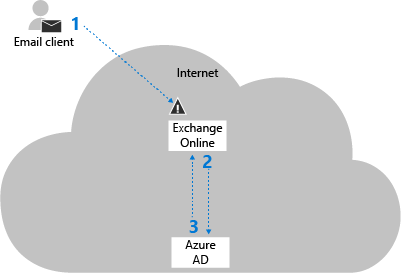

Cloudauthentifizierung

Die Schritte in der Cloudauthentifizierung werden im folgenden Diagramm beschrieben:

Der E-Mail-Client sendet den Benutzernamen und das Kennwort an Exchange Online.

Hinweis: Wenn die Standardauthentifizierung blockiert ist, wird sie in diesem Schritt blockiert.

Exchange Online sendet den Benutzernamen und das Kennwort an Microsoft Entra ID.

Microsoft Entra ID gibt ein Benutzerticket an Exchange Online zurück, und der Benutzer wird authentifiziert.

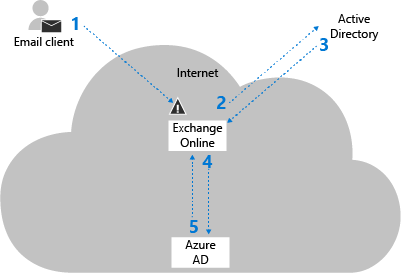

Verbundauthentifizierung

Die Schritte in der Verbundauthentifizierung werden im folgenden Diagramm beschrieben:

Der E-Mail-Client sendet den Benutzernamen und das Kennwort an Exchange Online.

Hinweis: Wenn die Standardauthentifizierung blockiert ist, wird sie in diesem Schritt blockiert.

Exchange Online sendet den Benutzernamen und das Kennwort an den lokalen IdP.

Exchange Online empfängt ein SAML-Token (Security Assertion Markup Language) vom lokalen IdP.

Exchange Online sendet das SAML-Token an Microsoft Entra ID.

Microsoft Entra ID gibt ein Benutzerticket an Exchange Online zurück, und der Benutzer wird authentifiziert.

Wie die Standardauthentifizierung in Exchange Online blockiert wird

Sie blockieren die Standardauthentifizierung in Exchange Online, indem Sie Authentifizierungsrichtlinien erstellen und einzelnen Benutzern zuweisen. Die Richtlinien definieren die Clientprotokolle, in denen die Standardauthentifizierung blockiert ist, und das Zuweisen der Richtlinie zu einem oder mehreren Benutzern blockiert deren Standardauthentifizierungsanforderungen für die angegebenen Protokolle.

Wenn sie blockiert wird, wird die Standardauthentifizierung in Exchange Online im ersten Schritt vor der Authentifizierung (Schritt 1 in den vorherigen Diagrammen) blockiert, bevor die Anforderung Microsoft Entra ID oder den lokalen IdP erreicht. Der Vorteil dieses Ansatzes besteht darin, dass Brute-Force-Angriffe oder Kennwortspray-Angriffe den IdP nicht erreichen (was aufgrund falscher Anmeldeversuche kontosperren kann).

Da Authentifizierungsrichtlinien auf Benutzerebene funktionieren, können Exchange Online nur Standardauthentifizierungsanforderungen für Benutzer blockieren, die in der Cloud organization vorhanden sind. Wenn bei der Verbundauthentifizierung kein Benutzer in Exchange Online vorhanden ist, werden der Benutzername und das Kennwort an den lokalen IdP weitergeleitet. Stellen Sie sich beispielsweise das folgende Szenario vor.

Ein organization verfügt über die Verbunddomäne contoso.com und verwendet lokales AD FS für die Authentifizierung.

Der Benutzer ian@contoso.com ist im lokalen organization vorhanden, aber nicht in Office 365 oder Microsoft 365 (es gibt kein Benutzerkonto in Microsoft Entra ID und kein Empfängerobjekt in der globalen Adressliste Exchange Online).

Ein E-Mail-Client sendet eine Anmeldeanforderung mit dem Benutzernamen ian@contoso.coman Exchange Online . Eine Authentifizierungsrichtlinie kann nicht auf den Benutzer angewendet werden, und die Authentifizierungsanforderung für ian@contoso.com wird an das lokale AD FS gesendet.

Der lokale AD FS kann die Authentifizierungsanforderung für ian@contoso.comannehmen oder ablehnen. Wenn die Anforderung akzeptiert wird, wird ein SAML-Token an Exchange Online zurückgegeben. Solange der ImmutableId-Wert des SAML-Tokens mit einem Benutzer in Microsoft Entra ID übereinstimmt, gibt Microsoft Entra ID ein Benutzerticket für Exchange Online aus (der ImmutableId-Wert wird während Microsoft Entra Connect-Setups festgelegt).

Wenn contoso.com in diesem Szenario einen lokalen AD FS-Server für die Authentifizierung verwendet, empfängt der lokale AD FS-Server während eines Kennwortsprayangriffs weiterhin Authentifizierungsanforderungen für nicht vorhandene Benutzernamen von Exchange Online.

In einer Exchange-Hybridbereitstellung wird die Authentifizierung für Ihre lokalen Postfächer von Ihren lokalen Exchange-Servern verarbeitet, und die Authentifizierungsrichtlinien gelten nicht. Bei Postfächern, die in Exchange Online verschoben wurden, leitet der AutoErmittlungsdienst sie an Exchange Online um, und dann gelten einige der vorherigen Szenarien.

Authentifizierungsrichtlinienprozeduren in Exchange Online

Sie verwalten alle Aspekte von Authentifizierungsrichtlinien in Exchange Online PowerShell. Die Protokolle und Dienste in Exchange Online, für die Sie die Standardauthentifizierung blockieren können, werden in der folgenden Tabelle beschrieben.

| Protokoll oder Dienst | Beschreibung | Parametername |

|---|---|---|

| Exchange Active Sync (EAS) | Wird von einigen E-Mail-Clients auf mobilen Geräten verwendet. | AllowBasicAuthActiveSync |

| AutoErmittlung | Wird von Outlook- und EAS-Clients zum Suchen und Herstellen einer Verbindung mit Postfächern in Exchange Online | AllowBasicAuthAutodiscover |

| IMAP4 | Wird von IMAP-E-Mail-Clients verwendet. | AllowBasicAuthImap |

| MAPI über HTTP (MAPI/HTTP) | Wird von Outlook 2010 und höher verwendet. | AllowBasicAuthMapi |

| Offline Address Book (OAB) | Eine Kopie der Adresslistensammlungen, die von Outlook heruntergeladen und verwendet werden. | AllowBasicAuthOfflineAddressBook |

| Outlook-Dienst | Wird von der Mail- und Kalender-App für Windows 10 verwendet. | AllowBasicAuthOutlookService |

| POP3 | Wird von POP-E-Mail-Clients verwendet. | AllowBasicAuthPop |

| Reporting Web Services | Wird zum Abrufen von Berichtsdaten in Exchange Online verwendet. | AllowBasicAuthReportingWebServices |

| Outlook Anywhere (RPC über HTTP) | Wird von Outlook 2016 und früher verwendet. | AllowBasicAuthRpc |

| Authentifiziertes SMTP | Wird von POP- und IMAP-Clients zum Senden von E-Mail-Nachrichten verwendet. | AllowBasicAuthSmtp |

| Exchange-Webdienste (Exchange Web Services, EWS) | Eine Programmierschnittstelle, die von Outlook, Outlook für Mac und Drittanbieter-Apps verwendet wird. | AllowBasicAuthWebServices |

| PowerShell | Wird zum Herstellen einer Verbindung mit Exchange Online mithilfe von Remote-PowerShell verwendet. Anleitungen finden Sie unter Herstellen einer Verbindung mit Exchange Online PowerShell. | AllowBasicAuthPowerShell |

Wenn Sie die Standardauthentifizierung für einen Benutzer blockieren, empfiehlt es sich in der Regel, die Standardauthentifizierung für alle Protokolle zu blockieren. Sie können jedoch die Parameter AllowBasicAuth* (Schalter) für die Cmdlets New-AuthenticationPolicy und Set-AuthenticationPolicy verwenden, um die Standardauthentifizierung für bestimmte Protokolle selektiv zuzulassen oder zu blockieren.

Für E-Mail-Clients und Apps, die die moderne Authentifizierung nicht unterstützen, müssen Sie die Standardauthentifizierung für die erforderlichen Protokolle und Dienste zulassen. Diese Protokolle und Dienste werden in der folgenden Tabelle beschrieben:

| Client | Protokolle und Dienste |

|---|---|

| Ältere EWS-Clients |

|

| Ältere ActiveSync-Clients |

|

| POP-Clients |

|

| IMAP-Clients |

|

| Outlook 2010 |

|

Hinweis

Durch das Blockieren der Standardauthentifizierung werden App-Kennwörter in Exchange Online blockiert. Weitere Informationen zu App-Kennwörtern finden Sie unter Erstellen eines App-Kennworts.

Was sollten Sie wissen, bevor Sie beginnen?

Vergewissern Sie sich, dass die moderne Authentifizierung in Ihrem Exchange Online organization aktiviert ist (standardmäßig aktiviert). Weitere Informationen finden Sie unter Aktivieren oder Deaktivieren der modernen Authentifizierung für Outlook in Exchange Online.

Überprüfen Sie, ob Ihre E-Mail-Clients und -Apps die moderne Authentifizierung unterstützen (siehe Liste am Anfang des Themas). Vergewissern Sie sich außerdem, dass auf Ihren Outlook-Desktopclients die mindestens erforderlichen kumulativen Updates ausgeführt werden. Weitere Informationen finden Sie unter Outlook Updates.

Wenn Sie erfahren möchten, wie Sie eine Verbindung mit Exchange Online PowerShell herstellen, lesen Sie Herstellen einer Verbindung mit Exchange Online PowerShell.

Erstellen und Anwenden von Authentifizierungsrichtlinien

Die Schritte zum Erstellen und Anwenden von Authentifizierungsrichtlinien zum Blockieren der Standardauthentifizierung in Exchange Online lauten wie folgt:

Erstellen Sie die Authentifizierungsrichtlinie.

Weisen Sie die Authentifizierungsrichtlinie Benutzern zu.

Warten Sie 24 Stunden, bis die Richtlinie auf Benutzer angewendet wird, oder erzwingen Sie, dass die Richtlinie sofort angewendet wird.

Diese Schritte werden in den folgenden Abschnitten beschrieben.

Schritt 1: Erstellen der Authentifizierungsrichtlinie

Verwenden Sie die folgende Syntax, um eine Richtlinie zu erstellen, die die Standardauthentifizierung für alle verfügbaren Clientprotokolle in Exchange Online blockiert (die empfohlene Konfiguration):

New-AuthenticationPolicy -Name "<Descriptive Name>"

In diesem Beispiel wird eine Authentifizierungsrichtlinie mit dem Namen Block Basic Auth erstellt.

New-AuthenticationPolicy -Name "Block Basic Auth"

Ausführliche Informationen zu Syntax und Parametern finden Sie unter New-AuthenticationPolicy.

Hinweise:

Sie können den Namen der Richtlinie nach der Erstellung nicht mehr ändern (der Parameter Name ist im Cmdlet Set-AuthenticationPolicy nicht verfügbar).

Informationen zum Aktivieren der Standardauthentifizierung für bestimmte Protokolle in der Richtlinie finden Sie im Abschnitt Ändern von Authentifizierungsrichtlinien weiter unten in diesem Thema. Die gleichen Protokolleinstellungen sind für die Cmdlets New-AuthenticationPolicy und Set-AuthenticationPolicy verfügbar, und die Schritte zum Aktivieren der Standardauthentifizierung für bestimmte Protokolle sind für beide Cmdlets identisch.

Schritt 2: Zuweisen der Authentifizierungsrichtlinie zu Benutzern

Die Methoden, mit denen Sie Benutzern Authentifizierungsrichtlinien zuweisen können, werden in diesem Abschnitt beschrieben:

Einzelne Benutzerkonten: Verwenden Sie die folgende Syntax:

Set-User -Identity <UserIdentity> -AuthenticationPolicy <PolicyIdentity>In diesem Beispiel wird die Richtlinie mit dem Namen Block Basic Auth dem Benutzerkonto laura@contoso.comzugewiesen.

Set-User -Identity laura@contoso.com -AuthenticationPolicy "Block Basic Auth"Filtern von Benutzerkonten nach Attributen: Diese Methode erfordert, dass alle Benutzerkonten ein eindeutiges filterbares Attribut (z. B. Titel oder Abteilung) verwenden, mit dem Sie die Benutzer identifizieren können. Die Syntax verwendet die folgenden Befehle (zwei, um die Benutzerkonten zu identifizieren, und der andere, um die Richtlinie auf diese Benutzer anzuwenden):

$<VariableName1> = Get-User -ResultSize unlimited -Filter <Filter> $<VariableName2> = $<VariableName1>.MicrosoftOnlineServicesID $<VariableName2> | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}In diesem Beispiel wird die Richtlinie mit dem Namen Block Basic Auth allen Benutzerkonten zugewiesen, deren Title-Attribut den Wert "Sales Associate" enthält.

$SalesUsers = Get-User -ResultSize unlimited -Filter "(RecipientType -eq 'UserMailbox') -and (Title -like '*Sales Associate*')" $Sales = $SalesUsers.MicrosoftOnlineServicesID $Sales | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}Verwenden einer Liste bestimmter Benutzerkonten: Diese Methode erfordert eine Textdatei, um die Benutzerkonten zu identifizieren. Werte, die keine Leerzeichen enthalten (z. B. das Office 365- oder Microsoft 365-Geschäfts-, Schul- oder Unikonto), funktionieren am besten. Die Textdatei muss in jeder Zeile ein Benutzerkonto wie folgt enthalten:

akol@contoso.com

tjohnston@contoso.com

kakers@contoso.comDie Syntax verwendet die folgenden beiden Befehle (einer zum Identifizieren der Benutzerkonten und der andere, um die Richtlinie auf diese Benutzer anzuwenden):

$<VariableName> = Get-Content "<text file>" $<VariableName> | foreach {Set-User -Identity $_ -AuthenticationPolicy <PolicyIdentity>}In diesem Beispiel wird die Richtlinie block basic auth den Benutzerkonten zugewiesen, die in der Datei C:\My Documents\BlockBasicAuth.txt angegeben sind.

$BBA = Get-Content "C:\My Documents\BlockBasicAuth.txt" $BBA | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}Filtern lokales Active Directory Benutzerkonten, die mit Exchange Online synchronisiert werden: Ausführliche Informationen finden Sie im Abschnitt Filtern lokales Active Directory Benutzerkonten, die mit Exchange Online synchronisiert werden in diesem Thema.

Hinweis

Um die Richtlinienzuweisung von Benutzern zu entfernen, verwenden Sie den Wert $null für den Parameter AuthenticationPolicy im Cmdlet Set-User .

Schritt 3: (Optional) Sofortiges Anwenden der Authentifizierungsrichtlinie auf Benutzer

Wenn Sie die Authentifizierungsrichtlinienzuweisung für Benutzer erstellen oder ändern oder die Richtlinie aktualisieren, werden die Änderungen standardmäßig innerhalb von 24 Stunden wirksam. Wenn die Richtlinie innerhalb von 30 Minuten wirksam werden soll, verwenden Sie die folgende Syntax:

Set-User -Identity <UserIdentity> -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)

In diesem Beispiel wird die Authentifizierungsrichtlinie sofort auf den Benutzer laura@contoso.comangewendet.

Set-User -Identity laura@contoso.com -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)

In diesem Beispiel wird die Authentifizierungsrichtlinie sofort auf mehrere Benutzer angewendet, die zuvor durch filterbare Attribute oder eine Textdatei identifiziert wurden. Dieses Beispiel funktioniert, wenn Sie sich noch in derselben PowerShell-Sitzung befinden und die Variablen, die Sie zum Identifizieren der Benutzer verwendet haben, nicht geändert haben (Sie haben später nicht denselben Variablennamen für einen anderen Zweck verwendet). Zum Beispiel:

$Sales | foreach {Set-User -Identity $_ -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)}

oder

$BBA | foreach {Set-User -Identity $_ -STSRefreshTokensValidFrom $([System.DateTime]::UtcNow)}

Anzeigen von Authentifizierungsrichtlinien

Führen Sie den folgenden Befehl aus, um eine Zusammenfassende Liste der Namen aller vorhandenen Authentifizierungsrichtlinien anzuzeigen:

Get-AuthenticationPolicy | Format-Table Name -Auto

Verwenden Sie diese Syntax, um ausführliche Informationen zu einer bestimmten Authentifizierungsrichtlinie anzuzeigen:

Get-AuthenticationPolicy -Identity <PolicyIdentity>

In diesem Beispiel werden ausführliche Informationen zur Richtlinie mit dem Namen Block Basic Auth zurückgegeben.

Get-AuthenticationPolicy -Identity "Block Basic Auth"

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Get-AuthenticationPolicy.

Ändern von Authentifizierungsrichtlinien

Wenn Sie eine neue Authentifizierungsrichtlinie ohne Angabe von Protokollen erstellen, wird die Standardauthentifizierung standardmäßig für alle Clientprotokolle in Exchange Online blockiert. Anders ausgedrückt: Der Standardwert der AllowBasicAuth* -Parameter (Switches) gilt False für alle Protokolle.

Um die Standardauthentifizierung für ein bestimmtes deaktiviertes Protokoll zu aktivieren, geben Sie den Switch ohne einen Wert an.

Um die Standardauthentifizierung für ein bestimmtes Aktiviertes Protokoll zu deaktivieren, können Sie nur den Wert

:$falseverwenden.

Sie können das Cmdlet Get-AuthenticationPolicy verwenden, um die aktuelle status der AllowBasicAuth*-Schalter in der Richtlinie anzuzeigen.

In diesem Beispiel wird die Standardauthentifizierung für das POP3-Protokoll aktiviert und die Standardauthentifizierung für das IMAP4-Protokoll in der vorhandenen Authentifizierungsrichtlinie block basic auth deaktiviert.

Set-AuthenticationPolicy -Identity "Block Basic Auth" -AllowBasicAuthPop -AllowBasicAuthImap:$false

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Set-AuthenticationPolicy.

Konfigurieren der Standardauthentifizierungsrichtlinie

Die Standardauthentifizierungsrichtlinie wird allen Benutzern zugewiesen, denen noch keine bestimmte Richtlinie zugewiesen ist. Beachten Sie, dass die Authentifizierungsrichtlinien, die Benutzern zugewiesen sind, Vorrang vor der Standardrichtlinie haben. Verwenden Sie die folgende Syntax, um die Standardauthentifizierungsrichtlinie für die organization zu konfigurieren:

Set-OrganizationConfig -DefaultAuthenticationPolicy <PolicyIdentity>

In diesem Beispiel wird die Authentifizierungsrichtlinie block basic auth als Standardrichtlinie konfiguriert.

Set-OrganizationConfig -DefaultAuthenticationPolicy "Block Basic Auth"

Hinweis

Um die Standardauthentifizierungsrichtlinienbezeichnung zu entfernen, verwenden Sie den Wert $null für den DefaultAuthenticationPolicy-Parameter .

Verwenden Sie das folgende Beispiel, um zu überprüfen, ob eine Standardauthentifizierungsrichtlinie konfiguriert ist.

Get-OrganizationConfig | Format-Table DefaultAuthenticationPolicy

Entfernen von Authentifizierungsrichtlinien

Verwenden Sie die folgende Syntax, um eine vorhandene Authentifizierungsrichtlinie zu entfernen:

Remove-AuthenticationPolicy -Identity <PolicyIdentity>

In diesem Beispiel wird die Richtlinie mit dem Namen Testauthentifizierungsrichtlinie entfernt.

Remove-AuthenticationPolicy -Identity "Test Auth Policy"

Ausführliche Informationen zu Syntax und Parametern finden Sie unter Remove-AuthenticationPolicy.

Woher wissen Sie, dass Sie die Standardauthentifizierung in Exchange Online erfolgreich deaktiviert haben?

So bestätigen Sie, dass eine Authentifizierungsrichtlinie direkt auf Benutzer angewendet wurde:

Hinweis

Berücksichtigen Sie, dass bereits eine Standardauthentifizierungsrichtlinie konfiguriert wurde. Weitere Informationen finden Sie unter Konfigurieren der Standardauthentifizierungsrichtlinie .

Führen Sie den folgenden Befehl aus, um den DN-Wert (Distinguished Name) der Authentifizierungsrichtlinie zu suchen:

Get-AuthenticationPolicy | Format-List Name,DistinguishedNameVerwenden Sie den DN-Wert der Authentifizierungsrichtlinie im folgenden Befehl:

Get-User -Filter "AuthenticationPolicy -eq '<AuthPolicyDN>'"Zum Beispiel:

Get-User -Filter "AuthenticationPolicy -eq 'CN=Block Basic Auth,CN=Auth Policies,CN=Configuration,CN=contoso.onmicrosoft.com,CN=ConfigurationUnits,DC=NAMPR11B009,DC=PROD,DC=OUTLOOK,DC=COM'"

Wenn eine Authentifizierungsrichtlinie Standardauthentifizierungsanforderungen eines bestimmten Benutzers für ein bestimmtes Protokoll in Exchange Online blockiert, lautet 401 Unauthorizeddie Antwort . Es werden keine zusätzlichen Informationen an den Client zurückgegeben, um zu vermeiden, dass zusätzliche Informationen über den blockierten Benutzer verloren gehen. Ein Beispiel für die Antwort sieht wie folgt aus:

HTTP/1.1 401 Unauthorized

Server: Microsoft-IIS/10.0

request-id: 413ee498-f337-4b0d-8ad5-50d900eb1f72

X-CalculatedBETarget: DM5PR2101MB0886.namprd21.prod.outlook.com

X-BackEndHttpStatus: 401

Set-Cookie: MapiRouting=#################################################; path=/mapi/; secure; HttpOnly

X-ServerApplication: Exchange/15.20.0485.000

X-RequestId: {3146D993-9082-4D57-99ED-9E7D5EA4FA56}:8

X-ClientInfo: {B0DD130A-CDBF-4CFA-8041-3D73B4318010}:59

X-RequestType: Bind

X-DiagInfo: DM5PR2101MB0886

X-BEServer: DM5PR2101MB0886

X-Powered-By: ASP.NET

X-FEServer: MA1PR0101CA0031

WWW-Authenticate: Basic Realm="",Basic Realm=""

Date: Wed, 31 Jan 2018 05:15:08 GMT

Content-Length: 0

Verwalten der Standardauthentifizierung im Microsoft 365 Admin Center

Navigieren Sie im Microsoft 365 Admin Center unter https://admin.microsoft.comeinstellungen>Organisationseinstellungen>Moderne Authentifizierung. Im daraufhin angezeigten Flyout Moderne Authentifizierung können Sie die Protokolle identifizieren, für die keine Standardauthentifizierung mehr erforderlich ist.

Im Hintergrund verwenden diese Einstellungen Authentifizierungsrichtlinien. Wenn Authentifizierungsrichtlinien in der Vergangenheit erstellt wurden, wird beim Ändern einer dieser Auswahlen automatisch die erste neue Authentifizierungsrichtlinie erstellt. Diese Richtlinie ist nur über PowerShell sichtbar. Für fortgeschrittene Kunden, die möglicherweise bereits Authentifizierungsrichtlinien verwenden, ändern Änderungen in den Microsoft 365 Admin Center ihre vorhandene Standardrichtlinie. Sehen Sie sich Microsoft Entra Anmeldeprotokolle an, um zu sehen, welche Protokolle clients verwenden, bevor Sie Änderungen vornehmen.

Wenn Sie die Standardauthentifizierung im Microsoft 365 Admin Center deaktivieren, werden die folgenden Legacydienste nicht deaktiviert:

- AllowBasicAuthOutlookService

- AllowBasicAuthReportingWebServices

Sie können diese Einstellungen nur in Exchange Online PowerShell deaktivieren.

Führen Sie den folgenden Befehl aus, um den Namen der vorhandenen Authentifizierungsrichtlinie zu ermitteln:

Get-AuthenticationPolicyErsetzen Sie <AuthenticationPolicyName> durch den Wert aus dem vorherigen Schritt, und führen Sie dann den folgenden Befehl aus:

Set-AuthenticationPolicy -Identity "<AuthenticationPolicyName>" -AllowBasicAuthReportingWebServices:$false -AllowBasicAuthOutlookService:$falseDer vorherige Befehl wirkt sich auf alle neuen Postfächer aus, die Sie erstellen, aber nicht auf vorhandene Postfächer. Um die Richtlinie auf vorhandene Postfächer anzuwenden, verwenden Sie den <Wert AuthenticationPolicyName> im folgenden Befehl:

$mbx = Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited $mbx | foreach {Set-User -Identity $_.ExchangeObjectID.tostring() -AuthenticationPolicy <AuthenticationPolicyName>}

Filtern lokales Active Directory Benutzerkonten, die mit Exchange Online synchronisiert werden

Diese Methode verwendet ein bestimmtes Attribut als Filter für lokales Active Directory Gruppenmitglieder, die mit Exchange Online synchronisiert werden. Mit dieser Methode können Sie Legacyprotokolle für bestimmte Gruppen deaktivieren, ohne die gesamte organization zu beeinträchtigen.

In diesem Beispiel verwenden wir das Department-Attribut , da es sich um ein allgemeines Attribut handelt, das Benutzer basierend auf ihrer Abteilung und Rolle identifiziert. Um alle erweiterten Active Directory-Benutzereigenschaften anzuzeigen, wechseln Sie zu Active Directory: Get-ADUser Standardeigenschaften und erweiterte Eigenschaften.

Schritt 1: Suchen der Active Directory-Benutzer und Festlegen der Active Directory-Benutzerattribute

Abrufen der Mitglieder einer Active Directory-Gruppe

Für diese Schritte ist das Active Directory-Modul für Windows PowerShell erforderlich. Um dieses Modul auf Ihrem PC zu installieren, müssen Sie die Remoteserver-Verwaltungstools (REMOTE Server Administration Tools, RSAT) herunterladen und installieren.

Führen Sie den folgenden Befehl in Active Directory PowerShell aus, um alle Gruppen in Active Directory zurückzugeben:

Get-ADGroup -Filter * | select -Property Name

Nachdem Sie die Liste der Gruppen erhalten haben, können Sie abfragen, welche Benutzer zu diesen Gruppen gehören, und eine Liste basierend auf ihren Attributen erstellen. Es wird empfohlen, das objectGuid-Attribut zu verwenden, da der Wert für jeden Benutzer eindeutig ist.

Get-ADGroupMember -Identity "<GroupName>" | select -Property objectGuid

In diesem Beispiel wird der objectGuid-Attributwert für die Mitglieder der Gruppe namens Developers zurückgegeben.

Get-ADGroupMember -Identity "Developers" | select -Property objectGuid

Festlegen des filterbaren Benutzerattributes

Nachdem Sie die Active Directory-Gruppe identifiziert haben, die die Benutzer enthält, müssen Sie den Attributwert festlegen, der mit Exchange Online synchronisiert wird, um Benutzer zu filtern (und schließlich die Standardauthentifizierung für sie zu deaktivieren).

Verwenden Sie die folgende Syntax in Active Directory PowerShell, um den Attributwert für die Mitglieder der Gruppe zu konfigurieren, die Sie im vorherigen Schritt identifiziert haben. Der erste Befehl identifiziert die Gruppenmitglieder basierend auf ihrem objectGuid-Attributwert . Der zweite Befehl weist den Gruppenmitgliedern den Wert des Department-Attributs zu.

$variable1 = Get-ADGroupMember -Identity "<GroupName>" | select -ExpandProperty "objectGUID"; Foreach ($user in $variable1) {Set-ADUser -Identity $user.ToString() -Add@{Department="<DepartmentName>"}}

In diesem Beispiel wird das Department-Attribut für Benutzer, die zur Gruppe "Developers" gehören, auf den Wert "Developer" festgelegt.

$variable1 = Get-ADGroupMember -Identity "Developers" | select -ExpandProperty "objectGUID"; Foreach ($user in $variable1) {Set-ADUser -Identity $user.ToString() -Add@{Department="Developer"}}

Verwenden Sie die folgende Syntax in Active Directory PowerShell, um zu überprüfen, ob das Attribut auf die Benutzerkonten (jetzt oder in der Vergangenheit) angewendet wurde:

Get-ADUser -Filter "Department -eq '<DepartmentName>'" -Properties Department

In diesem Beispiel werden alle Benutzerkonten mit dem Wert "Developer" für das Department-Attribut zurückgegeben.

Get-ADUser -Filter "Department -eq 'Developer'" -Properties Department

Schritt 2: Deaktivieren der Legacyauthentifizierung in Exchange Online

Hinweis

Die Attributwerte für lokale Benutzer werden nur für Benutzer mit einer gültigen Exchange Online-Lizenz mit Exchange Online synchronisiert. Weitere Informationen finden Sie unter Hinzufügen von Benutzern einzeln oder in einem Massenvorgang.

Die Exchange Online PowerShell-Syntax verwendet die folgenden Befehle (zwei zum Identifizieren der Benutzerkonten und der andere zum Anwenden der Richtlinie auf diese Benutzer):

$<VariableName1> = Get-User -ResultSize unlimited -Filter <Filter>

$<VariableName2> = $<VariableName1>.MicrosoftOnlineServicesID

$<VariableName2> | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}

In diesem Beispiel wird die Richtlinie mit dem Namen Block Basic Auth allen synchronisierten Benutzerkonten zugewiesen, deren Department-Attribut den Wert "Developer" enthält.

$developerUsers = Get-User -ResultSize unlimited -Filter "(RecipientType -eq 'UserMailbox') -and (department -like '*developer*')"

$developers = $developerUsers.MicrosoftOnlineServicesID

$developers | foreach {Set-User -Identity $_ -AuthenticationPolicy "Block Basic Auth"}

Wenn Sie in einer Active Directory PowerShell-Sitzung eine Verbindung mit Exchange Online PowerShell herstellen, können Sie die folgende Syntax verwenden, um die Richtlinie auf alle Mitglieder einer Active Directory-Gruppe anzuwenden.

In diesem Beispiel wird eine neue Authentifizierungsrichtlinie mit dem Namen Marketingrichtlinie erstellt, die die Standardauthentifizierung für Mitglieder der Active Directory-Gruppe mit dem Namen Marketing Department for ActiveSync, POP3, authentifizierte SMTP- und IMAP4-Clients deaktiviert.

Hinweis

Eine bekannte Einschränkung in Active Directory PowerShell verhindert, dass das Cmdlet Get-AdGroupMember mehr als 5.000 Ergebnisse zurückgibt. Daher funktioniert das folgende Beispiel nur für Active Directory-Gruppen, die weniger als 5.000 Mitglieder haben.

New-AuthenticationPolicy -Name "Marketing Policy" -AllowBasicAuthActiveSync $false -AllowBasicAuthPop $false -AllowBasicAuthSmtp $false -AllowBasicAuthImap $false

$users = Get-ADGroupMember "Marketing Department"

foreach ($user in $users) {Set-User -Identity $user.SamAccountName -AuthenticationPolicy "Marketing Policy"}