Einrichten des Zertifikatskonnektors für Microsoft Intune zur Unterstützung der DigiCert-PKI-Plattform

Sie können den Zertifikatskonnektor für Microsoft Intune verwenden, um PKCS-Zertifikate von der DigiCert-PKI-Plattform für mit Intune verwaltete Geräte auszustellen. Der Zertifikatskonnektor funktioniert entweder nur mit einer DigiCert-Zertifizierungsstelle, oder sowohl mit einer DigiCert-Zertifizierungsstelle und einer Microsoft-Zertifizierungsstelle.

Tipp

DigiCert hat den Geschäftsbereich Website Security und die damit verbundenen PKI-Lösungen von Symantec übernommen. Weitere Informationen zu dieser Änderung finden Sie im Artikel des technischen Supports von Symantec.

Wenn Sie den Microsoft Intune Certificate Connector bereits zum Ausstellen von Zertifikaten einer Microsoft-Zertifizierungsstelle über PKCS oder das Simple Certificate Enrollment-Protokoll (SCEP) einsetzen, können Sie mit demselben Connector PKCS-Zertifikate einer DigiCert-Zertifizierungsstelle konfigurieren und ausstellen. Nachdem Sie die Konfiguration zur Unterstützung der DigiCert-Zertifizierungsstelle abgeschlossen haben, kann der Connector die folgenden Zertifikate ausstellen:

- PKCS-Zertifikate einer Microsoft-Zertifizierungsstelle

- PKCS-Zertifikate einer DigiCert-Zertifizierungsstelle

- Endpoint Protection-Zertifikate einer Microsoft-Zertifizierungsstelle

Wenn Sie den Connector nicht installiert haben, ihn aber sowohl für eine Microsoft- als auch für eine DigiCert-Zertifizierungsstelle verwenden möchten, vervollständigen Sie zuerst die Connectorkonfiguration für die Microsoft-Zertifizierungsstelle. Kehren Sie dann zu diesem Artikel zurück, um ihn so zu konfigurieren, dass auch DigiCert unterstützt wird. Weitere Informationen zu Zertifikatprofilen und zum Connector finden Sie unter Konfigurieren eines Zertifikatprofils für Ihre Geräte in Microsoft Intune.

Wenn Sie den Connector nur mit der DigiCert-Zertifizierungsstelle einsetzen möchten, können Sie die Anweisungen in diesem Artikel zur Installation und Konfiguration des Connectors befolgen.

Voraussetzungen

Sie benötigen Folgendes, um die Verwendung einer DigiCert-Zertifizierungsstelle zu unterstützen:

Ein aktives Abonnement bei der DigiCert-Zertifizierungsstelle: Das Abonnement ist erforderlich, um ein Registrierungsstellenzertifikat (Registration Authority, RA) von der DigiCert-Zertifizierungsstelle zu erhalten.

Zertifikatskonnektor für Microsoft Intune – Sie werden später in diesem Artikel angewiesen, den Zertifikatskonnektor zu installieren und zu konfigurieren. Die folgenden Artikel helfen Ihnen bei der Planung der Voraussetzungen für den Konnektor:

- Übersicht über den Microsoft Intune Certificate Connector

- Voraussetzungen

- Installation und Konfiguration

Installieren des DigiCert-Registrierungsstellenzertifikats

Speichern Sie den folgenden Codeausschnitt in einer Datei namens certreq.ini, und aktualisieren Sie ihn nach Bedarf (z. B.: Subject name in CN format).

[Version] Signature="$Windows NT$" [NewRequest] ;Change to your,country code, company name and common name Subject = "Subject Name in CN format" KeySpec = 1 KeyLength = 2048 Exportable = TRUE MachineKeySet = TRUE SMIME = False PrivateKeyArchive = FALSE UserProtected = FALSE UseExistingKeySet = FALSE ProviderName = "Microsoft RSA SChannel Cryptographic Provider" ProviderType = 12 RequestType = PKCS10 KeyUsage = 0xa0 [EnhancedKeyUsageExtension] OID=1.3.6.1.5.5.7.3.2 ; Client Authentication // Uncomment if you need a mutual TLS authentication ;-----------------------------------------------Öffnen Sie eine Eingabeaufforderung mit erhöhten Rechten, und generieren Sie mit dem folgenden Befehl eine Zertifikatsignieranforderung (Certificate Signing Request, CSR):

Certreq.exe -new certreq.ini request.csrÖffnen Sie die Datei „request.csr“ in Editor, und kopieren Sie den CSR-Inhalt im folgenden Format:

-----BEGIN NEW CERTIFICATE REQUEST----- MIID8TCCAtkCAQAwbTEMMAoGA1UEBhMDVVNBMQswCQYDVQQIDAJXQTEQMA4GA1UE … … fzpeAWo= -----END NEW CERTIFICATE REQUEST-----Melden Sie sich bei der DigiCert-Zertifizierungsstelle an, und navigieren Sie in den Aufgaben zu Get an RA Cert (Registrierungsstellenzertifikat abrufen).

a. Geben Sie in das Textfeld den CSR-Inhalt aus Schritt 3 ein.

b. Geben Sie einen Anzeigenamen für das Zertifikat ein.

c. Wählen Sie Weiter.

d. Klicken Sie auf den bereitgestellten Link, um das Registrierungsstellenzertifikat auf Ihren lokalen Computer herunterzuladen.

Importieren Sie das Registrierungsstellenzertifikat in den Windows-Zertifikatspeicher:

a. Öffnen Sie eine MMC-Konsole.

b. Wählen Sie Datei>Snap-Ins hinzufügen bzw. entfernen>Zertifikat>Hinzufügen aus.

c. Wählen Sie Computerkonto>Weiter aus.

d. Wählen Sie Lokaler Computer>Fertig stellen aus.

e. Klicken Sie im Fenster Snap-Ins hinzufügen bzw. entfernen auf OK. Erweitern Sie Zertifikate (lokaler Computer)>Persönlich>Zertifikate.

f. Klicken Sie mit der rechten Maustaste auf den Knoten Zertifikat, und wählen Sie Alle Aufgaben>Importieren aus.

g. Wählen Sie den Speicherort des Registrierungsstellenzertifikats aus, das Sie von der DigiCert-Zertifizierungsstelle heruntergeladen haben, und klicken Sie dann auf Weiter.

h. Wählen Sie Persönlicher Zertifikatspeicher>Weiter aus.

i. Klicken Sie auf Fertig stellen, um das Registrierungsstellenzertifikat und dessen privaten Schlüssel in den Speicher Lokaler Computer -> Persönlich zu importieren.

Exportieren und importieren Sie das Zertifikat mit dem privaten Schlüssel:

a. Erweitern Sie Zertifikate (lokaler Computer)>Persönlich>Zertifikate.

b. Wählen Sie das Zertifikat aus, das im vorherigen Schritt importiert wurde.

c. Klicken Sie mit der rechten Maustaste auf das Zertifikat, und wählen Sie Alle Aufgaben>Exportieren aus.

d. Klicken Sie auf Weiter, und geben Sie dann das Kennwort ein.

e. Wählen Sie den Speicherort des Exports aus, und klicken Sie auf Fertig stellen.

f. Führen Sie das Verfahren in Schritt 5 durch, um das Zertifikat mit dem privaten Schlüssel in den Speicher Lokaler Computer -> Persönlich zu importieren.

g. Kopieren Sie den Zertifikatfingerabdruck der Registrierungsstelle ohne Leerzeichen. Es folgt ein Beispiel des Fingerabdrucks:

RA Cert Thumbprint: "EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"Nach der Installation des Zertifikatskonnektors für Microsoft Intune verwenden Sie diesen Wert später, um drei .config-Dateien für den Konnektor zu aktualisieren.

Hinweis

Wenn Sie Hilfe beim Abrufen des Registrierungsstellenzertifikats von der DigiCert-Zertifizierungsstelle benötigen, wenden Sie sich an den Kundensupport von DigiCert.

Konfigurieren des Zertifikatskonnektors zur Unterstützung von DigiCert

Verwenden Sie die Informationen unter Installieren des Zertifikatskonnektors für Microsoft Intune, um den Zertifikatskonnektor für Microsoft Intune zuerst herunterzuladen und dann zu installieren und zu konfigurieren:

- Während des Installationsschritts 2 des Installationsvorgangs für den Konnektor wählen Sie die Optionen für PKCS und optional für Zertifikatssperrung aus.

- Nachdem Sie die Installation und Konfiguration des Konnektors abgeschlossen haben, kehren Sie zu dieser Prozedur zurück, um fortzufahren.

Konfigurieren Sie den Konnektor für die Unterstützung von DigiCert, indem Sie drei .config-Dateien für den Konnektor ändern und dann die zugehörigen Dienste neu starten:

Wechseln Sie auf dem Server, auf dem der Konnektor installiert ist, zu %ProgramFiles%\Microsoft Intune\PFXCertificateConnector\ConnectorSvc. (Standardmäßig wird der Zertifikatskonnektor für Microsoft Intune in %ProgramFiles%\Microsoft Intune\PFXCertificateConnector installiert.)

Verwenden Sie einen einfachen Text-Editor wie Notepad.exe, um den Schlüsselwert RACertThumbprint in den folgenden drei Dateien zu aktualisieren. Ersetzen Sie den Wert in den Dateien durch den Wert, den Sie in Schritt 6.g der Prozedur im vorherigen Abschnitt kopiert haben:

- Microsoft.Intune.ConnectorsPkiCreate.exe.config

- Microsoft.Intune.ConnectorsPkiRevoke.exe.config

- Microsoft.Intune.ConnectorsPkiCreateLegacy.exe.config

Suchen Sie beispielsweise den Eintrag in jeder Datei, der

<add key="RACertThumbprint" value="EA7A4E0CD1A4F81CF0740527C31A57F6020C17C5"/>ähnelt, und ersetzen SieEA7A4E0CD1A4F81CF0740527C31A57F6020C17C5durch den neuen RA Cert Thumbprint-Wert.Führen Sie services.msc aus, beenden Sie die folgenden drei Dienste, und starten Sie sie dann neu:

- PFX Revoke Certificate Connector für Microsoft Intune (PkiRevokeConnectorSvc)

- PFX Create Certificate Connector für Microsoft Intune (PkiCreateConnectorSvc)

- PFX Create Legacy Connector für Microsoft Intune (PfxCreateLegacyConnectorSvc)

Erstellen eines vertrauenswürdigen Zertifikatprofils

Die von Ihnen für mit Intune verwaltete Geräte bereitgestellten PKCS-Zertifikate müssen mit einem vertrauenswürdigen Stammzertifikat verkettet werden. Erstellen Sie zum Einrichten dieser Kette ein vertrauenswürdiges Intune-Zertifikatprofil mit dem Stammzertifikat aus der DigiCert-Zertifizierungsstelle, und stellen Sie das vertrauenswürdige Zertifikatprofil und das PKCS-Zertifikatprofil für die gleichen Gruppen bereit.

Rufen Sie aus der DigiCert-Zertifizierungsstelle ein vertrauenswürdiges Stammzertifikat ab:

a. Melden Sie sich beim Verwaltungsportal der DigiCert-Zertifizierungsstelle an.

b. Klicken Sie unter Tasks (Aufgaben) auf Manage CAs (Zertifizierungsstellen verwalten).

c. Wählen Sie in der Liste die entsprechende Zertifizierungsstelle aus.

d. Klicken Sie auf Stammzertifikat herunterladen, um das vertrauenswürdige Stammzertifikat herunterzuladen.

Erstellen Sie ein vertrauenswürdiges Zertifikatprofil im Microsoft Intune Admin Center. Eine detaillierte Anleitung finden Sie unter So erstellen Sie ein vertrauenswürdiges Zertifikatprofil. Stellen Sie sicher, dass Sie dieses Profil Geräten zuweisen, die Zertifikate erhalten werden. Informationen zur Zuweisung des Profils zu Gruppen finden Sie unter Zuweisen von Geräteprofilen.

Das erstellte Profil wird in der Liste der Profile im Bereich Gerätekonfiguration – Profile mit dem Profiltyp Vertrauenswürdiges Zertifikat angezeigt.

Abrufen der Zertifikatprofil-OID

Die Zertifikatprofil-OID ist einer Zertifikatprofilvorlage in der DigiCert-Zertifizierungsstelle zugeordnet. Um in Intune ein PKCS-Zertifikatprofil zu erstellen, muss der Name der Zertifikatvorlage in Form einer Zertifikatprofil-OID angegeben werden, die einer Zertifikatvorlage in der DigiCert-Zertifizierungsstelle zugeordnet ist.

Melden Sie sich beim Verwaltungsportal der DigiCert-Zertifizierungsstelle an.

Klicken Sie auf Manage Certificate Profiles (Zertifikatprofile verwalten).

Wählen Sie das zu verwendende Zertifikatprofil aus.

Kopieren Sie die Zertifikatprofil-OID. Sie sieht etwa folgendermaßen aus:

Certificate Profile OID = 2.16.840.1.113733.1.16.1.2.3.1.1.47196109

Hinweis

Wenn Sie beim Abruf der Zertifikatsprofile-OID Hilfe benötigen, wenden Sie sich an den Kundensupport von DigiCert.

Erstellen eines PKCS-Zertifikatprofils

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen SieGerätekonfiguration>>Erstellen aus.

Geben Sie die folgenden Eigenschaften ein:

- Plattform: Wählen Sie die Plattform Ihrer Geräte aus.

- Profil: Wählen Sie PKCS-Zertifikat aus. Oder wählen Sie Vorlagen>PKCS-Zertifikat aus.

Wählen Sie Erstellen aus.

Geben Sie in Grundlagen die folgenden Eigenschaften ein:

- Name: Geben Sie einen aussagekräftigen Namen für das Profil ein. Benennen Sie Ihre Profile, damit Sie diese später leicht wiedererkennen.

- Beschreibung: Geben Sie eine Beschreibung für das Profil ein. Diese Einstellung ist optional, wird jedoch empfohlen.

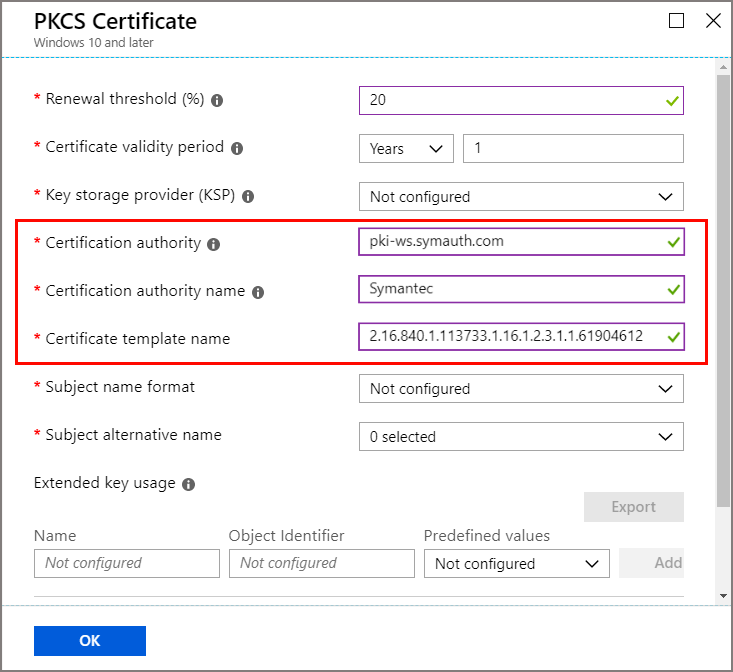

Konfigurieren Sie in Konfigurationseinstellungen Parameter mit den Werten in der folgenden Tabelle. Diese Werte sind erforderlich, um über den Zertifikatskonnektor von Microsoft Intune PKCS-Zertifikate einer DigiCert-Zertifizierungsstelle auszustellen.

PKCS-Zertifikatparameter Wert Beschreibung Zertifizierungsstelle pki-ws.symauth.com Dieser Wert muss dem vollqualifizierten Domänennamen (FQDN) des Basisdiensts der DigiCert-Zertifizierungsstelle ohne nachgestellte Schrägstriche entsprechen. Wenn Sie nicht sicher sind, ob dies der richtige Basisdienst-FQDN für Ihr DigiCert-Zertifizierungsstellenabonnement ist, wenden Sie sich an den Kundensupport von DigiCert.

Nach dem Wechsel von Symantec zu DigiCert bleibt diese URL unverändert.

Wenn dieser FQDN falsch ist, stellt der Zertifikatskonnektor keine PKCS-Zertifikate der DigiCert-Zertifizierungsstelle aus.Name der Zertifizierungsstelle Symantec Dieser Wert muss der Zeichenfolge Symantec entsprechen.

Wenn dieser Wert geändert wird, stellt der Zertifikatskonnektor keine PKCS-Zertifikate der DigiCert-Zertifizierungsstelle aus.Name der Zertifikatvorlage Die Zertifikatprofil-OID der DigiCert-Zertifizierungsstelle. Beispiel: 2.16.840.1.113733.1.16.1.2.3.1.1.61904612 Dieser Wert muss eine Zertifikatprofil-OID sein, die im vorherigen Abschnitt aus der Zertifikatprofilvorlage der DigiCert-Zertifizierungsstelle abgerufen wurde.

Wenn der Zertifikatskonnektor keine Zertifikatvorlage findet, welche dieser Zertifikatsprofil-OID in der DigiCert-Zertifizierungsstelle zugeordnet ist, werden keine PKCS-Zertifikate der DigiCert-Zertifizierungsstelle ausgestellt.

Hinweis

Die PKCS-Zertifikatprofile für Windows-Plattformen müssen keinem vertrauenswürdigen Zertifikatprofil zugeordnet sein. Für Nicht-Windows-Plattformprofile wie z. B. Android ist dies hingegen erforderlich.

Vervollständigen Sie die Konfiguration des Profils entsprechend Ihren geschäftlichen Anforderungen, und klicken Sie dann auf Erstellen, um das Profil zu speichern.

Wählen Sie auf der Seite Übersicht des neuen Profils die Option Zuweisungen aus, und konfigurieren Sie eine geeignete Gruppe, die dieses Profil erhält. Mindestens ein Benutzer oder ein Gerät muss der zugewiesenen Gruppe angehören.

Nach Abschluss der vorherigen Schritte stellt der Zertifikatskonnektor für Microsoft Intune in der zugewiesenen Gruppe PKCS-Zertifikate der DigiCert-Zertifizierungsstelle für mit Intune verwaltete Geräte aus. Diese Zertifikate stehen auf dem mit Intune verwalteten Gerät im Speicher Persönlich des Zertifikatspeichers Aktueller Benutzer zur Verfügung.

Vom PKCS-Zertifikatprofil unterstützte Attribute

| Attribut | Von Intune unterstützte Formate | Von der DigiCert Cloud-Zertifizierungsstelle unterstützte Formate | result |

|---|---|---|---|

| Antragstellername | Intune unterstützt den Antragstellernamen nur in den folgenden drei Formaten: 1. Allgemeiner Name 2. Allgemeiner Name einschließlich E-Mail-Adresse 3. Allgemeiner Name als E-Mail-Adresse Beispiel: CN = IWUser0 <br><br> E = IWUser0@samplendes.onmicrosoft.com |

Die DigiCert-Zertifizierungsstelle unterstützt weitere Attribute. Wenn Sie weitere Attribute auswählen möchten, müssen diese in der DigiCert-Zertifikatprofilvorlage mit festen Werten definiert werden. | Wir verwenden den allgemeinen Namen oder die E-Mail-Adresse aus der PKCS-Zertifikatanforderung. Konflikte bei der Attributauswahl zwischen dem Intune-Zertifikatprofil und der DigiCert-Zertifikatprofilvorlage führen dazu, dass von der DigiCert-Zertifizierungsstelle keine Zertifikate ausgestellt werden. |

| SAN | Intune unterstützt nur die folgenden SAN Feldwerte: AltNameTypeEmail AltNameTypeUpn AltNameTypeOtherName (codierter Wert) |

Die DigiCert Cloud-Zertifizierungsstelle unterstützt diese Parameter ebenfalls. Wenn Sie weitere Attribute auswählen möchten, müssen diese in der DigiCert-Zertifikatprofilvorlage mit festen Werten definiert werden. AltNameTypeEmail: Wenn dieser Typ im SAN nicht gefunden wird, verwendet der Zertifikatskonnektor den Wert von AltNameTypeUpn. Wenn auch AltNameTypeUpn nicht im SAN gefunden wird, verwendet der Zertifikatskonnektor der Wert des Antragstellernamens, sofern dieser im E-Mail-Adressformat vorliegt. Wird auch dieser Typ nicht gefunden, kann der Zertifikatskonnektor keine Zertifikate ausstellen. Beispiel: RFC822 Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeUpn: Wenn dieser Typ im SAN nicht gefunden wird, verwendet der Zertifikatskonnektor den Wert von AltNameTypeEmail. Wenn auch AltNameTypeEmail nicht im SAN gefunden wird, verwendet der Zertifikatskonnektor der Wert des Antragstellernamens, sofern dieser im E-Mail-Adressformat vorliegt. Wird auch dieser Typ nicht gefunden, kann der Zertifikatskonnektor keine Zertifikate ausstellen. Beispiel: Other Name: Principal Name=IWUser0@ndesvenkatb.onmicrosoft.com AltNameTypeOtherName: Wenn dieser Typ im SAN nicht gefunden wird, kann der Zertifikatskonnektor keine Zertifikate ausstellen. Beispiel: Other Name: DS Object Guid=04 12 b8 ba 65 41 f2 d4 07 41 a9 f7 47 08 f3 e4 28 5c ef 2c Der Wert dieses Felds wird von der DigiCert-Zertifizierungsstelle nur im codierten Format (Hexadezimalwert) unterstützt. Jeder Wert in diesem Feld wird vom Zertifikatskonnektor in die Base64-Codierung konvertiert, bevor die Zertifikatanforderung übermittelt wird. Der Zertifikatskonnektor für Microsoft Intune überprüft nicht, ob dieser Wert bereits codiert ist. |

Keine |

Problembehandlung

Protokolle für den Zertifikatskonnektor für Microsoft Intune sind als Ereignisprotokolle auf dem Server verfügbar, auf denen der Konnektor installiert ist. Diese Protokolle enthalten Details zu den Vorgängen des Konnektors und können verwendet werden, um Probleme mit dem Zertifikatskonnektor und seinen Vorgängen zu identifizieren. Weitere Informationen finden Sie unter Protokollieren.

Nächste Schritte

Nutzen Sie die Informationen in diesem Artikel sowie die Informationen im Artikel Was sind Microsoft Intune-Geräteprofile?, um die Geräte Ihrer Organisation und die darauf befindlichen Zertifikate zu verwalten.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für