Microsoft Defender for Identity-Architektur

Microsoft Defender for Identity erfasst und analysiert Netzwerkdatenverkehr und nutzt Windows-Ereignisse direkt von Ihren Domänencontrollern, um Ihre Domänencontroller zu überwachen. Diese Daten werden dann auf Angriffe oder Bedrohungen geprüft.

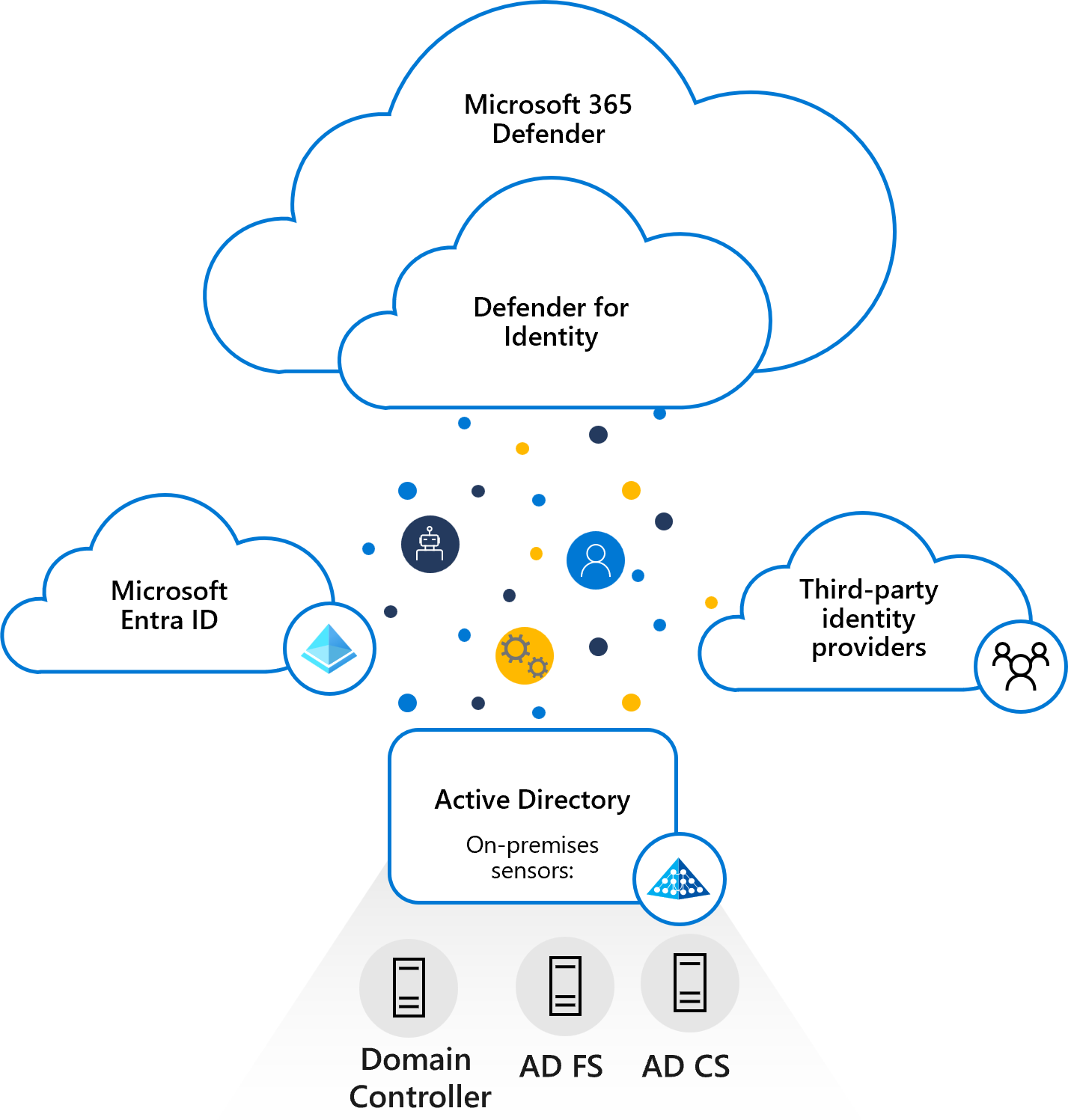

Die folgende Abbildung zeigt, wie Defender for Identity über Microsoft Defender XDR übertragen wird, und wie er mit anderen Microsoft-Dienste und Identitätsanbietern von Drittanbietern zusammenarbeitet, um den Datenverkehr von Domänencontrollern und Active Directory-Servern zu überwachen.

Wenn Sie den Defender for Identity Sensor direkt auf Ihren Domänencontroller, Ihre Active Directory-Verbunddienste (AD FS) oder Active Directory-Zertifikatdienste (AD CS) installieren, greift er direkt von den Servern auf die erforderlichen Ereignisprotokolle zu. Nach Analyse dieser Protokolle und des Netzwerkauslastung durch den Sensor sendet Defender for Identity nur diese geparsten Informationen an den Defender for Identity-Clouddienst.

Defender for Identity-Komponente

Defender for Identity besteht aus den folgenden Komponenten:

Microsoft Defender-Portal

Das Microsoft Defender-Portal erstellt Ihren Defender for Identity-Arbeitsbereich, zeigt die von Defender for Identity-Sensoren empfangenen Daten an und ermöglicht es Ihnen, Bedrohungen in Ihrer Netzwerkumgebung zu überwachen, zu verwalten und zu untersuchen.Defender for Identity-Sensor Defender for Identity-Sensoren können direkt auf den folgenden Servern installiert werden:

- Domänencontroller: Der Sensor überwacht den Datenverkehr des Domänencontrollers direkt, ohne dass ein dedizierter Server oder die Konfiguration der Portspiegelung erforderlich ist.

- AD FS /AD CS: Der Sensor überwacht direkt die Netzwerkauslastung und die Authentifizierungsereignisse.

Defender for Identity-Clouddienst

Der Defender for Identity-Clouddienst wird in der Azure-Infrastruktur ausgeführt und ist aktuell in den USA, Europa, Ost-Australien und Asien verfügbar. Der Defender for Identity-Clouddienst ist mit Microsoft Intelligent Security Graph verbunden.

Microsoft Defender-Portal

Verwenden Sie das Microsoft Defender-Portal für die folgenden Aufgaben:

- Erstellen eines Defender for Identity-Arbeitsbereichs.

- Integrieren in andere Microsoft-Sicherheitsdienste.

- Verwalten der Defender for Identity Sensor-Konfigurationseinstellungen.

- Anzeigen der von Defender for Identity- Sensoren empfangenen Daten.

- Überwachen von verdächtigen Aktivitäten und verdächtigen Angriffe basierend auf dem Attack Kill Chain-Modell.

- Optional: Das Portal kann auch so konfiguriert werden, dass E-Mails und Ereignisse gesendet werden, wenn Sicherheitswarnungen oder Integritätsprobleme erkannt werden.

Hinweis

Wenn innerhalb von 60 Tagen kein Sensor in Ihrem Defender for Identity-Arbeitsbereich installiert wird, kann es sein, dass der Arbeitsbereich gelöscht wird und neu erstellt werden muss.

Defender for Identity-Sensor

Der Defender for Identity-Sensor verfügt über die folgenden Hauptfunktionen:

- Erfassen und Prüfen von Domänencontroller-Netzwerkdatenverkehr (lokaler Datenverkehr des Domänencontrolles)

- Empfangen von Windows-Ereignissen direkt über die Domänencontroller

- Empfangen von RADIUS-Buchhaltungsinformationen von Ihrem VPN-Anbieter

- Abrufen von Daten zu Benutzern und Computern aus der Active Directory-Domäne

- Ausführen der Auflösung von Netzwerkentitäten (Benutzer, Gruppen und Computer)

- Übertragen relevanter Daten an den Defender for Identity-Clouddienst

Der Defender for Identity-Sensor liest lokal Ereignisse, ohne dass zusätzliche Hardware erworben und verwaltet oder Konfigurationen vorgenommen werden müssen. Der Defender for Identity-Sensor unterstützt zudem die Ereignisablaufverfolgung für Windows (Event Tracing for Windows, ETW), die Protokollinformationen für mehrere Erkennungen bereitstellt. ETW-basierte Erkennungen umfassen verdächtige DCShadow-Angriffe, die mithilfe von Domänencontroller-Replikationsanforderungen und Domänencontroller-Höherstufung versucht wurden.

Domänensynchronizer-Prozess

Der Domänensynchronizer-Prozess ist für die Synchronisierung aller Entitäten aus einer bestimmten Active Directory-Domäne proaktiv (ähnlich dem Mechanismus, der von dem Domänencontroller selbst für die Replikation verwendet wird). Ein Sensor wird automatisch zufällig aus allen berechtigten Sensoren ausgewählt, die als Domänensynchronizer dienen.

Wenn der Domänensynchronizer länger als 30 Minuten offline ist, wird stattdessen automatisch ein anderer Sensor ausgewählt.

Ressourcenbeschränkungen

Der Defender for Identity-Sensor enthält eine Überwachungskomponente, die die verfügbare Compute- und Arbeitsspeicherkapazität auf dem Server auswertet, auf dem er ausgeführt wird. Der Überwachungsprozess wird alle 10 Sekunden ausgeführt, und die CPU- und Arbeitsspeicherauslastung des Defender for Identity-Sensorprozesses wird dynamisch aktualisiert. Der Überwachungsprozess stellt sicher, dass dem Server immer mindestens 15 % der freien Compute- und Speicherressourcen zur Verfügung stehen.

Der Überwachungsprozess setzt kontinuierlich Ressourcen frei, um sicherzustellen, dass die Kernfunktionalität des Servers unabhängig davon, was auf ihm passiert, niemals beeinträchtigt wird.

Wenn dem Defender for Identity-Sensor dadurch nicht mehr genügend Ressourcen zur Verfügung stehen, wird nur ein Teil des Datenverkehrs überwacht, und die Integritätswarnung „Dropped port mirrored network traffic“ (Netzwerkdatenverkehr aus Portspiegelung gelöscht) wird auf der Seite „Defender for Identity-Sensor“ angezeigt.

Windows-Ereignisse

Um die Reichweite der Defender for Identity-Erkennung bezogen auf NTLM-Authentifizierungen, Änderungen an sensiblen Gruppen und der Erstellung von verdächtigen Diensten zu verbessern, analysiert Defender for Identity die Protokolle von spezifischen Windows-Ereignissen.

Um sicherzustellen, dass die Protokolle gelesen werden, stellen Sie sicher, dass Ihr Defender for Identity-Sensor erweiterte Überwachungsrichtlinieneinstellungen ordnungsgemäß konfiguriert hat. Überprüfen Sie die NTLM-Überwachungseinstellungen, um sicherzustellen, dass Windows-Event 8004 nach Bedarf vom Dienst überwacht wird

Nächster Schritt

Bereitstellen von Microsoft Defender for Identity mit Microsoft Defender XDR