Registrieren Ihrer Server und Zuweisen von Berechtigungen für azure Stack HCI, Version 23H2-Bereitstellung

Gilt für: Azure Stack HCI, Version 23H2

In diesem Artikel wird beschrieben, wie Sie Ihre Azure Stack HCI-Server registrieren und dann die erforderlichen Berechtigungen zum Bereitstellen eines Azure Stack HCI-Clusters der Version 23H2 einrichten.

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass Sie die folgenden Voraussetzungen erfüllt haben:

Erfüllen Sie die Voraussetzungen und schließen Sie die Checkliste für die Bereitstellung ab.

Bereiten Sie Ihre Active Directory-Umgebung vor.

Installieren Sie das Betriebssystem Azure Stack HCI, Version 23H2 , auf jedem Server.

Registrieren Sie Ihr Abonnement bei den erforderlichen Ressourcenanbietern (RPs). Sie können entweder den Azure-Portal oder den Azure PowerShell verwenden, um sich zu registrieren. Sie müssen Besitzer oder Mitwirkender für Ihr Abonnement sein, um die folgenden Ressourcen-RPs registrieren zu können:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureStackHCI

Hinweis

Es wird davon ausgegangen, dass die Person, die das Azure-Abonnement bei den Ressourcenanbietern registriert, eine andere Person ist als die Person, die die Azure Stack HCI-Server bei Arc registriert.

Wenn Sie die Server als Arc-Ressourcen registrieren, stellen Sie sicher, dass Sie über die folgenden Berechtigungen für die Ressourcengruppe verfügen, in der die Server bereitgestellt wurden:

Führen Sie die folgenden Schritte im Azure-Portal aus, um zu überprüfen, ob Sie über diese Rollen verfügen:

- Wechseln Sie zu dem Abonnement, das Sie für die Azure Stack HCI-Bereitstellung verwenden.

- Wechseln Sie zu der Ressourcengruppe, in der Sie die Server registrieren möchten.

- Wechseln Sie im linken Bereich zu Access Control (IAM).

- Wechseln Sie im rechten Bereich zu Rollenzuweisungen. Stellen Sie sicher, dass Ihnen die Rollen Azure Connected Machine Onboarding und Azure Connected Machine Resource Administrator zugewiesen sind.

Registrieren von Servern bei Azure Arc

Wichtig

Führen Sie diese Schritte auf jedem Azure Stack HCI-Server aus, den Sie clustern möchten.

Installieren Sie das Arc-Registrierungsskript aus PSGallery.

#Register PSGallery as a trusted repo Register-PSRepository -Default -InstallationPolicy Trusted #Install Arc registration script from PSGallery Install-Module AzsHCI.ARCinstaller #Install required PowerShell modules in your node for registration Install-Module Az.Accounts -Force Install-Module Az.ConnectedMachine -Force Install-Module Az.Resources -ForceLegen Sie die Parameter fest. Das Skript akzeptiert die folgenden Parameter:

Parameter BESCHREIBUNG SubscriptionIDDie ID des Abonnements, das zum Registrieren Ihrer Server bei Azure Arc verwendet wird. TenantIDDie Mandanten-ID, die zum Registrieren Ihrer Server bei Azure Arc verwendet wird. Wechseln Sie zu Ihrem Microsoft Entra ID, und kopieren Sie die Eigenschaft mandanten-ID. ResourceGroupDie Ressourcengruppe, die für die Arc-Registrierung der Server vorab generiert wurde. Wenn keine Ressourcengruppe vorhanden ist, wird eine Ressourcengruppe erstellt. RegionDie für die Registrierung verwendete Azure-Region. Weitere Informationen finden Sie unter Unterstützte Regionen , die verwendet werden können. AccountIDDer Benutzer, der den Cluster registriert und bereitstellt. DeviceCodeDer Gerätecode, der in der Konsole unter https://microsoft.com/deviceloginund angezeigt wird, wird für die Anmeldung beim Gerät verwendet.#Define the subscription where you want to register your server as Arc device $Subscription = "YourSubscriptionID" #Define the resource group where you want to register your server as Arc device $RG = "YourResourceGroupName" #Define the region you will use to register your server as Arc device $Region = "eastus" #Define the tenant you will use to register your server as Arc device $Tenant = "YourTenantID"Stellen Sie eine Verbindung mit Ihrem Azure-Konto her, und legen Sie das Abonnement fest. Sie müssen den Browser auf dem Client öffnen, den Sie zum Herstellen einer Verbindung mit dem Server verwenden, und diese Seite öffnen:

https://microsoft.com/deviceloginund den bereitgestellten Code in die Azure CLI-Ausgabe eingeben, um sich zu authentifizieren. Rufen Sie das Zugriffstoken und die Konto-ID für die Registrierung ab.#Connect to your Azure account and Subscription Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode #Get the Access Token for the registration $ARMtoken = (Get-AzAccessToken).Token #Get the Account ID for the registration $id = (Get-AzContext).Account.IdFühren Sie schließlich das Arc-Registrierungsskript aus. Die Skriptausführung kann einige Minuten dauern.

#Invoke the registration script. Use a supported region. Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region $Region -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $idWenn Sie über einen Proxyserver auf das Internet zugreifen, müssen Sie den

-proxyParameter übergeben und den Proxyserver wiehttp://<Proxy server FQDN or IP address>:Portbeim Ausführen des Skripts angeben.Nachdem das Skript auf allen Servern erfolgreich abgeschlossen wurde, überprüfen Sie Folgendes:

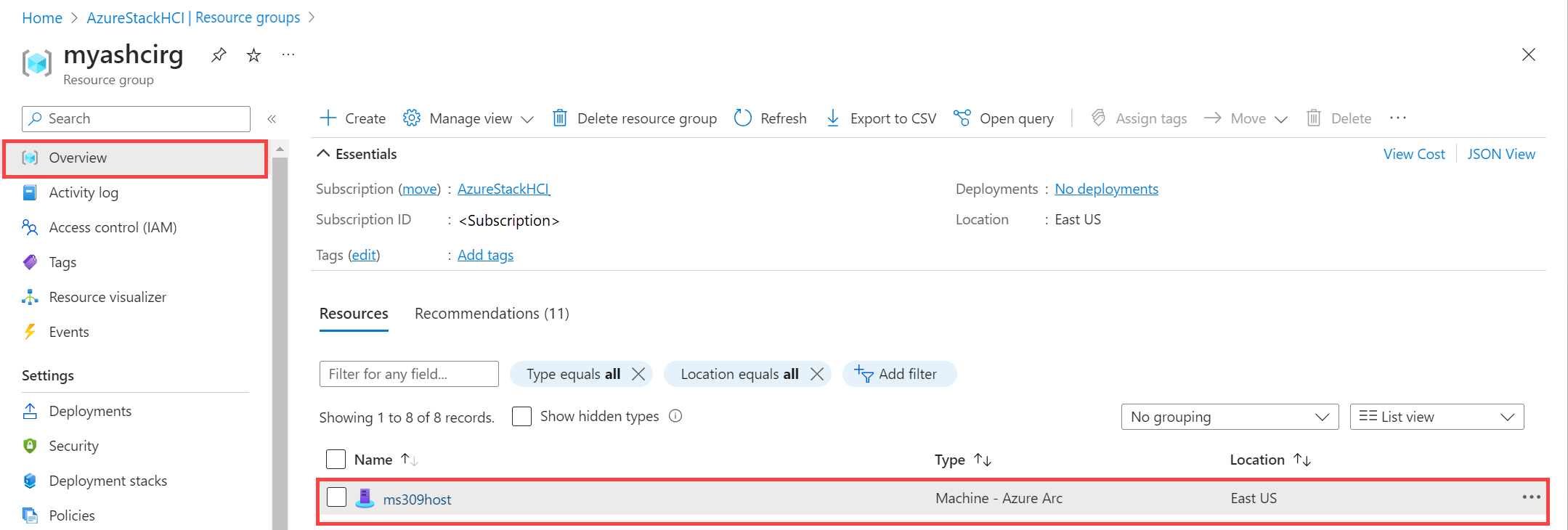

Ihre Server sind bei Arc registriert. Wechseln Sie zum Azure-Portal, und wechseln Sie dann zu der Ressourcengruppe, die der Registrierung zugeordnet ist. Die Server werden innerhalb der angegebenen Ressourcengruppe als Ressourcen vom Typ Computer – Azure Arc angezeigt.

Die obligatorischen Azure Stack HCI-Erweiterungen werden auf Ihren Servern installiert. Wählen Sie in der Ressourcengruppe den registrierten Server aus. Wechseln Sie zu Erweiterungen. Die obligatorischen Erweiterungen werden im rechten Bereich angezeigt.

Zuweisen der erforderlichen Berechtigungen für die Bereitstellung

In diesem Abschnitt wird beschrieben, wie Sie Azure-Berechtigungen für die Bereitstellung aus dem Azure-Portal zuweisen.

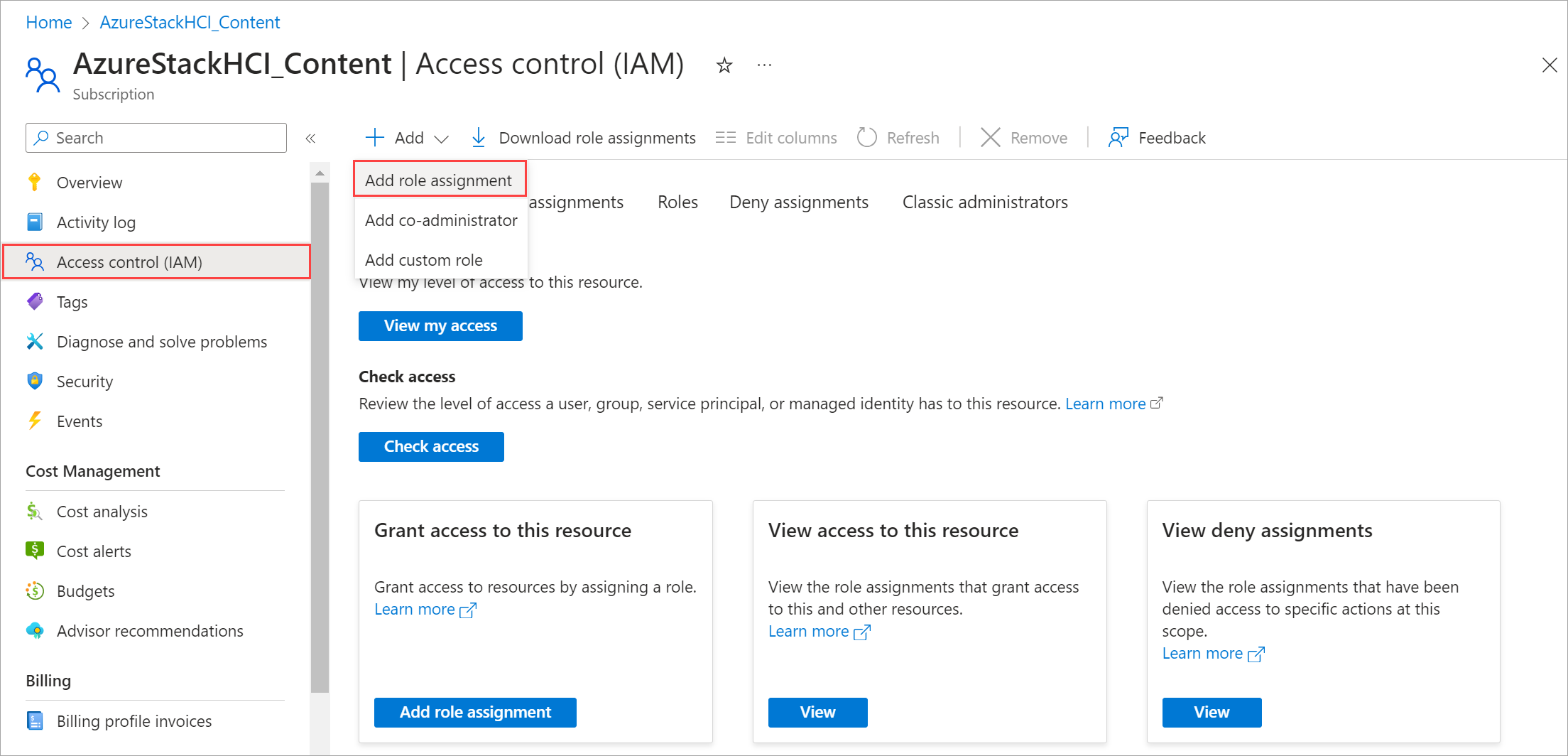

Wechseln Sie im Azure-Portal zu dem Abonnement, das zum Registrieren der Server verwendet wird. Wählen Sie im linken Bereich Zugriffssteuerung (IAM) aus. Wählen Sie im rechten Bereich + Hinzufügen aus, und wählen Sie in der Dropdownliste die Option Rollenzuweisung hinzufügen aus.

Navigieren Sie zu den Registerkarten, und weisen Sie dem Benutzer, der den Cluster bereitstellt, die folgenden Rollenberechtigungen zu:

- Azure Stack HCI-Administrator

- Cloudanwendungsadministrator

- Leser

Hinweis

Die Berechtigung Cloudanwendungsadministrator ist vorübergehend erforderlich, um den Dienstprinzipal zu erstellen. Nach der Bereitstellung kann diese Berechtigung entfernt werden.

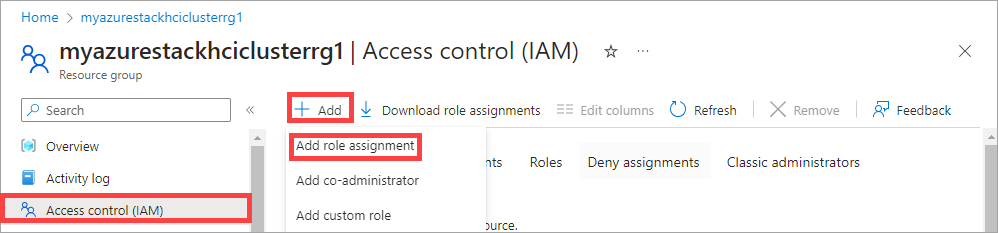

Navigieren Sie im Azure-Portal zu der Ressourcengruppe, die zum Registrieren der Server in Ihrem Abonnement verwendet wird. Wählen Sie im linken Bereich Zugriffssteuerung (IAM) aus. Wählen Sie im rechten Bereich + Hinzufügen aus, und wählen Sie in der Dropdownliste die Option Rollenzuweisung hinzufügen aus.

Navigieren Sie zu den Registerkarten, und weisen Sie dem Benutzer, der den Cluster bereitstellt, die folgenden Berechtigungen zu:

- Key Vault Datenzugriffsadministrator: Diese Berechtigung ist erforderlich, um Berechtigungen auf Datenebene für den für die Bereitstellung verwendeten Schlüsseltresor zu verwalten.

- Key Vault Secrets Officer: Diese Berechtigung ist erforderlich, um Geheimnisse in dem für die Bereitstellung verwendeten Schlüsseltresor zu lesen und zu schreiben.

- Key Vault Mitwirkender: Diese Berechtigung ist erforderlich, um den für die Bereitstellung verwendeten Schlüsseltresor zu erstellen.

- Speicherkontomitwirkender: Diese Berechtigung ist erforderlich, um das für die Bereitstellung verwendete Speicherkonto zu erstellen.

Wechseln Sie im rechten Bereich zu Rollenzuweisungen. Stellen Sie sicher, dass der Bereitstellungsbenutzer über alle konfigurierten Rollen verfügt.

Nächste Schritte

Nachdem Sie den ersten Server in Ihrem Cluster eingerichtet haben, können Sie die Bereitstellung mit Azure-Portal:

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für