Einrichten eines Kennwortzurücksetzungsflows in Azure Active Directory B2C

Vorbereitung: Wählen Sie mithilfe des Selektors Richtlinientyp auswählen den Typ der einzurichtenden Richtlinie aus. Azure Active Directory B2C bietet zwei Methoden zum Definieren der Benutzerinteraktion mit Ihren Anwendungen: vordefinierte Benutzerflows oder vollständig konfigurierbare benutzerdefinierte Richtlinien. Die Schritte, die in diesem Artikel erforderlich sind, unterscheiden sich für jede Methode.

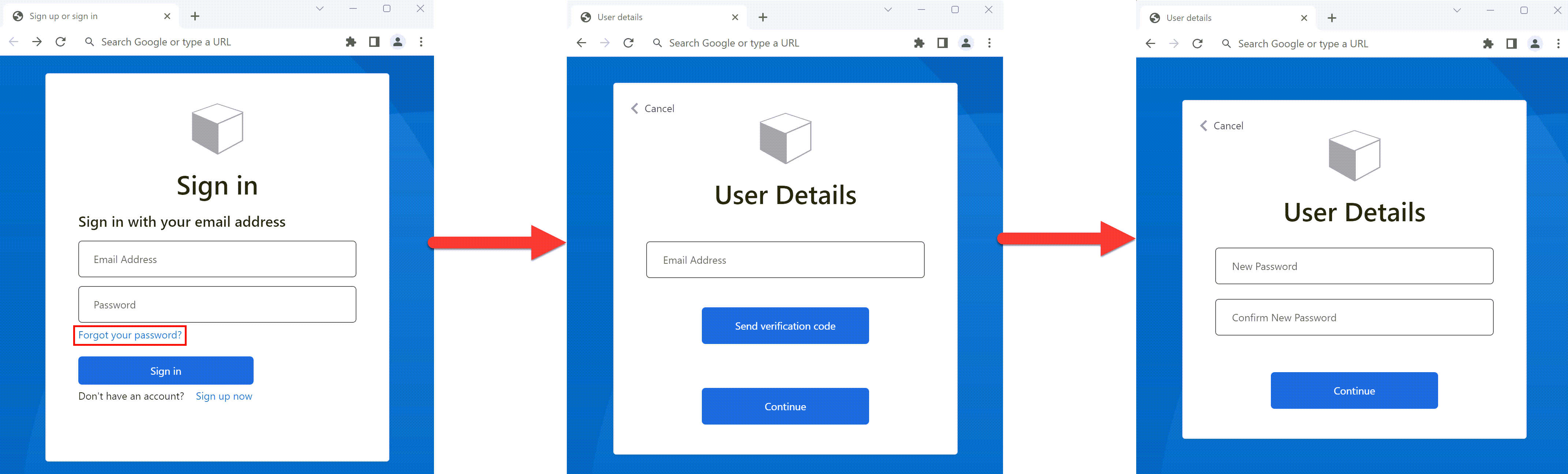

Beim Registrierungs- und Anmeldevorgang können Benutzer ihr eigenes Kennwort über den Link Kennwort vergessen? zurücksetzen. Dieser Ablauf für Kennwortzurücksetzung in Selbstbedienung trifft zu für lokale Konten in Azure AD B2C (Azure AD B2C), bei denen für die Anmeldung eine E-Mail-Adresse oder ein Benutzername und ein Kennwort verwendet werden.

Der Kennwortzurücksetzungsflow umfasst folgende Schritte:

- Auf der Registrierungs- und Anmeldeseite wählt der Nutzer den Link Passwort vergessen? . Daraufhin wird von Azure AD B2C der Kennwortzurücksetzungsflow initiiert.

- Im nächsten Dialogfeld gibt der Benutzer seine E-Mail-Adresse ein und wählt dann Prüfcode senden. Azure AD B2C sendet den Prüfcode an das E-Mail-Konto des Benutzers. Der Benutzer kopiert den Prüfcode aus der E-Mail, gibt den Code auf der Seite für die Azure AD B2C-Kennwortzurücksetzung ein und wählt dann Code überprüfen.

- Anschließend kann der Benutzer ein neues Kennwort eingeben. (Nach der Überprüfung der E-Mail-Adresse kann der Benutzer weiterhin auf die Schaltfläche E-Mail-Adresse ändern klicken, siehe Ausblenden der Schaltfläche zum Ändern der E-Mail-Adresse.)

Tipp

Ein Benutzer kann sein Kennwort mithilfe des Ablaufs zur Kennwortzurücksetzung ändern, wenn er sein Kennwort vergessen hat und es zurücksetzen möchte. Sie können auch eine der folgenden Benutzerflowoptionen auswählen:

- Wenn ein Benutzer sein Kennwort kennt und dieses ändern möchte, benutzen Sie einen Kennwortänderungsflow.

- Wenn Sie erzwingen möchten, dass Benutzer sein Kennwort zurücksetzt (z. B. bei der erstmaligen Anmeldung, nach der Zurücksetzung des Kennworts durch einen Administrator oder nach der Migration zu Azure AD B2C mit einem zufälligen Kennwort), verwenden Sie einen Flow zumErzwingen der Kennwortzurücksetzung.

Der Standardname der Schaltfläche E-Mail-Adresse ändern in selfAsserted.html ist changeclaims. Um den Namen der Schaltfläche auf der Anmeldeseite zu finden, prüfen Sie die Seitenquelle mithilfe eines Browsertools wie Inspect.

Voraussetzungen

- Erstellen Sie einen Benutzerflow, damit sich Benutzer bei Ihrer Anwendung registrieren und anmelden können.

- Registrieren Sie eine Webanwendung.

- Führen Sie die unter Erste Schritte mit benutzerdefinierten Richtlinien in Active Directory B2C beschriebenen Schritte aus.

- Registrieren Sie eine Webanwendung.

Ausblenden der Schaltfläche zum Ändern der E-Mail-Adresse

Nachdem die E-Mail-Adresse überprüft wurde, kann der Benutzer weiterhin die Option E-Mail-Adresse ändern auswählen, eine andere E-Mail-Adresse eingeben und die Überprüfung der E-Mail-Adresse von Anfang an wiederholen. Wenn Sie die Schaltfläche E-Mail-Adresse ändern ausblenden möchten, können Sie die CSS ändern, um die zugehörigen HTML-Elemente auf der Seite auszublenden. Sie können beispielsweise den folgenden CSS-Eintrag zu „selfAsserted.HTML“ hinzufügen und die Benutzeroberfläche mit HTML-Vorlagen anpassen:

<style type="text/css">

.changeClaims

{

visibility: hidden;

}

</style>

Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR) (empfohlen)

Die neue Kennwortzurücksetzung ist nun Teil der Registrierungs- oder Anmelderichtlinie. Wenn der Benutzer den Link Kennwort vergessen? auswählt, gelangt er sofort zur Kennwortzurücksetzung. Der Fehlercode AADB2C90118 muss von Ihrer Anwendung nicht mehr behandelt werden, und Sie benötigen keine separate Richtlinie für die Kennwortzurücksetzung.

Die Kennwortzurücksetzung in Selbstbedienung kann für die Abläufe Anmeldung (empfohlen) oder Registrierung und Anmeldung (empfohlen) konfiguriert werden. Wenn Sie keinen dieser Benutzerabläufe eingerichtet haben, erstellen Sie einen Benutzerablauf für die Registrierung oder die Anmeldung.

So aktivieren Sie die Kennwortzurücksetzung in Selbstbedienung für den Ablauf Registrierung oder Anmeldung:

- Melden Sie sich beim Azure-Portal an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

- Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

- Wählen Sie Benutzerflows aus.

- Wählen Sie einen Benutzerflow für die Registrierung oder Anmeldung (vom Typ empfohlen) aus, den Sie anpassen möchten.

- Wählen Sie im linken Menü unter EinstellungenEigenschaften aus.

- Wählen Sie unter der RegisterkarteKennwortkonfiguration die Option Self-Service-Kennwortzurücksetzung aus.

- Wählen Sie Speichern aus.

- Wählen Sie im linken Menü unter AnpassenSeitenlayoutsaus.

- Unter Seitenlayoutversionwählen Sie 2.1.3 oder höher aus.

- Wählen Sie Speichern aus.

In den folgenden Abschnitten erfahren Sie, wie Sie einer benutzerdefinierten Richtlinie eine Self-Service-Kennwortfunktion hinzufügen. Das Beispiel basiert auf den Richtliniendateien, die im Starter-Paket für benutzerdefinierte Richtlinien enthalten sind.

Tipp

Ein vollständiges Beispiel für die Richtlinie zur Registrierung oder Anmeldung mit Kennwortzurücksetzung finden Sie auf GitHub.

Geben Sie an, dass ein Benutzer den Link „Kennwort vergessen?“ ausgewählt hat

Um der Richtlinie gegenüber anzugeben, dass ein Nutzer den Link Passwort vergessen? gewählt hat, definieren Sie einen Booleschen Anspruch. Verwenden Sie diesen Anspruch, um die User Journey zum technischen Profil Passwort vergessen weiterzuleiten. Der Anspruch kann auch an das Token ausgegeben werden. So erkennt die Anwendung, dass sich der Benutzer über den Flow „Kennwort vergessen“ angemeldet hat.

Deklarieren Sie Ihre Ansprüche im Anspruchsschema. Öffnen Sie die Erweiterungsdatei Ihrer Richtlinie, z.B. in SocialAndLocalAccounts/TrustFrameworkExtensions.xml.

Suchen Sie nach dem Element BuildingBlocks. Wenn das Element nicht vorhanden ist, fügen Sie es hinzu.

Suchen Sie nach dem Element ClaimsSchema. Wenn das Element nicht vorhanden ist, fügen Sie es hinzu.

Fügen Sie dem Element ClaimsSchema den folgenden Anspruch hinzu:

<!-- <BuildingBlocks> <ClaimsSchema> --> <ClaimType Id="isForgotPassword"> <DisplayName>isForgotPassword</DisplayName> <DataType>boolean</DataType> <AdminHelpText>Whether the user has selected Forgot your Password</AdminHelpText> </ClaimType> <!-- </ClaimsSchema> </BuildingBlocks> -->

Upgraden der Seitenlayoutversion

Sie benötigenSeitenlayout Version 2.1.2, um den Ablauf zur Kennwortzurücksetzung für Registrierung oder Anmeldung zu aktivieren. Upgraden der Seitenlayoutversion:

Öffnen Sie die Basisdatei Ihrer Richtlinie, z. B. SocialAndLocalAccounts/TrustFrameworkBase.xml.

Suchen Sie nach dem Element BuildingBlocks. Wenn das Element nicht vorhanden ist, fügen Sie es hinzu.

Suchen Sie nach dem Element ContentDefinitions. Wenn das Element nicht vorhanden ist, fügen Sie es hinzu.

Ändern Sie das DataURI Element innerhalb des ContentDefinition Elements, um die ID zu erhalten

api.signuporsignin:<!-- <BuildingBlocks> <ContentDefinitions> --> <ContentDefinition Id="api.signuporsignin"> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:unifiedssp:2.1.2</DataUri> </ContentDefinition> <!-- </ContentDefinitions> </BuildingBlocks> -->

Hinzufügen der technischen Profile

Das technische Profil einer Anspruchstransformation greift auf den isForgotPassword-Anspruch zu. Auf das technische Profil wird später verwiesen. Wenn es aufgerufen wird, legt es den Wert des isForgotPassword-Anspruchs auf true fest.

- Öffnen Sie die Erweiterungsdatei Ihrer Richtlinie, z.B. in SocialAndLocalAccounts/TrustFrameworkExtensions.xml.

- Suchen Sie das ClaimsProviders-Element (wenn das Element nicht vorhanden ist, erstellen Sie es), und fügen Sie dann den folgenden Anspruchsanbieter hinzu:

<!--

<ClaimsProviders> -->

<ClaimsProvider>

<DisplayName>Local Account</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="ForgotPassword">

<DisplayName>Forgot your password?</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ClaimsTransformationProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="isForgotPassword" DefaultValue="true" AlwaysUseDefaultValue="true"/>

</OutputClaims>

<UseTechnicalProfileForSessionManagement ReferenceId="SM-Noop" />

</TechnicalProfile>

<TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email">

<Metadata>

<Item Key="setting.forgotPasswordLinkOverride">ForgotPasswordExchange</Item>

</Metadata>

</TechnicalProfile>

<TechnicalProfile Id="LocalAccountWritePasswordUsingObjectId">

<UseTechnicalProfileForSessionManagement ReferenceId="SM-AAD" />

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

<!--

</ClaimsProviders> -->

Das technische Profil in derSelfAsserted-LocalAccountSignin-Emailsetting.forgotPasswordLinkOverride definiert den Austausch von Ansprüchen innerhalb der Kennwortzurücksetzung, der in Ihrer User Journey stattfindet.

Das technische Profil LocalAccountWritePasswordUsingObjectId, UseTechnicalProfileForSessionManagement, der SM-AAD-Sitzungs-Manager ist erforderlich, damit der Benutzer nachfolgende Anmeldungen erfolgreich unter den Bedingungen für einmaliges Anmelden ausführen kann.

Hinzufügen der Sub Journey für die Kennwortzurücksetzung

Der Nutzer kann sich jetzt anmelden, sich registrieren und die Kennwortzurücksetzung in Ihrer User Journey durchführen. Zur besseren Strukturierung der User Journey kann für die Behandlung des Ablaufs zur Kennwortzurücksetzung eine Sub Journey verwendet werden.

Die Sub Journey wird von der User Journey aus aufgerufen und führt die speziellen Schritte aus, damit der Benutzer sein Passwort zurücksetzen kann. Verwenden Sie die Sub Journey vom Typ Call, damit nach Abschluss der Sub Journey die Steuerung an den Orchestrierungsschritt zurückgegeben wird, durch den die Sub Journey begonnen wurde.

- Öffnen Sie die Erweiterungsdatei Ihrer Richtlinie, z. B. SocialAndLocalAccounts/TrustFrameworkExtensions.xml.

- Suchen Sie das Element SubJourneys. Wenn es das Element nicht gibt, fügen Sie es nach dem Element User Journeys hinzu. Fügen Sie anschließend die folgende Sub Journey hinzu:

<!--

<SubJourneys>-->

<SubJourney Id="PasswordReset" Type="Call">

<OrchestrationSteps>

<!-- Validate user's email address. -->

<OrchestrationStep Order="1" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="PasswordResetUsingEmailAddressExchange" TechnicalProfileReferenceId="LocalAccountDiscoveryUsingEmailAddress" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Collect and persist a new password. -->

<OrchestrationStep Order="2" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="NewCredentials" TechnicalProfileReferenceId="LocalAccountWritePasswordUsingObjectId" />

</ClaimsExchanges>

</OrchestrationStep>

</OrchestrationSteps>

</SubJourney>

<!--

</SubJourneys>-->

Vorbereiten Ihrer User Journey

Um als Nächstes den Link Kennwort vergessen? mit der Sub Journey Kennwort vergessen zu verbinden, müssen Sie im ClaimsProviderSelection-Element des Schritts CombinedSignInAndSignUp auf die Sub Journey-ID Kennwort vergessen verweisen.

Sollten Sie über keine eigene benutzerdefinierte User Journey mit dem Schritt CombinedSignInAndSignUp verfügen,führen Sie die folgenden Schritte aus, um eine vorhandene User Journey für die Registrierung oder Anmeldung zu duplizieren. Fahren Sie andernfalls mit dem nächsten Abschnitt fort.

- Öffnen Sie im Starterpaket die Datei TrustFrameworkBase.xml, z. B. SocialAndLocalAccounts/TrustFrameworkBase.xml.

- Suchen und kopieren Sie den gesamten Inhalt des UserJourney-Elements, das

Id="SignUpOrSignIn"enthält. - Öffnen Sie die Datei TrustFrameworkExtensions.xml, z. B. SocialAndLocalAccounts/TrustFrameworkExtensions.xml, und suchen Sie das Element UserJourneys. Wenn das Element nicht vorhanden ist, erstellen Sie es.

- Erstellen Sie ein untergeordnetes Element des Elements UserJourneys. Fügen Sie hierzu den gesamten Inhalt des Elements UserJourney ein, den Sie in Schritt 2 kopiert haben.

- Benennen Sie die ID der User Journey um. Beispiel:

Id="CustomSignUpSignIn".

Verbinden Sie den Link „Kennwort vergessen?“ mit der Sub Journey „Kennwort vergessen“

In Ihrer User Journey können Sie die Sub Journey vom Typ „Kennwort vergessen“ als ClaimsProviderSelection darstellen. Durch Hinzufügen dieses Elements verbinden Sie den Link Kennwort vergessen? mit der Sub Journey „Kennwort vergessen“.

Öffnen Sie die Datei TrustFrameworkExtensions.xml, z. B. SocialAndLocalAccounts/TrustFrameworkExtensions.xml.

Suchen Sie in der User Journey nach dem Orchestrierungsschrittelement, das

Type="CombinedSignInAndSignUp"oderType="ClaimsProviderSelection"enthält. Dies ist in der Regel der erste Orchestrierungsschritt. Das Element ClaimsProviderSelections enthält eine Liste mit Identitätsanbietern, die ein Benutzer für die Anmeldung verwenden kann. Fügen Sie die folgende Zeile hinzu:<ClaimsProviderSelection TargetClaimsExchangeId="ForgotPasswordExchange" />Fügen Sie im nächsten Orchestrierungsschritt ein ClaimsExchange-Element hinzu, indem Sie die folgende Zeile hinzufügen:

<ClaimsExchange Id="ForgotPasswordExchange" TechnicalProfileReferenceId="ForgotPassword" />Fügen Sie den folgenden Orchestrierungsschritt zwischen dem aktuellen Schritt und dem nächsten Schritt hinzu. In dem neuen Orchestrierungsschritt fügen Sie eine Prüfung hinzu, ob der Anspruch isForgotPassword vorhanden ist. Ist der Anspruch vorhanden, wird die Sub Journey für die Kennwortzurücksetzung aufgerufen.

<OrchestrationStep Order="3" Type="InvokeSubJourney"> <Preconditions> <Precondition Type="ClaimsExist" ExecuteActionsIf="false"> <Value>isForgotPassword</Value> <Action>SkipThisOrchestrationStep</Action> </Precondition> </Preconditions> <JourneyList> <Candidate SubJourneyReferenceId="PasswordReset" /> </JourneyList> </OrchestrationStep>Nummerieren Sie nach dem Hinzufügen des neuen Orchestrierungsschritts die Schritte nacheinander von 1 bis N neu, ohne eine Ganzzahl zu überspringen.

Festlegen der auszuführenden User Journey

Nachdem Sie nun eine User Journey geändert oder erstellt haben, geben Sie als Nächstes im Abschnitt RelyingParty die Journey an, die von Azure AD B2C für diese benutzerdefinierte Richtlinie ausgeführt werden soll.

Öffnen Sie die Datei, die das Element Relying Party enthält, z. B. SocialAndLocalAccounts/SignUpOrSignin.xml.

Suchen Sie im Element RelyingParty nach dem Element DefaultUserJourney.

Aktualisieren Sie DefaultUserJourney ReferenceId, um sie an die ID der User Journey, in der Sie ClaimsProviderSelections hinzugefügt haben, anzugleichen.

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Angeben des Flows vom Typ „Kennwort vergessen“ für Ihre App

Ihre Anwendung muss möglicherweise erkennen können, ob sich der Benutzer über den Benutzerflow „Kennwort vergessen“ angemeldet hat. Der IsForgotPassword-Anspruch enthält einen booleschen Wert, der angibt, der Benutzer das getan hat. Der Anspruch kann in dem Token ausgegeben werden, der zu Ihrer Anwendung gesendet wird. Falls nötig, fügen Sie isForgotPassword zu den Ausgabeansprüchen im Abschnitt Relying Party hinzu. Ihre Anwendung kann den Anspruch isForgotPassword überprüfen, um zu ermitteln, ob der Benutzer sein Kennwort zurücksetzt.

<RelyingParty>

<OutputClaims>

...

<OutputClaim ClaimTypeReferenceId="isForgotPassword" DefaultValue="false" />

</OutputClaims>

</RelyingParty>

Hochladen der benutzerdefinierten Richtlinie

- Melden Sie sich beim Azure-Portal an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zum Azure AD B2C-Mandanten zu wechseln.

- Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

- Wählen Sie im Menü unter RichtlinienIdentity Experience Framework aus.

- Wählen Sie Benutzerdefinierte Richtlinie hochladen aus. Laden Sie in der folgenden Reihenfolge die Richtliniendateien hoch, die Sie geändert haben:

- Die Basisdatei Ihrer Richtlinie (z. B. TrustFrameworkBase.xml)

- Die Erweiterungsrichtlinie, beispielsweiseTrustFrameworkExtensions.xml.

- Die Richtlinie für die RelyingParty, beispielsweise,SignUpSignIn.xml.

Testen des Kennwortzurücksetzungsflows

- Wählen Sie einen Benutzerflow (vom empfohlenen Typ) für Registrierung und Anmeldung aus, den Sie testen möchten.

- Wählen Sie Benutzerflow ausführen aus.

- Als Anwendung wählen Sie die Webanwendung webapp1 aus, die Sie zuvor registriert haben. Als Antwort-URL sollte

https://jwt.msangezeigt werden. - Wählen Sie Benutzerflow ausführen aus.

- Wählen Sie auf der Seite für die Registrierung oder Anmeldung Kennwort vergessen? aus.

- Überprüfen Sie die E-Mail-Adresse des Kontos, das Sie zuvor erstellt haben, und wählen Sie Weiter.

- Im Dialogfeld, das jetzt erscheint, ändern Sie das Passwort für den Benutzer und wählen dann Weiter. Das Token wird an

https://jwt.mszurückgegeben und der Browser zeigt es an. - Überprüfen Sie den Anspruchswert isForgotPassword des zurückgegebenen Tokens. Wen er vorhanden und auf

truegesetzt ist, bedeutet das, dass der Benutzer das Kennwort zurückgesetzt hat.

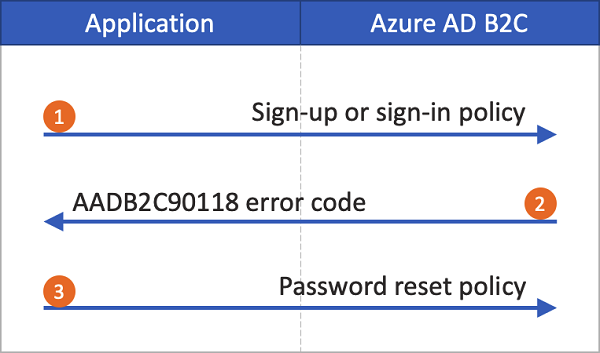

Kennwortzurücksetzungsrichtlinie (Legacy)

Wenn die Kennwortzurücksetzung in Selbstbedienung nicht aktiviert ist, löst das Klicken auf diesen Link nicht automatisch einen Ablauf für die Kennwortzurücksetzung aus. Stattdessen wird der Fehlercode AADB2C90118 an Ihre Anwendung zurückgegeben. Ihre Anwendung muss diesen Fehlercode behandeln, indem sie die Authentifizierungsbibliothek neu initialisiert, um einen Azure AD B2C-Benutzerflow für die Kennwortzurücksetzung zu bestätigen.

Im folgenden Diagramm ist dieser Ablauf dargestellt:

In der Anwendung wählt der Benutzer Anmelden aus. Von der App wird eine Autorisierungsanforderung gestartet, und der Benutzer wird zu Azure AD B2C weitergeleitet, um die Anmeldung abzuschließen. Die Autorisierungsanforderung gibt einen Namen einer Registrierungs- oder Anmelderichtlinie an, beispielsweise B2C_1_signup_signin.

Der Benutzer wählt den Link Kennwort vergessen? aus. Azure AD B2C gibt den Fehlercode

AADB2C90118an die Anwendung zurück.Der Fehlercode wird von der Anwendung behandelt, und eine neue Autorisierungsanforderung wird initiiert. In der Autorisierungsanforderung wird der Name der Kennwortzurücksetzungsrichtlinie angegeben (beispielsweise B2C_1_pwd_reset).

Sie sehen ein einfaches ASP.NET Beispiel, das veranschaulicht, wie Benutzerflows verknüpft werden.

Erstellen eines Benutzerflows zur Kennwortrücksetzung

Damit Ihre Benutzer der Anwendung ihr eigenes Kennwort zurücksetzen können, erstellen Sie einen Benutzerflow für die Kennwortzurücksetzung:

- Im Azure-Portal gehen Sie zur Übersicht für Ihren Azure AD B2C-Mandanten.

- Wählen Sie im Menü links unter Richtlinien die Option Benutzerflows aus und wählen Sie dann Neuer Benutzerflow.

- Wählen Sie bei Benutzerflow erstellen den Benutzerflow Kennwortzurücksetzung aus.

- Wählen Sie unter Version auswählen die Option Empfohlen und dann Erstellen aus.

- Bei Name geben Sie einen Namen für den Benutzerflow ein. Beispiel passwordreset1.

- Aktivieren Sie für Identitätsanbieter die Option Reset password using username (Kennwort mithilfe des Benutzernamens zurücksetzen) oder Reset password using email address (Kennwort mithilfe der E-Mail-Adresse zurücksetzen).

- Wenn Sie unter Mehrstufige Authentifizierung festlegen möchten, dass Benutzer ihre Identität mit einer zweiten Authentifizierungsmethode bestätigen müssen, wählen Sie den Methodentyp und den Zeitpunkt aus, an dem die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) erzwungen werden soll. Weitere Informationen

- Wenn Sie unter Bedingter Zugriff Richtlinien für bedingten Zugriff für Ihren Azure AD B2C-Mandanten konfiguriert haben und Sie diese für diesen Benutzerflow aktivieren möchten, aktivieren Sie das Kontrollkästchen Richtlinien für bedingten Zugriff erzwingen. Sie müssen keinen Richtliniennamen angeben. Weitere Informationen

- Klicken Sie unter Anwendungsansprüche auf Mehr anzeigen. Wählen Sie die Ansprüche aus, die in den an Ihre Anwendung gesendeten Autorisierungstoken zurückgegeben werden sollen. Wählen Sie beispielsweise Objekt-ID des Benutzers.

- Klicken Sie auf OK.

- Wählen Sie Erstellen aus, um den Benutzerflow hinzuzufügen. Dem Namen wird automatisch das Präfix B2C_1 vorangestellt.

Testen des Benutzerflows

Testen des Benutzerflows:

- Wählen Sie den Benutzerflow aus, den Sie erstellt haben. Wählen Sie auf der Übersichtsseite des Benutzerflows die Option Benutzerflow ausführen aus.

- Wählen Sie unter Anwendung die Webanwendung aus, die Sie testen möchten, z. B. die Webanwendung mit dem Namen webapp1, wenn Sie diese zuvor registriert haben. Die Antwort-URL sollte

https://jwt.mssein. - Wählen Sie Benutzerflow ausführen aus, überprüfen Sie die E-Mail-Adresse des Kontos, für das Sie das Kennwort zurücksetzen möchten, und wählen Sie dann Weiter aus.

- Ändern Sie das Kennwort und klicken Sie auf Weiter. Das Token wird an

https://jwt.mszurückgegeben und der Browser zeigt es an.

Erstellen einer Richtlinie zur Kennwortrücksetzung

Benutzerdefinierte Richtlinien sind ein Satz von XML-Dateien, die Sie in den Azure AD B2C-Mandanten hochladen, um User Journeys zu definieren. Wir bieten Starter Packs mit mehreren integrierten Richtlinien, z. B. für die Registrierung und Anmeldung, für die Kennwortzurücksetzung und für die Profilbearbeitung. Weitere Informationen finden Sie unter Erste Schritte für benutzerdefinierte Richtlinien in Azure Active Directory B2C.

Beheben von Problemen mit Benutzerflows und benutzerdefinierten Richtlinien in Azure AD B2C

Ihre Anwendung muss bestimmte Fehler behandeln, die vom Azure B2C-Dienst verursacht werden. Weitere Informationen finden Sie unter Beheben von Problemen mit Benutzerflows und benutzerdefinierten Richtlinien in Azure AD B2C.

Nächste Schritte

Richten Sie eine erzwungene Kennwortzurücksetzung ein.

Registrierung und Anmeldung mit eingebetteter Kennwortrücksetzung.